Анализ и оценка средств реализации объектно-ориентированного подхода к проектированию экономической информационной системы(Применение структурного подхода при проектировании ИС )

Содержание:

Введение

Проектирование информационных систем логически сложная, трудоемкая и длительная работа, требующая высокой квалификации участвующих в ней специалистов. Потребность контролировать процесс разработки ПО, прогнозировать и гарантировать стоимость разработки, сроки и качество результатов привела в конце 70-х гг. к необходимости перехода от кустарных к индустриальным способам создания ПО и появлению совокупности инженерных методов и средств создания ПО, объединенных общим названием "программная инженерия». К процессу становления программной инженерии относится и систематизация и стандартизация процессов создания ПО на основе структурного подхода.

Объектом курсового проекта является структурная методология проектирования ИС.

На сегодняшний день существует большое количество литературы, описывающей структурный подход к проектированию ИС и методы этого подхода. Целью курсового проекта является анализ этих источников и описание на их основе основных характеристик структурной методологии, а также ее сравнение с другими используемыми подходами. В курсовом проекте также рассматривается более подробно метод структурного анализа и проектирования SADT. В настоящее время создание эффективной ИС невозможно без управления проектом. Поэтому в данном курсовом проекте приведены основы составления сетевых моделей при создании ПО. Для достижения цели в курсовом проекте проведен анализ имеющейся литературы и выявлены наиболее важные аспекты данной проблемы.

На современном этапе информация является одним из важнейших ресурсов предприятия. Искажение, повреждение или утеря деловой информации ведет к финансовым убыткам и потери деловой репутации предприятия. Ведение защиты информации это вопрос успеха предприятия на рынке.

Предприятие ОДО «Родник Плюс» оказывает услуги по промывке систем отопления и выполняет другие сантехнические работы. ОДО «Родник Плюс» небольшое по размеру предприятие и ведет свою деятельность в пределах города и близлежащих районов, сотрудничает с организациями города и жилищно – строительными кооперативами. Одним из направлений деятельности предприятия является деятельность в области информации. На предприятии присутствуют такие процессы как организация, обработка, хранение информации, связанной с функционированием ОДО «Родник Плюс».

Обеспечение защиты информации и минимизации информационных рисков является одной из важнейших задач для устойчивого функционирования предприятия. Для организации защиты информации важными являются не только применение программных и аппаратных средств, но немаловажно использовать нормы и правила в области информационной безопасности. Также организация информационной безопасности должна основываться и не противоречить нормативно – правовой базе Республики Беларусь. Изучение законодательства Республики Беларусь является одним из основных моментов разработки и внедрения средств защиты информационных ресурсов. Выявление наиболее ценных информационных активов, а также определение и анализ угроз информационным ресурсам также является необходимой областью исследования для определения и минимизации рисков информационной безопасности предприятия.

Основная часть

ГЛАВА 1 Основы структурного подхода к проектированию ИС

1.1. Применение структурного подхода при проектировании ИС

Проблема сложности является главной проблемой, которую приходится решать при создании больших и сложных систем любой природы, в том числе и ЭИС. Ни один разработчик не в состоянии выйти за пределы человеческих возможностей и понять всю систему в целом.

Единственный эффективный подход к решению этой проблемы, который выработало человечество за всю свою историю, заключается в построении сложной системы из небольшого количества крупных частей, каждая из которых, в свою очередь, строится из частей меньшего размера и т. д., до тех пор, пока самые небольшие части можно будет строить из имеющегося материала. [1]

Этот подход известен под самыми разными названиями, среди них такие, как "разделяй и властвуй" (divide et impera), иерархическая декомпозиция и др. По отношению к проектированию сложной программной системы это означает, что ее необходимо разделять (декомпозировать) на небольшие подсистемы, каждую из которых можно разрабатывать независимо от других.

Это позволяет при разработке подсистемы любого уровня держать в уме информацию только о ней, а не обо всех остальных частях системы. Правильная декомпозиция является главным способом преодоления сложности разработки больших систем ПО. [8] Понятие "правильная" по отношению к декомпозиции означает следующее:

• количество связей между отдельными подсистемами должно быть

минимальным;

• связность отдельных частей внутри каждой подсистемы должна

быть максимальной.

Структура системы должна быть таковой, чтобы все взаимодействия между ее подсистемами укладывались в ограниченные, стандартные рамки:

• каждая подсистема должна инкапсулировать свое содержимое

(скрывать его от других подсистем);

• каждая подсистема должна иметь четко определенный интерфейс

с другими подсистемами.

На сегодняшний день в программной инженерии существуют два основных подхода к разработке ПО ЭИС, принципиальное различие между которыми обусловлено разными способами декомпозиции систем. Первый подход называют функционально-модульным или структурным. В его основу положен принцип функциональной декомпозиции, при которой структура системы описывается в терминах иерархии ее функций и передачи информации между отдельными функциональными элементами. Второй, объектно-ориентированный подход использует объектную декомпозицию. При этом структура системы описывается в терминах объектов и связей между ними, а поведение системы описывается в терминах обмена сообщениями между объектами. [10]

Принципиальное различие между структурным и объектно-ориентированным (ОО) подходом заключается в способе декомпозиции системы. ОО подход использует объектную декомпозицию, при этом статическая структура системы описывается в терминах объектов и связей между ними, а поведение системы описывается в терминах обмена сообщений между объектами.

Итак, сущность структурного подхода к разработке ПО ЭИС заключается в его декомпозиции (разбиении) на автоматизируемые функции: система разбивается на функциональные подсистемы, которые, в свою очередь, делятся на подфункции, те — на задачи и так далее до конкретных процедур. При этом автоматизируемая система сохраняет целостное представление, в котором все составляющие компоненты взаимоувязаны. При разработке системы "снизу вверх", от отдельных задач ко всей системе, целостность теряется, возникают проблемы при описании информационного взаимодействия отдельных компонентов.

1. 2. Основные принципы структурного подхода

Все наиболее распространенные методологии структурного подхода базируются на ряде общих принципов. В качестве двух базовых принципов используются следующие: 1)принцип "разделяй и властвуй" - принцип решения сложных проблем путем их разбиения на множество меньших независимых задач, легких для понимания и решения; 2)принцип иерархического упорядочивания - принцип организации составных частей проблемы в иерархические древовидные структуры с добавлением новых деталей на каждом уровне. Выделение двух базовых принципов не означает, что остальные принципы являются второстепенными, поскольку игнорирование любого из них может привести к непредсказуемым последствиям (в том числе и к провалу всего проекта). [15]Основными из этих принципов являются следующие:

1)принцип абстрагирования - заключается в выделении существенных аспектов системы и отвлечения от несущественных;

2)принцип формализации - заключается в необходимости строгого методического подхода к решению проблемы;

3)принцип непротиворечивости - заключается в обоснованности и согласованности элементов;

4)принцип структурирования данных - заключается в том, что данные должны быть структурированы и иерархически организованы.

В структурном анализе используются в основном две группы средств, иллюстрирующих функции, выполняемые системой и отношения между данными. Каждой группе средств соответствуют определенные виды моделей (диаграмм), наиболее распространенными среди которых являются следующие: SADT модели и соответствующие функциональные диаграммы; DFD диаграммы потоков данных; ERD диаграммы "сущность-связь".

Наиболее существенное различие между разновидностями структурного анализа заключается в их функциональности.

Модели SADT (IDEF0) наиболее удобны при построении функциональных моделей. Они наглядно отражают функциональную структуру объекта: производимые действия, связи между этими действиями. Таким образом, четко прослеживается логика и взаимодействие процессов организации. Главным достоинством нотации является возможность получить полную информацию о каждой работе, благодаря ее жестко регламентированной структуре. С ее помощью можно выявить все недостатки, касающиеся как самого процесса, так и то, с помощью чего он реализуется: дублирование функций, отсутствие механизмов, регламентирующих данный процесс, отсутствие контрольных переходов и т.д. [13]

DFD позволяет проанализировать информационное пространство системы и используется для описания документооборота и обработки информации. Поэтому диаграммы DFD применяют в качестве дополнения модели бизнес-процессов, выполненной в IDEF0.

IDEF3 хорошо приспособлен для сбора данных, требующихся для проведения анализа системы с точки зрения рассогласования/согласования процессов во времени.

Нельзя говорить о достоинствах и недостатках отдельных нотаций. Возможны ситуации, при которых анализ IDEF0 не обнаружил недостатков в деятельности организации с точки зрения технологического или производственного процесса, однако это не является гарантией отсутствия ошибок. Поэтому в следующем этапе анализа необходимо перейти к исследованию информационных потоков с помощью DFD и затем объединить эти пространства с помощью последней нотации - IDEF3.

1.3. Сравнительный анализ подходов к проектированию ИС

Очевидно, что выбор методов определяется целями проекта и в значительной мере влияет на весь его дальнейший ход. Рациональный выбор возможен при понимании нескольких аспектов:

1. Целей проекта;

2. Требований к информации необходимой для анализа и принятия решений в рамках конкретного проекта;

3. Возможностей подхода с учетом требований п. 2;

4. Особенностей разрабатываемой/внедряемой информационной системы.

Сравнение подходов должно дать ответы на следующие вопросы:

1.На сколько сам подход и его нотации применимы для того или иного этапа проектирования ИС.

2.Что является критерием для выбора подхода в случае, когда возможно применение более одного подхода (какой подход применить лучше). [19]

Функциональные возможности подходов можно корректно сравнивать только по отношению к определенному кругу задач. Каждый из рассматриваемых подходов имеет свои преимущества и недостатки. В зависимости от решаемых задач эти преимущества могут как усиливаться, так и наоборот, ослабевать. Следует подчеркнуть, что модель - не самоцель, это лишь инструмент, именно понимание того, что нужно описывать и какие аспекты функционирования реальной системы при этом отражать, определяет успех проекта по моделированию бизнес-процессов.

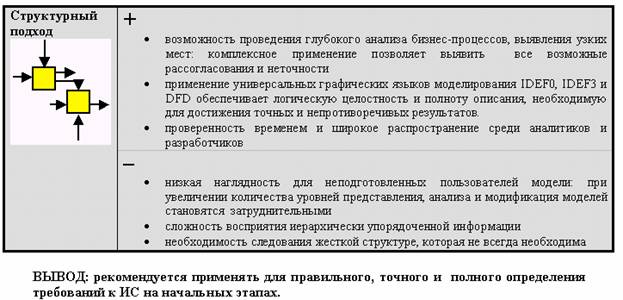

С равнение структурного, объектно-ориентированного подходов и методологии ARIS приведено на рис. 1.

равнение структурного, объектно-ориентированного подходов и методологии ARIS приведено на рис. 1.

Р ис.1 а) Анализ структурного подхода

ис.1 а) Анализ структурного подхода

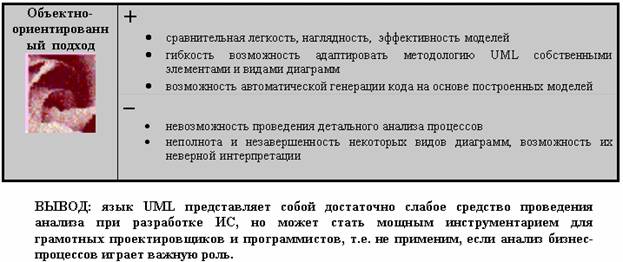

Рис. 1 б) Анализ объектно-ориентированного подхода

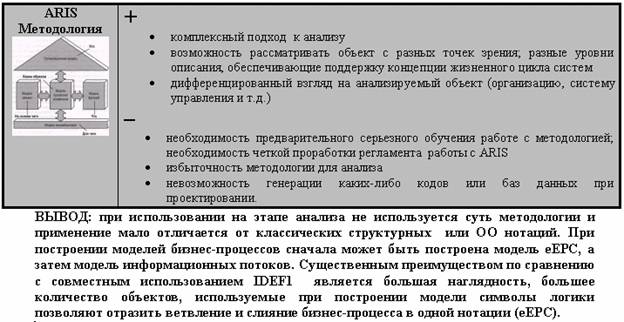

Р ис. 1 в) Анализ методологии ARIS

ис. 1 в) Анализ методологии ARIS

ГЛАВА 2 ОБОСНОВАНИЕ ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ ПРОЕКТА

2.1 Выбор и обоснование методики расчёта экономической эффективности

Развитие информационных технологий требует не только их постоянного обновления, заботы о безопасности, но и анализа экономической эффективности от внедрения средств защиты информации.

Методика для определения экономической эффективности средств защиты информации позволяет оптимизировать расходы на обеспечение требуемого уровня защищенности информационных активов и обоснование расходов на организацию безопасности.

Для определения уровня затрат необходимых для организации информационной безопасности в ОДО «Родник плюс» необходимо учесть все выявленные угрозы на информационные активы и оценить их в денежном выражении.

Расчет уровня затрат с использованием зависимости ожидаемых потерь от i-й угрозы информации:

Ri = 10(Si + Vi – 4),

где:

Si – коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы;

Vi – коэффициент, характеризующий значение возможного ущерба при ее возникновении.

При выполнении расчетов использовались следующие значения коэффициентов Si и Vi, приведенные в таблице 12. Вспомогательная таблица «Значения коэффициентов Si и Vi» была адаптирована к условиям и ценам Республики Беларусь.

Таблица 1

Вспомогательная таблица «Значения коэффициентов Si и Vi»

|

Ожидаемая (возможная) частота появления угрозы |

Предполагаемое значение Si |

|

Почти никогда |

0 |

|

1 раз в 1 000 лет |

1 |

|

1 раз в 100 лет |

2 |

|

1 раз в 10 лет |

3 |

|

1 раз в год |

4 |

|

1 раз в месяц (примерно, 10 раз в год) |

5 |

|

1-2 раза в неделю (примерно 100 раз в год) |

6 |

|

3 раза в день (1000 раз в год) |

7 |

|

Значение возможного ущерба при проявлении угрозы, (руб.) BYN |

Предполагаемое значение Vi |

|

1 |

0 |

|

9 |

1 |

|

91 |

2 |

|

909 |

3 |

|

9091 |

4 |

|

90909 |

5 |

|

909091 |

6 |

|

9090909 |

7 |

Определим величину потерь для критичных информационных ресурсов до внедрения/модернизации системы защиты информации на ОДО «Родник плюс».

Таблица 2

Предполагаемые значения ожидаемой частоты появления угрозы и возможного ущерба при проявлении угрозы до внедрения/модернизации системы защиты информации в ОДО «Родник плюс»

|

Актив |

Угроза |

Предполагаемое значение Si |

Предполагаемое значение Vi |

|

бухгалтерская документация |

Угрозы, обусловленные преднамеренными действиями |

3 |

4 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

4 |

|

|

Специальное программное обеспечение для работы с налоговыми органами |

Угрозы, обусловленные преднамеренными действиями |

3 |

4 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

4 |

|

|

Специальное программное обеспечение для расчета с Фондом социальной защиты населения |

Угрозы, обусловленные преднамеренными действиями |

3 |

4 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

Продолжение таблицы 2

|

Актив |

Угроза |

Предполагаемое значение Si |

Предполагаемое значение Vi |

|

Угрозы, обусловленные естественными причинами |

3 |

4 |

|

|

сведения о клиентах и заказах |

Угрозы, обусловленные преднамеренными действиями |

3 |

3 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

3 |

|

|

Сведения о работниках |

Угрозы, обусловленные преднамеренными действиями |

3 |

3 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

3 |

|

|

Программное обеспечение персональных компьютеров |

Угрозы, обусловленные преднамеренными действиями |

3 |

3 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

3 |

Таблица 3

Величины потерь (рисков) для критичных информационных ресурсов до внедрения/модернизации системы защиты информации ОДО «Родник плюс»

|

Актив |

Угроза |

Уровень затрат Ri |

|

бухгалтерская документация |

Угрозы, обусловленные преднамеренными действиями |

1000 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

1000 |

|

|

Специальное программное обеспечение для работы с налоговыми органами |

Угрозы, обусловленные преднамеренными действиями |

1000 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

1000 |

|

|

Специальное программное обеспечение для расчета с Фондом социальной защиты населения |

Угрозы, обусловленные преднамеренными действиями |

1000 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

1000 |

|

|

сведения о клиентах и заказах |

Угрозы, обусловленные преднамеренными действиями |

100 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

100 |

|

|

Сведения работниках |

Угрозы, обусловленные преднамеренными действиями |

100 |

|

Угрозы, обусловленные случайными действиями |

1000 |

продолжение таблицы 3

|

Актив |

Угроза |

Уровень затрат Ri |

|

Угрозы, обусловленные естественными причинами |

100 |

|

|

Программное обеспечение персональных компьютеров |

Угрозы, обусловленные преднамеренными действиями |

100 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

100 |

|

|

Суммарная стоимость потерь |

12600 |

|

Определим суммарную стоимость потерь для критичных информационных ресурсов до внедрения/модернизации системы защиты информации в ОДО «Родник плюс» по формуле:

R =  ;

;

где N – количество угроз информационным активам.

R= 12600 (BYN).

2.2 Расчёт показателей экономической эффективности проекта

Информационная безопасность основывается на комплексе мер защиты и определении их стоимости. В эти расходы входит покупка и настройка инженерно - технических средств защиты, таких как маршрутизатор, бесперебойные источники питания, антивирус, а также заработанная плате сотрудников на установку и обслуживание средств защиты.

Определение содержания и объема разового ресурса, выделяемого на защиту информации (таблица 14).

Таблица 4

Содержание и объем разового ресурса, выделяемого на защиту информации в ОДО «Родник плюс»

|

Организационные мероприятия |

||||

|

№ п\п |

Выполняемые действия |

Среднечасовая зарплата специалиста (руб.) BYN |

Трудоемкость операции (чел.час) |

Стоимость, всего (руб.) BYN |

|

1 |

Установка источников бесперебойного питания |

5 |

10 |

50 |

|

2 |

Установка и настройка маршрутизатора |

7 |

12 |

84 |

|

Стоимость проведения организационных мероприятий, всего |

134 |

|||

|

Мероприятия инженерно-технической защиты |

||||

|

№ п/п |

Номенклатура ПиАСИБ, расходных материалов |

Стоимость, единицы (тыс.руб) |

Кол-во (ед.измерения) |

Стоимость, всего (тыс.руб.) |

|

1 |

Покупка источников бесперебойного питания |

67 |

2 |

134 |

|

2 |

Покупка маршрутизатора |

41 |

1 |

41 |

|

Стоимость проведения мероприятий инженерно-технической защиты |

175 |

|||

|

Объем разового ресурса, выделяемого на защиту информации |

309 |

|||

Определение содержания и объема постоянного ресурса, выделяемого на защиту информации (таблица 15).

Таблица 5

Содержание и объем постоянного ресурса, выделяемого на защиту информации в ОДО «Родник плюс»

|

Организационные мероприятия |

||||

|

№ п\п |

Выполняемые действия |

Среднечасовая зарплата специалиста (руб.) BYN |

Трудоемкость операции (чел.час) |

Стоимость, всего (руб.) BYN |

|

1 |

Обеспечение программных средств защиты |

6 |

24 |

144 |

|

Стоимость проведения организационных мероприятий, всего |

144 |

|||

|

Мероприятия инженерно-технической защиты |

||||

|

№ п/п |

Номенклатура ПиАСИБ, расходных материалов |

Стоимость, единицы (тыс.руб) |

Кол-во (ед.измерения) |

Стоимость, всего (тыс.руб.) |

|

1 |

Антивирусное программное обеспечение |

22 |

1 |

22 |

|

Стоимость проведения мероприятий инженерно-технической защиты |

22 |

|||

|

Объем постоянного ресурса, выделяемого на защиту информации |

742 |

|||

Расчет суммарного значения ресурса выделяемого на защиту информации. Суммарное значение ресурса выделяемого на защиту информации

R∑=309+ (144*12 + 22) = 2059 (BYN).

Определение прогнозируемых данных о величине потерь для критичных информационных ресурсов после модернизации системы защиты информации. Результаты представлены в таблице 16.

Таблица 6

Предполагаемые значения ожидаемой частоты появления угрозы и возможного ущерба при проявлении угрозы после внедрения/модернизации системы защиты информации в ОДО «Родник плюс»

|

Актив |

Угроза |

Предполагаемое значение Si |

Предполагаемое значение Vi |

|

Бухгалтерская документация |

Угрозы, обусловленные преднамеренными действиями |

2 |

3 |

|

Угрозы, обусловленные случайными действиями |

3 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

2 |

3 |

|

|

Специальное программное обеспечение для работы с налоговыми органами |

Угрозы, обусловленные преднамеренными действиями |

2 |

3 |

|

Угрозы, обусловленные случайными действиями |

3 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

2 |

3 |

|

|

Специальное программное обеспечение для расчета с Фондом социальной защиты населения |

Угрозы, обусловленные преднамеренными действиями |

2 |

4 |

|

Угрозы, обусловленные случайными действиями |

3 |

3 |

продолжение таблицы 6

|

Актив |

Угроза |

Предполагаемое значение Si |

Предполагаемое значение Vi |

|

Угрозы, обусловленные естественными причинами |

2 |

3 |

|

|

сведения о клиентах и заказах |

Угрозы, обусловленные преднамеренными действиями |

3 |

2 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

3 |

|

|

Сведения о работниках |

Угрозы, обусловленные преднамеренными действиями |

3 |

2 |

|

Угрозы, обусловленные случайными действиями |

4 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

3 |

2 |

|

|

Программное обеспечение персональных компьютеров |

Угрозы, обусловленные преднамеренными действиями |

2 |

3 |

|

Угрозы, обусловленные случайными действиями |

3 |

3 |

|

|

Угрозы, обусловленные естественными причинами |

2 |

2 |

Таблица 7

Величины потерь для критичных информационных ресурсов после внедрения/модернизации системы защиты информации в ОДО «Родник плюс»

|

Актив |

Угроза |

Уровень затрат Ri |

|

бухгалтерская документация |

Угрозы, обусловленные преднамеренными действиями |

10 |

|

Угрозы, обусловленные случайными действиями |

100 |

|

|

Угрозы, обусловленные естественными причинами |

10 |

|

|

Специальное программное обеспечение для работы с налоговыми органами |

Угрозы, обусловленные преднамеренными действиями |

10 |

|

Угрозы, обусловленные случайными действиями |

100 |

|

|

Угрозы, обусловленные естественными причинами |

10 |

|

|

Специальное программное обеспечение для расчета с Фондом социальной защиты населения |

Угрозы, обусловленные преднамеренными действиями |

100 |

|

Угрозы, обусловленные случайными действиями |

100 |

|

|

Угрозы, обусловленные естественными причинами |

10 |

|

|

сведения о клиентах и заказах |

Угрозы, обусловленные преднамеренными действиями |

10 |

|

Угрозы, обусловленные случайными действиями |

1000 |

|

|

Угрозы, обусловленные естественными причинами |

100 |

|

|

Сведения о работниках |

Угрозы, обусловленные преднамеренными действиями |

10 |

|

Угрозы, обусловленные случайными действиями |

1000 |

продолжение таблицы 7

|

Актив |

Угроза |

Уровень затрат Ri |

|

Угрозы, обусловленные естественными причинами |

10 |

|

|

Программное обеспечение персональных компьютеров |

Угрозы, обусловленные преднамеренными действиями |

10 |

|

Угрозы, обусловленные случайными действиями |

100 |

|

|

Угрозы, обусловленные естественными причинами |

1 |

|

|

Суммарная стоимость потерь |

2691 |

|

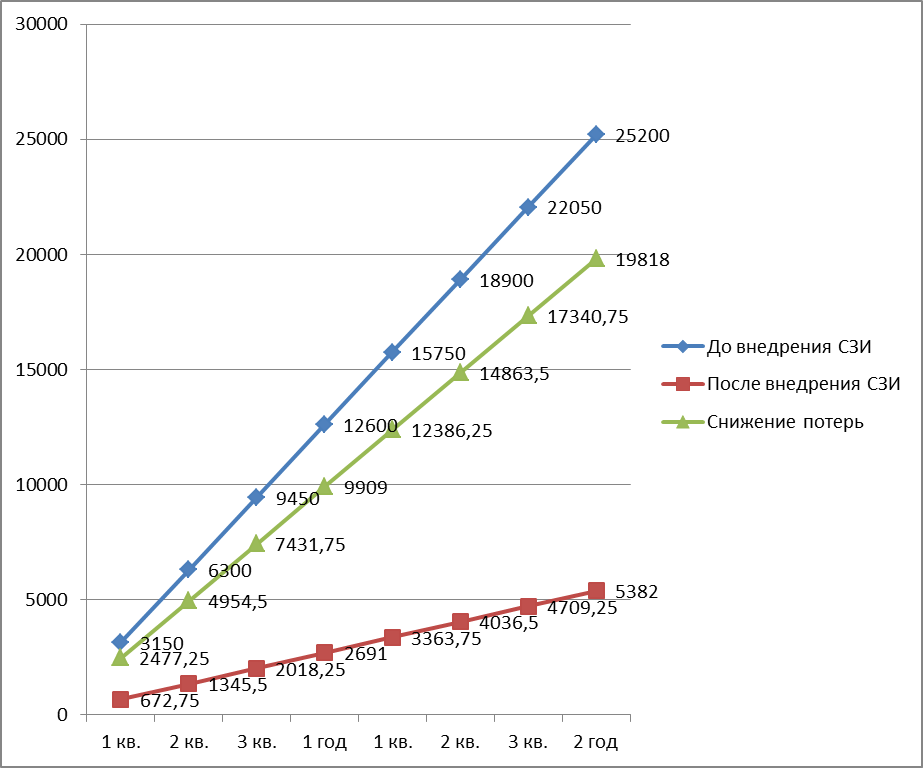

Определение динамики величин потерь за 2 года в ОДО «Родник плюс». Суммарное значение ресурса (R∑), выделенного на защиту информации за год составило R∑=2059 (BYN). Объем среднегодовых потерь в ОДО «Родник плюс» (Rср) из-за инцидентов информационной безопасности составлял Rср =12600 (BYN). Прогнозируемый ежегодный объем потерь Rпрогн = 2691 (BYN).

Таблица 8

Оценка динамики величин потерь за два года в ОДО «Родник плюс»

|

1 кв. |

2 кв. |

3 кв. |

1 год |

1 кв. |

2 кв. |

3 кв. |

2 год |

|

|

До внедрения системы защиты информации |

3150 |

6300 |

9450 |

12600 |

15750 |

18900 |

22050 |

25200 |

|

После внедрения системы защиты информации |

672,8 |

1345,5 |

2018,3 |

2691 |

3363,8 |

4036,5 |

4709,25 |

5382 |

|

Снижение потерь |

2477,3 |

4954,5 |

7431,8 |

9909 |

12386,3 |

14863,5 |

17340,8 |

19818 |

Расчёт срока окупаемости системы защиты информации (Ток) в ОДО «Родник плюс» по формуле:

Ток = R∑ / (Rср – Rпрогн)

Ток = 2059 / (12600 – 2691)= 2059 /9909 ≈0,21 года

Графическое отображение динамики величин потерь в ОДО «Родник плюс» представлено на рис. 10.

Рис. 29. Динамика потерь на предприятии ОДО «Родник плюс»

Величины потерь для наиболее ценных информационных ресурсов до модернизации системы защиты информации составляет 12600 белорусских рублей. Суммарное значение ресурса выделяемого на защиту информации составит 2059 белорусских рублей. Величина потерь для критичных информационных ресурсов после модернизации системы защиты информации составит 2691 белорусских рублей. Срок окупаемости внедряемой системы защиты информации 0, 21 года.

Исходя из рассчитанных данных можно сделать вывод о том, что степень экономической эффективности системы защиты информации после сравнения объема выделенного ресурса и рассчитанной величины ущерба, имеет приемлемый риск.

Заключение

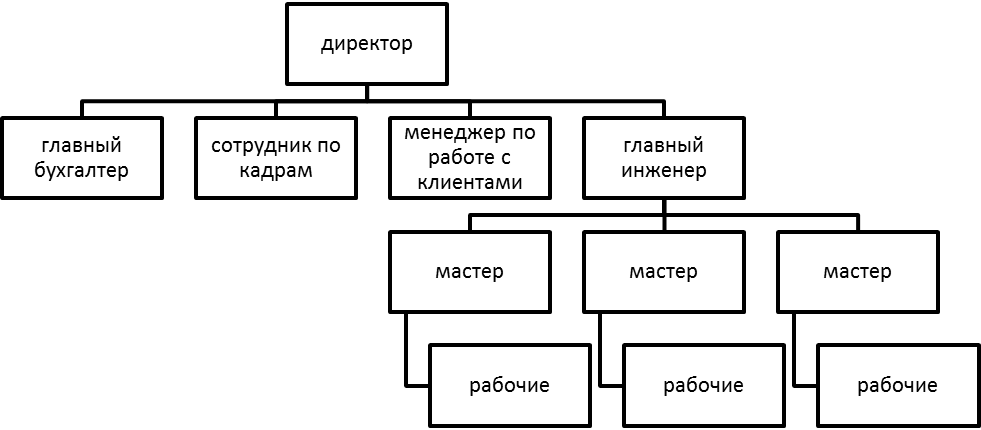

Общество с дополнительной ответственностью «Родник плюс» отличает простота организационно – функциональной структуры предприятия (рис. 1), личное участие руководителя в большинстве вопросов, связанных с деятельностью предприятия. В ОДО «Родник плюс» директор принимает на себя решение большинства проблем. Организационно – функциональная структура ОДО «Родник плюс» характеризуется ответственностью каждого работника за деятельность предприятия. Объясняется это небольшим масштабом предприятия, ограниченным рамками города и близлежащих районов клиентами. Решение о проведении анализа рисков принимает руководитель предприятия. Анализ информационных рисков, с целью их снижения, проводит руководство ОДО «Родник плюс». В результате проведенного анализа выявлены следующие информационные активы, имеющие наибольшую ценность для предприятия ОДО «Родник плюс»: бухгалтерская документация, специальное программное обеспечение для работы с налоговыми органами, специальное программное обеспечение для расчета с фондом социальной защиты населения, сведения о клиентах и заказах, сведения о работниках, программное обеспечение персональных компьютеров.

Уязвимостями предприятия в области обеспечения информационной безопасности являются нестабильная работа электросети; отсутствие физической защиты зданий, дверей и окон; отсутствие контроля за эффективным изменением конфигурации персональных компьютеров; неконтролируемая загрузка и использование программного обеспечения; неправильное присвоение прав доступа; незащищенные подключения к сетям общего пользования; недостаточная подготовка персонала по вопросам обеспечения безопасности и другие. Также на предприятии выявлены угрозы защиты информации и определены основные риски.

Список использованных источников

- Защита информации и безопасность компьютерных систем / В.В.Домарев. – К.: ДиаСофт, 1999. – 480 с.

- Информационная безопасность предприятия: Учебно-методическое пособие. – Перм. нац. исслед. политехн. ун-т. – Пермь, 2011., 68 с.

- Информационная безопасность и защита информации: учеб. Пособие для студ. Высш. Учеб. Заведений, Мельников В.П., Клейменов С.А., Петраков А.М., под. Ред. Клеменова С.А.. 3-е изд., стер. – М.: Издательский центр « Академия», 2008. -336с.

- Информационная безопасность: Учебное пособие для вузов. – Ярочкин В.И. – М: Академический Проект, Гаудеамус, 2-е изд., 2004. – 544 с.

- Об оценке соответствия автоматизированных систем требованиям безопасности информации / В.Л. Григорьев, Р.В. Млявый // Управление защитой информации №2, Том 11, 2007. – С. 209–218.

- Основы информационной безопасности. Учебное пособие для вузов. Е.Б. Белов, В.П. Лось, Р.В. Мещеряков, А.А. Шелупанов. – М: Горячая линия – Телеком, 2006. – 544 с.

- Разработка правил информационной безопасности.: Пер. с англ. – Бармен Скотт, – М.: Издательский дом «Вильямс», 2002. – 208 с.

- Современный экономический словарь. — Райзберг Б.А., Лозовский Л.Ш., Стародубцева Е.Б. - 2-е изд., испр. М.: ИНФРА-М, 1999. 479 с.

- Состояние и направления развития нормативно-методической базы в области безопасности информационных технологий / А.М. Криштофик, В.В. Анищенко // Управление защитой информации №4, Том 10, 2006. – С.437–448.

- Стратегический менеджмент: Учебник, Зайцев Л.Г., Соколова М.И. – М.: Юристъ, 2002.

- Теория информационной безопасности и методология защиты информации: Учебное пособие, Гатчин Ю.А., Сухостат В.В. – СПб: СПбГУ ИТМО, 2010. – 98 с.

- Об информации, информатизации и защите информации: Закон Республики Беларусь, 10 ноября 2008 г., № 455-3 // Национальный реестр правовых актов Республики Беларусь. – 2008 г.

- Об электронном документе и электронной цифровой подписи: Закон Республики Беларусь, 28 дек. 2009 г., № 113-3 // Национальный реестр правовых актов Республики Беларусь. -2010 г.

Приложение А

Организационно-функциональная структура предприятия ОДО «Родник плюс»

- Особенности политики мотивации персонала корпораций

- Методы кодирования данных

- Применение процессного подхода для оптимизации бизнес-процессов (теоретические основы применения процессного подхода)

- Ипотека в гражданском праве (Развитие ипотеки и история ее возникновения)

- Физические и юридические лица. Общее понятие (общие положения исследования)

- Физические и юридические лица в РФ. Общее понятие

- Культура гостиничного обслуживания (на примере АО гостиница «Новороссийск»)

- Недвижимость: понятие, виды, общие положения о правовом режиме (Объекты недвижимого имущества)

- Понятие и виды наследования (Правовая характеристика)

- Задачи нотариата (Права, обязанности и ответственность)

- Отличия бухгалтерского учета от налогового учета (Теоретические аспекты основных различий налогового и бухгалтерского учета)

- Языки гипертекстовой разметки (Определение содержания основных понятий)