Автоматизация и обеспечение информационной безопасности обработки заявок АО «Банк ДОМ.РФ»

Содержание:

ВВЕДЕНИЕ

Актуальность темы курсовой работы обусловлена тем, что развитие компьютерных технологий значительно меняет все сферы деятельности человека в современном обществе. Под воздействием компьютерных технологий меняются формы экономической деятельности, виды и типы организаций (предприятий), характер взаимоотношений между работодателями и служащими, персоналом и клиентами.

В настоящее время трудно себе представить организацию, не использующую компьютерные технологии: практически все программное обеспечение (операционные системы, системы управления базами данных, корпоративные информационные системы управления и др.) разрабатывается для его использования в различных организациях.

Таким образом, с учетом востребованности и повсеместного использования компьютерных технологий, в науке и практике актуализируется проблема защиты информации. Внедрение в различные сферы экономики и общества информационных систем для передачи зачастую важной конфиденциальной информации, обостряет проблему ее защиты от несанкционированного доступа.

Основная проблема защиты информации обуславливается тем, что информация не является жёстко связанной с носителем. Учитывая это, ее можно скопировать или передать по каналам связи, тем самым нарушив ее конфиденциальность и целостность. Информация может быть подвергнута как внешним, так и внутренним угрозам со стороны нарушителей.

Вопросами разработки механизмов защиты информации посвящены работы таких авторов как Вильям Столингс, Олифер В.Г., Олифер Н.А., Сидельников В.М., Хорев П. Б., Шаньгин В.Ф., однако ввиду высокой динамичности данной области необходимость дальнейших изысканий велика.

Исходя из факторов актуальности данной исследования, рационально сформулировать его объект, предмет и цель.

Объект исследования данной курсовой работы - бизнес-процессы обработки заявок.

Предмет исследования - обеспечение информационной безопасности обработки заявок.

Цель исследования данной курсовой работы - описать автоматизацию и обеспечение информационной безопасности обработки заявок на примере.

Исходя из данной цели, требуется решить следующие задачи:

1. Провести анализ понятия информационной безопасности.

2. Представить характеристику предметной области и предприятия.

3. Описать информационное обеспечение задачи.

4. Структурировать программное обеспечение задачи.

ГЛАВА 1. АНАЛИЗ ТЕОРЕТИЧЕСКИХ ОСНОВ МЕТОДОВ И СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

1.1 Анализ информационной безопасности

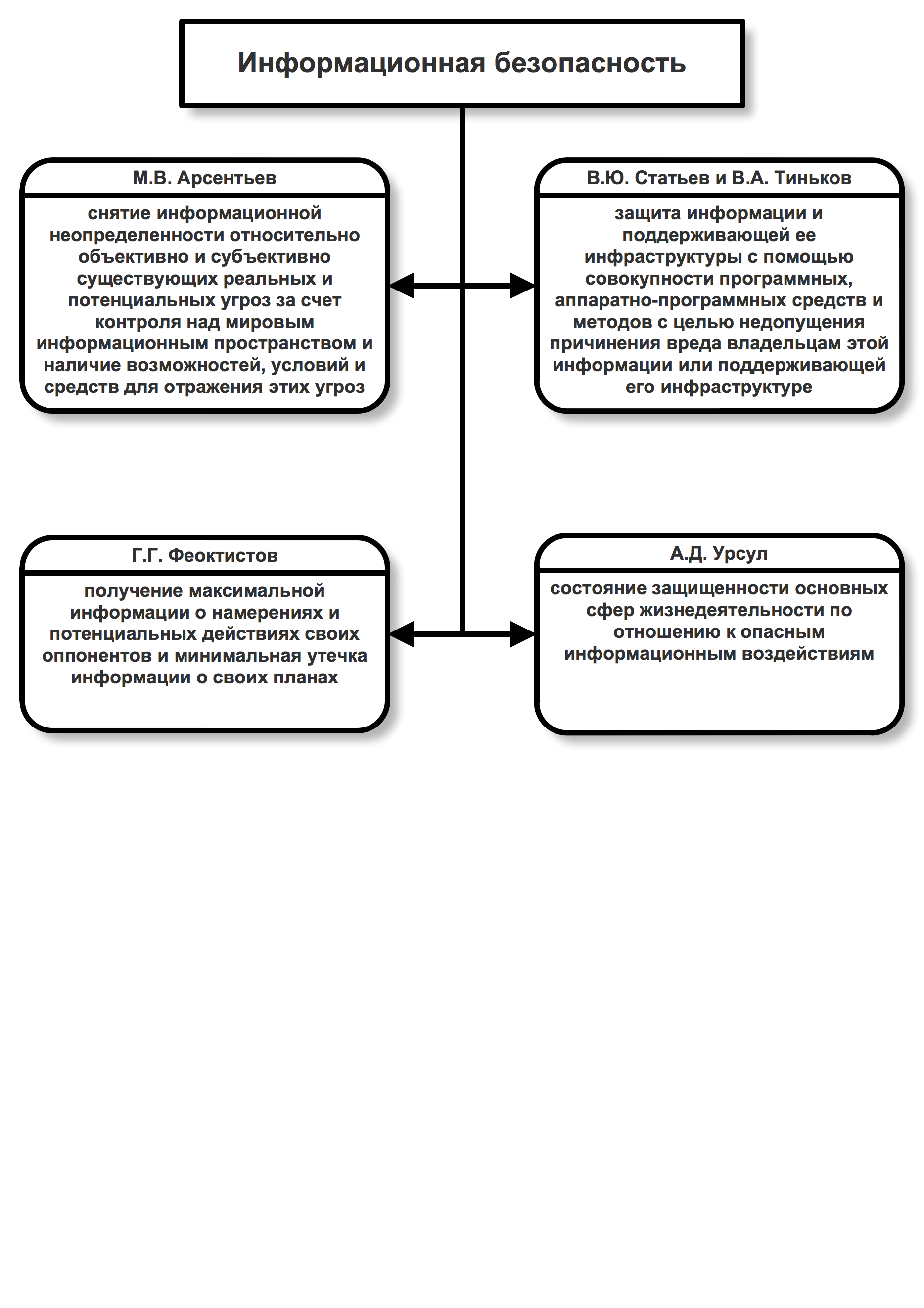

В научной литературе в настоящее время существует ряд определений понятия информационной безопасности (рисунок 1).

Рисунок 1 - Определения понятия информационной безопасности

Существующие определения информационной безопасности, предложенные М.В. Арсентьевым [6, c. 19], В.Ю. Статьевым и В.А. Тиньковым [34, c. 35], Г.Г. Феоктистовым [41, c. 22], А.Д. Урсулом [36, c. 67] имеют ряд недостатков, связанных с излишней широтой, неконкретизацией изложения сущности данного понятия. Кроме того, данные определения требуют дополнительного объяснения и конкретизации. Также важно отметить, что информационная безопасность имеет свою специфику в различных сферах: при защите информации в автоматизированных системах, и т.п. Данные особенности в приведенных определениях не учтены.

Однако, несмотря на наличие ряда недостатков, приведенные определения информационной безопасности описывают основополагающие положения данного понятия: выделяя при этом объект непосредственной защиты и описание деятельности по обеспечению безопасности информации.

В данной выпускной квалификационной работе под информационной безопасностью будет пониматься состояние защищенности информации и информационной среды от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, (в том числе владельцам и пользователям информации). Исходя из данного определения, можно констатировать, что защита информации – комплекс мероприятий, направленных на обеспечение информационной безопасности. [13, c. 24]

Понятие информационной безопасности тесно связано с моделями ее обеспечения. Наиболее логичной и рациональной является модель, основанная на необходимости обеспечения следующих основных свойств информации: конфиденциальность, целостность и доступность. Изложим определение данных понятий.

Свойство конфиденциальности информации ее доступность строго ограниченному кругу лиц, определение которых находится в компетенции ее владельца. В том случае, если доступ к данным получает неуполномоченный субъект, можно констатировать утрату конфиденциальности. [40, c. 24]

Важно отметить, что для определенной информации обеспечение ее конфиденциальности – ключевое требование. Например, информация, относящаяся к государственной тайне, данные научных исследований и инновационных разработок, информация, связанная с хранением и обработкой персональных данных. Последняя особенно важна для таких учреждений как государственные организации, финансово-кредитные компании, медицинские лаборатории и клиники. [17, c. 45]

Целостность как следующее свойство информации рационально определить, как способность сохраняться в неискаженном виде. Нарушение данного свойства возможно в случае неправомерных, не предусмотренных создателем информации, действий, связанных с внесением каких-либо изменений. Обеспечение данного свойства информации критически важно для объектов сложного управления: аппаратно-программных платформ координации воздушного движения, энергоснабжения, финансовых платформ.

Доступность информации это способность предоставлять регламентированный доступ тем субъектам, которые обладают определенными правами и полномочиями. Блокирование и уничтожение – основные методы нарушения доступности информации. [30, c. 59]

С точки зрения прикладной значимости, доступность – важное свойство информационных систем, обслуживающих различные категории населения и бизнеса. Например, системы бронирования средств размещения, билетов на различные виды транспорта, обновление программного обеспечения. Нарушение доступность подобной информации называют отказом в обслуживании, что негативно сказывается на репутации компании и лояльности к ней клиентов.

В рамках рассмотрения свойств информации с точки зрения ее безопасности важно выделить аутентичность и апеллируемость.

Аутентичность — возможность достоверно установить автора сообщения.

Апеллируемость — возможность доказать, что автором является именно данный человек и никто другой. [21, c. 14]

1.2 Анализ методов защиты информации

Сущность понятия метода защиты информации можно выразить следующим определением – это порядок и правила применения определенных принципов и средств защиты информации.

Методы защиты информации включают (рисунок 3):

- регламентация,

- препятствие,

- маскировка информации,

- противодействие вирусам,

- управление доступом,

- принуждение,

- побуждение. [2, c. 10-13]

Опишем сущность данных методов защиты информации .

Регламентация как метод защиты информации предполагает применение организационных мероприятий, которые описывают основные правила процесса хранения и обработки информации. Можно утверждать, что данный метод обеспечивает такие условия накопления, хранения и обработки информации, при которых возможность реализации угрозы несанкционированного доступа к ней минимальна.

Препятствие – это метод защиты информации , предполагающий создание затруднений на пути доступа к данным. Реализация данного метода может производиться, например, с помощью настройки доступа к аппаратным средствам. [18, c. 64]

Маскировка как метод защиты информации зачастую реализацию с помощью криптографии.

Целью противодействия атакам вредоносных программ как метода метод защиты информации является снижение вероятности проникновения вирусов в автоматизированные информационные системы, недопущения инфицирования, уменьшения последствий данного проникновения, уничтожение вредоносных элементов и восстановление данных. Реализация данного метода достигается с помощью организационных мер и антивирусного программного обеспечения. [24, c. 47]

Управление доступом метод защиты информации обеспечивает регулирование использование основных ресурсов. При этом данный метод защиты информации предполагает выполнение следующих функций:

- реализации функции идентификации пользователей, персонала и ресурсов, то есть присваивает каждому объекту персональный идентификатор;

- выполнение аутентификации, то есть установление подлинность объекта или субъекта по предъявленному им идентификатору;

- протоколирование обращений к защищаемым ресурсам;

- проведение проверки полномочий, таких как проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур в соответствии с установленным регламентом;

- предоставлений условий работы в пределах установленного регламента;

- обеспечение реагирования при попытках несанкционированных действий (сигнализация, отключение, задержка работ, отказ в запросе). [35, c. 60]

Принуждение - метод защиты информации, связанный с необходимостью обязательного соблюдения правил использования ресурсов. Реализация данного метода происходит с помощью принуждения и угроз различной ответственности: уголовной, административной, материальной.

Побуждение – стимулирующий метод защиты информации, связанный с использование моральные и этических норм в целях обеспечения соблюдения правил использования. [42, c. 25]

ГЛАВА 2. ХАРАКТЕРИСТИКА ПРЕДМЕТНОЙ ОБЛАСТИ И ПРЕДПРИЯТИЯ

2.1 Общая характеристика банка

Банк ДОМ.РФ — ипотечно-строительный банк с широкой федеральной сетью обслуживания, который входит в ТОП-40 крупнейших российских банков по объему капитала. В 2018 году банк получил прибыль — 4,2 млрд рублей.

Проектное финансирование — во всех регионах России

Проектное финансирование застройщиков — одно из приоритетных направлений деятельности. С 1 июля 2019 года жилищное строительство переходит на новую схему финансирования с использованием эскроу-счетов. Это защитит права граждан, так как при строительстве жилья средства дольщиков будут замещены банковским кредитованием. Чтобы переход на новую схему был максимально эффективным, Банк ДОМ.РФ по поручению Президента России В. В. Путина станет уполномоченным банком в сфере жилищного строительства и центром компетенции для девелоперов в новых условиях. В банке разработаны актуальные, удобные и выгодные продукты по проектному финансированию и управлению проектами.

Благодаря удаленному онлайн-сервису, банк взаимодействует и предоставляет проектное финансирование застройщикам во всех регионах России.

Одно из ключевых направлений розничного бизнеса — ипотечное кредитование. Банк развивает ипотечные программы, чтобы жилье было максимально доступным для людей. В 2018 году банк почти вдвое увеличил свой ипотечный портфель — до 40,3 млрд рублей, и в составе Группы ДОМ.РФ вошел в ТОП-5 крупнейших банков по выдаче ипотеки.

Банк сотрудничает с обширной сетью партнеров, поэтому ипотечным кредитованием в Банке ДОМ.РФ могут воспользоваться жители всей России вне зависимости от физического присутствия отделений в регионах.

Банк предлагает клиентам широкий выбор традиционных банковских продуктов. Мы планируем развивать розничное направление и предоставлять современный сервис и удобное банковское обслуживание физическим лицам, а также сервисы и услуги для малого бизнеса.

Рейтинги банка:

ТОП-30 в рейтинге самых надежных российских банков по версии Forbes

ТОП-40 в рейтинге крупнейших российских банков по объему капитала

2.2 Мониторинг проблем защиты информации АО «Банк ДОМ.РФ»

Для определения требований к обеспечению безопасности информации АО «Банк ДОМ.РФ», рассмотрим, какие информационные активы есть в данной организации.

Информационный актив является компонентом или частью общей системы, в которую АО «Банк ДОМ.РФ» напрямую вкладывает ресурсы, и который, соответственно, требует защиты. При идентификации активов следует иметь в виду, что всякая система информационных технологий включает в себя не только информацию – сведения, данные, независимо от формы их представления, но и аппаратные средства, программное обеспечение и т.д.

Основным составляющим системы информационных активов АО «Банк ДОМ.РФ» является банковская информация.

Так же к высоко значимым информационным активам относится бухгалтерская отчетность АО «Банк ДОМ.РФ», так как утечка или утрата этого актива может вылиться в большие сложности, как с законодательством, так и с дальнейшим существованием рассматриваемого предприятия. Восстановление бухгалтерского и налогового учета процесс дорогой и весьма трудоемкий.

Следующим информационным активом с высокой степенью риска нарушения информационной безопасности являются материальные активы. Потеря этих активов приведет к потере времени при разработке изделий, что в свою очередь приведет к высоким финансовым потерям АО «Банк ДОМ.РФ».

Кроме того, на предприятии АО «Банк ДОМ.РФ» существуют информационные активы, которые по своей стоимости, относятся к группе средне значимой информации, однако также нуждаются в поддержании информационной безопасности: документы о проведении обслуживания клиентов. Они не имеют высокой степени секретности, имеются как в электронном, так и в бумажном виде и не приведут к крупным финансовым потерям в случае их утраты.

Проведем ранжирование выше описанных информационных активов АО «Банк ДОМ.РФ». Для этого обобщим результаты анализа в сводную таблицу, характеризующую информационные активы АО «Банк ДОМ.РФ» (таблица 1).

Таблица 1 - Информационные активы АО «Банк ДОМ.РФ»

|

Вид деятельности |

Наименование актива |

Форма представления |

Владелец актива |

Критерии определения стоимости |

|

Информационные активы |

||||

|

банковская информация |

документация |

информация на электронном носителе |

Отдел обработки заявок, отдел по работе с клиентами, операционный отдел |

очень высокий |

|

Данные о обслуживании клиентов |

Договоры на обслуживание, акты приема и сдачи работы. |

бумажный документ, информация на электронном носителе |

Отдел обработки заявок, отдел по работе с клиентами, консультационный отдел |

низкий |

|

Ведение бухгалтерской и налоговой отчетности |

Счета, договоры, и т.п. |

информация на электронном носителе |

Бухгалтерия |

высокий |

|

Физические активы |

||||

|

Материальные активы |

Серверы приложений, серверы баз данных, сетевое оборудование, системы хранения данных |

материальный объект |

ИТ-отдел |

высокий |

Проведем ранжирование информационных активов АО «Банк ДОМ.РФ» (таблица 2).

Таблица 2 - Результат ранжирования активов АО «Банк ДОМ.РФ»

|

Наименование актива |

Ценность актива (ранг) |

|

Банковская информация |

5 |

|

Данные о обслуживании клиентов |

2 |

|

Ведение бухгалтерской и налоговой отчетности |

4 |

|

Материальные активы |

5 |

Таким образом, система информационных активов АО «Банк ДОМ.РФ» подвержена среднему риску угроз нарушения безопасности и требует дальнейшего совершенствования.

2.3. Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов

В рамках анализа процессов учета и обработки заявок АО «Банк ДОМ.РФ» было проведено исследование системы обрабатываемой информации, периодичность и сроки сбора, их источники, необходимые для разработки информационной базы. Данный анализ позволил выделить частный объект проектирования и определить проблемные точки функционирования системы АО «Банк ДОМ.РФ».

Основной объект учета и обработки заявок АО «Банк ДОМ.РФ» – заявка.

В ходе интервью со специалистами банка были составлены карты процессов, задокументированы процессы. На данной этапе были выделены 3 основные группы процессов АО «Банк ДОМ.РФ»:

- основные бизнес-процессы банка (кредитные операции, корпоративные финансы, индивидуальные сейфы, управление счетами и др.);

- процессы сопровождения бизнеса (маркетинг, разработка новых продуктов, улучшение качества, совершенствование управления и контроля);

- вспомогательные процессы (управление персоналом, материально-техническое обеспечение, информационные технологии, учетные процессы и др.).

Проблемная диагностика, проведенная в рамках прохождения преддипломной практики, показала, что в банке АО «Банк ДОМ.РФ» имеют место:

-

- дублирование данных и низкое качество информации;

- недостаточная прозрачность бизнес-процессов и сложность их отслеживания;

- недостаточная координация между отделами, приводящая к существенным потерям, и др.

Для определения наиболее проблемных бизнес-процессов была реализована оценка функций с точки зрения времени их выполнения. Например, процесс обработки запроса на кредит включал в себя операции, показанные на рис. 4.1.

Сначала в кредитном отделе АО «Банк ДОМ.РФ» заполнялся документ — заявка на предоставление кредита, правильность заполнения которой проверял сотрудник кредитного отдела (время обработки составляло 0,5 час, время подготовки документа — 0,8 час, время ожидания — 1,5 час).

Заполнение документа в кредитном отделе

Проверка платежеспособности клиента

Проверка безопасности

Оформление разрешения кредитного комитета

Рис.2. Процесс обработки в АО «Банк ДОМ.РФ» запроса на кредит

Далее заявка направлялась к сотруднику отдела проверки платежеспособности клиентов (время передачи – 0,1 час) на предмет оценки платежеспособности клиента. Здесь время обработки составляло 0,2 час, время подготовки — 0,1 час, время ожидания — 0,2 час).

Затем документы направлялись сотруднику службы безопасности (время передачи 0,1 мин.), который проверял их на предмет безопасности и ставил на контроль. Здесь время обработки составило 1,5 час, время подготовки — 0,3 час, время ожидания — 1,1 час.

После чего заключение о целесообразности выдачи кредита поступало сотруднику отдела проверки платежеспособности (время передачи 0,25 час), оформлявшего разрешение кредитного комитета. Время обработки — 0,1 час, время подготовки — 0,5 час, время ожидания — 1 час.

Фактические временные затраты по данному процессу составили:

Таблица 3

Оценка временных затрат на обработку заявок АО «Банк ДОМ.РФ»

|

Операции |

Время обработки |

Время подготовки |

Время ожидания |

Время передачи |

Общее время |

|

Представление |

0.5 |

0,8 |

1,5 |

0,1 |

2,9 |

|

Проверка платежеспособности |

1,5 |

0,5 |

0,1 |

0,25 |

2.35 |

|

Оценка безопасности |

1,5 |

0,3 |

1,1 |

0,25 |

3,15 |

|

Разрешение кредитного комитета |

0,1 |

0,5 |

1 |

1,6 |

|

|

Итого |

3,6 |

2,1 |

3,7 |

0,6 |

10 |

Анализ процесса показал, что при его выполнении имеют место:

- передача ответственности за прохождение документа от одних отделов другим;

- разрывы в информационных носителях и др.

Это приводило к завышению длительности цикла выполнения процесса и увеличению его стоимости. Мозговая атака по поиску возможных путей решения проблемы неэффективности процессов привела к выработке таких предложений, как:

- снижение стоимости работы персонала;

- значительное сокращение времени выполнения процессов, за счет перепроектирования их;

- сокращение времени принятия решений;

- строгое разграничение зон ответственности;

- стандартизация эффективных процессов;

- сокращение объема бумажной работы и др.

Таким образом, основным объектом бизнес-процессов АО «Банк ДОМ.РФ» являются заявки на совершения каких-либо операций.

В банке поддерживаются следующие заявки:

Выделение ресурсов

Размещение ресурсов

Возврат полученных средств

Конвертация средств

Подкрепление оперкассы

Перевод western union

Подкрепление корсчета

Размещение ресурсов

Возврат полученных ресурсов

Перевод Лидер

Отсутствие автоматизированной системы их хранения, координации и управления значительно увеличивает время выполнения операций, приводят к снижению эффективности труда. Таким образом, основой проектируемой экономической автоматизированной системой будет автоматизация банковских заявок АО «Банк ДОМ.РФ».

В ходе прохождения практики была оценена приблизительная эффективность внедрения автоматизированной системы управления заявками. Новые параметры процесса позволят значительно увеличить долю основного технологического времени — обработки с 36% до 81%, сократить численность работников и затраты на заработную плату в данном процессе почти в 2 раза. Стандарты затрат по данному процессу составят:

Таблица 4

Система временных затрат на операции с внедрением автоматизированной системы управления заявками АО «Банк ДОМ.РФ»

|

Операции |

Время обработки |

Время подготовки |

Время ожидания |

Время передачи |

Общее время |

|

Представление |

0,5 |

0,1 |

0,05 |

0.01 |

0.66 |

|

Проверка платежеспособности |

1,5 |

0,1 |

0.05 |

0,01 |

1.66 |

|

Оценка безопасности и разрешение |

1.5 |

0,1 |

0,05 |

0,05 |

1,7 |

|

Итого |

3,5 |

0,3 |

0,15 |

0.07 |

4,02 |

Для успешного перехода к автоматизированной системе в условиях нового процесса необходимо провести соответствующую работу по информированию сотрудников и созданию мотивации к изменениям, переобучению. Реальная трансформация бизнес-процессов в организации начинается с трансформации людей.

2.4 Анализ доступных вариантов автоматизации

Для автоматизации учета и обработки заявок АО «Банк ДОМ.РФ» Курсовой проект необходимо использовать систему автоматизации учета поступивших заявок — Service Desk. Service Desk обеспечивает единую точку контакта для пользователей (работников организации или «внешних» организаций, являющихся поставщиками каких-либо вспомогательных услуг (например, электропитания, внешних коммуникаций и т.д.)), сотрудников отдела ИТ и ИТ-услуг. Организация внедрения системы Service Desk сводится до выполнения нескольких задач [2].

1. Фиксация регламентов функционирования будущей системы. К ним относятся такие пункты как:

- количество линий поддержки службы Service Desk;

- распределение сотрудников по линиям поддержки;

- способы приема заявок от пользователей (телефонный звонок на обо-

значенный номер, отправка письма на отдельный адрес электронной почты, служебная записка);

- приоритеты обращений пользователей (остановка какого-либо бизнеспроцесса — наивысший приоритет, в то время как небольшая поломка принтера — низкий);

- классификация обращений пользователей (различают запросы на обслуживание, инциденты, запросы на предоставление информации и т.п.);

- система материальной и нематериальной мотивации сотрудников — KPI (специалисты рекомендуют строить мотивацию больше на поощрении сотрудников, а не на наказании, и использовать штрафные санкции только в критических ситуациях).

2. Так как все системы Service Desk построены на методологии ITIL, второй задачей является обучение сотрудников основам ITIL, для того, чтобы они знали, для чего нужен Service Desk и понимали принципы подобных систем.

Рекомендуется не просто определить роли сотрудников по вышеуказанной схеме, но и физически разделить рабочие места всех групп иерархий между собой, так как если у первой линии чаще всего будут небольшие задачи и много звонков, то у последней линии задачи будут масштабнее и сложнее, что требует большей сосредоточенности.

3. Одной из важных задач является внедрение программного обеспечения, которое позволит контролировать процесс приема, распределения и выполнения заявок пользователей.

4. Введение SLA (соглашение об уровне услуг), каталога предоставляемых услуг, учета трудозатрат, помогают в более точном распределении и выполнении заявок, а также даст основу для ведения планирования ресурсов (как трудовых, так и технических).

Возвращаясь к вопросу о внедрении программного обеспечения (далее — ПО), известно, что в среднем 21 % сотрудников компаний недовольны тем выбором ПО [3], которое используется в их компании [4]. Под программным обеспечением подразумевается система Service Desk. Однако, в связи с тем, что существует большое количество систем Service Desk, для выбора такой системы необходимо проанализировать уже существующие системы Service Desk, после чего нужно правильно выбрать критерии для подбора такой системы и определить критерии отбора для внедрения в организацию.

5. Формирование call-центра с несколькими линиями технической поддержки:

Существуют разные классификации систем Service Desk, например:

1. По уровням сложности call-центра [5]:

- Центр приема сообщений (Call Center) — ориентация на организацию прием и регистрация большого количества заявок пользователей.

- Диспетчерская помощи клиентам (Help Desk) — Call Center, разрешение инцидентов в максимально короткие сроки.

- Сервис-диспетчерская (Service Desk) — Help Desk, учет влияния предоставляемых услуг на бизнес в целом.

По типу решения [6]:

- Самописные решения — используется чаще в компаниях с уникальными процессами.

- Open Source Service Desk — бесплатные программные продукты, чаще всего не имеющие поддержку разработчика.

- Специализированные решения — коммерческие программные продукты с автоматизацией широкого круга задач.

- Профессиональные решения — корпоративные решения, автоматизирующие большое количество процессов. Имеют поддержку разработчика.

Существуют различные методики принятия решений, такие как метод анализа иерархий, методы средних баллов, метод сценариев и прочие. Для выбора подходящей системы автоматизации учета поступивших заявок будем использовать метод анализа иерархий, потому что данный метод позволяет не только провести сбор необходимых данных и анализ проблемы, но так же он позволяет оценить противоречивость данных и ее минимизацию. Кроме того, метод анализа иерархий определяет важность учета каждого решения и каждого фактора, влияющего на приоритеты решений. Так же одним из плюсов метода является оценка устойчивости принимаемого решения [7].

Выбор системы был разбит на несколько шагов, первым из которых был сформирован набор критериев, подходящий для средней организации и такими функциями отдела ИТ, как поддержка компьютерной техники, поддержка и администрирование информационной системы (ИС), исполнение технических заданий на разработку и внедрения нового программного обеспечения. Выделены следующие критерии:

- русскоязычный интерфейс;

- поддержка системы разработчиками (она необходима, чтобы в случае выявления каких-либо проблем при использовании системы можно было обратиться в техническую поддержку разработчика);

- шаблоны сообщений, обращений (в системе должна быть возможность создания набора различных шаблонов);

- база знаний (как правило, необходима для решения проблемы пользователем самостоятельно или же для помощи в решении проблемы сотруднику отдела ИТ);

- управление правами доступа;

- формирование отчетов;

- учет трудозатрат (данный учет позволит руководителю следить за нагрузкой специалистов отдела ИТ);

- SLA+каталог услуг (SLA — соглашение об уровне предоставления услуги, позволяющее составить договор с обслуживаемой организацией, где будут прописаны все предоставляемые услуги, плановое время реакции и плановое время выполнения поступившей заявки по данной услуге);

- различные сценарии обработки заявок (так как рассматриваемый отдел ИТ занимается не только стандартными заявками, но и ведением проектов по доработкам программ, часто стандартные заявки перетекают в доработки, где регламентированы определенные этапы ведения проекта);

- легкость первоначальной настройки системы.

Все вышеуказанные критерии были проанализированы с помощью метода анализа иерархий и применимы к нескольким системам Service Desk. Метод анализа иерархий показал, что для рассматриваемой организации программа «Itilium» больше всего подходит под вышеуказанные критерии.

Резюмируя, можно сказать, что значение Service Desk часто недооценивается. Более того, вообще все управление ИТ воспринимается не как стратегическая бизнес-функция, а как поддерживающая, не связанная с бизнес-целями. Но, несмотря на это, автоматизация учета заявок является самым важным шагом для развития отдела ИТ, т.к. дает специалистам первой линии дополнительное время для предоставления более качественных услуг. Учет заявок пользователей позволит проанализировать часто возникающие проблемы (например, смена паролей, настройка почты и т.п.) и дать понять руководителю отдела ИТ, что автоматизация для устранения подобных проблем должна стать приоритетной задачей. Внедрение системы Service Desk позволит специалистам отдела ИТ снизить время на назначение, эскалацию и решение проблем больше, чем в 10 раз [8]. Грамотный выбор системы Service Desk — это отличая возможность для ИТ-отдела получить универсальный комплексный инструмент, который позволит решать множество задач. Благодаря внедрению Service Desk, нагрузка на высококвалифицированных специалистов будет сокращена, повысится эффективность управления сервисами.

ГЛАВА 3. ИНФОРМАЦИОННОЕ ОБЕСПЕЧЕНИЕ ЗАДАЧИ

3.1 Информационная модель и её описание

Информационная модель состоит из внутримашинного обеспечения, которое включает массивы данных (входные, промежуточные, выходные), программы для решения задач, и внемашинного, которое включает системы классификации и кодирования оперативных документов, нормативно-справочной информации (НСИ).

Одно из важных требований к информационному обеспечению АО «Банк ДОМ.РФ» - это достоверность данных информационной базы.

Необходимая достоверность данных в информационных базах обеспечивается высокой степенью контроля на всех стадиях работы с данными.

Особенности технологии обработки данных связаны с такими факторами, как: функционирование в режиме диалога с пользователем, наличие накопителей информации, исключение бумажных технологий для обработки информации.

Благодаря диалоговому режиму отсутствует четко установленная заранее последовательность операций по обработке данных.

В состав технологических операций входят:

- загрузка программы;

- ввод данных;

- контроль информации и возможность корректировки;

- справочно-информационное обслуживание;

- формирование информационных массивов;

- вывод информации.

Существует несколько способов регистрации первичной информации:

- документальный;

- документальный с регистрацией на машинном носителе;

- автоматический

В проекте автоматизации обработки заявок АО «Банк ДОМ.РФ» будет использоваться как первый, так и второй способы регистрации информации. Ввод, обработка и выдача информации производятся в диалоговом режиме.

В основе диалогового режима лежит динамическое взаимодействие машины и человека посредством приема и передачи данных через устройства ввода/вывода. При диалоговом режиме обеспечивается поиск необходимой информации, быстрая обработка команд, сообщений, активное воздействие пользователя на ход обработки данных.

Организация диалога осуществляется посредством установки связей между данными, которые представляют собой информационные модели.

По способу установления связей между данными различают реляционную, иерархическую и сетевую модели. Реляционная модель является простейшей и наиболее привычной формой представления данных в виде таблиц. Иерархическая и сетевая модели предполагают наличие связей между данными, имеющими какой-либо общий признак. В иерархической модели такие связи могут быть отражены в виде дерева-графа, в сетевой возможны связи “всех со всеми”.

3.2 Характеристика нормативно-справочной, входной и оперативной информации

Рассмотрим комплекс нормативно-справочной, входной и оперативной информации учета и обработки заявок АО «Банк ДОМ.РФ»

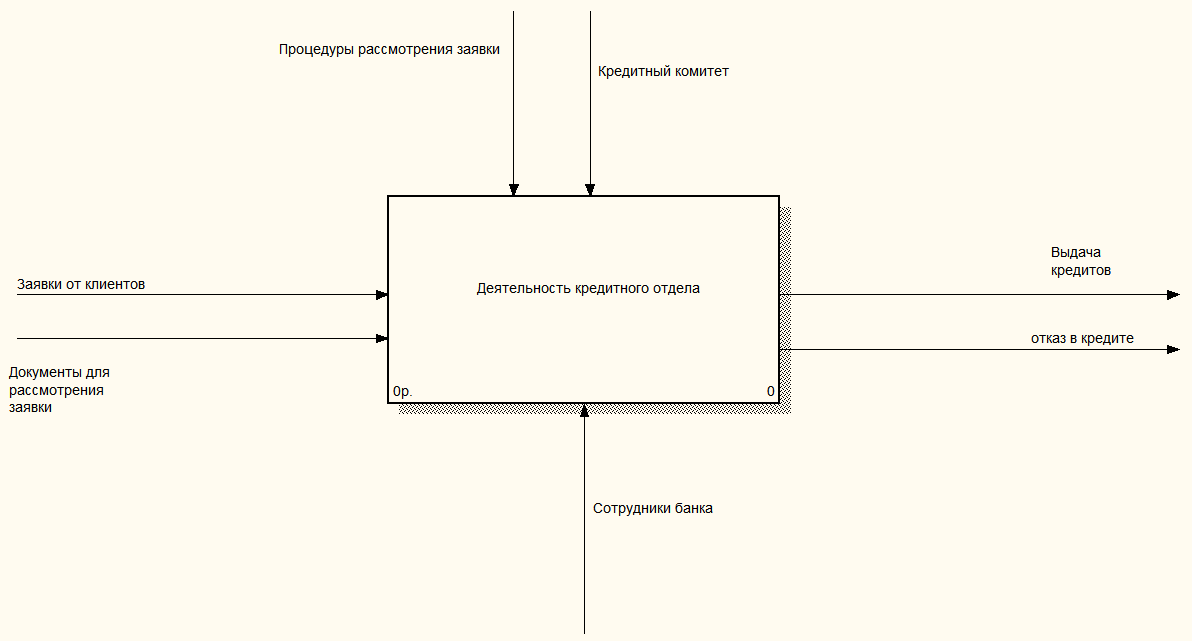

На рисунке 3 изображена схема учета и обработки заявок АО «Банк ДОМ.РФ». В службу поддержки поступают заявки от клиентов и документы, необходимые для рассмотрения заявок и в дальнейшем для заключения кредитных сделок. На выходе происходит выдача кредитов, либо отказ в выдаче кредитов, в случае, если предоставленные клиентом данные не удовлетворяют условиям или политике банка.

Рисунок 3 – Первый уровень бизнес-процессов учета и обработки заявок АО «Банк ДОМ.РФ»

Механизмом учета и обработки заявок АО «Банк ДОМ.РФ» являются работники банка, в свою очередь управление осуществляется через установленные процедуры рассмотрения заявок и кредитный комитет.

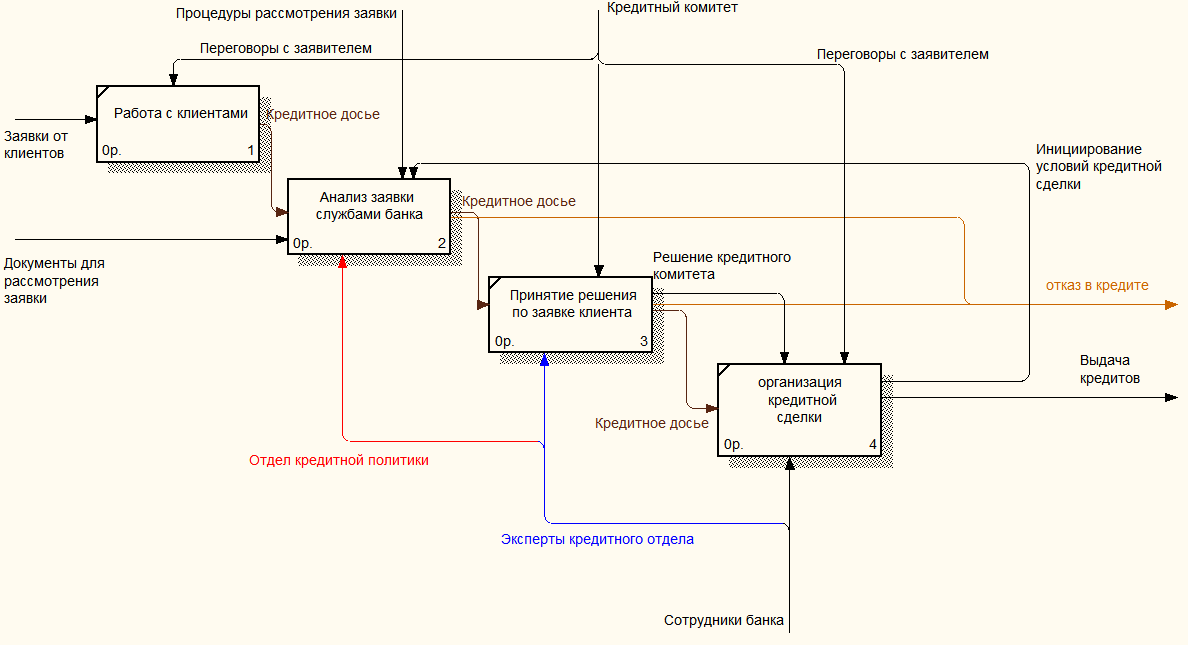

Рассмотрим поподробнее схему работы учета и обработки заявок АО «Банк ДОМ.РФ»

Рисунок 4 – Второй уровень бизнес-процессов учета и обработки заявок

АО «Банк ДОМ.РФ»

Итак, в службу поддержки обратился клиент с целью получить консультацию по поводу оформления кредита. В ходе переговоров он предоставляет документы, необходимые для рассмотрения заявки. Кредитным комитетом рассматриваются предоставленные данные, в случае несоответствия данных идет отказ в выдаче кредита. Если все в порядке, данные передаются экспертам отдела для детального рассмотрения данных, чтобы удостовериться, что заемщик способен выплатить кредит. При удовлетворении всех условий банк дает согласие на выдачу кредита, извещая клиента и заключая с ним кредитную сделку (рис. 5).

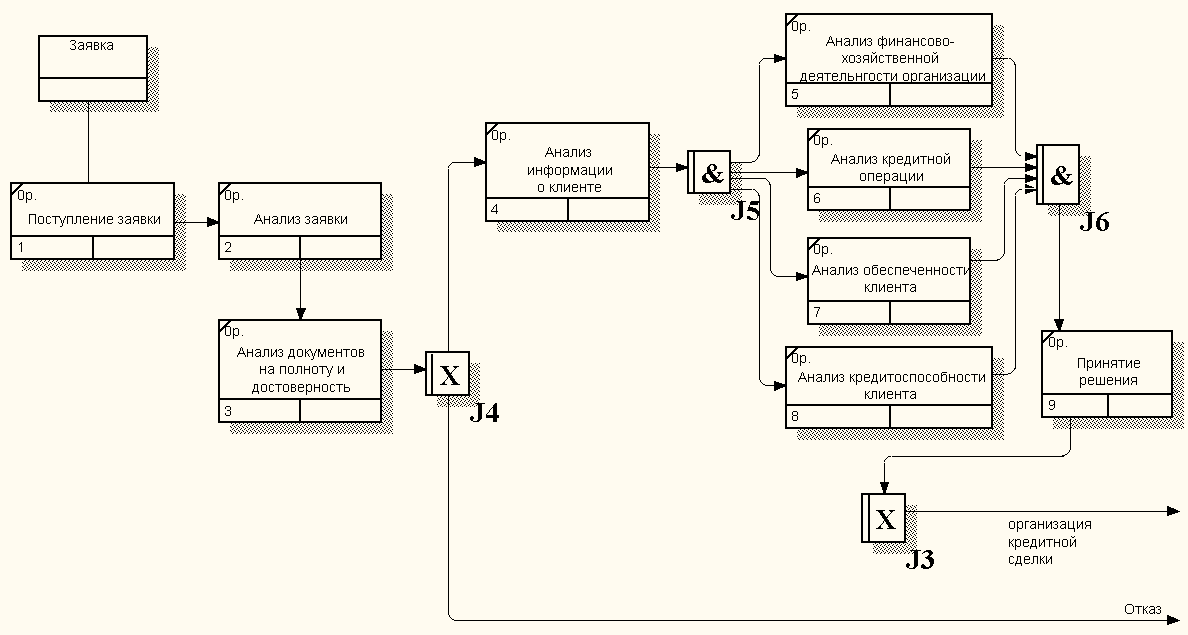

Рисунок 5 – IDEF3-диаграмма бизнес-процессов учета и обработки заявок

АО «Банк ДОМ.РФ»

Итак, в службу поддержки приходит заявка клиента, например на предоставление кредита. Перед тем, как заключать договор с клиентом, в кредитном отделе происходит анализ предоставленных клиентом данных: верны ли личные данные о клиенте, все ли данные были предоставлены и т.д. Перекресток ХOR  указывает на то, что на данном этапе возможны два несовместных варианта событий: при несоответствии данных, мгновенно следует отказ в выдаче кредита, если же все данные соответствуют действительности, данные передаются на анализ в отдел кредитной политики. Перекресток «асинхронное ИЛИ»

указывает на то, что на данном этапе возможны два несовместных варианта событий: при несоответствии данных, мгновенно следует отказ в выдаче кредита, если же все данные соответствуют действительности, данные передаются на анализ в отдел кредитной политики. Перекресток «асинхронное ИЛИ»  указывает на то, что на данном этапе происходит запуск нескольких событий: проверяется, чем занимается клиент, каковы его доходы, сможет ли он выплачивать кредит в течении срока, указанного в заявке, и приемлем ли этот срок для банка.

указывает на то, что на данном этапе происходит запуск нескольких событий: проверяется, чем занимается клиент, каковы его доходы, сможет ли он выплачивать кредит в течении срока, указанного в заявке, и приемлем ли этот срок для банка.

Обязательное завершение всех этих процессов также осуществляется перекрестком  . Проанализированная информация далее передается в кредитный комитет, где и будет выдвинуто окончательное решение по выдаче кредита.

. Проанализированная информация далее передается в кредитный комитет, где и будет выдвинуто окончательное решение по выдаче кредита.

В качестве средства реализации данной информационной модели было выбрано автоматизированное средство «DIRECTUM».

3.3. Характеристика результатной информации

Выбранное автоматизированное решения учета и обработки заявок АО «Банк ДОМ.РФ» позволяет получать следующую результативную информацию.

Ведение истории обращений в электронном виде позволяет устранить недостатки телефонного общения:

Автоматически накапливается статистика обращений. В дальнейшем по обращениям можно составлять различные отчеты.

Автоматически создается база знаний обращений. В дальнейшем любой пользователь может использоваться общий список обращений в качестве базы знаний.

Пользователь получает возможность постоянно контролировать свои обращения и своевременно получать уведомления о проделанной работе.

Пользователь получает возможность оставлять свои обращения независимо от текущего времени суток и дня недели. Все обращения будут гарантированно рассмотрены, на все обращения будут гарантированно предоставлены ответы. Ситуации "не дозвонились по такой-то причине" исключаются.

Повышается ответственность пользователей.

Появляется механизм ранжирования обращений в службу поддержки.

Появляется возможность распределять сотрудников службы поддержки по их функциям в процессе обработки обращений. Например, регистратор обращений, как правило, не обладающий глубокими знаниями по специализированным вопросам, благодаря использованию сортировки обращений сможет перенаправить запрос компетентному специалисту (администратору, аналитику, разработчику). Такое распределение особенно важно при большом количестве обращений и при большой загрузке службы поддержки. Оно позволяет лучше планировать работу сотрудников службы, а также качественнее исполнять обращения пользователей.

Появляется инструментарий отслеживания общих тенденций обращений. Например, при выявлении большого числа пожеланий одного вида, можно проанализировать их и внести существенное улучшение в систему.

Любой участник внедрения получает доступ к обращениям для проведения анализа и корректировки своей работы.

У руководства появляется возможность получать информацию о ходе внедрения и работе системы, процессе ее поддержки.

Работа службы поддержки становится прозрачной, передавать дела внутри службы поддержки становится легче.

Появляется возможность обслуживать удаленные филиалы по общей схеме работы с пользователями.

Автоматическая фиксация электронного общения позволяет исключать ситуации вида "я вам говорил тогда совсем не так" и строго контролировать обращения.

Автоматизировать работу с обращениями позволяет компонента "Обращения в службу поддержки".

ГЛАВА 4. ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ЗАДАЧИ

4.1 Общие положения выбранного автоматизированного решения

Важный аспект учета и обработки заявок АО «Банк ДОМ.РФ» – наличие обратной связи. Как правило, обратная связь обеспечивается службой поддержки.

Существует несколько форм организации работы службы поддержки. Классическая форма – это телефонный звонок. При этом уровень решения проблем, консультирования и учета пожеланий пользователей оказывается средним. Неэффективность такой схемы наглядно проявляется с ростом числа обращений, особенно – обращений административного характера.

С точки зрения пользователей, телефонный разговор является удобной формой обращения в службу поддержки. Однако в действительности такая форма содержит ряд серьезных недостатков. Для их устранения используются специальные автоматизированные системы: в частности, это легкодоступные системы, позволяющие любому авторизованному пользователю отправлять свои обращения в электронном виде.

Выбранная для учета и обработки заявок АО «Банк ДОМ.РФ» компонента "Обращения в службу поддержки" состоит из следующих справочников:

- "Обращения в службу поддержки".

- "Вид обращения".

- "Журнал регистрации".

- "Статус рассмотрения".

- "Состояние".

- Стандартный справочник системы DIRECTUM "Работники".

Визуально справочник "Обращения в службу поддержки" аналогичен другим справочникам системы DIRECTUM. Карточка обращения состоит их трех основных разделов:

- Общая информация об обращении.

- Информация по работе с обращением, не связанная с этапами работы.

- Ход работ по обращению.

Возможности

- Обеспечить прозрачность работы службы поддержки для пользователей.

- Обеспечить безотказную работу службы поддержки.

- Обеспечить формализацию работы с обращениями внутри подразделения внедрения.

- Повысить качество работы службы поддержки.

- Обеспечить руководство группы внедрения доступной и достоверной информацией и ходе внедрения.

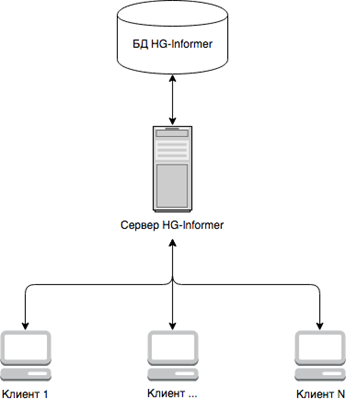

В качестве архитектуры приложения за основу была взята трехуровневая архитектурная модель, которая включает в себя.

- Клиент – интерфейсный компонент комплекса, предоставляемый конечному пользователю.

- Сервер приложений – обеспечивает обмен данных между клиентом и сервером баз данных и содержит часть бизнес логики.

- Сервер баз данных – обеспечивает хранение данных.

Схема структуры программы «DIRECTUM» представлена на рисунке 6.

Клиент «DIRECTUM» представляет собой интерфейсную программу, которая отвечает за отображение следующей информации.

- Новости и сообщения от компании.

- Телефон технической поддержки и дополнительные номера с указанием соответствий отделам, резервный номер телефона, номер для сотовых телефонов, электронный почтовый ящик компании для писем в отдел технической поддержки, сайт компании и информацию по предоставляемым услугам.

- Информация о доступности поддержки it-специалистами. Включает в себя цветовой индикатор статуса. Может сообщить о возможных проблемах связи и работе программ, необходимых для осуществления поддержки.

- Область с отображением инвентарного номера компьютера, чтобы специалисты могли быстро определить принадлежность данного компьютера определенному клиенту компании.

Рисунок 6 – Структура программы

Из функциональных особенностей клиент «HG-Informer» включает в себя.

- Возможность заказать звонок от оператора;

- Оставить заявку в виде текстового сообщения;

- Запуск специального программного обеспечения, для возможности подключения к компьютеру удаленно;

- Плавное сворачивание и разворачивание главного окна «за край экрана» и плавное изменение размера окна при раскрытии блока новостей;

- Возможность изменения прозрачности главного окна, когда курсор мыши находится вне области окна;

- Автозапуск программы при входе пользователя в систему;

- Автоматическое обновление программы при появлении новой версии без вмешательства специалиста технической поддержки;

- Защита от удаления, завершения и изменения;

- При возникновении сбоев отсылать отчет об ошибке.

Сервер «HG-Informer» представляет собой приложение в виде службы Microsoft Windows и выполняет следующие функции.

- Обработка запросов от клиентов и работа с базой данных.

- Отправка уведомлений на почтовый сервер о новых клиентских заявках.

4.2 Характеристика базы данных

Логическая модель описывает понятия предметной области, их взаимосвязь, а также ограничения на данные, налагаемые предметной областью. Логическая модель данных является начальным прототипом будущей базы данных. Логическая модель строится в терминах информационных единиц, но без привязки к конкретной СУБД. Более того, логическая модель данных необязательно должна быть выражена средствами именно реляционной модели данных. Основным средством разработки логической модели данных в настоящий момент являются различные варианты ER-диаграмм (Entity-Relationship, диаграммы сущность-связь). Одну и ту же ER-модель можно преобразовать как в реляционную модель данных, так и в модель данных для иерархических и сетевых СУБД, или в пост реляционную модель данных [9].

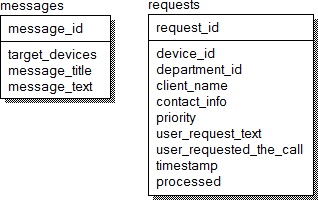

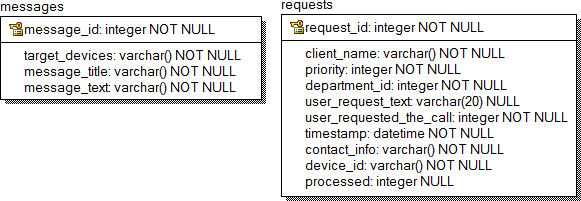

При помощи программного продукта ERWin Data Modeler 7 для разрабатываемой информационной системы была разработана и создана логическая схема базы данных (рис. 7).

Рисунок 7 – Логическая схема базы данных

В логическую схему входят отношения «Сообщения» (таблица 5) и «Заявки» (таблица 6).

Таблица 5 – Объектное отношение «Сообщения» (таблица messages)

|

Имя поля |

Описание |

|

message_id |

Уникальный идентификатор сообщения |

|

target_devices |

Номера оборудования, которым адресованы сообщения |

|

messages_title |

Заголовок сообщения |

|

messages_text |

Текс сообщения |

Таблица 6 – Объектное отношение «Заявки» (таблица requests)

|

Имя поля |

Описание |

|

request_id |

Уникальный идентификатор заявки |

|

device_id |

Номер оборудования клиента |

|

department_id |

Номер отдела компании |

|

client_name |

ФИО клиента |

|

contact_info |

Контактная информация |

|

priority |

Приоритет заявки |

|

user_request_text |

Информация по заявке |

|

user_requested_the_call |

Клиент запрашивает звонок |

|

timestamp |

Время создания заявки |

|

processed |

Статус выполнения заявки |

Физическая модель данных описывает данные средствами конкретной СУБД. Мы будем считать, что физическая модель данных реализована средствами именно реляционной СУБД. Отношения, разработанные на стадии формирования логической модели данных, преобразуются в таблицы, атрибуты становятся столбцами таблиц, для ключевых атрибутов создаются уникальные индексы, домены преображаются в типы данных, принятые в конкретной СУБД [9].

Для реализации базы данных была выбрана СУБД Microsoft SQL Server. Физическая модель для данной СУБД представлена на рисунке 8.

Рисунок 8 – Физическая схема базы данных

4.3. Контрольный пример реализации и его описание

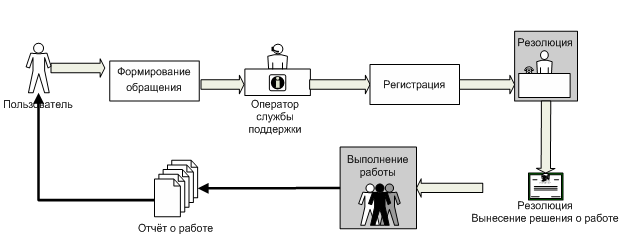

Общий алгоритм учета и обработки заявок АО «Банк ДОМ.РФ» включает следующую последовательность:

Рис. 9. Общий алгоритм учета и обработки заявок АО «Банк ДОМ.РФ»

Шаг 1. Пользователь создает обращение.

Шаг 2. Оператору поступает уведомление о создании нового обращения.

Шаг 3. Оператор регистрирует обращение.

Шаг 4. Уведомление о зарегистрированном обращении поступает сотруднику, ответственному за сортировку и анализ обращений.

Шаг 5. Ответственный сотрудник формализует обращение и выносит решение о характере работ по обращению.

Шаг 6. Задание о выполнении обращения поступает исполнителю.

Шаг 7. После выполнения обращение закрывается, а инициатору обращения уходит отчет о выполненных работах.

4.4 Выбор методов и средств защиты информации АО «Банк ДОМ.РФ»

На основе проведенного во 2 главе анализа защищенности информации АО «Банк ДОМ.РФ» рационально составить список управляющих методов по защите системы информационных активов, уже существующих на АО «Банк ДОМ.РФ», структурированный по уровням или областям ответственности (таблица 7).

Таблица 7 - Требования и рекомендации для повышения защищённости системы обеспечения информационной безопасности АО «Банк ДОМ.РФ»

|

Уровень |

Классы управляющих воздействий и критерии безопасности |

|

Организационный уровень АО «Банк ДОМ.РФ» |

- разграничение ответственности; - периодический пересмотр системы управления в области ИБ; - протоколирование и разбор инцидентов в области ИБ; - оценка рисков; - обучение в области ИБ; - процедура авторизации в ИС и удаления учетных записей; - поддержание в актуальном состоянии плана обеспечения ИБ |

|

Процедурный уровень АО «Банк ДОМ.РФ» |

Обеспечение правил поддержания режима ИБ, в частности:

|

|

Программно-технический уровень АО «Банк ДОМ.РФ» |

Комплекс мер защиты программно-технического уровня: - активный аудит и система реагирования; - идентификация и аутентификация; - криптографическая защита; - реализация ролевой модели доступа; - контроль за режимом работы сетевого оборудования |

В рамках исследования можно выделить 2 основные группы методов для повышения защищённости системы обеспечения информационной безопасности АО «Банк ДОМ.РФ»:

Методы технического уровня:

- обеспечение требований базового уровня (идентификация, управление системой распределения ключей, администрирование, способы защиты элементов системы и ПО);

- упреждающие меры (аутентификация, авторизация, обеспечение безотказности, контроль доступа, сохранение конфиденциальности транзакций);

- обнаружение нарушений в области ИБ и процедуры восстановления (аудит, выявление вторжений, антивирусная защита, проверка целостности ПО и данных).

Методы нетехнического уровня - множество методов управления организационного и процедурного характера системы информационных активов АО «Банк ДОМ.РФ».

ЗАКЛЮЧЕНИЕ

В текущее время внедрение инноваций имеет огромную роль для повышения эффективности работы банков, обеспечивающей доходность компании и высокий уровень качества предоставляемых ею услуг. Современные сервисы предлагают широкий спектр коммерческих и бесплатных инструментов по автоматизации различных бизнес-процессов. Эффективный учет и обработка заявок АО «Банк ДОМ.РФ» помогает предприятию достичь своих целей и повысить качество предоставляемых услуг.

В большинстве существующих крупных компаний для повышения эффективности работы банка, помимо отдела системного администрирования, создаются отделы технической поддержки для обеспечения их помощью в различных проблемах и вопросах, касающихся оказываемых услуг. В таком отделе наиболее важным аспектом работы является высокий уровень обслуживания и скорость решения поставленных задач. Для автоматизации учета и обработки заявок АО «Банк ДОМ.РФ» интегрируют различные информационные системы ServiceDesk, которые позволяют автоматизировать процессы и решить проблему с совместной работой над обращениями.

Для организации эффективной работы и повышения степени удовлетворенности пользователей при формировании отдела обращаются к библиотеке ITIL, в которой можно найти различные принципы организации технической поддержки. Данный подход делает акцент предприятия на достижении поставленных целей, анализе ключевых показателей эффективности (KPI), а также на ресурсах, затраченных на достижение этих целей. [1]

Согласно библиотеке ITIL, основной задачей при организации технической поддержки является увеличение уровня обслуживания сотрудников, а именно достижение наименьшего времени реакции на обращение и быстрое решение инцидентов.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Авербах В.С. Введение в вычислительные сети. – Самара: Издательство СГЭУ, 2019. - 211 с.

- Агеев Е.Ю. Локальные компьютерные сети. Конспект лекций по курсу «Локальные компьютерные сети» для студентов специальности 201300 «Электронные приборы и устройства». - Томск: ТУСУР, 2011. – 103 с.

- Адаменко М.В. Основы классической криптологии. Секреты шифров и кодов. - М.: ДМК Пресс, 2014. - 256 с.

- Алиев Т.И. Сети ЭВМ и телекоммуникации. - Спб: СПбГУ ИТМО, 2011. - 400 с.

- Анкудинов Г.И., Анкудинов И.Г., Стрижаченко А.И. Сети ЭВМ и телекоммуникации. Архитектура и сетевые технологии - СПб.: Изд-во СЗТУ, 2012. - 180 с.

- Арсентьев M.B. К вопросу о понятии «информационная безопасность» // Информационное общество. - 2012. - № 4-6. – С. 18-23

- Бабич А.В. Организация информационных сетей. - Тюмень: Издательство Тюменского государственного университета, 2010. - 144 с.

- Биячуев Т.А. Безопасность корпоративных сетей. - СПб: СПб ГУ ИТМО, 2011.- 161 с.

- Брейман А.Д. Сети ЭВМ и телекоммуникации. Глобальные сети. - М.: МГУПИ, 2013. - 117 с.

- Вернер Ф. Энциклопедия современных сетевых технологий. - К.: Комиздат, 2011. - 687 с.

- Вихорев С. Как определить источники угроз / С. Вихорев, Р.Кобцев // Открытые системы. - 2011. - №07-08. - С. 43.

- Волчков А. Современная криптография / А.Волчков // Открытые системы.- 2011. - №07-08. - С. 48.

- Герасименко В.А. Защита информации в автоматизированных системах обработки данных. - М.: Энергоатомиздат, 2014. – 256 с.

- Гмурман А.И. Информационная безопасность. - М.: БИТ-М, 2014. – 387 с.

- Дьяченко С.И. Правовые аспекты работы в ЛВС. - СПб.: АСТ, 2011.- 234с.

- Зегжда Д.П., Ивашко A.M. Основы безопасности информационных систем. - М.: Горячая линия-Телеком, 2010. - 452 с.

- Зима В. Безопасность глобальных сетевых технологий. - СПб.: БХВ-Петербург, 2010. - 320 с.

- Информатика: Базовый курс / С.В. Симонович [и др]. - СПб.: Питер, 2011. - 640с.

- Кольтюков Н.А., Белоусов О.А. Сетевые технологии – Тамбов: Изд-во Тамб. гос. техн. ун-та, 2019. – 100 с.

- Комагоров В.П. Архитектура сетей и систем телекоммуникаций. – Томск: Изд-во Томского политехнического университета, 2012. – 151 с.

- Комагоров В.П., Коцубинский В.П. Менеджмент в телекоммуникационных системах. – Томск: Изд-во Томского политехнического университета, 2011. – 124 с.

- Конахович Г. Защита информации в телекоммуникационных системах. - М.: МК-Пресс, 2010. - 356с.

- Коржов В. Стратегия и тактика защиты / В.Коржов // Computerworld Россия. - 2014. - №14. - С. 26

- Мельников В. Защита информации в компьютерных системах. - М.: Электронинформ, 2011. – 400 с.

- Молдовян А.А. Криптография. - СПб.: Лань, 2011. – 224 с.

- Нанс Б. Компьютерные сети: Пер. с англ. – М.: "БИНОМ", 2012.- 400 с.

- Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. – СПб.: Питер, 2010. - 916 с.

- Олифер В.Г., Олифер Н.А. Основы сетей передачи данных. – СПб.: Питер, 2019. - 958 с.

- Осмоловский С.А. Стохастические методы защиты информации. - М.: Радио и связь, 2011. – 187 с.

- Острейковский В.А. Информатика. - М.: Высшая школа, 2011. – 319 с.

- Пескова С.А., Кузин А.В., Волков А.Н. Сети и телекоммуникации. - М.: Академия, 2019. - 354 с.

- Семенов Г. Цифровая подпись. Эллиптические кривые / Г.Семенов // Открытые системы. - 2011. - №07-08. - С. 67-68.

- Сидельников В.М. Криптография и теория кодирования. Мат-лы конф. «Московский университет и развитие криптографии в России», МГУ. – 2019. – 22 с.

- Статьев В.Ю., Тиньков В.А. Информационная безопасность распределенных информационных систем // Информационное общество. -2017. - №1. – С. 33-36

- Столингс В. Криптография и защита сетей. Принципы и практика. – М.: Изд. Дом “Вильямс”, 2011. – 670 с.

- Таненбаум Э. Компьютерные сети. – СПб.: Питер, 2011. – 992 с.

- Титоренко Г.А. Информационные технологии управления. - М.: Юнити, 2011. – 376 с.

- Уолрэнд Дж. Телекоммуникационные и компьютерные сети. – М.: Постмаркет, 2010. – 480 с.

- Урсул А.Д. Информационная стратегия и безопасность в концепции устойчивого развития // Научно-техническая информация. Серия 1: Организация и методика информационной работы. - 2011. - № 1. – С. 67-69

- Устинов Г.Н. Уязвимость и информационная безопасность телекоммуникационных технологий. - М.: Радио и связь, 2013. – 342 с.

- Феоктистов Г.Г. Информационная безопасность общества // Социально-политический журнал. - 2012. - № 5. – С. 20-23

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. – М.: Академия, 2010. – 256 с.

- Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. – СПб.: Питер, 2012. – 593 с.

- Шахраманьян М.А. Новые информационные технологии в задачах обеспечения национальной безопасности России. - М.: ФЦ ВНИИ ГОЧС, 2013. – 222 с.

- Ярочкин В.И. Информационная безопасность. - М.: Академический Проект, 2014. - 544 с.

- Методико-правовые аспекты налогового учета расчетов по налогу на прибыль

- Нематериальные блага и их защита

- Выбор стиля руководства в организации (Понятие стиль руководства и факторы формировании)

- Классификация языков программирования. Критерии выбора среды и языка программирования

- Эффективность менеджмента организации (Понятие и значение эффективности менеджмента организации)

- Роль кадровой службы в формировании и реализации кадровой стратегии

- Реклама как сигнал и как информация (Оценка конкурентоспособности и системный анализ в рекламной деятельности)

- Оборотные активы предприятия (Анализ эффективности использования оборотных активов АО «Вектор»)

- Автоматизация учета кадров ООО «Дальлесстрой»

- Автоматизация учета кадров ООО Дальлесстрой»

- Банковская система России

- Теория происхождения государства (Понятие государства)