Классификация угроз и атак на операционную систему

Содержание:

Введение

Актуальность темы исследования заключается в том что, в последнее время вырос интерес к вопросам защиты информации. Это связывают с тем, что стали более широко использоваться вычислительные сети, что приводит к тому, что появляются большие возможности для несанкционированного доступа к передаваемой информации.

Стремительное развитие информационных систем, компьютеризация и внедрение новейших технологий во все сферы деятельности общества и государства в целом, значительно ускоряет и совершенствует роботу организаций, предприятий и учреждений всех форм собственности. Однако, такое развитие несет в себе целый ряд угроз связанных с нарушениями конфиденциальности, целостности и доступности информации, которые, в свою очередь, приводят к различным потерям (в том числе – финансовым) и часто - весьма значительным.

Актуальность проблемы защиты информации связана с ростом возможностей вычислительной техники. Развитие средств, методов и форм автоматизации процессов oбpaбoтки инфopмaции, мaccoвocть пpимeнeния ПЭBM peзкo пoвышaют уязвимocть инфopмaции. Ocнoвными фaктopaми, cпocoбcтвующими пoвышeнию этoй уязвимocти, являютcя :

- резкое увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭBM и других средств автоматизации;

- сосредоточение в единых базах данных информации различного назначения и различной принадлежности;

-резкое расширение круга пользователей, имеющих непосредственный доступ к ресурсам вычислительной системы и находящимся в ней массивам данных;

- усложнение режимов функционирования технических средств

вычислительных систем: широкое внедрение мультипрограммного режима, а также режима разделения времени;

- автоматизация межмашинного обмена информацией, в том числе и на больших расстояниях.

B этих условиях возникает возможность несанкционированного

использования или модификации информации (т. e. опасность утечки информации ограниченного пользования). Это вызывает особую озабоченность пользователей, в связи с чем защите информации от несанкционированного доступа (чтения) уделяется повышенное внимание.

Цель работы заключается в изучении классификации угроз и атак на операционную систему. В соответствии с поставленной целью в работе сформулированы и последовательно решены следующие задачи:

- исследовать понятийный аппарат в области операционной системы;

- изучить виды угроз и атак на операционную систему;

- проанализировать защиту операционной системы средствами Windows.

Предметом исследования – системы защиты информации.

Объектом исследования являются угрозы и атаки на операционную систему.

Теоретико-методологическую основу исследования составили научные труды, посвященные анализу системы защиты информации. При разработке и решении поставленных задач использовались методы сравнительного анализа, а также группировки.

Научно-методической основой работы служат труды отечественных и зарубежных ученых в области IT-индустрии. При выполнении работы использовалась научно-методическая литература, публикации в периодической печати и научных изданиях, материалы Интернет-порталов.

Структура работы. Работа включает введение, три главы, заключение и список литературы.

Глава 1. Теоретические основы понятия операционной системы

1.1. Понятие операционной системы

Операционная система – взаимосвязанные программы, предназначенные для управления ресурсами компьютера и организации взаимодействия с пользователем[1].

Состав операционной системы[2]:

Первая часть — ядро, низкоуровневая основа любой ОС, выполняемая аппаратурой в особом привилегированном режиме. Ядро загружается в память один раз и находится в памяти резидентно – постоянно, по одним и тем же адресам. Ядро — командный интерпретатор, «переводчик» с программного языка на «железный», язык машинных кодов.

Вторая часть — Подсистема управления ресурсами (resource allocator) — управляет вычислительными ресурсами компьютера — оперативной и внешней памятью, процессором

Третья часть — Управляющая программа (control program, supervisor) – управляет исполнением других программ и функционированием устройств ввода-вывода.(используются специализированные программы для управления различными устройствами, входящими в состав компьютера. Драйвера «системные библиотеки»)

Четвертая часть — удобная оболочка, с которой общается пользователь — интерфейс. Своего рода красивая обертка, в которую упаковано скучное и не интересное для пользователя ядро.

Операционная система предоставляет основу и среду для выполнения прикладных программ пользователя, а именно:

- Общее абстрактное представление ресурсов, которые могут запрашиваться и использоваться прикладным программным обеспечением(процессор, память, устройства вв/выв (диск, сеть);

- Использует аппаратные ресурсы одного или нескольких процессоров;

- Управляет вторичной памятью и устройствами вв/выв.

Цели:

- сделать компьютер более удобным;

- сделать компьютер более эффективным;

- сделать компьютер более безопасным.

Операционная система (ОС, в англоязычном варианте — operating system) – базовое системное программное обеспечение, управляющее работой компьютера и являющееся посредником (интерфейсом) между аппаратурой (hardware), прикладным программнымобеспечением (application software) и пользователем компьютера (user)[3].

Фактически операционная система с точки зрения пользователя– это как бы продолжение аппаратуры, надстройка над ней, обеспечивающая более удобное, надежное и безопасное использование компьютеров и компьютерных сетей.

Основные цели работы операционной системы, следующие[4]:

Обеспечение удобства, эффективности, надежности, безопасности выполнения пользовательских программ.

Для пользователя самое главное – чтобы его программа работала, вела себя предсказуемо, выдавала необходимые ему правильные результаты, не давала сбоев, не подвергалась внешним атакам. Вычислительную среду для такого выполнения программ и обеспечивает операционная система.

Обеспечение удобства, эффективности, надежности, безопасности использования компьютера.

Операционная система обеспечивает максимальную полезность и эффективность использования компьютера и его ресурсов, обрабатывает прерывания, защищает компьютер от сбоев, отказов и хакерских атак. Эта деятельность ОС может быть не столь заметной для пользователя, но она осуществляется постоянно.

Обеспечение удобства, эффективности, надежности, безопасности использования сетевых, дисковых и других внешних устройств, подключенных к компьютеру[5].

Особая функция операционной системы, без которой невозможно использовать компьютер, — это работа с внешними устройствами. Например, ОС обрабатывает любое обращение к жесткому диску, обеспечивая работу соответствующего драйвера (низкоуровневой программы для обмена информацией с диском) и контроллера (специализированного процессора, выполняющего команды ввода-вывода с диском). Любая «флэшка», вставленная в USB-слот компьютера, распознается операционной системой, получает свое логическое имя (в системе Windows – в виде буквы, например, G) и становится частью файловой системы компьютера на все время, пока она не будет извлечена (демонтирована)[6].

Подчеркнем особую важность среди функций современных ОС обеспечения безопасности, надежности и защиты данных. Следует учитывать, что компьютер и операционная система работают в сетевом окружении, в котором постоянно возможны и фактически происходят атаки хакеров и их программ, ставящие своей целью нарушение работы компьютера, «взлом» конфиденциальных данных пользователя, хранящихся на нем, похищение логинов, паролей, использование компьютера как «робота» для рассылки реклам или вирусов и др.

В связи с этим в 2002 г. фирма Microsoft объявила инициативу по надежным и безопасным вычислениям (trustworthy computing initiative), целью которой является повышение надежности и безопасности всего программного обеспечения, прежде всего – операционных систем.

Большинство функций ОС попадают в категорию координации, позволяя разным задачам работать вместе[7].

- Параллелизм: позволяет нескольким разным задачам выполняться в одно и тоже время так, как будто каждая из них работает на отдельной машине. Для учета были введены понятия процессов и потоков.

- Устройства ввода/вывода: ЦП не должен простаивать, ожидая операции ввода/вывода.

- Память: как в одной памяти организовать множество процессов.

- Файлы: позволяет множеству файлов для множества разных пользователей разделять пространство одного физического носителя – диска

- Сети: позволяет группе компьютеров работать совместно.

- Безопасность: как обеспечить взаимодействие, при этом защищая каждого участника от всевозможных небезопасных действий остальных участников.

- Представление сервисов ОС представляет набор услуг для системных пользователей.

- Управление ресурсами. Использование аппаратных ресурсов одного или нескольких процессоров и выделение их пользовательским программам

- Управление программой. Управление процессом выполнения программа и операциями устройств вв/выв. Прерывание программы для приема/передачи данных через ввод/вывод или для перераспределения ресурсов другой программе

— Обеспечивает защиту запущенных программ друг от друга.

— Контролирует доступ пользователей к данным, процессам и другим объектам.

Исторические наработки и решения проблем привели к следующим основополагающим понятиям в теории ОС:

Процессы и потоки:

— Реализуют концепцию мультипрограммирования/многозадачности, переключения контекстов и вытесняющей многозадачности;

Управление памятью:

— Кеширование, виртуальная память, защита и изоляция задач

Безопасность:

— Идентификация пользователей, защита данных;

Планирование и управление ресурсами:

— Справедливое распределение процессорного времени на задачи

Структура системы:

— Послойный подход к дизайну ОС, разделение пользовательских программ и структур ядра.

Процесс – это выполняющаяся программа

Код программы

- Ассоциированные с ней и необходимые ей данные (статические переменные, стек, буферы…)

- Контекст выполнения (состояние процесса)

Контекст выполнения очень важен для управления процессами.

- Это структура данных, используемая ОС для управления процессом

- Сохраняет регистры процессора при переключении контекста

- Сохраняет приоритет процесса и другую информацию о состоянии

Управление памятью

У операционных систем есть пять основных принципов управления устройствами хранения информации:

- Изоляция процессов

- Автоматическое выделение и управление памятью

- Поддержка модульного программирования

- Защита и контроль доступа

- Долговременное хранение

ОС управляет и выделяет ресурсы процессора и память.

Политика выделения ресурсов должна опираться на:

- Эффективность: максимизация скорости;

- Справедливость: все процессы должны обслуживаться справедливо;

- Дифференцированность: у процессов может быть разный приоритет и разные требования.

Защита информации и безопасность: Доступ к вычислительным ресурсам и данным должен контролироваться.

Основные проблемы:

- Доступность: защита системы от прерывания ее работы.

- Конфиденциальность: предотвращение неавторизованного доступа к данным.

- Целостность данных: предотвращение неавторизованного изменения данных.

- Аутентификация: идентификация пользователей, проверка их прав доступа, проверка правильности переданных сообщений и данных.

1.2. Операционная система как менеджер безопасности

Операционной системе необходимо организовать эффективное использование ограниченных ресурсов, а именно[8]:

- Улучшить использование

- Минимизировать накладные расходы

- Увеличить скорость

Это достигается с помощью:

- Многопользовательского режима и мультипрограммирования: несколько программ выполняются параллельно

- Выделение приложениям ресурсов

- Разделение ресурса во времени (планирование доступа к ресурсу разными пользователями)

- Разделение ресурса в пространстве (выделение памяти или ее части разным пользователям)

ОС управляет и выделяет ресурсы процессора и память. Политика выделения ресурсов должна опираться на:

- Эффективность: максимизация скорости.

- Справедливость: все процессы должны обслуживаться справедливо.

- Дифференцированность: у процессов может быть разный приоритет и разные требования.

Операционная система как менеджер безопасности обеспечивает:

1.Защиту приложений друг от друга:

— Установку границ между программами, работающими на компьютере;

— Защиту самой ОС от пользовательских программ (в них может произойти сбой);

2.Защиту данных:

— Доступ к данным регулируется и ограничивается;

— Определяется владелец и права доступа данных и процессов;

— Выполнение программ.

Под защитой ОС подразумеваются все средства и механизмы защиты данных, работающих в ОС. Под безопасностью ОС понимается такое состояние ОС, при котором невозможно случайное или преднамеренное нарушение функционирования ОС, а также нарушение безопасности находящихся под управлением ОС ресурсов системы.

Мы указываем индикацию следующих возможностей ОС, которые позволяют нам разделить вопросы безопасности ОС в специальной категории[9]:

- управление всеми ресурсами в системе;

- наличие встроенных механизмов, которые прямо или косвенно влияют на Безопасность программ и данных, которая работает на ОС;

- обеспечивая хороший пользовательский интерфейс системных ресурсов;

Размер и сложность ОС. Большинство ОС имеют дефекты с точки зрения безопасности данных в системе, в связи с задачей обеспечения максимальной доступности системы для пользователей. Рассмотрим стандартные функциональные дефекты ОС, которые могут привести к созданию каналов утечки данных. Каждому ресурсу в системе должно быть присвоено одно имя идентификации. Большинство пользователей выбирают простые пароли, которые легко подобрать или угадать. Список паролей, ведение списков паролей в незашифрованном виде, дает угрозу несанкционированного доступа к данным.

Для предотвращения несанкционированного входа в систему, профилактики с паролем необходимо ограничить количество попыток, что в некоторых операционных системах не предусмотрено. Во многих случаях в ОС считают, что другие программы работают правильно. Общая память, при использовании совместно используемой памяти, затем запущенные программы будут удалены из области оперативной памяти (ОП). Основной проблемой обеспечения безопасности ОС является проблема создания механизмов для контроля доступа к системным ресурсам. Обеспечение безопасности данных для работы с ресурсами системы с помощью кластеризации специальных программ операционной системы, доступ ограничен. Непрерывно инструментов мониторинга, ведение реестра для записи сведений о всех событиях в системе.

Для защиты ОС может быть применена сигнализации о несанкционированном доступе, используется при обнаружении нарушения безопасности данных или попытки нарушения. Основные способы защиты несанкционированного доступа к информации – аутентификация, авторизация (определение прав доступа субъекта конфиденциальной информации), а также шифрование информации.

Контроль доступа к данным. При создании механизмов контроля доступа необходим в первую очередь для определения наборов предметов и объектов доступа. Это могут быть, например, пользователь, задачи процессов и т.д.

Логический контроль доступа является основным механизмом многопользовательских систем, предназначенных для обеспечения конфиденциальности и целостности объектов и, в некоторой степени, их наличие (по запрету предоставления услуг несанкционированными пользователями).

Глава 2. Классификация угроз и атак на операционную систему

2.1. Виды угроз и атак на операционную систему

Организация эффективной и надежной защиты ОС невозможна без предварительного анализа возможных угроз ее безопасности. Угрозы безопасности ОС существенно зависят от условий эксплуатации системы, от того, какая информация хранится и обрабатывается в системе, и т. д. Например, если ОС используется для организации электронного документооборота, наиболее опасны угрозы, связанные с несанкционированным доступом (НСД) к файлам. Если же ОС используется как платформа провайдера Internet-услуг, очень опасны атаки на сетевое программное обеспечение ОС.

Угрозы безопасности ОС можно классифицировать по различным аспектам их реализации[10].

1. По цели атаки:

• несанкционированное чтение информации;

• несанкционированное изменение информации;

• несанкционированное уничтожение информации;

• полное или частичное разрушение ОС.

2. По принципу воздействия на операционную систему.

• использование известных (легальных) каналов получения информации; например угроза несанкционированного чтения файла, доступ пользователей к которому определен некорректно, т. е. разрешен доступ пользователю, которому согласно политике безопасности доступ должен быть запрещен;

• использование скрытых каналов получения информации; например угроза использования злоумышленником недокументированных возможностей ОС;

• создание новых каналов получения информации с помощью программных закладок.

3. По типу используемой злоумышленником уязвимости защиты:

• неадекватная политика безопасности, в том числе и ошибки администратора системы;

• ошибки и недокументированные возможности программного обеспечения ОС, в том числе и так называемые люки — случайно или преднамеренно встроенные в систему «служебные входы», позволяющие обходить систему защиты;

• ранее внедренная программная закладка.

4. По характеру воздействия на операционную систему:

• активное воздействие — несанкционированные действия злоумышленника в системе;

• пассивное воздействие — несанкционированное наблюдение злоумышленника за процессами, происходящими в системе.

Угрозы безопасности ОС можно также классифицировать по таким признакам, как: способ действий злоумышленника, используемые средства атаки, объект атаки, способ воздействия на объект атаки, состояние атакуемого объекта ОС на момент атаки. ОС может подвергнуться следующим типичным атакам:

• сканированию файловой системы. Злоумышленник просматривает файловую систему компьютера и пытается прочесть (или скопировать) все файлы подряд. Рано или поздно обнаруживается хотя бы одна ошибка администратора. В результате злоумышленник получает доступ к информации, который должен быть ему запрещен;

• подбору пароля. Существуют несколько методов подбора паролей пользователей:

— тотальный перебор;

— тотальный перебор, оптимизированный по статистике встречаемости символов или с помощью словарей;

— подбор пароля с использованием знаний о пользователе (его имени, фамилии, даты рождения, номера телефона и т. д.);

• краже ключевой информации. Злоумышленник может подсмотреть пароль, набираемый пользователем, или восстановить набираемый пользователем пароль по движениям его рук на клавиатуре. Носитель с ключевой информацией (смарт-карта, Touch Memory и т. д.) может быть просто украден;

• сборке мусора. Во многих ОС информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная (так называемый мусор). Злоумышленник восстанавливает эту информацию, просматривает ее и копирует интересующие его фрагменты;

• превышению полномочий. Злоумышленник, используя ошибки в программном обеспечении ОС или политике безопасности, получает полномочия, превышающие те, которые ему предоставлены в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя;

• программным закладкам. Программные закладки, внедряемые в ОС, не имеют существенных отличий от других классов программных закладок;

• жадным программам — это программы, преднамеренно захватывающие значительную часть ресурсов компьютера, в результате чего другие программы не могут выполняться или выполняются крайне медленно. Запуск жадной программы может привести к краху ОС.

На операционную систему влияют различные вредоносные ПО[11].

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился[12].

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты[13].

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев[14]. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов[15].

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware - всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы»[16].

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название - следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты - это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя[17]. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами - красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги - ошибки в фрагментах программного кода - это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности - это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Любое сообщение об ошибке компьютера указывает на заражение вирусом[18]. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке[19].

Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф - такие повреждения просто невозможны.

2.2. Исследование уязвимости операционных систем

Каждый производитель по-своему реализует безопасность своей ОС. Одни системы достаточно защищенные, защиту других обойти не просто, а третьи практически беззащитные перед взломщиками.

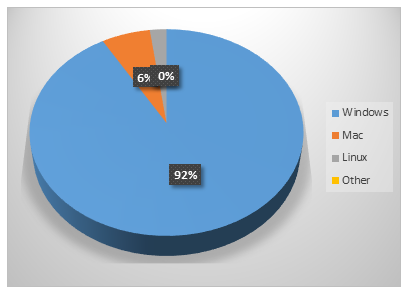

Статистика операционных систем по данным компании NetMarketShare такова, что во всем мире на март 2019 года 91,59 % используют в качестве операционной системы Windows, macOS 6,27 % и Linux 2,14 %.

Рисунок 1. Статистика операционных систем

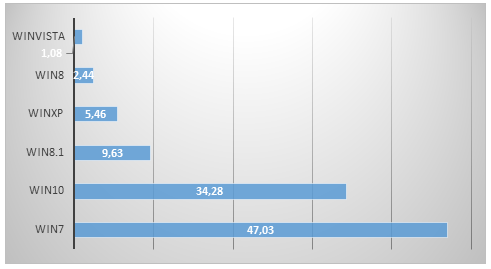

Рисунок 2. Статистика Windows

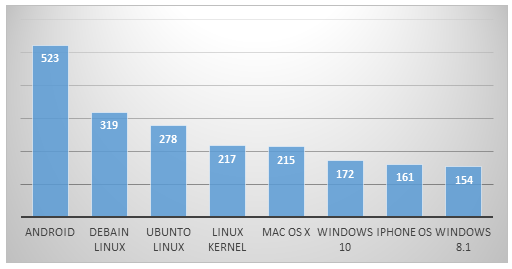

Рисунок 3.Рейтинг уязвимостей

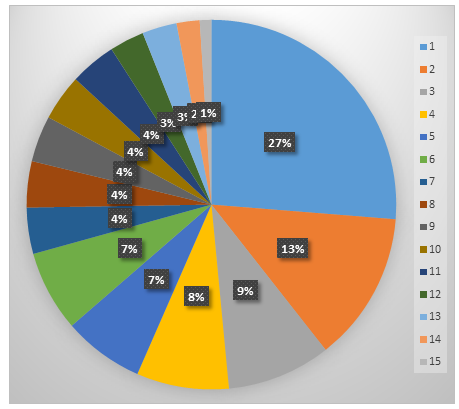

Уязвимости операционной системы - недостаток в системе, используя который, можно нарушить её целостность и вызвать неправильную работу.

1.Отождествление прав с правами системы - (26 %)

2.Получение имени и пароля других служб и приложений - (13 %)

3.Дезинформация пользователя - (9 %)

4.Использование некорректных настроек безопасности реестра - (8 %)

5.Получение имени и пароля ОС или БД - (7 %)

6.Крах системы - (7 %)

7.Использование некорректных настроек файловой системы - (4 %)

8. Запуск произвольной программы - (4 %)

9.Подмена адреса программы - (4 %)

10.Использование ошибок программирования - (4 %)

11.Использование ошибки каталога ".." (две точки) - (4 %)

12.Удаление и перезапись - (3 %)

13.Определение имени пользователя - (3 %)

14.Получение доступа к временным файлам - (2 %)

15.Перехват информации пользователя – (1 %)

Рисунок 4. Статистика уязвимостей

Глава 3. Защита операционной системы средствами Windows

Технологический прогресс привел к повсеместному использованию Интернета и облачных сервисов в организациях, широкому применению личных устройств персонала на рабочих местах в корпоративной сети и, как следствие того, необходимости в удаленном доступе к рабочим ресурсам. Несомненно, такие тенденции рынка способствуют ужесточению требований к информационной безопасности.

Корпорация Microsoft предлагает свой взгляд на такие вопросы как безопасность, конфиденциальность и надежность. Особое внимание при создании линейки новых операционных систем Windows 8, 8.1, 10 было уделено прежде всего технологиям защиты данных. Новые операционные системы надежно защищены, а улучшенные технологии как следствие, обеспечивают как безопасность пользователей, так и всей IT-инфраструктуры компании. Безопасная загрузка в линейке операционных систем SecureBoot реализована функцией безопасной загрузки SecureBoot на основе UEFI, которая позволяет защитить устройство в процессе загрузки системы[20].

Весьма важным условием является обеспечения безопасности, ввиду того, что ряд вредоносных программ может попытаться закрепиться в операционной системе, подменяя собой её загрузочные записи. Технология SecureBoot предотвращает запуск кода без валидной цифровой подписи. В ряде случаев, когда вредоносная программа все-таки сможет вмешаться в процесс запуска, Windows автоматически это обнаружит его и выполнит откат действий. В новую операционную систему интегрирована усовершенствованная антивирусная программа Defender.

Пользователю устройства не требуется устанавливать сторонние антивирусы для защиты компьютера. Defender запускается автоматически с началом работы системы. Что касается авторизации, у пользователя теперь есть выбор варианта выполнения паролей для входа в систему – это PIN-код из четырех цифр и «графический пароль». Выбрав последний вариант, пользователь сможет использовать в качестве пароля изображение или фотографию и создать определенную последовательность прикосновений к ней.

Помимо этого, новая операционная система позволяет создавать виртуальные смарткарты, функционирующие на основе доверенного модуля TPM (Trusted Platform Module). Таким образом, если пользователь боится потерять физическую карту, он может пользоваться виртуальной картой, безопасно хранящейся в системе. Удаленные пользователи также могут работать с виртуальными смарт-картами, используя технологию Direct Access, предназначенную для безопасного подключения к корпоративной сети.

Со встроенной в Windows системой оперативного хранения паролей Credential Manager, пользователям больше не требуется запоминать пароли для доступа к аккаунтам. Это обуславливается тем, что вход в систему осуществляется с помощью единого аккаунта Microsoft. Учетные данные перед отправкой на серверы корпорации Microsoft шифруются и синхронизируются на всех компьютерах, отмеченных как «доверенные». В Windows обеспечены механизмы защиты от известных и возникающих угроз безопасности по многочисленным векторам атак[21].

В Windows 10 реализованы механизмы безопасности, которые можно разделить на три группы: функции контроля удостоверений и доступа, защита информации, сопротивление вредоносному ПО. Традиционно контроль доступа представляет собой процесс, который состоит из трех компонентов.

Идентификация – пользователь указывает свое уникальное удостоверение в компьютерной системе с целью получения доступа к ресурсу, например файлу или принтеру. В некоторых определениях пользователь называется «субъект», а ресурс – «объект». Проверка подлинности — процедура подтверждения указанного удостоверения и проверка того, что субъект действительно является тем, за кого себя выдает.

Авторизация – выполняется системой с целью сравнить права доступа прошедшего проверку подлинности субъекта и разрешения объекта и либо предоставить запрошенный доступ, либо отказать в нем. Реализация этих компонентов существенно укрепляет защиту секретных данных от злоумышленников. Только пользователь, подтвердивший свою личность и получивший право на доступ к данным, сможет осуществить доступ[22].

В системе безопасности существуют разные степени проверки подлинности удостоверений и множество различных требований к лимитам авторизации. Обеспечение гибкости контроля доступа, необходимой в большинстве сред предприятий, является сложной задачей для любой ОС. В таблице 1 перечислены типичные задачи в области контроля доступа в Windows и соответствующие решения, представленные в Windows.

Таблица 1

Решения для стандартных задач в области контроля доступа в Windows 10

|

Задача контроля доступа |

Решения Windows |

|

Организации часто используют пароли, потому что использовать альтернативные методы слишком сложно и дорого. Организации, выбирающие альтернативы паролю, например смарт-карты, должны приобретать считывающие устройства для смарт-карт, смарт-карты и ПО для управления ими, а также управлять всеми этими ресурсами. При использовании этих решений продуктивность снижается в случае потери или повреждения компонента MFA. Следовательно, решения MFA, например смарт-карты, как правило, используются только для VPN и узкого круга активов. |

Windows Hello на устройствах с поддержкой биометрии и Microsoft Passport значительно упрощают MFA. |

|

Пользователи планшетов должны вводить пароль на сенсорном экране, поэтому возможны ошибки. В целом этот метод менее эффективен, чем ввод с клавиатуры. Windows Hello позволяет безопасно проводить проверку подлинности на основе распознавания лица. |

Windows Hello позволяет безопасно проводить проверку подлинности на основе распознавания лица. |

|

Отдел ИТ должен приобрести средства сторонних поставщиков и управлять ими, чтобы обеспечить соблюдение нормативных требований к контролю доступа и аудиту. |

В сочетании с операционной системой Windows Server 2012, динамический контроль доступа обеспечивает возможность гибкого контроля доступа и аудита с соблюдением многочисленных требований регулирующих органов в области безопасности и не только. |

|

Пользователям не нравится вводить пароли. |

Единый вход (SSO) обеспечивает возможность однократного входа по паспорту Microsoft Passport и получения доступа ко всем ресурсам организации без повторной проверки подлинности. Windows Hello позволяет выполнять безопасную проверку подлинности на основе распознавания отпечатков пальцев и лиц. Этот способ можно использовать для повторного подтверждения подлинности пользователя. |

|

Windows добавляет увеличивающиеся по продолжительности задержки между попытками входа и может заблокировать учетную запись пользователя в случае атаки методом подбора. |

Если на системном диске включен BitLocker и активирована защита от атак методом подбора, Windows может перезагрузить ПК после определенного количества неудачных попыток ввести пароль, заблокировать доступ к жесткому диску и потребовать от пользователя ввода 48-значного ключа восстановления BitLocker. |

Доступ пользователей к приложениям и работа с ними контролируется с помощью активного компонента AppLocker, который позволяюет ИТ-администраторам с помощью групповой политики обеспечивать безопасность и тем самым предотвращать запуск потенциально опасных приложений.

Важным элементом обеспечения безопасности является возможность управления доступом к данным с целью их защиты от несанкционированного использования в случае кражи или потери. Данные, хранящиеся на локальных устройствах, позволяет защитить технология BitLocker, а содержащиеся на съемных носителях – BitLocker To Go. В серии ОС Windows существенно увеличилась скорость шифрования данных с помощью BitLocker. Усовершенствованная технология шифрует не весь диск целиком, а только занятое на нем пространство, что обеспечивает безопасность без ощутимого вмешательства в работу пользователей. Для разблокировки диска с зашифрованными данными потребуется пароль, пин-код или смарт-карта.

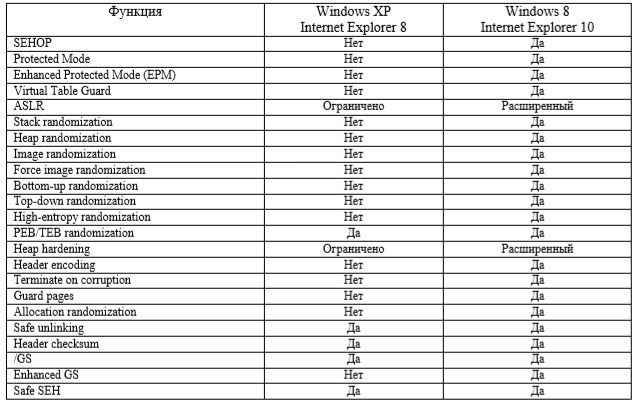

Таблица 2

Сравнение встроенных защитных функций

Репутационный фильтр SmartScreen. Поднимая вопрос об обеспечении безопасности, которому уделено достаточно большое внимание в Windows 8, стоит также отметить встроенный фильтр SmartScreen. Он осуществляет проверку репутаций файлов и программ и, таким образом, обнаруживает и блокирует неизвестные и потенциально опасные файлы, приложения и архивы на USB-носителе, жестком диске или загружаемые из Интернета, а также отражает атаки фишинговых сайтов. При первом запуске загруженной программы SmartScreen проверяет список известных безопасных приложений и в случае опасности выдает предупреждение.

В Windows 8 были не только усовершенствованы технологии прошлых операционных систем, обеспечивающие защиту от эксплоитов (программ или кодов, использующих уязвимости для атаки на систему). Были добавлены 16 новых технологий. Так технология Address Space Layout Randomization (ASLR) предотвращает создание корректно и стабильно работающих эксплоитов, которые основываются на знание размещения DLL в ОЗУ. Обновленная ASLR распространяется на большее количество внутренних структур операционной системы, отражая атаки, направленные на обход технологии в ее прежних версиях. В заключение хочется отметить, что компания Microsoft предоставляет возможности корпоративных социальных коммуникаций, гарантируя безопасность и конфиденциальность, которые так необходимы бизнесу.

Среди преимуществ стоит выделить:

- безопасная загрузка SafeBoot;

- антивирус Defender;

- расширенные возможности идентификации и система хранения паролей;

- разграничение прав пользователей и приложений;

- репутационный фильтр SmartScreen;

- функция восстановления заводских настроек;

- Windows To Go.

Множество различных решений, которые предлагает новая операционная система Windows 8, обеспечивают надежную защиту информации и устройств пользователей. Платформа Windows сочетает в себе не только удобство использования для сотрудников организаций, повышая тем самым общую производительность и эффективность труда, но и значительно упрощает работу ИТ-отдела по обеспечению безопасной среды внутри компании.

Заключение

Операционная система (ОС, в англоязычном варианте — operating system) – базовое системное программное обеспечение, управляющее работой компьютера и являющееся посредником (интерфейсом) между аппаратурой (hardware), прикладным программнымобеспечением (application software) и пользователем компьютера (user).

Операционная система обеспечивает максимальную полезность и эффективность использования компьютера и его ресурсов, обрабатывает прерывания, защищает компьютер от сбоев, отказов и хакерских атак. Эта деятельность ОС может быть не столь заметной для пользователя, но она осуществляется постоянно.

Угрозы безопасности ОС можно классифицировать по различным аспектам их реализации: по цели атаки, по принципу воздействия на операционную систему, по типу используемой злоумышленником уязвимости защиты, по характеру воздействия на операционную систему.

Корпорация Microsoft предлагает свой взгляд на такие вопросы как безопасность, конфиденциальность и надежность. Особое внимание при создании линейки новых операционных систем Windows 8, 8.1, 10 было уделено прежде всего технологиям защиты данных. Новые операционные системы надежно защищены, а улучшенные технологии как следствие, обеспечивают как безопасность пользователей, так и всей IT-инфраструктуры компании.

Весьма важным условием является обеспечения безопасности, ввиду того, что ряд вредоносных программ может попытаться закрепиться в операционной системе, подменяя собой её загрузочные записи. Технология SecureBoot предотвращает запуск кода без валидной цифровой подписи. В ряде случаев, когда вредоносная программа все-таки сможет вмешаться в процесс запуска, Windows автоматически это обнаружит его и выполнит откат действий. В новую операционную систему интегрирована усовершенствованная антивирусная программа Defender.

Платформа Windows сочетает в себе не только удобство использования для сотрудников организаций, повышая тем самым общую производительность и эффективность труда, но и значительно упрощает работу ИТ-отдела по обеспечению безопасной среды внутри компании.

Список литературы

Дейтел, Х., М. Операционные системы. Основы и принципы. Т. 1 / Х. М. Дейтел, Д.Р. Чофнес. - М.: Бином, 2016. - 1024 c.

Дроздов, С.Н. Операционные системы: Учебное пособие / С.Н. Дроздов. - Рн/Д: Феникс, 2018. - 480 c.

Задорина Н.А., Мурашова И.Ю. “Моделирование процесса распространения вредоносных программ в локальной сети” // Вопросы современных технических наук: свежий взгляд и новые решения. - 2017. - Т. IV. - С. 78-81.

Информатика: учебник. Курносов А.П., Кулев С.А., Улезько А.В., Камалян А.К., Чернигин А.С., Ломакин С.В.: под ред. А.П. Курносова Воронеж, ВГАУ, 2014 — 238 с.

Киселев, С.В. Операционные системы: Учебное пособие / С.В. Киселев. - М.: Academia, 2018. - 250 c.

Котенко И. В., Воронцов В. В. Аналитические модели 16 распространения сетевых червей // Труды СПИИРАН. Вып. 4. — СПб.: Наука, 2007

Морозов Д.А. Предвестники электронных эпидемий. Конструкторы вредоносных программ. Первый арестованный вирусописатель. Наиболее разрушительные вирусы. [Текст] /А. Д.. Морозов // Конца и края нет. - 2006 г. - № 11(48). - С. 5 - 9.

Мустафина Н. М., Шарафутдинов А. Г. Самые опасные компьютерные вирусы. Экономические науки. [Текст] / М. Н. Мустафина., Г. А. Шарафутдинов // Виды. - 2016 г. - № 47(1). - С. 3 - 11.

Назаров, С.В. Операционные системы. Практикум (для бакалавров) / С.В. Назаров, Л.П. Гудыно, А.А. Кириченко. - М.: КноРус, 2017. - 480 c.

Партыка, Т.Л. Операционные системы, среды и оболочки: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 256 c.

Попов, И. И. Операционные системы, среды и оболочки / И.И. Попов, Т.Л. Партыка. - М.: Форум, Инфра-М, 2015. - 400 c.

- Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с.

Синицын, С.В. Операционные системы / С.В. Синицын. - М.: Academia, 2016. - 416 c.

Спиридонов, Э.С. Операционные системы / Э.С. Спиридонов, М.С. Клыков, М.Д. Рукин. - М.: КД Либроком, 2015. - 350 c.

Флоринский Н.А. Компьютерные вирусы. Определение, классификация и способы защиты. [Текст] / А.Н. Флоринский // Компьютерный вирус. - 2017 г. - № 12. - С.10 - 12.

Ханько В. В., Хаханов В. И., Фрадков С. А. Модель неисправностей программного продукта. Компьютерный вирус. - 1998 г. № 1. С. 99-101. [Электронный ресурс]:URL:http://cyberleninka.ru/article/n/modelneispravnostey-programmnogo-produkta-kompyuternyy-virus (дата обращения 11.11.2019)

Булахов Н.Г. Методы обнаружения компьютерных вирусов и сетевых червей [Электронный ресурс]. – Режим доступа: http://bulakhov.com/Papers/tusur_vestnik_2008_Bulakhov.pdf, свободный. – Загл. с экрана (дата обращения: 11.11.2019)

Захарченко А. Черводинамика: причины и следствия [Электронный ресурс]. – Режим доступа: http://citforum.ru/security/virus/ch_dinamic/#_ed, свободный. – Загл. с экрана (дата обращения: 10.11.2019)

Защита операционных систем: [Электронный ресурс] // Будь умным 2015. – URL: http://www. http://samzan.ru/11560 (дата обращения: 11.11.2019).

Маленкович С. Классификация вредоносных программ. URL: https://blog.kaspersky.ru/klassifikaciya-vredonosnyx-programm/2200/ (дата обращения: 10.11.2019)

Сердюк В. Вы атакованы - защищайтесь! [Электронный ресурс]. - Режим доступа: http://www.bytemag.ru/articles/detail.php?ID=9036, свободный. – Загл. с экрана (дата обращения: 11.11.2019)

-

Дейтел, Х., М. Операционные системы. Основы и принципы. Т. 1 / Х. М. Дейтел, Д.Р. Чофнес. - М.: Бином, 2016. - 1024 c. ↑

-

Спиридонов, Э.С. Операционные системы / Э.С. Спиридонов, М.С. Клыков, М.Д. Рукин. - М.: КД Либроком, 2015. - 350 c. ↑

-

Дроздов, С.Н. Операционные системы: Учебное пособие / С.Н. Дроздов. - Рн/Д: Феникс, 2018. - 480 c. ↑

-

Киселев, С.В. Операционные системы: Учебное пособие / С.В. Киселев. - М.: Academia, 2018. - 250 c. ↑

-

Синицын, С.В. Операционные системы / С.В. Синицын. - М.: Academia, 2016. - 416 c. ↑

-

Партыка, Т.Л. Операционные системы, среды и оболочки: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 256 c. ↑

-

Назаров, С.В. Операционные системы. Практикум (для бакалавров) / С.В. Назаров, Л.П. Гудыно, А.А. Кириченко. - М.: КноРус, 2017. - 480 c. ↑

-

Попов, И. И. Операционные системы, среды и оболочки / И.И. Попов, Т.Л. Партыка. - М.: Форум, Инфра-М, 2015. - 400 c. ↑

-

Информатика: учебник. Курносов А.П., Кулев С.А., Улезько А.В., Камалян А.К., Чернигин А.С., Ломакин С.В.: под ред. А.П. Курносова Воронеж, ВГАУ, 2014 — 238 с. ↑

-

Морозов Д.А. Предвестники электронных эпидемий. Конструкторы вредоносных программ. Первый арестованный вирусописатель. Наиболее разрушительные вирусы. [Текст] /А. Д.. Морозов // Конца и края нет. - 2006 г. - № 11(48). - С. 5 - 9. ↑

-

Маленкович С. Классификация вредоносных программ. URL: https://blog.kaspersky.ru/klassifikaciya-vredonosnyx-programm/2200/ (дата обращения: 10.11.2019) ↑

-

Ханько В. В., Хаханов В. И., Фрадков С. А. Модель неисправностей программного продукта. Компьютерный вирус. - 1998 г. № 1. С. 99-101. [Электронный ресурс]:URL:http://cyberleninka.ru/article/n/modelneispravnostey-programmnogo-produkta-kompyuternyy-virus (дата обращения 11.11.2019) ↑

-

Флоринский Н.А. Компьютерные вирусы. Определение, классификация и способы защиты. [Текст] / А.Н. Флоринский // Компьютерный вирус. - 2017 г. - № 12. - С.10 - 12. ↑

-

Котенко И. В., Воронцов В. В. Аналитические модели 16 распространения сетевых червей // Труды СПИИРАН. Вып. 4. — СПб.: Наука, 2007 ↑

-

Захарченко А. Черводинамика: причины и следствия [Электронный ресурс]. – Режим доступа: http://citforum.ru/security/virus/ch_dinamic/#_ed, свободный. – Загл. с экрана (дата обращения: 10.11.2019) ↑

-

Булахов Н.Г. Методы обнаружения компьютерных вирусов и сетевых червей [Электронный ресурс]. – Режим доступа: http://bulakhov.com/Papers/tusur_vestnik_2008_Bulakhov.pdf, свободный. – Загл. с экрана (дата обращения: 11.11.2019) ↑

-

Сердюк В. Вы атакованы - защищайтесь! [Электронный ресурс]. - Режим доступа: http://www.bytemag.ru/articles/detail.php?ID=9036, свободный. – Загл. с экрана (дата обращения: 11.11.2019) ↑

-

Мустафина Н. М., Шарафутдинов А. Г. Самые опасные компьютерные вирусы. Экономические науки. [Текст] / М. Н. Мустафина., Г. А. Шарафутдинов // Виды. - 2016 г. - № 47(1). - С. 3 - 11. ↑

-

Задорина Н.А., Мурашова И.Ю. “Моделирование процесса распространения вредоносных программ в локальной сети” // Вопросы современных технических наук: свежий взгляд и новые решения. - 2017. - Т. IV. - С. 78-81. ↑

-

Защита операционных систем: [Электронный ресурс] // Будь умным 2015. – URL: http://www. http://samzan.ru/11560 (дата обращения: 11.11.2019). ↑

-

Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с. ↑

-

Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с. ↑

- Разработка регламента выполнения процесса «Управление персоналом» (Описание предметной области)

- Понятие и признаки государства (Понятие государства)

- Источники финансирования социального обеспечения (Социальная защита населения и ее нормативно-правовое регулирование в РФ)

- Возмещение морального вреда (Понятие морального вреда)

- Человеческий фактор в управлении организацией (на примере ЗАО «МТБанк»)

- Человеческий фактор в управлении организацией (Кризис системы управления)

- Анализ конкурентов на рынке и определение собственной конкурентоспособности (на примере филиала АО «ЦАСЭО»)

- Использование результатов ОРД в процессе доказывания (Понятие результатов оперативно-розыскной деятельности и их значение в доказывании по уголовным делам)

- Правовое регулирование рекламной деятельности (Ответственность в соответствии с Законом "о рекламе")

- Поручительство (общая характеристика) (Понятие поручительства в современном гражданском праве и особенности содержания договора поручительства)

- Формы международных расчетов и перспективы их изменения (преимущества и недостатки)

- Федеральное казначейство РФ и его роль в управлении движением государственных финансов (Этапы развития Федерального казначейства Российской Федерации)