Методика защиты информации в системах электронного документооборота ( ПОСТРОЕНИЕ ЗАЩИЩЕННОГО ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА НА ПРЕДПРИЯТИИ )

Содержание:

ВВЕДЕНИЕ

Ни одна сфера нашей жизни не обходится без документов – акты, справки, квитанции, паспорта, водительского удостоверения, и, следовательно, без документооборота. Оборот документов является обязательной частью деятельности любой организации в любой сфере экономики. Отличием электронного документа от бумажного аналога является то, что его нельзя заверить печатью или подписью. Для этого реализована электронная цифровая подпись.

В современной организации системы электронного документооборота становятся обязательной компонентой информационных технологий. Они обеспечивают повышение эффективности функционирования коммерческих и промышленных организаций, а в бюджетных учреждениях при помощи электронного документооборота решают задачи внутреннего управления, межведомственного взаимодействия и взаимодействия с населением.

Стремительное развитие информационных технологий открыло новые возможности документооборота. Развитие вычислительных сетей стёрло время и расстояние, получение электронных документов происходит практически мгновенно. Но решив вопрос с оперативным получением документов, остались проблемы конфиденциальности данных. Вопросу безопасности документооборота необходимо уделять повышенное внимание – получение конфиденциальной информации через уязвимые места организации один из самых простых способов. На сегодняшний день актуальность задачи построения системы безопасного документооборота встает достаточно остро.

В ходе данной работы будет выполнено изучение электронного документооборота государственного автономного учреждения Амурской области «Многофункциональный центр предоставления муниципальных и государственных услуг по городу Благовещенску» (ГАУ АО «МФЦ по г. Благовещенску») и основные способы его защиты.

Объектом исследования является электронный документооборот.

Предметом исследования являются методы защиты документооборота в организации.

Основные задачи данной работы:

– рассмотреть основные этапы документооборота;

– определить основные принципы защищенного документооборота;

– выделить возможные варианты улучшения документооборота на предприятии.

Первая глава данной работы содержит теоретические сведения, определяющие понятие документа и документооборота на предприятии. Во второй главе показаны основы построения и организации конфиденциального документооборота и сформулированы его принципы. В третьей главе рассмотрены способы совершенствования защиты документооборота на примере реальной организации.

ГЛАВА 1. ПОСТРОЕНИЕ ЗАЩИЩЕННОГО ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА НА ПРЕДПРИЯТИИ.

1.1 Документ и документооборот.

Документ – материальный объект с зафиксированной на нем информацией в виде текста, звукозаписи или изображения, предназначенный для передачи во времени и пространстве в целях хранения и общественного использования[1].

Документооборот – это движение документов с момента их создания или получения до завершения исполнения, отправки адресату или сдачи их на хранение.

Электронный документ – это документ, зафиксированный на электронном носителе (в виде набора символов, звукозаписи или изображения) и предназначенный для передачи во времени и пространстве с использованием средств вычислительной техники и электросвязи с целью хранения и общественного использования[2].

Система электронного документооборота (СЭД) – автоматизированная информационная система, обеспечивающая создание электронных документов и электронных копий документов, управление ими, их хранение и доступ к ним, а также регистрацию документов[4].

Электронный документооборот (ЭДО) – документооборот с применением информационной системы[4].

Во многом уровень автоматизации и использования информационных систем определяет эффективность работы предприятия. Большой объем бумажных документов, их длительный поиск, возможные утери, дубликаты – краткий список проблем, следующих при недостаточно хорошей организации документооборота. Все это негативно влияет на скорость функционирования предприятия, а в крайнем случае может привести к его остановке.

Вполне логично, что существует множество видов деятельности, а значит и систем документооборота. Следовательно, автоматизированные информационные системы (АИС) развиваются по направлению массовости. Внедрение СЭД позволит осуществить следующие задачи:

– экономия времени достигается за счет сокращения времени поиска бумажных документов. Также исключается потеря времени на поиск документа, которого по какой-то причине не оказалось на своём месте;

– более рациональное использование физического пространства выполняется за счет отсутствия необходимости хранить бумажные архивы. Управление данными не только помогает соответствовать корпоративным нормам, но и в зависимости от статуса и актуальности информации, документы и файлы могут безопасно удаляться по истечении срока их хранения;

– повышение прозрачности внутренней работы предприятия и исполнительской дисциплины. СЭД позволяет наблюдать за статусом документа на всех этапах его согласования и утверждения, моментально и легко вызвать не только запрашиваемый файл, но и полную информацию о том, кто его создал, кто имел к нему доступ и кто его редактировал;

– ведение личной истории каждого файла позволяет централизованно управлять взаимоотношениями с контрагентами. Достаточно одного щелчка мыши, чтобы вызвать все необходимые документы, которые содержат требования, связанные с различными типами взаимоотношений между организацией и внешними субъектами;

– гибкость в отношении физического местонахождения сотрудников. Благодаря современным средствам коммуникаций возможна организация удаленных рабочих мест. И даже находясь в одном и том же географическом месте, сотрудникам не требуется дожидаться, пока бумажные копии документов будут пересылаться из соседнего офиса.

– повышается безопасность информации и документов. При использовании централизованной базы данных создается резервная копия, как следствие минимизируется вероятность полной утери или уничтожения документа, исключается возможность забыть его в общественных местах;

– снижаются затраты на распечатку и почтовую корреспонденцию. Бумажные документы, которые пересылаются между контрагентами, могут пересылаться в электронном виде;

– повышение уровня удовлетворённости служащих и руководителей. Оптимизация ежедневных задач позволяет освободить сотрудников от однообразной и трудоемкой бумажной работы. В то же время руководители отделов получают больше возможностей контролировать работу своих подчинённых.

Несмотря на положительный эффект от внедрения, практически любая информационная технология имеет недостатки. В рассматриваемом нами случае это угрозы безопасности документооборота.

1.2 Анализ угроз безопасности СЭД.

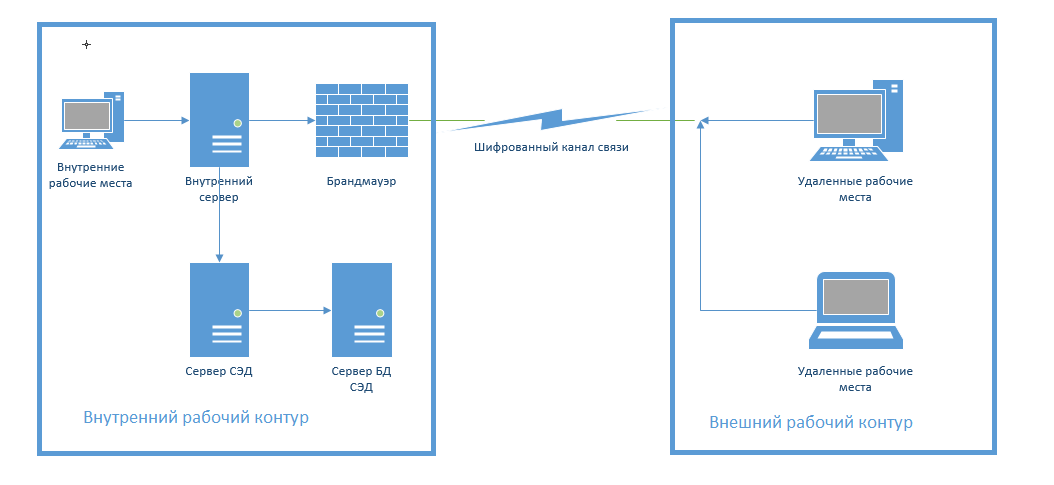

Актуальность анализа угроз безопасности заключается в том, что после запуска новой информационной технологии всегда найдутся злоумышленники, которые будут заинтересованы в порче или хищении документов, относящихся к конфиденциальной информации и составляющих большую ценность для субъектов СЭД. Общая модель СЭД показана на рисунке 1.

Рисунок 1. Общая модель СЭД

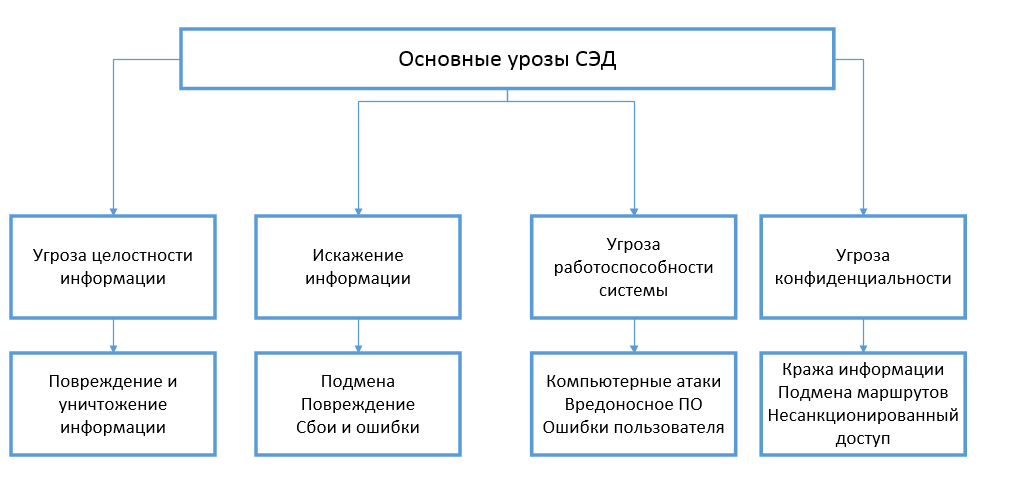

На основании общей модели произведем анализ угроз безопасности. СЭД включает в себя следующие компоненты: рабочие места, серверы и каналы связи. Основные угрозы отображаются на рисунке 2.

Рисунок 2. Модель угроз СЭД

Угроза конфиденциальности – потенциальные или реально возможные действия по отношению к информационным ресурсам, приводящие к неправомерному овладению охраняемыми сведениями. К данному нарушению относят

угрозы рабочим местам, серверам разного уровня и каналам связи между элементами СЭД.

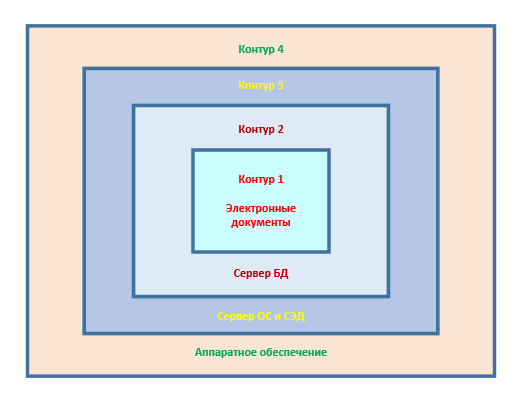

Угрозы целостности информации – это угрозы, отражающие возможность изменения любой информации, хранящейся в информационной системе. Степень ценности данных с точки зрения целостности изображена на рисунке 3.

Рисунок 3. Ценность компонентов СЭД

Самое важное и ценное – это документы и их резервные копии, содержащие конфиденциальную информацию, которые хранятся на сервере БД. Вся политика безопасности СЭД организованна именно для хранимых данных. Далее по степени важности идут целостность сервера БД, затем серверы различного уровня, клиентскую часть СЭД, протоколы передачи данных, криптографические средства обеспечения безопасности. Замыкает данный список аппаратное обеспечение – каналы связи, межсетевой экран. Частичный выход из строя аппаратной составляющей не приведет к утере хранимых данных, а неисправные комплектующие можно заменить на новые.

Угрозы доступности подразумевают под собой осуществление действий, затрудняющих или делающих невозможным доступ к ресурсам информационной системы. Самыми частыми опасными являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих компоненты СЭД. Иногда такие ошибки и являются собственно угрозами – неправильно введенные данные или ошибка в программе могут вызвать сбой в системе или создать уязвимые места, которыми могут воспользоваться злоумышленники.

1.3 Методы и средства защиты информации.

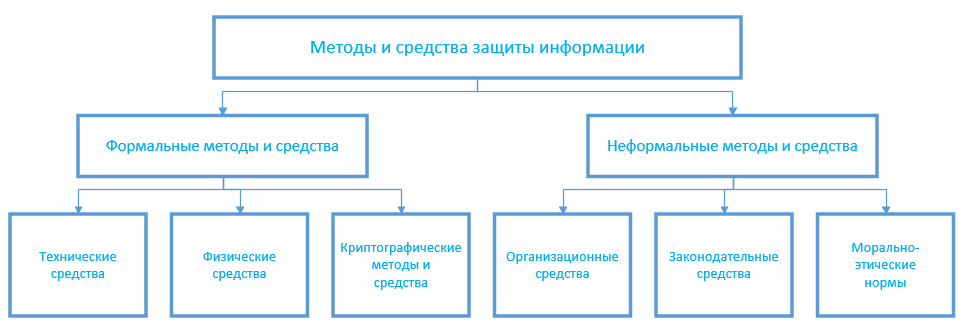

СЭД является частным случаем общего понятия информационная система (ИС), поэтому методы и средства защиты ИС можно применить к электронному документообороту организации.

Система защиты информации – это комплекс организационных и технических мер, направленных на обеспечение информационной безопасности предприятия.

Владелец информационной системы должен определить желаемый уровень защищенности ресурсов, а также средства и способы защиты. Чем выше ценность информации, тем выше должна быть обеспечиваемая надежность ее защиты. Система защиты должна быть комплексной – охватывать весь управленческий комплекс объекта. Методы и средства защиты изображены на рисунке 4.

Рисунок 4. Методы и средства защиты

Данные методы и средства являются общими для любой информационной системы.

1.4 Постановка цели защиты электронного документооборота.

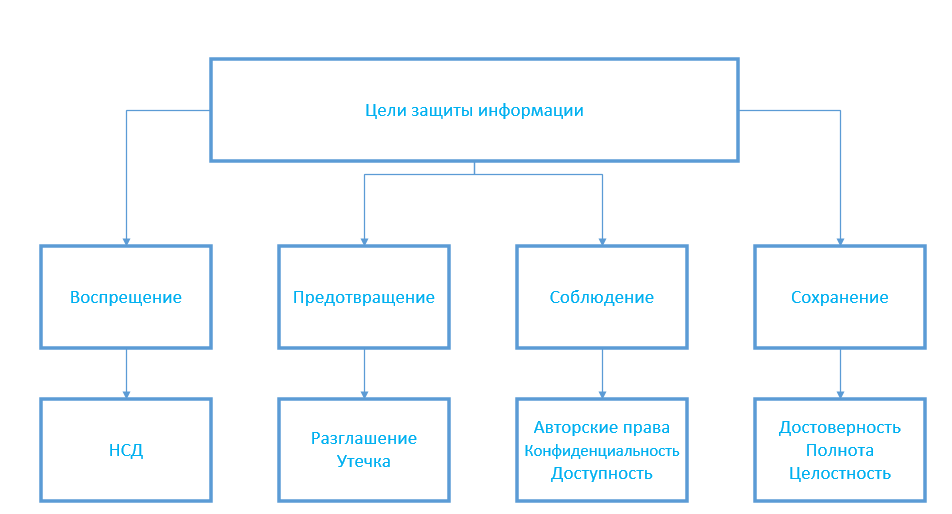

Абсолютной защиты не бывает, следовательно, целью защиты является снижение вероятности реализации угроз. Схематическое построение цели защиты ЭД показано на рисунке 5.

Рисунок 5. Цели защиты информации

Как уже говорилось выше, для достижения поставленных целей необходимо применять комплексный подход. Средства информационной безопасности, которые применяются при этом, а также решаемые ими задачи показаны на рисунке 6.

Рисунок 6. Средства и решаемые задачи информационной защиты

Применение средств защиты по отдельности не поможет в снижении реализации угроз.

ГЛАВА 2. ОПИСАНИЕ ИССЛЕДУЕМОГО ОБЪЕКТА.

2.1 Краткая характеристика ГАУ АО «МФЦ по г. Благовещенску».

Краткая характеристика исследуемой организации приведена в таблице 1.

Таблица 1

Описание организации

|

Название |

ГАУ АО «МФЦ по г. Благовещенску» |

|

Форма собственности |

Государственное автономное учреждение |

|

Вид деятельности |

Предоставление государственных и муниципальных услуг населению |

|

Руководитель |

Болелая Ольга Алексеевна |

|

Количество сотрудников |

92 |

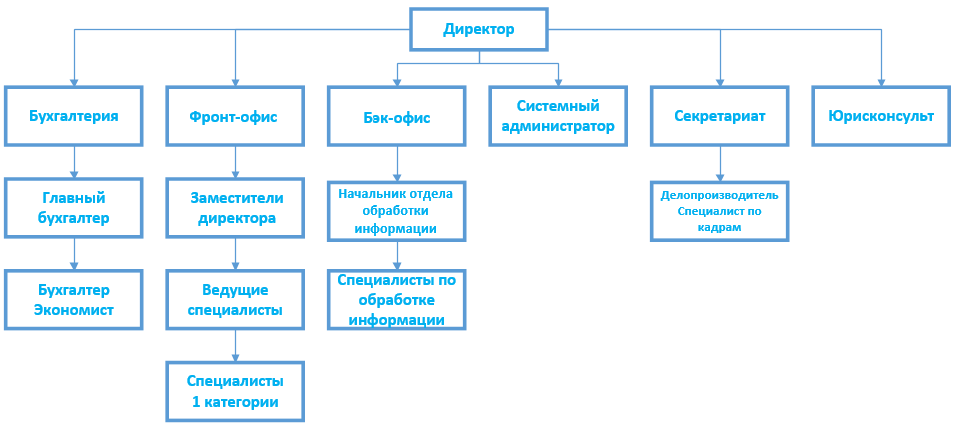

Структурная схема организации приведена на рисунке 7.

Рисунок 7. Структурная схема ГАУ АО «МФЦ по г. Благовещенску»

Особенностью данной организации является то, что она состоит из трех, удаленных друг от друга офисов. Кроме того, реализована возможность вести прием населения в территориально-обособленных структурных подразделениях (ТОСП), для чего организованы удаленные рабочие места (УРМ). Обращение закрытой информации выполняется во всех отделах организации. Выполним анализ деятельности каждого отдела.

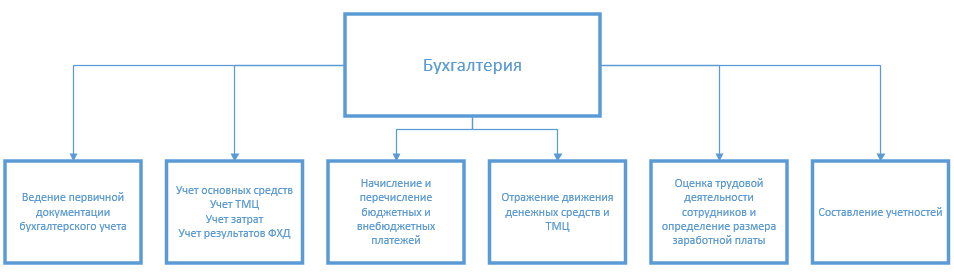

В состав бухгалтерии входят три человека – главный бухгалтер, бухгалтер и экономист, основные задачи схематически показаны на рисунке 8.

Рисунок 8. Основные задачи бухгалтерии

Фронт-офис состоит из двух заместителей директора, а также 62 специалиста 1 категории, осуществляющих прием населения с целью оказания государственных и муниципальных услуг.

Основными задачами заместителей директора являются:

– взаимодействие с органами исполнительной власти, муниципальных самоуправлений, ведомствами;

– анализ и контроль выполнения государственного задания;

– организация обучения, профориентации и адаптации сотрудников;

– решение спорных ситуаций с заявителями;

– осуществление постоянного взаимодействия со специалистами в части качественного оказания государственных и муниципальных услуг.

В свою очередь ведущие специалисты и специалисты 1 категории осуществляют прием населения, выполняя консультирование и последующий первичный прием документов с целью оказания государственных и муниципальных услуг.

Бэк-офис состоит из начальника отдела обработки информации и 12 специалистов по обработке информации. Основными функциями бэк-офиса являются:

– обработка принятых фронт-офисом документов с целью формирования пакетов заказов и дальнейшего их направления в ведомства;

– прием населения с целью оказания с целью оказания услуг, связанных с порталом «Госуслуги».

Задачами начальника отдела обработки информации являются:

– осуществление постоянного контроля выполняемой бэк-офисом работы; – ведение статистического учета.

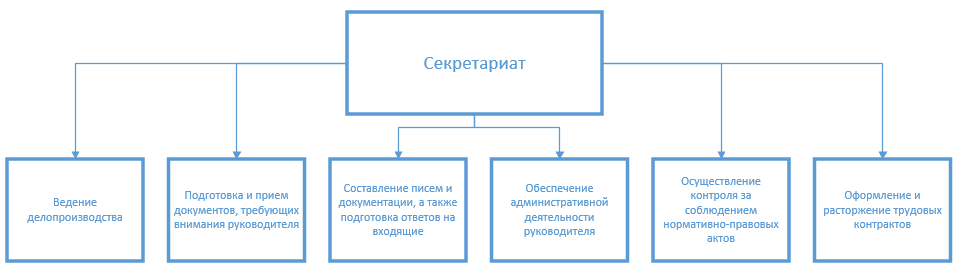

В состав секретариата входят два человек – делопроизводитель и специалист по кадрам, основные функции показаны на рисунке 9.

Рисунок 9. Основные функции секретариата

Основными задачами юрисконсульта является:

– разработка правовой документации организации;

– выполнение методического руководства юридической работы;

– информирование сотрудников организации о действующих правовых актах и изменениях в них;

– представлять интересы организации в муниципальных и государственных органах, судах разных инстанций;

– оказание правовой помощи сотрудникам структурных подразделений при подготовке и оформлении различных документов, а также контроль деятельности в этих процессах.

На системного администратора возложены функции:

– подключение и удаление аппаратных средств, а также обеспечение непрерывного функционирования;

– осуществление резервного копирования информации;

– внедрение новых информационных технологий;

– постоянный мониторинг систем;

– ведение локальной документации;

– осуществление контроля защиты;

– поддержка пользователей.

2.2 Документы, регулирующие защиту электронного документооборота.

В Руководящем документе «Защита от несанкционированного доступа к информации», утвержденного решением председателя Гостехкомиссии России от 30 марта 1992 г., конфиденциальной информации дано следующее определение – это информация, требующая защиты.

Указ Президента Российской Федерации от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера» определяет перечень конфиденциальной информации.

Федеральный закон от 29 июля 2004 г. № 98-ФЗ «О коммерческой тайне» (с изменениями от 18 апреля 2018 г.) регулирует отношения, связанные с установлением, изменением и прекращением режима коммерческой тайны в отношении информации, которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам.

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями от 18 декабря 2018 г.) регулирует отношения при:

– осуществлении права на поиск, получение, передачу, производство и распространение информации;

– применении информационных технологий;

– обеспечении защиты информации.

Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных» (с изменениями от 18 декабря 2018 г.) регулирует отношения, связанные с обработкой персональных данных, как с использованием средств автоматизации или без использования таких средств, если обработка персональных данных без использования таких средств соответствует характеру действий (операций), совершаемых с персональными данными с использованием средств автоматизации.

Кроме того, существует перечень нормативных правовых актов федерального уровня, регламентирующих деятельность МФЦ, среди которых стоит выделить:

– Федеральный закон от 27 июля 2010 г. № 210-ФЗ «Об организации предоставления государственных и муниципальных услуг»;

– Постановление Правительства РФ от 22 декабря 2012 г. № 1376 «Об утверждении правил организации деятельности многофункциональных центров предоставления государственных и муниципальных услуг»;

– Постановление Правительства РФ от 18 марта 2015 г. № 250 «Об утверждении требований к составлению и выдаче заявителям документов на бумажном носителе, подтверждающих содержание электронных документов, направленных в многофункциональный центр предоставления государственных и муниципальных услуг по результатам предоставления государственных и муниципальных услуг органами, предоставляющими государственные услуги, и органами, предоставляющими муниципальные услуги, и к выдаче заявителям на основании информации из информационных систем органов, предоставляющих государственные услуги, и органов, предоставляющих муниципальные услуги, в том числе с использованием информационно-технологической и коммуникационной инфраструктуры, документов, включая составление на бумажном носителе и заверение выписок из указанных информационных систем»;

– Распоряжение Правительства РФ от 25 апреля 2011 г. № 729-р, утверждающее перечень услуг, оказываемых государственными и муниципальными учреждениями и другими организациями, в которых размещается государственное задание (заказ) или муниципальное задание (заказ), подлежащих включению в реестры государственных или муниципальных услуг и предоставляемых в электронной форме;

– Распоряжение Правительства Российской Федерации от 17 декабря 2009 г. № 1993-р, утверждающее сводный перечень первоочередных государственных и муниципальных услуг, предоставляемых органами исполнительной власти субъектов Российской Федерации и органами местного самоуправления в электронном виде, а также услуг, предоставляемых в электронном виде учреждениями и организациями субъектов Российской Федерации и муниципальными учреждениями и организациями.

2.3 Анализ СЭД, применяемых на предприятии.

В связи со спецификой учреждения, в работе используются несколько СЭД.

Бухгалтерия в своей работе использует следующие программные продукты:

– АЦК-Планирование – отражает составленный бухгалтерией план принимаемых обязательств на календарный год;

– АЦК-Финансы – позволяет осуществлять поступление и убытие финансовых средств через лицевой счет организации;

– 1С: Предприятие 8.3 – используется для отражения первичного учета, регистрации движения средств и имущества, а также для структурирования данных с возможностью выгрузки отчетности;

– СУФД-online – позволяет исключить посещение банка с целью внесения наличных средств на расчетный счет организации;

– СВОД-Смарт используется для загрузки данных различных отчетностей для дальнейшего контроля учредителем и финансовыми органами;

– СБИС позволяет осуществлять ЭД и направление различных отчетностей в ведомства;

– ИнТеП – Зарплата и ИнТеП – Учет кадров используются для ведения личных карточек, табеля учета рабочего времени, графика отпусков, формирования приказов по личному составу, полный расчет заработной платы и налога на доходы физических лиц;

– ФПСУ-IP/Клиент используется для отправки зарплатных реестров с целью перечисления средств сотрудникам и оформления пластиковых карт «МИР».

Отдельно стоит отметить использование официального сайта государственных и муниципальных учреждений www.bus.gov.ru, на котором размещается доступность сведений о себе и своей деятельности. Бумажный документооборот в данном подразделении сводится к минимуму.

Заместители директора, фронт и бэк-офис в своей работе используют:

– АИС МФЦ «Капелла» – основная программа для приема государственных, региональных и муниципальных услуг;

– программный комплекс «Прием и выдача документов» (ПК ПВД) используется для приема дел Управления Росреестра по Амурской области и филиала ФГБУ "ФКП Росреестра" по Амурской области;

– СМЭВ Амурской области – обеспечивает исполнение межведомственных запросов.

Не все ведомства и учреждения внедрили ЭД, соответственно объем бумажной работы в данных подразделениях высок.

Кроме того, для обеспечения межведомственного взаимодействия и функционирования УРМ сотрудниками используется ПО ViPNet.

Для обеспечения работы секретариата используются:

– ИнТеП – Зарплата и ИнТеП – Учет кадров;

– СЭД «Дело» – для обеспечения взаимодействия с Правительством Амурской области и его структурных подразделений;

– Регистрация документов организации 4.2 – для регистрации входящей, исходящей и внутренней корреспонденции.

Объем бумажного документооборота также высок по причине, озвученной выше.

Кроме того, стоит отметить использование криптопровайдера КРИПТО-ПРО 4.0 на всех рабочих местах для работы с сертификатами и генерации электронной подписи.

ГЛАВА 3. РЕАЛИЗАЦИЯ ЗАЩИТЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА.

3.1 Структурирование защищаемой информации на объекте.

В данной организации конфиденциальной информацией будет являться:

– персональные данные;

– данные налогового учета;

– сведения, ставшие известными работнику органа записи актов гражданского состояния или работнику многофункционального центра предоставления государственных и муниципальных услуг в связи с государственной регистрацией акта гражданского состояния;

– сведения, предоставляемые участниками торгов в соответствии с правилами организованных торгов;

– сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами.

Бухгалтерия осуществляет обработку следующих документов:

– счета;

– банковские выписки;

– бухгалтерская отчётность.

Сотрудники фронт-офиса и бэк-офиса обрабатывают различные документы заявителей (паспорта, свидетельства о рождении и т.д.), содержащие персональные данные.

Сотрудники секретариата выполняют обработку:

– личных карточек сотрудников;

– трудовых книжек сотрудников;

– приказов по личному составу и организации;

– деловой переписки организации.

Юрисконсульт осуществляет:

– разработку договоров;

– проверка документов, составленных организациями-партнёрами.

Системный администратор выполняет обработку персональных данных сотрудников при создании учетных записей в АИС МФЦ «Капелла» и ПК ПВД.

3.2 Организационно-правовые средства защиты информации.

Организационно-правовые средства защиты информации отражены в совокупности учредительных и организационных документов. Выполнена следующая реализация данных средств:

– правила обработки персональных данных разработаны в соответствии с требованиями Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных», Постановления Правительства Российской Федерации от 1 ноября 2012 г. № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» и методическим документом Федеральной службы по техническому и экспортному контролю (ФСТЭК России) «Меры защиты информации в государственных информационных системах», утверждённым ФСТЭК России 11 февраля 2014 г.;

– разработан перечень конфиденциальной информации, в том числе персональных данных;

– разработано положение по порядку учета и хранению съемных носителей конфиденциальной информации (персональных данных);

– разработан перечень автоматизированных и информационных систем, обрабатывающих конфиденциальную информацию и персональные данные;

– разработана модель угроз;

– введен контроль доступа в контролируемую зону;

– при приеме на работу сотрудники подписывают соглашение о неразглашении;

– проводится краткий инструктаж о порядке доступа в помещения, в которых ведется обработка персональных данных, и использования учетных записей и паролей сотрудниками;

– доводится до сведения ответственность за нарушения согласно действующему законодательству;

– проводится инструктаж о мерах предотвращения вирусного заражения и правилах работы со средствами ЭП, после которого сотрудники расписываются в соответствующих журналах;

– при первичной выдаче средства ЭП сотрудники расписываются в журнале учета носителей с ЭЦП;

– каждый день, при выходе на работу, сотрудник расписывается в журнале учета СКЗИ;

– ведется журнал вскрытия системных блоков;

– ведется журнал учета жестких дисков;

– определен список лиц, осуществляющих контроль за исполнением должностных инструкций;

– определен порядок создания, учета, хранения и уничтожения конфиденциальной документов организации;

– хранение бумажной конфиденциальной информации осуществляется в опечатываемых металлических сейфах;

– создана комиссия и определены члены комиссии, ответственные за уничтожение конфиденциальной информации по истечении срока хранения.

3.3 Инженерно-технические средства защиты.

Реализованы следующие средства инженерно-технической защиты:

– система сигнализации Мираж СКП 08-02 для обеспечения контроля доступа на предприятие и обеспечения защиты документов и средств вычислительной техники от пожара;

– тревожные кнопки для вызова ГБР в случае возникновения внештатных ситуаций;

– каждое рабочее место, серверы и корневое сетевое оборудование обеспечены источниками бесперебойного питания для обеспечения возможности корректно завершить работу при выполнении должностных инструкций, а также снижения негативного воздействия нестабильного питания;

– система видеонаблюдения за рабочими местами сотрудников и зданиями в целом;

– уничтожитель бумаги 4 класса для уничтожения конфиденциальной информации.

3.4 Программно-аппаратные средства защиты.

В организации используются следующие программно-аппартные средства защиты:

– межсетевой экран на базе операционной системы FreeBSD выполняет свои функции по принципу «все, что не разрешено – запрещено». Полный доступ в интернет есть только у сотрудников, относящихся к административно-управляющему персоналу. У остальных работников доступ открыт к ограниченному перечню ресурсов, необходимых для выполнения должностных инструкций;

– антивирусная защита Dr. Web Desktop Security Suite включает в себя центр управления, позволяющий централизованно назначать политики, проводить мониторинг сети предприятия;

– АИС МФЦ «Капелла» для своего функционирования использует защищенный канал связи с использованием шифрования, реализованный при помощи маршрутизатора;

– ПК ПВД использует защищенный канал связи с использованием шифрования, реализованный при помощи маршрутизатора и программно-аппаратного комплекса «Застава», прошедшего сертификацию ФСБ РФ;

– АЦК-Планирование и Финансы для соединения использует собственное защищенное соединение, устанавливаемое при помощи ЭП АЦК 1.0.39;

– СУФД-online использует защищенное соединение, устанавливаемое при помощи Континент-АП 3.7;

– ViPNet CSP 4.3 используется для обеспечения юридически значимого защищенного электронного документооборота с ведомствами, с которыми заключено соглашение. Также использование ViPNet позволяет обеспечить взаимодействие для АИС МФЦ «Капелла» и ПК ПВД на УРМ;

– ежедневное создание инкрементальных резервных копий всей конфиденциальной информации и еженедельное создание полной резервной копии;

– при помощи групповых политик выполнено разграничение прав доступа разных групп пользователей к различным локальным и сетевым ресурсам;

– используется политика «чистого стола».

В заключение необходимо добавить, что наиболее слабым местом во всей структуре защиты электронного документооборота является система резервного копирования данных. В период с 2016 года по настоящее время, ежегодный прирост хранимой информации увеличивался троекратно каждый год. Существующая система не справляется с возложенными на нее задачами, и требует модернизации.

ЗАКЛЮЧЕНИЕ

В данной курсовой работе были даны понятия и определения, классифицированы угрозы и способы их реализации в организации, обрабатывающей электронные документы.

Было выполнено исследование общих методов защиты информации, на основании проведенного анализа были выбраны организационные, правовые, инженерно-технические и программные методы защиты электронного документооборота, основанные на легкой масштабируемости, гибкости реализации и экономической эффективности. Используя полученные данные, выполнено построение типовой модели защищенной информационно системы предприятия с применением различных средств защиты.

В ходе проведения работы была дана краткая характеристика ГАУ АО «МФЦ по г. Благовещенску», изучена законодательная база в области защиты конфиденциальной информации, проведено структурирование защищаемой информации на рассматриваемом объекте. Результатом работы являются выработанные рекомендации по совершенствованию системы защищённого документооборота для ГАУ АО «МФЦ по г. Благовещенску».

Поставленная задача была решена достаточно полно, разработанные рекомендации, при следовании им повысят уровень безопасности документооборота в рассматриваемой организации.

Для реализации защищенного электронного документооборота применяются разнообразные технологии, но все они в своей основе используют криптозащиту. Данный вид защиты использует минимум ресурсов и приносит максимум эффективности.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Федеральный закон от 29 декабря 1994 г. № 77-ФЗ «Об обязательном экземпляре документов» (с изменениями от 03 июля 2016 г.)

2. Федеральный закон от 10 января 2002 г. № 1-ФЗ «Об электронной цифровой подписи» (с изменениями от 08 ноября 2007 г.)

3. Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями от 18 декабря 2018 г.)

4. Федеральный закон от 27 июля 2006 г. № 152-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями от 31 декабря 2017 г.)

5. Федеральный закон от 27 июля 2010 г. № 210-ФЗ «Об организации предоставления государственных и муниципальных услуг» (с изменениями от 29 июля 2018 г.)

6. Постановление Правительства РФ от 22 декабря 2012 г. № 1376 «Об утверждении правил организации деятельности многофункциональных центров предоставления государственных и муниципальных услуг» (с изменениями от 29 января 2019 г.)

7. Постановление Правительства РФ от 18 марта 2015 г. № 250 «Об утверждении требований к составлению и выдаче заявителям документов на бумажном носителе, подтверждающих содержание электронных документов, направленных в многофункциональный центр предоставления государственных и муниципальных услуг по результатам предоставления государственных и муниципальных услуг органами, предоставляющими государственные услуги, и органами, предоставляющими муниципальные услуги, и к выдаче заявителям на основании информации из информационных систем органов, предоставляющих государственные услуги, и органов, предоставляющих муниципальные услуги, в том числе с использованием информационно-технологической и коммуникационной инфраструктуры, документов, включая составление на бумажном носителе и заверение выписок из указанных информационных систем» (с изменениями от 5 мая 2016 г.)

8. Постановление Правительства РФ от 15 июня 2009 г. № 477 «Об утверждении Правил делопроизводства в федеральных органах исполнительной власти» (с изменениями от 26 апреля 2016 г.)

9. Постановление Правительства РФ от 16 апреля 2003 г. № 225 «О трудовых книжках» (с изменениями от 25 марта 2013 г.)

10. Указ Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера» (с изменениями от 13 июля 2015 г.)

11. ГОСТ Р 6.30-2003. Унифицированные системы документации. Унифицированная система организационно-распорядительной документации. Требования к оформлению документов

12. ГОСТ Р 51141-98. Делопроизводство и архивное дело. Термины и определения

13. ГОСТ 6.10.5-87. Унифицированные системы документации. Требования к построению формуляра-образца

14. ГОСТ 6.10.4-84. Унифицированные системы документации. Придание юридической силы документам на машинном носителе и машинограмме, создаваемым средствами вычислительной техники. Основные положения

15. ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

16. ГОСТ Р 34.10-2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

17. ГОСТ ИСО/МЭК 17799-2005. Информационная технология. Практические правила управления информационной безопасностью

18. Шаньгин В.Ф. Информационная безопасность и защита информации. – М.: ДМК, 2014. – 702 c.

19. Васильков, А.В. Безопасность и управление доступом в информационных системах: учебное пособие для студентов образовательных учреждений среднего профессионального образования / А. В. Васильков, И. А. Васильков. - Москва: Форум, 2010. - 367 с.

20. Петров С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. – М.: АРТА, 2012. – 296 c.

21. Даниленко А. Ю. Безопасность систем электронного документооборота. Технология защиты электронных документов. – М.: Ленанд, 2015. – 232 c.

22. Документооборот в государственных и муниципальных учреждениях. – М.: АБАК, 2013. – 336 c.

- Директ-костинг (Бухгалтерский учет, анализ и аудит)

- Годовая бухгалтерская отчетность организации: состав, характеристика и взаимосвязь форм отчетности

- Нотариат в Российской Федерации(Краткая история развития нотариального дела)

- Общая характеристика оперативно-розыскных мероприятий ( ПОНЯТИЕ ОПЕРАТИВНО-РОЗЫСКНОГО МЕРОПРИЯТИЯ )

- Устройство персонального компьютера (Блок питания)

- Политика мотивации персонала в системе стратегического управления кадровым направлением деятельности организации ( ТЕОРЕТИЧЕСКИЕ ОСНОВЫ МОТИВАЦИИ И СТИМУЛИРОВАНИЯ ПЕРСОНАЛА )

- Органы исполнительной власти»

- Изучение понятия и основ оперативно-розыскной деятельности

- Выбор стиля руководства организации(Теоретические аспекты стилей руководства в организации)

- Роль мотивации в поведение организации (Мотивация в современных условиях)

- Исследование проблем защиты информации ( ПРОБЛЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ )

- Проектирование реализации операций бизнес-процесса «Запасы-склад (приходование товара)»(Выбор комплекса задач автоматизации.)