Назначение и структура системы защиты информации коммерческого предприятия (АНАЛИЗ УЯЗВИМОСТЕЙ В ЗАЩИТЕ ИНФОРМАЦИИ И МЕТОДЫ ЛИКВИДАЦИИ НА ПРИМЕРЕ КОММЕРЧЕСКОЙ КОМПАНИИ)

Содержание:

ВВЕДЕНИЕ

С развитием ИТ-индустрии все более актуальной становится тема защиты конфиденциальных данных.

Коммерческая тайна – это право на определенную свободу предпринимательства, защиту своих интересов во взаимоотношениях с государством и другими субъектами рыночных отношений. Право на коммерческую тайну это ограничение государственных возможностей командовать в экономике. С каждым годом регистрируется все больше и больше случаев утечки конфиденциальной информации в крупных организациях, так как сотрудники не уделяют должного внимания проблеме информационной безопасности. Согласно отчету Аналитического центра, InfoWatch за I полугодие 2015 года было зарегистрировано 723 случая утечки конфиденциальной информации, что превышает на 10% количество утечек, зарегистрированных за аналогичный период 2014 года. При разглашении коммерческой тайны предприятие или фирма может сильно ухудшить свою экономическую ситуацию. Компания InformationSecurity составила рейтинг наиболее громких инцидентов 2014 года, связанных с утечками конфиденциальной информации. В данном рейтинге можно выделить такие известные корпорации как Макдональдс, HTC, Microsoft и др. Проблема утечек конфиденциальной информации касается так же и небольших отделов компаний. Практика показывает, что не уделяется должного внимания защите конфиденциальных данных, так как компании не могут нанять грамотных специалистов по информационной безопасности. Таким образом, актуальной задачей является разработка универсального подхода к защите информации в отделе разработки программного обеспечения. Рассмотрим вопрос защиты конфиденциальной информации в отделе разработки программного обеспечения. Отметим, что такая задача является актуальной, учитывая особенности деятельности такого отдела, связанной с разработкой и развитием программного обеспечения организации, используемого в различных целях, в т.ч. для оптимизации технологических процессов.

Первым шагом на пути к решению задачи будет построение модели угроз. По вектору воздействия угрозы можно разделить на 3 группы: внешние атаки, внутренние атаки и в третью группу относятся атаки, которые невозможно отследить. Проанализировав графики воздействия угроз, указанные в отчете Аналитического центра InfoWatch, можно прийти к выводу о том, что в 2015 году повысилось число внешних атак, а число внутренних сократилось. Следовательно, требуется больше внимания уделять к внешним угрозам. Основными причинами большинства внутренних угроз являются обида, корысть, месть, некомпетентность сотрудников и также принуждение сотрудников сторонними организациями. «Бомбой замедленного действия» может стать сотрудник, получивший более привлекательное предложение от конкурентов. Большинство внешних угроз случается из-за неправильной настройки систем информационной безопасности, либо из-за человеческого фактора. Примером может служить атака Stegosploit. Данная атака открыта в 2015 году индийским исследователем безопасности Саумилом Шахом. Атака заключается в сокрытии исполняемого вредоносного кода в пикселе изображения и если пользователь решит загрузить изображение в браузер, то он скомпрометирует систему. На данный момент, в рассматриваемом в качестве примера отделе компании, положение о коммерческой тайне и конфиденциальной информации, а также система обеспечения защиты конфиденциальной информации могут негативно сказаться на информационной безопасности. Так как компания предоставляет свои услуги уже много лет, то можно судить о большом объеме данных, которые требуется защитить.

Следует отметить, что важно правильно соотнести стоимость информации, которую нужно защищать, с той стоимостью, которая требуется для ее защиты.

Целью данной работы является разработка мер по защите информации коммерческой организации, на примере организации занимающийся разработкой программного обеспечения, название компании не разглашается.

Задачи:

- Изучение научной литературы на предмет современного состояния защиты информации коммерческого предприятия.

- Изучение влияния развития информационных технологий на защиту информации коммерческого предприятия

- Провести анализ системы защиты информации в коммерческой организации.

- Разработка методов устранения найденный уязвимостей.

ГЛАВА 1. ИЗУЧЕНИЕ НАУЧНОЙ ЛИТЕРАТУРЫ НА ПРЕДМЕТ СОВРЕМЕННОГО СОСТОЯНИЯ ЗАЩИТЫ ИНФОРМАЦИИ КОММЕРЧЕСКОГО ПРЕДПРИЯТИЯ

1.1 Концепция защиты информации коммерческого предприятия

Система обеспечения информационной безопасности (дальше СОИБ) предприятия представляет собой совокупность мер организационного и программно-технического уровня, направленных на защиту информационных ресурсов предприятия от угроз информационной безопасности. Меры защиты организационного уровня реализуются путем проведения соответствующих мероприятий, предусмотренных документированной политикой информационной безопасности. Меры защиты программно-технического уровня реализуются при помощи соответствующих программно-технических средств и методов защиты информации.

Экономический эффект от внедрения СОИБ должен проявляться в виде снижения величины возможного материального, репутационного и иных видов ущерба, наносимого предприятию, за счет использования мер, направленных на формирование и поддержание режима ИБ. Эти меры призваны обеспечить:

- доступность информации (возможность за приемлемое время получить требуемую информационную услугу);

- целостность информации (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

- конфиденциальность информации (защита от несанкционированного ознакомления);

- неотказуемость (невозможность отрицания совершенных действий);

- аутентичность (подтверждение подлинности и достоверности электронных документов).

Концепция ИБ предприятия определяет состав критичных информационных ресурсов и основные принципы их защиты. Принципы обеспечения ИБ обуславливают необходимость применения определенных методов и технологий защиты. Определение способов реализации этих принципов путем применения конкретных программно-технических средств защиты информации (СЗИ) и системы организационных мероприятий является предметом конкретных проектов и политик информационной безопасности, разрабатываемых на основе данной Концепции.

Ответственность за выполнение требований ИБ, определяемых настоящей Концепцией и другими организационно-распорядительными документами предприятия, возлагается на пользователей и администраторов корпоративной сети передачи данных предприятия, а также их руководителей.

Перечень необходимых мер защиты информации определяется по результатам аудита информационной безопасности ИС предприятия и анализа рисков с учетом соотношения затрат на защиту информации с возможным ущербом от ее разглашения, утраты, уничтожения, искажения, нарушения доступности информации и работоспособности программно-технических средств, обрабатывающих эту информацию.

Стратегия обеспечения ИБ должна строиться в соответствии с Российским законодательством в области защиты информации, требованиями международных, отраслевых и технологических стандартов.

Объектом защиты являются автоматизированные системы (как собственной, так и сторонней разработки), входящие в состав информационной системы предприятия.

Информационная система предприятия представляет собой совокупность территориально разнесенных объектов, информационный обмен между которыми осуществляется посредством использования открытых каналов связи, предоставленных сторонними операторами электросвязи. Передача информации осуществляется в кодированном виде на основе протокола кодирования, проверки целостности и конфиденциальности информационных потоков HASH64. Кодирование входящих и исходящих информационных потоков осуществляется на магистральных маршрутизаторах.

ИС предназначена для обеспечения работоспособности информационной инфраструктуры предприятия, предоставления сотрудникам структурных подразделений различных видов информационных сервисов, автоматизации финансовой и производственной деятельности, а также бизнес-процессов предприятия.

Корпоративная сеть предприятия предназначена для обеспечения автоматизации бизнес процессов организационной структуры предприятия. Решение функциональных задач реализуется на базе информационной инфраструктуры корпоративной сети с использованием специализированных программных приложений и общедоступных информационных сервисов.

К специализированным приложениям относится система бухгалтерского учета, геоинформационная система, а также система электронного документооборота на базе сервисного программного обеспечения Lotus Notes Server.

К общедоступным сетевым сервисам относятся средства обработки информационных потоков на сетевом и операционном уровне, такие как:

- Система обмена электронной почтой на основе специализированных протоколов Lotus внутри предприятия и протокола SMTP для внешнего информационного обмена.

- Файловый сервис на основе протоколов Netware.

Пользователем ИС является любой сотрудник предприятия, зарегистрированный в сети, в соответствии с установленным порядком, и прошедший идентификацию в службе каталогов, которому предоставляется доступ к информационным ресурсам корпоративной сети и приложениям, в соответствии с его должностными обязанностями.

Доступ к специализированным автоматизированным системам утверждается руководством департамента ИТ в соответствии должностными инструкциями, утвержденными руководством предприятия.

Особую категорию пользователей корпоративной сети составляет руководство предприятия. АРМ данной категории пользователей подключены к ИС и нуждаются в использовании дополнительных (усиленных) мер защиты информации, с целью предотвращения кражи информации, составляющей коммерческую тайну предприятия.

К конфиденциальной и служебной информации, циркулирующей в КСПД, относятся:

- персональные данные сотрудников предприятия и партнеров, хранимые в БД и передаваемые по сети;

- сообщения электронной почты и информация БД, содержащие служебные сведения, информацию о деятельности предприятия и т.п.;

- конструкторская и технологическая документация, перспективные планы развития, модернизации производства, реализации продукции и другие сведения, составляющие научно-техническую и технологическую информацию, связанную с деятельностью предприятия;

- финансовая документация, бухгалтерская отчетность, аналитические материалы исследований о конкурентах и эффективности работы на финансовых рынках;

- другие сведения, составляющие деловую информацию о внутренней деятельности предприятия.

К строго конфиденциальной информации, которая потенциально может циркулировать в ИС, относятся сведения стратегического характера, разглашение которых может привести к срыву выполнения функций предприятия, прямо влияющих на его жизнедеятельность и развитие, нанести невосполнимый ущерб деятельности и престижу предприятия, сорвать решение стратегических задач, проводимой ей политики и, в конечном счете, привести к ее краху.

К категории, открытой относится вся прочая информация, не относящаяся к конфиденциальной.

Основными факторами, влияющими на информационную безопасность предприятия, являются:

- расширение сотрудничества предприятия с партнерами;

- автоматизация бизнес-процессов на предприятии;

- расширение кооперации исполнителей при построении и развитии информационной инфраструктуры предприятия;

- рост объемов информации предприятия, передаваемой по открытым каналам связи;

- рост компьютерных преступлений.

Построение архитектуры СОИБ предприятия должно базироваться на соблюдении следующих основных принципов обеспечения ИБ:

- Простота архитектуры, минимизация и упрощение связей между компонентами, унификация и упрощение компонентов, использование минимального числа протоколов сетевого взаимодействия. Система должна содержать лишь те компоненты и связи, которые необходимы для ее функционирования (с учетом требований надежности и перспективного развития).

- Апробированность решений, ориентация на решения, возможные риски для которых и меры противодействия этим рискам прошли всестороннюю теоретическую и практическую проверку.

- Построение системы из компонентов, обладающих высокой надежностью, готовностью и обслуживаемостью.

- Управляемость, возможность сбора регистрационной информации обо всех компонентах и процессах, наличие средств раннего выявления нарушений информационной безопасности, нештатной работы аппаратуры, программ и пользователей.

- Простота эксплуатации, автоматизация максимального числа действий администраторов сети.

- Эшелонированность обороны – для каждого канала утечки информации и для каждой угрозы безопасности должно существовать несколько защитных рубежей. Создание защитных рубежей осуществляется с учетом того, чтобы для их преодоления потенциальному злоумышленнику требовались профессиональные навыки в нескольких невзаимосвязанных областях.

Непрерывность защиты в пространстве и времени, невозможность обхода защитных средств – системы должны находиться в защищенном состоянии на протяжении всего времени их функционирования. В соответствии с этим принципом принимаются меры по недопущению перехода систем в незащищенное состояние.

- Равнопрочность обороны по всем направлениям – осуществляется регламентация и документирование всех способов доступа к ресурсам корпоративной сети. В соответствии с этим принципом запрещается создавать несанкционированные подключения к корпоративной сети и другими способами нарушать установленный порядок предоставления доступа к информационным ресурсам, который определяется «Политикой управления доступом к ресурсам корпоративной сети», «Политикой обеспечения ИБ при взаимодействии с сетью Интернет» и «Политикой обеспечения ИБ удаленного доступа к ресурсам корпоративной сети предприятия».

- Профилактика нарушений безопасности – в большинстве случаев для предприятия экономически оправданным является принятие предупредительных мер по недопущению нарушений безопасности в отличие от мер по реагированию на инциденты, связанных с принятием рисков осуществления угроз информационной безопасности. Однако это не исключает необходимости принятия мер по реагированию на инциденты и восстановлению поврежденных информационных ресурсов. В соответствии с данным принципом должен проводиться анализ рисков, опирающийся на модель угроз безопасности и модель нарушителя, определяемые настоящей Концепцией. Многие риски можно уменьшить путем принятия превентивных мер защиты.

- Минимизация привилегий - политика безопасности должна строиться на основе принципа «все, что не разрешено, запрещено». Права субъектов должны быть минимально достаточными для выполнения ими своих служебных обязанностей;

Разделение обязанностей между администраторами корпоративной сети, определяется должностными инструкциями и регламентами администрирования.

- Экономическая целесообразность. Обеспечение соответствия ценности информационных ресурсов предприятия и величины возможного ущерба (от их разглашения, утраты, утечки, уничтожения и искажения) уровню затрат на обеспечение информационной безопасности. Используемые меры и средства обеспечения безопасности информационных ресурсов не должны заметно ухудшать экономические показатели работы автоматизированных систем предприятия, в которых эта информация циркулирует.

- Преемственность и непрерывность совершенствования. Обеспечение постоянного совершенствования мер и средств защиты информационных ресурсов и информационной инфраструктуры на основе преемственности организационных и технических решений, кадрового аппарата, анализа функционирования систем защиты с учетом изменений в методах и средствах перехвата информации, нормативных требований по ее защите, достигнутого передового отечественного и зарубежного опыта в этой области. При выборе программно-технических решений по обеспечению ИБ предприятия, предпочтение отдается решениям, обеспечивающим соблюдение основных принципов ИБ, а также удовлетворяющих следующим критериям:

- Поддержка международных, национальных, промышленных и Интернет стандартов (предпочтение отдается международным стандартам).

- Поддержка наибольшей степени интеграции с корпоративными программно-аппаратными платформами и используемыми СЗИ;

- Унификация разработчиков и поставщиков используемых продуктов.

- Унификация средств и интерфейсов управления подсистемами ИБ.

Организация и проведение работ по обеспечению ИБ предприятия определяются настоящей концепцией, действующими государственными и международными стандартами и другими нормативными и методическими документами.

Организация работ по обеспечению ИБ возлагается на руководителя департамента информационных технологий, осуществляющего эксплуатацию и сопровождение ИС, а методическое руководство и контроль над эффективностью предусмотренных мер защиты информации - на руководителя отдела ИБ предприятия.

Эксплуатация ИС предприятия осуществляется в полном соответствии с утвержденной организационно-распорядительной и эксплуатационной документацией, с учетом требований и положений, изложенных в соответствующих разделах настоящего документа.

Комплекс мер по защите информации на предприятии включает в себя следующие мероприятия:

- Назначение ролей и распределение ответственности за использование информационных ресурсов корпоративной сети.

- Разработка, реализация, внедрение и контроль исполнения планов мероприятий, политик безопасности и других документов по обеспечению ИБ.

- Подготовка пользователей и технических специалистов к решению проблем, связанных с обеспечением ИБ.

- Проектирование, развертывание и совершенствование технической инфраструктуры СОИБ.

- Аудит состояния ИБ предприятия.

Техническая инфраструктура СОИБ предназначена для решения следующих задач:

- Защиты внешнего периметра корпоративной сети предприятия от угроз со стороны внешних сетей за счет использования межсетевого экранирования, контроля удаленного доступа и мониторинга информационных взаимодействий.

- Защиты корпоративных серверов за счет использования механизмов управления доступом к серверам баз данных, файловым, информационным и почтовым серверам, регистрации и учета событий, связанных с осуществлением доступа к ресурсам корпоративных серверов, механизмов мониторинга и аудита безопасности.

- Комплексной антивирусной защиты систем, входящих в состав корпоративной сети за счет распределения антивирусных средств (антивирусных сканеров, резидентных антивирусных мониторов и файловых ревизоров) по следующим уровням:

- Защиты внешнего шлюза в сеть Интернет.

- Защиты корпоративных серверов.

- Защиты рабочих мест пользователей.

- Мониторинга сетевого трафика в реальном масштабе времени с целью выявления злоумышленных действий пользователей корпоративной сети и попыток осуществления НСД к ресурсам корпоративной сети со стороны внешних злоумышленников.

- Защиты прикладных подсистем, функционирующих в составе корпоративной сети, обеспечение доступности предоставляемых ими прикладных сервисов.

- Защиты межсетевых взаимодействий между сегментами ИС предприятия.

СОИБ реализуется путем сочетания мер организационного и программно-технического уровней. Организационные меры состоят из мер административного уровня и процедурных мер защиты информации. Основой мер административного уровня, то есть мер, предпринимаемых руководством предприятия, является политика информационной безопасности. Под политикой информационной безопасности понимается совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

Политика безопасности определяет стратегию предприятия в области ИБ, а также ту меру внимания и количество ресурсов, которую руководство считает целесообразным выделить.

Политика безопасности предприятия определяется настоящим документом, а также другими нормативными и организационно-распорядительными документами предприятия, разрабатываемыми на основе настоящей концепции. К числу таких документов относятся следующие:

- Политика защиты от НСД к информации;

- Политика предоставления доступа пользователей в ИС;

- Политика управления паролями;

- Политика восстановления работоспособности АС в случае аварии;

- Политика резервного копирования и восстановления данных;

- Политика предоставления доступа к ресурсам сети Интернет;

- Политика управления доступом к информационным ресурсам ИС предприятия;

- Политика внесений изменений в программное обеспечение;

- Политика управления доступом к АРМ Пользователя;

- Политика использования электронной почты;

- Политика анализа защищенности ИС предприятия;

- Программа, методика и регламенты тестирования функций СЗИ от НСД к информации;

- Инструкция, определяющая порядок и правила регистрации распечатываемых документов, содержащих конфиденциальную информацию, в соответствии с перечнем информации, составляющей конфиденциальную и служебную информацию;

- Должностные инструкции для операторов, администраторов и инженеров, осуществляющих эксплуатацию и обслуживание ИС предприятия;

- Инструкции для операторов, администраторов и инженеров по обеспечению режима информационной безопасности;

- Документированная процедура контроля целостности программной и информационной частей ИС предприятия.

К процедурному уровню относятся меры безопасности, реализуемые сотрудниками предприятия. Выделяются следующие группы процедурных мер, направленных на обеспечение информационной безопасности:

- управление персоналом;

- физическая защита;

- поддержание работоспособности;

- реагирование на нарушения режима безопасности;

- планирование восстановительных работ.

В рамках управления персоналом для каждой должности должны существовать квалификационные требования по информационной безопасности. В должностные инструкции должны входить разделы, касающиеся защиты информации. Каждого сотрудника предприятия необходимо обучить мерам обеспечения информационной безопасности теоретически и отработать выполнение этих мер практически.

Информационная безопасность ИС предприятия зависит от окружения, в котором она работает. Необходимо принять меры для обеспечения физической защиты зданий и прилегающей территории, поддерживающей инфраструктуры и самих компьютеров.

При разработке проекта СОИБ предполагается адекватная реализация мер физической защиты офисных зданий и других помещений, принадлежащих предприятию, по следующим направлениям:

- физическое управление доступом;

- противопожарные меры;

- защита поддерживающей инфраструктуры.

Предполагается также адекватная реализация следующих направлений поддержания работоспособности:

- поддержка пользователей ИС;

- поддержка программного обеспечения;

- конфигурационное управление;

- резервное копирование;

- управление носителями;

- документирование;

- регламентные работы.

Программа информационной безопасности должна предусматривать набор оперативных мероприятий, направленных на обнаружение и нейтрализацию нарушений режима безопасности. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоординированные.

Реакция на нарушения режима информационной безопасности преследует две главные цели:

- блокирование нарушителя и уменьшение наносимого вреда;

- недопущение повторных нарушений.

На предприятии должен быть выделен сотрудник, доступный 24 часа в сутки, отвечающий за реакцию на нарушения. Все пользователи ИС должны знать координаты этого человека и обращаться к нему при первых признаках опасности. В случае невозможности связи с данным сотрудником, должны быть разработаны и внедрены процедуры первичной реакции на информационный инцидент.

Планирование восстановительных работ позволяет подготовиться к авариям ИС, уменьшить ущерб от них и сохранить способность к функционированию, хотя бы в минимальном объеме.

Механизмы контроля, существенные для предприятия с юридической точки зрения, включают в себя:

- Защиту данных и тайну персональной информации;

- Охрану документов организации;

- Права на интеллектуальную собственность.

В соответствии с международным стандартом ISO 17799, а также руководящими документами ФСТЭК, ключевыми также являются следующие механизмы контроля:

- Политика информационной безопасности;

- Распределение ролей и ответственности за обеспечение информационной безопасности;

- Обучение и тренинги по информационной безопасности;

- Информирование об инцидентах безопасности;

- Управление непрерывностью бизнеса.

Меры обеспечения информационной безопасности программно-технического уровня Программно-технические средства защиты располагаются на следующих рубежах:

- Защита внешнего периметра КСПД;

- Защита внутренних сетевых сервисов и информационных обменов;

- Защита серверов и рабочих станций;

- Защита системных ресурсов и локальных приложений на серверах и рабочих станциях;

- Защита выделенного сегмента руководства компании.

На программно-техническом уровне выполнение защитных функций ИС осуществляется следующими служебными сервисами обеспечения информационной безопасности:

- идентификация/аутентификация пользователей ИС;

- разграничение доступа объектов и субъектов информационного обмена;

- протоколирование/аудит действий легальных пользователей;

- экранирование информационных потоков и ресурсов КСПД;

- туннелирование информационных потоков;

- шифрование информационных потоков, критической информации;

- контроль целостности;

- контроль защищенности;

- управление СОИБ.

На внешнем рубеже информационного обмена располагаются средства выявления злоумышленной активности и контроля защищенности. Далее идут межсетевые экраны, защищающие внешние подключения. Они, вместе со средствами поддержки виртуальных частных сетей, объединяемых с межсетевыми экранами, образуют внешний периметр информационной безопасности, отделяющий информационную систему предприятия от внешнего мира.

Сервис активного аудита СОИБ (как и управление) должен присутствовать во всех критически важных компонентах и, в частности, в защитных. Это позволит быстро обнаружить атаку, даже, если по каким-либо причинам, она окажется успешной. Управление доступом также должно присутствовать на всех сервисах, функционально полезных и инфраструктурных. Доступу пользователя к ИС предприятия должна предшествовать идентификация и аутентификация субъектов информационного обмена (пользователей и процессов).

Средства шифрования и контроля целостности информации, передаваемой по каналам связи, целесообразно выносить на специальные шлюзы, где им может быть обеспечено квалифицированное администрирование.

Последний рубеж образуют средства пассивного аудита, помогающие оценить последствия реализации угроз информационной безопасности, найти виновного, выяснить, почему успех атаки стал возможным.

Расположение средств обеспечения высокой доступности определяется критичностью соответствующих сервисов или их компонентов.

Ответственным за разработку мер и контроль над обеспечением защиты информации является руководитель УИТ. Специалистами УИТ осуществляются следующие виды работ по защите информации:

- Контроль защищенности ИТ инфраструктуры предприятия от угроз ИБ осуществляется посредством:

- Проведения аудита безопасности ИС;

- Контроля выполнения правил утвержденных политик безопасности администраторами и пользователями корпоративной сети;

- Контроля доступа к сетевым ресурсам.

- Предотвращение, выявление, реагирование и расследование нарушений ИБ посредством:

- Анализа и мониторинга журналов аудита критичных компонентов корпоративной сети, включая активное сетевое оборудование, МЭ, серверы, рабочие станции и т.п.;

- Мониторинга сетевого трафика с целью выявления сетевых атак;

- Контроля процесса создания новых учетных записей пользователей и предоставления доступа к ресурсам корпоративной сети;

- Опроса пользователей и администраторов информационных систем;

- Внедрения и эксплуатации, специализированных программных и программно-технических средств защиты информации;

- Координации деятельности всех структурных подразделений предприятия по поддержанию режима ИБ.

- Менеджером информационной безопасности осуществляется планирование и реализация организационных мер по обеспечению ИБ, включая:

- Анализ и управление информационными рисками;

- Разработку, внедрение, контроль исполнения и поддержание в актуальном состоянии политик, руководств, концепций, процедур, регламентов и других организационно-распорядительных документов по обеспечению ИБ;

- Разработку планов мероприятий по повышению уровня ИБ предприятия;

- Обучение пользователей информационных систем, с целью повышения их осведомленности в вопросах ИБ.

Наряду с УИТ, в разработке и согласовании организационно-распорядительных и нормативных документов по защите информации, включая составление перечней информационных ресурсов, подлежащих защите, также участвуют следующие подразделения предприятия:

- Служба безопасности;

- Юридическое управление;

- Отдел кадров;

- Функциональные подразделения, в которых обрабатывается информация, требующая защиты.

Квалификационные требования, предъявляемые к сотрудникам подразделений, отвечающих за обеспечение ИБ, содержатся в должностных инструкциях. Специалисты по защите информации должны проходить регулярную переподготовку и обучение.

Предоставление, изменение, отмена и контроль доступа к ресурсам корпоративной сети передачи данных производится сотрудниками УИТ исключительно по утвержденным заявкам, в соответствии с «Политикой предоставления доступа пользователей в КСПД».

Сотрудники УИТ отвечают за осуществление настройки параметров информационной безопасности серверов и рабочих станций корпоративной сети передачи данных, в соответствии с утвержденными корпоративными стандартами, определяющими требуемые уровни обеспечения защиты информации для различных структурных и функциональных компонентов корпоративной сети. ОТиИБ УИТ отвечает за разработку соответствующих спецификаций и рекомендаций по настройке параметров безопасности, а также за осуществление контроля их исполнения.

Обеспечение внешних подключений корпоративной сети передачи данных предприятия к сети Интернет и другим внешним сетям, предоставление сотрудникам удаленного доступа к корпоративной сети и организация VPN-каналов связи осуществляется сотрудниками УИТ с соблюдением требований информационной безопасности, определяемых «Политикой предоставления доступа к ресурсам сети Интернет» и «Политикой управления доступом к информационным ресурсам КСПД».

Договоры на обслуживание клиентов заключаются по утвержденной типовой форме функциональными подразделениями. Если договоры предполагают электронное обслуживание с использованием технологических ресурсов предприятия, то организация и контроль процедур безопасности осуществляется сотрудниками ОТиИБ УИТ.

При взаимодействии со сторонними организациями в случаях, когда сотрудникам этих организаций предоставляется доступ к конфиденциальной информации, либо к ИС предприятия, с этими организациями должно быть заключено «Соглашение о конфиденциальности», либо «Соглашение о соблюдении режима ИБ при выполнении работ в ИС». Подготовка типовых вариантов этих соглашений осуществляется УИТ предприятия, совместно с юридическим управлением.

Различаются следующие категории информационных ресурсов, подлежащих защите в предприятия:

- Информация, составляющая коммерческую тайну;

- Информация, составляющая служебную тайну;

- Персональные данные сотрудников;

- Конфиденциальная информация (включая коммерческую тайну, служебную тайну и персональные данные), принадлежащая третьей стороне;

- Данные, критичные для функционирования ИС и работы бизнес подразделений.

Первые четыре категории информации представляют собой сведения ограниченного распространения, для которых в качестве основной угрозы безопасности рассматривается нарушение конфиденциальности информации путем раскрытия ее содержимого третьим лицам, не допущенным в установленном порядке к работе с этой информацией.

К последней категории «критичных» данных, относятся информационные ресурсы предприятия, нарушение целостности или доступности которых может привести к сбоям функционирования ИС либо бизнес подразделений.

В первую очередь к коммерческой информации относятся:

- Знания и опыт в области реализации продукции и услуг;

- Сведения о конъюнктуре рынка, маркетинговые исследования;

- Анализ конкурентоспособности продукции и услуг;

- Информация о потребителях, заказчиках и посредниках;

- Банковские отношения, кредиты, ссуды, долги;

- Знание наиболее выгодных форм использования денежных средств, ценных бумаг, акций, капиталовложений;

- Бухгалтерские и финансовые отчеты, сведения о зарплате;

- Предполагаемые объемы коммерческой деятельности, материалы договоров (условия, реализация, порядок передачи продукции);

- Списки клиентов и деловая переписка;

- Цены и расценки, формы и виды расчетов.

Правила отнесения информации к коммерческой тайне и порядок работы с документами, составляющими коммерческую тайну, определяются «Инструкцией по обеспечению режима конфиденциальности», «Положением о конфиденциальности», а также «Перечнем конфиденциальных сведений».

Подходы к решению проблемы защиты информации на предприятии, в общем виде, сводятся к исключению неправомерных или неосторожных действий со сведениями, относящимися к информации ограниченного распространения, а также с информационными ресурсами, являющимися критичными для обеспечения функционирования бизнес процессов предприятия. Для этого выполняются следующие мероприятия:

- Определяется порядок работы с документами, образцами, изделиями и др., содержащими конфиденциальные сведения;

- Разрабатываются правила категорирования информации, позволяющие относить ее к различным видам конфиденциальных сведений и определять степень ее критичности для предприятия;

- Устанавливается круг лиц и порядок доступа к подобной информации;

- Вырабатываются меры по контролю обращения документов, содержащих конфиденциальные сведения;

- В трудовые договоры с сотрудниками включаются обязательства о неразглашении конфиденциальных сведений и определяются санкции за нарушения порядка работы с ними и их разглашение.

Форма подписки о неразглашении конфиденциальной информации содержится в трудовом договоре, который подписывается всеми сотрудниками при приеме на работу.

Защита конфиденциальной информации, принадлежащей третьей стороне, осуществляется на основании договоров, заключаемых Компанией с другими организациями.

Персональные данные работника – информация, необходимая работодателю в связи с трудовыми отношениями и касающаяся конкретного работника.

На предприятии должен быть документально оформлен «Перечень конфиденциальных сведений». Все работники должны быть ознакомлены с этим перечнем в части их касающейся.

Ответственность за составление «Перечня конфиденциальных сведений» несет руководитель УИТ.

Под нарушителем ИБ понимается лицо, которое в результате умышленных или неумышленных действий может нанести ущерб информационным ресурсам предприятия.

Под атакой на ресурсы корпоративной сети понимается попытка нанесения ущерба информационным ресурсам систем, подключенных к сети. Атака может осуществляться как непосредственно нарушителем, так и опосредованно, при помощи процессов, выполняющихся от лица нарушителя, либо путем внедрения в систему программных или аппаратных закладок, компьютерных вирусов, троянских программ и т. п.

В соответствии с моделью, все нарушители по признаку принадлежности к подразделениям, обеспечивающим функционирование ИС, делятся на внешних и внутренних.

Внутренним нарушителем может быть лицо из следующих категорий сотрудников обслуживающих подразделений:

- обслуживающий персонал (системные администраторы, администраторы БД, администраторы приложений и т.п., отвечающие за эксплуатацию и сопровождение технических и программных средств);

- программисты, отвечающие за разработку и сопровождение системного и прикладного ПО;

- технический персонал (рабочие подсобных помещений, уборщицы и т. п.);

- сотрудники бизнес подразделений предприятия, которым предоставлен доступ в помещения, где расположено компьютерное или телекоммуникационное оборудование.

Предполагается, что несанкционированный доступ на объекты системы посторонних лиц исключается мерами физической защиты (охрана территории, организация пропускного режима и т. п.).

Предположения о квалификации внутреннего нарушителя формулируются следующим образом:

- внутренний нарушитель является высококвалифицированным специалистом в области разработки и эксплуатации ПО и технических средств;

- знает специфику задач, решаемых обслуживающими подразделениями ИС предприятия;

- является системным программистом, способным модифицировать работу операционных систем;

- правильно представляет функциональные особенности работы системы и процессы, связанные с хранением, обработкой и передачей критичной информации;

- может использовать как штатное оборудование и ПО, имеющиеся в составе системы, так и специализированные средства, предназначенные для анализа и взлома компьютерных систем.

В зависимости от способа осуществления доступа к ресурсам системы и предоставляемых им полномочий внутренние нарушители подразделяются на пять категорий.

Категория А: не зарегистрированные в системе лица, имеющие санкционированный доступ в помещения с оборудованием. Лица, относящиеся к категории, А могут: иметь доступ к любым фрагментам информации, распространяющейся по внутренним каналам связи корпоративной сети; располагать любыми фрагментами информации о топологии сети, об используемых коммуникационных протоколах и сетевых сервисах; располагать именами зарегистрированных пользователей системы и вести разведку паролей зарегистрированных пользователей.

Категория B: зарегистрированный пользователь системы, осуществляющий доступ к системе с удаленного рабочего места. Лица, относящиеся к категории B: располагают всеми возможностями лиц, относящихся к категории А; знают, по крайней мере, одно легальное имя доступа; обладают всеми необходимыми атрибутами, обеспечивающими доступ к системе (например, паролем); имеют санкционированный доступ к информации, хранящейся в БД и на файловых серверах корпоративной сети, а также на рабочих местах пользователей. Полномочия пользователей категории B по доступу к информационным ресурсам корпоративной сети предприятия должны регламентироваться политикой безопасности, принятой на предприятии.

Категория C: зарегистрированный пользователь, осуществляющий локальный либо удаленный доступ к системам, входящим в состав корпоративной сети. Лица, относящиеся к категории С: обладают всеми возможностями лиц категории В; располагают информацией о топологии сети, структуре БД и файловых систем серверов; имеют возможность осуществления прямого физического доступа к техническим средствам ИС.

Категория D: зарегистрированный пользователь системы с полномочиями системного (сетевого) администратора. Лица, относящиеся к категории D: обладают всеми возможностями лиц категории С; обладают полной информацией о системном и прикладном программном обеспечении ИС; обладают полной информацией о технических средствах и конфигурации сети; имеют доступ ко всем техническим и программным средствам ИС и обладают правами настройки технических средств и ПО. Концепция безопасности требует подотчетности лиц, относящихся к категории D и осуществления независимого контроля над их деятельностью.

Категория E: программисты, отвечающие за разработку и сопровождение общесистемного и прикладного ПО, используемого в ИС. Лица, относящиеся к категории E: обладают возможностями внесения ошибок, программных закладок, установки троянских программ и вирусов на серверах корпоративной сети; могут располагать любыми фрагментами информации о топологии сети и технических средствах ИС.

К внешним нарушителям относятся лица, пребывание которых в помещениях с оборудованием без контроля со стороны сотрудников предприятия невозможно.

Внешний нарушитель: осуществляет перехват, анализ и модификацию информации, передаваемой по линиям связи, проходящим вне контролируемой территории; осуществляет перехват и анализ электромагнитных излучений от оборудования ИС.

Предположения о квалификации внешнего нарушителя формулируются следующим образом:

- является высококвалифицированным специалистом в области использования технических средств перехвата информации;

- знает особенности системного и прикладного ПО, а также технических средств ИС;

- знает специфику задач, решаемых ИС;

- знает функциональные особенности работы системы и закономерности хранения, обработки и передачи в ней информации;

- знает сетевое и канальное оборудование, а также протоколы передачи данных, используемые в системе;

- может использовать только серийно изготовляемое специальное оборудование, предназначенное для съема информации с кабельных линий связи и из радиоканалов.

При использовании модели нарушителя для анализа возможных угроз ИБ необходимо учитывать возможность сговора между внутренними и внешними нарушителями.

1.2 Анализ влияния развития информационных технологий на защиту информации коммерческого предприятия

Несмотря на видимую сложность защитных технологий, ничего сверхъестественного в них нет — по уровню развития они не опережают информационных технологий, а всего лишь следует за ними. Можно ли представить себе межсетевой экран в системе, состоящей из не связанных между собой компьютеров? А зачем нужен антивирус в условиях полного отсутствия вредоносных программ? Любая более или менее серьезная защитная технология появляется только в ответ на какую-либо технологическую новинку. Более того, ни одна технологическая новинка не требует обязательной разработки адекватной защиты, поскольку подобные работы ведутся только в случае их финансовой целесообразности. Например, разработка защитных механизмов для клиент-серверной СУБД необходима, так как это непосредственно влияет на количество пользователей данной системы. А вот защитные функции в мобильном телефоне пока не востребованы, ибо объемы продаж никак не зависят от защищенности телефонов.

Кроме того, на развитие защитных технологий влияет и деятельность хакеров. И это понятно, поскольку даже для самой востребованной технологии не будут разрабатываться защитные меры, пока эта технология не подвергнется атакам со стороны хакеров. Ярким примером этого является технология беспроводных сетей (Wireless LAN), которая еще недавно не обладала хоть сколько-нибудь серьезной защитой. А как только действия злоумышленников продемонстрировали всю уязвимость беспроводных сетей, то сразу стали появляться специализированные средства и механизмы защиты — и сканеры уязвимостей (например, Wireless Scanner), и системы обнаружения атак (например, AirDefense или Isomar IDS), и прочие средства.

В маркетинге часто используется термин «коммуникационное поле», который означает круг общения отдельного человека или целевой группы людей. В нашей статье речь пойдет о коммуникационном поле компании, то есть о ее взаимодействии с Интернетом, с удаленными филиалами (intranet) и с клиентами и партнерами (extranet).

В зависимости от вида общения применяются различные защитные технологии. Например, при выходе в Интернет никогда не используется технология VPN (Virtual Provate Network — виртуальная частная сеть. — Прим. ред.), но она находит широкое применение при взаимодействии с удаленными филиалами.

На выбор технологий информационной безопасности важное влияние оказывает и размер того объединения компьютеров, которое ныне принято называть сетью. Масштаб сети диктует свои правила — как по причине нехватки денег на приобретение нужных средств защиты информации, так и из-за отсутствия необходимости в последних. Так, для одного компьютера, подключенного к Интернету, не нужны системы контроля утечки конфиденциальной информации, а для сети среднего масштаба подобные системы жизненно необходимы. К тому же в небольших сетях не столь остро стоит проблема централизованного управления средствами информационной безопасности, а в сетях крупных предприятий без таких средств вообще не обойтись. Поэтому в больших сетях находят свое применение системы корреляции, PKI (Public-Key Infrastructure — инфраструктура открытых ключей. — Прим. ред.) и т.п. Даже традиционные средства защиты меняются под влиянием масштаба сети и дополняются новыми функциями — интеграцией с системами сетевого управления, эффективной визуализацией событий, расширенной генерацией отчетов, иерархическим и ролевым управлением и пр.

Итак, выбор защитных технологий зависит от четырех вышеназванных факторов — от известности и распространенности защищаемой технологии, от вида хакерских атак, от коммуникационного поля и от масштаба сети. Изменение любого из этих факторов ведет к изменению и самих технологий защиты, и способов их использования. А теперь, учитывая все вышесказанное, посмотрим, какие защитные технологии наиболее распространены в современном цифровом мире.

Одной из первых технологий, до сих пор востребованной рынком (как корпоративными, так и домашними пользователями), является антивирусная защита, появившаяся еще в середине 80-х годов. Именно тогда, после первых робких попыток вирусописателей, стали появляться первые вирусные сканеры, фаги и мониторы. Но если на заре активного развития вычислительных сетей широкое распространение получили антивирусы, обнаруживавшие и лечившие традиционные файловые и бутовые вирусы, которые распространялись через дискеты и BBS, то сейчас таких вирусов практически не существует. Сегодня в вирусных хит-парадах лидируют иные классы вредоносных программ — троянцы и черви, распространяющиеся не от файла к файлу, а от компьютера к компьютеру. Вирусные вспышки превратились в настоящие эпидемии и пандемии, а ущерб от них измеряется десятками миллиардов долларов.

Первые антивирусы защищали только отдельно стоящие компьютеры. Ни о какой защите сети, а тем более о централизованном управлении и речи быть не могло, что, разумеется, затрудняло использование этих решений на корпоративном рынке. К сожалению, сегодня положение дел в этом вопросе тоже далеко от идеального, так как современные антивирусные компании уделяют этому аспекту отнюдь не первостепенное внимание, концентрируясь преимущественно на пополнении базы сигнатур вирусов. Исключением являются лишь некоторые зарубежные фирмы (TrendMicro, Symantec, Sophos и т.д.), заботящиеся и о корпоративном пользователе. Российские же производители, не уступающие своим иностранным коллегам по качеству и количеству обнаруживаемых вирусов, пока проигрывают им по части централизованного управления.

В конце 80-х — начале 90-х годов вследствие повсеместного развития компьютерных сетей возникла задача их защиты, которая была решена с помощью межсетевых экранов, устанавливаемых между защищаемой и незащищенной сетями. Ведущие начало от обычных пакетных фильтров, эти решения превратились в многофункциональные комплексы, решающие множество задач — от межсетевого экранирования и балансировки нагрузки до контроля пропускной способности и управления динамическими адресами. В МСЭ может быть встроен и модуль построения VPN, обеспечивающий защиту передаваемого между участками сети трафика.

Развитие межсетевых экранов шло совершенно иначе, чем развитие антивирусов. Если последние развивались от персональной защиты к защите целых сетей, то первые — с точностью до наоборот. Долгое время никто и думать не мог, что МСЭ способна защищать что-то еще, кроме корпоративного периметра (поэтому он и назывался межсетевым), но с увеличением количества персональных компьютеров, подключенных к Всемирной сети, стала актуальной задача защиты отдельно стоящих узлов, что и породило технологию персональных МСЭ, активно развиваемую в настоящее время. Некоторые производители пошли еще дальше, предложив потребителю межсетевые экраны приложений, защищающие не сети и даже не отдельные компьютеры, а программы, запущенные на них (например, ПО Web-сервера). Яркими представителями этого класса защитных средств являются Check Point Firewall-1 NG with Application Intelligence и Cisco PIX Firewall (корпоративные МСЭ), RealSecure Desktop Protector и Check Point SecureClient (персональные МСЭ), Sanctum AppShield (МСЭ уровня приложений). Среди российских разработок можно назвать решения «Элвис+» («Застава»), «Инфосистемы Джет» (Z-2 и «Ангара»), «Информзащита» («Континент-К»).

Защита периметра — дело важное, но и о внутренней безопасности тоже думать надо, тем более что по статистике от 51 до 83% всех компьютерных инцидентов в компаниях происходит по вине их собственных сотрудников, где никакие межсетевые экраны не помогут. Поэтому возникает необходимость в системах авторизации и разграничения доступа, определяющих, кому, к какому ресурсу и в какое время можно получить доступ. Эти системы базируются на классических моделях разграничения доступа (Белла — Ла-Падуллы, Кларка — Вилсона и т.п.), разработанных в 70-80-х годах прошлого столетия и первоначально использовавшихся в Министерстве обороны США, в недрах и по заказу, которого и был создан Интернет.

Одним из направлений защитных технологий данного класса является аутентификация, которая позволяет сопоставить вводимые пользователем пароль и имя с информацией, хранящейся в базе системы защиты. При совпадении вводимых и эталонных данных разрешается доступ к соответствующим ресурсам. Надо отметить, что, кроме пароля, аутентификационной информацией могут служить и другие уникальные элементы, которыми обладает пользователь. Все эти элементы могут быть разделены на категории, соответствующие трем принципам: «я знаю что-то» (классические парольные схемы), «я имею что-то» (в качестве уникального элемента может выступать таблетка Touch Memory, смарт-карта, брелок eToken, бесконтактная proximity-карта или карточка одноразовых паролей SecurID) и «я обладаю чем-то» (уникальным элементом служит отпечаток пальца, геометрия руки, почерк, голос или сетчатка глаза).

Даже несмотря на наличие на периметре корпоративной сети межсетевых экранов и антивирусов, некоторые атаки все равно проникают сквозь защитные преграды. Такие атаки получили название гибридных, и к ним можно отнести все последние нашумевшие эпидемии — Code Red, Nimda, SQL Slammer, Blaster, MyDoom и др. Для защиты от них предназначена технология обнаружения атак. Однако история этой технологии началась гораздо раньше — в 1980 году, когда Джеймс Андерсон предложил использовать для обнаружения несанкционированных действий журналы регистрации событий. Еще десять лет понадобилось, чтобы перейти от анализа журналов регистрации к анализу сетевого трафика, где велись поиски признаков атак.

Со временем ситуация несколько изменилась — нужно было не только обнаруживать атаки, но и блокировать их до того момента, как они достигнут своей цели. Таким образом, системы обнаружения атак сделали закономерный шаг вперед (а может быть, и в сторону, поскольку и классические системы по-прежнему активно используются в сетях, а во внутренней сети альтернативы им пока не придумано) и, объединив в себе знакомые по межсетевым экранам технологии, стали пропускать весь сетевой трафик (для защиты сегмента сети) или системные вызовы (для защиты отдельного узла), что позволило достичь 100% блокирования обнаруженных атак.

Дальше история повторилась: появились персональные системы, защищающие рабочие станции и мобильные компьютеры, а потом произошло закономерное слияние персональных межсетевых экранов, систем обнаружения атак и антивирусов, и это стало почти идеальным решением для защиты компьютера.

Всем известно, что пожар легче предупредить, чем потушить. Аналогичная ситуация и в информационной безопасности: чем бороться с атаками, гораздо лучше устранить дыры, используемые атаками. Иными словами, надо обнаружить все уязвимости и устранить их до того, как их обнаружат злоумышленники. Этой цели служат сканеры безопасности (их также называют системами анализа защищенности), работающие как на уровне сети, так и на уровне отдельного узла. Первым сканером, ищущим дыры в операционной системе UNIX, стал COPS, разработанный Юджином Спаффордом в 1991 году, а первым сетевым сканером — Internet Scanner, созданный Кристофером Клаусом в 1993-м.

В настоящее время происходит постепенная интеграция систем обнаружения атак и сканеров безопасности, что позволяет практически полностью исключить из процесса обнаружения и блокирования атак человека, сосредоточив его внимание на более важной деятельности. Интеграция заключается в следующем: сканер, обнаруживший дыру, дает команду сенсору обнаружения атак на отслеживание соответствующей атаки, и наоборот: сенсор, обнаруживший атаку, дает команду на сканирование атакуемого узла.

Лидерами рынка систем обнаружения атак и сканеров безопасности являются компании Internet Security Systems, Cisco Systems и Symantec. Среди российских разработчиков тоже есть свои герои, решившие бросить вызов своим более именитым зарубежным коллегам. Такой компанией является, например, Positive Technologies, выпустившая первый российский сканер безопасности — XSpider.

Итак, от вирусов, червей, троянских коней и атак мы нашли средства защиты. А что делать со спамом, утечкой конфиденциальной информации, загрузкой нелицензионного ПО, бесцельными прогулками сотрудников по Интернету, чтением анекдотов, онлайн-играми? Все вышеописанные технологии защиты могут помочь в решении этих проблем лишь частично. Впрочем, это и не их задача. На первый план здесь выходят другие решения — средства мониторинга электронной почты и Web-трафика, контролирующие всю входящую и исходящую электронную корреспонденцию, а также разрешающие доступ к различным сайтам и загрузку с них (и на них) файлов (в том числе видео- и аудиофайлов).

Это активно развивающееся направление в области информационной безопасности представлено множеством широко (и не очень) известных производителей — SurfControl, Clearswift, Cobion, TrendMicro, «Инфосистемы Джет», «Ашманов и партнеры» и др.

ГЛАВА 2. АНАЛИЗ УЯЗВИМОСТЕЙ В ЗАЩИТЕ ИНФОРМАЦИИ И МЕТОДЫ ИХ ЛИКВИДАЦИИ НА ПРИМЕРЕ КОММЕРЧЕСКОЙ ОРГАНИЗАЦИИ

2.1 Защита проектной документации от несанкционированного доступа

Организация защиты проектной документации на 70% влияет на появление конкурентов в этой сфере. Написание технического задания - один из первых этапов работы над проектом. Он предваряет разработку самой системы. В техническом задании описывается предметная область, существующая инфраструктура Заказчика, требования к создаваемому функционалу, а также нефункциональные требования. Получившийся документ необходим как бизнес-пользователю для того, чтобы он убедился в том, что все его пожелания к будущей системе учтены, так и нам, чтобы оценить стоимость разработки системы.

Уязвимость: данный тип информации хранился на google Doc, с доступом под одним аккаунтом для всех сотрудников компании. Не было ограничения на доступ к данной информации, следовательно, к документам имели доступ сотрудники, не работающие с ней на прямую.

Устранение уязвимости: для защиты данной информации нужно ограничить доступ к данной информации, отказать от хранения в открытых источниках, облачных хранилищ таких как google Doc. Наиболее подходящим вариантом хранения проектной документации является организация хранения на собственном сервере, и использование приложения для хранения информации с возможностью ограничения доступа, например в atlassian confluence .

Atlassian Confluence — это web-based корпоративная wiki, основном применяющаяся внутри корпораций. Обеспечьте безопасность сайта и контента с помощью различных прав доступа, что позволит вам полностью контролировать работу.

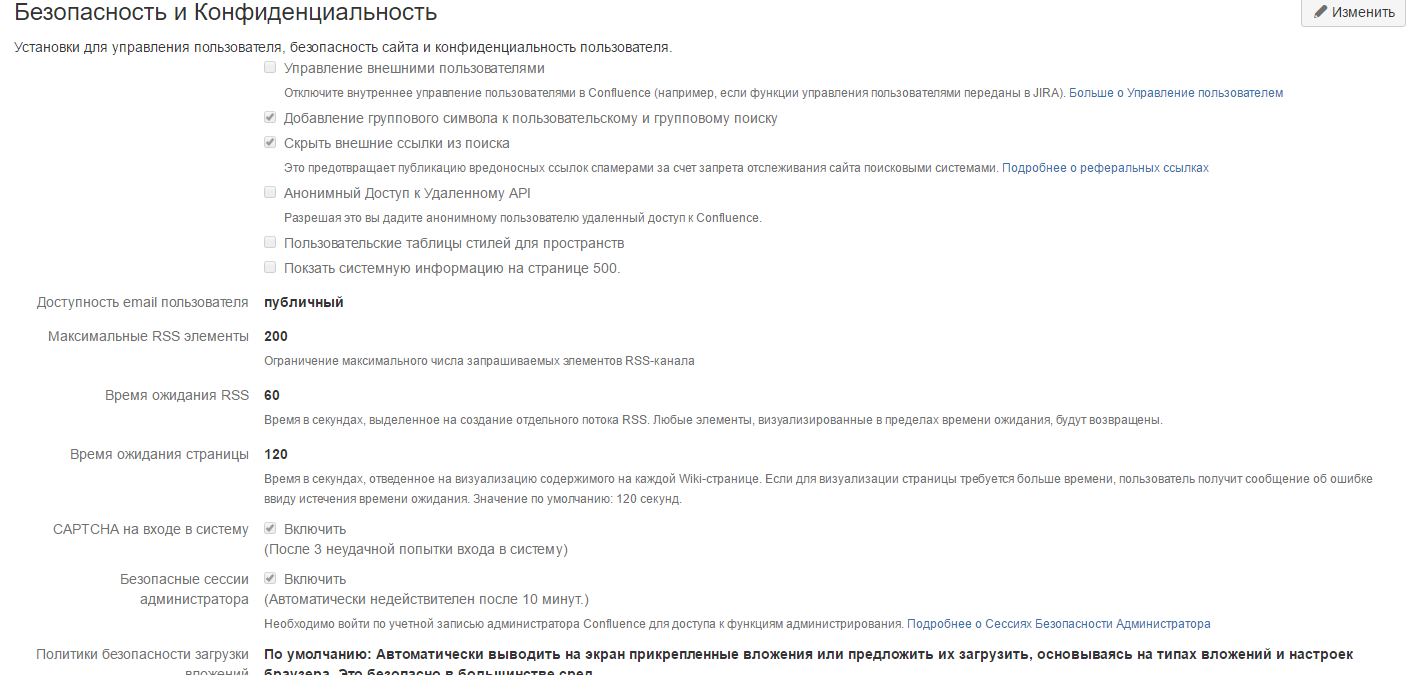

Atlassian Confluence позволяет настроить безопасность самого приложения

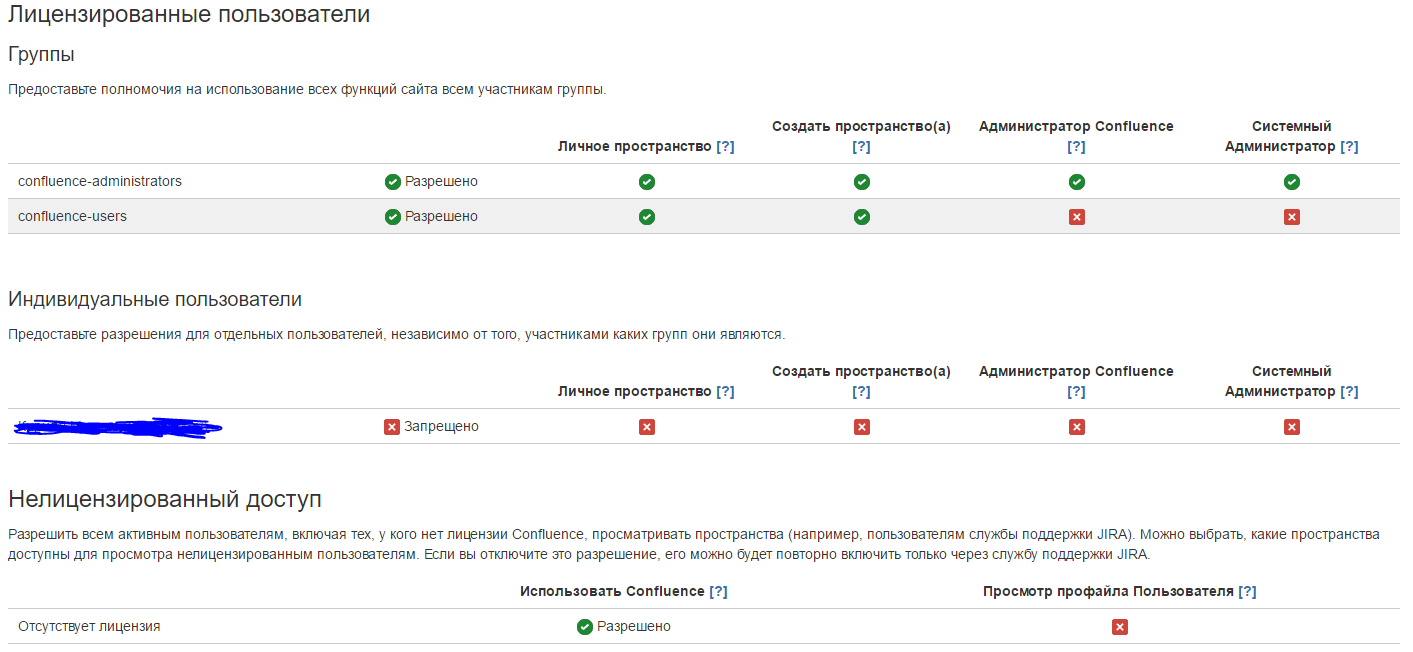

Также имеет функционал ограничения доступа, разбиение пользователей на группы и формирования доступа на уровне групп.

Данное приложение обеспечит безопасность документации.

2.2 Защита программного продукта

Со временем усложнялись веб-приложения, серверная инфраструктура и взаимодействие, код становился все более объемным и громоздким — это намного увеличило т.н. "поверхность атаки". Веб стал очень популярным, в нем появились возможности финансового роста — что естественно привлекло в эту сферу желающих незаконно воспользоваться чужим трудом. Экспоненциально стало расти количество и разновидность атак на веб-приложения, которые условно можно разделить на две категории (исходя из концепции информационной безопасности):

- угрозы, направленные на нарушение конфиденциальности информации;

- угрозы направленные на нарушение доступности информации.

В первую очередь это касается эксплуатации уязвимостей, во вторую атак на отказ в обслуживании. И если часть атак можно попытаться избежать на этапе планирования и разработки приложения (использую инструменты тестирования, отладки, анализ кода и т.д.), то при размещении веб-приложения в сети интернет сайт (особенно популярной сферы деятельности или компании) начинает подвергаться атакам практически по всем направлениям:

- автоматические системы эксплуатации уязвимостей;

- профессиональные кибер-преступники;

- начинающие, любители.

Они обладают различными методами, способами и инструментарием — объединяет их только одна цель взломать или вывести из строя веб приложение.

Для примера рассмотрим веб-приложение, написанное на asp.net, хранении данных осуществляется в базе данные SQL.

ASP.NET (Active Server Pages для .NET) — технология создания веб-приложений и веб-сервисов от компании Майкрософт. Она является составной частью платформы Microsoft .NET и развитием более старой технологии Microsoft ASP.

SQL (англ. structured query language — «язык структурированных запросов») — язык программирования, применяемый для создания, модификации и управления данными в реляционной базе данных, управляемой соответствующей системой управления базами данных.

База данных — представленная в объективной форме совокупность самостоятельных материалов (статей, расчётов, нормативных актов, судебных решений и иных подобных материалов), систематизированных таким образом, чтобы эти материалы могли быть найдены и обработаны с помощью электронной вычислительной машины (ЭВМ).

Уязвимость приложения:

-

- Приложение доступно только по HHTP протоколу

Перехват информации, содержащейся в пакетах HTTP. Информация, передаваемая в пакетах и заголовках HTTP, может быть использована для получения данных о веб-сервере или клиенте и, впоследствии, для выбора типа атаки. Атакующий может получить от веб-сервера следующие типы информации: информация об учетных записях пользователей; коммерческая информация; информация о хосте (сервер или клиент).Взлом учетных записей пользователей может привести к получению доступа и привилегий к другим ресурсам.

Устранение уязвимости: переход на HTTPS протакол, HTTPS не является отдельным протоколом. Это обычный HTTP, работающий через шифрованные транспортные механизмы SSL и TLS. Он обеспечивает защиту от атак, основанных на прослушивании сетевого соединения — от снифферских атак и атак типа man-in-the-middle, при условии, что будут использоваться шифрующие средства и сертификат сервера проверен и ему доверяют.

По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80). Чтобы подготовить веб-сервер для обработки https-соединений, администратор должен получить и установить в систему сертификат открытого ключа для этого веб-сервера. В TLS используется как асимметричная схема шифрования (для выработки общего секретного ключа), так и симметричная (для обмена данными, зашифрованными общим ключом). Сертификат открытого ключа подтверждает принадлежность данного открытого ключа владельцу сайта. Сертификат открытого ключа и сам открытый ключ посылаются клиенту при установлении соединения; закрытый ключ используется для расшифровки сообщений от клиента. Существует возможность создать такой сертификат, не обращаясь в ЦС. Подписываются такие сертификаты этим же сертификатом и называются самоподписанными (self-signed). Без проверки сертификата каким-то другим способом (например, звонок владельцу и проверка контрольной суммы сертификата) такое использование HTTPS подвержено атаке man-in-the-middle. Эта система также может использоваться для аутентификации клиента, чтобы обеспечить доступ к серверу только авторизованным пользователям. Для этого администратор обычно создаёт сертификаты для каждого пользователя и загружает их в браузер каждого пользователя. Также будут приниматься все сертификаты, подписанные организациями, которым доверяет сервер. Такой сертификат обычно содержит имя и адрес электронной почты авторизованного пользователя, которые проверяются при каждом соединении, чтобы проверить личность пользователя без ввода пароля. В HTTPS для шифрования используется длина ключа 40, 56, 128 или 256 бит. Некоторые старые версии браузеров используют длину ключа 40 бит (пример тому — IE версий до 4.0), что связано с экспортными ограничениями в США. Длина ключа 40 бит не является сколько-нибудь надёжной. Многие современные сайты требуют использования новых версий браузеров, поддерживающих шифрование с длиной ключа 128 бит, с целью обеспечить достаточный уровень безопасности. Такое шифрование значительно затрудняет злоумышленнику поиск паролей и другой личной информации.

Традиционно на одном IP-адресе может работать только один HTTPS сайт. Для работы нескольких HTTPS-сайтов с различными сертификатами применяется расширение TLS под названием Server Name Indication (SNI).

-

- Использование для обмена данными с сервером public API

Анонимный доступ и многократно используемые маркеры или пароли, открытые способы аутентификации и передачи контента, а также негибкие средства контроля доступа и ненадлежащая авторизация — все это представляет серьезные угрозы для безопасности. Добавим к этому ограниченность доступных клиентам возможностей мониторинга и регистрации, и может показаться, что клиенты по существу находятся во власти поставщиков услуг, когда дело касается того, кто имеет доступ к ресурсам, за которые клиенты платят.

Кроме того, имеет место проблема с интерфейсами API, созданными сторонними организациями. Несмотря на то что эти интерфейсы часто разрабатываются для предоставления клиентам дополнительных услуг, такие дополнения не всегда подвергаются столь же тщательному рассмотрению и анализу, что добавляет еще один уровень сложности к соответствующему API и повышает риск нарушения безопасности. Кроме того, интерфейсы API сторонних разработчиков могут предполагать раскрытие учетных данных организаций — порой без ведома последних — для доступа к услугам, предоставляемым тем или иным интерфейсом API.

Устранение уязвимости: переход на PRIVATE API – при запросе данных системе нужно будет передать token, своего рода ключ безопасности, для определенного системного пользователя. Не зная пользователя и пароля получить такой token невозможно.

-

- Хакерские атаки

Атака: Тип уязвимости: SQL injection, RCE, Auth Bypass Описание: слепая инъекция на форме входа Риски: бизнес процессы, безопасность, кража, репутация.

Защита: выявлять и блокировать паттерны эксплуатации SQL инъекции, такие как: использование кавычек, специальных конструкций — в данном примере функции sleep.

Атака: Взлом сайта доставки пиццы, взлом mobidel.ruТип уязвимости: Insecure Direct Object References, хранимая XSS, захват сессииОписание: отсутствие каких-либо проверок, классические клиент-сайд атаки. Риски: бизнес процессы, безопасность, кража, репутация.

Защита: выявлять и блокировать паттерны эксплуатации XSS вектора — использование функций инъекций html кода, множества запросов авторизации с разными id.

Кейс: Надёжная авторизация для веб-сервиса Тип уязвимости: SQL Риски: security through obscurity.

Защита: выявлять и блокировать паттерны эксплуатации SQL инъекции (union, select и т.д.) — даже зная где она находится (при наличии исходного кода), злоумышленник не сможет ее проэксплутировать.

Кейс: Как взламывают телеком-провайдеров: разбор реальной атаки Тип уязвимости: SQL injection Описание: взлом периметра через веб, проникновение в сеть. Риски: бизнес процессы, безопасность, кража, репутация.Защита: выявлять и блокировать паттерны использования автоматических средств поиска уязвимостей (по заголовкам, частоте (парсингу) обращений.

Никакие инструкции по разработке безопасного кода, рекомендации, «бест-прэкстис» и т.д. не работают. Необходимы дополнительные защитные, или даже страховочные меры, для того чтобы предотвратить взлом веб-приложения. Это не значит, что современные WAF — панацея. Это одна из защитных мер, которая поможет предотвратить взлом веб-приложения. Обычно предвестником атаки является сканирование веб-приложения теми или иными утилитами. Явный признак: частое обращение с одного IP к разными страницам, больше количество 404 ошибок. Это может быть поисковый бот (его ни в коем случаем не баним, но и при этом мы должны быть точно уверены, что это именно бот — проверка поля User Agent не даст таких гарантий). Это может быть краулер или парсер — если нам не жалко — пусть парсит, можно лишь ограничить ему "аппетит" количеством запросов в минуту, если у вас слабый сервер. Другое дело сканеры: в первую очередь их можно сразу же определить по User Agent/служебным заголовкам (а большинство из тех, кто ими пользуется, никогда его не меняют и скорее всего даже не догадываются об этом): например сразу же выявляются такие сканеры, как: acunetix, w3af, netsparker, nikto и т.д. Такие обращения необходимо блокировать сразу же, чтобы не облегчать злоумышленникам работу (и не засорять логи). Если заголовки все-таки замаскированы — определить сканер можно по множеству 404 ошибок, попыток авторизации и обращений к служебным файлам. Как мы видели в вышеприведенных примерах, используются разные технологии, платформы — поэтому современные защитные средства должны это учитывать. Во всех случаях использование WAF могло бы предотвратить эксплуатацию уязвимости, а система уведомлений сообщить о попытке эксплуатации.

Для того, чтобы избежать эксплуатации тех или иных уязвимостей, современный WAF должен:

- моментально обрабатывать трафик;

- блокировать нелегитимные запросы;

- выявлять бот-активность;

- уметь работать с любым протоколом http/https;

- не зависеть от платформы веб-приложения;

- уметь выявлять брутфорс-атаки, краулинг и т.д.

- уметь работать с вебсокетами и т.д.;

- минимизировать false детекты;

- блокировать DoS (L7);

- выявлять и блокировать новые атаки, в т.ч. с помощью машинного обучения;

- содержать актуальную и пополняемую базу сигнатур атак;

- содержать актуальную и пополняемую базу IP-reputation;

- применять virtual patching.

ЗАКЛЮЧЕНИЕ

Итак, раз коммерческая информация имеет свою цену, то, как именно и какими средствами необходимо обеспечивать ее защиту? Правильно будет утверждать, что для большинства всех российских компаний задача защиты коммерческой информации легко решаема в обозримые сроки и при сравнительно малых финансовых затратах.

В общем, конфиденциальность информации представляет собой обязательное требование необходимое для исполнения лицом, которое имеет доступ к определенной информации, данное требование заключается в том, чтобы не передавать эту информацию третьим лицам без согласия со стороны ее обладателя. Вместе с защитой целостности и доступом к информации защита конфиденциальности и представляют собой три задачи информационной безопасности. [8]

В условиях рыночной экономики информация представляет собой товар, а значит получение, хранение, передача и использование должны соответствовать законодательства касающегося товарно-денежных отношений. Всякий владелец вправе отстаивать собственные интересы и защищать необходимую информацию, имея при этом определенную свободу осуществления предпринимательской деятельности.

Право на тайну заключается в ограничении вмешательства со стороны государства в экономическую жизнь предприятия и защиту интересов последнего при взаимодействии с остальными субъектами рыночных отношений.

В отличие от государственных и от военных тайн, коммерческая тайна является собственностью определенно предприятия, а ее главное предназначение – обеспечивать предприятию экономические преимущества необходимые в конкурентной борьбе.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Баричев С. Криптография без секретов. 2004. – 43 с.

- Бекряшев, А.К. Белозеров, И.П. Бекряшева, Н.С. Теневая экономика и экономическая преступность. – Омск: Омский государственный университет. 2000. – 459 с.

- Бородина, А.И. Основы информатики и вычислительной техники: Защита информации. / И.И. Бородина, Л.И, Крошинская, О.Л. Сапун. – Мн.: НО ООО «БИП-С», 2004. – 32 с.

- Пелих, А.С. Чумаков, А.А. Баранников, М.М. и др. Организация предпринимательской деятельности: Учебное пособие (под общ. ред. проф. Пелих А.С.). Изд. 3-е, испр. и доп., 2004. – 384 с.

- Французова, Л.В. Система защиты коммерческой тайны в организации. // ВКК-Национальный союз кадровиков: URL – http://www.kadrovik.ru/modules.php?op=modload&name=News&file=article&sid=1526.

- Алексенцев, А.И. Сущность и соотношение понятий «защита информации» и «безопасность информации». // Безопасность информационных технологий, 1999. – №1, 17 с.

- Защита конфиденциальной информации. // ООО «Лаборатория безопасности»: URL – http://www.4safe.ru/o_kompanii/.Организация защиты информации на предприятии. // Центр Сетевой Безопасности Арнис: URL – http://www.arnis.ru/art_120508_p1.htm.

- ГОСТ Р ИСО/МЭК 27005-2010. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности. Введ. 30-11-2010 – М. : Стандартинформ, 2011. –51 с.

- Фот, Ю. Д. Модель определения уровня защищенности системы отбора персонала организации / Ю. Д. Фот, А. С. Боровский // Интеллект. Инновации. Инвестиции, 2016. - № 2. - С. 117-123.

- Финансовая политика и ее реализация в РФ (Финансовая политика организации на примере «Газпром»)

- Управление финансами и пути его совершенствования в РФ (Особенности управления финансового рынка в развитых странах)

- Анализ системы мотивации труда в России и за рубежом

- Исследование проблем защиты информации (Понятие информационной безопасности)

- ОСОБЕННОСТИ СОЦИАЛЬНОГО ВЗАИМОДЕЙСТВИЯ ДЕТЕЙ СО ВЗРОСЛЫМИ

- Анализ методов изучения социально-психологического климата (Сравнительный анализ методик диагностики социально – психологического климата)

- Построение организационных структур (на примере ООО «Фактория Тренд»)

- Анализ доходов и расходов Международной организации футбола (ФИФА) (SWOT – анализ ФИФА и перспектива развития)

- Спортивная лига как субъект маркетинга (на примере КХЛ)

- Анализ эффективности использования внеоборотных активов (на примере ОАО Сантехлит)

- АНАЛИЗ ПРОБЛЕМ И МЕТОДОВ ЗАЩИТЫ ОТ ВИРУСОВ

- Проектирование реализации операций бизнес-процесса Управление документооборотом