Назначение и структура системы защиты информации коммерческого предприятия (ООО «Санвэйс»)

Содержание:

ВВЕДЕНИЕ

Современные компании все чаще сталкиваются с необходимостью обеспечить конфиденциальность данных, предотвратить утечку или несанкционированный доступ к информации. Значимость и популярность системы защиты информации постоянно возрастает в связи с развитием цифровых и телекоммуникационных технологий. В 2016 году все затраты в мире на информационную безопасность превысили 25 миллиардов долларов, и каждый год эта цифра растет на 7%[1]. В бизнесе, экономике, политике, вооруженных силах, силовых структурах и обществе компьютерная и информационная безопасность является критически важной областью знаний.

Любая деятельность в области предпринимательства является тесно связанной с приемом, накоплением, сохранением, обработкой и применением различных информационных потоков. Целостность существующего мироустройства как единого глобального сообщества обеспечивает, в основном, интенсивный информационный обмен. Остановка глобальных информационно-коммуникационных потоков даже на совсем короткий промежуток времени способна приводить к не меньшим кризисам, чем разрывы межгосударственных экономических связей. Поэтому, в новых рыночно-конкурентных условиях появляется большое количество новых проблем, которые связаны не только с обеспечением целостности и конфиденциальности коммерческих, финансовых или предпринимательских данных как видов интеллектуальной собственности, но также и физических и юридических лиц, их имущественной собственности и личной безопасности.

Актуальность темы курсовой работы обусловлена тем, что конфиденциальная информация является критически важным объектом любой организации, а ее утечка может привести к возникновению серьезных репутационных (когда сам факт утечки может повлиять на имидж компании), юридических (например, нарушение законодательства о персональных данных) и прямых финансовых рисков компании.

Целью работы является повышение эффективности работы коммерческого предприятия ООО «Санвэйс» посредством выбора решения по организации защиты информации от несанкционированного доступа в корпоративной сети фирмы.

Исходя из цели на рассмотрение поставлены следующие задачи:

- рассмотреть теоретические аспекты системы защиты информации коммерческого предприятия;

- спроектировать систему информационной безопасности коммерческого предприятия на примере коммерческого предприятия ООО «Санвэйс»;

- провести оценку экономической эффективности.

Структура работы: курсовая работа состоит из введения, двух основных глав, заключения и списка литературы.

1. Теоретические аспекты системы защиты информации коммерческого предприятия

1.1. Назначение и задачи системы обеспечения информационной безопасности коммерческого предприятия

На сегодняшний день информация является самым ценным ресурсом для многих организаций и, в то же время, наиболее уязвимым. Изначально, информация - это сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления.

Важной проблемой компьютерной безопасности является защита информационных систем от несанкционированного доступа. Решения данной проблемы связаны с системным анализом, вопросами надежности, механизмами защиты и экономической эффективностью их внедрения в практику.

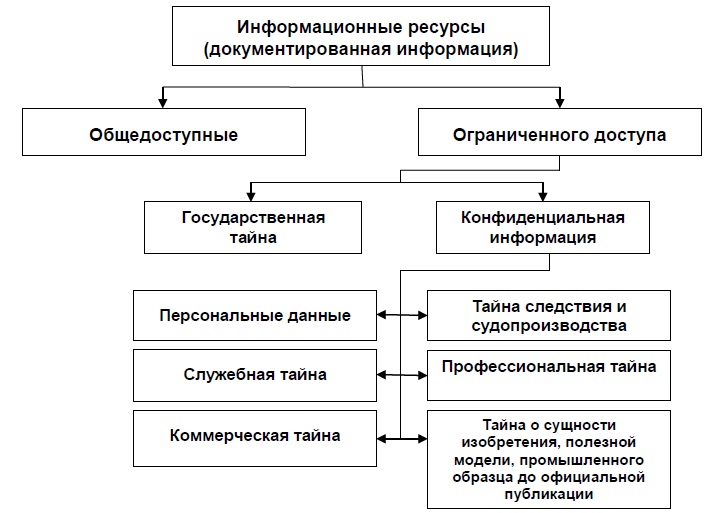

В соответствии с Федеральным законом «Об информации, информационных технологиях и защите информации» от 27.07.2006 № 149-ФЗ[2] информация может быть общедоступной или c ограниченным доступом. При этом законодательством Российской Федерации выделяются отдельные виды конфиденциальной информации (например, банковская и налоговая тайна, коммерческая тайна, персональные данные и еще ряд тайн).

Указом Президента Российской Федерации «Об утверждении перечня сведений конфиденциального характера» от 06.03.1997 № 188[3] определены следующие виды сведений конфиденциального характера рис.1

Рисунок 1 - Виды информационных ресурсов по категориям доступа

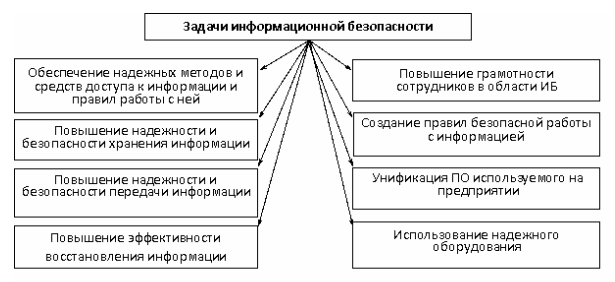

Назначение системы информационной безопасности состоит в организации безопасных и надежных: мероприятий по доступу к информации, способов передачи и хранения информации, методов работы с информацией, правил управления доступом к информации, способов восстановления информации, методов резервирования информации.

Задача системы информационной безопасности обуславливается ее назначением и состоит в: обеспечении безопасного, надежного хранения и передачи информации в электронном виде, расположенной на различных носителях; организации надежного доступа к электронной информации; ограничении и контроле доступа к информации, с которой работают сотрудники; создании правил безопасной работы с информацией; проведении мероприятий по резервированию информации; обеспечении восстановления информации в аварийных ситуациях; поддержании информационной безопасности на заданном уровне[4] (рис. 2).

Рисунок 2 – Задачи информационной безопасности

1.2 Основные каналы утечки информации

Информация может быть утеряна вследствие причин различного вида. Основными каналами утечки информации являются[5]:

- кража или потеря оборудования;

- утечка информации на бумажных носителях;

- утечка информации через сеть Интернет;

- утечка информации через электронную почту;

- утечка информации через съемные носители;

- утечка информации с использованием мобильных устройств;

- утечка информации через съемные носители;

- утечка информации через интернет-мессенджеры.

Рассмотрим подробнее каждый из этих каналов.

Кража или утеря оборудования.

Кража и утеря оборудования являются одним из наиболее распространенных каналов утечки информации в банковской сфере. Когда речь идет о краже ноутбуков, потере мобильных устройств или носителей не всегда ясно, действительно потерян носитель, или его владелец заявил об этом, чтобы скрыть факт разглашения конфиденциальных данных. Пользователь, легитимно работая с информацией на корпоративном ноутбуке, обычно не ожидает негативных последствий, оставляя устройство в автомобиле. Кража ноутбука приведет к утечке данных. При этом пользователь может инсценировать кражу, передав важную информацию конкуренту. Это уже умышленная утечка. Должную защиту дает лишь обязательное шифрование всех конфиденциальных сведений, причем, не только на мобильных носителях, но и в местах стационарного хранения.

Утечка информации с использованием мобильных устройств.

Утечка информации с использованием мобильных устройств может быть осуществлена по следующим каналам:

- нарушение конфиденциальности информации в результате кражи или утери устройства;

- нарушение конфиденциальности информации в результате доступа посторонних лиц к устройству, оставленному без присмотра;

- доступ к конфиденциальной информации внешних нарушителей посредством использования вредоносного программного кода;

- хищение информации работником, имеющим легитимный доступ к информации и хранящий эту информацию на своем устройстве (путем отправки через личную почту, выкладывания в dropbox и проч.).

Утечка информации через внешние носители.

Несмотря на то, что в статистике этот канал утечки занимает довольно малый процент, он является один из самых существенных каналов утечки информации. В современном мире внешние носители находятся повсюду и в огромном количестве (мобильные телефоны, MP3-плееры, фотоаппараты, USB-накопители и многое другое). Этому каналу зачастую не уделяют достаточного внимания не опечатывая USB-порты на рабочих станциях, не ограничивая список допустимых к использованию внешних носителей или не ведя учет копируемых на внешние носители документов. Помимо утечки информации через USB-порты на рабочий ПК могут быть занесены вирусы или троянские программы.

Утечка информации через сеть Интернет.

Электронный документооборот, взаимодействие с филиалами и партнёрами, общение с клиентами и обработка запросов из вне. Через Интернет в банке проходит огромный поток информации, который крайне трудоёмко контролировать и обрабатывать без наличия соответствующего ПО. Таким образом, Интернет является еще одним каналом утечки информации, при помощи которого инсайдер может вывести информацию за пределы организации, загрузив её в облако, социальную сеть или любой другой ресурс в виде файла или текстовой информации.

Утечка информации через электронную почту.

Наряду с Интернетом ни одна организация не обходится без корпоративной электронной почты, и зачастую это почта имеет выход вовне, что даёт злоумышленникам возможность отправить конфиденциальную информацию за пределы организации в виде файла или текстовой информации.

Утечка информации через интернет-мессенджеры.

Так же как Интернет и электронная почта даёт возможность злоумышленнику отправить конфиденциальную информацию в виде файла или текста. Но в отличие от Интернета и электронной почты не имеет критичного значения для организации и зачастую оказываются запрещенными к использованию.

Утечка информации на бумажных носителях.

Данная категория сумела набрать существенную долю в общем объеме инцидентов. По определению бумажной утечкой является любая утечка, которая произошла в результате печати конфиденциальных сведений на бумажных носителях. Не смотря на большое распространение информационные технологий, электронных носителей информации и электронного документооборота, до сих пор активно используются и бумажные носители. Зачастую в организациях к ним относятся не серьёзно, бумажные документы не фиксируются, забываются на столах, не уничтожаются должным образом, что даёт возможность злоумышленнику заполучить их и вынести за пределы организации. Так же не контролируется и не фиксируется кто, когда и в каком количестве распечатывает тот или иной документ, тем более, что в крупных организациях ежеминутно печатаются огромное количество документов, что впоследствии затрудняет поиск виновного в подобного рода утечке. Основной способ борьбы с бумажными инцидентами заключается в контроле печатающейся информации — практика показывает, что в большинстве случаев достаточно хранить конфиденциальные сведения в электронном виде. Если же печать необходима — требуется обеспечить безопасность документов во время перевозки или пересылки.

В соответствии со СТО БР ИББС 1.0-2010: ущерб - утрата активов, повреждение (утрата свойств) активов и (или) инфраструктуры организации или другой вред активам и (или) инфраструктуре организации, наступивший в результате реализации угроз информационной безопасности через уязвимости.

Описание ущерба, наносимого организации в результате утечки конфиденциальной информации, основывается на его количественных и качественных показателях, которые базируются на одном из принципов засекречивания информации (отнесения ее к категории конфиденциальной) - принципе обоснованности. Он заключается в установлении (путем экспертных оценок) целесообразности засекречивания конкретных сведений (отнесения содержащейся в них информации к категории конфиденциальной), а также вероятных последствий этих действий, с учетом решаемых предприятием задач и поставленных целей.

2. Проектирование и разработка системы информационной безопасности коммерческого предприятия

2.1 Анализ угроз информационной безопасности ООО «Санвэйс»

ООО «Санвэйс» является энергетическим предприятием. Основные информационные потоки предприятия можно разделить на следующие блоки:

1. Планирование и бюджетирование (план-прогноз продаж; финансовое планирование: синхронное планирование и оптимизация).

2. Управление сбытом (управление взаимоотношениями с клиентами; ведение реестра договоров на поставку продукции; формирование приказов на отгрузку продукции; учет расчетов с покупателями, учет лицевых счетов; электронная коммерция; печать приказов и страховых квитанций).

3. Управление персоналом (нормирование трудозатрат, штатное расписание и кадровый учет; табельный учет; подготовка отчетности для ПФР).

4. Бухгалтерский учет (главная книга и баланс; учет основных средств и капвложений: подготовка документации по поступлению, выбытию и перемещению основных средств, расчет амортизационных отчислений, формирование возрастной структуры оборудования; финансовые средства и расчеты: расчет заработной платы, учет кредитов сотрудникам; прочие бухгалтерские операции; подготовка отчетности для ГНИ).

5. Управление финансами и экономический анализ хозяйственной деятельности (калькуляция плановой и фактической себестоимости продукции; формирование и анализ производственной себестоимости продукции по статьям затрат; сравнительный анализ плановой и фактической себестоимости; формирование бюджетов и контроль их исполнения; анализ рентабельности).

6. Маркетинг (прогнозирование состояния рынка сбыта готовой продукции; планирование рекламных компаний; прогноз изменения рынков сырья и основных материалов).

7. Подсистема электронного документооборота (контроль исполнения поручений; реестр служебных записок; управление нормативно-технической документацией; договора на поставку продукции, на снабжение).

8. Служебное администрирование и управление политикой безопасности (управление доступом: настройка полномочий пользователей, организация пользовательских групп, ограничение доступа к данным; поддержание логической и физической целостности данных системы; операционный мониторинг действий пользователей.

Организационная инфраструктура фирмы ООО «Санвэйс» приведена на рисунке 3.

Директор(1)

Главный

Бухгалтер (1)

Бухгалтер

(1)

Экономист

(1)

Зам. директора по кадрам (1)

Юрист

(1)

Менеджер

по снабжению (1)

Старший менеджер

(1)

Заместитель директора (1)

Товароведы (2)

Кладовщики

(2)

Отдел

снабжения (3)

Финансовый отдел

(3)

Отдел

продаж

(7)

Продавцы

(4)

Маркетолог

(1)

Отдел

ИТ

(2)

Рисунок 3 - Организационная инфраструктура предприятия

Внутреннее информационное поле ООО «Санвэйс» объединяет следующую информацию:

- первичные документы фирмы;

- данные внутреннего документооборота (бумажного и электронного), включая приказы и распоряжения руководителя;

- данные бухгалтерского учета и другой обязательной отчетности за текущий и прошлые периоды.

Все компьютеры инфраструктуры объединены в единую корпоративную сеть ООО «Санвэйс».

Чтобы обеспечить защиты конфиденциальности информации в первую очередь необходимо классифицировать отделы фирмы ООО «Санвэйс» по степени важности хранящихся и используемых в работе данных.

Категории информации:

- служебная тайна;

- персональные данные;

- коммерческая тайна;

- открытые регламентные ресурсы.

ООО «Санвэйс» является коммерческой структурой, следовательно, служебная тайна и персональные данные должны быть надежно защищены. Исходя из категории, к отделам будут применяться определенные степени защиты:

-

- возможность пользоваться внешними носителями;

- интернет (с возможностью выхода на посторонние сайты или полный запрет;

- доступ к файл-серверу;

- доступ к 1С предприятию;

- возможность пользования другими почтовыми ящиками;

- возможность внесения изменений данных документации (по согласованию с директором фирмы).

Каждый сотрудник имеет свой почтовый ящик. Доступ к социальным сетям в фирме должен быть полностью закрыт. Целостность и доступность информации осуществляется путем координации руководителем деятельности сотрудников. Определение прав доступа и разрешений на внесения изменений данных документаций.

ООО «Санвэйс» имеет файловый сервер, через который проходит основной поток документов и файлов. Также имеются справочные и бухгалтерские системы 1С. Все сетевые ресурсы обладают строго ограниченным доступом. Пользователи обладают возможностью получить доступ к какому-либо ресурсу только после согласования с руководителем отдела или системным администратором, после чего осуществляется доступ к данным ресурсам.

В ООО «Санвэйс» используются сетевые базы данных, такие как 1С. Доступ к ним имеют многие сотрудники не только те, которые непосредственно работают с ними. А также используются локальные сетевые ресурсы, которые хранятся на файл-сервере, там же хранятся документы, которые могут потребоваться многим сотрудникам.

Сбор информации происходит через сервер, хранение осуществляется на нем же, обмен информацией между базами данных осуществляется с помощью программного обеспечения, резервное копирование данных осуществляется на специально выделенный жесткий диск.

В системе безопасности существуют следующие средства защиты информации: физические, аппаратные, программные, криптографические и комбинированные методы (способы) и средства защиты информации.

Приведем примерный перечень угроз актуальных для ООО «Санвэйс» и мер по противодействию этим угрозам (таблица 1).

Таблица 1

Примерный перечень актуальных угроз и мер по противодействию угрозам

|

№ |

Угроза безопасности ПДн |

Степень актуальности |

Меры по противодействию угрозе |

|

|

Технические |

Организационные |

|||

|

1 |

Кража носителей информации |

актуальная |

Инструкция для персонала |

|

|

2 |

Кража паролей |

актуальная |

Инструкция пользователя, учет паролей |

|

|

3 |

Кражи, модификации, уничтожения информации. |

актуальная |

Настройка средств защиты, политика безопасности |

Резервное копирование и инструкция пользователя |

|

4 |

Несанкционированное отключение средств защиты |

актуальная |

Настройка средств защиты |

Инструкция администратора безопасности |

|

5 |

Действия вредоносных программ (вирусов) |

актуальная |

Антивирусное ПО |

Инструкция по антивирусной защите |

|

6 |

Недекларированные возможности ПО |

актуальная |

Настройка средств защиты |

Сертификация |

|

7 |

Установка ПО не связанного с исполнением обязанностей |

актуальная |

Настройка средств защиты, политика безопасности |

Инструкция пользователя, инструкция администратора безопасности |

|

8 |

Непреднамеренная модификация (уничтожение) информации сотрудниками |

актуальная |

Настройка средств защиты, политика безопасности |

Инструкция пользователя |

|

9 |

Выход из строя аппаратно-программных средств |

актуальная |

Резервное копирование |

Охрана, Инструкция для персонала |

|

10 |

Сбой системы электроснабжения |

актуальная |

Использование ИБП, резервное копирование |

Охрана |

|

11 |

Разглашение информации, модификация, уничтожение сотрудниками допущенными к ее обработке |

актуальная |

Настройка средств защиты, политика безопасности |

Инструкция для персонала, подписка о не разглашении |

|

12 |

Перехват в пределах контролируемой зоны |

актуальная |

Средства криптографической защиты, физическая зашита канала |

Охрана |

|

13 |

Угрозы удаленного запуска приложений. |

актуальная |

Межсетевой экран, Антивирусное ПО |

|

|

14 |

Угрозы внедрения по сети вредоносного ПО |

актуальная |

Межсетевой экран, Антивирусное ПО |

|

|

15 |

Угрозы утечки видовой информации |

актуальная |

Инструкция пользователя |

|

Перечень угроз неактуальных для ООО «Санвэйс» и мер по противодействию этим угрозам приведен в таблице 2.

Таблица 2.

Примерный перечень неактуальных угроз и мер по противодействию угрозам

|

№ |

Угроза безопасности ПДн |

Степень актуальности угрозы |

Меры по противодействию угрозе |

|

|

Технические |

Организационные |

|||

|

1 |

Кража ПЭВМ |

неактуальная |

Пропускной режим, охрана, видеонаблюдение |

|

|

2 |

Вывод из строя узлов ПЭВМ, каналов связи |

неактуальная |

Пропускной режим, охрана, видеонаблюдение |

|

|

3 |

Угроза «Анализ сетевого трафика» с перехватом передаваемой из ИСПДн и принимаемой из внешних сетей информации |

неактуальная |

Межсетевой экран |

Инструкция пользователя, инструкция администратора безопасности |

Таким образом, можно сделать следующие выводы:

1. Неактуальность кражи компьютеров, ноутбуков. В здании существует система круглосуточной охраны, двери - закрываются на замок, вынос компьютерной техники за пределы здания возможен только по специальным пропускам.

2. Неактуальность вывода из строя узлов ПЭВМ, каналов связи. В здании существует система круглосуточной охраны, двери закрываются на замок.

3. Неактуальность действий, направленных на перехват ПЭМИН и акустической информации. Основной объем ПДн консолидировано хранится на сервере БД, сервер БД размещен в отдельном помещении внутри охраняемой зоны,

Виду того, что вероятность проникновения внешних нарушителей или физического уничтожения данных минимальна - необходимо дорабатывать программно-аппаратный комплекс средств защиты компьютерной информации. Для этого необходимо:

- разработать контекстные и DFD-диаграммы по информационной безопасности и защите от несанкционированного доступа;

- обеспечить защиту сетевого периметра и выбрать межсетевой экран;

- выбрать криптографические средства защиты от несанкционированного доступа;

- определить средства обнаружения вторжений;

- выбрать систему антивируса;

- рассмотреть возможность выбора и установки комплексных средств защиты информации от несанкционированного доступа.

2.2. Определение области применения системы информационной безопасности

В основном информационная инфраструктура фирмы используется по следующим направлениям:

ведение маркетинга;

- ведение кадрового учета;

- ведение бухгалтерского учета;

- сбор, учет, накопление, хранение, обработка и анализ информации, связанной с деятельностью фирмы;

- формирование отчетов, относящихся к деятельности ООО «Санвэйс»;

- организация электронного документооборота фирмы.

Информационная инфраструктура ООО «Санвэйс» представляет собой информационную систему, имеющую подключения к сетям связи общего пользования и сетям информационного обмена. Исходя из этого, все информационные потоки можно разделить на две основные группы - внутренние и внешние.

К внешним информационным потокам относится передача информации во внешние информационные системы (Федеральную налоговую службу, Сбербанк РФ, Пенсионный фонд РФ и др.);

К внутренним информационным потокам ООО «Санвэйс» относятся:

- сбор (ввод) целевой информации;

- обработка первичных бухгалтерских данных и данных кадрового учета;

- просмотр, создание архивных копий, вывод на печать и др.;

- обмен служебной информации (приказы, распоряжения и др.);

- разрешения на доступ к целевой информации;

- передача запрошенной целевой информации;

- процессы авторизации пользователей информационной инфраструктуры, запросы на получение доступа к целевой информации в соответствии с правилами доступа на предоставление целевой информации.

Определение информации, подверженной угрозам несанкционированного доступа.

Информационными ресурсами потенциально подверженными угрозам несанкционированного доступа являются следующие:

1. Целевая информация:

-коммерческая тайна ООО «Санвэйс»;

- персональные данные работников ООО «Санвэйс» и других физических лиц, которым становятся известны ООО «Санвэйс» при осуществлении своей деятельности.

2. Технологическая информация:

- конфигурационные данные и другая информация по технологиям, программным и техническим средствам, используемым для накопления, хранения, обработки, передачи и защиты информации ООО «Санвэйс»;

- служебная информация средств защиты информации (идентификаторы, пароли, таблицы разграничения доступа, криптографические ключи, информация журналов аудита безопасности и др.).

3. Программное обеспечение:

- программные информационные ресурсы информационной инфраструктуры ООО «Санвэйс», содержащие общее и специальное программное обеспечение, резервные копии программного обеспечения, программное обеспечение средств ЗИ.

Источники информации для осуществления несанкционированного доступа:

- общая информация - это информация о назначения и общих характеристиках информационной инфраструктуры ООО «Санвэйс»;

- эксплуатационная информация - это информация, полученная из эксплуатационной документации;

- чувствительная информация - это информация, дополняющая эксплуатационную информацию об информационной инфраструктуре ООО «Санвэйс».

В частности, нарушитель доступа может иметь:

- данные об уязвимостях технических, программных и программно-технических средств информационной инфраструктуры ООО «Санвэйс»;

- данные о реализованных в системе принципах и алгоритмах защиты;

- сведения об информационных ресурсах информационной инфраструктуры ООО «Санвэйс»:

1. порядок и правила создания, хранения и передачи информации;

2. структура и свойства информационных потоков;

- данные об организации работы, структуре и используемых технических, программных и программно-технических средствах информационной инфраструктуры ООО «Санвэйс».

Состав имеющихся у нарушителя средств, которые он может использовать для несанкционированного доступа, а также возможности по их применению зависят от многих факторов, включая реализованные на объектах информационной инфраструктуры ООО «Санвэйс» конкретные организационные меры, финансовые возможности и компетенцию нарушителей. Предполагается, что нарушитель имеет: штатные средства информационной инфраструктуры, доступные в свободной продаже и доступе технические средства и программное обеспечение.

Инфраструктура ООО «Санвэйс» содержит следующие информационные ресурсы:

- информация, относящаяся к коммерческой тайне:

- заработная плата сотрудников,

- договоры с поставщиками и покупателями,

- технологии производства;

2. защищаемая информация (ограниченного доступа) фирмы:

- трудовые договора работников,

- личные дела сотрудников,

- материалы отдела снабжения,

- личные карты сотрудников,

- содержание регистров бухгалтерского учета и внутренней бухгалтерской отчетности,

- прочие разработки и документы для внутреннего пользования.

3. Открытая информация фирмы ООО «Санвэйс»:

- информация маркетинговой деятельности фирмы;

- информация на web-сайте фирмы и буклеты;

- устав и учредительный документ;

- информация отдела продаж фирмы;

- прайс-лист продукции.

Рассмотрим категории персональных данных и определим информацию отделов ООО «Санвэйс», подлежащую защите:

Категория 1 - персональные данные сотрудников, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни.

Категория 2 - персональные данные сотрудников, позволяющие идентификацию персональных данных и получение о сотруднике дополнительную информацию, за исключением персональных данных, относящихся к категории 1.

Категория 3 - персональные данные, позволяющие идентифицировать субъекта персональных данных.

Категория 4 - обезличенные и (или) общедоступные персональные данные.

Ввиду того, что деятельность ООО «Санвэйс» не связана с информацией, относящейся к категории 1, рассмотрим классификацию отделов по категориям К2, К3, К4.

К категории 2 относится информация:

-

- Бухгалтерии и финансового отдела (БФО);

- Кадровой деятельности;

- Юридической деятельности;

- Отдела ИТ.

К категории 3 относится информация:

-

- Отдела снабжения;

- Дирекции.

К категории 4 относится информация:

-

-

- Отдела продаж;

- Маркетинговой деятельности;

-

Директорат фирмы, в которую входят: директор, заместитель директора по общим вопросам - используют информацию, относящуюся к категории 3[6].

Детализация сетевого и программного обеспечения фирмы

Локальные вычислительные сети ООО «Санвэйс» построены на базе стандартных сетевых решений. В состав ЛВС ООО «Санвэйс» входит:

-

-

- серверное оборудование, расположенное в отдельной стойке (шкафу);

- автоматизированные рабочие места пользователей ООО «Санвэйс».

- общее коммутационное оборудование и структурированная кабельная система;

-

Обмен данными между ООО «Санвэйс» и налоговой службой, пенсионным фондом, сбербанком осуществляется через внешние сети. Средство защиты информации ПК «Спринтер» используется для криптографической защиты данных отдела бухгалтерского учета и отчетности при передачи отчетов в налоговую службу и пенсионный фонд, Средство защиты информации «Бикрипт КСБ-С» используется для криптографической защиты данных отдела бухгалтерии при передачи файлов в Сбербанк РФ.

В ООО «Санвэйс» используется: сертифицированное, лицензионное и свободно распространяемое ПО (см. таблицы 4 - 5).

Таблица 3

Сертифицированное ПО ООО «Санвэйс»

|

Наименование продукта |

Количество |

|

Microsoft Windows 7 Professional |

20 |

|

Microsoft Office 2010 |

20 |

|

Microsoft Windows Server 2008 R2 EE |

3 |

Таблица 4

Лицензионное ПО ООО «Санвэйс»

|

№ п/п |

Наименование программного средства |

Тип лицензии |

Количество |

Срок действия |

|

1 |

Правовая база данных «Консультант +» |

Электронная с подпиской |

2 |

1 год |

|

2 |

Информационная система «Делопроизводство 3.0» |

Box |

4 |

Бессрочная |

|

3 |

1С-Бухгалтерия 8 |

Box |

3 |

Бессрочная |

Следовательно, в информационной инфраструктуре ООО «Санвэйс» реализован многопользовательский режим обработки информации с разграничением прав доступа, который регламентируется действующим законодательством Российской Федерации, документами ООО «Санвэйс» и осуществляется в соответствии с должностными инструкциями.

Категории вероятных нарушителей режима доступа.

По признаку принадлежности информационной инфраструктуры все нарушители делятся на две группы:

- внешние нарушители - физические лица, не имеющие права пребывания на территории контролируемой зоны, в пределах которой размещается оборудование информационной инфраструктуры ООО «Санвэйс»;

- внутренние нарушители - физические лица, имеющие право пребывания на территории контролируемой зоны, в пределах которой размещается оборудование информационной инфраструктуры ООО «Санвэйс».

В качестве внешнего нарушителя информационной безопасности, рассматривается нарушитель, который не имеет непосредственного доступа к техническим средствам и ресурсам системы, находящимся в пределах контролируемой зоны. Предполагается, что внешний нарушитель может осуществлять попытки доступа и негативного воздействия на передаваемую по каналам связи информацию. Возможности внутреннего нарушителя существенным образом зависят от допуска физических лиц внутрь контролируемой зоны и контроля за порядком в зонах накопления информации ограниченного доступа.

По отношению к защищаемым активам выделяются следующие категории лиц:

- администраторы информационной инфраструктуры (категория I);

- технический персонал инфраструктуры (категория II);

- пользователи инфраструктуры ООО «Санвэйс» (категория III);

- внешними пользователи других систем (категория IV);

- работники ООО «Санвэйс», имеющие санкционированный доступ к ресурсам информационной инфраструктуры ООО «Санвэйс», но не имеющие права доступа к этим ресурсам (категория V);

- обслуживающий персонал подразделений ООО «Санвэйс» (охрана, работники инженерно-технических служб и т.д.) (категория VI);

- уполномоченный персонал разработчиков, который имеет право на техническое обслуживание и модификацию компонентов инфраструктуры ООО «Санвэйс» (категория VII).

Предполагается, что к лицам категорий I и II ввиду их исключительной роли в инфраструктуре ООО «Санвэйс» должен применяться комплекс особых организационно-режимных мер по их подбору, принятию на работу, назначению на должность и контролю выполнения функциональных обязанностей. Поэтому указанные лица исключаются из числа вероятных нарушителей.

К лицам категории III относятся пользователи инфраструктуры ООО «Санвэйс», которые являются сотрудниками подразделений (например - заместитель по кадрам).

Лица категорий IV, V и VI, в соответствии с «Базовой моделью угроз персональных данных при их обработке в информационных системах персональных данных», утвержденной ФСТЭК России от 18 февраля 2008 года, соответствуют потенциальными нарушителями первой категории (лица, имеющие санкционированный доступ к ИСПДн, но не имеющие доступа к ПДн).

Лица категории VII - соответствуют потенциальными нарушителями седьмой категории (программисты-разработчики (поставщики) и лица, обеспечивающие его сопровождение на защищаемом объекте) и восьмой категории (разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств на ИСПДн).

Следовательно - лица категорий III-VII относятся к вероятным нарушителям режима безопасности и доступа.

2.3. Разработка системы информационной безопасности ООО «Санвэйс»

|

В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от несанкционированного доступа реализуется в рамках системы защиты информации от несанкционированного доступа, условно состоящей из следующих четырех подсистем: управления доступом; регистрации и учета; криптографической; обеспечения целостности. |

Подсистема управления доступом:

- должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю;

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам;

- должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

- должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

Подсистема регистрации и учета:

- должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова;

- должна осуществляться регистрация выдачи печатных (графических) документов на «твердую» копию;

- должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов;

- должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам;

- должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа;

- должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей;

Подсистема обеспечения целостности:

- должна быть обеспечена целостность программных средств защиты информации от несанкционированного доступа, а также неизменность программной среды;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации;

- должно проводиться периодическое тестирование функций средств защиты информации от несанкционированного доступа при изменении программной среды и персонала с помощью тест - программ, имитирующих попытки несанкционированного доступа;

- должны быть в наличии средства восстановления средств защиты информации от несанкционированного доступа, предусматривающие ведение двух копий программных средств защиты информации от несанкционированного доступа и их периодическое обновление и контроль работоспособности.

Целью данного дипломного проекта является повышение эффективности работы ООО «Санвэйс» посредством выбора решения по организации защиты информации от несанкционированного доступа в корпоративной сети фирмы. В первом разделе были рассмотрены общие вопросы, связанные с проблемами несанкционированного доступа в корпоративной сети, а также проанализирован объект защиты. Программно-технические средства защиты должны обеспечивать разграничение доступа к информационным ресурсам, программам, к базам данных, интернету и сетевым принтерам.

Построение модели корпоративной безопасности и защиты от несанкционированного доступа.

Главная цель любой системы корпоративной безопасности заключается в обеспечении устойчивого функционирования объекта: предотвращении угроз его безопасности, защите законных интересов владельца информации от противоправных посягательств. Для этого необходимо:

- отнести информацию к категории ограниченного доступа (служебной тайне);

- прогнозировать и своевременно выявлять угрозы безопасности информационным ресурсам, причины и условия, способствующие нанесению финансового, материального и морального ущерба, нарушению его нормального функционирования и развития;

- создать условия функционирования с наименьшей вероятностью реализации угроз безопасности информационным ресурсам и нанесения различных видов ущерба;

- создать механизм и условия оперативного реагирования на угрозы информационной безопасности;

- создать условия для максимально возможного возмещения и локализации ущерба, наносимого неправомерными действиями физических и юридических лиц, и тем самым ослабить возможное негативное влияние последствий нарушения информационной безопасности.

Структура модели.

При выполнении работ можно использовать модель построения корпоративной системы защиты информации, основанную на адаптации Общих Критериев (ISO 15408) и проведении анализа риска (ISO 17799). Эта модель соответствует специальным нормативным документам по обеспечению информационной безопасности, принятым в Российской Федерации, международному стандарту ISO/IEC 15408 «Информационная технология - методы защиты - критерии оценки информационной безопасности”, стандарту ISO/IEC 17799 «Управление информационной безопасностью» и ГОСТ Р ИСО/МЭК ТО 15446-2008.

Рассматриваются следующие объективные факторы[7]:

- угрозы информационной безопасности, характеризующиеся вероятностью возникновения и вероятностью реализации;

- уязвимости информационной системы или системы контрмер (системы информационной безопасности), влияющие на вероятность реализации угрозы;

- риск - фактор, отражающий возможный ущерб организации в результате реализации угрозы информационной безопасности.

Для построения сбалансированной системы информационной безопасности предполагается первоначально провести анализ рисков в области информационной безопасности. Затем определить оптимальный уровень риска для организации на основе заданного критерия. Систему информационной безопасности (контрмеры) предстоит построить таким образом, чтобы достичь заданного уровня риска.

Технические решения по защите информационной системы

Разработка контекстных и DFD-диаграммы инфраструктуры ООО «Санвэйс» по направлению информационной безопасности и защите от несанкционированного доступа

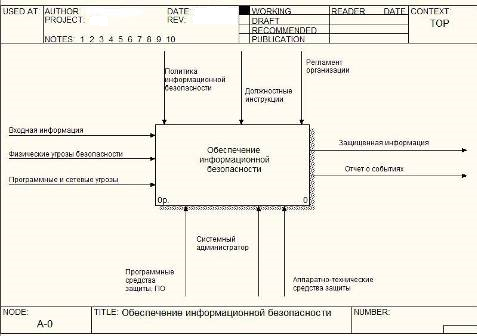

Модель информационной безопасности фирмы представлена на рисунке 4.

Рисунок 4 - Диаграмма уровня А-0 «Обеспечение информационной безопасности»

Информация, поступающая на предприятие проходит несколько стадий обработки на наличие программных, сетевых и физических угроз безопасности, прежде чем поступит в использование сотрудниками организации.

За безопасностью следит главным образом системный администратор, который настраивает все программные и аппаратные средства для защиты предприятия. Все это регламентируется регламентом предприятия, политикой безопасности и должностными инструкциями. В результате сотрудники получают безопасную информацию, также формируется отчет о событиях обработки.

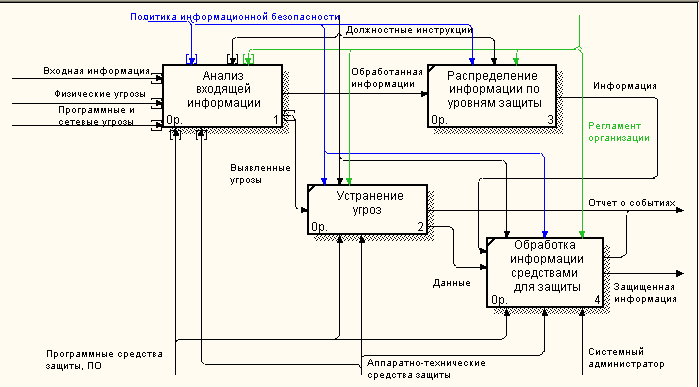

Декомпозиция блока «Обеспечение информационной безопасности» представлена анна рисунке 5.

Рисунок 5 - Декомпозиция диаграммы уровня А-0

Поступающая информация проходит стадию анализа, где выявляются угрозы, которые она может нанести, далее применяются средства для устранения этих угроз и происходит распределение информации по уровням защиты (административный, программно-технический, законодательный, организационный). Далее применяются средства для дальнейшей защиты информации. Все это в соответствии с нормативными и правовыми актами, действующими на предприятии.

DFD-диаграмма представлена на рисунке 6.

Рисунок 6 - Диаграмма DFD уровня А-1 «Анализ информации»

Рисунок 6 - Диаграмма DFD уровня А-1 «Анализ информации»

На данной диаграмме представлен процесс работы пользователя и системы, который рекомендуется к внедрению в инфраструктуре ООО «Санвэйс».

В Положении о методах и способах защиты информации в информационных системах персональных данных», утвержденном приказом ФСТЭК России от 5.02.2010 № 58, содержатся требования к подсистемам: управления доступом; регистрации и учёта; обеспечения целостности; анализа защищённости; обеспечения безопасного межсетевого взаимодействия; обнаружения вторжений, антивирусной защиты.

В соответствии с «Положением об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденном постановлением Правительства Российской Федерации от 17 ноября 2007 года N 781 в системе защиты персональных данных могут применяться шифровальные (криптографические) средства защиты информации.

Установка межсетевого экрана - внешней защиты от несанкционированного доступа.

При выборе реализации учитываем, что для объекта защиты 1Г класса необходимо выбрать средства МЭ не ниже 4 класса защиты. Межсетевые экраны предназначены в первую очередь для защиты компьютерных сетей или отдельных узлов от внешних атак. Межсетевой экран делает возможной фильтрацию входящего и исходящего трафика, идущего через систему. Для корпоративной сети фирмы ООО «Санвэйс» был выбран программный межсетевой экран UserGate Proxy & Firewall 5.2 F, который является эффективной альтернативой дорогостоящим программным и аппаратным межсетевым экранам и маршрутизаторам, используемым для защиты конфиденциальной информации и данных в защищенных системах.

Продукт использует комплексный подход к обеспечению безопасности локальной сети и современные методы борьбы с Интернет-угрозами, предназначен для организации безопасного межсетевого взаимодействия, учета трафика и защиты локальной сети организации от внешних угроз и яыляется cертифицированным средством межсетевого экранирования и безопасного доступа в Интернет для защищенных систем.

Данное комплексное решение UserGate Proxy позволяет:

- поддерживать передачу трафика через протоколы PPTP и L2TP для соединения VPN-сервера с VPN-клиентами локальной сети с дальнейшей публикацией сетевых ресурсов с целью удаленного использования;

- определять политику доступа в Интернет и осуществлять полный контроль над использованием Интернет-трафика в компании с ведением подробной статистики;

- создавать правила для контроля скорости передачи данных между локальной сетью и Интернетом с ограничением объема трафика и времени пребывания в сети для пользователей и групп;

- упростить сетевое администрирование.

Сертификаты: ФСТЭК России №2076 от 19 апреля 2010 г. - программный комплекс UserGate Proxy & Firewall 5.2 F, на соответствие ЗБ и имеет оценочный уровень доверия ОУД2 для ОК, по 4 классу РД МЭ, 4 уровень - РД НДВ, может использоваться при создании АС до класса 1Г включительно.

Установка криптопровайдера в системе защиты данных от несанкционированного доступа.

Криптографические средства защиты от несанкционированного доступа должны соответствовать следующим ГОСТам по криптографии:

- ГОСТ Р 34.10-2001 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи;

- ГОСТ Р 34.11-94 Информационная технология. Криптографическая защита информации. Функция хэширования;

- ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.

Особый интерес представляет средство криптографической защиты информации «ViPNet CSP» (может использоваться для защиты информации в АС до 1В и ИСПДн до 1 класса включительно), которое[8]:

- предназначено для формирования ключей шифрования и ключей электронной подписи, шифрования и имитозащиты данных;

- обеспечения целостности и подлинности информации. СКЗИ «ViPNet CSP» может использоваться в государственных и коммерческих структурах, а так же физическими лицами путем встраивания в прикладное программное обеспечение (ПО);

- обеспечивает хранение и обработку персональных данных, конфиденциальной, служебной, коммерческой и др. информации, не содержащей сведений, составляющих государственную тайну, а также обеспечивает обмен такой информацией и юридическую значимость электронного документооборота.

СКЗИ «ViPNet CSP» предназначено не только для использования в программном обеспечении ViPNet производства ОАО «ИнфоТеКС», но и для встраивания в прикладное программное обеспечение других производителей и для поставки конечным пользователям и обеспечивает:

- Создание ключей электронной подписи по алгоритму ГОСТ Р 34.10-2001. Проверку электронной подписи по алгоритму ГОСТ Р 34.10-94, вычисление и проверку электронной подписи по алгоритму ГОСТ Р 34.10-2001.

- Хэширование данных в соответствии с алгоритмом ГОСТ Р 34.11-94.

- Шифрование и имитозащиту данных в соответствии с алгоритмом ГОСТ 28147-89. Генерацию случайных и псевдослучайных чисел, сессионных ключей шифрования.

- Аутентификацию и выработку сессионного ключа при передаче данных по протоколам SSL/TLS. Хранение сертификатов открытых ключей непосредственно в контейнере ключей.

- Поддержку различных устройств хранения ключей (eToken, ruToken, Shipka и др.).

Для осуществления функций шифрования и проверки электронной подписи криптопровайдер ViPNet CSP использует открытый ключ, находящийся в сертификате того пользователя, которому адресован зашифрованный документ или от которого поступил документ с электронной подписью. Для расшифрования и формирования электронной подписи криптопровайдер использует закрытый ключ пользователя, который совершает данные операции (тот ключ, который будет указан самим пользователем).

Пользователю А необходимо передать пользователю В конфиденциальное сообщение Outlook:

- Пользователь А запрашивает из сетевого хранилища сертификат открытого ключа пользователя В и сопоставляет его с контактом В в программе Outlook.

- А зашифровывает документ с использованием открытого ключа из сертификата В.

- А отправляет пользователю В зашифрованное сообщение.

- В расшифровывает документ с помощью своего закрытого ключа.

Таким образом пользователь В получает конфиденциальное сообщение от пользователя А.

Если сообщение перехватит злоумышленник, прочитать письмо ему не удастся, поскольку у него нет закрытого ключа пользователя В. Если пользователь В не сможет расшифровать сообщение, пришедшее от А, это значит, что письмо было изменено сторонними лицами или повреждено в процессе пересылки. В этом случае В может запросить у пользователя А повторную отправку сообщения.

Процесс формирования и проверки электронной подписи (ЭП) представлен ниже.

- Пользователю А необходимо заверить документ (например, сообщение Outlook) электронной подписью, для того чтобы остальные пользователи не смогли внести в него изменения и каждый мог удостовериться, что автор данного документа - пользователь А;

- Пользователь А подписывает документ своим закрытым ключом.

- А отправляет данный документ всем заинтересованным лицам (пользователи В, C и D) или выкладывает для общего доступа.

- Пользователь В запрашивает в Хранилище сертификатов сертификат открытого ключа А.

- В проверяет документ с помощью открытого ключа А, который находится в его сертификате.

СКЗИ «ViPNet CSP» предназначено для работы на IBM-совместимых компьютерах (стационарных, переносных или мобильных) со следующей рекомендуемой конфигурацией: процессор с архитектурой x86 или x86-64; ОЗУ - не менее 512 Мбайт; свободное место на жестком диске - не менее 30 Мбайт.

Для обеспечения класса выше К1 необходимо использование сертифицированных ФСБ России устройств типа «электронный замок» (аппаратно-программный модуль доверенной загрузки) по классу не ниже 2В. В настоящее время поддерживается «электронный замок» «Соболь» (версии 2.0).

Добавление сертификата в контейнер и окно свойств сертификата

Операционные системы: MS Windows: Microsoft XP SP3 (32-разрядная) /Server 2003 (32-разрядная) /Vista SP2 (32/64-разрядная) /Windows 7 (32/64-разрядная) /Windows Server 2008 (32/64-разрядная) /Windows Server 2008 R2 (64-разрядная); SuSe Linux Enterprise Server 10, Slackware Linux 12.0, RedHat Enterprise Linux 4, SuSe Linux Enterprise Server 10 SP1,SP2, SuSe Linux 10.0, Slackware Linux 10.2, Ubuntu 8.04 LTS Desktop, Debian Etch 4.0 r1, Linux XP 2008 Server, Linux XP 2008 Desktop Secure Edition, Open SuSe Linux 11.1.

Дополнительное ПО: Internet Explorer 6.0 (SP1) и выше; антивирусные программы - рекомендуются. Запрещается: пользоваться измененными или отладочными версиями ОС, такими как, например, Debug/Checked Build.

Набор низкоуровневых криптографических функций (криптопровайдер) - динамическая библиотека itccsp. dll для платформы Windows, предназначенная для встраивания в приложения, использующие вызовы криптографических функций через интерфейс, аналогичный Microsoft CryptoAPI 2.0. Набор низкоуровневых криптографических функций - динамическая библиотека ITCPKCS11. DLL для платформы Windows, предназначенная для встраивания в приложения, использующие вызовы криптографических функций через интерфейс, RSA Security Inc. PKCS #11 Cryptographic Token Interface.

СКЗИ «ViPNet CSP» может быть рекомендовано к использованию инфраструктуре ООО «Минерал» в отделах, использующие информацию, категории 2: бухгалтерии и финансового отдела; кадровой деятельности; юридической деятельности; отдела ИТ.

Установка средства обнаружения вторжений и антивируса

Security Studio Endpoint Protection 6.0 обеспечивает защиту компьютера с применением межсетевого экрана, антивируса и средства обнаружения вторжений. Обеспечивает безопасную и комфортную работу с сетью Интернет, предотвращая любые попытки проникновения на компьютер вредоносного программного обеспечения и блокируя нежелательный трафик.

Security Studio Endpoint Protection 6.0 защищает компьютер от сетевых вторжений, вредоносных программ и спама;

· Безопасный доступ в сеть

· Защита от известных вирусов и программ-шпионов

· Защита от неизвестных угроз

· Безопасное использование сетевых ресурсов и защита от спама

· Централизованное управление.

Security Studio Endpoint Protection (SSEP) обеспечивает защиту компьютера с применением межсетевого экрана, антивируса и средства обнаружения вторжений. Обеспечивает безопасную и комфортную работу с сетью интернет, предотвращая любые попытки проникновения на компьютер вредоносного программного обеспечения и блокируя нежелательный трафик.

Сертифицированная версия Security Studio Endpoint Protection позволит выполнить требования ФСТЭК по защите персональных данных. SSEP может быть использован совместно с Средств комплексной защиты информации от несанкционированного доступа Secret Net для обеспечения комплексной защиты автоматизированного рабочего места.

Межсетевой экран. Двусторонний контроль трафика позволяет пресечь попытки несанкционированного доступа к компьютеру из локальной сети интернета.

Антивирус и антишпион. Быстрый и эффективный сканер, сочетающий антивирус и антишпион, обнаруживает и обезвреживает вредоносное программное обеспечение.

Средство обнаружения вторжений. Модуль «Детектор атак» предотвращает более 25 типовых атак, а «Локальная безопасность» контролирует взаимодействие программ, защищая систему от нераспознаваемых угроз.

Web-контроль. Интерактивные элементы web-серверов могут нанести вред компьютеру и привести к утечке конфиденциальной информации. Для предотвращения данного вида угроз SSEP контролирует работу интерактивных элементов, которые встроены в загружаемые web-страницы.

Централизованное управление. «Центр администрирования» SSEP позволяет произвести централизованную установку или обновление SSEP на рабочих станциях, удалённую настройку механизмов защиты и мониторинг событий безопасности.

Достоинства и преимущества Security Studio Endpoint Protection.

Возможность работы параллельно с антивирусом другого производителя.

Возможность внедрения комплексного решения совместно с Secret Net.

Поддерживаемые операционные системы:

Windows 2000 SP4 Rollup 1 (x86), Windows XP SP3 (x86/x64), Windows Server 2003 SP2 (x86/x64), Windows Vista SP1 (x86/x64), Windows Server 2008 (x86/x64), Windows Server 2008 R2 (x86/x64), Windows 7 (x86/x64).

SSEP рекомендован к установке в инфраструктуре ООО «Санвэйс» на всех рабочих станциях.

Перспектива установки комплексных средств защиты информации от несанкционированного доступа

Сертифицированное средство защиты информации от несанкционированного доступа на рабочих станциях и серверах средства комплексной защиты информации Secret Net 7 предназначено для защиты информации, составляющей коммерческую или государственную тайну или относящейся к персональным данным. Является эффективным средством защиты от внутренних (инсайдерских) угроз, может применяться как на автономных станциях, так и в информационных сетях[9].

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы в соответствие с требованиями регулирующих документов:

Сертификаты ФСТЭК России позволяют использовать средства комплексной защиты информации от несанкционированного доступа Secret Net для защиты:

конфиденциальной информации в автоматизированных системах до класса 1Б включительно

информационных систем обработки персональных данных до класса К1 включительно.

Ключевые возможности средств комплексной защиты информации от несанкционированного доступа Secret Net:

- Аутентификация пользователей. Разграничение доступа пользователей к информации и ресурсам автоматизированной системы.

- Доверенная информационная среда. Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг, аудит безопасности. Масштабируемая система защиты, возможность применения Secret Net (сетевой вариант) в организации с большим количеством филиалов.

Реализована возможность развертывания и использования сетевого варианта Secret Net 7 без модификации схемы AD (но при этом для установки средств комплексной защиты информации единовременно необходимы права Enterprise Admin). При этом полностью решается задача делегирования полномочий администраторам подразделений в рамках организационного подразделения или одного домена. Старая схема развертывания (с модификацией AD) так же может быть использована при необходимости.

Защита терминальных сессий (при использовании «тонких клиентов»). Теперь появилась возможность использования либо усиленной аутентификации пользователя с удаленного терминала («тонкого клиента»), либо с использованием собственной аутентификации средств комплексной защиты информации (по логину/паролю, без использования персональных идентификаторов).

Удаленное управление локальными политиками безопасности и состоянием защитных систем средств комплексной защиты информации с рабочего места администратора.

Таким образом, реализовано централизованное управление контролем устройств на уровне компьютера.

Реализована возможность управления (разрешения) устройств с использованием информации из журналов. Позволяет администратору безопасности удаленно управлять подключаемыми устройствами к АС.

Возможность задать описание для контролируемых отчуждаемых носителей. В средствах ЦУ отчуждаемые носители отображаются не только по серийному номеру, но и по описанию, присвоенному администратором безопасности. Таким образом, значительно упрощается мониторинг и контроль большого количества отчуждаемых носителей в организации (например, при использовании более 30-40 идентификаторов в сети).

Расширены возможности по контролю утечек конфиденциальной информации - средство комплексной защиты информации обеспечивает возможность теневого копирования при отчуждении конфиденциальной информации. Например, при копировании на отчуждаемые носители или при печати конфиденциальных документов.

Универсальный контроль печати - вывод грифа конфиденциальности на документы, распечатываемые из любого приложения. Разграничение доступа к принтерам - возможность печати конфиденциальных документов только на специально выделенных для этого принтерах.

Реализована возможность назначения меток конфиденциальности устройствам (кроме диска с системным логическим разделом). Доступ пользователя к таким устройствам осуществляется в соответствии с правилами полномочного доступа. Реализована возможность автоматического отключения доступа к сети (сетевых интерфейсов), если того требует уровень сессии полномочного доступа (может быть востребовано в некоторых случаях при обработке секретной информации).

средство комплексной защиты информации Trusted Boot Loader вошло в состав Secret Net 7, как отдельно лицензируемый компонент средств комплексной защиты информации - модуль блокировки несанкционированного доступа к жесткому диску. Так же возможны варианты совместного использования Secret Net 7 с ПАК Соболь 3.0/2.1, Secret Net Card, Secret Net Touch Memory Card PCI 2.

Производитель средств комплексной защиты информации от несанкционированного доступа Secret Net 7. Варианты развертывания Secret Net:

Автономный режим - предназначен для защиты небольшого количества (до 20-25) рабочих станций и серверов. При этом каждая машина администрируется локально.

Сетевой режим (с централизованным управлением) - предназначен для развертывания в доменной сети c Active Directory. Данный вариант имеет средства централизованного управления и позволяет применить политики безопасности в масштабах организации. Сетевой вариант Secret Net может быть успешно развернут в сложной доменной сети (domain tree/forest).

Secret Net рекомендован к перспективной установке в инфраструктуре ООО «Минерал» в рамках сетевого варианта на сервере администратора при развитии стратегии.

В результате отработки проектного решения по защите информации от несанкционированного доступа в корпоративной сети ООО «Санвэйс» были установлены следующие средства комплексной защиты информации:

- криптографическое средство защиты от несанкционированного доступа - СКЗИ «ViPNet CSP»;

- межсетевой экран UserGate Proxy & Firewall 5.2 F

- средство обнаружения вторжений и антивирус – SSEP.

2.4. Технико-экономическое обоснование

Если проект выполняется на основе существующей материальной базы, то принимаем объем инвестиций равным нулю (К = 0).

Состав первоначальных инвестиций, необходимых для осуществления проекта может быть следующим:

- расходы на приобретение нового оборудования и его замену:

- средства, вырученные от продажи или передачи оборудования;

- затраты на сетевое оборудование и соединения (кабели, концентраторы, карты, которые как правило, не амортизируются);

- расходы на приобретение периферийных устройств;

- расходы на приобретение дополнительной оперативной памяти, расходы на дополнительные дисковые устройства (HDD);

- расходы на замену оборудования;

- прочие расходы по оборудованию.

В результате отработки проектного решения по защите информации от несанкционированного доступа в корпоративной сети ООО «Санвэйс» были установлены следующие средства комплексной защиты информации:

- криптографическое средство защиты от несанкционированного доступа - СКЗИ "ViPNet CSP" цена: 6 400,00 руб.;

- межсетевой экран UserGate Proxy & Firewall 5.2 F Стоимость продукта 6075 рублей;

- средство обнаружения вторжений и антивирус – SSEP, Цена: 2 700 руб.

В общем виде объем инвестиций (капитальных вложений на реализацию проекта) совокупность капитальных вложений в проект может быть представлена следующим выражением:

K = Коб + Кна – Кл + Кпр,

где Коб – стоимость устанавливаемого оборудования;

Кна – недоамортизированная часть стоимости демонтируемого оборудования;

Кл – ликвидационная стоимость (выручка от продажи) демонтируемого оборудования;

Кпр – стоимость приобретаемых программных продуктов.

K =6 400 + 6 075 + 2 700 = 15 175 руб.

Цена разработки рассчитывается по следующей формуле (себестоимость продукта):

ЦП = ЗПосн + ЗПвсп + М + Э + А + Нр + Пр,

где ЗПосн – заработная плата основного и вспомогательного персонала, занятого в процессах доработки, доведения программного средства до требуемого уровня качества.

М – материальные расходы;

Э – расходы на электроэнергию;

А – расходы на амортизацию;

Нр – накладные расходы;

Пр – прочие расходы, включающие расходы сторонних организаций, расходы на Интернет и пр.

ЦП = 30 000 руб.

Заработная плата рассчитывается исходя из трудоемкости выполнения работ по доведению программного продукта, расценок за час по видам работ и участвующему персоналу, надбавки, премии, а также отчисления на социальные нужды в размере 26,2% (от общей суммы начисляемой зарплаты).

Расчет затрат на эксплуатацию и содержание системы информационной безопасности.

К отдельным видам эксплуатационных (текущих) затрат, имеющим место почти в любом проекте внедрения информационных технологий, относятся:

1) заработная плата обслуживающего персонала с отчислениями на социальные нужды;

2) стоимость потребляемых энергоресурсов;

3) расходы на амортизацию и текущий ремонт оборудования;

4) расходные материалы.

Формула совокупных эксплуатационных расходов:

Зэксп. = ЗП + Э + А + Рм + I + Н + Пр

(ниже приводятся формулы расчета всех этих показателей)

где ЗП – заработная плата персонала, занятого обслуживанием программного или технического средства, с отчислениями на социальные нужды;

Э – расходы на электроэнергию, необходимую для работы аппаратных средств, и обеспечение нормальных условий работы персонала;

Рм – материальные расходы, представляющие собой затраты на расходные материалы – бумагу, картриджи и пр.;

А – расходы на амортизацию оборудования (аппаратных средств), программного обеспечения;

I – налоги, включаемые в себестоимость (налог на имущество);

Н – накладные расходы, связанные с реализацией проекта;

Пр – прочие расходы, включающие расходы на оплату услуг сторонней организации (сопровождение ПО).

Расчет экономической эффективности защиты информации.

Для оценки степени защищенности объекта и величину ущерба целесообразно использовать оценки рисков.

Анализ рисков целесообразно проводить на основе оценок, производимых экспертом и постепенно их уточнять. В процессе целесообразно сосредоточиться на наиболее важных участках, учитывая приближенность итоговой оценки. С этих же позиций следует оценивать возможные угрозы и их последствия.

Анализ рисков производится в несколько этапов:

Инвентаризация информационных ресурсов.

Проводится экспертная оценка инвентаризации информации, результатом которой является перечень ценной информации:

Информационные ресурсы: 1. Архив (сведения о сотрудниках и др. общие сведения). 2. Годовой отчет. 3. Годовой план работы. 4. Данные о материально-техническом обеспечении. 5. Договора со сторонними организациями. 6. Документы с подписями. 7. Другие документы (записки, напоминания). 8. Журналы о регистрации посещений (мониторинг). 9. Индивидуальные планы и ежемесячные отчеты сотрудников. 10. Интернет-трафик. 11. Лицензии (договора, протоколы). 12. Лицензии (ключи). 13. Личная конфиденциальная информация. 14. Личные материалы сотрудников. 15. Письма от сторонних организаций. 16. Письма сторонним организациям. 17. Технические паспорта устройств с секретным кодом. 18. Отчет о внутриорганизационных совещаниях. 19. Персональная информация о сотрудниках. 20. Планы и отчеты. 21. Приказы и распоряжения. 22. Протокол заседания совета директоров. 23. Протоколы. 24. Система контроля исполнения документов. 25. Финансовые документы

Оценка стоимости информации.

Далее необходимо определить цену информации. Часто этот этап является самым сложным, так как цену информации не может оценить специалист по информационной безопасности, ее оценивает владелец информации. Экспертная комиссия определила следующие параметры, которые в дальнейшем используются для оценки информации:

• количество уровней критичности информации – 4:

1. Низкий – уровень критичности от 1 до 25,

2. Средний– уровень критичности от 26 до 50,

3. Высокий– уровень критичности от 51 до 75,

4. Максимальный– уровень критичности от 76 до 100;

• оценку уровней – исходя из приблизительной оценки затрат на восстановление, потерь при нарушении условий конфиденциальности, целостности и доступности.

Таким образом, учитывая, что фирма занимается производством бурового инструмента для нефтегазодобывающей промышленности и имеет собственные, закрытые, технологии производства, представляющие коммерческую ценность присвоим информации Максимальный уровень критичности.

Оценка информационных рисков

Определив критичность информации, угрозы и уязвимости информационной системы, в которой она обрабатывается, можно приступить к оценке рисков.

В широком смысле измерение риска может рассматриваться как описание видов неблагоприятных действий, влиянию которых может подвергнуться система и вероятностей того, что эти действия могут произойти. Результат этого процесса должен определить степень риска для определенных ценностей. Этот результат важен, поскольку является основой для выбора средств защиты и решений по минимизации риска.

Мера риска может быть представлена в качественных, количественных, одномерных или многомерных терминах.

Количественные подходы связаны с измерением риска в терминах денежных потерь.

Качественные – с измерением риска в качественных терминах, заданных с помощью шкалы или ранжирования.

Одномерные – рассматривают только ограниченные компоненты (риск = величина потери * частота потери).

Многомерные подходы рассматривают дополнительные компоненты в измерении риска, такие, как надежность, безопасность или производительность.

В простейшем случае используется оценка двух факторов: вероятность происшествия или частота реализации и возможные потери. Обычно считается, что риск тем больше, чем больше вероятность происшествия и тяжесть последствий. Общая идея может быть выражена формулой:

РИСК = Pреализации * ЦЕНА ПОТЕРИ

Если переменные являются количественными величинами — риск это оценка математического ожидания потерь.

Расчет ущерба, понесенного владельцем информации из-за утраты возможности получения дохода на основе лицензионного соглашения

Прибыль, оставшуюся в распоряжении нарушителя прав в течении года рассчитать по формуле:

Пt = (Rt — Сt — Ht)at

Пt — прибыль, оставшаяся в распоряжении нарушителя прав в течении года t;

Rt – выручка от реализации продукции, созданной на базе противоправного использования информации в году t;

Ct – себестоимость продукции, выпущенной в году t;

Ht – общая сумма налогов и других выплат, которые были произведены в году t.

a = (1+Е)tp-t

a — коэффициент приведения разновременных результатов;

tp — год расчета;

Е — коэффициент доходности капитала (20%);

t — текущий год.

Фирма в среднем продает около 100 различных буровых установок в год., около 200 шт. инструмента.

Стоимость буровой установки от 200 тыс. руб. до 550 тыс. руб., бурового инструмента 100 – 200 тыс. руб.

Вычислим прибыль по средним показателям:

Пt =((375 000 * 100 +150 000 * 200)-7 500 000 -6 000 000-1 000 000)*20%=((37 500 000+30 000 000)-30 000 000-24 000 000 – 1 000 000)20%= 12 500 000*20%=2 500 000 руб.

Упр = Ср • Пt

Упр – ущерб, понесенный владельцем информации из-за утраты возможности получения дохода на основе лицензионного соглашения;

Ср – среднестатистическая ставка роялти (периодический платеж за право пользоваться лицензией на товары, изобретения, патенты, нововведения, выпуск книг, прокат фильмов; обычно исчисляется в процентах от стоимости продаж), дается в процентах от годовой прибыли;

Пt – общий ущерб владельца информации.

«Стандартной» ставкой роялти при использовании прибыли (дохода) как базы считают 25–30%.

Таким образом, получим

Упр =2 500 000*30%=750 000 рублей.

Стоимостная оценка предотвращенного ущерба

Рсум = Упр + Робщ

Рсум – стоимостная оценка предотвращенного ущерба;

Упр – ущерб, понесенный владельцем информации из-за утраты возможности получения дохода на основе лицензионного соглашения;

Робщ – общий ущерб владельца информации (Пt).

Рсум = 2 500 000 + 750 000 = 3 250 000 руб.

Расчет экономической эффективности системы защиты информации

ЭЗИ – эффективность ЗИ;

Рсум – стоимостная оценка предотвращенного ущерба;

ЗЗИ – суммарные затраты на ЗИ (величина расходов на создание и эксплуатацию системы в год).

Рсум = 3 250 000 рублей

ЗЗИ= 45 175 рублей.

Таким образом, экономическая эффективность защиты информации очевидна, величина предотвращенного ущерба в 71 раз превышает величину расходов на создание и эксплуатацию системы в год.

ЗАКЛЮЧЕНИЕ

В ходе написания курсовой работы был рассмотрен комплекс вопросов, связанных с проблемами защиты конфиденциальной информации в коммерческом предприятии.

Был проведен анализ существующей системы информационной безопасности коммерческого предприятия ООО «Санвэйс». Построена модель угроз и определены риски возникновения инцидентов нарушения целостности экономической информации инфраструктуры ООО «Санвэйс». Определена область применения системы информационной безопасности. Разработана система информационной безопасности ООО «Санвэйс». Дано технико-экономическое обоснование от внедрения новой системы информационной безопасности.

Для нейтрализации актуальных угроз несанкционированного доступа осуществлены следующие мероприятия:

- разработаны контекстные и DFD-диаграммы инфраструктуры ООО «Санвэйс» по информационной безопасности и защите от несанкционированного доступа, позволяющие строить политику безопасности;

- обеспечен подход к защите сетевого периметра и выбран межсетевой экран UserGate Proxy & Firewall 5.2 F, который является эффективной альтернативой дорогим программным и аппаратным межсетевым экранам, используемым для защиты информации и соответствует четвертому классу защиты РД по МЭ;

- выбрано криптографическое средство защиты от несанкционированного доступа - СКЗИ "ViPNet CSP", которое может использоваться для защиты информации в АС до 1В и ИСПДн до первого класса включительно;

- определено средство обнаружения вторжений и антивирус - SSEP, которое защищает компьютер от сетевых вторжений, вредоносных программ и спама;

- рассмотрена возможность выбора и установки на сервере администратора комплексного средства защиты информации от несанкционированного доступа Secret Net 7, предназначеного для защиты информации, составляющей коммерческую или государственную тайну или относящейся к персональным данным.

- присвоен информации Максимальный уровень критичности.

В результате проведенных расчетов была доказана экономическая эффективность защиты информации, величина предотвращенного ущерба в 71 раз превышает величину расходов на создание и эксплуатацию системы в год.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 29.07.2017) "Об информации, информационных технологиях и о защите информации" (с изм. и доп., вступ. в силу с 01.11.2017).

- Федеральный закон от 28.12.2010 N 390-ФЗ (ред. от 05.10.2015) "О безопасности"

- Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 29.07.2017) "О персональных данных"

- Указ Президента РФ от 06.03.1997 N 188 (ред. от 13.07.2015) "Об утверждении Перечня сведений конфиденциального характера".

- Указ Президента РФ от 17.03.2008 N 351 (ред. от 22.05.2015) "О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена".

- Галатенко, В.А. Основы информационной безопасности. Интернет-университет информационных технологий − ИНТУИТ.ру, 2008.

- Жуков, Ю. Основы веб-хакинга. Нападение и защита. Учебное пособие [Текст] / Ю. Жуков. - Питер, 2010. - 176 с.

- Избачков Ю.С. Информационные системы / Ю.С. Избачков, В.И. Петров. СПб.: Питер, 2005.

- Лэнс, Д. Фишинг. Техника компьютерных преступлений. Учебное пособие [Текст] / Д. Лэнс. - НТ Пресс, 2008. - 320 с.

- Мельников, В.П. Информационная безопасность. Учебное пособие [Текст] / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - Академия, 2009. - 336 с.

- Фостер, Д. Разработка средств безопасности и эксплойтов. Учебное пособие [Текст] / Д. Фостер. - Питер, 2007. - 418 с.: ил. - 3000 экз. - ISBN: 978-5-91180-422-0

- Чипига, А.Ф. Информационная безопасность автоматизированных систем: учеб. пособие для студентов вузов, обучающихся по специальностям в обл. информ. безопасности [Текст] / А.Ф. Чипига. - М.: Гелиос АРМ, 2010. - 336 с.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей. Учебное пособие [Текст] / В.Ф. Шаньгин - М.: "ФОРУМ": ИНФРА-М, 2008.

- Уставные документы ООО «Санвэйс»

- http://www.npo-echelon.ru/production/69/4851 - Система Cisco ASA 5510.

- https: // www.safe-line.ru/products/securitycode/ssep/ - Security Studio Endpoint Protection

- http://xn--h1anfb. xn--p1ai/szi-ot-nsd/secret-net/ - средство защиты информации от несанкционированного доступа СЗИ Secret Net 7.

-

Источник: http://www.begin.ru/add/spravochnik/vostrebovannyie-speczialnosti/informaczionnaya-bezopasnos.html ↑

-

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 29.07.2017) "Об информации, информационных технологиях и о защите информации" (с изм. и доп., вступ. в силу с 01.11.2017). ↑

-

Указ Президента РФ от 06.03.1997 N 188 (ред. от 13.07.2015) "Об утверждении Перечня сведений конфиденциального характера". ↑

-

Чипига, А.Ф. Информационная безопасность автоматизированных систем: учеб. пособие для студентов вузов, обучающихся по специальностям в обл. информ. безопасности [Текст] / А.Ф. Чипига. - М.: Гелиос АРМ, 2010. С.88. ↑

-

Фостер, Д. Разработка средств безопасности и эксплойтов. Учебное пособие [Текст] / Д. Фостер. - Питер, 2007. - 418 с. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей. Учебное пособие [Текст] / В.Ф. Шаньгин - М.: "ФОРУМ": ИНФРА-М, 2008. C.56. ↑

-

http://www.infotecs.ru/products/catalog. php? SECTION_ID=&ELEMENT_ID=2096 - Средство криптографической защиты информации "ViPNet CSP". ↑

-

http://xn--h1anfb. xn--p1ai/szi-ot-nsd/secret-net/ - средство защиты информации от несанкционированного доступа СЗИ Secret Net 7 ↑

- Управление персоналом как специфическая сфера управления

- Управление финансовыми ресурсами на предприятии (на примере ООО «ТРИУМФ»)

- Финансовый анализ бухгалтерского баланса предприятия (Понятие и принципы формирования бухгалтерского баланса)

- Ипотека в гражданском праве (Обращение взыскания на имущество, заложенное по договору об ипотеке)

- Управление оборотными средствами на предприятии (Сущность и источники формирования оборотного капитала)

- Общество с ограниченной ответственностью (Ликвидация и реорганизация общества с ограниченной ответственностью)

- Особенности политики мотивации персонала корпораций (на примере ПАО «НИЖНЕКАМСКШИНА»)

- Корпоративная культура в организации (Киришская городская библиотека)

- Политика мотивации персонала в системе стратегического управления кадровым направлением деятельности организации (ООО «КОРТРОС»)

- "Применение программных средств создания клиентских программ"

- Характеристики и типы мониторов для персональных компьютеров (Основные параметры мониторов. Основные характеристики мониторов)

- Проектирование реализации операций бизнес-процесса «Учет предоставленных услуг салоном красоты» (Обоснование проектных решений по информационному и программному обеспечению)