Назначение и структура системы защиты информации в коммерческих предприятиях.

Содержание:

ВВЕДЕНИЕ

Актуальность проблемы защиты информации связана с ростом возможностей вычислительной техники. Развитие средств, методов и форм автоматизации процессов обработки информации, массовость применения компьютерных технологий резко повышают уязвимость информации. Потребность в обеспечении информационной безопасности связана с тем, что существует множество субъектов и структур, как правило коммерческих, весьма заинтересованных в чужих данных, за которые готовы платить высокую цену.

Целью написания курсовой работы на тему «Назначение и структура системы защиты информации в коммерческих предприятиях» является обоснование необходимости защиты информации в автоматизированных информационных технологиях, подробный анализ организации системы защиты информации в информационных системах коммерческих предприятий и оценка ее эффективности.

Предметом исследования является информационная безопасность АИТ, объектом исследования – информация, используемая в АИТ.

Согласно заявленной цели выделим ряд взаимосвязанных задач:

- изучить теоретические аспекты защиты информации в информационных системах коммерческих предприятий;

- исследовать определение понятия угрозы информационной безопасности в информационных системах коммерческих предприятий;

- рассмотреть основные способы реализации угроз, привести вариант их классификации;

- проанализировать современные методы и средства защиты информации в информационных системах коммерческих предприятий и оценить их эффективность;

- рассмотреть основные принципы и этапы создания системы защиты информации экономических систем.

Были использованы следующие методы исследования: теоретический анализ, обобщение, индуктивные и дедуктивные методы.

Курсовая работа основана на учебниках по СЗИ или защите информации различных авторов, в том числе учебник Герасименко В.А. и Малюка А.А. и пособие Морозовой Е.В., статьи А.И. Алексенцева и учебник Н.В. Гришиной, пособие А.А. Гладких и В.Е. Дементьева.

ГЛАВА 1. ОРГАНИЗАЦИОННО-ЭКОНОМИЧЕСКАЯ СУЩНОСТЬ ЭКОНОМИЧЕСКИХ ИНФОРМАЦИОННЫХ СИСТЕМ

1.1 Проблема защиты информации

Безопасность информации - степень защищенности информации, хранимой и обрабатываемой в автоматизированной системе, от негативного воздействия на нее, с точки зрения нарушения ее физической и логической целостности или несанкционированного использования [7].

Рассматривая проблемы безопасности информации важно понимать степень ее защищенности.

Защищенность информации - поддержание на заданном уровне тех параметров информации, находящейся в автоматизированной системе, которые обеспечивают установленный статус ее хранения, обработки и использования [2]. Под комплексной защитой информации подразумевается целенаправленное регулярное применение в автоматизированных системах средств и методов защиты информации, а также комплекс мероприятий, который осуществляется для поддержания необходимого уровня защищенности информации по всем категориям показателей и условий, являющихся значимыми с точки зрения обеспечения безопасности информации.

Таким образом, безопасная информационная система — это система, которая по определению обладает свойствами конфиденциальности, доступности и целостности, т.е:

- защищает данные от несанкционированного доступа;

- всегда готова предоставить их своим пользователям;

- надежно хранит информацию и гарантирует неизменность данных.

В данном случае под целостностью понимается невозможность несанкционированного или случайного уничтожения, а также модификации информации. Под конфиденциальностью информации - невозможность утечки и несанкционированного завладения хранящейся, передаваемой или принимаемой информации. В общем виде процесс воздействия на информацию отражен на рисунке 1.

Рисунок 1 – Воздействие на информацию

Проблема защиты информации является комплексом взаимосвязанных целей и задач, а также проблем в областях права, организации управления, разработки технических средств, программирования и математики.

Любой системе управления экономическим объектом соответствует экономическая информационная система или совокупность внутренних и внешних потоков прямой и обратной информационной связи экономического объекта, методов, средств, специалистов, участвующих в процессе обработки информации и выработке управляющих решений.

Согласно федеральному закону «Об информации, информатизации и защите информации», информационная система – это организационно упорядоченная совокупность документов и информационных технологий, в том числе с использованием средств вычислительной техники и связи, реализующих информационные процессы (процессы сбора, обработки, накопления, хранения, поиска и распространения информации) [18].

Большое число функциональных особенностей для экономических информационных систем выделяется по значительному числу классификационных признаков. Так, в соответствии с уровнем применения и административным делением можно различать информационные системы различных уровней – отдельного предприятия, района, государства и т.д.

В экономике с учетом сферы применения выделяются:

- банковские информационные системы;

- информационные системы фондового рынка;

- страховые информационные системы;

- налоговые информационные системы;

- информационные системы промышленных предприятий и организаций;

- статистические информационные системы и др.

Информационные системы коммерческих предприятий накапливают и перерабатывают поступающую учетную информацию и имеющиеся нормативы, и планы в аналитическую информацию - основу для прогнозирования развития экономической системы, корректировки ее целей и создания планов для нового цикла воспроизводства.

1.2 Требования к обработке информации в информационных системах коммерческих предприятий

К обработке информации в информационных системах коммерческих предприятий предъявляются следующие требования:

- полнота и достаточность информации для реализации функций управления;

- своевременность предоставления информации;

- соответствие уровню управления;

- обеспечение достоверности информации;

- экономичность обработки информации;

- адаптивность к изменяющимся информационный потребностям пользователей [4].

Само понятие информационной безопасности имеет смысл только для тех систем, в которых эта проблема существовала и до их автоматизации. До применения компьютерных технологий в любой организации, для которой безопасность информации имела определенное значение, был установлен определенный порядок работы с информацией, регламентирующий информационные потоки внутри организации и обмен информацией с внешним миром.

Решение этой задачи осуществляется последовательным осуществлением следующих действий:

- определение механизма, выражающего заданную схему информационных потоков и правил управления ими;

- построение модели безопасности, отражающей заданный порядок обработки информации, и формальное доказательство ее безопасности;

- реализация системы обработки информации в соответствии с предложенной моделью.

При осуществлении указанного алгоритма разработчики зачастую сталкиваются с проблемой неполноты информации, сложности реализации на практике разработанных концепций и теорий, необходимости внедрения компонентов в систему, что может привести к расхождениям с установленной моделью безопасности и др.

Однако, контроль доступа к объектам системы имеет ключевое значение для обеспечения защиты информации и безопасности всей системы в целом.

Поэтому в процессе обеспечения информационной безопасности любой системы коммерческого предприятия крайне важен процесс выявления угроз безопасности, возможных каналов утечки информации и путей несанкционированного доступа к защищаемым данным, а также разработка действенных и эффективных мер предупреждения и устранения влияния данных факторов.

ГЛАВА 2. ОСНОВНЫЕ ВИДЫ УГРОЗ БЕЗОПАСНОСТИ ЭКОНОМИЧЕСКИХ ИНФОРМАЦИОННЫХ СИСТЕМ

2.1 Информационные угрозы

Под угрозой безопасности информации понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Факторы, которыми могут быть обусловлены информационные угрозы приведены на рисунке 2.

Рисунок 2 – Факторы информационных угроз

При потере ценности информации реализуется угроза нарушения ее конфиденциальности. Если информация изменяется или уничтожается с потерей ценности, то реализуется угроза целостности. Если информация вовремя не поступает легальному пользователю, реализуется угроза оперативности использования или доступности информации.

Информационные угрозы подразделяются также на:

- Пассивные и активные. Пассивные направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование (попытка получения информации, циркулирующей в каналах связи, посредством прослушивания). Активные угрозы нарушают процесс работы системы за счет целенаправленного воздействия на аппаратные, программные и информационные ресурсы (посредством разрушения и радиоэлектронного подавления линий связи, вывода из строя компьютера или операционной системы, искажения сведений в базах данных либо в системной информации и т.д.) Источниками активных угроз могут быть активные действия злоумышленников, влияние вредоносных программ и т.п.

- Внутренние и внешние. Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом. Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями.

К основным угрозам безопасности относят:

1) разглашение конфиденциальной информации;

2) утечка конфиденциальной информации;

3) несанкционированный доступ к защищаемой информации [4].

Рассмотрим каждую из угроз подробнее.

А. Разглашение информации ее владельцем или обладателем – умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Б. Утечка конфиденциальной информации – это бесконтрольный выход конфиденциальной информации за пределы информационной системы или определённого пула лиц, которым информация была доверена в связи с занимаемой должностью или стала известна в ходе работы.

Причины утечки связаны, как правило, с несовершенством норм по сохранению информации, а также их нарушением, отступлением от правил обращения с соответствующими документами, техническими средствами, образцами продукции и другими материалами, содержащими конфиденциальную информацию.

К факторам утечки могут относиться:

- недостаточное знание работниками предприятия правил защиты информации и непонимание необходимости их тщательного соблюдения;

- использование неаттестованных технических средств обработки конфиденциальной информации;

- слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами.

В) Несанкционированный доступ - наиболее распространенный вид информационных угроз, который заключается в получении пользователем доступа к объекту, на который у него нет разрешения в соответствии с принятой в организации политикой безопасности.

Есть и достаточно примитивные пути несанкционированного доступа:

- хищение носителей информации и документальных отходов;

- инициативное сотрудничество;

- склонение к сотрудничеству со стороны взломщика;

- выпытывание;

- подслушивание;

- наблюдение и другие пути.

Идентификация угроз предполагает рассмотрение воздействий и последствий от реализации угроз. Обычно воздействие угроз приводит к раскрытию, модификации, разрушению информации или отказу в информационном обслуживании. Значительными и долговременными последствиями реализации угроз являются потеря бизнеса, нарушение коммерческой тайны, гражданских прав, и даже потеря человеческой жизни или ухудшение ее качества [14].

Каждая из угроз по-разному воздействует на информационные системы, что отражено в таблице 1.

Таблица 1

Основные характеристики моделей предоставления

|

Виды угроз |

Способы воздействия угроз |

|

информационные |

– нарушение адресности и своевременности информационного обмена, противозаконный сбор и использование информации; – несанкционированный доступ к информационным ресурсам; – манипулирование информацией; – нарушение технологии обработки информации. |

|

программно-математические |

– внедрение компьютерных вирусов; – установка программных и аппаратных закладных устройств; – уничтожение или модификацию данных в автоматизированных информационных системах. |

|

физические |

– уничтожение или разрушение средств обработки информации и связи; – уничтожение, разрушение или хищение машинных, или других носителей информации; – хищение программных или аппаратных ключей и средств криптографической защиты информации; – воздействие на персонал; – перехват, дешифровка и навязывание ложной информации в сетях передачи данных и линиях связи; – воздействие на парольно-ключевые системы. |

|

радиоэлектрон-ные |

перехват информации в технических каналах ее возможной утечки; – внедрение электронных устройств перехвата информации в технические средства и помещения; – перехват, дешифровка и навязывание ложной информации в сетях передачи данных и линиях связи; – радиоэлектронное подавление линий связи и систем управления. |

|

организационно-правовые |

– невыполнение требований законодательства о задержке в принятии необходимых нормативно-правовых положений в информационной сфере; – неправомерное ограничение доступа к документам, содержащим важную для граждан и организаций информацию. |

Знание возможных угроз, а также уязвимых мест защиты, необходимо, чтобы выбрать наиболее рациональные и действенные методы обеспечения безопасности. Самыми частыми и опасными угрозами являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других, обслуживающих информационные системы лиц.

2.2 Воздействие вредоносных программ

Программы с потенциально опасными последствиями названы в УК РФ вредоносными программами. Классификация вредоносных программ приведена на рисунке 3.

Рисунок 3 – Классификация вредоносных программ

А. Вирус – это программа, которая может заражать другие программы путем включения в них своей, возможно модифицированной, копии, причем последняя сохраняет способность к дальнейшему размножению [5].

Своим названием компьютерные вирусы обязаны определенному сходству с вирусами биологическими:

- способностями к саморазмножению;

- высокой скорости распространения;

- избирательности поражаемых систем;

- наличию определенного инкубационного периода;

- способности «заражать» еще незараженные системы;

- трудности борьбы с вирусами и т.д.

Выделяют следующие основные виды вирусов:

- файловые;

- загрузочные;

- макровирусы.

Б. «Троянский конь» – программа, выполняющая в дополнение к проектным и документированным не описанные в документации действия.

Опасность «троянского коня» заключается в дополнительном блоке команд, тем или иным образом вставленном в исходную безвредную программу, которая затем предлагается пользователем. Этот блок команд может срабатывать при наступлении некоторого условия.

«Червь» – программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. «Червь» использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий.

В. Атаки с использованием скрытых каналов обычно приводят к нарушениям конфиденциальности информации, по характеру воздействия являются пассивными, нарушение состоит только в передаче информации. Для организации «скрытых каналов» может использоваться как штатное программное обеспечение, так и специально разработанные «троянские» или вирусные программы. Атака обычно производится программным способом.

Также существует большое количество способов организации связи между двумя процессами системы. Более того, многие операционные системы имеют в своем распоряжении такие средства, так как они очень облегчают работу программистов и пользователей. Проблема заключается в том, что очень трудно отделить неразрешенные «скрытые каналы» от разрешенных, то есть тех, которые не запрещаются системной политикой безопасности. В конечном счете все определяется ущербом, который может принести организация «скрытых каналов».

В. Люком называется не описанная в документации на программный продукт возможность работы с этим программным продуктом. Сущность использования люков состоит в том, что при выполнении пользователем некоторых не описанных в документации действий он получает доступ к возможностям и данным, которые в обычных условиях для него закрыты (в частности - выход в привилегированный режим) [1].

«Люки» чаще всего являются результатом забывчивости разработчиков. В частности, отладка программы ведется за счет прямого доступа к отдельным частям продукта или наборе определенного сочетания клавиш.

Методика воздействия вредоносных программ в значительной мере зависит от организации обработки информации в системе, разработанной политики безопасности, возможностей установленных средств защиты, а также добросовестности администратора и оператора. Для реализации несанкционированного доступа существует два способа:

1. преодолеть систему защиты, то есть путем различных воздействий на нее прекратить ее действия в отношении себя или своих программ. Это сложно, трудоемко и не всегда возможно, зато эффективно;

2. понаблюдать какие наборы данных, представляющие интерес для злоумышленника, открыты для доступа по недосмотру или умыслу администратора. Такой доступ, хотя и с некоторой натяжкой, тоже можно назвать несанкционированным, его легко осуществить, но от него легко и защититься. К этому же типу относится доступ с подбором пароля, поскольку осуществить такой подбор возможно лишь в случае нарушения правил составления паролей и использования в качестве пароля человеческих имен, повторяющихся символов и пр.

В подавляющем большинстве случаев несанкционированный доступ становится возможным из-за непродуманного выбора средств защиты, их некорректной установки и настройки, плохого контроля работы, а также при небрежном отношении пользователей и администраторов к защите своих собственных данных.

Итак, во второй главе курсовой работы было рассмотрено понятие информационной угрозы и приведена их основная классификация. Также были рассмотрены основные типы вредоносных программ, способных нанести вред информационное безопасности любого предприятия, в том числе и коммерческого.

ГЛАВА 3. МЕТОДЫ, СРЕДСТВА И ОРГАНИЗАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В ИНФОРМАЦИОННЫХ СИСТЕМАХ КОММЕРЧЕСКИХ ПРЕДПРИЯТИЙ

3.1 Правовые основы обеспечения информационной безопасности

Современный этап развития системы обеспечения информационной безопасности государства и общества характеризуется переходом от тотального сокрытия большого объема сведений к гарантированной защищенности принципиально важных данных, обеспечивающей:

- конституционные права и свободы граждан, предприятий и организаций в сфере информатизации;

- необходимый уровень безопасности информации, подлежащей защите;

- защищенность систем формирования и использования информационных ресурсов.

Нормативные акты правового регулирования вопросов информатизации и защиты информации в Российской Федерации включают следующие источники, отраженные на рисунке 4.

Рисунок 4 – Нормативные акты РФ, регулирующие вопросы информатизации и защиты информации

Также источником нормативных и методических документов могут стать уполномоченные государственные органы РФ (Гостехкомиссии России, ФАПСИ, ФСБ) [2].

Ключевым моментом политики государства в данной области является осознание необходимости защиты любых информационных ресурсов и информационных технологий, неправомерное обращение с которыми может нанести ущерб их собственнику, владельцу, пользователю или иному лицу.

Федеральные законы и другие нормативные акты предусматривают:

- разделение информации на категории свободного и ограниченного доступа, причем информация ограниченного доступа подразделяется на:

- отнесенную к государственной тайне;

- отнесенную к служебной тайне (информацию для служебного пользования), персональные данные (и другие виды тайн);

- и другую информацию, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю или иному лицу. Указанные категории регулируются действием следующих нормативных актов, приведенных в таблице 2.

Таблица 2

Нормативные акты и регулируемые ими виды информации

|

Вид информации |

Нормативный акт и источник |

|

в отношении сведений, отнесенных к государственной тайне |

Уполномоченные государственные органы на основании Закона Российской Федерации «О государственной тайне» (от 21.07.93 г. N 5485-1) |

|

в отношении конфиденциальной документированной информации |

Собственник информационных ресурсов или уполномоченное лицо на основании Закона Российской Федерации «Об информации, информатизации и защите информации» (в ред. Федеральных законов от 27.07.2010 N 227-ФЗ, от 06.04.2011 N 65-ФЗ) |

|

в отношении персональных данных |

Отдельные федеральные законы |

2) лицензирование деятельности предприятий, учреждений и организаций в области защиты информации;

3) аттестование автоматизированных информационных систем, обрабатывающих информацию с ограниченным доступом на соответствие требованиям безопасности информации при проведении работ со сведениями соответствующей степени конфиденциальности (секретности);

4) сертификацию средств защиты информации и средств контроля эффективности защиты, используемых в автоматизированных системах;

5) возложение решения вопросов организации лицензирования, аттестации и сертификации на органы государственного управления в пределах их компетенции, определенной законодательством Российской Федерации;

6) создание автоматизированных информационных систем в защищенном исполнении и специальных подразделений, обеспечивающих защиту информации с ограниченным доступом, являющейся собственностью государства, а также осуществление контроля защищенности информации и предоставление прав запрещать или приостанавливать обработку информации в случае невыполнения требований по обеспечению ее защиты;

7) определение прав и обязанностей субъектов в области защиты информации.

Правовой режим защиты информации, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу, устанавливается на основании федерального законодательства РФ. Рассмотренные выше Федеральные законы и другие нормативные акты составляют правовые основы обеспечения информационной безопасности.

Активное развитие систем автоматизации и распространение компьютерных технологий, внедряемых непосредственно в работу коммерческих предприятий, влияют на значительное изменение и постепенное совершенствование юридических основ защиты информации.

3.2 Основные методы и средства защиты информации

При разработке информационных систем, зачастую, возникает проблема по решению вопроса безопасности информации, составляющей коммерческую тайну, а также безопасности самих компьютерных информационных систем.

Защита разрабатывается индивидуально для каждого типа системы, но в соответствии с общепринятыми правилами, которые предполагают реализацию следующих этапов:

- анализ риска, заканчивающийся разработкой проекта системы защиты;

- реализация системы защиты на основе результатов анализа риска;

- постоянный контроль за работой системы защиты и информационной системы как таковой.

На каждом этапе реализуются определенные требования к защите; их точное соблюдение приводит к созданию безопасной системы.

Для обеспечения непрерывной защиты информации в информационных системах целесообразно создать из специалистов группу информационной безопасности. На эту группу возлагаются обязанности по сопровождению системы защиты, ведения реквизитов защиты, обнаружения и расследования нарушений политики безопасности и т.д.

Основные этапы построения системы защиты приведены на рисунке 5.

Рисунок 5 – Этапы создания системы защиты

Рассмотрим каждый из этапов подробнее.

А. Этап анализа возможных угроз АИС необходим для фиксирования на

определенный момент времени состояния АИС и определения возможных воздействий на каждый компонент системы. Обеспечить защиту АИС от всех воздействий на нее невозможно, хотя бы потому, что невозможно полностью установить перечень угроз и способов их реализации.

Б. На этапе планирования формируется система защиты как единая совокупность мер противодействия различной природы.

В. Сущность этапа реализации системы защиты заключается в установке и настройке средств защиты, необходимых для реализации зафиксированных в плане защиты правил обработки информации. Содержание этого этапа зависит от способа реализации механизмов защиты в средствах защиты.

Г. Этап сопровождения заключается в контроле работы системы, регистрации происходящих в ней событий, их анализе с целью обнаружить нарушения безопасности. В том случае, когда состав системы претерпел существенные изменения, требуется повторение описанной выше последовательности действий [16].

Можно выделить следующие 3 направления управления защиты информации в экономических информационных системах, которые представлены на рисунке 6.

Управление защитой компьютерной безопасностью

Правовое обеспечение защиты компьютерной безопасности

Инженерно-техническое обеспечение защиты компьютерной безопасности

Организационное обеспечение защиты компьютерной безопасности

Рисунок 6 – Управление защитой компьютерной безопасностью

- Правовое обеспечение защиты информации - действующие в стране законы, указы и другие нормативно-правовые акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений, а также устанавливающие ответственность за нарушения этих правил.

- Инженерно-техническая защита — это совокупность специальных органов, технических средств и мероприятий, функционирующих совместно для выполнения определенной задачи по защите информации.

- Организационные мероприятия и процедуры, решающиеся на всех этапах проектирования и эксплуатации информационных систем.

Создание базовой системы зашиты информации в информационной системе основывается на следующих принципах:

1. Комплексный подход к построению системы защиты при ведущей роли организационных мероприятий;

2. Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки;

3. Полнота контроля и регистрации попыток несанкционированного доступа, т.е. необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования.

4. Обеспечение надежности системы защиты, т.е. невозможность снижения ее уровня при возникновении в системе сбоев, отказов, преднамеренных действий нарушителя или непреднамеренных ошибок пользователей и обслуживающего персонала.

5. Обеспечение контроля за функционированием системы защиты, т.е. создание средств и методов контроля работоспособности механизмов защиты.

6. «Прозрачность» системы защиты информации для общего, прикладного программного обеспечения и пользователей.

7. Экономическая целесообразность использования системы защиты. Стоимость разработки и эксплуатации систем защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации информационной системы без системы защиты, что отражено на рисунке 7.

Управление защитой информации

Предупреждение несанкционированных действий в отношении информации

Защита информационных ресурсов

Комплексная защита объектов

Обеспечение физической и логической целостности информации

Обеспечение локальной безопасности

Защита от дезинформации

Обеспечение качества хранения информации

Рисунок 7 – Управление защитой информации

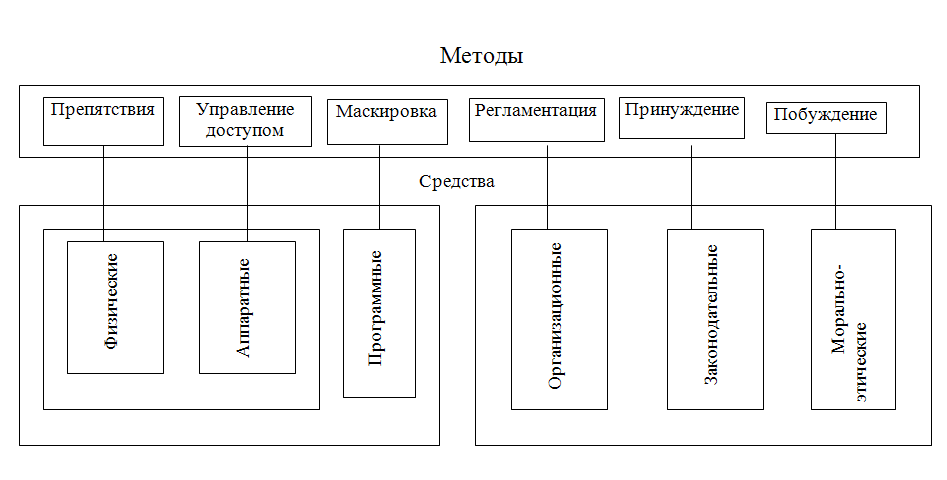

К основным методам защиты информации относятся следующие методы, приведенные на рисунке 8.

Рисунок 8 – Методы и средства информационной безопасности экономического объекта

Рассмотрим каждый из методов подробнее.

А. Препятствие - метод физического преграждения пути злоумышленнику к защищаемой информации.

Б. Управление доступом - метод защиты информации путем регулирования использования всех ресурсов информационной системы.

В. Маскировка — метод защиты информации путем ее криптографического закрытия. Этот метод защиты широко применяется за рубежом, как при обработке, так и при хранении информации, в том числе на дискетах. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Г. Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Д. Принуждение - такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Е. Побуждение — такой метод защиты, который побуждает пользователя и персонал системы не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и неписаных).

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты, таких, как технические, программные, организационные, законодательные и морально-этические.

3.3 Шифрование как основной метод защиты информации

Постоянное развитие и совершенствование информационных технологий дает возможность передавать и хранить все большие объемы информации. Это имеет и оборотную сторону, - информация становится все более уязвимой.

Поэтому все большую важность приобретает проблема защиты информации от несанкционированного доступа при передаче и хранении. Сущность этой проблемы - постоянная борьба специалистов по защите информации со своими «оппонентами».

Очевидная тенденция к переходу на цифровые методы передачи и хранения информации позволяет применять унифицированные методы и алгоритмы для защиты дискретной и непрерывной информации.

Испытанный метод защиты информации от несанкционированного доступа - шифрование. Шифрованием называют процесс преобразования открытых данных в зашифрованные или зашифрованных данных в открытые по определенным правилам с применением ключей [12].

С помощью криптографических методов возможно:

- шифрование информации;

- реализация электронной подписи;

- распределение ключей шифрования;

- защита от случайного или умышленного изменения информации.

К алгоритмам шифрования предъявляются определенные требования:

1) высокий уровень защиты данных против дешифрования и возможной модификации;

2) защищенность информации должна основываться только на знании ключа и не зависеть от того, известен алгоритм или нет;

3) малое изменение исходного текста или ключа должно приводить к значительному изменению шифрованного текста;

4) область значений ключа должна исключать возможность дешифрования данных путем перебора значений ключа;

5) экономичность реализации алгоритма при достаточном быстродействии;

6) стоимость дешифрования данных без знания ключа должна превышать стоимость данных.

Существует два основных типа криптографических алгоритма:

- симметричные, для которых ключ расшифрования совпадает с ключом зашифрования;

- асимметричные (алгоритмы с открытым ключом), использующие для зашифрования и расшифрования два разных ключа.

Симметричные алгоритмы делятся на две категории:

- потоковые шифры, в которых данные обрабатываются побитово;

- блочные шифры, в которых операции производятся над группами битов.

Для осуществления этих алгоритмов применяются специальные программы, которых в настоящее время на рынке информационных технологий достаточно много.

Входной информацией в данном вопросе является то, что требуется защитить от несанкционированного доступа путем шифрования.

Программы, использующие для этих целей, работают с файлами (шифрование, установка защит). Таком образом, входными данными являются файлы различного типа для шифрования и EXE- и COM-файлы для установки пароля и проверки по ключевой дискете.

В качестве постоянной информации используются таблицы перестановок и константы генератора псевдослучайных чисел при шифровании файлов.

Результатом выполнения алгоритма шифрования информации являются выходные данные. Это зашифрованные файлы и защищенные программы.

Как показывает практика, абсолютных способов защиты информации не существует. Какими бы сложными и дорогими не были предлагаемые на рынке средства защиты, их эффективность оказывается условной. С учетом сложившейся реальной обстановки востребованными оказываются несложные и недорогие средства защиты, разрабатываемые и устанавливаемые самим производителем продукта и направленные против незаконных действий квалифицированных пользователей.

Итак, в третьей главе курсовой работы были рассмотрены основные методы и средства защиты информации, среди которых - правовые основы обеспечения информационной безопасности, а также шифрование как основной метод защиты информации

ЗАКЛЮЧЕНИЕ

С каждым годом увеличивается количество информации, растет ее ценность, в связи с чем возрастают требования по ее защите. Также быстрыми темпами совершенствуются компьютерные технологии. Из-за ежегодного обновления компьютерных технологий возникают новые угрозы для информации, поэтому все более актуальной становится проблема обеспечения безопасности, предотвращения несанкционированного доступа к информации, физического уничтожения или модификации защищаемой информации.

Под угрозой безопасности информации понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов.

Защита любых информационных ресурсов и информационных технологий, неправомерное обращение с которыми может нанести ущерб их собственнику, владельцу, пользователю или иному лицу регулируется разработанной правительством системой нормативных актов правового регулирования вопросов информатизации и защиты информации в Российской Федерации.

Обеспечение информационной безопасности экономического объекта достигается множеством различных методов и средств. К основным методам защиты информации в ЭИС относятся: препятствие, управление доступом, маскировка, регламентация, принуждение, побуждение.

Создание системы защиты информации экономических систем основывается на совокупности принципов и подходов. Наиболее важными являются принципы непрерывности совершенствования и развития системы информационной безопасности и комплексного использования всего арсенала имеющихся средств защиты во всех структурных элементах производства и на всех этапах технологического цикла обработки информации.

Важнейшими условиями обеспечения безопасности являются законность, достаточность, соблюдение баланса интересов личности и предприятия, высокий профессионализм сотрудников, занимающихся вопросами информационной безопасности, подготовка пользователей и соблюдение ими всех установленных правил сохранения конфиденциальности, взаимная ответственность персонала и руководства, взаимодействие с государственными правоохранительными органами.

Создание системы защиты информации экономических систем включает в себя следующие этапы: обследование организации, проектирование системы защиты информации, внедрение системы защиты информации, сопровождение системы информационной безопасности, обучение специалистов по защите информации.

Обеспечение информационной безопасности требует комплексного подхода, в основе которого должна лежать система обеспечения информационной безопасности, включающая организационную (подготовленный персонал и нормативные документы) и техническую (средства защиты информации) составляющие.

Таким образом, система защиты информации в экономических информационных системах представляет собой сложный комплекс мер, способов и средств, гарантирующих обеспечение безопасности экономической информации. Однако из-за постоянного обновления компьютерных технологий возникают новые угрозы для информации, поэтому проблема обеспечения ее безопасности, предотвращения несанкционированного доступа к информации, ее уничтожения или модификации, становится все более актуальной, свидетельствует о необходимости более подробного изучения и решения вопросов защиты информации в экономических информационных системах.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- ФЗ РФ «О государственной тайне» (от 21.07.93 г. N 5485-1);

- ФЗ РФ «Об информации, информатизации и защите информации» (в ред. Федеральных законов от 27.07.2010 N 227-ФЗ, от 06.04.2011 N 65-ФЗ);

- Федеральный закон от 06.04.2011 N 63-ФЗ «Об электронной подписи» (принят ГД ФС РФ 25.03.2011);

- Титоренко, Г.А. Автоматизированные информационные технологии в экономике: Учебник / Г.А. Титоренко/ М.: ЮНИТИ, 2009. – 400 с.

- Адамадзиев, К.Р., Информационные системы в экономике: Учебное пособие / К.Р. Адамадзиев, А.Н. Асхабова / – Махачкала: 2002. – 138 с.

- Герасименко, В.А. Проблемы защиты данных в системах их обработки / В.А. Герасименко // Зарубежная радиоэлектроника, 2009, №12, с. 5-21.

- Давыдовский, А.И. Защита информации в вычислительных сетях / А. И. Давыдовский, П.В. Дорошкевич // Зарубежная радиоэлектроника. - 2009, №12, с. 60-70.

- Девянин, П.Н. Теоретические основы компьютерной безопасности: Учеб. пособие для вузов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков/ М.: Радио и связь, 2000, 192 с.

- Емельянова, Н.З. Информационные системы в экономике / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов / М.: Изд-во «Форум», 2005, 461 с.

- Шаньгин, В.Ф. Зашита информации в компьютерных системах и сетях / В.Ф. Шаньгин / М.: Радио и связь, 2010, 328 с.

- Зегжда, Д.П. Основы безопасности информационных систем /Д.П. Зегжда, А.М. Ивашко / М.: Горячая линия – телеком, 2000, 320 с.

- Игнатьев, В.А. Информационная безопасность современного коммерческого предприятия: учебное пособие / В.А. Игнатьев / М.: Academia, 2009, 330 с.

- Титоренко, Г.А. Информационные системы в экономике: учебник для студентов вузов. – 2-е изд., перераб. и доп. / Г.А. Титоренко/ М.: ЮНИТИ-ДАНА, 2008, 463 с.

- Карминский, А.М. Информационные системы в экономике. Ч. II. /А.М. Карминский, Г.В. Черников / М.: Финансы и статистика, 2006, 251 с.

- Конеев, И.А. Информационная безопасность предприятия / И.А. Конеев, А.С. Беляев / СПб.: БХВ-Петербург, 2015, 138 с.

- Марков, А.А. Введение в теорию кодирования / А.А. Марков / М.: Наука, 2002, 192 с.

- Мафтик, С. Механизмы защиты в сетях ЭВМ / С. Мафтик / М.: Мир, 2003, 216 с.

- Мхитарян, С.В. Маркетинговая информационная система / С.В. Мхитарян / М.: Изд-во «Эксмо», 2006, 336 с.

- Роль мотивации в поведении организации (Понятие профессиональной деятельности)

- PR в системе Интегрированных коммуникаций (Понятие и сущность)

- Организация маркетинга на предприятии (на примере ООО «Всё Включено» г. Набережные Челны)

- Государственное регулирование предпринимательской деятельности .

- Проблема личности в социальной психологии (Теоретический анализ литературы по проблеме исследования)

- Предпринимательское право. Понятие и значение приватизации .

- Ассортиментная политика предприятия промышленности (Сущность и значение товарного ассортимента в системе управления на предприятии)

- Управление каналами сбыта в системе товародвижения реально существующей организации (Формирование каналов)

- Руководство, стили руководства ( Теоретические аспекты изучение стиля руководства )

- Управление запасами.

- Облачные сервисы (Определение и характеристика облачного сервиса)

- Проектирование реализации операций бизнес-процесса Продажи