Построение модели угроз малого предприятия розничной торговли продуктами питания

Содержание:

Введение

В настоящее время с широким распространением информационных и коммуникационных технологий особую актуальность приобретают задачи обеспечения защиты информации. Специфика работы с информационными системами связана с наличием ряда рисков, предполагающих возможности утраты, утечки, искажения информации. Информационные ресурсы в настоящее время представляют собой высокоценный актив, обеспечение сохранности которого является залогом успешности функционирования организаций различного рода деятельности. Потери информации с высокой вероятностью могут приводить к простоям в работе сотрудников организаций, что приводит к прямым убыткам, связанным с потерями в клиентской базе, просрочкам в исполнении заказов и подготовке документов и др.

В качестве объектов обрабатываемой информации выступают: финансовые данные, элементы коммерческой тайны, объекты, охраняемые законодательством об авторском праве, а также данные о личной жизни и состоянии здоровья людей. Утечки информации, содержащей коммерческую тайну, могут выступать в качестве причины прямых убытков, вплоть до возникновения угрозы функционированию предприятия.

Цель курсовой работы: построение модели угроз информационной безопасности для предприятия розничной торговли продуктами питания.

Задачи:

- анализ индикаторов обеспечения информационной безопасности;

- анализ угроз информационной безопасности ООО «Едок»;

- определение нарушителя, построение модели угроз;

- анализ инструментов и механизмов обеспечения информационной безопасности ООО «Едок».

Объект исследования – система информационной безопасности ООО «Едок»

Предмет исследования – модель угроз системы безопасности ООО «Едок»

В ходе работы были использованы следующие методы: расчетный, абстрактно-логический, метод сравнения, аналитический, опрос, наблюдения, нормативный.

1. Система безопасности предприятия

1.1 Общая характеристика предметной области

Ведение бизнеса в России связано с решением сложных задач, работой в условиях конкурентной среды. Стремительная компьютеризация различных организаций облегчило взаимодействие между внутренними структурами, оптимизировало процессы, однако открыло возможность для совершения неправомерных действий, нарушающих конфиденциальность информации.

Проблемы обеспечения безопасности возникают перед каждой организацией не только в периоды кризисов, но и при работе в условиях стабильной экономической среды, комплекс решаемых при этом целевых задач имеет существенное различие.

При анализе различных определений термина «безопасность» определяется несколько элементов указанного понятия. Во-первых, безопасность может представляет собой состояние объекта угрозы, объекта опасности. Причем в данном случае оценивается уровень защищенности от опасностей и угроз. Безопасность также может трактоваться как способность объекта (человека, общества) к сохранению своей сущности и основных характеристик в условиях целенаправленных, разрушающих внешних воздействий или угроз, возникающих в самом объекте. В-третьих, безопасность представляет собой свойство системы, построенной на принципах устойчивости, само регуляции, целостности. Безопасность призвана защитить каждое из указанных свойств системы, так как разрушительное воздействие на любое из этих свойств приведет к гибели системы в целом.

Угрозы – потенциально и реально возможные неблагоприятные воздействия к информационным активам, приводящие к неправомерному владению сведениями. В основе угроз лежат как природные, так и человеческие факторы, случайные или преднамеренные. Для обеспечения безопасности должны быть выявлены те источники, которые в первую очередь могут стать объектами неправомерных действий. Классификация угроз представлена на Рисунке 1.

ПО МАСШТАБУ:

Глобальные, региональные, организация

ПО ПРИЧИНЕ:

Преднамеренные, случайные, закономерные, стихийные

ПО ОБЪЕКТАМ:

Персонал, финансы, материальные ценности, информация

УГРОЗЫ

РАСПОЛОЖЕНИЕ ИСТОЧНИКА: Внутреннее, внешнее

ПО ВЕЛИЧИНЕ УЩЕРБА:

Предельный, Значительный, незначительны

ПО ХАРАКТЕРУ УЩЕРБА:

Материальный, моральный

Рисунок 1. Классификация угроз

Каждое предприятие определяет источники угроз безопасности информации, способы их реализации, а также обеспечивает комплексный подход для противодействия несанкционированному доступу.

Статистика основных угроз и основных потерь на предприятии показывает, что 70% угроз исходит от персонала, кассиров, продавцов и поставщиков, 25% - от покупателей и 5% форс-мажорные угрозы.

Процедура построения модели угроз информационной безопасности состоит из нескольких последовательных шагов:

- Определение источников и объектов угроз;

- Определение целей угроз со стороны злоумышленников;

- Выявление способов доступа и реализации угроз:

- Направления и способы защиты информации;

- Оценка материального ущерба и других последствий возможной реализации угроз.

При проведении оценки показателей защищенности предприятия необходимо основываться на результатах аудита, проводимого специалистами в области системы безопасности. Основные источники данных для оценки уровня защищённости включают [4]:

- анализ внутренней нормативной документации компании и документов сторонних организаций, определяющих политику в области обеспечения информационной безопасности компании;

- анализ результатов проведения опросов среди сотрудников компании;

- оценку деятельности сотрудников компании;

- анализ инженерной защиты, пожарной безопасности, контроля и наблюдения.

При проведении устных опросов работников компании делается вывод об уровне соответствия оцениваемой деятельности регламентам внутренней нормативной документации.

Анализ существующей политики безопасности и изучение потенциальных источников угроз позволит построить модель угроз предприятия для выявления основных направлений защиты информации.

1.2 Источники угроз и оценка уязвимостей на предприятии

Для построения модели угроз предприятия необходимо полное обследования объекта на предмет общей защищенности. Нужно выявить наиболее важные активы организации, вероятные каналы утечки и возможные угрозы, связанные с активами.

Угроза утечки информации актуальна для предприятий в сфере торговли. Очевидно, что наиболее ценными активами предприятий является информационный документооборот. Это и сведения о поставщиках, оптовых и розничных ценах, информации в области статистики и логистики, информация о финансах организации.

Уязвимость информации в сфере торговли в первую очередь связан с тем, что конкуренты заинтересованы в обладании вышеуказанной информации. Это позволит понять стратегию компании, узнать преимущества и недостатки и поможет вытеснить их с рынка.

Каждое предприятия должно составлять перечень конфиденциальных сведений, к которым относятся: производственная информация, научно-техническая информация, организационные документы, уставы, личные данные сотрудников, данные о рынке, данные о поставщиках, оптовых и розничных ценах, информация о безопасности, программные и технические средства защиты информации.

Приведем классификацию возможных угроз безопасности предприятия розничной торговли (Таблица 1).

Таблица 1

Возможные угроза предприятия

|

Источники угроз |

Угрозы |

|

Сотрудники |

Нарушение установленных регламентов, правил, сбор, передача, уничтожение конфиденциальной информации |

|

Ввод ошибочных данных, некомпетентное использование средств защиты |

|

|

Невыполнение правил по технике безопасности |

|

|

Аппаратные средства |

Сбои в оборудовании |

|

Программное обеспечение |

Ошибки в работе ПО |

|

Внешние организации и лица |

Несанкционированный доступ к информации |

|

Разведывательные действия со стороны конкурентов |

|

|

Вредоносное ПО |

Заражение компьютеров вирусами |

|

Стихийные бедствия и форс-мажорные обстоятельства |

Перебои в электрическом питании, пожары, наводнения и тд. |

Таким образом, внутренние источники угроз являются наиболее вероятными и часто встречающимися. Основная угроза предприятия – это его сотрудники. В связи с этим, основное внимание должно быть уделено кадровой безопасности, которая включает в себя комплекс мер, связанных с работой, поведением персонала, трудовым отношениям. И эти занимается не только служба безопасности, но и менеджер персонала.

Особыми каналами утраты конфиденциальной информации является сотрудничество и переговоры с другими фирмами, поставщиками, клиентами. Также следует обращать внимания на технические средства шпионажа конкурентов.

Оценка угрозы – это оценка нанесенного ущерба организации. Ущерб делят на материальный, моральный и физический. По степени тяжести последствий делится на: низкую, среднюю, значительную и высокую.

Ущерб предприятия может быть выражен в неполучении прибыли, дополнительных затрат на технику, ПО, ремонт, затраты на корректировку стратегии, поиск новых сотрудников и другие.

1.3 Система безопасности магазина розничной торговли ООО «Едок»

В ходе изучения деятельности ООО «Едок» был проведён анализ системы безопасности, определены возможные и существующие угрозы, составлен комплекс мер по обеспечению защиты информации.

ООО «Едок» - розничное предприятие торговли продуктами питания. Организация не производит товар, а закупает его у крупных поставщиков. Основной целью организации является получение прибыли за счет покупки и перепродажи товара.

Основная деятельность организации:

- Анализ рынка потребителя;

- Закупка товара;

- Поступление товара на склад;

- Продажа.

ООО «Едок» вкладывает часть денежных средств в обеспечение безопасности документооборота и магазина в целом. Система безопасности состоит из инженерно-технической защиты (ИТЗ) и отдела физической охраны и режима.

Объекты защиты информации в ООО «Едок»:

- Обрабатываемая информация

- Состав активов предприятия

- Финансовый поток предприятия

- Стратегия организации для достижений бизнес-целей

- Персональные данные

- Маркетинговые исследования

Система защиты безопасности ООО «Едок» включают:

- Деятельность службы безопасности (видеонаблюдение, бюро пропусков, пожарная безопасность, защита по периметру)

- Аппаратно-программные средства защиты

Деятельность Службы Безопасности ООО «Едок» основывается на правовых, юридических и организационных документах предприятия: Закон Российской Федерации «О безопасности", Закон о предприятиях и предпринимательской деятельности, Устав предприятия.

В службу безопасности входит отдел охраны и режима, который обеспечивают охрану здания, организацию и контроль пропускного режима, обеспечивает безопасность в экстремальных условиях (пожар, стихийное бедствие и т.д.). Также осуществляется контроль и охрана перевозок со склада, ежегодные инспекции и обучение персонала.

К отделу информационной безопасности относится группа инженерно-технической защиты. К функциям отдела относятся: блокирование несанкционированного доступа к информации с помощью технических средств, разработка перечня конфиденциальной информации, обеспечение режима допуска, контроль посетителей, расследование нарушений, защита баз данных, создание криптографических и программных средств защиты, обеспечение режима секретности документов.

Рассмотрим динамику количества штатных единиц сотрудников, работающих в области информационной безопасности относительно общей штатной численности компании (Рисунок 2).

Рисунок 2. Динамика количества штатных единиц сотрудников, работающих в области информационной безопасности относительно общей штатной численности компании ООО «Едок»

Как показано на Рисунке 2, относительное количество сотрудников, работающих в области обеспечения информационной безопасности ООО «Едок» в период 2014-2019 г.г. возрастает, что связано с ростом количества задач, требующих привлечения специалистов данного профиля (внедрение систем электронного документооборота, работы с торговыми площадками, внедрение систем защиты персональных данных, развёртывание систем видеонаблюдения, охранной и пожарной сигнализации).

На Рисунке 3 приведена динамика средств, затрачиваемых на приобретение программных и аппаратных средств информационной безопасности.

Рисунок 3. Динамика средств, затрачиваемых на приобретение программных и аппаратных средств информационной безопасности

Как показано на рисунке 3, в период 2014-2019 г.г. наблюдается рост вложений в инфраструктуру информационной безопасности, что связано с модернизацией физической защиты, обновлениями программного обеспечения.

На Рисунке 4 приведена динамика количества инцидентов информационной безопасности, на Рисунке 5 – динамика ущерба, вызванного инцидентами информационной безопасности.

Рисунок 4. Динамика количества инцидентов информационной безопасности

Рисунок 5. Динамика ущерба от инцидентов информационной безопасности ООО «Едок»

Вычисление коэффициента корреляции между относительной штатной численностью специалистов по информационной безопасности и размера ущерба от инцидентов показало наличие сильной обратной корреляции. Таким образом, с ростом штатной численности сотрудников, работающих в области информационной безопасности, сокращается ущерб от инцидентов.

В рамках рассмотрения индикаторов защищенности информационной системы ООО «Едок» проводится анализ показателей:

- порядок назначения пользовательских ролей при доступе к информационным ресурсам компании;

- порядок обеспечения информационной безопасности на стадиях жизненного цикла информационных систем;

- решение задач защиты информации в процессе управления доступом и регистрацией;

- оценка архитектуры антивирусной защиты;

- регламентация использования средств Интернета;

- регламентация работы с криптографическим средствами;

- регламентация обеспечения защищенности персональных данных.

Рассмотрим режим управления доступом пользователей на уровне приложения на примере ПО «1С: Предприятие». К основным задачам администратора базы данных с использованием конфигуратора «1С: Предприятие» относят:

- работу с пользовательскими учетными записями (введение новых учетных записей), изменение уровня доступа к системе, удаление пользователя из системы;

- создание групповых политик (назначение групповых прав доступа);

- операции с информационными базами (установка обновлений, тестирование БД, реорганизация, сжатие и др.);

- резервное копирование базы данных;

- восстановление баз данных;

- организация хранения копий баз данных;

- разработка нормативных документов в области функционала администратора БД.

Эффективность управления базами данных определяет уровень надежности системы, снижение вероятности пользовательских ошибок, возникающих вследствие влияния человеческого фактора, позволяет реализовать протоколирование действий пользователей.

Проведем анализ организации процесса администрирования указанных информационных ресурсов в условиях ООО «Едок». Основные методы администрирования ПО «1С: Предприятие» связаны с управлением на уровне программного обеспечения (управление доступом осуществляется через режимы работы ПО), а также управление на уровне Active Directory (управление доступом к ресурсам файловой системы).

Функции администрирования ПО «1С: Предприятие», как правило, возлагаются на специалистов в области информационных технологий или защиты информации. На Рисунке 6 приведена схема документооборота в управлении пользовательским доступом к ПО «1С:Предприятие» в условиях ООО «Едок».

Рисунок 6. Схема документооборота в процессе администрирования баз данных «1С: Предприятие»

Из схемы видно, что процесс предоставления доступа пользователям к базам данных ПО «1С: Предприятие» предполагает выполнение следующих работ:

1. Начальником профильного отдела подается формализованная заявка на предоставление прав доступа к базам данных ПО «1С: Предприятие» на имя администратора базы данных. Заявка включает следующие позиции:

- тип действия: предоставление, изменение, закрытие прав доступа;

- доменное имя специалиста;

- ФИО и должность специалиста;

- уровень доступа;

- срок исполнения заявки.

Заявка визируется руководителем организации.

2. Администратор базы данных проводит изменения в документах: «Таблицы разграничения доступа к информационным ресурсам», «Профиль разграничения доступа к информационным ресурсам».

3. При необходимости администратором проводится формирование парольной карточки доступа к базе данных для выдачи пользователям и выдача ее под роспись с отметкой в соответствующем журнале. В некоторых случаях пользователи меняют пароли самостоятельно.

4. Администратор базы данных информирует руководителя подразделения предприятия об исполнении заявки.

Рассмотрим примеры доступа к базам данных специалистов к базам данных ПО «1С: Предприятие» (Таблица 2).

Таблица 2

Режимы доступа к ПО «1С: Управление продажами»

|

Должность специалиста |

Интерфейс |

Описание функционала |

|

Генеральный директор |

Отчеты |

Управленческий учет – формирование сводных данных о деятельности организации, финансовых показателях, связанных с осуществлением продаж |

|

Руководитель коммерческого отдела |

Полный |

Ввод документов, формирование аналитической отчетности, просмотр журналов, сторнирование документов |

|

Специалист отдела сбыта |

Отдел сбыта |

Оформление продаж с использованием кредитных ресурсов |

|

Специалист отдела бухгалтерского учета |

Бухгалтерский учет |

Ввод и проведение платежных документов |

|

Администратор базы данных |

Администратор |

Администрирование ПО |

По результатам анализа индикаторов информационной безопасности ООО «Едок» было показано, что в существующей технологии работы компании существует регламент определения пользовательских ролей при работе с приложениями. Разработаны регламенты оборота криптографических средств, внедрены корпоративные версии антивирусных программ, позволяющие централизовано управлять системой антивирусной защиты.

2. Основные направления защиты информационной безопасности ООО «Едок»

2.1 Источники угроз информационной безопасности ООО «Едок»

В условиях ООО «Едок» объектами защиты информации являются:

- элементы коммерческой тайны (данные о финансовом состоянии компании, клиентская база, данные о поставщиках и др.);

- персональные данные сотрудников;

- информация, содержащаяся в базах данных информационных систем ООО «Едок», утеря которой может привести к затратам компании на восстановление данных и возврат к штатному режиму работы;

- криптографические ключи (ключи электронной подписи).

Угрозы конфиденциальности информации ООО «Едок»:

- внутренние (связанными с нарушениями требований информационной безопасности при обработке персональных данных);

- внешние, когда источник угроз находится вне пределов информационной системы организации.

Реализация угроз возможна через физическое проникновение в помещения, несанкционированное копирование персональных данных в информационной системе, потерю данных вследствие сбоя в информационной системе, перехват информации через различные физические каналы (электромагнитный, визуально-оптический, параметрический, акустический и др.) [18].

Виды угроз для объектов защиты в условиях ООО «Едок» могут быть разнообразными. Далее приведены примеры некоторых видов угроз, каждой из которых сопоставляются технологические решения (Таблица 3):

Таблица 3

Типовые опасности безопасности информации в условиях ООО «Едок»

|

Опасности |

Технологии защиты |

Документационное обеспечение |

Категория |

|

Осуществление визуального съёма отображаемых данных (в присутствии посторонних лиц в процессе обработки данных) |

Блокирование экрана с использованием электронных ключей |

Список выделенных помещений |

Внешняя |

|

Активность вредоносного ПО |

Установка АВЗ |

«Инструкция по обеспечению антивирусной защиты» |

Внешняя |

|

Сетевые атаки |

Криптографическая защита |

Журнал настроек криптографического ПО |

Внешняя |

|

Аппаратные закладки |

Тестирование аппаратных систем |

«Акт тестирования устройств на наличие закладок» |

Внешняя |

|

Программные закладки |

Тестирование программных систем |

«Акт тестирования программ на наличие закладок» |

Внешняя |

|

Несанкционированное копирование баз данных |

Внедрение системы разграничения доступа |

Матрицы доступа |

Внешняя |

|

Накопление пользовательских данных |

Периодическая очистка временных файлов |

Инструкция по работе с ПО |

Внутренняя |

|

Ошибки в ПО |

Подготовка данных для разработчиков |

«Акт об устранении ошибок» |

Внутренняя |

|

Ошибочные действия работников |

Комплекс защитных мер |

«Лист ознакомления пользователей с инструкциями» |

Внутренняя |

|

Чрезвычайные ситуации |

Резервное копирование |

«Порядок эвакуации носителей информации при возникновении ЧС» |

Внутренняя |

|

Компрометация электронной подписи |

Вывод из строя скомпрометированных ключей |

«Инструкция по генерации ключей электронной подписи» |

Внутренняя |

|

Компрометация паролей |

Смена паролей |

«Инструкция по обеспечению парольной защиты» |

Внутренняя |

В условиях ООО «Едок» разработан пакет нормативных документов, регламентирующих правила работы с конфиденциальной информацией. За нарушение требований защиты информации предусматривается дисциплинарная ответственность, работает комиссия по анализу инцидентов информационной безопасности, в компетенцию которой входят вопросы анализа соблюдения требований по защите информации и принятия управленческих решении относительно нарушителей.

На Рисунке 7 приведена схема взаимодействия опасностей, угроз и рисков информационной безопасности ООО «Едок».

Рисунок 7. Схема взаимодействия опасностей, угроз и рисков информационной безопасности ООО «Едок»

Анализ рисков информационной безопасности в комплексе возможен с использованием программных систем специального класса таких, как RiskWatch, Risk Manager, COBRA и др.

Рассмотрев существующую систему организации защиты информации ООО "Едок", были сделаны выводы:

- в условиях рассматриваемого предприятия принимается ряд организационных, инженерно-технических и программных мер по обеспечению защиты информации;

- отсутствуют системы защиты от утечек по физическим каналам;

- в организации системы антивирусной защиты отмечен ряд недостатков, связанных с доступностью USB-портов для всех сотрудников, отсутствием модуля проверки электронной почты, возможностью пользовательского управления системой антивирусной защиты (не отключена возможность удаления, отключения компонент антивирусной защиты);

- отсутствуют средства, позволяющие осуществлять мониторинг состояния локальной вычислительной сети (активность пользователей, программного обеспечения, анализ сетевого трафика);

- в части организации системы защиты информации отсутствует единая номенклатура дел по защите информации, отсутствуют листы ознакомления сотрудников с требованиями защиты информации, отсутствуют регламенты резервного копирования и хранения резервных копий, не определен список выделенных помещений с ограниченным доступом.

Совершенствование защищенности системы защиты информации в условиях ООО «ЕДОК» предполагает:

- необходимость ограничения прав пользователей на конечных рабочих станциях;

- блокировку пользовательских учетных записей на период их отсутствия;

- разработку приказа об эвакуации носителей резервных копий при наступлении ЧС.

2.2 Организация системы информационной безопасности ООО «Едок»

Организационные меры информационной безопасности предполагают принятие мер по защите информации от нарушителей следующих типов:

- сотрудники организации, халатность которых может иметь негативные последствия для состояния защищенности информации;

- сотрудники организации, злонамеренно осуществляющие определенные действия, направленные на снижение уровня защищенности информации, либо на получение конфиденциальных сведений;

- сотрудники-инсайдеры, работающие на конкурирующие компании, деятельность которых направлена на получение информации, составляющей коммерческую тайну;

- физические лица, не являющиеся сотрудниками организации, осуществляющие деятельность по получению конфиденциальных сведений.

Организационные меры защиты включают в себя комплексные административные, управленческие меры, определяющие порядок работы систем по обработке данных, использованию ее ресурсов, деятельности обслуживающего персонала, а также технологии по взаимодействию пользователей с системой таким образом, чтобы минимизировать вероятность реализации угроз безопасности персональных данных (либо максимально снизить размер ущерба при их реализации).

В соответствии с определенными выше угрозами, в подразделениях организаций необходимо принятие ряда организационных мер, определяемых в локальных документах, перечень которых приведен в Таблице 4. Каждому из типов угроз сопоставлено технологическое решение, подкрепленное документационным обеспечением [16].

Таблица 4

Документационное обеспечение защиты конфиденциальной информации

|

Угроза |

Технология защиты |

Документационное обеспечение |

|

Вредоносная программа |

Антивирусное программное обеспечение |

«Положение об антивирусной защите в подразделениях ООО |

|

Вторжение в ИСПД по информационно-телекоммуникационным сетям |

Технология VipNet |

«Аппаратный журнал VipNet Coordinator» |

|

Закладка аппаратная |

Тестирование аппаратных средств |

«Акт ввода в эксплуатацию средств вычислительной техники» |

|

Закладка программная |

Тестирование программных средств |

«Положение о Фонде Алгоритмов и Программ в в подразделениях ООО |

|

Произвольное копирование баз данных |

Разграничение доступа |

«Таблицы разграничения доступа к информационным ресурсам в подразделениях ООО, «Инструкция о резервном копировании информационных ресурсов в подразделениях ООО |

|

Накопление данных пользователями ИСПД |

Ограничение уровня доступа |

«Таблицы разграничения доступа», должностные инструкции |

|

Наличие программных ошибок |

Взаимодействия с разработчиками |

«Заявка на доработку программного обеспечения» |

|

Ошибки в работе персонала |

Программные и аппаратные технологии защиты |

"Руководство пользователя" |

|

Чрезвычайные ситуации |

Порядок эвакуации носителей информации |

Порядок эвакуации носителей информации |

|

Компрометация электронной подписи |

Выпуск новых ключей ЭП, расследование причин |

«Порядок обращения с ключами ЭП» |

|

Компрометация паролей |

Принудительная смена пароля, блокировка учетных записей |

«Инструкция по обращению парольной документации» |

|

Визуальный съём отображаемых данных (при присутствии посторонних лиц в процессе обработки данных пользователем) |

Блокировка экрана с использованием электронного ключа |

Порядок доступа в помещения организации |

Таким образом, разработка комплекта документационного обеспечения способствует противодействию угрозам конфиденциальности информации при её обработке в автоматизированный информационной системе.

При приеме на работу специалист, выполняющий работу с конфиденциальными данными, подписывает «Обязательство о неразглашении конфиденциальной информации», к которой также относятся персональные данные [16].

Перечень документов, регламентирующих деятельность предприятия в области защиты персональных данных, приведен в Таблице 5.

Таблица 5.

Перечень документов, регламентирующих деятельность в области защиты персональных данных

|

Наименование документа |

Где издано |

|

«Инструкция по пропускному и внутриобъектовому режиму» |

Руководство предприятия |

|

«Инструкция по авторизации пользователей» |

Руководство предприятия |

|

Положение о порядке отнесения информации |

Руководство предприятия |

|

Положение по работе с персональными данными |

Руководство предприятия |

|

Перечень сведений конфиденциального характера, образующихся в результате деятельности предприятия |

Подразделения предприятия |

|

Перечень защищаемых информационных и коммуникационных ресурсов локальной вычислительной сети подразделения предприятия |

Подразделения предприятия |

|

Положение о порядке работы с документами, содержащими информацию конфиденциального характера в подразделениях предприятия |

Подразделения предприятия |

|

Положение по защите информационных ресурсов от несанкционированного доступа (НСД) в подразделениях предприятия |

Подразделения предприятия |

|

Памятка пользователям информационной системы по вопросам информационной безопасности |

Подразделения предприятия |

|

Положение о работе с персональными данными работников предприятия |

Подразделения предприятия |

Как было показано выше, технология обеспечения защиты информации предполагает обеспечение физической защиты помещений, где производится обработка конфиденциальной информации, обеспечение учета и сохранности носителей персональных данных, сертификацию используемого программного обеспечения, документационное обеспечение технологии обработки персональных данных.

В рамках совершенствования системы организации защиты персональных данных предлагается принятие ряда организационных мер.

1. Документирование учета носителей информации. Пример формы Журнала учета внешних носителей, используемых для работы с персональными данными.

2. Определение приказом рабочих станций, используемых для работы с персональными данными. Станции должны опечатываться специальными защитными знаками, номера которых указываются в данном журнале.

3. Проведение обследования помещений, где обрабатываются персональные данные, с оформлением акта.

Рассмотрев теоретические аспекты обеспечения защиты информации, можно сделать следующие выводы:

- информационные ресурсы в настоящее время являются реальным дорогостоящим активом, нарушения в функциональности которого могут поставить под угрозу существование организаций;

- в настоящее время создана нормативно-правовая база, регулирующая процесс обработки и защиты информации;

- построение архитектуры защиты информации необходимо проводить в соответствии со спецификой организации, типом обрабатываемой информации;

- для выбора методов и средств защиты информации необходимо проводить моделирование систем защиты информации, по результатам которого выбирать оптимальные решения для обеспечения информационной безопасности.

Также немаловажным аспектом обеспечения защиты от перехвата информации является соблюдение сотрудниками дисциплины при работе с криптографическими системами и паролями к информационным ресурсам. Носители ключей электронной подписи должны храниться в помещениях, исключающих несанкционированный доступ. В случае организации парольной защиты необходимо соблюдать требования сложности, периодичности смены, а также обеспечивать запретительные меры на передачу паролей между сотрудниками, на хранение паролей в местах, к которым открыт свободный доступ.

Таким образом, рассмотрев вопросы обеспечения защиты от перехвата информации, можно сделать следующие выводы:

- технологии использования сетевых информационных ресурсов предполагают необходимость реализации системы разграничения доступа;

- основные угрозы сетевой безопасности могут быть связаны с влиянием человеческого фактора, а также с особенностями функционирования технических средств;

- реализация технологий сетевой безопасности предполагает принятие ряда организационных, технологических мер, а также издание ряда нормативных документов;

- модели сетевой безопасности предполагают использование систем парольной защиты, защиты с использованием криптографических систем, а также программно-аппаратных комплексов.

Степень уязвимости информационной системы в результате действия нарушителей указанных типов определяется качеством разработанной документации, наличием организационной структуры в компании, позволяющей эффективно осуществлять деятельность по защите информационных ресурсов.

2.3 Инструменты и механизмы обеспечения информационной безопасности

Одной из важнейших компонент обеспечения сетевой безопасности исследуемого предприятия является система антивирусной защиты. Каждый из пользователей информационной системы несет персональную ответственность за выявленные факты заражения вредоносным ПО на своей рабочей станции.

Таким образом, целями антивирусной защиты в АИС предприятия являются:

- противодействие активности вредоносного ПО в АИС предприятия;

- обеспечение работоспособности АИС предприятия и возможностей по ее восстановлению в случае сбоев с минимумом финансовых издержек и временных затрат.

Основными принципами антивирусной защиты в Институте являются:

- доведение регламентирующих документов в области антивирусной защиты до пользователей информационной системы;

- регламентация использования внешних носителей информации (допускается оборот только учтенных носителей);

- использование в работе только лицензионных программ, включая операционные системы, своевременное их обновление;

- ежедневное обновление сигнатур антивирусных баз, программных модулей АВЗ в автоматическом режиме;

- проверка на наличие вредоносного ПО всех файлов, полученных из внешних источников;

- обучение правилам и нормам АВЗ вновь принятых на работу сотрудников;

- исключение доступа пользователей к настройкам системы антивирусной защиты;

- ограничение доступа пользователей к ресурсам Интернета.

Объектами антивирусной защиты в структуре ИС АО ИТМ и ВТ являются:

- прокси-сервер;

- файловый сервер (ЛВС);

- рабочие станции пользователей, планшетные компьютеры, ноутбуки.

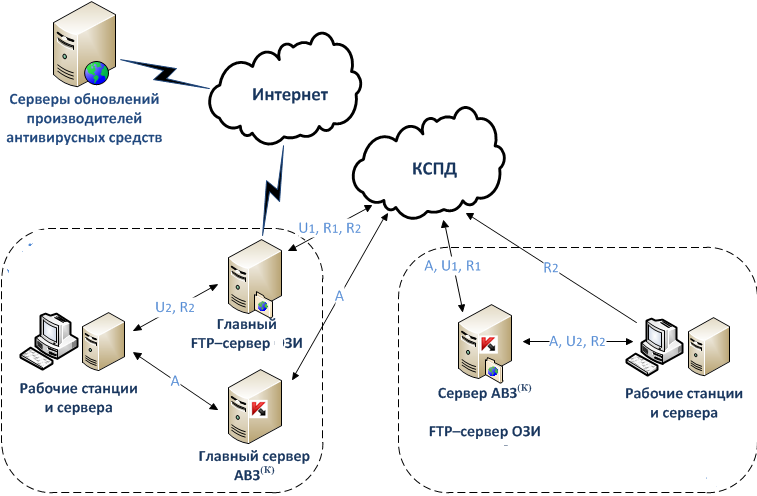

Структура системы антивирусной защиты АО ИТМ и ВТ показана на Рисунке 8.

Рисунок 1. Структура системы антивирусной защиты ООО «Едок»

Рисунок 1. Структура системы антивирусной защиты ООО «Едок»

В настоящее время используемая версия ПО: Kaspersky Endpoint Security 10. Автоматическое обновление и администрирование рабочих станций обеспечивается средством Kaspersky Security Center.

В каждом из подразделений ООО «Едок» приказом назначается ответственный за антивирусную защиту, каждый из которых подчиняется ответственному за АВЗ ИТ-специалисту ООО «Едок».

Ответственный за АВЗ в подразделении ООО «Едок» обязан:

-

- контролировать выполнение требований антивирусной защиты в своем подразделении;

- администрировать сеть АВЗ в подразделении, поддерживать структуру сети АВЗ;

- своевременно обновлять: антивирусное ПО, антивирусные базы, лицензионные ключи на компьютерах входящих в круг ответственности. Поддерживать функционирование антивирусного ПО на компьютерах, входящих в круг ответственности;

- контролировать состояние АВЗ на компьютерах, входящих в круг ответственности;

- доводить до сотрудников в подразделении, в том числе вновь принятых на работу, их права и обязанности по обеспечению АВЗ;

- при получении рекомендаций от ответственного за АВЗ, выполнить указанные действия в указанные сроки;

- предоставлять информацию о состоянии антивирусной защиты по запросу руководства.

Одной из главных задач обеспечения защиты информации является поддержание антивирусных баз в актуальном состоянии, для этого необходимо организовать ежедневное обновление антивирусных баз на рабочих станциях пользователей и несколько раз в сутки на серверах. Антивирусные базы, будем считать актуальными в течение 3 дней, по истечении данного срока антивирусные базы теряют свою актуальность.

Заключение

Информационная безопасность хозяйствующего субъекта – это состояние информационной системы, способствующее реализации его экономических интересов. В рамках данной работы было проведено построение модели угроз информационной безопасности в условиях ООО «Едок».

В ООО «Едок» соблюдение обязанностей по защите информации вытекает из организационной структуры компании. Так, генеральный директор, являясь высшим звеном, контролирует соблюдения требований законов по защите конфиденциальной информации, утверждение документации в области защиты конфиденциальных данных.

Угрозы информационной безопасности, которым подвержено ООО «Едок», делятся на внутренние и внешние. Внутренние связаны с нарушениями требований информационной безопасности при обработке персональных данных), внешние - когда источник угроз находится вне пределов информационной системы организации. Реализация угроз возможна через физическое проникновение в помещения, несанкционированное копирование персональных данных в информационной системе, потерю данных вследствие сбоя в информационной системе, перехват информации через различные физические каналы (электромагнитный, визуально-оптический, параметрический, акустический и др.)

Основными видами рисков информационной безопасности, связанных с функционированием информационных систем ООО «Едок», являются:

- риски, связанные с работой оборудования;

- риски, связанные с ошибками в работе прикладного и системного ПО;

- риски халатности персонала, что может приводить к ошибкам при использовании информационных систем, компрометации паролей, ключей электронной подписи.

Для анализа рисков также возможно использование специальное ПО, например, Risk Management Assistant, RiskWatch и др.

Группа, обеспечивающая информационную безопасность организации, включает в себя:

- специалистов по АВЗ (антивирусной защите);

- специалистов по работе с криптографическим средствами;

- администраторов безопасности, в функции которых входят вопросы разграничения доступа к информационным системам, а также парольная защита;

- инженерная служба, курирующая вопросы обеспечения физической защиты помещений, вопросы обслуживания систем видеонаблюдения, охранной и пожарной сигнализации;

- служба безопасности, курирующая вопросы обеспечения пропускного режима, физической охраны помещений компании.

Функциональные обязанности каждого субъекта многообразны и не похожи друг на друга.

Правовое обеспечение в соответствии с выявленными угрозами, обеспечивается локальными актами организации, в числе которых «Положение об антивирусной защите в подразделениях ООО», «Акт ввода в эксплуатацию средств вычислительной техники», «Порядок обращения с ключами электронной подписи», должностные инструкции и т.д.

Обеспечение деятельности субъектов информационной безопасности ООО «Едок» основано на кадровых, материальных и информационных средствах.

В качестве материального обеспечения информационной безопасности рассматривается совокупность технических, энергетических, сырьевых и других ресурсов, предназначенных для повышения эффективности производства.

Информационное обеспечение основывается на том, с чем работают сотрудники службы информационной безопасности. К ним относятся: служба каталогов Active Directory, криптографические системы, виртуальные машины и тд.

В качестве кадрового обеспечения рассматриваются специалисты, обладающие знаниями и навыками в области обеспечения информационной безопасности, к которым предъявляется ряд серьезных требований для того, чтобы они могли обеспечивать должный уровень защиты.

Подводя итог, можно утверждать, что для предприятия розничной торговли продуктами питания ООО «Едок» угроза утечки информации является актуальной и требует комплексного многофункционального решения, удовлетворяющее всем требованиям, связанным со всеми внутренними и внешними факторами.

Список использованной литературы

- Белобородова Н. А. Информационная безопасность и защита информации: учебное пособие / Н. А. Белобородова; Минобрнауки России, Федеральное гос. бюджетное образовательное учреждение высш. проф. образования "Ухтинский гос. технический ун-т" (УГТУ). - Ухта: УГТУ, 2016. - 69 с.

- Васильков, А. В. Безопасность и управление доступом в информационных системах / А.В. Васильков, И.А. Васильков. - М.: Форум, 2015. - 368 c.

- Горев А. И., Симаков А. А. Обработка и защита информации в компьютерных системах: учебно-практическое пособие / А. И. Горев, А. А. Симаков. - Омск: ОмА МВД России, 2016. - 87 с.

- Девянин, П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах / П.Н. Девянин. - М.: Радио и связь, 2013. - 176 c.

- Денисов Д.В. Информационная безопасность. [Электронный ресурс]. Режим доступа: http://ebiblio.ru/book/bib/01_informatika/Inform_bezopast/2014/sg.html#_Toc433984098

- Кондратьев А. В. Техническая защита информации. Практика работ по оценке основных каналов утечки : [учебное пособие] / А. В. Кондратьев. - Москва : Горячая линия - Телеком, 2016. - 304 с.

- Михайлова Е. М., Анурьева М. С. Организационная защита информации [Электронный ресурс]/ Михайлова Е. М., Анурьева М. С. - Тамбов: ФГБОУ ВО "Тамбовский государственный университет имени Г. Р. Державина", 2017.

- Никифоров С. Н. Защита информации: учебное пособие / С.Н. Никифоров; Министерство образования и науки Российской Федерации, Санкт-Петербургский государственный архитектурно-строительный университет. - Санкт-Петербург : СПбГАСУ, 2017. – 76 с.

- Никифоров С. Н., Ромаданова М. М. Защита информации. Пароли, скрытие, удаление данных : учебное пособие / С. Н. Никифоров, М. М. Ромаданова. - Санкт-Петербург : СПбГАСУ, 2017. - 107 с.

- Никифоров С. Н. Защита информации : защита от внешних вторжений : учебное пособие / С.Н. Никифоров. - Санкт-Петербург: Санкт-Петербургский государственный архитектурно-строительный университет, 2017. - 82 с

- Сетевая защита информации. [Электронный ресурс]. Режим доступа: http://ic-dv.ru/uslugi/sredstva_doverennoj_zagruzki/

- Шаньгин В.Ф. Информационная безопасность и защита информации [Электронный ресурс]: учебное пособие / В.Ф. Шаньгин. - Саратов: Профобразование, 2017. - 702 c

- Операции, производимые с данными (Операции над данными в общем смысле)

- Применение объектно-ориентированного подхода при проектировании информационной системы

- Понятие и структура правовой основы оперативно-розыскной деятельности(Понятие и основания осуществления)

- Основания приобретения и прекращения право собственности (Понятие собственности и понятие права собственности)

- Физические и юридические лица. Общее понятие.

- Организация маркетинга на предприятии (теоретические аспекты)

- Личное страхование в Современной России

- Рынок ценных бумаг (Теоретические основы понятия рынка ценных бумаг)

- Виды договоров

- Понятие и виды наследования (Понятие наследования. Круг наследников по закону)

- Классификация, структура и основные характеристики современных микропроцессоров ПК

- Проектирование реализации операций бизнес-процесса Управление персоналом (среда программирования Microsoft Visual Studio на платформе .Net, язык программирования C#)