Системы предотвращения утечек конфиденциальной информации (DLP) (Теоретические основы систем предотвращения утечек конфиденциальной информации)

Содержание:

ВВЕДЕНИЕ

Для каждой компании любой сферы бизнеса защита коммерческой информации – одна из приоритетных задач. Ведь последствия утечки коммерческой тайны или другой важной информации способны нанести существенный ущерб компании, как крупной, так и малой.

Необходимость защиты от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. В настоящее время большую опасность представляют внутренние угрозы, поэтому большую популярность стали набирать системы предотвращения утечек конфиденциальной информации - DLP-системы. Поскольку сегодня на рынке представлено множество DLP-систем, обладающих различным функционалом, перед руководителем организации стоит непростой вопрос о выборе средства борьбы с утечкой конфиденциальной информации, удовлетворяющего его потребностям и финансовым возможностям.

Цель работы состоит в анализе существующих систем предотвращения утечек конфиденциальной информации.

В соответствии с поставленной целью задачами работы являются:

- определение понятие конфиденциальности информации и обоснование необходимости ее защиты;

- исследование организационных и технических средств предотвращения утечек конфиденциальной информации;

- определение понятия и задач DLP-системы и классификация их видов;

- исследование принципа работы DLP-систем;

- сравнительный анализ существующих DLP-систем.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ ОСНОВЫ СИСТЕМ ПРЕДОТВРАЩЕНИЯ УТЕЧЕК КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

1.1. Понятие конфиденциальности информации и необходимость ее защиты

Конфиденциальная информация - это информация, доступ к которой ограничивается в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Конфиденциальная информация представляет собой совокупность данных, имеющих особую ценность и известных, как правило, очень узкому кругу лиц[1].

Конфиденциальные данные делятся на следующие виды:

- личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ;

- служебные конфиденциальные данные: информация, доступ к которой может ограничить только органы государственной власти;

- судебные конфиденциальные данные: тайна следствия и судопроизводства;

- коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.);

- профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону[2].

Конфиденциальная информация может применяться по усмотрению лица, который ей обладает, при этом выбранный способ не должен противоречить нормам закона, поскольку за не сохранение коммерческой тайны законодательством об информационной безопасности предусмотрена ответственность.[3]

Такая информация нуждается в защите и охране от третьих лиц поскольку подвержена разного рода угрозам - возможным или действительным попыткам завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы конфиденциальности информационных ресурсов делятся на:

- внешние - попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций);

- внутренние - неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может постоянно предоставлять конкурентам секретные данные, поскольку действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу[4].

Так попытка несанкционированного доступа может происходить следующими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны)[5].

Утечка информации, независимо от размеров организации, может нанести значительные убытки организации, включая ущерб от ухудшения ее имиджа.

Следует отметить, что во избежание неприятных ситуаций со своими сотрудниками в отношении информации, представляющей для фирмы особую важность, руководителю организации стоит утвердить перечень конфиденциальной информации и предоставить свободный доступ персонала к его изучению. Также должны быть оговорены ответственность сотрудников и механизм контроля за соблюдением конфиденциальности информации. В идеале на фирме, особенно крупной, должна быть сформирована политика информационной безопасности, что будет являться гарантией стабильного ее функционирования.

Выделяют три пути вывода информации за пределы информационной среды фирмы: сетевой, локальный и утрата носителя[6].

Для обнаружения конфиденциальной информации, передаваемой сетевыми средствами, необходимы механизмы перехвата почтового и интернет-трафика, а также контроль за сетевыми принт-серверами.

Отследить локальный путь утечки информации возможно посредством установки на компьютере пользователя программы-агента, которая будет отслеживать потенциально опасные действия, и реагировать на них в соответствии с централизованно управляемыми политиками.

Утрату носителя информации невозможно свести к нулю, поэтому в целях борьбы с утечкой информации необходимо шифрование всего диска или отдельных файлов[7].

Таким образом, качественная система защиты конфиденциальной информации должна разрабатываться персонально для конкретной организации, согласно ее интересам, в зависимости от того, какова система данных, и какая степень серьезности защиты требуется, кто в состоянии нанести урон информационной системе организации и кто в этом заинтересован.

1.2. Средства предотвращения утечек конфиденциальной информации

Действенными организационными способами предотвратить утечку конфиденциальной информации являются:

- трудовой договор, в котором прямо прописано, что работодатель имеет полный доступ к информации на компьютерах работников, а в случае разглашения коммерческой тайны будет требовать возмещения убытков. Эти меры являются мощным сдерживающим психологическим фактором;

- слежка и прослушка посредством программ, которые контролируют все, что происходит на компьютере. Если сотрудники знают, что она у них установлена, у них вряд ли появится желание передавать секретную информацию с рабочего компьютера[8].

Технические средства борьбы с утечкой конфиденциальной информации делят на стандартные и дополнительные.

Стандартные средства безопасности представляют собой обычные доступные механизмы, которые охраняют компьютеры от инсайдерских атак. К ним относят:

- межсетевые экраны - программные или программно-аппаратные элементы компьютерной сети, основной задачей которых является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами[9];

- системы обнаружения вторжений (IDS) - программные или аппаратные средства, предназначенные для выявления фактов неавторизованного доступа (вторжения или сетевой атаки) в сеть. Как правило, IDS становятся необходимым дополнением к межсетевым экранам и служат механизмами мониторинга и наблюдения подозрительной активности. Они могут обнаружить атакующих, которые обошли Firewall, и выдать отчет об этом администратору. Стоит отметить, что технологии обнаружения проникновений не делают систему абсолютно безопасной[10];

- антивирусное программное обеспечение - специализированная программа для обнаружения компьютерных вирусов, а также вредоносных программ и восстановления заражённых (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом. Однако набор антивирусного программного обеспечения не гарантирует полную защиту, а только минимизирует опасности от вирусов и вредоносных программ[11].

Существуют и точечные решения по защите от утечки (например, контроль только съемных носителей или только мобильных устройств). Они могут оправдать себя в случае, если в компании остро стоит проблема одного-двух определенных каналов утечки. Данные решения, как правило, не осуществляют анализ самой информации, защита идет исключительно на уровне разграничения доступа к определенным устройствам и портам.

Дополнительные меры безопасности используют узкоспециализированные сервисы и временные алгоритмы для обнаружения ненормального доступа к данным или ненормального обмена электронной почтой. Такие информационные технологии выявляют программы и запросы, поступающие с вредоносными намерениями, и осуществляют глубокие проверки компьютерных систем.

Наилучшим техническим вариантом для предотвращения утечки данных является применение систем класса DLP (Data Loss/Leakage Prevention). Они контролируют все наиболее вероятные каналы утечки (электронная почта, Интернет, съемные носители, печать, мгновенный обмен сообщениями (IM) и др.), позволяют идентифицировать информацию самыми современными способами, что обеспечивает наименьшее количество ложных срабатываний[12].

Также для обеспечения конфиденциальности информации используются системы класса IRM (Information Right Management). В данном случае защита осуществляется на уровне контента, то есть защищается сама информация, например, внутри электронного письма или документа, и становится доступной только тем сотрудникам, которым доступ разрешен политикой безопасности[13].

1.3. Понятие, задачи и классификация DLP-систем

DLP-системы – это программное обеспечение, предназначенное для предотвращения потери данных путем обнаружения возможных нарушений при их отправке и фильтрации[14].

Следует отметить, что попыток дать определение этому классу информационных систем было много:

- ILD&P - Information Leakage Detection & Prevention («выявление и предотвращение утечек информации»);

- ILP - Information Leakage Protection («защита от утечек информации»);

- ALS - Anti-Leakage Software («антиутечное ПО»);

- CMF - Content Monitoring and Filtering («мониторинг контента и фильтрация»);

- EPS - Extrusion Prevention System («система предотвращения вторжений».

Но в качестве общеупотребительного термина утвердилось название DLP - Data Loss Prevention (Data Leak Prevention, «защита от утечек данных»), предложенная в 2005 году. В качестве русского аналогичного термина принято словосочетание «системы защиты конфиденциальных данных от внутренних угроз», под которыми понимаются намеренные либо случайные злоупотребления со стороны сотрудников организации, имеющих легальные права доступа к конфиденциальным данным, своими полномочиями[15].

Основное предназначение системы защиты от утечек конфиденциальной информации - отслеживание и блокирование попыток несанкционированной передачи данных за пределы корпоративной сети в соответствии с принятой в организации политикой конфиденциальности[16].

Чтобы систему можно было отнести к классу DLP, она должна соответствовать, по мнению исследовательского агентства Forrester Research, следующим критериям:

- многоканальность - способность осуществлять мониторинг нескольких возможных каналов утечки данных. В сетевом окружении это как минимум e-mail, Web и IM, а не только сканирование почтового трафика или активности базы данных. На рабочей станции — мониторинг файловых операций, работы с буфером обмена данными, а также контроль e-mail, Web и IM;

- унифицированный менеджмент - наличие унифицированных средств управления политикой информационной безопасности, анализом и отчетами о событиях по всем каналам мониторинга;

- активная защита – способность к обнаружению фактов нарушения политики безопасности при одновременном принуждении к ее соблюдению (блокировать подозрительные сообщения и т.п.);

- одновременный учет содержания и контекста - учет как ключевых слов и выражений, встречающихся в определенном документе, так и его общего содержания, а также тип приложения, протокол, активность, отправителя, адресата и т. п.[17]

Основная задача любой DLP-системы - это обеспечение информационной безопасности организации. Но современные системы давно представляют гораздо более развитый функционал, сфера применения которого не ограничена исключительно вопросами защиты от утечек информации[18].

В соответствии со своим предназначением DLP-система выполняет следующие основные функции:

- контроль передачи информации через Интернет с использованием е-мail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации на внешние носители - CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных и соответствующее информирование администраторов информационной безопасности организации об инцидентах;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам[19].

Редакция SecureNews выделяет следующие неочевидные методы использования DLP-систем:

- DLP как инструмент анализа работы коллектива. Так многие современные DLP-решения наделены функциями, предназначенными для учета рабочего времени сотрудников. Начальники отделов могут просматривать отчеты о занятости работников во время рабочего дня и на их основе оптимизировать рабочие процессы. Повышение эффективности работы не обязательно должно быть связано с тотальным контролем и системой наказаний сотрудников — на основе данных, полученных при помощи DLP, можно выяснить, как справляются со своими обязанностями те или иные работники, и оптимально распределить функции между ними. Анализ рабочих связей персонала позволит понять, с кем взаимодействует работник во время своей деятельности, и объективно оценивать вклад каждого сотрудника в работу над определенными проектами. С его помощью можно отслеживать делегирование задач и грамотно организовывать командную работу. Существует возможность выгружать из системы статистику по работе каждого пользователя и на ее основе делать выводы об уровне вовлеченности сотрудника в рабочий процесс[20];

- DLP как инструмент правовой поддержки. DLP-системы предоставляют доказательную базу в случае судебного разбирательства. Данные, полученные при использовании системы, могут применяться при разборе дел, непосредственно связанных как с разглашением конфиденциальной информации. А в случае использования режима коммерческой тайны на предприятии DLP-система является обязательной мерой по обеспечению полноценного функционирования такого режима;

- DLP как мотивационный инструмент. Установка DLP-системы приводит к улучшению рабочего климата в коллективе и поддержанию трудовой дисциплины. Сотрудники ощущают ответственность за проделанную работу, поскольку в конце недели руководитель просмотрит отчеты. Контроль при помощи DLP срабатывает как стимул для повышения эффективности;

- DLP как бэкап - создание архива бизнес-коммуникации. Многие сотрудники в течение рабочего дня имеют дело с огромным количеством писем, сообщений и пересылаемых файлов. Благодаря тому, что DLP-система сохраняет все пересылаемые файлы, всегда есть возможность найти в этом архиве нужный документ;

- DLP как инструмент ограничения доступа исполнение функции брандмауэра. В устанавливаемых правилах можно настроить запрет на посещение определенных сайтов в рабочее время. Также есть возможность блокировать нежелательные процессы, запускаемые работниками[21].

Выделяют следующие типы DLP-систем:

- Network DLP - программное обеспечение, устанавливаемое в точках сети, исходящих вблизи периметра. Такая система анализирует сетевой трафик с целью обнаружения конфиденциальной информации, отправляемой с нарушениями политики информационной безопасности[22];

- Endpoint DLP – программное обеспечение, функционирующее на рабочих станциях конечных пользователей или серверах в организациях, позволяющее контролировать весь спектр потенциально опасных устройств и сетевых коммуникаций: USB-порты, дисководы, CD/DVD-приводы, а также FireWire, инфракрасные, параллельные и последовательные порты, WiFi и Bluetooth-адаптеры, ленточные накопители, КПК, любые внутренние и внешние сменные накопители и жесткие диски, буфер обмена Windows, простые и SSL-защищенные SMTP-сессии электронной почты, HTTP и HTTPS-сессии, веб-почту и социальные сети, службы мгновенных сообщений, файловый обмен по протоколам FTP и FTP-SSL, Telnet-сессии (Приложение 1).

В зависимости от способности блокирования информации, опознанной как конфиденциальная, выделяют следующие DLP-системы:

- с активным контролем действий пользователя, которые позволяют блокировать передаваемую информацию и лучше борются со случайными утечками данных, однако способны допустить случайную остановку бизнес-процессов организации;

- с пассивным контролем действий пользователя, которые не позволяют блокировать передаваемую информацию, при этом безопасны для бизнес-процессов, но подходят только для борьбы с систематическими утечками[23].

Современные решения для предотвращения утечек – это комплексы, способные работать и в активном, и в пассивном режиме. Сочетание двух режимов в DLP-системе дает преимущество уже на этапе тестирования. Внедрение DLP активного типа сопровождается риском приостановки отлаженных бизнес-процессов из-за некорректных настроек или неотлаженной реакции на события. Установка DLP-комплекса в пассивном тестовом режиме дает возможность спокойно убедиться, что правила мониторинга и реакции настроены корректно, каналы движения информации – под непрерывным наблюдением, а системы логирования и архивирования не перегружают сетевую инфраструктуру[24].

В зависимости от сетевой архитектуры выделяют:

- шлюзовые DLP - работают на промежуточных серверах;

- хостовые DLP - используют агенты, работающие непосредственно на рабочих станциях сотрудников.

Основное преимущество хостовых решений заключается в более полном контроле каналов передачи информации и действий пользователя на рабочем месте. Агенты фиксируют все операции за компьютером, плюс DLP-решения нового поколения позволяют записывать переговоры сотрудников или, например, подключаются к веб-камере. Недостаток хостовых систем в том, что контроль распространяется только на устройства, которые подключаются напрямую и непосредственно взаимодействуют с рабочей станцией[25].

Шлюзовые DLP обеспечивают высокий уровень защиты от несанкционированного воздействия, так как позволяют ограничить доступ к выделенному шлюзу и предоставить права администрирования узкому кругу сотрудников. Область применения щлюзовых DLP-систем ограничена сетевыми протоколами и каналами: SMTP, POP3, HTTP(S), IMAP, MAPI, NNTP, ICQ, XMPP, MMP, MSN, SIP, FTP и т.д.

Сегодня наиболее распространенным вариантом является совместное использование шлюзовых и хостовых компонентов.

Системы DLP обладают следующими достоинствами:

- способны классифицировать и выделять наиболее важные для защиты данные;

- приспособлены для тотального охвата информационных потоков организации (множество отслеживаемых каналов, развитая система обработки инцидентов, гибкое распределение ролей);

- подстраиваются под существующие бизнес-процессы (нет необходимости в организационных преобразованиях и увеличении штата).

Однако DLP-системы имеют и ограничения:

- плохо подходят для гранулярной защиты единичных документов из-за приспособленности для общекорпоративного охвата (множество документов, каналов передачи, подразделений организации);

- не содержат встроенных средств шифрования;

- методы классификации данных (для глобального охвата всех обрабатываемых ресурсов), могут пропустить те данные, которым система не была обучена.[26]

Так если основная задача по обеспечению конфиденциальности организации заключается в том, чтобы не допустить распространения только нескольких конкретных документов - необходимо шифровать документы, если необходимо обезопаситься от попадания документов одного клиента другому клиенту - стоит наладить систему управления правами доступа к информации. DLP-система в этих случаях не совсем приемлема.

Таким образом, DLP-системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией является не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д. Главной задачей DLP-систем является контроль жизненного цикла конфиденциальных данных в компании, поэтому они являются незаменимыми, где утечка важной информации приведет к большому ущербу и повлечет значительные финансовые потери.

ГЛАВА 2. АНАЛИЗ DLP-СИСТЕМ

2.1. Принципы построения и функционирования DLP-систем

Использование в структуре информационной безопасности DLP-системы предполагает, что ИБ-специалист понимает:

- как сотрудники компании могут организовать утечку конфиденциальных данных;

- какую информацию следует защищать от угрозы нарушения конфиденциальности.

Так DLP-система должна уметь отличать конфиденциальную информацию от неконфиденциальной. Если анализировать все данные внутри информационной системы организации, возникает проблема избыточной нагрузки на IT-ресурсы и персонал. DLP работает во взаимодействии с ответственным специалистом, который не только настраивает систему корректно работать, вносит новые и удаляет неактуальные правила, но и проводит мониторинг текущих, заблокированных или подозрительных событий в информационной системе[27].

Функциональность DLP-системы строится вокруг программного алгоритма (ядро системы), который отвечает за обнаружение и категоризацию информации, нуждающейся в защите от утечек.

В DLP-системах конфиденциальная информация может определяться следующими способами:

- лингвистический анализ информации;

- статистический анализ информации;

- регулярные выражения (шаблоны);

- метод цифровых отпечатков и т.д.[28]

В ядре большинства DLP-решений заложены две технологии: лингвистического анализа и технология, основанная на статистических методах.

Лингвистический метод анализа работает напрямую с содержанием файла и документа. Это позволяет игнорировать такие параметры, как имя файла, наличие либо отсутствие в документе грифа, кто и когда создал документа. Технология лингвистической аналитики включает:

- морфологический анализ – поиск по всем возможным словоформам информации, которую необходимо защитить от утечки;

- семантический анализ – поиск вхождений важной (ключевой) информации в содержимом файла, влияние вхождений на качественные характеристики файла, оценка контекста использования.

Лингвистический анализ показывает высокое качество работы с большим объемом информации. Для объемного текста DLP-система с алгоритмом лингвистического анализа более точно выберет корректный класс, отнесет к нужной категории и запустит настроенное правило. Для документов небольшого объема лучше использовать методику стоп-слов, которая эффективно зарекомендовала себя в борьбе со спамом[29].

К недостаткам лингвистического анализа относят:

- привязка к конкретному языку, когда, например, нельзя использовать DLP-систему с «английским» ядром для анализа русскоязычных потоков информации и наоборот;

- сложность четкой категоризации с использованием вероятностного подхода, что удерживает точность срабатывания в пределах 95%, тогда как для компании критичной может оказаться утечка любого объема конфиденциальной информации[30].

Статистические методы анализа демонстрируют точность, близкую к 100-процентной. Недостаток статистического ядра связан с алгоритмом самого анализа, который состоит в следующем:

- документ (текст) делится на фрагменты приемлемой величины;

- с фрагментов снимается хеш («цифровой отпечаток»);

- хеш сравнивается с хешем эталонного фрагмента, взятого из документа;

- при совпадении система помечает документ как конфиденциальный и действует в соответствии с политиками безопасности[31].

Недостаток статистического метода в том, что алгоритм не способен самостоятельно обучаться, формировать категории и типизировать. Как следствие – зависимость от компетенций специалиста и вероятность задания хеша такого размера, при котором анализ будет давать избыточное количество ложных срабатываний.

Преимущество данного метода решений заключается в том, что результативность статистического анализа не зависит от языка и наличия в документе нетекстовой информации. Хеш одинаково хорошо снимается и с английской фразы, и с изображения, и с видеофрагмента.

Лингвистические и статистические методы не подходят для обнаружения данных определенного формата для любого документа, например, номера счетов или паспорта. Для выявления в массиве информации подобных типовых структур в ядро DLP-системы внедряют технологии анализа формальных структур.

В качественном DLP-решении используются все средства анализа, которые работают последовательно, дополняя друг друга. Так сначала проводится анализ содержания файла, затем анализ фрагментов текста и в заключении анализ формальных структур[32].

В состав DLP-системы входят два модуля:

- хост модуль - устанавливается на рабочие станции пользователей и обеспечивает контроль действий производимых пользователем в отношении конфиденциальной информации, а также позволяет отслеживать активность пользователя по различным параметрам (время, проведенное в Интернет, запускаемые приложения, процессы и пути перемещения данных и т.д.);

- сетевой модуль - устанавливается на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов и осуществляет анализ передаваемой по сети информации и контролирует трафик выходящей за пределы защищаемой информационной системы. В случае обнаружения в передаваемой трафике конфиденциальной информации сетевой модуль пресекает передачу данных[33].

Так на уровне сети контролируется сетевой трафик в информационной системе, а на уровне хоста - информация на рабочих станциях.

Разработчики современных DLP-продуктов отказались от обособленной реализации защиты уровней, поскольку от утечки нужно защищать и конечные устройства, и сеть.

Сетевой уровень контроля должен обеспечивать максимально возможный охват сетевых протоколов и сервисов, однако на сетевом уровне невозможно контролировать шифрованный трафик, поэтому данная проблема в DLP-системах решена на уровне хоста.

Контроль на хостовом уровне позволяет решать больше задач по мониторингу и анализу. Фактически ИБ-служба получает инструмент полного контроля за действиями пользователя на рабочей станции. DLP с хостовой архитектурой позволяет отслеживать, что копируется на съемный носитель, какие документы отправляются на печать, что набирается на клавиатуре, записывать аудиоматериалы, делать снимки экрана. На уровне конечной рабочей станции перехватывается шифрованный трафик (например, Skype), а для проверки открыты данные, которые обрабатываются в текущий момент и которые длительное время хранятся на компьютере пользователя[34].

DLP-системы с контролем на хостовом уровне обеспечивают дополнительные меры по обеспечению информационной безопасности: контроль установки и изменения ПО, блокировка портов ввода-вывода и т.п.

Среди недостатков хостовой реализации отмечают то, что системы с обширным набором функций сложнее администрировать, они более требовательны к ресурсам самой рабочей станции. Управляющий сервер регулярно обращается к модулю-«агенту» на конечном устройстве, чтобы проверить доступность и актуальность настроек. Кроме того, часть ресурсов пользовательской рабочей станции будет неизбежно поглощаться модулем DLP. Поэтому еще на этапе подбора решения для предотвращения утечки важно обратить внимание на аппаратные требования.

Распознавание конфиденциальной информации в DLP-системах производится двумя способами:

- анализом формальных признаков - специальных маркеров документа (грифа документа, специально введенных меток и др.), который позволяет избежать ложных срабатываний (ошибок первого рода), однако требует предварительной классификации документов, внедрения меток, сбора сигнатур и т.д. Пропуски конфиденциальной информации (ошибки второго рода) при этом методе вполне вероятны, если конфиденциальный документ не подвергся предварительной классификации;

- анализом контента – содержимого документа - который дает ложные срабатывания, однако позволяет выявить пересылку конфиденциальной информации не только среди грифованных документов[35].

В настоящее время отсутствует принцип разделения технологий в DLP-системах, для предотвращения утечек задействуют методы, которые компенсируют недостатки друг друга. Благодаря комплексному подходу конфиденциальные данные внутри периметра информационной безопасности становится более устойчивыми к угрозам[36].

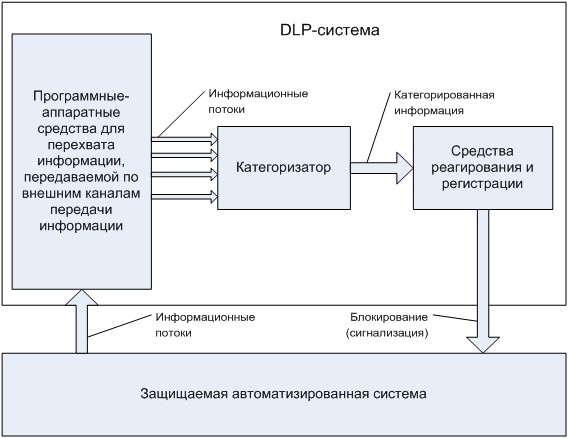

Схема функционирования DLP-систем представлена на рисунке 1.

Рисунок 1. Схема функционирования DLP-системы[37]

Так подсистемами DLP-системы являются:

- средства перехвата информации, передаваемой по внешним каналам (за пределы защищаемой автоматизированной системы): драйверы для контроля вывода информации на печать, контроля подключаемых устройств, межсетевые экраны, контролирующие сетевой трафик и т.д.;

- средства реагирования и регистрации, которые либо блокируют передачу конфиденциальной информации, либо оповещают администратора безопасности о несанкционированной передаче (утечке) информации;

- категоризатор - ядро DLP-системы, анализирующий передаваемую информацию в целях определения степени конфиденциальности информации.

Категоризатор имеет следующие основные элементы:

- словари категорий предметной области - для категорирования информации по нахождению в анализируемом тексте определенного количества слов из словаря определенной категории;

- анализатор - для поиска в анализируемом тексте ключевых слов по словарям и определения принадлежности их к той или иной категории. Как правило, анализ сводится к поиску в тексте ключевых слов по тематическому словарю и категорированию с помощью байесовского метода по заранее установленным весовым коэффициентам;

- обработчик результатов - для обработки и вывода результатов работы категоризатора информации в зависимости от пользовательских настроек[38].

Так DLP-система работает следующим образом:

1. Получает описание защищаемых данных, т.е. осуществляется настройка системы на данные - определяются данные, перемещение которых будет контролироваться системой, реакции системы на обнаруженные инциденты, правила информирования об инциденте и др.;

2. Распознает защищаемые данные в потоке, исходящем из внутреннего информационного поля компании вовне;

3. Реагирует на обнаруженные попытки и формирует доказательную базу для расследования инцидентов[39].

В случае противодействия утечкам DLP-система позволяет осуществлять перехват (блокирование) или зеркалирование (только аудит) отправки, проводить анализ содержания отправки в соответствии с используемыми механизмами контроля.

DLP-система может блокировать все запрещенные действия (print screen, печать, формирование отправки через коммуникационные каналы и т.д.) либо блокировать обращение к файлу через программы, не внесенные в число разрешенных для работы с данным файлом.

Далее формируются «цифровые отпечатки» открытого документа и реализуется препятствие отправке конфиденциального содержания.

Затем происходит информирование ответственного сотрудника, а детали инцидента вносятся в журнал системы. Назначенный сотрудник оценивает, насколько адекватным был вердикт системы и, если тревога оказывается ложной, вручную отдает команду провести отправку задержанного сообщения.

Сетевые механизмы перехвата позволяют оперировать с уже сформированными пакетами, в то время как агентское решение - отслеживать действия на конечной рабочей станции. В настоящее время большинство DLP-решений использует комбинированный подход: и сетевой перехват отправки, и локальный агент[40].

Принцип работы

Таким образом, в качественном DLP-решении используются все средства анализа, которые работают последовательно, дополняя друг друга: анализ содержания файла, анализ фрагментов текста анализ формальных структур. В состав DLP-системы входят два модуля: хост модуль и сетевой модуль. На уровне сети контролируется сетевой трафик в информационной системе, а на уровне хоста - информация на рабочих станциях. Распознавание конфиденциальной информации в DLP-системах производится анализом формальных признаков и анализом контента комплексно. Подсистемами DLP-системы являются: средства перехвата информации, средства реагирования и регистрации и категоризатор - ядро DLP-системы. DLP-система работает следующим образом: получает описание защищаемых данных, распознает защищаемые данные, реагирует на обнаруженные попытки и формирует доказательную базу для расследования инцидентов.

2.2. Сравнительный анализ DLP-систем

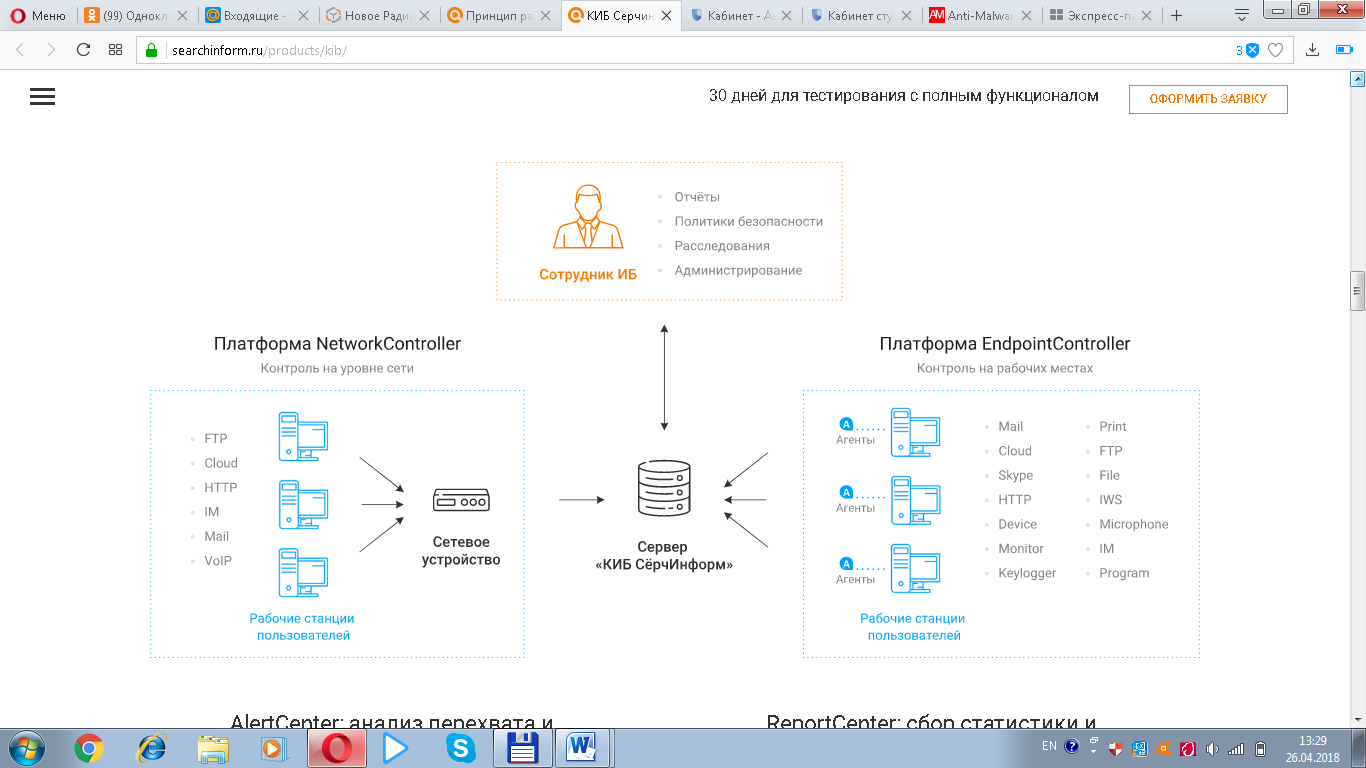

Среди наиболее популярных систем способных обеспечивать защиту от утечек конфиденциальной информации сегодня являются: InfoWatch Traffic Monitor, SearchInform, Zecurion Zgate, Solar Secury.

InfoWatch Traffic Monitor – это продукт, разработанный отечественной компанией, объединяющих в себе ряд российских и зарубежных разработчиков программных продуктов. Он способен выявлять в потоке данных конфиденциальную информацию, тем самым предотвращая ее утечку. Система работает на таких операционных система как: Windows, Linux, Mac OS[41].

Zecurion Zgate – это продукт, разработанное компанией Zecurion, способный производить контроль и ведение журнала по: переписке в корпоративной электронной почте, письма и вложения, отсылаемы через нее; коммуникацию в социальных сетях и файлы, передаваемые по протоколу FTP. Система полностью контролирует перемещение информации и действия пользователя, она анализирует все данные передаваемые за пределы локальной сети, она способна не только оповестить об том «офицера безопасности», но и блокировать утечки в режиме реального времени. Система работает как на крупных, так и на малых предприятиях[42].

Solar Secury – программный комплекс для мониторинга деятельности персонала и контроля информации циркулирующей в сети компании, и выходящей за ее пределы. Программный комплекс разделяется на четыре модуля: центр обеспечения безопасности, поиск информации, активность пользователей и центр отчетности. Центр обеспечение безопасности контролирует утечку данных, анализирует весь трафик по заданным набором контекстных, атрибутивных и статистических правил. Модуль контроля активности пользователя позволяет легко оценить, как сотрудники расходуют рабочее время и корпоративные ресурсы. Помимо этого, Solar Secury способна вести контроль рабочего времени каждого из сотрудников. Кроме того, система автоматически создаёт скриншоты экрана с заданным интервалов, что более детально позволяет оценить, каким образом расходится рабочее время. Модуль поиска информации позволяет найти необходимый документ или сообщение по обозначенным атрибутам и с учетом морфологии. Модуль центра отчетности позволяет анализировать бизнес процессы, происходящие в компании и выявлять закономерности которые зачастую указывают на нарушение принятых политик безопасности. Система легко устанавливается и масштабируется, что позволяет ей работать как в малых, так и в крупных предприятиях, а также имеет интуитивно понятный интерфейс.

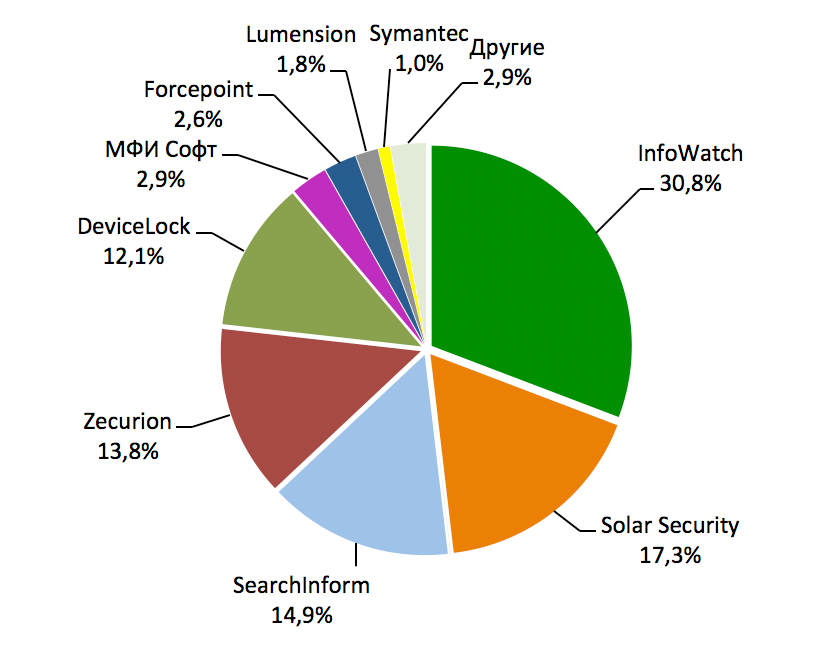

Доли рынка основных участников DLP-рынка в России в 2017 году представлены на рисунке 2.

Рисунок 2. Доли рынка DLP-систем в России в 2017 году[43]

Так по итогам 2017 года лидером DLP-систем в России является InfoWatch с долей 30,8%. За ней следует Solar Secury с долей рынка 17,3%. Замыкает тройку лидеров SearchInform, контролирующий 14,9% рынка. Очень близко от лидирующей тройки находится Zecurion (13,8%).

Следует отметить, что российские компании все более укрепляют свои позиции относительно американских конкурентов, среди них заметными остались только Forcepoint, Lumension и Symantec.

Подавляющая часть рынка DLP-систем в России в денежном выражении приходится на крупный бизнес и госсектор[44]. Малые же компании ввиду ограниченности размеров своих бюджетов практически не используют полнофункциональные DLP-продукты (их бюджет позволяет использовать только DLP-Lite).

Сегодня, каждый отечественный разработчик DLP – систем ведет разработку по собственному разработанному плану, не обращая внимание на общепринятые стандарты, рекомендации и других разработчиков, пытаясь адаптировать систему борьбы с утечкой конфиденциальной информации для конкретной компании.

Посредством таблицы 1 рассмотрено, на сколько продукты, представленные на российском рынке, соответствуют критериям принадлежности к классу DLP-систем, выделенным исследовательским агентством Forrester Research.

Таблица 1

Соответствие продуктов, представленных на российском рынке, критериям принадлежности к классу DLP-систем

|

Компания |

Продукт |

Критерий принадлежности к DLP системам |

|||

|

Многока-нальность |

Унифициро-ванный менеджмент |

Актив-ная защита |

Учет как содержания, так и контекста |

||

|

InfoWatch |

IW Traffic Monitor |

Да |

Да |

Да |

Да |

|

Solar Security |

Solar Dozor |

Да |

Нет |

Да |

Да |

|

SearchInform |

SearchInformClient |

Да |

Да |

Да |

Да |

|

Zecurion |

Zgate, Zlock |

Да |

Да |

Да |

Нет |

|

DeviceLock |

DeviceLock DLP |

Да |

Да |

Да |

Нет |

|

МФИ СОФТ |

АПК "Гарда Предприятие" |

Да |

Да |

Да |

Да |

|

Forcepoint |

Websense Content Protection |

Да |

Да |

Да |

Нет |

|

Lumension |

Sanctuary Device Control |

Нет |

Нет |

Нет |

Нет |

|

Symantec |

Symantec Data Loss Prevention |

Да |

Да |

Да |

Да |

Как свидетельствуют данные таблицы, только половину представленных можно отнести к классу DLP. Это продукты компаний InfoWatch, SearchInform, МФИ СОФТ и Symantec.

Посредством таблицы 2 произведен сравнительный анализ данных DLP-систем.

Таблица 2

Сравнительный анализ DLP-систем

|

Критерий сравнения |

InfoWatch |

Search Inform |

МФИ СОФТ |

Symantec |

|

Режимы работы |

||||

|

- работа в режиме мониторинга |

Да |

Да |

Да |

Да |

|

- работа в режиме блокировки |

Да |

Да |

Нет |

Да |

|

- работа системы вне сети компании |

Да |

Да |

Да |

Да |

|

Режимы перехвата информации |

||||

|

- сетевой перехват |

Да |

Да |

Да |

Да |

|

- перехват через агенты на рабочих станциях |

Да |

Да |

Да |

Да |

|

- перехват через интеграцию со сторонними станциями |

Да |

Да |

Да |

Да |

|

- перехват в разрыв |

Да |

Нет |

Нет |

Да |

|

Возможности интеграции |

||||

|

- перехват трафика с любого почтового сервера на шлюзе |

Да |

Да |

Да |

Да |

|

- интеграция с любым proxy-сервером по протоколу ICAP |

Да |

Да |

Да |

Да |

|

- возможность подключения сразу нескольких БД |

Да |

Да |

Да |

Да |

|

- возможность развертывания в виртуальных средах |

Да |

Да |

Да |

Да |

|

Производительность и отказоустойчивость |

||||

|

- максимальная пропускная способность модуля защиты периметра корпоративной сети в схеме кластера |

400 Мбит/с, по 200 Мбит/c на один сенсор |

Не ограничена |

10 Гбит/c на каждый модуль, |

10 Гбит/c на один сенсор |

|

- возможность резервирования |

есть |

Нет |

Нет |

Да |

|

Контролируемые каналы |

||||

|

- SMTP |

SMTP, ESMTP |

SMTP, SMTPs |

SMTP |

SMTP, eSMTP |

|

- ICQ, QIP |

Да |

Да |

Да |

Нет |

|

- Mail.Ru Агент |

Да |

Да |

Да |

Нет |

|

- HTTPIM |

Да |

Да |

Да |

Нет |

|

Skype |

Текстовые сообщенияголосовой трафик, SMS |

Текстовые сообщения, голосовые сообщения, SMS и файлы |

Текстовые сообщения, файлы |

Только передаваемые файлы и |

|

- HTTP и его модификации |

Да |

Да |

Да |

Да |

|

- внешние устройства |

USB, DVD/ CD-ROM, COM, LPT, USB, IrDA, FireWire, Модемы, Bluetooth, принтеры, медиа, камеры, сканер, HID, Flop-py, Smart-карта,КПК, диски, Wi-Fi |

USB, DVD/ CD-ROM, COM, LPT, IrDA, FireWire, Модемы, Bluetooth, принтеры, медиа, камеры, сканер, HID, Floppy, Smart-карта, КПК, диски, Wi-Fi |

HDD, USB, COM, LPT, Wi-Fi, Bluetoothпринтеры |

USB, DVD/ CD-ROM, COM, LPT, USB, IrDA, FireWire, Модемы, Bluetooth, принтерыHID, Flop-py, Smart-карта,КПК, диски, Wi-Fi |

|

- шифрование файлов на USB-устройствах |

Нет |

Нет |

Нет |

Нет |

|

- контроль подключений к Wifi-сетям, кроме разрешенных |

Да |

Нет |

Нет |

Нет |

|

Поиск конфиденциальной информации в сети организации |

||||

|

- сканирование рабочих станций |

Да |

Да |

Нет |

Да |

|

- сканирование общих сетевых хранилищ |

Да |

Да |

Нет |

Да |

|

- удаление или перемещение конфиденциальных данных в карантин |

Да |

Нет |

Нет |

Да |

|

- определение доступа к файлу |

Нет |

Да |

Нет |

Да |

|

Возможные реакции на инцидент |

||||

|

- запись в журнал, теневое копирование, уведомление администратора |

Да |

Да |

Да |

Да |

|

- блокировка соединения, карантин |

Да |

Да |

Нет |

Да |

|

Аналитические возможности |

||||

|

- байесовский алгоритм |

Да |

Нет |

Нет |

Нет |

|

- контроль движения документов с печатями или подписями и отсканированных |

Да |

Нет |

Нет |

Нет |

|

Ретроспективный анализ и отчетность |

||||

|

-граф-анализатор взаимодействий персонала |

Нет |

Да |

Нет |

Нет |

По результатам сравнительного анализа, нельзя однозначно выделить лучшую DLP-систему, поскольку рассмотренные системы имеют широкий спектр решаемых задач и в зависимости от того, решение какой задачи, какие технологии или функциональные возможности для организации наиболее важны, следует и принимать решение о внедрении той или иной DLP-системы.

Так если руководитель считает, что основная утечка информации возможна через социальные сети либо через системы мгновенного обмена сообщений, то не стоит внедрять DLP-системы Symantec.

Если для руководителя основной задачей является мониторинг работы персонала, оптимальным будет внедрение DLP-системы Search Inform.

Если основной упор при определении необходимости внедрения DLP-системы делается на наличие доказательной базы при расследовании инцидентов, то оптимальной является система InfoWatch. В целом DLP-системы данной компании предоставляют наибольший функционал, поэтому и является лидером в своей области.

Внедрение DLP-системы – это, прежде всего, организационно- техническое мероприятие, то есть перед внедрением любой системы DLP необходимо четко прописать политики доступа к данным и политики хранения соответствующей конфиденциальной информации, провести обучение персонала, который с ней. Только имея рабочие политики информационной безопасности, можно интегрировать DLP-систему в инфраструктуру организации. Для того, чтобы внедренная DLP-система функционировала успешно, необходимо также наличие подготовленного к работе с ней технического персонала. Поэтому целесообразность внедрения DLP-системы в организации стоит определять от соотношения стоимости ее покупки, внедрения и эксплуатации к размеру ущерба от утечек информации.

Таким образом, использование DLP-системы целесообразно в организациях, как правило, крупных, которые ведут активный, но слабо поддающийся управлению обмен документами с внешними контрагентами и стоит задача обеспечения конфиденциальности этого процесса. В небольших компаниях обеспечить защиту от утечек конфиденциальной информации возможно посредством разграничения прав доступа и шифрования данных. При этом каждая организация вправе решать об использовании той либо иной технологии борьбы с утечкой конфиденциальных данных.

ЗАКЛЮЧЕНИЕ

Конфиденциальная информация - это информация, доступ к которой ограничивается в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Качественная система защиты конфиденциальной информации должна разрабатываться персонально для конкретной организации, согласно ее интересам, в зависимости от того, какова система данных, и какая степень серьезности защиты требуется, кто в состоянии нанести урон информационной системе организации и кто в этом заинтересован.

Средства предотвращения утечек конфиденциальной информации могут быть организационными и техническими, которые делят на стандартные - межсетевые экраны, системы обнаружения вторжений, антивирусное программное обеспечение, и дополнительные - специально разработанные DLP-системы и системы класса IRM.

DLP-системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией является не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д. Главной задачей DLP-систем является контроль жизненного цикла конфиденциальных данных в компании, поэтому они являются незаменимыми, где утечка важной информации приведет к большому ущербу и повлечет значительные финансовые потери.

В качественном DLP-решении используются все средства анализа, которые работают последовательно, дополняя друг друга: анализ содержания файла, анализ фрагментов текста анализ формальных структур. В состав DLP-системы входят два модуля: хост модуль и сетевой модуль. На уровне сети контролируется сетевой трафик в информационной системе, а на уровне хоста - информация на рабочих станциях. Распознавание конфиденциальной информации в DLP-системах производится анализом формальных признаков и анализом контента комплексно. Подсистемами DLP-системы являются: средства перехвата информации, средства реагирования и регистрации и категоризатор - ядро DLP-системы. DLP-система работает следующим образом: получает описание защищаемых данных, распознает защищаемые данные, реагирует на обнаруженные попытки и формирует доказательную базу для расследования инцидентов.

Среди наиболее популярных систем, способных обеспечивать защиту от утечек конфиденциальной информации, сегодня на российском рынке являются: InfoWatch, Solar Secury, SearchInform, Zecurion, МФИ Софт, Forcepoint, Lumension и Symantec.

Нельзя однозначно выделить лучшую DLP-систему, поскольку каждая имеет широкий спектр решаемых задач. Так, если основная утечка информации возможна через социальные сети либо через системы мгновенного обмена сообщений, то не стоит внедрять DLP-системы Symantec. Если для руководителя основной задачей является мониторинг работы персонала - DLP-системы Search Inform. Если основной упор при определении необходимости внедрения DLP-системы делается на наличие доказательной базы при расследовании инцидентов - InfoWatch.

Использование DLP-системы целесообразно в организациях, как правило, крупных, которые ведут активный, но слабо поддающийся управлению обмен документами с внешними контрагентами и стоит задача обеспечения конфиденциальности этого процесса. В небольших компаниях обеспечить защиту от утечек конфиденциальной информации возможно посредством разграничения прав доступа и шифрования данных. При этом каждая организация вправе решать об использовании той либо иной технологии борьбы с утечкой конфиденциальных данных.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Абрамов, А.С. Исследование отечественных DLP-систем / А.С. Абрамов // «Научно-практический электронный журнал Аллея Науки»/ - 2017. - №13.

- Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. - 324с.

- Викторов, К. Рынок DLP-систем не стоит на месте [Электронный ресурс] / К. Викторов – Электрон. журн. – Москва: [б.и.], 2018 – Режим доступа: http://www.jetinfo.ru/stati/rynok-dlp-sistem-nichto-ne-stoit-na-meste

- Внуков А.В. Защита информации [Текст]: учебное пособие / А.В. Внуков. – М.: Юрайт. 2017. – 242с.

- Волчков, П. Заставьте вашу DLP-систему работать [Электронный ресурс] / П. Волчков. – Электрон. журн. – Москва: [б.и.], 2016 – Режим доступа: http://www.jetinfo.ru/stati/zastavte-vashu-dlp-sistemu-rabotat

- Информационная безопасность [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/

- Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.18-23

- Мельников В.П. Информационная безопасность [Текст]: учебник / В.П. Мельников, А.И. Куприянов. - М.: КНОРУС, 2018. - 268 с.

- Неочевидные функции DLP [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2016. – Режим доступа: https://securenews.ru/dlp_functions/

- Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – 321с.

- Об информации, информационных технологиях и о защите информации [Текст]: Федеральный закон от 27 июля 2006 г. N 149-ФЗ // Собрание законодательства. – 2006. - Ст.17

- Шаньгин В.Ф. Информационная безопасность и защита информации [Текст] / В.Ф. Шаньгин. – М.: ДМК Пресс, 2017. – 702с.

- DLP-системы — что это такое? Выбор DLP-системы [Электронный ресурс] Электрон. текстовые дан. – Харьков: [б.и.], 2016.– Режим доступа: http://computerologia.ru/14333-2/

- DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/

ПРИЛОЖЕНИЕ 1

Принцип работы системы предотвращения утечек конфиденциальной информации [45]

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018.– Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – С.52 ↑

-

Об информации, информационных технологиях и о защите информации [Текст]: Федеральный закон от 27 июля 2006 г. N 149-ФЗ // Собрание законодательства. – 2006. - Ст.17 ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.68 ↑

-

Информационная безопасность [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/ ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.108 ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.112 ↑

-

Информационная безопасность [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/ ↑

-

Внуков А.В. Защита информации [Текст]: учебное пособие / А.В. Внуков. – М.: Юрайт. 2017. – С.125 ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.128 ↑

-

Мельников В.П. Информационная безопасность [Текст]: учебник / В.П. Мельников, А.И. Куприянов. - М.: КНОРУС, 2018. – С.138 ↑

-

Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.18 ↑

-

Мельников В.П. Информационная безопасность [Текст]: учебник / В.П. Мельников, А.И. Куприянов. - М.: КНОРУС, 2018. – С.127 ↑

-

Внуков А.В. Защита информации [Текст]: учебное пособие / А.В. Внуков. – М.: Юрайт. 2017. – 242с. ↑

-

Внуков А.В. Защита информации [Текст]: учебное пособие / А.В. Внуков. – М.: Юрайт. 2017. – С.167 ↑

-

Викторов, К. Рынок DLP-систем не стоит на месте [Электронный ресурс] / К. Викторов – Электрон. журн. – Москва: [б.и.], 2013 – Режим доступа: http://www.jetinfo.ru/stati/rynok-dlp-sistem-nichto-ne-stoit-na-meste ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.265 ↑

-

Волчков, П. Заставьте вашу DLP-систему работать [Электронный ресурс] / П. Волчков. – Электрон. журн. – Москва: [б.и.], 2016 – Режим доступа: http://www.jetinfo.ru/stati/zastavte-vashu-dlp-sistemu-rabotat ↑

-

DLP-системы — что это такое? Выбор DLP-системы [Электронный ресурс] Электрон. текстовые дан. – Харьков: [б.и.], 2016.– Режим доступа: http://computerologia.ru/14333-2/ ↑

-

Неочевидные функции DLP [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2016. – Режим доступа: https://securenews.ru/dlp_functions/ ↑

-

Неочевидные функции DLP [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2016. – Режим доступа: https://securenews.ru/dlp_functions/ ↑

-

DLP-системы — что это такое? Выбор DLP-системы [Электронный ресурс] Электрон. текстовые дан. – Харьков: [б.и.], 2016.– Режим доступа: http://computerologia.ru/14333-2/ ↑

-

Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.19 ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – С.289 ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Внуков А.В. Защита информации [Текст]: учебное пособие / А.В. Внуков. – М.: Юрайт. 2017. – С.198 ↑

-

Мельников В.П. Информационная безопасность [Текст]: учебник / В.П. Мельников, А.И. Куприянов. - М.: КНОРУС, 2018. – С.231 ↑

-

Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.20 ↑

-

Шаньгин В.Ф. Информационная безопасность и защита информации [Текст] / В.Ф. Шаньгин. – М.: ДМК Пресс, 2017. – С.566 ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – С.228 ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.271 ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

-

Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.19 ↑

-

Шаньгин В.Ф. Информационная безопасность и защита информации [Текст] / В.Ф. Шаньгин. – М.: ДМК Пресс, 2017. – С.531 ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.273 ↑

-

Волчков, П. Заставьте вашу DLP-систему работать [Электронный ресурс] / П. Волчков. – Электрон. журн. – Москва: [б.и.], 2016 – Режим доступа: http://www.jetinfo.ru/stati/zastavte-vashu-dlp-sistemu-rabotat ↑

-

Абрамов, А.С. Исследование отечественных DLP-систем / А.С. Абрамов // «Научно-практический электронный журнал Аллея Науки»/ - 2017. - №13. ↑

-

Шаньгин В.Ф. Информационная безопасность и защита информации [Текст] / В.Ф. Шаньгин. – М.: ДМК Пресс, 2017. – С.601 ↑

-

Викторов, К. Рынок DLP-систем не стоит на месте [Электронный ресурс] / К. Викторов – Электрон. журн. – Москва: [б.и.], 2018 – Режим доступа: http://www.jetinfo.ru/stati/rynok-dlp-sistem-nichto-ne-stoit-na-meste ↑

-

Викторов, К. Рынок DLP-систем не стоит на месте [Электронный ресурс] / К. Викторов – Электрон. журн. – Москва: [б.и.], 2018 – Режим доступа: http://www.jetinfo.ru/stati/rynok-dlp-sistem-nichto-ne-stoit-na-meste ↑

-

DLP-системы [Электронный ресурс] Электрон. текстовые дан. – ООО «СёрчИнформ», 2018. – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/ ↑

- Роль кредита в стимулировании эффективности воспроизводства и влияние его на уровень и динамику цен

- Распределение и использование прибыли как источник экономического роста предприятий (Экономическая сущность прибыли и рентабельности)

- Роль кредита в стимулировании эффективности воспроизводства и влияние его на уровень и динамику цен(Сущность кредита и причины его возникновения)

- Налоги с физических лиц и их экономическое значение (Становление и развитие налогов)

- Роль кредита в стимулировании эффективности воспроизводства и влияние его на уровень и динамику цен.

- Баланс и отчетность (сущность, структура и назначение)

- Основные функции в системе менеджмента (Менеджмент как тип рыночного управления)

- Методы и формы организации контроля за деятельностью органов муниципального управления (Теоретические основы)

- Бренд как конкурентное преимущество компании (Теоретические аспекты создания конкурентных преимуществ компании и определение бренда)

- Оборотные активы предприятия (на примере ООО «ЛИТ») (Значение и основные направления анализа оборотных активов предприятия)

- Употребление перфекта в английском языке»

- Типы переводческих трансформаций (Понятие «переводческие трансформации»)