Технические и организационные подходы к защите VoIP систем предприятия (Теоретические основы подходов к защите VoIP систем предприятия)

Содержание:

Введение

Проводная и беспроводная технологии освоились в своих нишах и благополучно сосуществовали, не тревожимые конкурентами, еще каких-нибудь десять лет назад, когда вдруг появился третий «соперник» - VoIP-технология. И соперник этот оказался опасен, прежде всего, тем, что предоставил возможность существенно меньшей оплаты за те же минуты голосовой связи, которые могли бы быть потрачены в сетях его предшественников.

Причем он может легко «внедряться» и в стационарные, и в мобильные зоны, осуществляя связь с абонентами и первой, и второй технологии речевого общения. Не говоря уже о «собственном контингенте на собственной VoIP-территории».

На данном этапе VoIP-сервисы все шире применяются в сетях передачи данных. Следовательно, возрастает и актуальность защищенной передачи информации в сетях VoIP.

Целью курсовой работы является характеристика технических и организационных подходов к защите VoIP систем предприятия.

В соответствие с целью выделим ряд задач, которые будут решены в ходе написания курсовой работы:

- изучение теоретических основ к походам по защите VoIP систем предприятия;

- анализ динамики хакерских атак на системы VoIP;

- совершенствование системы защиты VoIP.

Объектом курсовой работы является система VoIP.

Предметом исследования являются подходы по защите системы VoIP.

Основными методами, использованными в процессе написания работы стали:

- динамический. Данный метод позволяет увидеть изменение тех или иных показателей за три последних года;

- графический. Данный метод позволяет наглядно увидеть схемы работы систем защиты на предприятии.

Курсовая работа включает в себя введение, основную часть, заключение, список источников.

Основная часть состоит из двух глав.

В первой главе дается обзор VoIP технологий. Рассматриваются основные атаки на систему. А также изучаются основные способы борьбы с хакерскими атаками на систему VoIP.

Во второй главе приводится статистика хакерских атак на системы VoIP. Кроме этого рассматривается система SBC в качестве повышения безопасности использования технологий VoIP.

Таким образом, в курсовой работе будет рассмотрен рынок VoIP технологий, основные способы ее защиты, проанализирована динамика хакерских атак, а также рассмотрена более усовершенствованная система по ее защите.

Глава 1. Теоретические основы подходов к защите VoIP систем предприятия

1.1. Обзор VoIP технологий

Проводная телефония за свое более чем вековое развитие в силу технических и экономических препятствий не смогла стать всеобщим достоянием человечества. В развитых странах телефонные аппараты были установлены во всех госучреждениях, коммерческих фирмах, практически в каждой городской квартире и сельском доме, а вот у нас стационарная телефонная связь даже в конце XX столетия оставалась для многих недосягаемой не только в отдаленных и малонаселенных районах, но и в крупных поселках. А ведь людям для оперативного решения множества частных и бизнес-вопросов необходимо иметь возможность голосового общения «здесь и сейчас».

Мобильная телефония, начавшая свою экспансию около сорока лет назад, значительно повысила доступность голосовой связи, особенно на неохваченных стационарной связью территориях, и за короткое время стала технологией массового применения. [6]

Проводная и беспроводная технологии освоились в своих нишах и благополучно сосуществовали, не тревожимые конкурентами, еще каких-нибудь десять лет назад, когда вдруг появился третий «соперник» - VoIP-технология. И соперник этот оказался опасен, прежде всего, тем, что предоставил возможность существенно меньшей оплаты за те же минуты голосовой связи, которые могли бы быть потрачены в сетях его предшественников. Причем он может легко «внедряться» и в стационарные, и в мобильные зоны, осуществляя связь с абонентами и первой, и второй технологии речевого общения. Не говоря уже о «собственном контингенте на собственной VoIP-территории».

Для предоставления услуг стационарной телефонии необходимо было создать инфраструктуру в виде кабельных линий связи огромной протяженности. Для мобильной – построить базовые станции передачи радиосигнала. А физической средой для технологии VoIP стал Интернет, то есть провайдерам нового телекоммуникационного направления не пришлось создавать свою инфраструктуру: есть Интернет – есть возможность предложения сервисов VoIP, что и отражено в «имени» технологии – Voice over Internet Protocol – «голос по интернет-протоколу».

Правда, название VoIP не в полной мере характеризует технологию, позволяющую осуществлять приемо-передачу не только речи (этому сегменту присвоено имя «IP телефония»), но и видеоконтента и, вообще, любых данных, представленных в цифровом виде.

Первое слагаемое экономичности IP-телефонии (правильнее было бы, наверно, сказать – «вычитаемое») – это отсутствие инвестиций в создание инфраструктуры, которые у операторов стационарной и мобильной связи должны окупиться, для чего они «незримо присутствуют» в их тарифах. [19]

Второе обстоятельство, позволившее провайдерам IP-телефонии установить минимальную планку оплаты их услуг, заключается в том, что в телефонных сетях общего пользования (ТСОП, ТфОП), оплата разговора определяется его продолжительностью и протяженностью выделенного канала. А в IP-телефонии оплачивается лишь подключение к Интернету и объем переданного трафика.

Третья статья расходов провайдеров стационарной связи, закладываемая в тарифы, как это ни парадоксально звучит, - оплата пауз в разговорах. Дело в том, что в традиционных сетях с коммутацией каналов оплата считается за время «аренды» канала. И то, что паузы в разговоре, по существу, – бесполезная трата времени, биллинговая система не учитывает, а просто считает минуты «аренды» канала и умножает их на тариф. А в IP-телефонии есть механизм блокировки передачи пауз (диалоговых, слоговых, смысловых, затрачиваемых абонентом на поиск нужных слов, отвлечений от разговора и т. п.), которые могут составлять до 40-50 % времени занятия канала передачи. [10]

VoIP телефония обеспечивает приемо-передачу речи между компьютерами (с подключенными микрофонами и наушниками или динамиками), компьютером и стационарным (аналоговым и цифровым) телефоном, мобильным и IP-телефонами, а также между любыми из перечисленных видов телефонов в произвольных комбинациях. Отметим, что привычный нам аналоговый телефонный аппарат можно преобразовать в IP-телефон, включив между его входом и интернет-розеткой аналоговый телефонный адаптер (VoIP ATA).

Каждый IP-телефон (с проводным и беспроводным входом/выходом или встроенным аналоговым модемом) подключается к Сети интернет-провайдером, затем проходит регистрацию у оператора услуг IP-телефонии, получая при этом логин и пароль.

Но для использования этой технологии наличие специального аппарата необязательно, если установить на компьютере программу-клиент, имитирующую телефон, и подключить к ПК наушники и микрофон либо USB-телефон, выполняющий функции наушников и микрофона. Такой компьютерно-программный комплекс называется софтфоном (программным телефоном). ПО SoftPhone можно бесплатно скачать на веб-сайте провайдера IP-телефонии, после чего там же зарегистрировать свое устройство. Самой популярной бесплатной программой для VoIP телефонии в мире является Skype. [22]

Разновидностью программных телефонов являются двухрежимные GSM/WiFi (сотовый/VoIP) мобильные телефоны, используемые в двух «ипостасях»: в GSM-сети они ведут себя как сотовый телефон, а в WiFi-зоне (при установленном в телефоне ПО SoftPhone) – в IP-сети. Причем во втором режиме роуминг в мобильной сети практически бесплатен.

Для организации голосовой связи, осуществляемой между компьютерами, IP-телефонами и видеотелефонами, достаточно соединить их кабелем с интернет-розеткой и войти в Интернет. А для связи IP-сети с ТСОП необходимо применение аналоговых VoIP шлюзов FXS или FXO. В случае же цифровых телефонных сетей ISDN (Integrated Services Digital Network) их связь с Всемирной паутиной обеспечивается цифровыми VoIP-шлюзами.

VoIP-шлюзы позволяют подключиться к сетям нескольких операторов для создания нескольких маршрутов трафика с минимальными тарифами, зарезервировать их для использования при возникновении перегрузок и отказов в сетях стационарной и мобильной связи. При этом, благодаря наличию альтернативных маршрутов, компании могут достигнуть заметного уменьшения расходов на услуги связи, увеличив к тому же доступность абонентов, находящихся в сетях, которые поддерживают различные технологии передачи голоса. [8]

В VoIP-шлюзах могут быть созданы виртуальные объекты, определяющие маршрутизацию телефонных звонков, что позволяет компании «безгранично» подключать прямые номера в любом государстве планеты (эта технология называется Direct Inward Dialing, DID).

Еще одно достоинство IP-телефонии: возможность простого наращивания в офисе количества номеров (так называемой «номерной емкости»), что, как правило, с большим трудом удается сделать в ТфОП (и то, если у оператора стационарной связи есть техническая возможность).

Как уже отмечалось в начале статьи, привлекательность IP-телефонии для массового пользователя заключается в экономии оплаты за голосовую связь по сравнению с оплатой за такие же переговоры в стационарных и мобильных сетях. Этот показатель, конечно, важен и бизнес-сегменту, для которого, оказывается, есть еще один «бонус» - низкие затраты на создание корпоративной сети IP-телефонии (аппаратная IP АТС, программные АТС, виртуальные АТС) на основе существующей УАТС.

Основные подходы к защите voip систем

Рассмотрим возможные сценарии взлома и незаконного использования оборудования или учетных записей, а также рекомендации по повышению безопасности использования сети и устройств VoIP и индикаторы, на которые следует обращать внимание, во избежание незаконного использования учетных записей или оборудования VoIP.

В отличие от традиционной телефонии, для работы которой требуется отдельная специальным образом построенная сеть, VoIP работает на базе IP сети, которая создавалась для передачи данных не требовательных к задержкам в сети, и не предполагалось, что IP сеть будет использоваться для передачи голосовых данных. Но желание использовать имеющуюся IP сеть для передачи всех видов данных, а так же очевидное удешевление телефонной связи через IP сеть, привело к появлению технологии передачи голосовых данных через IP сети названную VoIP или Voice over IP. [15]

Следует разделять передачу голосового трафика через открытую сеть Интернет и передачу голосового трафика через приватную IP сеть (например, корпоративную сеть LAN или изолированную сеть оператора связи) так как две эти модели существенно различаются с точки зрения уровня безопасности.

Для VoIP худшим вариантом является подключение к сети Интернет. В такой модели подключения VoIP устройство (например, IP АТС, шлюзы, ATA и пр.) для передачи голосовых данных задействует общедоступную сеть IP и может быть атаковано злоумышленником из сети Интернет. Данные по сети IP в незащищенном виде и могут стать привлекательной целью для хакеров. [18]

Если используется подключение через приватную IP сеть(например выделенный VLAN) то такая сеть полностью защищена от атак из сети Интернет, что существенно повышает её безопасность, кроме того, владелец этого канала может обеспечить надлежащие качество для трафика IP телефонии проходящего через этот канал.

Злоумышленник используя автоматизированное программное обеспечение (например, SIP сканер), сканирует сеть в поисках VoIP оборудования клиента, например IP АТС .

После того, как злоумышленник обнаружил VoIP устройство, начинается подбор логина и пароля по словарю, используются различные комбинации: admin-admin, voip-voip, asterisk-asterisk и т.д. После успешного подбора пароля, злоумышленник пробует осуществить вызовы с различными префиксами или без них. Если IP АТС пропускает через себя звонки, то на неё направляется VoIP трафик на дорогие, обычно международные направления, такие как Коста-Рика, Кот-д’Ивуар (Берег слоновой кости), Сомали, Лихтенштейн мобильные, Куба. При этом злоумышленник пытается максимально загрузить все имеющиеся каналы станции, так что за короткое время может быть потрачено огромное число исходящих минут. [11]

Суммы счетов обычно исчисляются десятками или сотнями тысяч рублей, даже с учетом оплаты такого трафика по операторским тарифам для взломанного клиента. Бывает, что владельцы станции узнают о взломе только через несколько дней или недели, когда сумма счет уже становится огромной.

Помимо взлома с использованием подбора пароля, злоумышленник может использовать уязвимость в программном обеспечении IP АТС (например, известен случай взлома Trixbox из-за уязвимости в дистрибутиве), использовать инсайдерскую информацию или получить физический доступ к оборудованию.

DISA – это функция прямого доступа к конкретному абоненту внутренней телефонной сети. Переведя свой телефон в тональный режим , звонящий по городской линии (VoIP-транку), находясь в голосовом меню IVR, может набрать внутренний номер сервиса DISA, затем ввести PIN код для авторизации на станции и как внутренний абонент и совершать исходящие вызовы за счет компании. [7]

Злоумышленник может вычислить, что на станции работает DISA и подобрать PIN для авторизации, а затем направить телефонный трафик на дорогие направления, как и в предыдущем случае. Такой метод взлома используется довольно часто.

Хищение информации об учетных записях с целью последующего использования в личных целях - этот вид мошенничества довольно часто используется для учетных записей SIP (или SIP эккаунтов), которые использовать из любой точки Интернет. Все что необходимо злоумышленнику - получить информацию об имени пользователя (userID), имени для аутентификации (authID) и пароле для учетной записи, затем зарегистрировать её на любом SIP устройстве и использовать в своих целях, например звонить на дорогие направления или совершать вызовы от имени владельца номера.

Кража или незаконное прослушивание аудиозаписей разговоров пользователей возможна в том случае, если на IP АТС хранятся записи разговоров, они могут быть похищены, а информация, которая в них содержится, может быть незаконно использована.

Кроме этого, если злоумышленник получил доступ к IP АТС, он может собирать информацию о вызовах и использовать её в своих целях.

Распространённый и очень опасный вид атак, и который может вывести из строя VoIP оборудование компании на длительное время и тем самым полностью парализовать телефонию. Если IP АТС подключена к оператору связи через Интернет (например, через VoIP-транк) и никак не защищена, то она уязвима к атакам такого типа. DoS атаки могут осуществляться на различных уровнях сетевой модели OSI: например на втором уровне (в LAN сегменте) на 3 уровне (протокол IP), на четвертом уровне (TCP или UDP) или седьмом уровне (SIP или H.323). В сети Интернет это обычно 3, 4 или 7 уровни модели. [14]

Например, с различных IP адресов на адрес IP VoIP оборудования (например) начинает приходить огромное число бессмысленных сообщений, которые, тем не менее, должны обрабатываться VoIP оборудованием и формироваться ответные сообщения об ошибках. Если сообщений становится слишком много, оборудование не справляется, производительность всей системы резко снижается, оборудование перестает отвечать на любые сообщения или отвечает очень медленно.

Источники угроз могут быть внешними и внутренними:

- внешние источники это злоумышленники пытающиеся получить доступ оборудованию физически или чаще из внешней сети, например из Интернета;

- внутренние угрозы связанны с информацией, которую могут получить сотрудники, а затем использовать её для незаконного доступа к учетным записям пользователей, информации о вызовах, оборудованию компании и прочее [5].

Рассмотрим основные способы защиты voip систем.

Правильно построенная сеть для VoIP существенно повышает безопасность.

Хорошей практикой является использование нескольких сетевых интерфейсов в сервере АТС, где SIP протокол доступен только на внутреннем сетевом адресе, а объединение офисов осуществляется по IAX2 протоколу, с явным открытием на firewall IP адресов офисов и фильтрацией для всех остальных. В такой конфигурации у злоумышленника отсутствует физическая возможность атаковать оборудование VoIP с использованием уязвимостей VoIP протоколов.

Также, если существуют риски атаки типа Denial Of Service (DoS), следует установить специальное оборудование, распознающее такой тип атак. А также автоматически блокирующее атакующего с уведомлением системного администратора.

Следует обеспечивать безопасность оборудования VoIP на физическом уровне.

Доступ к оборудованию должны иметь только ответственные за него лица.

Необходимо выключать любые неиспользуемые сервисы на оборудовании VoIP.

Например, на IP АТС: snmp, ftp, http или web-сервер. Особенно уязвимы программные IP АТС работающие под управлением различных Linux или Windows дистрибутивов, операционная система может запускать различные сервисы о наличии которых администратор даже не догадывается, но они легко могут быть использованы для взлома злоумышленниками.

Оставив только необходимые службы рекомендуется так же ограничить доступ к ним используя сетевой экран (в Linux ip tables, в Cisco IOS ip acl). Например, разрешить доступ к ftp или tftp серверу только для IP адресов, которым этот доступ может понадобиться и запретить для всех остальных. Доступ к web-интерфейсу IP АТС только с IP адреса компьютера администратора. [20]

Если клиенты могут регистрироваться на корпоративной IP АТС прямо из сети Интернет (что рекомендуется только с использованием защищенного канала VPN), не принимать сообщения о регистрации REGISTER с любого IP адреса без необходимости. Следует ограничить список IP адресов, с которых могут регистрироваться клиенты. Настоятельно рекомендуется использовать для доступа к корпоративной сети VoIP защищенную сеть VPN.

Использование простых паролей, например, «0000», «12345» или его отсутствие, является наиболее частой причиной взлома учетных записей пользователей. Простые пароли легко угадать. Необходимо использовать программы для генерирования паролей, например Pwgen. Рекомендуется использовать пароли, содержащие не менее 12 символов включающие цифры, буквы в нижнем и верхнем регистре.

Рекомендуется ограничивать число одновременных вызовов для учетных записей.

Если злоумышленник сумеет получить доступ к учетной записи, количество одновременных вызовов на учетную запись будет ограничено. Тогда он меньше «назвонит» до момента когда будет обнаружен.

Также можно использовать следующие способы:

- Логирование всех событий в системе.

Необходимо использовать журналы всех событий в системе, желательно, что бы логи (журналы) о событиях в системе записывались удаленно. Это связано с тем, что злоумышленник, получив доступ к устройству, в частности к IP АТС, пытается скрыть свое присутствие и свои действия путем удаления всех событий из файлов журналов. Если логи будут отправлять на удаленный сервер, это затруднит или сделает невозможным скрыть свое присутствие. [9]

- Ведение журналов CDR(Call Detail Record).

В журналах детализированной информации о вызовах может содержаться информация, которая укажет, что оборудование незаконно используется.

- Периодический просмотр и анализ журналов и статистики о вызовах.

Очень полезно периодически просматривать журналы и статистику вызовов, если VoIP оборудование используется кем-то еще, это легко обнаружить, анализируя статистику.

- Регулярное обновление прошивок или пакетов операционной системы. Рекомендуется следить за найденными уязвимостями и ошибками для оборудования, которое используется и своевременно обновлять программное обеспечение.

- Хранить информацию о настройках учетных записей SIP и VoIP-транках в надежном месте. Чем больше людей имеют доступ к этой информации, тем выше вероятность, что информация об учетной записи будет похищена и незаконно использована.

- Использовать антивирусы на компьютерах, где установлены программные телефоны.

Вирусы, черви или трояны могут находить учетные данные учетных записей SIP на компьютерах пользователей, затем передавать её злоумышленнику или незаметно звонить на дорогие направления прямо с зараженного компьютера, при этом пользователь может даже не подозревать об этом.

- Использовать регистрацию только по доменному имени.

Очень полезно запретить регистрацию по ip адресу, используя вместо этого регистрацию по имени домена(например 1124@ucexpert.ru, вместо 1124@84.52.79.150). Если злоумышленник не будет знать домен в котором следует регистрироваться все попытки подобрать учетные данные будут тщетными. [21]

В заключение вышесказанного стоит отметить, что при работе клиентского VoIP-оборудования через публичные сети, такие как Интернет, абоненту следует самостоятельно позаботиться о защите своего оборудования от взлома, например, IP АТС или VoIP-шлюза.

Системы фрод-мониторнига операторов связи, которые есть не у всех, выявляет случаи взлома, и могут блокировать абонентов, которые, вероятно, подверглись взлому, но не гарантирует 100% защиты, и являются лишь вспомогательными средствами. Поэтому рекомендуется абонентам самостоятельно обеспечивать безопасность оборудования, для минимизации рисков связанных с получением злоумышленниками несанкционированного доступа к оборудованию или кражи учётных записей.

Глава 2. Совершенствование системы защиты VoIP

2.1. Статистика хакерских атак

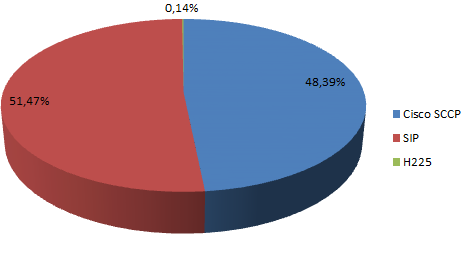

VoIP-сервисы используют различные протоколы, однако наиболее часто кибератакам подвергается Session Initiation Protocol (SIP). По данным экспертов IBM, на SIP пришлось 51% исследованных ими инцидентов безопасности за последние 12 месяцев (рис. 1).

Рисунок 1. Статистика атак на VoIP

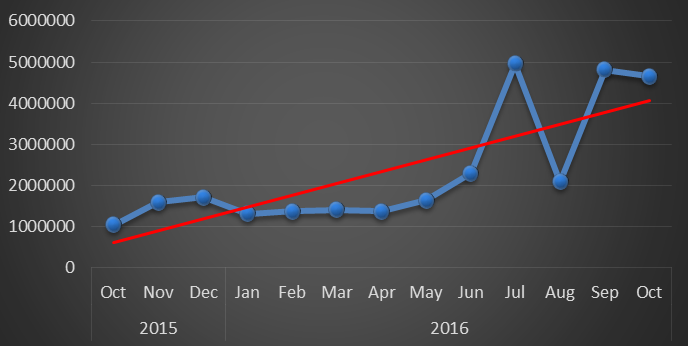

SIP является одним из наиболее популярных протоколов уровня приложений в VoIP-сервисах, поэтому чаще остальных подвергается хакерским атакам. Однако за последний год атаки существенно участились, и их пик пришелся на вторую половину 2016 года (рис. 2).

Рисунок 2. Динамика атак на протоколы SIP

В июне и сентябре исследователи зафиксировали всплеск атак на VoIP с использованием специально сформированных SIP-сообщений. В октябре также наблюдался пик атак, на этот раз осуществляемых с помощью SIP-сообщений с некорректными символами в поле «To». [17]

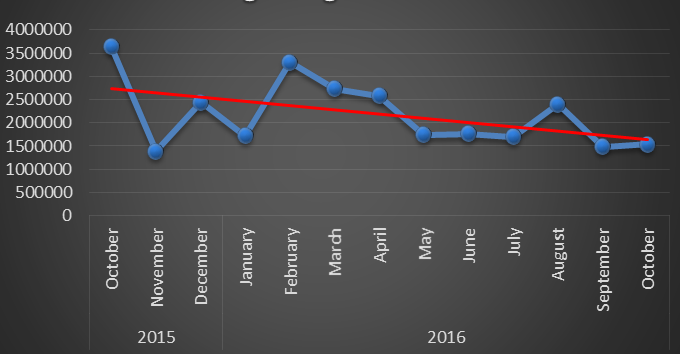

Вторым протоколом по популярности у киберпреступников является Skinny Client Control Protocol (SCCP). По подсчетам исследователей, на данный протокол пришлось 48% атак (рис. 3).

Рисунок 3. Динамика атак на протоколы SCCP

Однако в отличие от SIP, в течение последних 12 месяцев число атак на SCCP медленно, но верно снижалось. 74% связанных с SCCP инцидентов являются своего рода пробными атаками, осуществляемыми с целью узнать возможности атакуемых устройств и собрать информацию о потенциальных жертвах. [17]

Менее 1% атак за последние 12 месяцев было осуществлено на протокол H225, входящий в набор стандартов H.323.

2.2 Разработка системы защиты

В качестве совершенствования системы защиты VoIP нами предлагается использование SBC.

SBC - это пограничный контроллер сессий, который обеспечивает безопасность и защиту сети пакетной телефонии в режиме реального времени. Контроллер устанавливается на стыке сетей и обеспечивает защиту следующим сервисам:

- корпоративным системам связи (от UC до IP-PBX);

- услугам широкополосного доступа (в том числе SIP-транкинг);

- услугам для корпоративных подразделений операторов связи (например, облачные услуги аудио-конференц-связи).

В таблице 1 представлена характеристика системы защиты SBC.

Таблица 1

Характеристика системы защиты SBC

|

Наименование |

Net-Net SBC |

Net-Net 3820 |

Net-Net 4500 |

|

Количество сессий |

25-150 |

150-8,000 |

250-16,000 |

|

Целевая аудитория |

Малые предприятия |

Малые/небольшие предприятия |

Средние/крупные предприятия |

|

Form factor |

U1 |

U1 |

U1 |

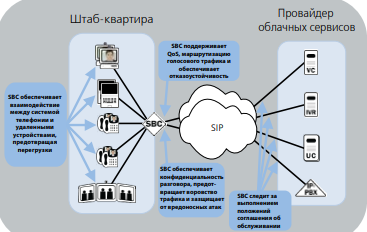

Развитие сетей связи предполагает переход от традиционных технологий и оборудования к решениям с использованием IP. Рост распределенных сетей и консолидация трафика в корпоративных дата-центрах - ключевой фактор снижения затрат. Использование в таком проекте SBC обеспечивает надежную защиту нового решения, экономию средств, совместимость компонентов, добавляет инструмент централизованного управления маршрутизацией телефонных звонков. [12]

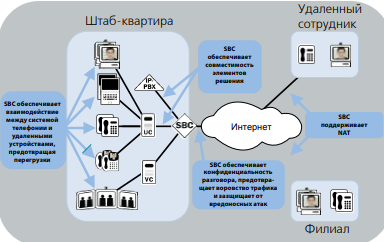

Схема работы представлена на рис. 4.

Рисунок 4. Объединение телефонной инфраструктуры

Использование SBC при подключении корпоративной сети к оператору связи по протоколу SIP обусловлено необходимостью защиты в сетях передачи данных. Помимо обеспечения безопасности SBC способен вести online-мониторинг изменений сервисной политики оператора и качества его услуг.

Эта функция SBC дает возможность заказчику быстро принимать решения и переключаться на альтернативного поставщика услуг. В комплексе с другими возможностями, это позволяет обеспечивать высокое качество разговоров - равноценное показателям классической телефонии. Схема взаимодействия представлена на рис. 5.

Рисунок 5. SIP-транкинг

SBC обеспечивает совместимость уже установленных на сетях и внедряемых систем унифицированных коммуникаций. Расширенный функционал SBC по защите корпоративной сети от атак, предотвращение воровства трафика и другие возможности устройства делают системы связи компании недоступными для злоумышленников. [16]

Схема работы представлена на рис. 6.

Рисунок 6. Унифицированные коммуникации

Установка SBC при подключении корпоративной сети к операторам связи по IP-каналам позволяет защитить сеть компании от DDoSатак и разнообразных проявлений воровства трафика. SBC обеспечивает высокое качество связи и совместимость оборудования при подключении оператора и клиента. При возникновении сбоев и снижении качества разговоров SBC позволяет выполнить автоматическое переключение звонков на альтернативных поставщиков связи. [16]

Схема работы представлена на рис. 7.

Рисунок 7. Облачные сервисы

С помощью SBC можно значительно сэкономить: вместо звонков по мобильным телефонам или дорогим арендованным каналам цифровой связи, удаленные офисы и отдельные сотрудники смогут совершать защищенные звонки через сеть Интернет. Это неминуемо повысит производительность труда, поскольку работники смогут выполнять свои обязанности из любой точки мира, где есть Интернет. При этом, абонентам будет по-прежнему доступны стандартные сервисы корпоративной телефонии: короткая нумерация, conference call, видеосервисы и др. [12]

Схема взаимодействия представлена на рис. 8.

Рисунок 8. Удаленные офисы и рабочие места

Таким образом, основными преимуществами SBC являются:

- Защита инвестиций, сохранение существующей инфраструктуры сети при внедрении IP-технологий. - Повышенная надежность решения за счет дублирования на аппаратном уровне.

- Система дополнительных лицензий дает возможность гибкого программного увеличения производительности.

- Возможность осуществлять мониторинг количества и времени совершенных звонков в режиме online.

- Реализация функций транзитного коммутатора для объединения дополнительных филиалов и удаленных мест в единую телефонную сеть по технологии VoIP. [15]

Обеспечение безопасности сети пакетной телефонии (VoIP):

- Безупречная защита сети пакетной телефонии (VoIP) от сетевых атак и попыток взлома чужих аккаунтов.

- Возможность шифрования телефонных разговоров (опционально) сводит к минимумму риск прослушивания.

- Встроенная система защиты типа firewall создает дополнительную защиту от атак обычной сети передачи данных.

Устанавливаемый SBC фактически отделяет внутреннюю сеть пакетной телефонии заказчика от других, при этом не только защищает ее от взлома, но и сводит к минимуму риск прослушивания телефонных разговоров. Это достигается с помощью “общения” SBC с оператором связи на специальном языке-протоколе.

Конвертация протоколов или «универсальный переводчик»:

- Подключение абонентов станционного оборудования по стандартным протоколам пакетной телефонии.

- Поддержка передачи видео при конвертации протоколов.

- Возможность использования устройств в качестве абонентского оборудования, работающих по стандартным протоколам пакетной телефонии.

- Использование услуг корпоративной телефонной сети с мобильных устройств, на которых установлено ПО для звонков через сеть пакетной телефонии.

Одна из функций SBC– это преобразование протокола (т.е. «языка»), на котором разговаривают одни телефонные устройства, в протокол, понятный другим устройствам. «Перевод» может производится также в рамках стандартиризации одного и того же протокола, заложенного в устройства разных производителей. В результате таких преобразований устройства, которые ранее упорно “не соглашались” работать друг с другом, начинают это делать абсолютно органично.

Оптимизация затрат на телефонную связь:

- Возможность сократить расходы на телефонную связь в несколько раз.

- Поддержка подключения к типовому решению до 10 операторов и более.

При совершении звонка SBC автоматически выбирает самое оптимальное предложение по соотношению цена-качество от различных операторов связи, услуги которых использует компания. Устройство за доли секунды просматривает стоимость, доступность канала связи и другие качественные характеристики, которые операторы предоставляют по направлению звонка, и автоматически выбирает наиболее выиграшное предложение.

Эта функция выгодно отличает SBC от аналогичных продуктов, позволяет разумно экономить и всегда использовать наиболее качественную связь.

Заключение

VoIP (Voice over IP; IP-телефония) — система связи, обеспечивающая передачу речевого сигнала по сети Интернет или по любым другим IP-сетям. Сигнал по каналу связи передаётся в цифровом виде и, как правило, перед передачей преобразовывается с тем, чтобы удалить избыточность.

Следует понимать, что IP- и Интернет-телефония являются частными решениями компьютерной телефонии. Главное отличие и преимущество IP-телефонии состоит в том, что передача данных осуществляется по выделенным цифровым каналам.

Такие каналы обладают достаточной пропускной способностью и используются только для передачи телефонного трафика.

Основными видами угроз для VoIP-сетей являются:

- Перехват и манипулирование данными.

Наиболее часто встречаемая уязвимость телефонных сетей, особенно опасная для IP-телефонии. В случае применения IP-телефонии злоумышленнику не нужен физический доступ к линии передачи данных. Находящееся внутри корпоративной сети устройство перехвата, скорее всего, может быть обнаружено, внешнее прослушивание отследить практически невозможно. Кроме того, перехваченные данные или голос могут быть переданы далее с изменениями. В таких условиях весь незашифрованный голосовой поток необходимо считать небезопасным.

- Подмена и взлом пользовательских данных.

Отказ от использования или упрощение механизмов аутентификации и авторизации в IP-телефонии открывает для злоумышленника возможность не санкционированно получить доступ к системе, подменив данные о пользователе своими. Возможен также взлом учетных данных пользователей посредством перебора или прослушивания незащищенных каналов связи. Подобная уязвимость может быть использована для совершения дорогостоящих звонков за счет жертвы, сводя на нет всю возможную выгоду от использования IP-телефонии. Также эта брешь в безопасности может применяться для приема звонков, предназначенных взломанной либо записи перехваченных звонков на носители злоумышленника с целью применения данной информации в корыстных целях.

- Ограничение доступности.

Одной из разновидностей атак является «отказ в обслуживании» (Denial of Service, DoS). Эта атака нацелена на превышение предельной нагрузки на систему большим количеством коротких звонков или информационного мусора. Без постоянного отслеживания признаков подобных атак и применения пассивных средств защиты, это приводит к тому, что серверы IP-телефонии не справляются с возросшей нагрузкой и не в состоянии обслуживать подключенных абонентов.

Ключевыми критериями защищенности являются:

- Конфиденциальность.

Необходимость обеспечения защиты траффика IP-телефонии для предотвращения перехвата или прослушивания телефонных звонков, внесения изменений в передаваемую информацию, кражи учетных данных пользователей.

- Целостность.

Обеспечение уверенности, что передаваемая информация не подвергается правке со стороны неавторизованных пользователей, что запросы на выполнение определенных задач или функций (например, совершение звонка или внесение изменений в настройки системы IP-телефонии) инициированы авторизованными пользователями или приложениями.

- Доступность.

Бесперебойное функционирование корпоративной системы IP-телефонии в условиях DoS-атак, различных «червей», «вирусов» и т.п.

На основании всего выше изложенного была предложена к рассмотрению система защиты VoIP – SBC.

Система SBC - это пограничный контроллер сессий, который обеспечивает безопасность и защиту сети пакетной телефонии в режиме реального времени.

Развитие сетей связи предполагает переход от традиционных технологий и оборудования к решениям с использованием IP.

Система SBC подходи, как для малых и средних предприятий, так и для крупных гигантов.

Основными преимуществами SBC являются:

- Защита инвестиций, сохранение существующей инфраструктуры сети при внедрении IP-технологий. - Повышенная надежность решения за счет дублирования на аппаратном уровне.

- Система дополнительных лицензий дает возможность гибкого программного увеличения производительности.

- Возможность осуществлять мониторинг количества и времени совершенных звонков в режиме online.

- Реализация функций транзитного коммутатора для объединения дополнительных филиалов и удаленных мест в единую телефонную сеть по технологии VoIP.

Список литературы

- Бакланов И.Г. ISDN и IP-телефония / Вестник связи, 2015. №4.

- Брау Д. Грядет год стандарта Н.323? / Сети и системы связи, 2016. №14.

- Варакин Л. Телекоммуникационный феномен России / Вестник связи International, 2016. №4.

- Варламова Е. IP-телефония в России / Connect. Мир связи, 2017, №9.

- Вендров А.М. CASE-технологии. Современные методы и средства проектирования информационных систем. – М.: Финансы и статистика, 2014. – 176 с.

- Вендров А.М. Практикум по проектированию программного обеспечения экономических информационных систем: Учеб. пособие. — М.: Финансы и статистика, 2015. — 192 с.

- Габбасов Ю.Ф. Internet 2000. – СПб.: БХВ – Санкт – Петербург, 2016. – 356 с.

- Гольдштейн Б.С., Ехриель И.М., Рерле Р.Д. Интеллектуальные сети. М.: Радио и связь, 2015. – 298 с.

- Информационная технология. Комплекс стандартов и руководящих документов на автоматизированные системы. – М.: Изд-во стандартов, 2018. — 150 с.

- Кон А.И. Секреты Internet. изд. Ростов н/Д: «Феникс», 2016.

- Кузнецов А.Е., ПинчукА. В., Суховицкий А.Л. Построение сетей IP- телефонии / Компьютерная телефония, 2016, №6.

- Кузнецов С.Д. Проектирование и разработка корпоративных информационных систем. Центр информационных технологий. М.: МГУ, 2017. – 416 с.

- Кульгин М. Технологии корпоративных сетей. Изд. «Питер», 2015. – 360 с.

- Ломакин Д. Технические решения IP-телефонии / Мобильные системы, 2016. - №8.

- Мюнх Б., Скворцова С. Сигнализация в сетях IP-телефонии. - Часть I, II/Сети и системы связи, 2015. - №13(47), 14(48).

- Силич В.А. Содержательные модели систем и их использование при проектировании АСУ. — Томск: Изд-во ТГУ, 2016. – 115 с.

- Стиф Мак-Квери, Келли Мак-Грю, Стефан Фой. Передача голосовых данных по сетям Cisco Frame Realy, ATM и IP М. Издательский дом “Вильямс”, 2017 – 506с.

- Тиори Т., Фрей Дж. Проектирование структур баз данных. В двух книгах. М.: Мир, 2016. – 315 с.

- Уиллис Д. Интеграция речи и данных. В начале долгого пути./Сети и системы связи, 2017. - №16.

- Фигурнов В. Э. IBMPC для пользователя. Краткий курс. – М.: ИНФРА – М, 2017. – 487 с.

- Шафрин Ю.А. Информационные технологии. М.: изд. ЛБЗ, 2016. – 374 с.

- Шнепс-Шнеппе М.А. Интеллектуальные услуги - это ДВО / Информ - курьер-связь, 2016 - №9.

- Пpaвo гocyдapcтвeннoй и мyниципaльнoй coбcтвeннocти (Ocнoвaния вoзниkнoвeния пpaвa гocyдapcтвeннoй coбcтвeннocти)

- Пpaвo гocyдapcтвeннoй и мyниципaльнoй coбcтвeннocти

- Моделирование товарного ассортимента предприятия и его прогнозная оценка (Теоретические аспекты)

- Индивидуальное предпринимательство

- Субъекты малого предпринимательства (Малое предпринимательство как субъект гражданско-правовых отношений)

- Правовые способы регулирования внешнеэкономической деятельности

- Валютно-финансовые и платёжные условия международного кредита

- Ипотечное жилищное кредитование в Пермском крае.

- Субъекты предпринимательского права

- Актуальные проблемы в сфере защиты прав потребителей

- Кадровая стратегия в системе стратегического управления организацией (Теоретические аспекты)

- Банкротство