Технико-экономическая характеристика предметной области и предприятия (методы и средства защиты VoIP)

Содержание:

Введение

В современных условиях риск потери или раскрытия данных характерен не только для облачных хранилищ и типовых хранилищ информации, включающих жесткие диски персональных компьютеров и серверов, мобильные хранилища данных, к которым можно отнести флэш накопители и подключаемые к usb портам мобильные накопители, имеющие больший объем.

Вероятность потери данных характерна и для помещений, в которых происходят переговоры и для закрытых помещений с подключенными в них электроприборами и узлами.

Линии передачи данных, как проводные, так и нет, так же являются одним из основных источников доступа к закрытой информации предприятия или организации.

Актуальность курсовой работы обусловлена тем, что доступ с преступным умыслом может осуществляться методами, использующими физические особенности функционирования канала передачи и слабую программную защиту логических каналов обмена данными.

Объектом исследования является организация, VoIP каналы передачи данных которой должны быть должным образом защищены, а именно информационно-логистическая система портового предприятия Мечел.

Предметом исследования курсовой работы является безопасность VoIP каналов предприятия.

Определим цели и задачи исследования.

Цель исследования курсовой работы – технические и организационные меры обеспечения безопасности VoIP систем предприятия.

Для достижения поставленной цели нужно решить ряд задач, а именно:

- Рассмотреть методы и средства защиты VoIP;

- Разработать общую концепцию комплексной системы защиты VoIP системы;

- Разработать программную и аппаратную часть системы защиты;

- Сделать выводы по работе.

1.Технико-экономическая характеристика предметной области и предприятия

1.1 Характеристика предприятия и его деятельности

ООО «Мечел-Транс» специализируется на перевозках грузов железнодорожным, автомобильным и водным транспортом, а также оказывает транспортно-экспедиторские услуги. Основной деятельностью компании является организация внутрироссийских и экспортно-импортных перевозок.

Компания перевозит такие виды грузов, как угольный концентрат, каменный уголь, железорудный концентрат, железная руда, металл, щебень, кокс и железорудные окатыши, которые реализуются как внутри страны, так и за ее пределами.

«Мечел-Транс» заинтересован во взаимовыгодном сотрудничестве с транспортными и экспедиционными предприятиями. Компания консультирует грузовладельцев по вопросам выбора транспортных средств, маршрутов перевозки с целью своевременной и экономически эффективной доставки груза. Сочетая усилия участников логистической цепочки, компании удается составлять эффективные схемы доставки товаров с использованием всех видов транспорта. Развитая портовая инфраструктура увеличивает конкурентоспособность продукции Группы.

С учетом масштабов производства и расположения предприятий, входящих в Группу «Мечел», а также рынков сбыта продукции география перевозок охватывает практически весь континент. Ежегодно компания перевозит порядка 40 млн тонн грузов.

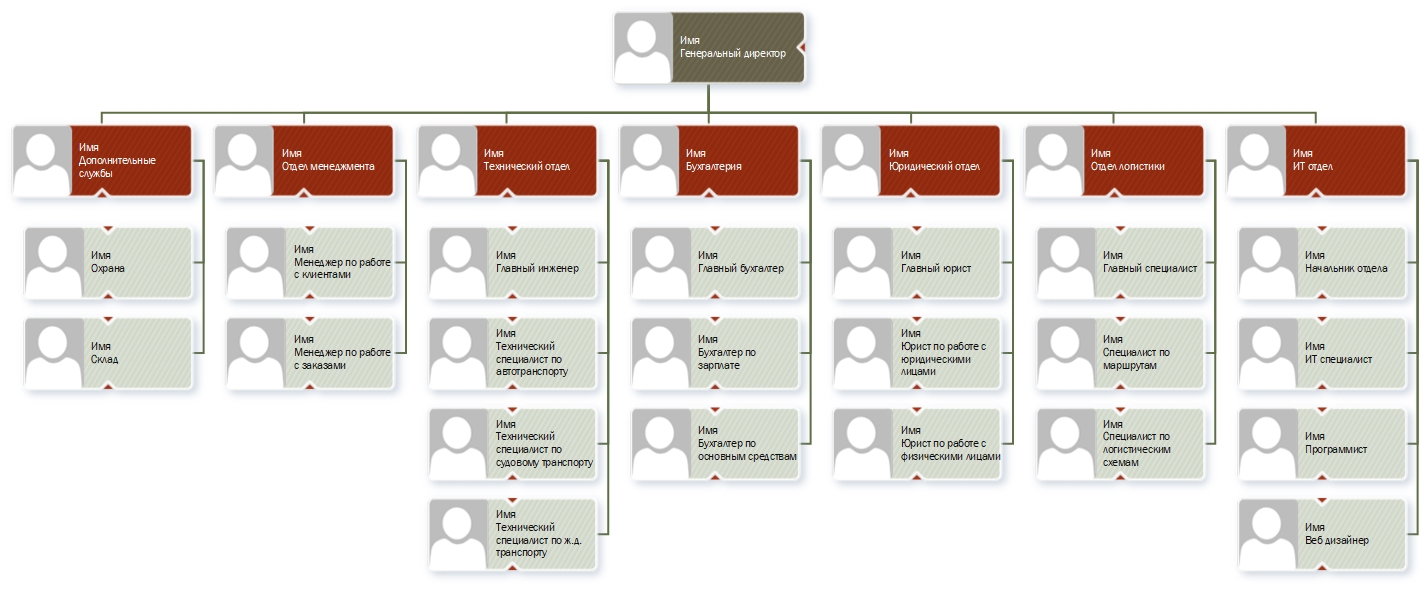

Организационная диаграмма компании представлена на рисунке 2.1.

Рисунок 1 – Организационная диаграмма

Руководитель предприятия получает общую информацию по текущей работе предприятия. Организует планирование общей деятельности предприятия согласно установленным планам, текущим отгрузкам и подходу грузов, наполненности складских площадей, подходу судов.

ЖД группа в результате автоматизации получает целый комплекс услуг. Работники ТПП получают доступ к информации о вагонах, направляющихся в адрес порта с момента отгрузки и на всём пути следовании до порта. Получение информации из 3-х независимых источников (данные отправителя, АСОУП ЖД, ЭТРАН) делает её максимально достоверной. Данные об истории вагонов хранятся в ИЛС ТПП, таким образом, информацию о технических характеристиках вагонов, а также целого ряда дополнительных факторов, влияющих на организацию работы (собственник, пробег, дата последующего ремонта, модель вагона) пользователи ЖД комплекса получают до прихода вагонов в порт.

ЖД группа осуществляет контроль местоположения вагонов на путях порта. С помощью раздела учёта маневровых работ учитывает текущие операции, рассчитывает время обработки вагонов, расчленённый простой. С помощью систем оптического распознавания и ЖД весов осуществляет визуальный и весовой контроль вагонов.

ЖД группа в ИЛС фиксирует дефекты вагонов при приёмке.

Специалисты ЖД группы оформляют накладные на сдачу порожних вагонов в ИЛС ILSAR. Далее ЖД накладные передаются в систему ЭТРАН автоматизированным способом.

Производственно-перегрузочный комплекс на основании данных полученных из ИЛС ТПП диспетчера порта, начальник ППК, начальник грузового склада и начальник СППК, осуществляют оперативное управление портом. На основании данных о подходах вагонов и текущего положения вагонов на путях предприятия планируются задание на подачу вагонов под выгрузку. На основании инструкций на погрузку судов, карго-плана, а также состояния складов составляется план погрузки судна.

Тальманы и учётчики фиксируют операции по выгрузке вагонов, перемещению груза на складах и операции по погрузке судна. На основании данных из карточек учёта груза обработки судна оценивается эффективность погрузочных работ и степень влияния различных событий и поломок оборудования на процесс выгрузки вагонов и погрузки судов.

В результате внесения всех данных по работе порта, становится возможным анализ работы предприятия во всех аспектах. Становится возможным оценка степени влияния различных событий на производительность комплекса в целом.

На основании данных о выгрузке вагонов учётчиком составляются приёмные акты. На основании маркшейдерских замеров составляются акты перемещения груза и акты инвентаризации.

На основании данных взвешивания входящих и исходящих групп вагонов происходит контроль поступающего на склад груза.

Транспортно-Экспедиторский отдел. Специалисты ТЭО контролируют правильность данных находящиеся в ИЛС ILSAR, с документами, фактически пришедшими в порт.

Общая организация производственной деятельности и контроль основных параметров работы порта. На основании данных получаемых из ИЛС ТПП генеральный директор вырабатывает общую концепцию построения деятельности предприятия.

Главный бухгалтер осуществляет получение информации о фактически оказанных услугах по перевалке груза и дополнительных услугах. Выработка по бригадам

Директор по экономике и финансам получает информацию об исполнении контрактных обязательств и выполнении плановых показателей по перевалке груза, информацию о затратах на перевалку груза в натуральном и финансовом выражении для оценки расходов и доходов тех или иных предоставляемых услуг (перевалка, дробление, выгрузка смёрзшихся вагонов и т.д.).

Коммерческий директор получает информацию о затратах на перевалку груза в натуральном и финансовом выражении для оценки объективности стоимости тех или иных предоставляемых услуг (выгрузка, хранение, дополнительная обработка и т.д.). Получает и анализирует стоимость оказанных услуг по тем или иным видам работ. Контролирует работу Грузовой коммерческой службы.

Железнодорожная группа Инженер ЖД группы обеспечивает контроль в ИЛС ТПП за движением составов, следующих в адрес порта. Оформление заявок на «бросание» и «подъём» поездов. Формирование плана подачи и уборки составов. Исполнение плана подачи вагонов в соответствии с планом и заданием на подачу/уборку вагонов. Осуществляет сверку памяток подачи и уборки, ведомостей подачи/уборки, накопительных ведомостей.

Диспетчер по ЖД операциям осуществляет учёт положения вагонов на путях района. Контролирует подачу и уборку вагонов. Учитывает работу с ремонтными вагонами. Фиксирует положение тормозных башмаков на стойках и под колёсными парами на путях порта.

Приёмосдатчик осуществляет контроль данных по натурным листам, прибывающих на припортовую станцию Посьет.

При необходимости осуществляет ввод и корректировку данных. Отслеживает наличие сформированных накладных на возврат порожних вагонов. При необходимости формирует накладные на возврат порожних вагонов.

Отдел грузовой и коммерческой работы осуществляет внесение в систему данных о параметрах контрактных отношений. Внесение плановых годовых и месячных показателей. Формирование и поддержание актуальных данных по контрактным параметрам и обязательствам. Формирование справок, отчётов и финансовых документов по стивидорной деятельности предприятия.

Транспортно-экспедиционный отдел занимается осуществлением контроля над принятым в порт грузом по ЖД накладным, внесением в программу инструкций

на разрешение погрузки, формированием погрузочных поручений на разрешение погрузки таможенным органом, формированием перечней повагонных ведомостей для поручения, формированием коносаментов, манифестов в ИЛС ТПП в соответствии с инструкциями на отгрузку экспортных грузов (внешних для покупателя, внутренних для налоговых служб); Формирование ведомостей-расчётов за сверхнормативное накопление груза; Осуществление контроля за движением груза по ВТД, формирование месячного отчёта по наличию груза в порту по ВТД, работой с таможенными органами.

Диспетчерская служба. Старший (сменный) диспетчер осуществляет общее планирование подачи и движения вагонов на территории порта.

Обладая информацией о текущем состоянии вагонов, вагонах, находящихся под выгрузкой, на ремонте, готовых к отправке определяет порядок подачи и уборки вагонов.

Диспетчер фиксирует в ИЛС ТПП, в карточке обработки судов операции связанные с погрузкой судна. Вносит информацию о текущих статусах обработки судов: приходы, лоцпроводки, швартовки, перешвартовки, статусы грузовых операций, комиссии и т.д.. Вводит результаты драфта. На базе данных из карточки обработки судна формируется таймшит. Редактирует данные по работе кранов и прочей перегрузочной техники, участвующей в погрузке судна. Осуществляет общую координацию работы порта.

Начальник ППК осуществляет общее планирование работ в порту и производит контроль исполнения работ. С помощью ИЛС ТПП производит контроль выполненных работ, наполнение складов, наличие и состояние судов и вагонов.

Начальник (заместитель) склада ведёт контроль над деятельностью группы. Формирует отчётные документы по работе склада. Ведёт и распределяет складские площади в зависимости от контрактных обязательств и текущих объёмов груза, хранимого на складе. Вводит в систему сведения по маркшейдерским замерам и данным инвентаризации.

Тальман заносит в систему информацию о выгрузке вагонов с указанием времени выгрузки, места выгрузки, перегрузочных механизмах, маршрутах выгрузки и прочих параметров. Вводит данные по смерзаемости вагонов, наличии мусора и посторонних предметов в вагонах. Составляет Акты общей формы. Ведёт учёт перемещения груза между складами. Фиксирует операции с грузом при перемещении: дополнительная очистка, дробление, и т.д. На основании карточки обработки судов ведёт списание груза со склада - люковые записки.

Учётчик производит сверку оригиналов ЖД накладных с данными в ИЛС ТПП. Формирование приёмных актов при приёмке груза на склад.

Служба Информационных технологий, связи и автоматизации осуществляет контроль работы ИЛС ТПП. Поддержание работоспособности всех компьютерных сервисов и служб, связанных с ИЛС ТПП. Распределение прав доступа в соответствии с назначенными ролями. Анализ журналов ошибок и выдача указаний работникам, допускающим ошибки. Формирование заданий на внесение изменений в систему при обнаружении ошибок работе ИЛС. Контроль внешних каналов связи.

Контроль передачи данных из смежных систем ЭТРАН, АСОУП, 1C ERP, «повагонка» и т.д. в обменные базы ИЛС ТПП.

Служба главного механика осуществляет получение данных по наработке оборудования.

1.2 Современные методы защиты VoIP сетей

Основные виды угроз для VoIP-сетей:

Наиболее часто встречаемая уязвимость телефонных сетей, особенно опасная для IP-телефонии. В случае применения IP-телефонии злоумышленнику не нужен физический доступ к линии передачи данных. Находящееся внутри корпоративной сети устройство перехвата, скорее всего, может быть обнаружено, внешнее прослушивание отследить практически невозможно. Кроме того, перехваченные данные или голос могут быть переданы далее с изменениями. В таких условиях весь незашифрованный голосовой поток необходимо считать небезопасным.

Отказ от использования или упрощение механизмов аутентификации и авторизации в IP-телефонии открывает для злоумышленника возможность не санкционированно получить доступ к системе, подменив данные о пользователе своими. Возможен также взлом учетных данных пользователей посредством перебора или прослушивания незащищенных каналов связи. Подобная уязвимость может быть использована для совершения дорогостоящих звонков за счет жертвы, сводя на нет всю возможную выгоду от использования IP-телефонии. Также эта брешь в безопасности может применяться для приема звонков, предназначенных взломанной либо записи перехваченных звонков на носители злоумышленника с целью применения данной информации в корыстных целях.

Одной из разновидностей атак является «отказ в обслуживании» (Denial of Service, DoS). Эта атака нацелена на превышение предельной нагрузки на систему большим количеством коротких звонков или информационного мусора. Без постоянного отслеживания признаков подобных атак и применения пассивных средств защиты, это приводит к тому, что серверы IP-телефонии не справляются с возросшей нагрузкой и не в состоянии обслуживать подключенных абонентов.

При проектировании любой коммуникационной системы важно понимать, что ни одно из самостоятельных технических решений безопасности не в состоянии обеспечить абсолютную защиту от всех возможных угроз.

Проанализировав основные источники угроз безопасности IP-телефонии, можно выделить ключевые критерии защищенности:

Необходимость обеспечения защиты траффика IP-телефонии для предотвращения перехвата или прослушивания телефонных звонков, внесения изменений в передаваемую информацию, кражи учетных данных пользователей.

Обеспечение уверенности, что передаваемая информация не подвергается правке со стороны неавторизованных пользователей, что запросы на выполнение определенных задач или функций (например, совершение звонка или внесение изменений в настройки системы IP-телефонии) инициированы авторизованными пользователями или приложениями.

Бесперебойное функционирование корпоративной системы IP-телефонии в условиях DoS-атак, различных «червей», «вирусов» и т.п.

Рассмотрим наименее защищенный и, при этом, один из самых распространенных примеров реализации IP-телефонии.

|

Метод защиты |

Описание |

|

Применение политики сложных паролей |

Получение учетных данных методом перебора (bruteforce) требует значительных затрат времени и вычислительных ресурсов, усложнение паролей позволит сделать данный метод атак нецелесообразным |

|

Отключение гостевых звонков |

Разрешение на совершение исходящих звонков имеют только пользователи системы. Этой настройкой можно отсечь попытки позвонить извне без предварительной авторизации |

|

Отключение ответа о неверном пароле |

По умолчанию Asterisk выдает одну ошибку о неверном пароле для существующего аккаунта и другую для несуществующего аккаунта. Существует множество программ для подбора паролей, поэтому злоумышленнику не составит труда проверить все короткие номера и собирать пароли лишь к существующим аккаунтам, которые ответили «неверный пароль» |

|

Использование систем блокировки доступа после неудачных попыток регистрации |

Просмотр отчетов системы на предмет обнаружения попыток взлома позволят выделить и блокировать IP-адрес атакующего. Таким образом, можно сократить количество мусорного SIP трафика и защититься от множественных попыток взлома |

|

Ограничение направлений звонков, доступных абонентам, применение схемы «запрещено все, кроме разрешенного» |

В случае получения злоумышленником учетных данных пользователя системы, он сможет совершать звонки только по определенным направлениям. Это позволит избежать несанкционированного совершения дорогостоящих международных звонков |

|

Регулярные проверки системы на предмет попыток взлома, контроль параметров |

Организация системы мониторинга состояния системы позволит улучшить качество IP-телефонии и отметить типовые для данной конфигурации параметры. Отклонения этих параметров от полученных типовых значений поможет выявить проблемы с оборудованием, каналами связи и выявить попытки вторжения злоумышленников |

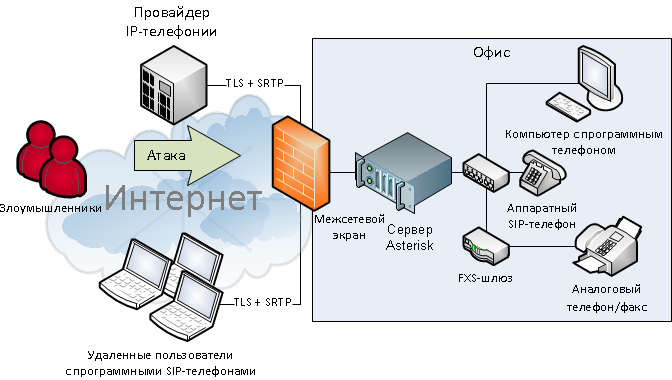

Межсетевой экран пропускает исходящий трафик от сервера телефонии к SIP-провайдеру и фильтрует входящий по определенным правилам. Рациональным решением можно считать закрытие на межсетевом экране всех сетевых портов для IP-телефонии, кроме необходимых для ее корректной работы и администрирования. Этот же метод защиты целесообразно применять на самом сервере телефонии, чтобы защитить его от внутренних атак.

Таким образом, сервер телефонии доступен из внешних сетей только по определенным служебным портам, подключение к которым, из соображений безопасности, будет выполняться с применением шифрования.

Для защиты конфиденциальных переговоров и минимизации возможности попадания конфиденциальной или коммерческой информации в руки злоумышленника необходимо защитить передаваемые по открытым каналам связи данные от перехвата и прослушивания.

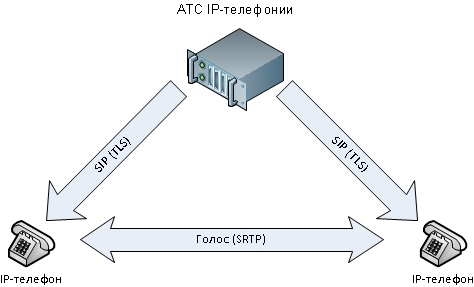

Поскольку для совершения звонка клиент и сервер предварительно обмениваются служебными данными для установления соединения, данную проблему можно разделить на две составляющих – защиту служебных данных IP-телефонии и защиту голосового трафика. В качестве средства защиты могут быть использованы протокол TLS (Transport Layer Security) для защиты SIP сигналов и протокол SRTP (Secure Real Time Protocol) для защиты голосового трафика.

Рисунок 2 - Шифрование IP-телефонии

TLS — криптографический протокол, обеспечивающий защищённую передачу данных между узлами в сети, является стандартным методом для шифрования SIP-протокола. TLS обеспечивает конфиденциальность и целостность передаваемой информации, осуществляет аутентификацию.

После установления защищенного соединения начинается передача голосовых данных, обезопасить которые позволяет применение протокола SRTP.

Протокол SRTP считается одним из лучших способов защиты IP телефонии на базе IP-АТС Asterisk. Основное преимущество этого протокола – отсутствие какого-либо влияния на качество связи. Схема работы протокола SRTP выглядит так: каждому совершаемому вами звонку присваивается уникальный код, который делает подслушивание разговоров неавторизированными в системе пользователями практически невозможным. Благодаря этому протокол SRTP выбирают как для обычных, так и для конфиденциальных звонков.

Не следует забывать о необходимости защиты подключения сервера телефонии к внешним каналам связи (мобильная связь, телефонные сети общего пользования).

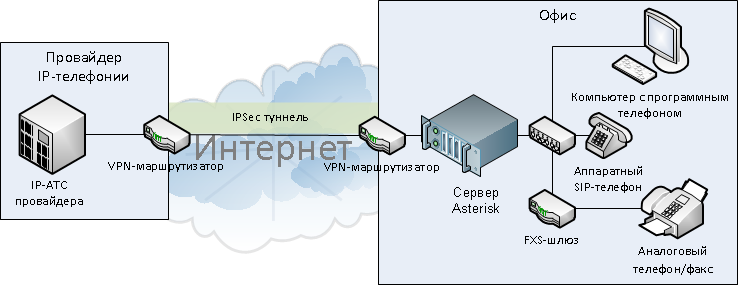

В случае необходимости организации систем с повышенными требованиями к защите IP-телефонии, возможно подключение удаленных пользователей посредством виртуальных частных сетей (VPN). Содержание перехваченных пакетов, отправленных по шифрованным VPN туннелям понятно только владельцам ключа шифрования. Этот же метод применим для защиты подключений к поставщикам услуг IP-телефонии. На текущий момент многие VoIP провайдеры предлагают возможность VPN-подключения.

Рисунок 3 - Схема работы IP-телефонии через VPN-туннель

Однако технология VPN имеет ряд недостатков, ограничивающих ее применение:

- снижение качества связи из-за задержек, создаваемых шифрованием;

- повышенная нагрузка на каналы связи и оборудование, вызванная необходимостью шифрования;

- усложнение сетевой структуры.

Применение перечисленных методов защиты сервера позволит свести к минимуму вероятность взлома, а при успешном обходе системы безопасности минимизировать ущерб.

Рисунок 4 - Комплексная защита IP-телефонии

Абсолютную гарантию безопасности, к сожалению, не сможет дать ни один комплекс мер. Рассмотренные выше аспекты лишь частично решают задачу построения защищенной коммуникационной системы. На практике следует рассматривать всю инфраструктуру корпоративной сети, проводить глубокий анализ требуемого уровня защиты. Необходимо учитывать не только необходимость обеспечения безопасности IP-телефонии, но и выходов на внешние каналы связи (мобильная связь, телефонные сети общего пользования). Только такой подход, вместе с постоянным совершенствованием систем информационной безопасности, позволит создать надежную и защищенную систему.

2.Разработка проектных решений

2.1 Разработка и обоснование общей концепции системы

Использование существующей системы защиты создает дополнительные источники вторжения злоумышленников через используемые компанией каналы передачи данных.

Обычно в каналах передачи возникают дополнительные помехи, вызванные перекрестными наводками к каналу передачи.

Рассмотрим основные помехи, которые возникают в каналах передачи, и определим техническое задание для разрабатываемого устройства.

Каналы утечки информации, обусловленные наводками, образуются за счет соединительных линий технических средств ИСПДн и ВТСС и посторонних проводников (в том числе цепей электропитания и заземления).

Наводки электромагнитных излучений технических средств ИСПДн возникают при излучении элементами технических средств ИСПДн информативных сигналов при наличии емкостной, индуктивной или гальванической связей соединительных линий технических средств ИСПДн, линий ВТСС и посторонних проводников. В результате на случайных антеннах (цепях ВТСС или посторонних проводниках) наводится информативный сигнал.

Прохождение информативных сигналов в цепи электропитания возможно при наличии емкостной, индуктивной или гальванической связи источника информативных сигналов в составе технических средств ИСПДн и цепей питания.

Прохождение информативных сигналов в цепи заземления обусловлено наличием емкостной, индуктивной или гальванической связи источника информативных сигналов в составе аппаратуры ТСПИ и цепей заземления.

Для съема информации с проводных линий могут использоваться:

- средства съема сигналов, содержащих защищаемую информацию, с цепей технических средств ИСПДн и ВТСС, линий связи и передачи данных, выходящих за пределы служебных помещений (эквиваленты сети, токовые трансформаторы, пробники);

- средства съема наведенных информативных сигналов с цепей электропитания;

- средства съема наведенных информативных сигналов с шин заземления;

- средства съема наведенных информативных сигналов с проводящих инженерных коммуникаций.

Для волоконно-оптической системы передачи данных угрозой утечки информации является утечка оптического излучения, содержащего защищаемую информацию, с боковой поверхности оптического волокна.

Появление новых каналов связи – сотовой связи, пейджинговых сообщений, спутниковых и беспроводных сетей передачи данных – привело к развитию специализированных систем и средств контроля и перехвата информации, ориентированных на используемые в них информационные технологии, в том числе средств:

- перехвата пейджинговых сообщений и сотовой связи;

- перехвата информации в каналах передачи данных вычислительных сетей.

2.2 Разработка аппаратно-программной системы

В соответствии с требованиями ТЗ, мы должны спроектировать устройство, состоящее из аппаратной и программной части, которое в соответствии с заданным математическим аппаратом будет отделять сигналы, несущие полезную информацию по VoIP каналам от помех либо ошибочных сигналов.

В качестве аппаратной части, необходимой для генерации помех в вычислительной сети будет использоваться генератор помех, показанный на рисунке ниже.

Рисунок 5 - Схема генератора помех

Устройство построено по классической схеме шумового генератора радиочастотного диапазона.

Основные технические характеристики устройства показаны ниже.

1. Уровень помехового сигнала на выходных разъемах в поддиапазонах частот

10кГц-100кГц(F=200Гц) не менее 65 дБ

150кГц-30МГц(F=9кГц) не менее 65 дБ

30МГц-1ГГц(F=120кГц) не менее 45 дБ

2. Энтропийный коэффициент качества помехи не менее 0.8

3. Напряжение питания 220 В 50 Гц.

Для отделения помех от сигналов в каналах связи используется не только генератор помех в качестве аппаратной части разрабатываемой системы.

Основную часть системы представляет программная часть, которая несет основную нагрузку по классификации сигналов, поступающих из сети по различным каналам связи.

Предлагаемая технология решения задачи классификации состоит из следующих основных этапов.

Этап 1. Получение обучающей выборки объектов.

Этап 2. Вычисление признаков объектов.

Этап 3. Обучение нейронной сети по обучающей выборке признаков.

Этап 4. Проверка качества решения задачи классификации по тестовой выборке.

Этап 5. В случае неудовлетворительного качества решения задачи классификации возможны шаги (в зависимости от результатов анализа ошибок)

- Переобучение нейросети с качественно отличными параметрами и повторение Этапа 4;

- Переопределение обучающей выборки признаков с использованием других признаков или их параметров и повторение Этапов 3 и 4; шаг

- Дополнение обучающей выборки объектов и повторение Этапов 2, 3 и 4;

- Дообучение нейросети по той же обучающей выборки и с теми же параметрами, если обучение было остановлено досрочно и повторение этапа 4.

Этап 5 может повторяться многократно и составляет суть технологии решения задачи классификации.

Архитектура классификатора сигналов СПИ показана на рисунке Классификатор имеет трехслойную структуру и состоит из входного слоя нейронов, второго слоя и выходного слоя. На вход классификатора подается либо вектор сигнала, либо вектор признаков наблюдаемого сигнала, который является результатом предобработки входного сигнала, с целью уменьшения размерности без уменьшения необходимой степени информативности.

Рисунок 6 – Архитектура классификатора каналов

Фактически, задача определения требуемого сигнала состоит в том, что с помощью трехслойной нейронной сети характеристики сигнала оцениваться по нескольким признакам, характер которых определяет слой нейронной сети.

Основным преимуществом предложенной иерархической структуры является то, что за счет разбиения основной задачи идентификации на несколько подзадач и поэтапное их решение с помощью подсетей, использующих общие входные данные, но обучаемых независимо друг от друга, было достигнуто существенное уменьшение времени обучения всей иерархической нейронной сети и времени классификации конкретного сигнала.

Структура сети обусловлена тем, что используется несколько подсетей более простой архитектуры. Их применение необходимо вследствие сложности обучения нейронной сети выполнению задачи одновременного распознавания большого количества классов типов модуляции. Временные показатели иерархической нейросети, полученные при решении задачи классификации большой размерности (например, 100 классов сигналов), разбитой на n подзадач, каждая из которых решалась соответствующей подсетью (количество классов у подсети не превышало при этом 10), по сравнению с нейросетевым классификатором, выполненным по схеме, показанной на рисунке решающем общую задачу классификации, - по крайней мере, в п раз, а учитывая значительное уменьшение вычислений в 2n раз меньше.

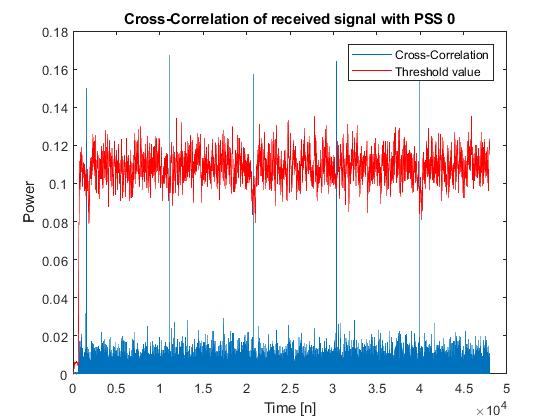

На данном примере показан частный случай анализа сигналов, передаваемых по корпоративной мобильной связи компании.

6

5

4

4

2

1

Рисунок 7 – Эмуляция в Матлаб Симулинк

Рассмотрим поэтапный процесс симуляции работы классификатора сигнала. Вначале случайным образом сгенерированная последовательность поступает с «1» блока устройства, имитирующего вышку оператора мобильной связи LTE.

Затем сгенерированная последовательность поступает на блок «2», который накладывает на сгенерированную последовательность дискретный кодовый сигнал для получения OFDM модуляции.

Блок «4» используется в качестве стандартной библиотеки, имитирующей работу нейросетевого классификатора с различными критериями оценки, что отражено наличием двух подобных блоков в схеме эмуляции.

Блок «5» используется для непосредственного сравнения поступившего на устройство сигнала с нейросетевой моделью сигнала.

Отдельные характеристики блока позволяют изменять время сравнения двух сигналов, изменять интерпретацию выходных последовательностей.

Блок «6» предназначен для анализа полученных последовательностей и построения различных графиков, определяющих параметры полученного сигнала и графики сравнения сигнала, пришедшего по каналу передачи с эталонным.

Фактически «6» блок разработанной эмуляционной модели устройства предназначен исключительно для анализа полученной в результате опытных исследований информации о степени защищенности канала передачи.

Преимущества предлагаемого устройства распознавания типа модуляции заключаются в его универсальности, относительной простоте реализации и возможности дальнейшего усовершенствования, наглядности выходных данных.

Данное устройство обладает существенными преимуществами в количестве распознаваемых типов модуляции и в правильности распознавания, которое в процентном отношении может достигать 90% при отношении сигнал/шум для порядка 4 дБ и более 98% при отношении сигнал/шум выше 5 дБ.

Программно реализованный универсальный генератор позволяет, создавать все телекоммуникационные сигналы с различными видами модуляций/манипуляций. Создавать сигналы различных видов работ с заданными параметрами и осуществлять имитацию присутствия в канале аддитивного гауссовского шума (АБГШ) с соответствующими энергетическими характеристиками и различным соотношением сигнал/шум. Подпрограмма микширования сигналов позволяет имитировать присутствие в полосе полезного сигнала активной помехи с заданным соотношением сигнал/помеха. Реализован режим с помощью этой же программы создания мультипликативных помех, подобных замираниям в коротковолновых каналах связи. При этом реализуется возможность моделирования сигналов в каналах связи с различного рода помехами.

В результате симуляции на рисунках мы видим графики, показывающие отличие передаваемого по сети сигнала от эталонного.

В результате симуляции на рисунках мы видим графики, показывающие отличие передаваемого по сети сигнала от эталонного.

Рисунок 8 – Графики симуляции работы устройства

График симуляции устройства показывает, что в процессе работы устройства происходит сравнение сигнала, пришедшего на приемник, в который встроено устройство с эталонным сигналом, сгенерированном в устройстве, на котором происходило обучение нейронного классификатора.

После сравнения параметров поступившего сигнала классификатором с эталонным, сигнал либо блокируется, либо продолжает прохождение по каналу передачи.

2.3 Разработка организационных подходов

Организационная защита — это документ производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающий или существенно затрудняющий овладение конфиденциальной информацией и проявление внутренних и внешних угроз.

К основным организационным мероприятиям можно отнести:

- организацию режима и охраны;

- организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала;

- организацию работы с документами системы и документированной информацией, включая организацию разработки и использования полученной конфиденциальной информации, их учёт, исполнение, возврат, хранение и уничтожение;

- организацию использования технических средств сбора, обработки, управление накопления и хранения конфиденциальной информации;

- организацию работы по анализу множества внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению еѐ защиты;

- организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учёта, хранения и уничтожения документов и технических носителей.

В каждом конкретном случае организационные мероприятия носят специфическую форму для данной организации и содержание, направленные на обеспечение безопасности информации в конкретных условиях [7].

Заключение

В курсовой работе рассмотрены основные принципы защиты VoIP систем с помощью методов классификации сигналов на стороне приемника.

В первой главе подробно рассмотрены основные угрозы безопасности, возникающие VoIP системах, а также организационная структура предприятия.

Во второй главе подробно рассмотрен программно-аппаратный комплекс защиты VoIP каналов предприятия, использующий оригинальную разработку.

Разработанный программно – аппаратный комплекс состоит из аппаратной части, формирующей помехи на приемной стороне и программной части, сравнивающей идущие по линии передачи сигналы с эталонным сигналом определенной частоты.

Список использованной литературы

- Васильев В. Интеллектуальные системы защиты информации. Учебное пособие / В. Васильев. - М.: Инновационное машиностроение, 2017. - 202 c.

- Васильков А., Васильков И. Безопасность и управление доступом в информационных системах. Учебное пособие / А.Васильков. - М.: Форум Инфра-М, 2017. - 368 c.

- Внуков А. Защита информации. Учебное пособие/ А.Внуков. - М.: Юрайт, 2017. - 242 c.

- Зверева В. Участие в планировании и организации работ по обеспечению защиты объекта. Учебник/ В.Зверева. - М: Курс, 2017. - 320 c.

- Кондратьев, А.В. Организация и содержание работ по выявлению и оценке основных видов ТКУИ, защита информации от утечки: Справочное пособие / А.В. Кондратьев. - М.: МАСКОМ, 2014. - 256 c.

- Максименко, В.Н. Защита информации в сетях сотовой подвижной связи / В.Н. Максименко. - М.: ГЛТ, 2017. - 360 c.

- Хайкин С. Нейронные сети. Полный курс. - М.: Вильямс, 2017. - 1104 с

- Каллан Р. Нейронные сети. Краткий справочник. - М.: Вильямс, 2017. - 288 с

- Астахова, И.Ф. Компьютерные науки. Деревья, операционные системы, сети / И.Ф. Астахова, И.К. Астанин и др. - М.: Физматлит, 2013. - 88 c.

- Астахова, И.Ф. Компьютерные науки. Деревья, операционные системы, сети / И.Ф. Астахова и др. - М.: Физматлит, 2013. - 88 c.

- Кузин, А.В. Компьютерные сети: Учебное пособие / А.В. Кузин.. - М.: Форум, НИЦ ИНФРА-М, 2013. - 192 c.

- Кузьменко, Н.Г. Компьютерные сети и сетевые технологии / Н.Г. Кузьменко. - СПб.: Наука и техника, 2013. - 368 c.

- Куроуз, Д. Компьютерные сети. Нисходящий подход / Д. Куроуз, К. Росс. - М.: Эксмо, 2016. - 912 c.

- Максимов, Н.В. Компьютерные сети: Учебное пособие для студентов учреждений среднего профессионального образования / Н.В. Максимов, И.И. Попов. - М.: Форум, НИЦ ИНФРА-М, 2013. - 464 c.

- Олифер, В.Г. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. Стандарт третьего поколения / В.Г. Олифер, Н.А. Олифер.. - СПб.: Питер, 2013. - 944 c.

- Таненбаум, Э. Компьютерные сети / Э. Таненбаум. - СПб.: Питер, 2013. - 960 c.

- Шелухин, О.И. Обнаружение вторжений в компьютерные сети (сетевые аномалии) / О.И. Шелухин. - М.: ГЛТ, 2013. - 220 c.

- Основные характеристики лицензирования

- Склад готовой продукции.

- Эффективность менеджмента организации в ООО «Никта» клуб-ресторан «Чайка»

- Стандарты управления проектами(Понятие управления проектами)

- Организация рекламной деятельности в организации (на примере рекламной деятельности ОАО «АВТОВАЗ»)

- Управление конфликтами в организации ( Природа и сущность конфликта в организации)

- Понятие и значение приватизации (имущественные, а также правовые отношения, возникающие, в процессе приватизации имущества)

- Отличие бухгалтерского учета от налогового учета (на примере ОАО «ВТЭ»)

- Отличие бухгалтерского учета от налогового учета (Бухгалтерский и налоговый учет)

- Обзор существующих подходов обнаружения ВПО и способов противодействия им

- Предметная область автоматизации

- Разработка базы данных для склада