"Виды, состав угроз информационной безопасности"

Содержание:

Введение

На сегодняшний день применение средств вычислительной техники стало обычным явлением, начиная от домашних компьютеров для общения и развлечения, заканчивая автоматизированными системами с огромными массивами информации различного значения. Современные условия вынуждают предприятия и компании использовать информационные системы для обеспечения эффективного выполнения процессов, значительно ускоряя и облегчая работу сотрудников предприятия. При этом основные проблемы защиты информационной среды возникают из-за того, что информация не является жёстко связанной с носителем, может легко и быстро копироваться и передаваться по каналам связи, тем самым подвергая информационную систему как внешним, так и внутренним угрозам со стороны нарушителей.

Актуальность данной работы состоит в том, что в настоящее время с развитием информационных систем и их повсеместным внедрением на предприятиях зачастую не уделяется должного внимания вопросам обеспечения информационной безопасности, вследствие чего повышается уязвимость информационных систем, баз данных, а также невыполнение требований по защите персональных данных, что приводит к повышению вероятности санкций за несоблюдение соответствующего законодательства. В целях определения задач защиты информации необходимо оценить возможные угрозы информационной безопасности на предприятии. Результат проведенной оценки должен стать основой для выработки мер по снижению уровня реализации угроз информационной безопасности на предприятиях.

Цель курсовой работы – на основе всестороннего анализа возможных угроз информационной безопасности разработать рекомендации по снижению рисков их реализации.

Для достижения цели необходимо решение следующих задач:

- на основе теоретического анализа литературы провести анализ угроз информационной безопасности и их классификацию; определить виды и состав угроз информационной безопасности;

- провести анализ влияния угроз информационной безопасности на другие виды безопасности;

- разработать рекомендации по снижению уровня угроз информационной безопасности.

Методы исследования: анализ, синтез, изучение источников информации, диагностика.

Методы и средства снижения уровня угроз информационной безопасности рассмотрены в работах российских и зарубежных авторов. Среди них следует отметить труды таких авторов, как В. А. Хорошко, А. А. Чекатков,М.И.Королев, В.И.Аверченков, В.Ф.Шаньгин. В литературе выделяют различные способы защиты информации. Среди них можно выделить: физические (препятствие); законодательные; управление доступом; криптографическое закрытие. Перечисленные методы будут рассмотрены в данном исследовании.

Глава 1.Понятие угроз информационной безопасности

1.1 Понятие угрозы информационной безопасности

Активность развития информационных технологий, увеличивая уровень практического значения информации, между тем все больше отдаляет от понимания сущности информации, в том числе, ее форм и способов ее отражения, способов воздействия информации на уровень развития общества, государства и личности[1].

Информационная безопасность определяется как «защита от нанесения вреда объектам безопасности, которые, прежде всего обусловлены существованием информационной инфраструктуры и информации»[2]. Подобного определения рассматриваемого понятия придерживается В.И. Аверченков: «информационная безопасность - состояние объекта, выраженное в защищенности безопасности от различного вида угроз»[3].

Кроме того, информационную безопасность можно определить, как «состояние защищенности в отношении национальных интересов сферы информации, которые определяются совокупностью оптимизированных социальных интересов личности, общества и страны»[4]. С данной точки зрения рассматривается информационная безопасность государства в целом.

Стоит отметить, что наиболее общим и самым распространенным определением является следующее: информационная безопасность – это «это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры»[5]. К такому выводу приходят и авторы рассмотренных ранее работ и отмечают, что информационная безопасность складывается из таких составляющих как доступность, целостность и конфиденциальность информации.

Важный аспект проблемы обеспечения информационной безопасности - определение, анализ и классификация возможных угроз.

Список угроз, оценка вероятности их реализации, а также модель нарушителя являются основой для осуществления анализа риска и формулирования требований к системам защиты.

Угроза – это, в первую очередь, возможная опасность[6].

В.Ф. Шаньгин предлагает рассматривать угрозу ИБ как «возможность воздействия на ИС, которое прямо или косвенно может нанести ущерб ее безопасности»[7].

Схожие определения даются в работах АверченковаВ.И.[8], АсаулА.Н.[9]: угроза - возможное событие, процесс, действие или явление, которое может стать причиной ущерба интересам; под угрозой информационной безопасности принято понимать потенциально возможные действия, явления или процессы, способные оказать нежелательное воздействие на систему или на хранящуюся в ней информацию.

С вышеизложенными определениями согласен специалист по информационной безопасности компании ОАО «Элвис Плюс» С.В. Вихорев, который подобным образом раскрывает понятие угрозы - это «возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния (действия или бездействия), направленного против объекта защиты (информационных ресурсов), наносящего ущерб собственнику, владельцу или пользователю, проявляющегося в опасности искажения и потери информации»[10].

Несколько иной взгляд у специалистов ООО «Антивирусные решения», которые считают, что угрозы безопасности информации - это «некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации»[11].

По мнению М.И. Королева, угрозы ИБ являются целями/конечными результатами деятельности нарушителей информационной безопасности[12].

С правовой точки зрения понятие «угроза» жестко связано с юридической категорией «ущерб», которую Гражданский Кодекс РФ (часть I, ст. 15) определяет как «фактические расходы, понесенные субъектом в результате нарушения его прав (например, кражи, разглашения или использования нарушителем конфиденциальной информации), утраты или повреждения имущества, а также расходы, которые он должен будет произвести для восстановления нарушенного права и стоимости поврежденного или утраченного имущества»[13].

Если рассматривать угрозы информационной безопасности предприятия, то стоит обратиться к определению, данному в ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения: угроза ИБ организации: «Совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации»[14].

Обобщая вышеизложенное, отметим, что обозначенные определения угрозы информационной безопасности объединены следующей особенностью – угроза – это потенциально возможное событие, наступление которого способно нанести определенный урон.

1.2 Определение видов и состава угроз информационной безопасности

Любые атаки нарушителей реализуются путём активизации той или иной уязвимости, которая присутствует в системе. Это в свою очередь создаёт условия для успешной реализации информационных атак.

Особенность информационных систем (ИС), с точки зрения их уязвимости, связана со степенью их открытости и наличием активного информационного взаимодействия между пространственно разнесенными и разнородными (разнотипными) составляющими элементами.

Вообще, на данный момент известно довольно большое количество самых различных угроз связанных с безопасностью информации.

Классификация угроз безопасности возможна по нескольким критериям, среди которых специалисты выделяют следующие:

- источники угроз;

- виды опасностей;

- степень намеренного умысла и т.д.

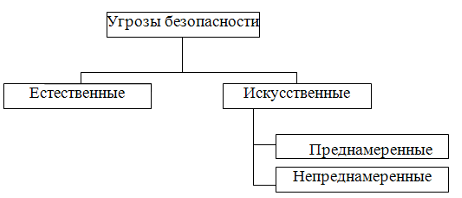

Одна из самых простых классификаций приведена на рисунке 1.

Рисунок 1. Общая классификация угроз безопасности

Искусственные угрозы - это угрозы ИС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

- непреднамеренные угрозы;

- преднамеренные (умышленные) угрозы.

Естественные угрозы - это угрозы, вызванные воздействиями на ИС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Угрозы безопасности информационной среды можно сгруппировать по нарушаемым свойствам безопасности, к которым относятся[15]:

- угроза конфиденциальности;

- угроза целостности;

- угроза доступности.

Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой.

К угрозам, создающим опасность конфиденциальности информации, относится утечка информации, под которой понимается неконтролируемое распространение защищаемой информации в результате её разглашения, несанкционированного доступа к ней или получения защищаемой информации заинтересованными субъектами (заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо)[16].

Проведем классификацию угроз конфиденциальности информации:

- Разглашение информации

- Преднамеренное разглашение (прямой умысел).

- Непреднамеренное разглашение (по неосторожности).

- Несанкционированный доступ к информации

- Физический доступ.

- Программно-аппаратный доступ.

- Программный доступ.

- Перехват информации (утечка информации по техническим каналам)

- Перехват информации, обрабатываемой техническими средствами.

- Перехват разговоров, ведущихся в выделенных (защищаемых) помещениях.

- Перехват информации, передаваемой по каналам связи.

- Хищение носителей информации.

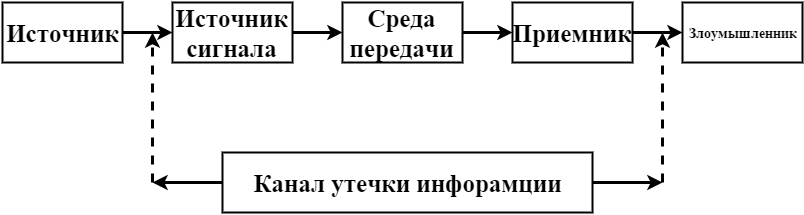

Отметим, что одной из главных проблем защиты конфиденциальной информации являются технические каналы утечки. Под техническим каналом утечки информации понимают совокупность объекта разведки, технического средства разведки, с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал.

Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Структура технического канала утечки информации представлена на рисунке 2.

Рисунок 2. Структура технического канала утечки информации

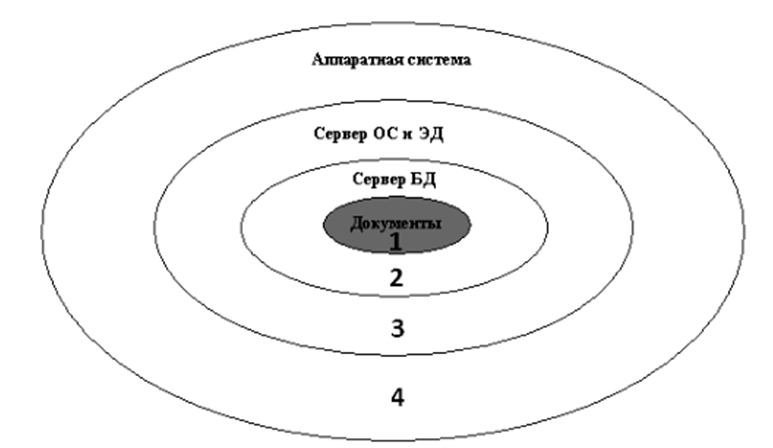

Угрозы целостности - угрозы, при реализации которых информация теряет заранее определенные системой вид и качество. На рисунке 3 изображена схема степени ценности компонентов информационной среды предприятия с точки зрения обеспечения целостности хранимой информации.

Рисунок 3. Степень ценности компонентов информационной среды

Как видно из рисунка, самым ценным ресурсом являются документы. Это объясняется содержанием в них конфиденциальной информации, для безопасности которой организована вся система политики безопасности.

Вторым по важности объектом становится сервер БД, то есть среда хранения документов.

Третий сектор – это сервер ОС и ЭД. К нему относятся операционная система, оболочка информационного пространства (интерфейс), протоколы передачи данных и т.д. Стоит отметить, что при выходе из строя данных компонентов целостность данных не нарушается.

Четвертый, самый некритичный сектор - аппаратная система (каналы связи между компонентами, аппаратный межсетевой экран), выход из строя которой не приведет к разрушению хранимых документов, а неисправные комплектующие и провода можно заменить на новые.

Угрозы доступности характеризуют возможность доступа к хранимой и обрабатываемой информации в любой момент. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих компоненты информационной среды.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования).

Удаленные рабочие места и внешние каналы связи являются доступными для злоумышленника компонентами информационной среды. Используя халатное отношение при работе удаленного пользователя, злоумышленник может реализовать атаку несанкционированного доступа (НСД). Доступность же коммуникационных каналов во внешнем секторе может привести к перехвату злоумышленником информационных пакетов.

Все атаки на информационную среду предприятия можно условно разделить на три вида: локальные, удаленные и атаки на потоки данных [17].

В случае локальной атаки злоумышленник имеет физический доступ к информационным ресурсам предприятия. Подобные атаки характерны внутренних преднамеренных угроз. К ним относятся получение доступа на этапе загрузки операционной системы, атаки на средства аутентификации и т.п.

Удаленная атака осуществляется пользователем, не имеющего прямого доступа к интересующим его средствам вычислительной техники. Здесь стоит говорить и о внешних преднамеренных угрозах, к которым могут относиться атаки на маршрутизатор, сбор сведений о системе, заражение вредоносными программами и т.д.

Под атакой на поток данных подразумевается событие, когда между двумя компьютерами идет активный обмен данными по сети, и злоумышленник атакует сегмент сети или ее узел, находящийся между двумя взаимодействующими компьютерами. Такой вид атак реализует как внутренние преднамеренные угрозы, так и внешние. Специалисты разделяют атаки на поток данных на пассивные (злоумышленник, никак не выдавая свое присутствие, перехватывает все электронные документы для последующего изучения, но не имеет возможности модифицировать передаваемые сообщения) и активные (злоумышленник предпринимает ряд активных действий, направленных на перехват передаваемых электронных документов, то есть получает возможность модификации сообщений или передачи собственных данных).

В подготовленном в США «Руководстве по обеспечению безопасности Федеральных информационных систем» указывается, что атаки на ИС становятся агрессивными, хорошо взаимоувязанными и организованными. В зарегистрированных инцидентах кибер-атаки характеризуются как очень сложные. Успешные атаки в федеральном и частном секторе IT-систем могут приводить к катастрофическим последствиям

Источники угроз по отношению к ИС могут быть внешними или внутренними (это персонал и аппаратура, программы ИС).

Во избежание негативных последствий реализации перечисленных угроз необходимо провести анализ возможных источников угроз или уязвимостей, способствующих их появлению. В таких случаях цепочка вырастает в схему, представленную на рисунке 4.

Рисунок 4. Модель реализации угроз информационной безопасности

Подводя итог, отметим, что возможные угрозы информационной безопасности классифицируются в соответствии с главными характеристиками информации – доступность, целостность, конфиденциальность. Кроме того, возможно разделение атак на информационную среду предприятия на локальные, удаленные, атаки на поток данных.

1.3 Влияние угроз информационной безопасности предприятия на другие виды безопасности

Информация - решающий фактор, который определяет развитие технологии и ресурсов в целом. В связи с этим, очень важно понимание не только взаимосвязи развития индустрии информации, компьютеризации, информационных технологий с процессом информатизации, но и определение уровня и степени влияния процесса информатизации на сферу управления и интеллектуальную деятельность человека.

С течением времени роль информации в жизни человека становится все существеннее. В первой половине 21-ого века роль информации в жизни человека является определяющей. Специалист будет тем выше востребован на рынке труда, чем больше навыков и знаний он имеет.

Сегодня происходит смена способов производства, мировоззрения людей, их образа жизни. Информационные технологии кардинальным образом меняют повседневную жизнь миллионов людей.

Информация стала одним из важнейших стратегических, управленческих ресурсов, наряду с ресурсами - человеческим, финансовым, материальным. В современных условиях право на информацию и доступ к ней имеют жизненную ценность для всех членов общества. Возрастающая роль информации в обществе явилась предметом научного осмысления. Были выдвинуты теории, объясняющие ее место и значение. Наиболее популярными являются теории постиндустриального и информационного общества.

Мир вступает в новую эру – информационную, в век электронной экономической деятельности, сетевых сообществ и организаций без границ.

В современных условиях коммерческий успех любого предприятия в большой степени зависит от оперативности и мобильности бизнеса, от своевременности и быстроты принятия эффективных управленческих решений. А это невозможно без надежного и качественного информационного взаимодействия между различными участниками бизнес-процессов. Сегодня предприятия в качестве среды для информационного обмена все чаще используют открытые каналы связи сетей общего доступа (Internet) и внутреннее информационное пространство предприятия (Intranet). Открытые каналы Internet/Intranet намного дешевле по сравнению с выделенными каналами. Однако сети общего пользования имеют существенный недостаток - открытость и доступность информационной среды. Компании не могут полностью контролировать передачу и приём данных по открытым каналам и при этом гарантировать их целостность и конфиденциальность. Злоумышленникам не составляет особого труда перехватить деловую информацию с целью ознакомления, искажения, кражи и т. п.

Особую актуальность приобретают вопросы защиты персональных данных. Отметим стремительный рост числа инцидентов кражи персональных данных в России. Так, в 2006 году было зарегистрировано 157 случаев утечки конфиденциальной информации, а в 2015 году это число достигло 723. По данным исследований компании Zecurion, за последние два года средний ущерб от утечек составил 25 миллионов долларов в год[17].

Кроме того, проблема защиты персональных данных приобрела особую значимость с вступлением в силу Федерального закона РФ №152-ФЗ «О персональных данных». Информационные системы сбора, хранения, обработки иди передачи данных должны строго соответствовать требованиям, обозначенным в Положении об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, совместном Приказе ФСТЭК России, ФСБ России, Мининформсвязи России 2008 г. № 55/86/20, а также в методических документах ФСТЭК России и ФСБ России.

Глава 2. Рекомендации по снижению уровня угроз информационной безопасности

2.1 Организационные меры защиты от угроз информационной безопасности

Организационно-административной основой информационной безопасности предприятия является политика безопасности.

Политика безопасности предприятия — это общие направления действий и принятия решений, обеспечивающих достижение целей безопасности предприятия, укрепление дисциплины труда и повышение его производительности[18].

Целями политики безопасности на предприятии являются:

- защита законных прав и интересов предприятия и персонала;

- укрепление интеллектуального потенциала предприятия;

- сохранение и увеличение собственности;

- повышение конкурентоспособности произведенной продукции;

- максимально полное обеспечение руководства предприятия достоверной оперативной информацией о деятельности структурных подразделений (дочерних предприятий, филиалов);

- осуществление проверок отдельных видов деятельности предприятия и т. п.

Руководители подразделений компании должны обеспечивать регулярный контроль за соблюдением положений политики. Кроме того, должна быть организована периодическая проверка соблюдения информационной безопасности с последующим представлением отчета по результатам указанной проверки руководству.

Отметим важность соблюдения требований политики безопасности всеми сотрудниками организации – и постоянными, и временными. В договорах с третьими лицами, получающими доступ к информации, должна быть оговорена обязанность третьего лица по соблюдению требований политик безопасности.

Перейдем к практическим рекомендациям по реализации организационных мер защиты информации:

- Определение персональной ответственности всех сотрудников организации в отношении всех информационных активов компании, активов, находящихся под контролем компании, а также активов, используемых для получения доступа к инфраструктуре компании. В качестве таких информационных массивов выступают деловая информация, вычислительные ресурсы, голосовая и факсимильная связь, лицензионное и разработанное программное обеспечение, содержание ящиков электронной почты, бумажные и электронные документы всех функциональных подразделений и персонала.

- Четкое следование должностным инструкциям. Особое внимание стоит уделить проверки факта работы сотрудников только на компьютерах, разрешенных к использованию в компании.

- Обеспечение шифрования данных. Данный процесс необходим, так как по сети передаются и на рабочих станциях обрабатываются данные, составляющие коммерческую тайну.

- Организация систематического пересмотра руководством (или специалистами службы безопасности) права доступа своих сотрудников и других пользователей к соответствующим информационным ресурсам.

- Контроль за обеспечением санкционированного доступа, который должен осуществляться строго с использованием уникального имени пользователя и пароля.

- Обязательное использование сотрудниками режима «Экранной заставки» с парольной защитой.

- Предоставление сотрудникам удаленного доступа к сетевым ресурсам должно осуществляться в соответствии с правами в корпоративной информационной системе.

- Доступ к сети Интернет обеспечивается только в производственных целях и не может использоваться для незаконной деятельности.

- Запрет самостоятельного изменения сотрудниками конфигурации аппаратного и программного обеспечения.

- Обязательное обеспечение сотрудниками сохранности компьютеров, содержащих информацию, составляющую коммерческую тайну компании.

- Проверка компонентов оборудования, в состав которых входят носители данных (включая жесткие диски), перед утилизацией. Должна выполняться процедура форматирования носителей информации, исключающая возможность восстановления данных.

- Проверка носителей информации на предмет отсутствия на нем данных перед его передачей партнерам по бизнесу или контрагентам.

- Использование программного обеспечения исключительно в производственных целях.

- Категорический запрет на установку нелицензионного программного обеспечения или программного обеспечения, не имеющего отношения к производственной деятельности.

- Содержание электронных сообщений должно строго соответствовать корпоративным стандартам в области деловой этики.

- Конфиденциальные встречи (заседания) должны проходить только в защищенных техническими средствами информационной безопасности помещениях.

- Сотрудники имеют право создавать, модифицировать и удалять файлы и директории в совместно используемых сетевых ресурсах только на тех участках, которые выделены лично для них, для их рабочих групп или к которым они имеют санкционированный доступ.

- На всех портативных компьютерах должны быть установлены программы, необходимые для обеспечения защиты информации:

- персональный межсетевой экран;

- антивирусное программное обеспечение;

- программное обеспечение шифрования жестких дисков;

- программное обеспечение шифрования почтовых сообщений.

2.2 Технические меры защиты от угроз информационной безопасности

Одной из обязательных составляющих системы предотвращения угроз информационной безопасности являются технические меры. Перейдем к их детальному рассмотрению.

Электронные устройства и специальные программы, которые выполняют функции защиты информации относятся к техническим или по-другому аппаратно-программным средствам защиты. Они могут использоваться самостоятельно или в комплексе с другими средствами. С помощью указанных мер защиты проводится идентификация пользователей, разграничение доступа к ресурсам, криптографическое закрытие информации и т.п.

В зависимости от того, в какой степени элементы ИС подключены к внешним сетям и природы таких сетей используются различные меры безопасности. Наиболее характерные ситуации можно представить следующим образом.

Для «традиционной» локальной конфигурации ИС, не подключённой к внешней сети, безопасность является в первую очередь вопросом физической защиты, а также предотвращение несанкционированного доступа (НСД) пользователей к системе и подключение или установка несанкционированных аппаратного и программного обеспечения (рисунок 5).

Рисунок 5. Обеспечение безопасности локальной ИС

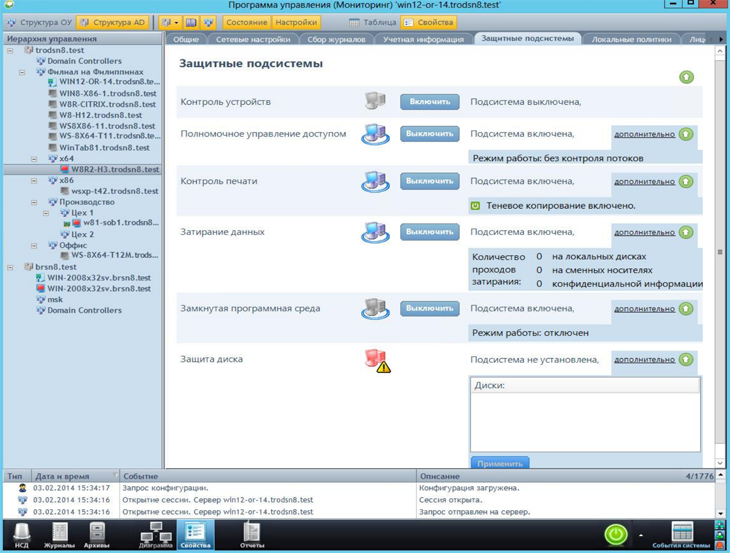

Для защиты от НСД возможно применение программы SecretNet (рисунок 6) - это сертифицированное средство защиты информации от несанкционированного доступа, которое позволяет привести автоматизированные системы в соответствие требованиям регулирующих документов.

Рисунок 6. Окно системы SecretNet

К основным возможностям системы относятся[19]:

- Аутентификация пользователей.

- Разграничение доступа пользователей к информации и ресурсам ЛВС.

- Доверенная информационная среда.

- Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг и аудит безопасности.

- Масштабируемая система защиты, возможность применения SecretNet (сетевой вариант) в организации с большим количеством филиалов.

- Защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI).

Подключение компонентов ИС к корпоративной сети сопровождается ростом уровня угроз и, соответственно, ответственности контроля безопасности по мере увеличения числа пользователей в сети ИС.Корпоративные сети с тысячами или даже десятками тысяч пользователей с точки зрения безопасности можно рассматривать как потенциально враждебные, как, например, Интернет.В таких сетях разумно предположить, что будут подключены портативные компьютеры и будет установлено несанкционированное ПО, даже если это запрещено корпоративными правилами. Так как сеть обычно охватывает множество сайтов или даже стран, строгую физическую защиту всех пользователей сетевого оборудования трудно или невозможно осуществлять и поддерживать.

В этих случаях ИС должна быть защищена от корпоративной сети через более сложные безопасные соединения (рисунок 7).

Рисунок 7. Подключение ИСк корпоративной сети

Рисунок 7. Подключение ИСк корпоративной сети

Сеть между двумя межсетевыми экранами (МЭ) на рисунке 7 образует так называемую демилитаризованную зону. DMZ–demilitarizedzone– часть компьютерной сети, находящаяся между локальной сетью и Интернетом. Обеспечивает выход в Интернет и внешнее присутствие в нём, скрывая при этом внутреннюю сеть организации и предотвращая прямое обращение к ней. Межсетевые экраны образуют границы корпоративной сети и сети системы автоматизации. Прокси приложения размещаются в сети DMZ. Этот прокси-сервер интегрирован в ИС, которая должна быть доступна из корпоративной сети.Примерами являются терминальные службы и услуги доступа данных.Внешние соединения прекращаются в прокси-сервере, который устанавливает новые соединения с соответствующим сервером в ИС для выполнения запрошенной услуги. Этот путь не имеет прямой связи между существующими внешней сетью и узлами сети ИС.

Дополнительная безопасность может быть достигнута с помощью отдельного прокси-сервера для каждого дополнительного сервиса, осуществляемого таким образом. Этот принцип позволяет конфигурировать каждый прокси-сервер как безопасный по отношению к осуществляемому сервису, и не позволяет атакующему использовать уязвимости в одной службы в последующей атаке.

Чтобы убедиться, что попытка вторжения обнаружена как можно раньше, МЭ и DMZ сети должны включать в себя системы обнаружения сетевых вторжений (IntrusionDetectionSystem–IDS).

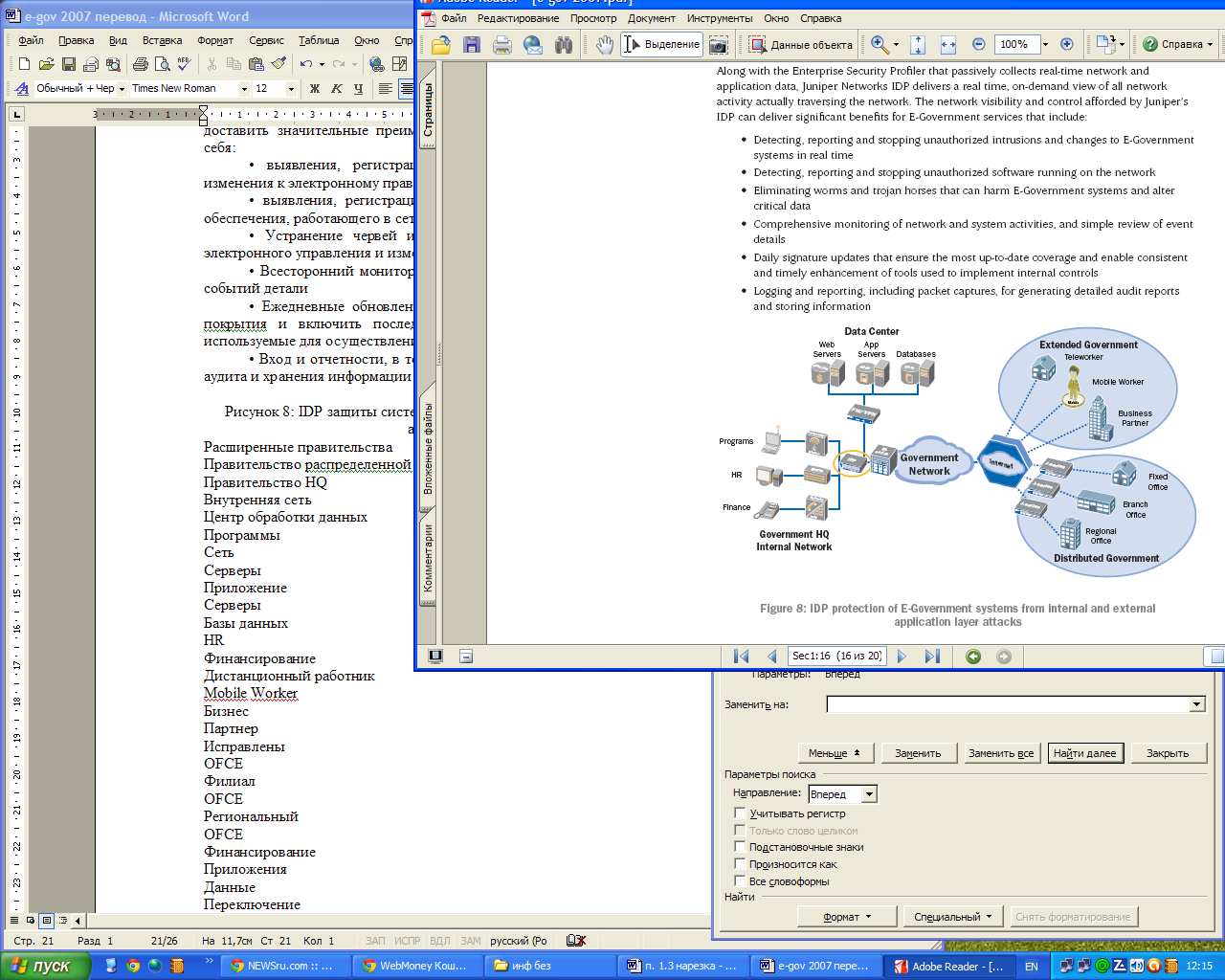

Примером системы обнаружения и предотвращения вторжений в ИС может служить разработка JuniperNetworksIDP компании США JuniperNetworks, Inc, которая также учитывает, что серверы ИС могут потребовать совместного использования и обмена данными между серверами приложений ИС, необходимых для некоторых типов модулей управления вышестоящих для этих кросс-сервера коммуникаций (рисунок 8).

Рисунок 8. Система защиты ИС от внутренних и внешних атак на уровне приложений

Система JuniperNetworksIDP обеспечивает обнаружение и предотвращение вторжений как известных, так и неизвестных угроз прикладного уровня в сетевом трафике и устраняет эти угрозы в режиме реальном времени. Продукты JuniperNetworksIDP также обнаруживают использование несанкционированных приложений, таких как мессенджеры или совместного использования файлов. IDPJuniperNetworks решение с мульти-методом обнаружения (Multi-MethodDetection, MMD ™), обеспечивает всесторонний охват за счёт использования нескольких механизмов обнаружения.

Видимость (visibility) и контроль сети, предоставляемые JuniperNetworksIDP, могут обеспечить следующие преимущества:

- выявления, регистрации и прекращения деятельности несанкционированного ПО, работающего в сети;

- устранение червей и троянских коней, которые могут повредить ИС и изменять критически важные данные;

- всесторонний мониторинг сети и системной деятельности, а также простой обзор деталей событий;

- ежедневные обновления программ обнаружения атак и постоянное совершенствование инструментов, используемых для осуществления внутреннего контроля;

- регистрация и отчётность, в том числе захват пакетов, для создания подробных отчётов аудита и хранения информации.

Для контроля за МЭ и IDS должна быть использована отдельная система управления безопасностью. Она должен быть подключена к управлению портами МЭ и IDS через управление сетью безопасности, которая должна быть отделена немаршрутизируемой экранированной подсетью. Система управления безопасностью должна быть в состоянии собирать журналы регистраций МЭ и IDS, анализировать их и генерировать сигнал тревоги, если она сделает вывод, что осуществляется попытка вторжения. Она должна иметь возможность быстро изолировать ИС от корпоративной сети в случае обнаружения попытки вторжений в DMZ. Это, например, может быть организовано с помощью электрических переключателей, отсоединения сетевой связи или питания МЭ и сетевого оборудования в сети DMZ.

Подключение одного или нескольких удалённых компьютеров к сети обычно связано с использованием связи через совместно используемые или общественные сети, такие как интранет компании, интернет, или коммутируемые телефонные линии. Специальные меры, необходимые для защиты от таких связей, включающих наблюдение, перехват, изменение или фальсифицирование данных.

В целом, удалённые соединения должны быть созданы с таким высоким уровнем безопасности, который организация может поддержать. Такой уровень всегда должен включать строгую аутентификацию, а также, если возможно, – верификацию и сертифицирование. Политика удалённого доступа должна устанавливать ограничения, допуская только минимальное количество прав для минимального числа удалённых пользователей, которые являются необходимыми.

Возможности удалённого соединения, связанного с сетями общего пользования, очевидно, ниже, чем у сети ИС, которая физически защищена и часто с полным резервированием. Удалённые соединения поэтому не следует использовать для обеспечения безопасности или критически важных коммуникаций.

Такого рода соединение может быть установлено как модемное соединение или на основе VPN. VPN (VirtualPrivateNetwork) – виртуальная частная сеть подсети корпоративной сети, обеспечивающая безопасное вхождение в неё удалённых пользователей. Подсети используются для безопасной пересылки через Интернет конфиденциальных данных за счёт инкапсуляции (туннелирования) IP-пакетов внутрь других пакетов, которые затем маршрутизируются. Соединение VPN, таким образом, образует туннель для безопасной связи между конечными точками по обе стороны от совместно используемых или общественных сетей (рисунок 8).

Рисунок 8. Удалённый доступ ИС АСУ - VPN соединение

Рисунок 8. Удалённый доступ ИС АСУ - VPN соединение

Клиент удалённого доступа устанавливает соединение VPN к серверу VPN, который находится на сайте. Для взаимной аутентификации, клиент сам осуществляет проверку подлинности на сервере VPN и сервер VPN сам проверяет вызывающего клиента. Сервер VPN предпочтительно располагать в демилитаризованной зоне, которая защищает ИС как показано на рисунке 2.3.5.

В международной практике обычно поставщики ИС АСУ в состоянии обеспечить стандартизированное решение для этого.

При этом, независимо от того, что подключён удаленный клиент компьютер, в итоге получается, что он становится элементом ИС. Поэтому он должен быть защищён таким же образом, как компьютеры в ИС выверенной зоны, включая все меры безопасности, описанные в данном документе. На удалённом компьютере не должно быть никаких других сетевых подключений, кроме VPN, и он должен не оставаться без присмотра в то время, как включено удалённое соединение. Для дальнейшего снижения рисков, связанных с удалённым доступом, удалённому клиенту может быть разрешено подключаться к терминальному серверу в DMZ, которые только обеспечивает дистанционные интерактивные сессии, но не доступ к файлам и никаким другим сетевым службам.

Права доступа к данным удалённых пользователей должны быть максимально ограничены. Тем не менее, необходимые привилегии для удалённой поддержки могут быть весьма обширными, возможно, даже включая права администратора. Существует также определённый риск того, что обрыв связи во время удалённого сеанса оставит систему в неопределенном или нежелательном состоянии. Следовательно, при оценке преимущества удалённой поддержки, в каждом случае необходимо тщательно взвесить потенциальные риски, а также персонал ИС всегда должен быть готов принять корректирующие действия в случае, если что-то пойдет не так.

Подводя итог, следует отметить, что задача защиты от угроз информационной безопасности – комплексная задача, включающая разнообразные методы и средства защиты.

Заключение

Проблемы оценки и снижения рисков реализации угроз информационной безопасности привлекают все большее внимание специалистов в области телекоммуникационных сетей, вычислительных систем, экономики и многих других областей современного общества. Это связано с глубокими изменениями, вносимыми современными информационными технологиями во все сферы жизни государства и граждан. Современное общество чаще всего называют информационным, и при оценке степени его развития объем произведенной им информации и информационных услуг зачастую важнее объема произведенных им предметов материального потребления. При этом изменился сам подход к понятию «информации». Ценность информации, хранящейся, обрабатываемой или передаваемой в современных информационно-вычислительных системах, зачастую во много раз превышает стоимость самих систем. Обладание ценной информацией и способность защитить ее от широкого спектра дестабилизирующих воздействий случайного или преднамеренного характера становится важнейшей причиной успеха или поражения в различных областях жизни общества.

Наиболее рациональными и широко применяемыми способами снижения уровня реализации угроз информационной безопасности становятся защита от вредоносного программного обеспечения, организация безопасной передачи данных, предотвращение несанкционированного доступа к ресурсам сети, разработка политики безопасности.

В ходе курсового исследования были получены следующие результаты:

- Определены виды и состав угроз информационной безопасности.

- Проведен их анализ влияния угроз информационной безопасности на другие виды безопасности.

- Разработаны практические рекомендации по внедрению организационных и технических мер для снижения уровня угроз информационной безопасности.

Таким образом, можно сделать вывод о достижении цели и решении задач, определенных во введении.

Список использованной литературы

- Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» / Консультант Плюс. [Электронный ресурс]. – Режим доступа: http:// www.consultant.ru (дата обращения: 1.05.2017).

- Гражданский кодекс Российской Федерации (часть первая): офиц. текст от 30.11.1994 № 51-ФЗ в ред. от 23.05.2015 г. / Консультант Плюс. [Электронный ресурс]. – Режим доступа: http:// www.consultant.ru (дата обращения: 3.05.2017).

- ГОСТ Р 50922- 2006. Защита информации. Основные термины и определения. - Введ. 2008-02-01. -М.: Стандартинформ, 2007. - 12 с.

- ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения: - М.: Стандартинформ, 2009.— 20 с.

- NISTSP 800-53 rev4 «Контроли безопасности и приватности для федеральных информационных систем и организаций»

- Аверченков, В.И. Организационная защита информации: учебное пособие для вузов / В.И. Аверченков. – М.: Флинта, 2011. – 184с.

- Асаул, А.Н. Организация предпринимательской деятельности / А.Н. Асаул. – СПб.: АНОИПЭВ, 2011. – 336с.

- Большой толковый словарь русского языка / Под ред. С. А. Кузнецова. – Спб.: Норит, 2014. – 1536с.

- Вихорев, С.В. Классификация угроз информационной безопасности / С.В. Вихорев [Электронный ресурс]. – Режим доступа: http://www.cnews.ru/reviews/free/oldcom/security/elvis_class.shtml (дата обращения: 23.04.2017)

- Загинайлов, Ю.Н. Теория информационной безопасности и методология защиты информации: учебное пособие / Ю.Н. Загинайлов. – М.-Берлин: Директ-Медиа, 2015. – 253с.

- Королев, М.И. Информационная безопасность предприятия / М.И. Королев // Вестник института экономики Российской академии наук. – 2010. - №4. – С.187-191.

- Хорошко, В. А., Чекатков, А. А. Методы и средства защиты информации / В.А. Хорошко. А.А. Чекатков. - К.: Юниор, 2013г. - 504с.

- Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – 702с.

- SecretNet[Электронный ресурс] Режим доступа - http://www.securitycode.ru/products/secret_net/ (Дата обращения 6.05.17)

- Лукацкий, А. Аудит информационной безопасности: какой, кому, зачем? [Электронный ресурс] / А. Лукацкий. Режим доступа: http://bosfera.ru/bo/audit-informatsionnojbezopasnosti (Дата обращения 29.04.2017)

- Обеспечение информационной безопасности предприятия [Электронный ресурс]. - Режим доступа: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-predpriyatiya-25799.html (дата обращения: 1.05.2017).

- Панасенко, А. Конфиденциальные данные продолжают утекать / А.Панасенко [Электронный документ]. – Режим доступа: https://www.anti-malware.ru/analytics/Threats_Analysis/Sensitive_data_continue_leak# (Дата обращения: 3.05.17)

- Сообщество кадровиков и специалистов по управлению персоналом [Электронный ресурс] Режим доступа - http://www.hrliga.com/index.php?module=profession&op=view&id=1085 (Дата обращения 6.05.17)

-

Лукацкий, А. Аудит информационной безопасности: какой, кому, зачем? [Электронный ресурс] / А. Лукацкий. Режим доступа: http://bosfera.ru/bo/audit-informatsionnojbezopasnosti (Дата обращения 29.04.2017) ↑

-

Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – С.24 ↑

-

Аверченков, В.И. Организационная защита информации: учебное пособие для вузов / В.И. Аверченков. – М.: Флинта, 2011. – С.4 ↑

-

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» / Консультант Плюс. [Электронный ресурс]. – Режим доступа: http:// www.consultant.ru (дата обращения: 1.05.2017). ↑

-

Асаул, А.Н. Организация предпринимательской деятельности / А.Н. Асаул. – СПб.: АНОИПЭВ, 2011. – С.55 ↑

-

Большой толковый словарь русского языка / Под ред. С. А. Кузнецова. – Спб.: Норит, 2014. – 1536с. ↑

-

Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – С.32 ↑

-

Аверченков, В.И. Организационная защита информации: учебное пособие для вузов / В.И. Аверченков. – М.: Флинта, 2011. – 184с. ↑

-

Асаул, А.Н. Организация предпринимательской деятельности / А.Н. Асаул. – СПб.: АНОИПЭВ, 2011. – 336с. ↑

-

Вихорев, С.В. Классификация угроз информационной безопасности / С.В. Вихорев [Электронный ресурс]. – Режим доступа: http://www.cnews.ru/reviews/free/oldcom/security/elvis_class.shtml (дата обращения: 23.04.2017) ↑

-

Обеспечение информационной безопасности предприятия [Электронный ресурс]. - Режим доступа: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-predpriyatiya-25799.html (дата обращения: 1.05.2017). ↑

-

Королев, М.И. Информационная безопасность предприятия / М.И. Королев // Вестник института экономики Российской академии наук. – 2010. - №4. – С.187-191. ↑

-

Гражданский кодекс Российской Федерации (часть первая): офиц. текст от 30.11.1994 № 51-ФЗ в ред. от 23.05.2015 г. / Консультант Плюс. [Электронный ресурс]. – Режим доступа: http:// www.consultant.ru (дата обращения: 3.05.2017). ↑

-

ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения: - М.: Стандартинформ, 2009.— 20 с. ↑

-

Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – 702с. ↑

-

ГОСТ Р 50922- 2006. Защита информации. Основные термины и определения. - Введ. 2008-02-01. -М.: Стандартинформ, 2007. - 12 с. ↑

-

Панасенко, А. Конфиденциальные данные продолжают утекать / А.Панасенко [Электронный документ]. – Режим доступа: https://www.anti-malware.ru/analytics/Threats_Analysis/Sensitive_data_continue_leak# (Дата обращения: 3.05.17) ↑

-

Сообщество кадровиков и специалистов по управлению персоналом [Электронный ресурс] Режим доступа - http://www.hrliga.com/index.php?module=profession&op=view&id=1085 (Дата обращения 6.05.17) ↑

-

SecretNet [Электронный ресурс] Режим доступа - http://www.securitycode.ru/products/secret_net/ (Дата обращения 6.05.17) ↑

- Факторы, влияющие на свойства сохраняемости группы однородных продовольственных товаров

- Эффективность судебной власти в России

- Особенности работы с персоналом, владеющим конфиденциальной информацией

- Проектирование реализации операций бизнес-процесса "Продажи"

- НАБОР, ОТБОР ПЕРСОНАЛА

- Языки гипертекстовой разметки

- Формирование нравственной культуры личности

- Совершенствование кадрового менеджмента в системе государственной гражданской службы: тенденции и приоритеты

- Виды и состав угроз информационной безопасности

- Проектирование реализации операций бизнес-процесса «Покупка сырья и материалов» (Выбор комплекса задач автоматизации)

- Управление финансовыми ресурсами на предприятии

- Оборотные активы предприятия