Защита сетевой инфраструктуры предприятия (Информационная безопасность: сущность, цели и задачи)

Содержание:

ВВЕДЕНИЕ

Актуальность выполнения данной работы обусловлена тем, что современное информационное пространство характеризуется большим количеством угроз информационной безопасности. Использование программно-технических средств для защиты информации является одной из ключевых и необходимых мер организации защиты данных в информационных системах. В тоже время, перед пользователем или компанией возникает сложная задача по выбору подходящей антивирусной программы или технического средства, удовлетворяющих всем потребностям в обеспечении информационной безопасности экономических систем.

В современном мире информационные ресурсы стали одним из наиболее мощных рычагов экономического развития. Владение информацией необходимого качества в нужное время и в нужном месте является залогом успеха в любом виде хозяйственной деятельности. Монопольное обладание определенной информацией оказывается зачастую решающим преимуществом в конкурентной борьбе и предопределяет, тем самым, высокую цену возникающего «информационного фактора» и защита информации в автоматизированных информационных системах позволяет сохранить это преимущество и достичь более высоких экономических показателей предприятию.

Информационная безопасность представляет собой многомерную область деятельности, в которой успех может принести только систематический, комплексный подход к процессам информатизации. Спектр интересов субъектов, которые непосредственно связаны с использованием различных информационных систем, можно разделить на следующие категории: обеспечение непосредственной доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры предприятия.

Бесплатные антивирусы обеспечивают базовую защиту персонального компьютера, защищают в режиме реального времени (обезвреживают вирусы на лету и защищают от различного рода вредоносного программного обеспечения), проверяют электронную почту, сканируют посещаемые веб ресурсы, блокируя вредоносные ссылки.

Объект исследования – инфраструктура предприятия.

Предмет исследования – защита данных.

Целью данной работы является защита сетевой инфраструктуры предприятия.

В соответствии с целью была определена необходимость постановки и решения следующих задач:

– изучить сущность, цели и задачи информационной безопасности;

– описать виды угроз информационной безопасности;

– изучить методы обеспечения информационной безопасности экономических систем;

– описать аппаратные и программные средства обеспечения защиты экономических систем;

– представить программную реализацию алгоритма шифрования.

Глава 1. Теоретические основы защиты данных в информационных системах

1.1. Информационная безопасность: сущность, цели и задачи

Под информационной системой следует понимать совокупность следующих объектов:

1. Средств вычислительной техники;

2. Программного обеспечения;

3. Каналов связи;

4. Информации на различных носителях;

5. Персонала и пользователей системы [3].

Информационная безопасность информационной системы рассматривается как состояние системы, при котором:

1. Система способна противостоять дестабилизирующему воздействию внутренних и внешних угроз.

2. Функционирование и сам факт наличия системы не создают угроз для внешней среды и для элементов самой системы.

На практике информационная безопасность обычно рассматривается как некоторая совокупность следующих базовых свойств защищаемой информации в сетевой инфраструктуре предприятия: конфиденциальность, означающая, что доступ к информации могут получить только легальные пользователи; целостность, обеспечивающая, что во-первых, защищаемая информация может быть изменена только законными и имеющими соответствующие полномочия пользователями, а во-вторых, информация внутренне непротиворечива и отражает реальное положение вещей; доступность, гарантирующая беспрепятственный доступ к защищаемой информации для законных пользователей [7].

Деятельность, направленную на обеспечение надежной информационной безопасности, принято называть защитой информации инфраструктуры предприятия.

Под мерой реализации мероприятий по защите информации в инфраструктуре предприятия необходимо принимать определенные действия или совокупность действий для непосредственного осуществления надежной защиты информации.

Под средством обеспечения защиты информации в сетевой инфраструктуре предприятия понимается техническое, криптографическое, программное или другое средство, предназначенное для защиты информации, средства в которых они реализованы, а также средства контроля эффективности защиты информации [1].

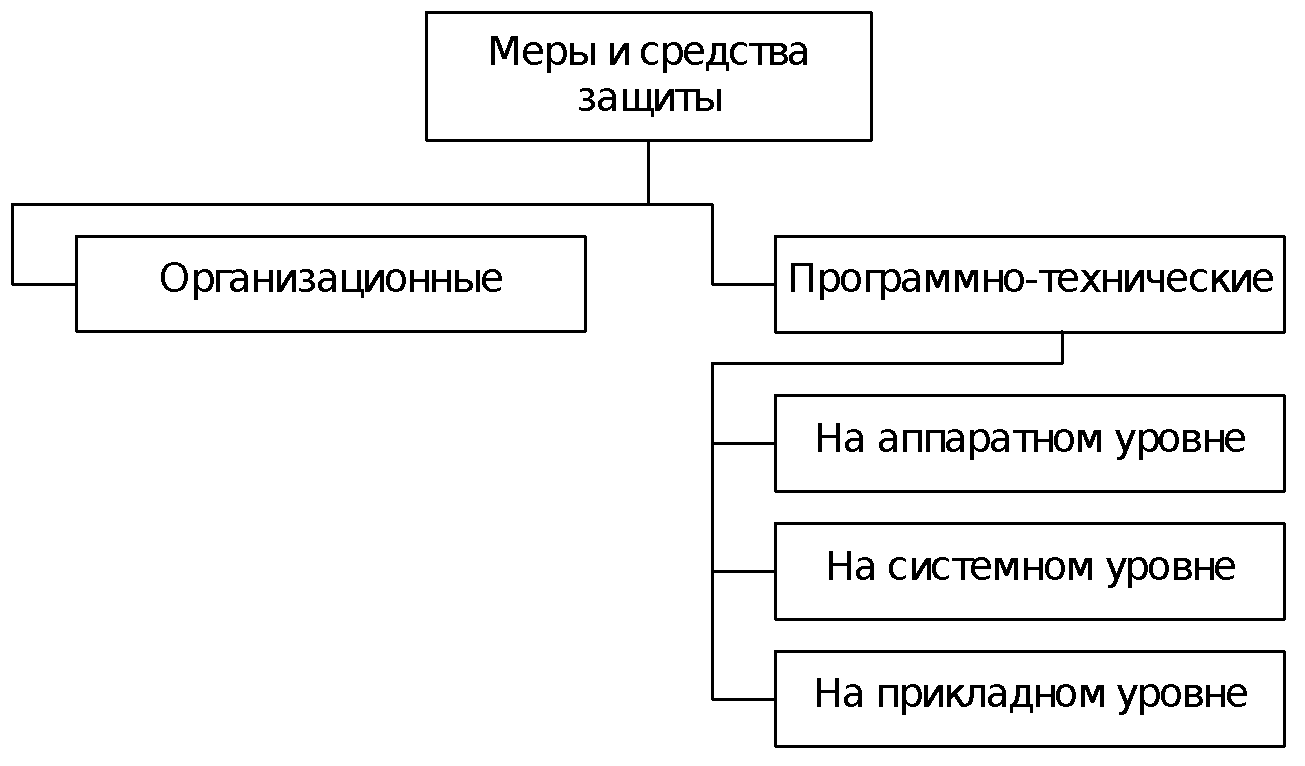

Мероприятие по защите сетевой инфраструктуры предприятия – совокупность действий по разработке и практическому применению мер и средств защиты информации. Общая классификация мер и средств защиты информации представлена на рис. 1.

Рисунок 1. Общая классификация мер и средств защиты информации

Рассмотрим основные составляющие представленной классификации более подробно.

Организационные (административные) меры – это меры, которые в полной мере позволяют регламентировать происходящие процессы функционирования сетевой инфраструктуры предприятия, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз информационной безопасности.

Система организационных и организационно-технических мер обеспечения защиты сетевой инфраструктуры предприятия включает в себя следующее:

– разовые (однократно проводимые и повторяемые только при полном пересмотре принятых решений) мероприятия;

– мероприятия, которые проводятся при непосредственном осуществлении или возникновении определенных изменений в самой защищаемой информационной системы или внешней среде (проводимые по необходимости);

– многократно проводимые мероприятия (периодические или стохастические) [4].

К организационным мерам обеспечения защиты сетевой инфраструктуры предприятия относятся объединения методик и процедур обеспечения безопасности с действиями персонала.

Программно-технические меры защиты информационной системы соответствуют аппаратному, системному и прикладному уровням системы защиты информации. В процессе ее разработки выполняются следующие группы действий (мероприятий).

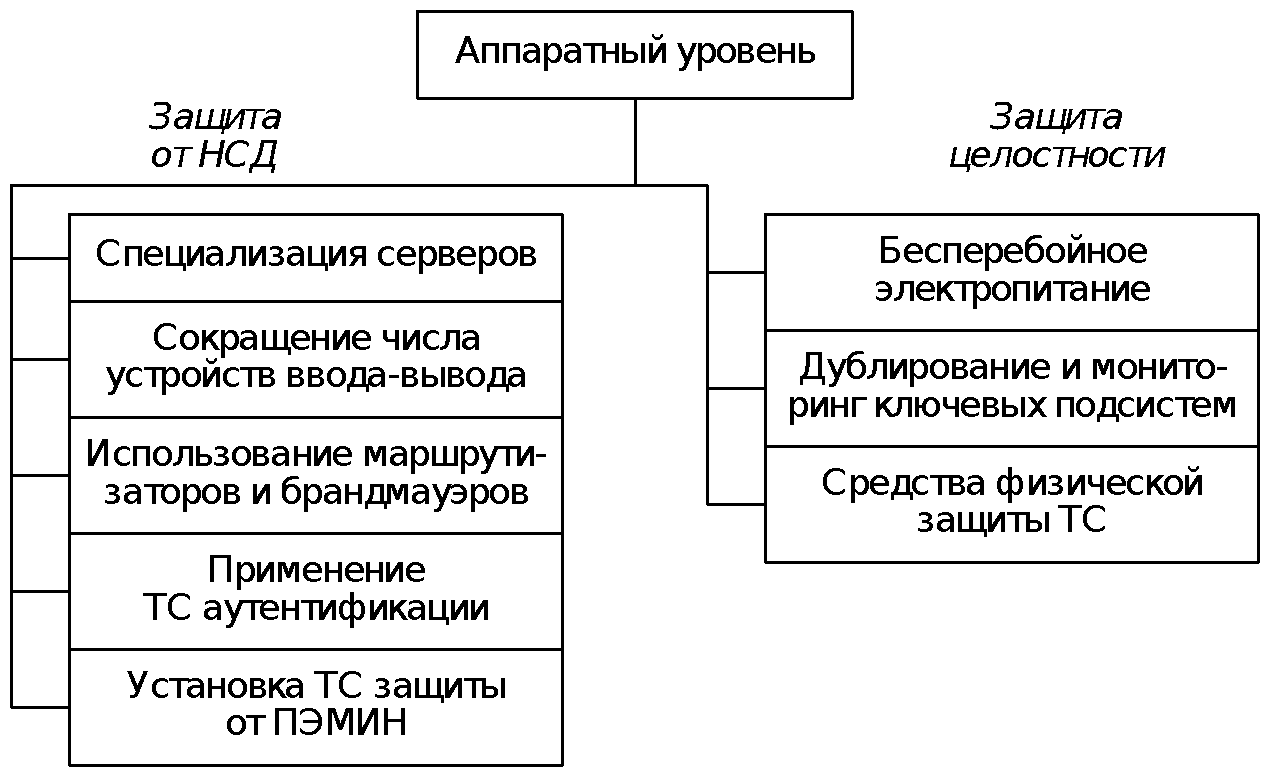

На аппаратном уровне (защита технических средств обработки информации и технических средств защиты), представленном на рис. 2, осуществляется по средствам следующих информационных объектов: защита от НСД; защита целостности оперативной информации.

Рисунок 2. Аппаратный уровень системы мер защиты

По направлению защиты от несанкционированного доступа в информационных системах:

– разработка технологий непосредственной обработки информации с использованием специализированных серверов с ограниченным набором функций и информационных ресурсов (серверы баз данных, серверы программных приложений, серверы доступа, web-серверы, почтовые серверы, файл-серверы и т.д.);

– разработка схем применения технических средств разграничения доступа к элементам компьютерных систем (смарт-карты, биометрические датчики и т.п.);

– проектирование сетевой инфраструктуры с использованием специализированных устройств разделения доступа и трафика (маршрутизаторы, брандмауэры);

– планирование использования активных и пассивных средств защиты от побочных электромагнитных излучений (заземление, экранирование, генераторы шума) [8].

По направлению защиты целостности информационных систем можно выделить:

– проектирование вычислительной системы бесперебойного электропитания;

– планирование установки дублирующих элементов и датчиков рабочих параметров в ключевых и наиболее уязвимых технических средств (среди которых можно выделить магнитные диски, источники питания в серверах, датчики температуры и т.д.);

– проектирование физических средств защиты каналов связи (стальные трубы, специальные кабели, короба и т.п.) [11].

Рассмотрим основные группы мер защиты информации в информационных системах от исследуемых типов атак, исходя из их специфики. К этим группам относятся:

1) меры по контролю физического доступа к элементам информационных систем;

2) меры по аутентификации пользователей и данных;

3) меры по криптографической защите;

4) применение межсетевых экранов;

5) применение систем обнаружения атак;

6) специальная конфигурация системы.

Меры контроля физического доступа к элементам информационных систем сводятся к применению средств и систем контроля физического доступа, которые создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты информатизации, в помещения с аппаратурой, носителями данных и т.п., и обеспечивают контроль доступа.

Средства защиты от физического доступа выполняют следующие основные функции: охрана территории и зданий; охрана внутренних помещений; охрана оборудования и наблюдение за ним; контроль доступа в защищаемые зоны; создание различного рода препятствий визуальному наблюдению и подслушиванию; противопожарная защита; блокировка действий нарушителя [16].

Для предотвращения возможных проникновения нарушителей на охраняемую территорию применяются следующие технические устройства: сверхвысокочастотные, ультразвуковые и инфракрасные сигнализационные вычислительные системы; сейсмические, виброакустические, магнитометрические сигнализационные системы и датчики давления; специализированные лазерные и оптические сигнализационные системы (по прерыванию луча); телевизионные системы наблюдения; кабельные системы; системы защиты окон и дверей предприятия; биометрические средства контроля доступа [20].

Для технического контроля обеспечения надежного доступа к аппаратуре информационных систем применяют: телевизионные системы наблюдения; биометрические средства контроля доступа; атрибутивные средства контроля доступа; средства контроля и сигнализации вскрытия аппаратуры; физические средства ограничения доступа к информационным системам (замки, решетки и т.п.) [22].

Кратко рассмотрим некоторые из указанных средств и систем защиты от физического доступа.

Сверхвысокочастотные, ультразвуковые и инфракрасные сигнализационные системы предназначены для обнаружения движущихся объектов, определения их размеров, скорости и направления перемещения. Принцип их действия основан на изменении частоты отраженного от движущегося объекта сигнала.

Инфракрасные системы бывают активными и пассивными. Активные системы содержат источник излучения и его приемник. Функционирование пассивных систем основано на фиксации теплового излучения инфракрасными-датчиками.

Магнитометрические сигнализационные системы основаны на регистрации изменений магнитного поля, возникающих чаще всего в результате появления в зоне чувствительности приборов металлических предметов.

Лазерные и оптические системы, работающие в видимой части спектра, реагируют на пересечение нарушителями светового луча и применяются, в основном, внутри помещений.

Таким образом, вышеперечисленные мероприятия позволяют в полной степени обеспечить защиту сетевой инфраструктуры предприятия.

1.2. Виды угроз информационной безопасности

Обеспечение информационной безопасности направлено на предупреждение возможности возникновения, предотвращение возможности реализации или снижения эффективности деструктивных действий в результате реализации той или иной угрозы информационной безопасности.

Под угрозой информационной безопасности понимается совокупность условий и факторов, создающих потенциальную опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее [14].

В общем случае угроза информационной безопасности может характеризоваться следующими параметрами: источник угрозы; используемая уязвимость; способ реализации угрозы; деструктивные действия, выполняемые при реализации угрозы [21].

Уязвимость информационной системы – это некая ее характеристика, которая делает возможным существование угрозы. Другими словами, именно из-за наличия уязвимостей в системе могут происходить нежелательные события.

Атака на информационную систему – это действие, предпринимаемое злоумышленником, которое заключается в непосредственном поиске и использовании той или иной уязвимости вычислительной сети предприятия для реализации некоторой угрозы информационной безопасности информационной системы.

Таким образом, под атакой можно понимать определенный процесс реализации угрозы информационной безопасности предприятия. Заметим, что такое толкование атаки (с участием человека, имеющего злой умысел), исключает присутствующий в определении угрозы элемент случайности, но, как показывает опыт, часто бывает невозможно различить преднамеренные и случайные действия, и система защиты должна адекватно реагировать на любое из них [19].

Угрозы, связанные с несанкционированным доступом, выделяются из всего комплекса угроз по способу реализации. При этом под несанкционированным доступом понимается доступ к информации заинтересованным субъектом с нарушением установленных прав или правил доступа к информации [15].

Сам по себе несанкционированный доступ угрозой как таковой не является. Угрозы сетевой инфраструктуре предприятия могут появиться в связи с несанкционированным доступом к информационным ресурсам предприятия. При этом может быть несанкционированное ознакомление с информацией, несанкционированное копирование (хищение) информации и/или несанкционированное воздействие на информацию (уничтожение, блокирование и т.д.) [18].

По способу практической реализации угрозы информационной безопасности информационных систем можно разделить на две большие группы:

1) угрозы непосредственного доступа в операционную систему компьютера;

2) угрозы удаленного доступа к компьютерам и службам информационной системы.

В следующем разделе рассмотрены основные уязвимости информационной системы в отношении этих классов угроз.

Можно выделить следующие наиболее уязвимые элементы и данные системы обеспечения защиты в домене операционной системы Microsoft Windows 10:

– аутентификационные данные пользователей рабочих станций, хранящиеся в их реестрах ресурсов;

– аутентификационные данные пользователей определенного домена, сохраняемые в реестрах ресурсов рабочих станций, с которых они осуществляли вход в домен;

– системное прикладное программное обеспечение рабочих станций вычислительной системы [17].

На сегодняшний день наиболее актуальным является рассмотрение непосредственного доступа в операционной системе компьютера, посредством преодоления парольной защиты на вход в операционную систему, т.е. проникновение через воздействие на подсистему аутентификации данных пользователей. Это связано с тем, что проникновение в операционную систему, посредством незаконного захвата привилегий в настоящее время является крайне затруднительным, так как данное действие выполнимо в том случае если злоумышленник уже проник в операционную систему, но его права доступа не являются системными.

Другими словами, злоумышленник осуществляет вход в операционную систему под учетной записью «Гость» или учетной записью с правами «Пользователь». Таким же образом обстоит дело и с доступом в операционную систему, посредством внедрения программных закладок или «троянских коней».

Под сетевой (удаленной) атакой понимаются действие или совокупность действий, направленных на реализацию угрозы удаленного доступа к технологической информации или информации пользователя в компьютерной сети [2].

Удаленные атаки сетевой инфраструктуры предприятия можно классифицировать по следующим признакам.

По характеру воздействия: а) пассивные; б) активные.

Пассивным воздействием на распределенную вычислительную систему назовем воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу информационной системы приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером пассивного типового удаленного воздействия в вычислительной сети служит прослушивание канала связи в сети.

По цели воздействия:

а) нарушение конфиденциальности информации либо ресурсов системы;

б) нарушение целостности информации;

в) нарушение работоспособности системы.

Этот классификационный признак является прямой проекцией трех основных типов угроз свойствам информации – конфиденциальности, целостности и доступности.

Основная цель практически проведения любой атаки – получить несанкционированный доступ к информации. Существуют две принципиальные возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации. Следовательно, перехват информации ведет к нарушению ее конфиденциальности. Очевидно также, что нарушение конфиденциальности информации в данном случае является пассивным воздействием.

Таким образом, реализация соответствующих мероприятий по устранению перечисленных видов угроз информационной безопасности позволит обеспечить надежную защиту сетевой инфраструктуры предприятия и вывести предприятия на качественно новый уровень обработки оперативной информации.

Глава 2. Методы обеспечения безопасности в информационных системах

2.1. Методы защиты информации

В системе защиты сетевой инфраструктуры предприятия в зависимости от класса системы и исходя из угроз безопасности персональных данных, структуры экономической системы, наличия межсетевого взаимодействия и режимов обработки персональных данных с использованием соответствующих методов и способов защиты информации от несанкционированного доступа реализуются функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия и обнаружения вторжений.

К основным методам защиты сетевой инфраструктуры предприятия можно отнести следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы; принуждение является дополнительным методом обеспечения защиты, при использовании которого пользователи и обслуживающий персонал определенной системы вынуждены соблюдать определенные правила по обработке, передачи и использованию защищаемой информации под угрозой материальной, уголовной или административной ответственности; препятствие является дополнительным методом физического преграждения пути злоумышленникам к защищаемой информации информационных систем; регламентация является дополнительным методом защиты информации, по средством которого создаются такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводятся к минимуму; маскировка является дополнительным методом защиты информации по средствам ее криптографического скрытия. Данный метод широко используется за рубежом как при обработке, так и при организации хранения информации, в том числе на разнообразных носителях информации. При выполнении передачи информации по используемым каналам связи большой протяженности данный метод является единственно надежным и необходимым; побуждение является дополнительным методом защиты, который побуждает пользователя и персонал определенной системы не разрушать установленные порядки по средствам соблюдения сложившихся моральных и этических норм [5].

Рассмотренные методы обеспечения информационной безопасности реализуются на практике за счет использования разнообразных средств защиты информации. К основным средствам защиты информации, которые используются для создания механизмов защиты сетевых информационных систем, относятся следующие: физическими средствами являются автономные устройства и системы, например, электронно-механическое оборудование охранной сигнализации; морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения современной вычислительной техники и средств связи в обществе; технические средства представляют электрические, электромеханические и электронные устройства, которые делится на аппаратные и физические; организационные средства защиты информационных систем представляющие собой специализированные организационно-технические и организационно-правовые мероприятия, которые осуществляются в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций; прикладные программные средства являются специализированным программным обеспечением, которые специально используются для обеспечения надежных функций защиты информации в информационных системах; законодательные средства защиты информации определяются законодательными актами Российской Федерации, которые регламентируют правила использования, обработки и передачи информации ограниченного доступа и устанавливающими определенные меры ответственности за нарушение данных правил [10].

В современных информационных системах и системах управления базами данных поддерживается один из двух наиболее подходов к обеспечению информационной безопасности данных: обязательный подход и избирательный подход.

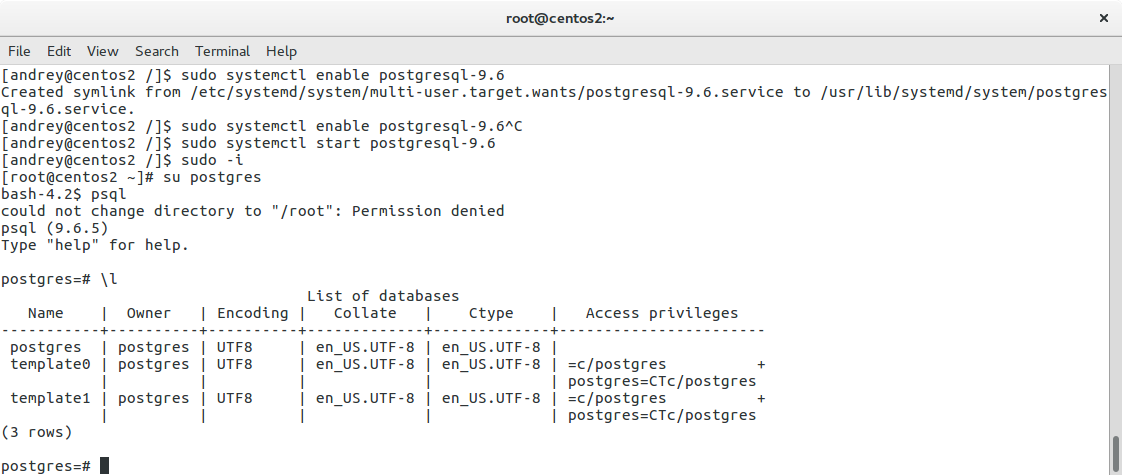

В обоих подходах единицей данных, для которых должна быть разработана определенная система информационной безопасности, может быть как вся база данных информационной системы целиком, так и любой объект внутри используемой базы данных. Вид незашифрованного файла базы данных SQLite представлен на рис. 3. Вид зашифрованного файла базы данных SQLite представлен на рис. 4.

Рисунок 3. Незашифрованный файл

Обязательный и избирательный подходы отличаются своими основными свойствами. В случае использования избирательного управления определенный пользователь информационной системы обладает различными правами при работе с данными информационными объектами [12]. Различные пользователи могут обладать разными правами доступа к одному и тому же информационному объекту. Избирательные права характеризуются значительной гибкостью и возможностью последующей доработки и адаптации к конкретным условиям.

Рисунок 4. Зашифрованный файл

Среди разнообразных способов шифровании можно выделить следующие основные методы: алгоритмы по замене или подстановке; алгоритмы перестановки; алгоритмы гаммирования; алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов; комбинированные методы.

Алгоритмы по замене или подстановке – символы исходных текстов заменяются на символы из другого алфавита в соответствии с заранее определенной схемой, которая и будет ключом этого шифра. Данный метод шифрования характеризуется довольно низкой криптоскойкостью и отдельно не используется.

Алгоритмы перестановки – символы оригинальных текстов меняются местами по определенной схемой, которая является секретным ключом к этому алгоритму. Данный метод шифрования информации можно охарактеризовать достаточно низкой криптоскойкостью, но в отличии от предыдущего является составным в очень многих современных криптосистемах.

Алгоритмы гаммирования – символы оригинальных текстов складываются с символами определенной последовательности, что обеспечивает высокий уровень надежности информации в информационных системах.

Алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов по определенной формуле. Многие из таких алгоритмов используют в процессе решения нерешенных математических задач.

Комбинированные методы предполагают использование последовательного шифрования исходных текстов с помощью нескольких методов шифрования [6].

В случае избирательного управления, наоборот, каждому объекту данных присваивается некоторый классификационный уровень, а каждый пользователь обладает некоторым уровнем допуска. При таком подходе доступом к определенному объекту данных обладают только пользователи с соответствующим уровнем допуска.

2.2. Аппаратно-программные средства защиты данных

Среди аппаратно-программных средств защиты сетевой инфраструктуры предприятия выделяется Рутокен ЭЦП PKI - это решения в области аутентификации, защиты информации и электронной подписи. USB-токены Рутокен являются основными ключевыми носителями в коммерческих и государственных проектах, базирующихся на технологиях ЭЦП и PKI.

В Рутокен ЭЦП PKI реализована инновационная модель для использования в корпоративных проектах. Возможности расширенной поддержки различных международных криптографических алгоритмов, наличие высоких скоростных характеристик каналов передачи данных RSA1024 и RSA2048. Не рекомендуется использовать Рутокет ЭЦП PKI в решениях с повышенными требованиями к скорости аппаратной реализации ГОСТ 28147-89 и ГОСТ Р 34.11-94. Полная совместимость с классическими моделями Рутокен ЭЦП.

Внешний вид устройства электронной подписи Рутокет ЭЦП PKI представлен на рис. 5.

Рисунок 5. Рутокен PKI

Предназначение.

Рутокен ЭЦП предназначен для безопасной двухфакторной аутентификации пользователей, генерации и защищенного хранения ключей шифрования и ключей электронной подписи, выполнения шифрования и самой электронной подписи «на борту» устройства, а также хранения цифровых сертификатов и иных данных.

Возможности Рутокен ЭЦП позволяют выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена. Таким образом, исключаются возможности компрометации пользовательского ключа и увеличивается общая безопасность текущей информационной системы и общей безопасной работы пользователей с ней.

Принцип работы.

Рутокен ЭЦП обеспечивает двухфакторную аутентификацию в пользовательских компьютерных системах. Для выполнения успешной аутентификации определенного пользователя необходимо выполнение следующих условий:

– знание пользователем специального PIN-кода для доступа к ресурсам вычислительной системы;

– физическое наличие самого токена.

Это обеспечивает гораздо более высокий уровень информационной безопасности по сравнению с использованием традиционного доступа по паролю.

Основой Рутокен ЭЦП является современный надежно защищенный специальный микроконтроллер и встроенная надежно защищенная память, в которой организовано максимально безопасное хранение данных пользователя, к которым относятся: пароли, пользовательские ключи шифрования и подписи, используемые сертификаты защиты и т.д.

Электронный идентификатор Рутокен ЭЦП поддерживает основные российские и международные стандарты в области обеспечения информационной безопасности. Это позволяет легко, без дополнительных усилий, встраивать его поддержку в существующие пользовательские информационные системы [13].

Встроенный контроль и индикация .

Рутокен ЭЦП обеспечивает надежный контроль целостности микропрограммы (прошивки).

Контроль целостности системных областей используемой памяти в Рутокен ЭЦП.

Проверка целостности RSF-файлов перед любым их использованием владельцем Рутокен ЭЦП.

Счетчики изменений в файловой структуре и изменений любых PIN-кодов для контроля несанкционированных изменений выполненных с Рутокен ЭЦП.

Проверка правильности функционирования криптографических алгоритмов Рутокен ЭЦП.

Светодиодный индикатор с режимами работы информирует пользователя о готовности устройства к работе, выполнении операций, нарушении в системной области памяти устройства.

Также, среди средств защиты сетевой инфраструктуры предприятия можно воспользоваться средствами антивирусных программ.

Антивирусная программа (антивирус) - специализированная программа для обнаружения компьютерных вирусов, а также нежелательных программ вообще и восстановления заражённых такими программами файлов, а также для профилактики - предотвращения заражения файлов или операционной системы вредоносным кодом.

Детальный перечень антивирусных программ представлен в таблице 1. Среди множества современных антивирусных программ можно выделить следующие программы: avast! Free Antivirus; Avira Free Antivirus; AVG AntiVirus Free.

Таблица 1

Антивирусные программы

|

№ п/п |

Тип |

Наименование |

|

1 |

Настольные, серверные |

AhnLab V3 Internet Security; Avast Antivirus; AVG; Avira Internet Security; BitDefender; BullGuard; ClamWin; Clam AntiVirus; Comodo Antivirus; Comodo Internet Security; Dr. Web; ESET NOD32; F-Secure; F-PROT; Fortinet; G Data; VIPRE; Advanced SystemCare; iolo System Shield; K7 Total Security; Kaspersky Anti-Virus; Kaspersky Internet Security; KingSoft Mac Internet Security; Malwarebytes' Anti-Malware; McAfee VirusScan |

|

2 |

Мобильные, планшетные |

AhnLab Mobile Security; Avast Antivirus; AVG AntiVirus; Avira Free Android Security; Bitdefender Mobile Security; BullGuard Mobile Security; CM Security; Comodo Mobile Security; Dr. Web Mobile Security Suite; ESET Mobile Security; F-Secure; G Data MobileSecurity; Lookout Mobile Security; McAfee Mobile Security; PSafe TOTAL Android; FireAMP Mobile Trend Micro Mobile Security; TrustPort Mobile Security; VirusBarrier |

avast! Free Antivirus - популярный бесплатный антивирус, специально разработанный для широкого использования на домашних компьютерах [1]. Пользователи, установившие avast! Free Antivirus, получают полную защиту от вирусов и шпионских программ в режиме реального времени, а также ряд других полезных инструментов для обеспечения безопасности компьютера, рис. 6.

Рисунок 6. Интерфейс антивируса avast! Free Antivirus

Экраны avast! Free Antivirus, работающие в режиме реального времени, постоянно отслеживают происходящие изменения в файловой системе, трафик, электронную почту, вычислительную сеть, P2P, интернет-чаты и т.д. Удобный интерфейс этого антивируса обеспечивает быстрый доступ к настройкам его параметров.

Новая технология Nitro в продуктовой линейке Avast создана для снижения нагрузки на системные ресурсы и обеспечит самую надежную защиту системы ПК без ущерба для скорости его работы и производительности:

– CyberCapture - обнаруживает потенциальные угрозы персональным данным в режиме реального времени с помощью средств лаборатории онлайн-угроз Avast.

– интеллектуальное сканирование – используется для интеллектуальной проверки персонального компьютера на наличие всех типов проблем в одно нажатие.

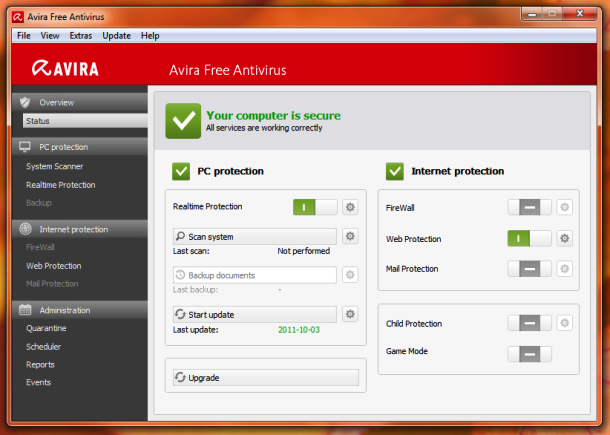

Avira Free Antivirus - бесплатный (для частных пользователей) антивирус, предлагающий эффективную защиту против компьютерных вирусов. Avira Free Antivirus находит и уничтожает вирусы и трояны, в том числе и еще неизвестные макровирусы. Есть возможность постоянного мониторинга системы, рис. 7.

Рисунок 7. Интерфейс антивируса Avira Free Antivirus

К наиболее сильным сторонам практического использования Avira Free Antivirus следует отнести хорошо отработан механизм детектирования полиморфных вирусов.

AVG AntiVirus Free - популярный антивирус, бесплатный для домашнего использования. Гарантированные производителем быстрые обновления используемой вирусной базы данных, простота практического использования, низкие системные требования - основные преимущества данного антивируса.

От платной версии AVG AntiVirus Free отличает отсутствие нескольких некритических функций и отсутствием прямой технической поддержки [1]. AVG AntiVirus Free содержит инструменты сканирования компьютера, монитор в режиме реального времени, сканер электронной почты, систему автоматического обновления антивирусной базы и другие полезные компоненты.

Таким образом, использование средств антивирусных программ позволяет повысить надежность сетевой инфраструктуры предприятия и защитить оперативные данные.

2.3. Программная реализация алгоритма шифрования

В качестве одного из мероприятий обеспечения надежной защиты сетевой инфраструктуры предприятия на уровне передачи данных можно рекомендовать использовать алгоритмы шифрования.

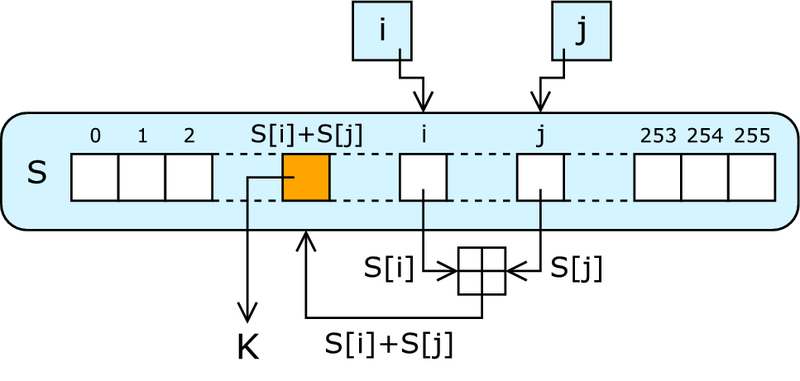

Алгоритм шифрования RC4 представляет собой широко используемый потоковый шифр, применяемый в протоколах TLS (защита Internet-трафика) и WEP (защита WLAN-сетей). Несмотря на высокую скорость работы и простоту реализации, алгоритм шифрования RC4 обладает некоторыми слабостями, из-за которых в целях информационной безопасности не рекомендуется его использовать. Общая схема алгоритма RC4 представлена на рис. 8.

При некоторых условиях данный шифр является очень уязвимым на взлом. Например, когда не выполняется отброс начальных байтов гаммирующей последовательности или когда используются связанные или неслучайные ключи. Компания Microsoft рекомендует при возможности отключать RC4 [9]. Алгоритм шифрования RC4 позволяет сгенерировать псевдослучайный поток битов, называемый гаммирующей последовательностью или гаммой. Как и в любом другом потоковом шифре, шифрование в RC4 выполняется при помощи использования специализированной операции XOR над открытым текстом и гаммой.

Расшифровка выполняется при помощи операции XOR над шифротекстом и гаммой. Таким образом, самым принципиальным моментом в алгоритме шифрования RC4 является то, каким образом будет генерироваться гамма.

В самую первую очередь пользователь должен создать секретный ключ, длина которого, обычно, должна находиться в пределах от 5 до 32 байт. Затем происходит непосредственная инициализация S-блока (Key-scheduling algorithm).

Рисунок 8. Общая схема алгоритма RC4

Сначала берётся массив из 256 байтов (S-блок) и последовательно выполняется заполнение целыми числами от 0 до 255. Потом выполняется перемешивание данного массива. Причем, перемешивание зависит только от используемого ключа в том смысле, что результат будет перемешиваться и всегда жёстко детерминирован после выбора ключа.

Ядро алгоритма шифрования состоит из функции генерации ключевого потока. Эта функция генерирует последовательность битов, которая затем объединяется с открытым текстом посредством суммирования по модулю два.

Дешифрация состоит из регенерации этого ключевого потока и суммирования его с шифрограммой по модулю два, восстанавливая исходный текст.

Другая главная часть алгоритма – функция инициализации, которая использует ключ переменной длины для создания начального состояния генератора ключевого потока.

Алгоритм шифрования: 1) Функция генерирует последовательность битов (ki); 2) Затем последовательность битов посредством операции «суммирование по модулю два» (xor) объединяется с открытым текстом (mi). В результате получается шифрограмма (ci): ci=mi+ki.

Алгоритм расшифровки: 1) Повторно создаётся (регенерируется) поток битов ключа (ключевой поток) (ki); 2) Поток битов ключа складывается с шифрограммой (ci) операцией «xor». В силу свойств операции «xor» на выходе получается исходный (не зашифрованный) текст (mi): mi=ci+ki=(mi+ki)+ki

RC4 – фактически класс алгоритмов, определяемых размером его блока. Этот параметр n является размером слова для алгоритма. Обычно, n = 8. Для повышения безопасности необходимо увеличить эту величину. Внутреннее состояние RC4 состоит из массива размером 2n слов и двух счетчиков, каждый размером в одно слово [23]. Массив обозначается как S-бокс. Он всегда содержит перестановку 2n возможных значений слова. Два счетчика обозначены через i и j.

Внутреннее состояние RC4 представляется в виде массива размером 2n и двух счётчиков. Массив известен как S-блок, и далее будет обозначаться как S. Он всегда содержит перестановку 2n возможных значений слова. Два счётчика обозначены через i и j.

Инициализация RC4 состоит из двух частей: инициализация S-блока; генерация псевдо-случайного слова K.

Практическая реализация алгоритма шифрования была выполнена по средствам использования средств языка программирования С++. Для практической реализации алгоритма шифрования RC4 был создан соответствующий класс программный class RC4_CRYPTS{}

class RC4_CRYPTS{

byte LINE[256];

unsigned int i,j;

inline void Swaps(int, int);

public:

byte GetXors();

void Inits(byte *key, int len);

void Crypts(byte *data, int size);

};

Процедура инициализации входного массива данных представлена следующей функцией

void RC4_CRYPTS::Inits(byte *key,int len)

{

if(!len) len=strlen((char*)key);

for(i=0; i<256; i++) LINE[i]=i;

for(i=j=0; i<256; i++) {

j=(j+LINE[i]+key[i%len])&255;

Swaps(i,j);

}

i=j=0;

}

Непосредственная перестановка реализована в виде функции Swaps()

void RC4_CRYPTS::Swaps(int i,int j)

{

byte t=LINE[i]; LINE[i]=LINE[j]; LINE[j]=t;

}

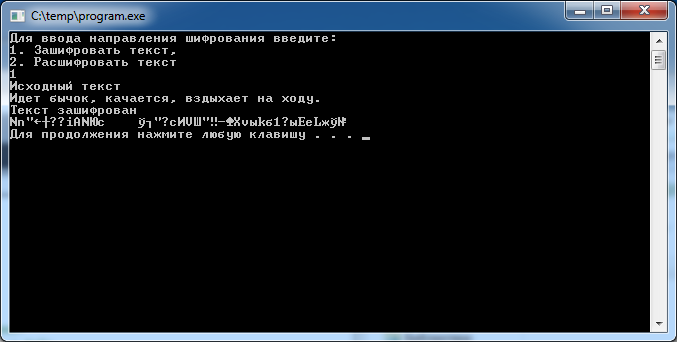

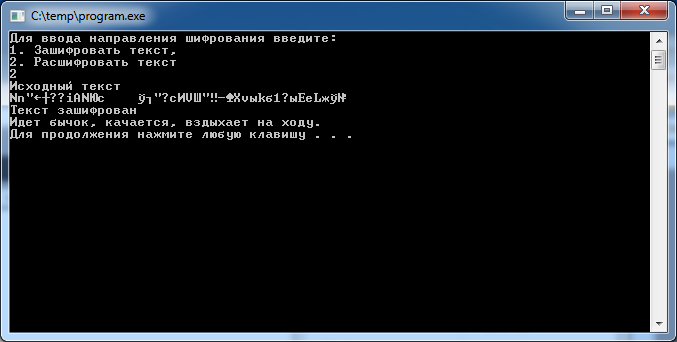

Полный текст разработанной программы представлен в Приложении. Результат выполнения программы (шифрование) представлен на рис. 9. Результат выполнения программы (расшифровка текста) представлен на рис. 10.

Рисунок 9. Результат выполнения программы (шифрование)

Рисунок 10. Результат выполнения программы (расшифровка)

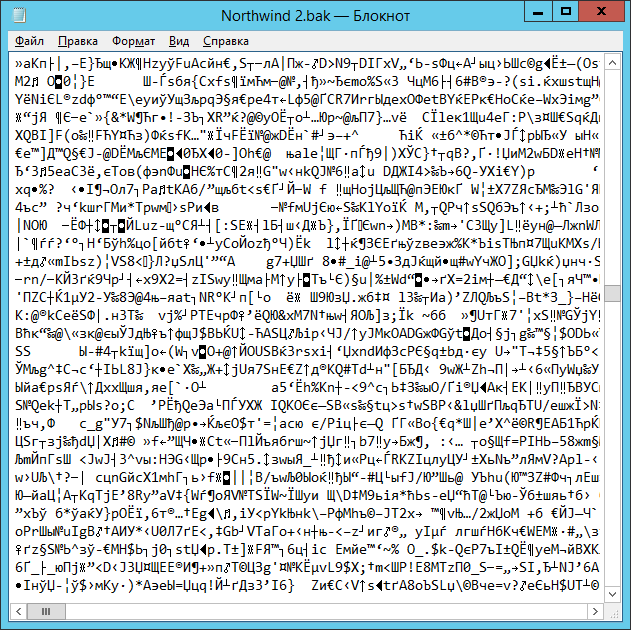

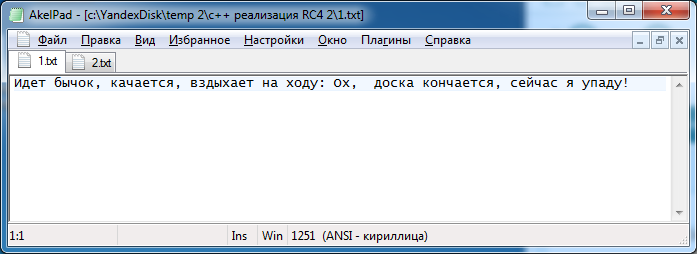

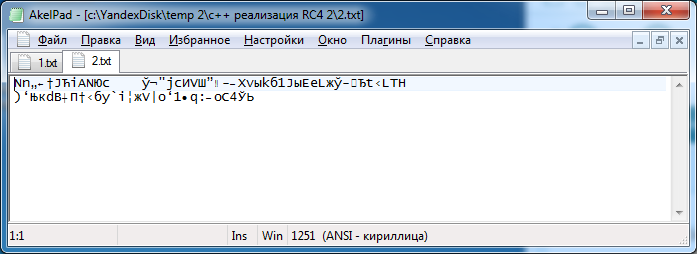

Исходный файл представлен на рис. 11. Зашифрованный файл представлен на рис. 12.

Рисунок 11. Исходный файл

Рисунок 12. Зашифрованный файл

Таким образом, использование дополнительных средств шифрования данных позволит существенно повысить эффективность системы защиты сетевой инфраструктуры предприятия.

ЗАКЛЮЧЕНИЕ

В процессе выполнения данной работы были получены следующие результаты. Установлено, что под экономической системой понимается совокупность следующих объектов: средств вычислительной техники; программного обеспечения; каналов связи; информации на различных носителях; персонала и пользователей системы. К основным группам мер защиты информации от атак в экономических системах можно отнести следующие: меры по контролю физического доступа к элементам ИТКС; меры по аутентификации пользователей и данных; меры по криптографической защите; применение межсетевых экранов; применение систем обнаружения атак; специальная конфигурация системы.

К основным мерам защиты сетевой инфраструктуры предприятия были выделены: меры по контролю физического доступа к элементам ИТКС; меры по аутентификации пользователей и данных; меры по криптографической защите; применение межсетевых экранов; применение систем обнаружения атак; специальная конфигурация системы.

Обеспечение информационной безопасности направлено на предупреждение возможности возникновения, предотвращение возможности реализации или снижения эффективности деструктивных действий в результате реализации той или иной угрозы информационной безопасности.

К основным методам защиты информации сетевой инфраструктуры предприятия можно отнести следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы.

Среди способов шифровании были выделены и описаны следующие основные методы: алгоритмы по замене или подстановке; алгоритмы перестановки; алгоритмы гаммирования; алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов; комбинированные методы.

Обеспечение защиты сетевой инфраструктуры предприятия можно обеспечить по средствам использования различных средств, к которым можно отнести: внутренние технологии аутентификации пользователей автоматизированных информационных систем; алгоритмы шифрования передачи данных в компьютерных сетях; использование стандартных средств безопасности операционных систем, например, использование системы безопасности операционной системы Windows 7; использование технических средств безопасности, к которым можно отнести устройства электронной подписи Рутокен PKI.

Дана характеристика следующим антивирусным программам: avast! Free Antivirus; Avira Free Antivirus; AVG AntiVirus Free.

Основные возможности антивирусной программы avast! Free Antivirus: обеспечение высокого уровня выявления вирусов, троянов, червей, веб-руткитов и всевозможных шпионских программ; наличие эвристического движка avast! Free Antivirus позволяет обнаружить большой список вредоносных программ на основе выполнения анализа их поведения; возможности эффективной проверки входной и выходной электронной почты, пиринговых (P2P) соединений, сообщений интернет-мессенджеров.

Основные характеристики антивирусной программы AVG AntiVirus Free: возможности автоматического обновления на все время использования антивирусной программы; использование сканера файлов и программ позволяет обезвредить файлы при их открытии или запуске; использование сканера ссылок позволяет проверить результаты поиска и веб-ссылок.

Также, была представлена программа обеспечения защиты сетевой инфраструктуры предприятия на уровне передачи данных. Алгоритм шифрования RC4 представляет собой широко используемый потоковый шифр, применяемый в протоколах TLS и WEP. Несмотря на высокую скорость работы и простоту реализации, алгоритм шифрования RC4 обладает некоторыми слабостями, из-за которых в целях информационной безопасности не рекомендуется его использовать.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Афонин В.В. Моделирование систем: учебно-практическое пособие / В.В. Афонин, С.А. Федосин. - М.: Интуит, 2016. – 231 c.

- Валитов Ш.М. Современные системные технологии в отраслях экономики: Учебное пособие / Ш.М. Валитов, Ю.И. Азимов, В.А. Павлова. - М.: Проспект, 2016. – 504 c.

- Венделева М.А. Информационные технологии в управлении.: Учебное пособие для бакалавров / М.А. Венделева, Ю.В. Вертакова. - Люберцы: Юрайт, 2016. – 462 c.

- Гаврилов М.В. Информатика и информационные технологии: Учебник / М.В. Гаврилов, В.А. Климов. - Люберцы: Юрайт, 2016. – 383 c.

- Герасименко В.А., Малюк А.А. Основы защиты информации. М.: МОПО РФ, МИФИ, 2015. – 537 с.

- Грошев А.С., Закляков П. В. Информатика: учеб. для вузов – 3-е изд., перераб. и доп. – М.: ДМК Пресс, 2015. – 588 с.

- Грошев А.С. Информационные технологии : лабораторный практикум / А. С. Грошев. – 2-е изд. – М.-Берлин: Директ-Медиа, 2015. – 285 с.

- Дарков А.В. Информационные технологии: теоретические основы: Учебное пособие / А.В. Дарков, Н.Н. Шапошников. - СПб.: Лань, 2016. – 448 c.

- Ерохин В.В. Безопасность информационных систем: учеб пособие / В.В. Ерохин, Д.А. Погонышева, И.Г. Степченко. - М.: Флинта, 2016. – 184 c.

- Жданов С.А. Информационные системы: учебник / С.А. Жданов, М.Л. Соболева, А.С. Алфимова. - М.: Прометей, 2015. - 302 с.

- Замятина О.М. Вычислительные системы, сети и телекоммуникации. моделирование сетей.: Учебное пособие для магистратуры / О.М. Замятина. - Люберцы: Юрайт, 2016. – 159 c.

- Згадзай О.Э. Информационные технологии в юридической деятельности: Учебное пособие / О.Э. Згадзай и др. - М.: ЮНИТИ, 2016. – 335 c.

- Информационные системы и технологии: Научное издание. / Под ред. Ю.Ф. Тельнова. - М.: ЮНИТИ, 2016. – 303 c.

- Информационные технологии: Учебное пособие / Л.Г. Гагарина, Я.О. Теплова, Е.Л. Румянцева и др.; Под ред. Л.Г. Гагариной - М.: ИД ФОРУМ: НИЦ ИНФРА-М, 2015. – 320 c.

- Косиненко Н.С. Информационные системы и технологии в экономике: Учебное пособие для бакалавров / Н.С. Косиненко, И.Г. Фризен. - М.: Дашков и К, 2015. – 304 c.

- Куроуз Д. Компьютерные сети. Нисходящий подход / Д. Куроуз, К. Росс. - М.: Эксмо, 2016. – 912 c.

- Леонтьев В.П. Windows 10. Новейший самоучитель / Виталий Леонтьев. – Москва : Эксмо, 2015. – 528 с.

- Нестеров С. А. Информационная безопасность : учебник и практикум для академического бакалавриата / С. А. Нестеров. – М. : Издательство Юрайт, 2017. – 321 с.

- Олифер В., Олифер Н. Компьютерные сети (принципы, технологии, протоколы). - СПб.: Питер, 5-е изд., 2016. – 992 с.

- Романова Ю.Д. Информационные технологии в управлении персоналом: Учебник и практикум / Ю.Д. Романова, Т.А. Винтова, П.Е. Коваль. - Люберцы: Юрайт, 2016. – 291 c.

- Сальникова Л.С. Современные коммуникационные технологии в бизнесе: Учебник / Л.С. Сальникова. - М.: Аспект-Пресс, 2015. – 296 c.

- Самуйлов К.Е. Сети и системы передачи информации: телекоммуникационные сети: Учебник и практикум для академического бакалавриата / К.Е. Самуйлов, И.А. Шалимов, Д.С. Кулябов. - Люберцы: Юрайт, 2016. – 363 c.

- Советов Б.Я. Информационные технологии: теоретические основы: Учебное пособие / Б.Я. Советов, В.В. Цехановский. - СПб.: Лань, 2016. – 448 c.

ПРИЛОЖЕНИЯ

Исходный код приложения

#include "stdafx.h"

#include <iostream>

#include <stdio.h>

#include <string.h>

#include <fstream>

using namespace std;

typedef unsigned char byte;

class RC4_CRYPTS{

byte LINE[256];

unsigned int i,j;

inline void Swaps(int, int);

public:

byte GetXors();

void Inits(byte *key, int len);

void Crypts(byte *data, int size);

};

void RC4_CRYPTS::Inits(byte *key,int len)

{

if(!len) len=strlen((char*)key);

for(i=0; i<256; i++) LINE[i]=i;

for(i=j=0; i<256; i++) {

j=(j+LINE[i]+key[i%len])&255;

Swaps(i,j);

}

i=j=0;

}

byte RC4_CRYPTS::GetXors()

{

i=(i+1)&255; j=(j+LINE[i])&255; Swaps(i,j);

return LINE[(LINE[i]+LINE[j])&255];

}

void RC4_CRYPTS::Swaps(int i,int j)

{

byte t=LINE[i]; LINE[i]=LINE[j]; LINE[j]=t;

}

void RC4_CRYPTS::Crypts(byte *data,int size)

{

int n;

for(n=0; n<size; n++) data[n]^=GetXors();

}

int _tmain(int argc, _TCHAR* argv[])

{

ifstream fin("1.txt"); // открываем файл для чтения исходного текста

ofstream fout("2.txt"); // открываем файл для записи зашифрованного текста

setlocale(LC_ALL,"Russian");

char L[255];

//char L[]={0}; //ввод с консоли

//cout<<"Введите текст для шифрования"<<endl;

//cin.getline(L,256);

fin.getline(L,256); // считываем данные из файла

cout<<"Исходный текст"<<endl;

cout<<L<<endl; // выводим исходный текст

int size = strlen(L);

if(sizeof(byte)!=1) printf("type error\n\a"),getchar();

RC4_CRYPTS RC4_Crypts;

byte data[256];

for(int i = 0; i < 256; i++)

{

data[i] = ((char*)&L)[i];

}

RC4_Crypts.Inits((byte*)"Initskey",0);

RC4_Crypts.Crypts(data,size);

cout<<"Текст зашифрован"<<endl;

cout<<data<<endl; // выводим зашифрованный текст

fout<<data; // записываем зашифрованный текст в файл

fin.close(); // закрываем файлы

fout.close();

system("pause");

return 0;

}

- Менеджмент человеческих ресурсов (Теоретические аспекты системы управления персоналом)

- Формы государственного устройства(Сущность понятия «форма государства».)

- Роль мотивации в поведении организации (Понятие мотивации. Исторический аспект развития теоретической базы мотивации в научной литературе)

- Теории происхождения государства: понятие и сущность

- Основные функции в системе менеджмента (Планирование как вид управленческой деятельности)

- Кадровая стратегия в системе стратегического управления организацией (Понятие стратегии, взаимосвязь стратегий организации)

- Основные функции в системе менеджмента(Характеристика менеджмента в рыночной экономике: сущность, место, цели, задачи и функции)

- Формирование и использование финансовых ресурсов коммерческих организаций

- Оценка готовности детей к школе (Психологическая готовность ребёнка к школе)

- Характеристика общей теории права и государства как науки и учебной дисциплины (Теория государства и права в системе юридических наук)

- Внутренние функции государства

- Современные языки программирования (Основные этапы развития языков программирования)