Защита сетевой инфраструктуры предприятия ООО «Авангард»

Содержание:

Введение

Обеспечение информационной безопасности на сегодняшний день является одной из приоритетных задач системного администратора обслуживающего локальную сеть, подключенную, в свою очередь, к глобальной сети. К сожалению, сеть является не только удобным средством коммуникации и обменом информации, но и местом постоянной опасности, в котором можно стать жертвой разнообразных сетевых атак. Большая часть угроз связана с несовершенством стека протоколов TCP/IP. Так как эти протоколы были разработаны в то время, когда проблема обеспечение информационной безопасности не стояла так остро, это привело к ряду уязвимостей, которыми пользуются злоумышленники для проведения сетевых атак.

ЛВС на предприятии занимает ключевую позицию в обеспечении циркуляции информации, коммуникации сотрудников, а также непосредственно в организации рабочего процесса.

Как и любой другой ресурс, информация требует сохранности и защищенности систем и структур, в которых сосредоточена.

На момент проектирования ЛВС на объекте современность средств защиты и мероприятий по предотвращению угроз находится на приемлемом уровне, но с течением времени программные и аппаратные комплексы системы устаревают, а вредоносные факторы и киберпреступность продвигается в развитии семимильными шагами.

Предприятие, на котором не предпринимаются меры по модернизации ЛВС обречено стать мишенью у лиц, занимающихся запрещенной законодательством деятельность. Основываясь на упомянутом выше явлении устаревания средств и мероприятий актуальность модернизации защиты ЛВС предприятия встает на первые позиции в рамках концепции осуществления комплексной защиты объекта информатизации.

В данной работе объектом исследования является ООО «Авангард». Предмет исследования - угрозы информационной безопасности сети данного предприятия и модернизация средств защиты от них.

В ходе исследования была поставлена цель - проведение модернизации защиты сетевой инфраструктуры ООО «Авангард».

Для реализации освещенной выше цели необходимо выполнить следующие задачи:

- изучить актуальные средства защиты ЛВС в предприятиях;

- провести аудит предприятия с целью выявления угроз целостности, доступности и конфиденциальности информации;

- подобрать необходимое для усовершенствования защиты ЛВС программное и аппаратное обеспечения;

- спроектировать структурную и функциональную схемы модернизированной ЛВС.

Структура курсовой работы. Исследование состоит из введения, трех глав, заключения, списка использованных источников, приложения.

1. Общая характеристика защиты сетевой инфраструктуры предприятия

1.1. Особенности защиты информации в современных условиях

В данной курсовой работе рассматриваются особенности защиты сетевой инфраструктуры на примере ООО «Авангард». Следует отметить, что предприятие может представлять собой как маленькое здание в несколько этажей, так и целый комплекс из нескольких многоэтажных корпусов. Уникальность каждого здания под рабочие нужды порождает самый широкий спектр средств защиты информации.

Любое предприятие включает в себя множество отделов, таких как, отдел кадров, экономико-бухгалтерский отдел, ИТ-отдел и тому подобное. Специфика работы каждого из отделов и циркулирующая в них информация накладывает определенные требования на обеспечение безопасности информации, достигаемой достаточно хорошей защитой локальной вычислительной сети.

Защита информации является слабо формализуемой задачей, то есть не имеет формальных методов решения, и характеризуется следующим:

- большое количество факторов, влияющих на построение эффективной защиты;

- отсутствие точных исходных входных данных;

- отсутствие математических методов получения оптимальных результатов по совокупности исходных данных.[1]

Согласно Конституции Российской Федерации[2], Федеральному закону от 27.07.2006 № 152-ФЗ «О персональных данных»[3], Трудовому кодексу РФ[4], при сборе персональных данных, операторами и третьими лицами, получающими доступ к персональным данным, должны обеспечивать конфиденциальность таких данных и постоянную защиту от несанкционированного хищения, изменения.

Обеспечение защиты информации в рамках предприятия достаточно посильная задача, но при условии грамотных организационных мероприятий, оптимально подобранных программно-технических мер защиты локальной вычислительной сети.

1.2. Обзор программно-технических мер защиты сети

Выделяются основные группы средств защиты информации в зависимости от метода воплощения в реальность, такие как программные, технические и смешанные аппаратно-программные.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств - универсальность, гибкость, надежность, простота установки, способность к модификации и развитию.[5]

Самой главной задачей ИТ-отдела предприятия является закупка лицензионного антивирусного обеспечения, его установка на машины, грамотное внедрение в систему защиты информации, настройку всех его компонентов под нужны сотрудников.

В последнее время наблюдается тенденция перехода предприятий на продукты отечественных разработчиков, обуславливается такой процесс политикой импортозамещения. Политика насчитывает много плюсов: скидка для предприятий, лояльная русскоговорящая техническая поддержка, адаптация концепции продуктов русскоязычное население и менталитет. Для стимулирования замещения импорта российскими товарами применяется, в частности, таможенно-тарифное (пошлины) и нетарифное (квоты, лицензирование ввоза) регулирования, а также субсидирование и другие виды господдержки производств в России[6].

Антивирусная защита осуществляет по большей степени превентивный характер воздействия на систему, по необходимо применяются реактивные меры. Эффективное управление защитой от угроз и уязвимостей должно быть не реактивным, а превентивным, не допускающим возникновения проблем, - отметил Стив Робинсон (Steve Robinson), генеральный менеджер подразделения IBM Security Solutions... .[7] С этим в большей степени все прозрачно и не вызывает нареканий.

Избежать инсайдерского вторжения в систему, не допустить простейшего нарушения конфиденциальности информации, разграничить доступ к ней, а также сформировать целостность информации легко обеспечением санкционированного доступа к ресурсам сети. Каждый сотрудник, каждый пользователь обязан иметь свой логин и пароль для входа в информационную систему предприятия. Казалось бы, ничего удивительного и нового, но именно эти меры защиты информации несут в себе залог стабильного корректного функционирования сети, сохранности информационных ценностей и конфиденциальных данных. Мировой практикой по использованию паролей установлено, что оптимальными требованиями по формированию персональной символьной последовательности являются: длина пароля от 6 до 12 символов; символы разного регистра; использование разной языковой раскладки; включение не менее одной цифры или специального знака; хаотичный набор символов, а не последовательность из слов, легко подбираемых программами по словарю.

Большинство злоумышленников не заморачиваются с изощренными методами кражи паролей. Они берут легко угадываемые комбинации. Около 1% всех существующих на данный момент паролей можно подобрать с 4 попыток.[8]

В целях защиты пользователей от сайтов, имеющих запрещенный законодательством Российской Федерации контент, стимуляции сотрудников грамотно управлять рабочим временем и выполнять свои обязанности, применяются так называемые «белые списки» подразумевающие под собой концепцию запрета всех адресов сайтов, кроме четко установленных и разрешенных.

В частном случае белый лист может быть реализован в виде плагина для браузера, который довольно легко настраивается и выполняет свои задачи без какой-либо заметной нагрузки на сеть. К примеру, одним из подобных плагинов является продукт компании Google под незамысловатым названием Whitelist for Chrome. Работать с плагином очень просто. После установки расширения, как и положено, в правом верхнем углу окна появится небольшая кнопка. Если кликнуть по ней правой клавишей мыши откроется контекстное меню, содержащее основные опции.[9]

Иная концепция «белого листа» в рамках использования в предприятиях появилась в России еще в середине 2014 года по предложению главы Ассоциации интернет-издателей Ивана Засурского. В его видении, еще два года назад, «белый лист» был бы неким реестром, включающим сайты с информацией, за использование которой «нельзя было бы наказать». В целом, довольно удобно: никто ничего не нарушает, соблюдается авторское право, но опять же, кто сказал, что разрешенные в том списке сайты будут полезны детям. Таким образом, конкретно на предприятии пользу принесет концепция, с тем же продуктом от поискового гиганта.

С техническими средствами все не так однозначно, ибо их принято разделять на физические и аппаратные. Физические средства защиты ориентированы на затруднение свободного доступа нарушителю к охраняемым зонам. Человек, не имеющим пропуска элементарно не будет пропущен через контролируемые проходные зоны. Следует учесть, что личность данного «персонажа» будет идентифицирована и занесена в базу данных нарушителей СКУД, а сам нарушитель будет объясняться перед сотрудниками полиции. Система контроля и управления доступом (СКУД) - совокупность программно-аппаратных технических средств безопасности, имеющих целью ограничение и регистрацию входа-выхода объектов (людей, транспорта) на заданной территории через «точки прохода»: двери, ворота, КПП.[10] Не стоит забывать, что эти средства защиты снижают уровень угроз со стороны сотрудников и «сглаживают» некоторые некритичные ошибки в отношении ЛВС.

Контрольные зоны, в которых размещается сетевое и серверное оборудование должны быть хорошо защищены: закрыты на замки (обычные механические или электронные с доступом по карте). Точки доступа к ЛВС обязаны быть опломбированы и располагаться в местах, недоступных для рядового сотрудникам, тем более пользователя. Доступ в серверные в самом оптимальном случае желателен начальнику ИТ-отдела и системному администратору. Руководствуясь принципом: чем меньше человек имеет доступ, тем выше степень безопасности, достигается сбалансированная организация работа персонала, устраняются потенциальные угрозы, снижается процент риска такой ситуации как диверсия.

Реализация блокировки внешних носителей на персональных компьютерах при попытке подключения оных дает ощутимую защиту информационных систем, необходимо отключить оптические приводы и дисководы с переносными дискетами. Для использования режима контроля над использованием внешних носителей администратор должен использовать групповые (локальные) политики. При помощи групповых политик администратор может указать конкретные устройства, использование которых разрешено на данном компьютере.[11] Кажущиеся на первый взгляд «драконовские меры» препятствуют попаданию вредоносного кода в ЛВС и несанкционированному доступу к базам данных.

Стоит учесть и технические сбои различного рода. Защитить ЛВС позволить внедрение канала второго интернет-провайдера, притом они должны располагаться физически на разных линиях связи. Отключение основного канала без наличия резервного придется определенно к простою в работе многих отделов предприятия, а также застопорит процесс получения знаний у пользователей, что недопустимо в рамках политики предприятия. Внедрение второго канала устранит данную проблему, а также повысит надежность ЛВС.

Не застраховано также ни одно предприятие крупного города и от непредвиденного отключения энергоснабжения: любая авария на подстанции или обрыв линии электропередач и предприятие погрузится «во тьму», что приведет к еще большему коллапсу, нежели потеря связи с сетью Интернет. Текущий вопрос решается установкой дизель-генераторов, но к каким мерам прибегнуть, если проблема не глобальна, а вполне себе местного масштаба - внедрение источников бесперебойного питания. Устройства довольно компактные, не особо прихотливые, но позволяющие добиться одного из важнейших показателей сети: отказоустойчивости и аптайм сервера. ИБП подключаются к ПК, серверным и сетевым устройствам, требующим внешнего питания.

Под смешанными аппаратно-программными средствами понимают как правило межсетевые экраны. МЭ повышает безопасность объектов сети за счет игнорирования запросов из внешней среды. Нарушитель не сможет проникнуть во внутреннюю сеть в силу того, что межсетевой экран изменяет внутренние адреса на совершенно другие, которые и работают во внешней среде. Благодаря МЭ повышается конфиденциальность, ибо экранирование дает возможность контролировать информационные потоки. На самом деле, функции МЭ достаточно широки: аутентификация, контроль целостности, фильтрация содержимого, обнаружение сетевых атак, регистрация событий и так далее. Также сетевые экраны часто называют фильтрами, так как их основная задача - не пропускать пакеты, не подходящие под критерии, определённые в конфигурации.[12]

Единая система защиты должна также включать в себя не рядовые маршрутизаторы, а устройства с технологией трансляции сетевых адресов (NAT). Использование подобных маршрутизаторов повысит уровень защищенности сети, а также повысит гибкость настройки сетевой политики.

На сетевых устройствах следует закрыть неиспользуемые порты TCP/IP во избежание несанкционированного проникновения в сеть, ибо открытые не отслеживаемые порты - отличная лазейка для нарушителей.

1.3. Организационные мероприятия по защите сетевой инфраструктуры

Организационные мероприятия опираются на стандарты. Система стандартов по защите информации включает следующие виды документов в области стандартизации по ЗИ, используемых на территории Российской Федерации:

- национальные стандарты Российской Федерации, в том числе ограниченного распространения, государственные военные стандарты, национальные стандарты, оформленные на основе аутентичных переводов международных стандартов (гармонизированные стандарты);

- межгосударственные стандарты;

- правила стандартизации, нормы и рекомендации в области стандартизации;

- общероссийские классификаторы технико-экономической и социальной информации;

- стандарты организаций;

- предварительные национальные стандарты.[13]

Идентифицировать пользователей - важно поддерживать этот способ

защиты в актуальном состоянии: системный администратор регулярно (например, раз в полгода) предлагает сотрудникам обновлять свои пароли под условием обязательного исполнения.

Несмотря на то, что интернетом в России пользуется огромнейшее количество людей (по данным статистики на начало 2012 года интернет- пользователей зафиксировано 70 млн. человек), временами создается ощущение, что больше половины этих миллионов знают только как включить и выключить компьютер.[14] Немаловажно повышать компьютерную грамотность среди сотрудников. Склонность к лени и привычка полагаться «на авось» приводит к тому, что персонал без страха и зазрения совести реализует передачу своих данных для входа в систему другому человеку, работающему на предприятии. Непосредственного выхода информационных потоков за пределы предприятия не совершается, но нарушение конфиденциальных данных сотрудников налицо, также критически запрещено завладевать доступом к чужой учетной записи, даже по добровольному согласию этого лица.

Необходимо объяснить работникам организации, что покидать свои рабочие места возможно только при выходе из учетной записи, в противном случае, доступ к персональным компьютерам с самой сети глобально получит постороннее лицо, не имеющее на то никакого права.

Возникновение ситуаций разного рода, таких как проявление конфликтов в коллективе, порождают одних из самых опасных потенциальных нарушителей - бывшего сотрудника ИТ-отдела. Такой человек обладает целым рядом знаний и навыков, связанных с деятельностью именно того предприятия, в котором он работал некогда некий участок времени.

К организационным мероприятиям относят грамотную работу отдела кадров, которые обязаны при приеме на работу человека провести проверку его качеств, таких как стрессоустойчивость, эмоциональное равновесие, готовность работать долгий период времени, проверить трудовую книжку на наличие частой смены работ. Новому сотруднику ИТ-отдела обязательно нужно пройти испытательный срок, притом, специалист не должен иметь доступа к сетевой инфраструктуре и серверному оборудованию, а также, к персональным данным. Данный алгоритм помогает избежать многих неприятностей, а вполне возможно, даже серьезных последствий по обходу защиты сети предприятия.

Инженеры ИТ-отдела обязаны проходить инструктажи по технике безопасности, политике информационной безопасности предприятия, изменившимся положениям устава. Контроль над прохождением подобных инструктажей стоит реализовать введением специального журнала.

2. Анализ информационной безопасности сетевой инфраструктуры ООО «Авангард»

2.1. Анализ структуры и угроз информационной безопасности предприятия

Проведем анализ структуры предприятия. В главном корпусе сосредоточено все административно-управленческое подразделение, в состав которого входят отделы, центры, цикловые комиссии, научно-техническая база, архив.

Каждый из отделов возглавляется собственным начальником, а также, к некоторым отделам относится инфраструктура, расположенная в других корпусах. Самым большим и информационно загруженным является управленческий отдел, сфера влияния которого распространяется на пять отделений.

Во главе всех отделов стоит директор предприятия, в непосредственном подчинении которой находятся начальники всех отделов. Вопросы и поставленные задачи решаются в приемной директора. По-сути, даже приемную директора можно рассматривать как независимый отдел, выполняющий определенные задачи предприятия, ведь у него есть лицо, несущее ответственность за выполнение возложенных обязанностей.

Особенностью предприятия является так называемый «принцип матрешки»: во многих отделах присутствуют более узкоспециализированные отделы, осуществляющие решение конкретных задач. Такая организация удобна тем, что мелкие отделы не нагружают своей работой директора напрямую, а контактируют со своим непосредственным начальством - вышестоящим отделом.

Предприятие не привлекает к себе такого бурного внимания злоумышленников как, например, банковское предприятие, но имеет много угроз, притом специфичных в силу сферы работы.

Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы безопасности информации - это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.[15] Выделяется два наиболее часто встречающихся типа угроз:

- намерение совершить противоправное действие, имея при этом явный мотив, появившийся при контакте со структурами предприятия;

- при наличии достаточных возможностей и факторов возможно нанесение вреда информационным системам предприятия.

Отличие первого типа угроз от второго заключается в том, что в первом случае невозможно предугадать и спрогнозировать возможность совершения негативного воздействия по определенному сценарию, иными словами, невозможно противостоять данной угрозе - возможно только действовать по реактивному принципу.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

- угрозы, реализация которых выполняется при постоянном участии человека;

- угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.[16]

По ущербу информационной безопасности предприятия угрозы можно классифицировать:

- по местонахождению: внутренние и внешние;

- по вероятности реализации: на потенциальные и реальные;

- по объемам наносимого ущерба: общие, локальные и частные;

- по природе происхождения: случайные и преднамеренные;

- по предпосылкам возникновения: объективные и субъективные;

- по видам объектов безопасности: на угрозы непосредственно информации, угрозы сотрудникам предприятия, угрозы информационной безопасности предприятия.

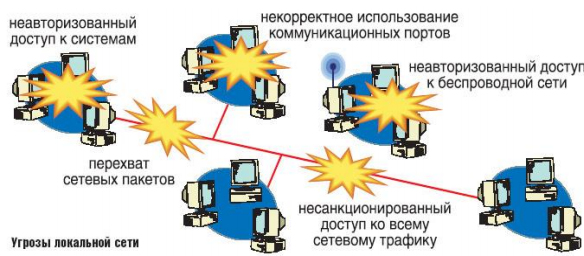

Рис. 1. Угрозы локальной вычислительной сети информационной безопасности предприятия

К угрозам локальной вычислительной сети предприятия можно отнести:

- неавторизованный доступ к системам;

- некорректное использование коммутационных портов;

- неавторизованный доступ к беспроводной сети;

- неавторизованный доступ ко всему сетевому трафику;

- перехват сетевых пакетов.

Графические эти угрозы рассмотрены на Рисунке 1, где отчетливо видно как эти угрозы связаны между собой.

В целом, любое действие по реализации угроз направленно на выявление возможных каналов утечки защищаемой информации и, непосредственно, на совершение кражи самой информации или различных манипуляций над ней. Даже если сама информация и не представляет никакого интереса для злоумышленника, информация из контекста продукта и предмета ценности может превратиться в инструмент воздействия на предприятие, вплоть до проведения диверсионных актов.

Некое послабление в защите информации в предприятии способно нести в себе как положительные качества, так и отрицательные. К положительным качествам стоит отнести большую доступность для пользователей и сотрудников, однако, не стоит забывать про ряд негативных моментов, сопровождающих положительные стороны: уязвимость конфиденциальности и попадающая под открытый удар целостность.

В своем роде, во всем должен быть некий баланс в защите информации на предприятии. Возможные угрозы должны быть учтены, выработаны меры по противостоянию им и, в случаях, когда не получается должным образом их отразить - проводить мероприятия по устранению последствия, нанесенных различными атаками на сеть предприятия.

2.2. Анализ защиты сетевой инфраструктуры предприятия

Защита локальной вычислительной сети предприятия за последние годы устарела, должным образом не выполняет своих прямых функций, более того, многие ее компоненты устарели и требуют замены на более современные и совершенные решения. Впрочем, не стоит думать, что модернизация ЛВС - это нечто негативное и является лишь следствием непродуманной организации ЛВС. Ведь даже самая идеальная сеть порой не способна «угнаться» за темпами роста предприятия и меняющимися технологиями. В этом случае разумнее рассматривать модернизацию как некое подобие одежды «навырост».[17]

По тезисным направлениям рассмотрю состояние защиты ЛВС предприятия на данный момент:

- практически все программное и аппаратное обеспечение, эксплуатируемое в главном корпусе предприятия, разработано иностранными компаниями, что в свою очередь негативно сказывается на технической поддержке со стороны девелоперов, продукты ориентированы на потребности европейских и американских пользователей и компаний, а не на русский менталитет, завышенная цена на предоставляемое оборудование, программное обеспечение и услуги;

- на предприятии у каждой группы имеется свой логин и пароль, что не самым лучшим образом характеризует безопасность при авторизации. Неоднократно возникали прецеденты использования аккаунта группы в целях нанесения ущерба информационной системе предприятия, а именно, были переписаны злоумышленниками листы расписаний, вывешенные на портале предприятия. Идентифицировать злоумышленника, действующего на коллективном аккаунте представляется довольно трудной задачей, если не сказать, почти невозможной. Нарушитель в таком случае чувствует свою безнаказанность, совершает противозаконные действия, наносит урон информационным ресурсам, впоследствии выходя «сухим из воды».

- некоторые контрольные зоны, где размещается сетевое оборудование, вызывает тревогу, ибо размещено бывает порой вблизи люминесцентных светильников или в легкой доступности пользователей. Подобные локализации оборудования в первом случае приводят к воздействию электромагнитных помех от люминесцентных светильников на сетевое оборудование, а во втором случае, неокрепший разум и юношеский максимализм не позволяет оценить должным образом стоимость и важность для предприятия оборудования, что в результате, потенциально наводит детей к нанесению вреда коммуникационным шкафам и прочему сетевому обустройству.

Планы содержат нумерацию аудиторий, а также их названия. Легко можно посмотреть расположение серверной и служебных помещений.;

- в компьютерах пользователи без труда могут устанавливать игрушки и иные программы, подключая к персональным компьютерам флеш-накопители, принося из дома порой оптические диски с информацией, не разрешенной в рабочем процессе. Установка подобного программного обеспечения запрещена и несогласованна с сотрудниками ИТ-отдел. Если говорить про защиту локальной вычислительной сети, то подобные действия недопустимы в силу нанесения ущерба информационной системе предприятия, возможного заражения ресурсов, засорения объемов информационных хранилищ ненужным программным обеспечением;

- на большинстве оборудования сети не наблюдается источников бесперебойного питания, многие активные сетевые компоненты находятся без ИБП, что явно может привести к коллапсу информационной системы, при перебоях в энергоснабжении;

- неопределенная ситуация обстоит и с бесперебойным доступом в сеть Интернет - при возникновении каких-либо трудностей с коннектом «предприятие-провайдер» первая структура останется без «связи с внешним миром»;

- организация логических локальных компьютерных сетей вызывает в некотором роде недоумение и настороженность. Обусловлено это тем, что главный корпус предприятия содержит три VLAN: один на финансово-экономический отдел, второй на сотрудников и третий на клиентов, находящихся в одной логической локальной компьютерной сети.

Таким образом, если на бухгалтерию выделяется отдельная сеть, то почему не выделена сеть на тот же отдел кадров, где проводится работа по занесению, обработке, хранению персональных данных.

Выделена сеть для сотрудников, другая - для клиентов. Становится неясно, зачем сделана подобная организация. С точки зрения безопасности информационных систем, нахождение в одном VLAN сотрудников и клиентов.

- проверка и закрытие неиспользуемых портов TCP/IP. Превентивная мера, которая должна проводиться регулярно, если в ИТ- отделе не заведены специальные журналы по контролю над выполнением определенных операций сотрудниками этого отдела. Как и в любом предприятии, как в любом отделе, происходит периодическая «текучка» персонала - кто-то ввел в эксплуатацию новое оборудование, но либо по халатности, либо по незнанию (если сотрудник недостаточно квалифицирован) не настроил тот же маршрутизатор как подобает.

- введение специального журнала фиксации работы персонала ИТ - отдела в местах с ограниченным доступом. Данный журнал отсутствует как таковой, деятельность каждого из сотрудников нигде не фиксируется, что до поры до времени, конечно, не приносит хлопот, но не есть хорошо.

2.3. Анализ циркулирующей на предприятии информации

Информацию, которую предприятие получает, обрабатывает, хранит и передает сторонним предприятиям можно разделить на следующие группы:

- обучающие программы для пользователей;

- программное обеспечение для контроля деятельности пользователей;

- письма корпоративной почты;

- нормативные документы;

- интеллектуальная собственность пользователей (программный код, электронные программы);

- интеллектуальная собственность сотрудников;

- бухгалтерская документация;

- документы экономического планирования;

- персональные данные сотрудников;

- персональные данные пользователей;

- документация управленческого отдела;

- документация отдела кадров;

- документация директора и его секретаря.

Наиболее ценной и охраняемой информацией являются персональные данные сотрудников, а также данные финансово - экономического отдела, документация директора и его секретаря.

Меры по защите ИСПДн в предприятии регламентируются документами:

- Концепция информационно безопасности (разработан на основании требований действующих в РФ законодательных и нормативных документов)

- Политика информационной безопасности (разработан на основании и в соответствии с требованиями Концепции информационной безопасности).

В Таблице 1 наглядно продемонстрированы информационные потоки, циркулирующие в рассматриваемом предприятии.

Таблица 1

Информационные потоки на предприятии

|

Источник информации |

Получатель информации |

Характер информации |

|

Бухгалтерия |

Экономический отдел |

Годовая отчетность |

|

Экономический отдел |

Бухгалтерия |

Планирование годового распорядка |

|

Директор |

Секретарь директора |

Указания к выполнению Определенных поручений |

|

Секретарь директора |

Директор |

Общая информация по организации деятельности предприятия |

|

Отдел кадров |

Бухгалтерия |

Определенных данных сотрудников, относящихся к персональным данным |

|

Бухгалтерия |

Отдел кадров |

Лица, имеющие определенные задолженности или лица, попавшие под материальную ответственность. |

|

Все отделы |

Секретарь директора |

Деятельность предприятия. |

Отражены потоки информации отделов, представляющих наибольшую важность по защите информации от различного рода угроз.

2.4. Разработка модели нарушителя системы безопасности предприятия

Специфика данного предприятия накладывает свой отпечаток на модель нарушителя. Трудовая сфера подразумевает наличие таких неблагонадежных граждан как:

- пользователей из неблагополучных семей, даже стоящих на учете в полиции;

- сотрудников, уволенных за какое-либо нарушение Устава организации и затаивших обиду;

- сотрудников из других предприятий, внедрившихся в роли инсайдера;

- сотрудников, совершающих по своей компьютерной безграмотности определенные действия, наносящие ущерб информационной системе предприятия;

- сотрудников ИТ-отдела, выполняющих свои обязанности с возможными нарушениями;

- сотрудников, затаивших обиду или злые намерения после какой- либо острой ситуации с любым их отделов предприятия;

- сотрудников, имеющих желание реализовать в отместку негативные действия после конфликта с одним из коллег или группой коллег.

Одними из самых опасных нарушителей являются сотрудники ИТ- отдела в силу своей осведомленности обустройством аппаратным и программным обеспечением предприятия, а также структуры локальной вычислительной сети, о мерах защиты сети, хранения ценной информации, политике обеспечения информационной безопасности. Еще, не будучи уволенным, такой сотрудник имеет доступ ко всему сетевому оборудованию, а также к персональным компьютерам, сетевой инфраструктуре, некоторые из сотрудников, обладающих высокими должностями, получают доступ к серверной, где можно натворить немалых бед. В обязательном порядке должна проводиться работа с персоналом, подавшим заявление на увольнение, в части предупреждения об ответственности за возможные нелояльные действия по отношению к покидаемому месту работы.[18]

Вторыми по эквиваленту негативного воздействия следуют сотрудники отдела кадров: имея доступ к персональным данным легко создать общую картину о кадровом составе предприятия, контингенте сотрудников и так далее. Даже не распространяя персональные данные, такой сотрудник может запросто предоставить информацию, не попадающую по охрану персональных данных предприятиям-конкурентам, чем подорвет устойчивое положение предприятия на рынке предоставления услуг, дискредитирует и выставит в негативном свете определенный круг личностей.

Следующими по степени подверженности опасностям идет финансово-экономический отдел, который оперирует всей экономической деятельностью предприятия. Злоумышленниками, не относящимся к штату сотрудников относят клиентов предприятия, которые порой совершают поступки, опираясь на эмоции, настроение, другие факторы, не позволяющие более детально спрогнозировать их поведение, а значит, такой человек может что-либо сотворить, а только позже осознать. Более того, другим злоумышленникам очень просто манипулировать неокрепшим сознанием подрастающего поколения.

Исследования показали, что, по мнению большинства российских предпринимателей, основная опасность исходит от внешних злоумышленников, которые проникают в компьютерные системы банков и корпораций, перехватывают управление бизнес-процессами, "взламывают" сайты, запускают "троянских коней". Таким образом, не только сотрудники и пользователи представляют опасность для информационных систем предприятия, а в большей степени внешние нарушители.

3. Модернизация сетевой инфраструктуры ООО «Авангард»

3.1. Модернизация аппаратной части сетевой инфраструктуры ООО «Авангард»

Проведя аудит защиты локальной вычислительно сети ООО «Авангард» и выделив основные направления, по которым будет проведена модернизация защиты ЛВС данного предприятия, были отмечены следующие аппаратные компоненты, которые необходимо внедрить в сеть:

- промышленный маршрутизатор с технологией NAT;

- промышленные коммутаторы с возможностью управления, монтажом в стойку и поддержкой скоростей 1Гбит/сек в количестве 5 экземпляров;

- источники бесперебойного питания для серверной в количестве двух единиц (один - основной, второй - резервный);

- источники бесперебойного питания для коммутаторов (на каждый коммутатор свой ИБП);

- источники бесперебойного питания на каждый компьютер сотрудника отделов финансово-экономического, кадров, директора.

Так как персональные компьютеры и серверное оборудование находятся в удовлетворительном состоянии, было принято решение о проведении комплексного технического обслуживания и внедрении в обновленную инфраструктуру локальной вычислительной сети.

Сводную информацию удобно наблюдать в Таблице 2 «Аппаратная часть модернизируемой защиты сети».

Итоговые затраты по внедрению аппаратного обеспечения измеряется суммой равной 1 431 654 рублям.

Таблица 2

Аппаратная часть модернизируемой защиты сети

|

До модернизации |

После модернизации |

|||||

|

Модель |

Тип устройства |

Модель |

Тип уст-ва |

Хар-ки |

Особенности |

Цена |

|

Level One FBR- 1418TX |

4 порта Ethernet 10/100 Мбит/сек, 4 портов Ethernet 10/100 Мбит/сек |

EDR-810- VPN- 2GSFP-T |

Пром. роутер |

8 портов Ethernet + 2 порта Gigabit Ethernet, NAT/VPN |

С расширенным диапазоном температур |

81214 руб. |

|

D-Link DES-1024C |

24 порта, Fast Ethernet |

ALLIED TELESIS AT- GS950/24- 50 |

Пром. коммута тор |

24 порта, Gigabit Ethernet, упр.,стойка, 8МБ ОЗУ |

Обладает повышенный ресурсом эксплуатации |

18180 руб. |

|

отсутствие |

POWERCO M Vanguard RM VRT- 6000 w/o Bat |

Серверный ИБП |

6000 ВА, тип online |

Возможность установки доп. батарей |

86570 руб. |

|

|

отсутствие |

POWERCO M Smart King XL RM SXL- 1000A RM LCD |

Сетевой ИБП |

1000 ВА, тип line- interactive |

Оптимален для работы с сетевым оборудованием |

28050 руб. |

|

|

отсутствие |

IPPON Back Verso 800 |

Офисный ИБП питания |

800 ВА, тип back, 6 розеток, защита сети RJ-45. |

Питание при полной нагрузке до 20 минут |

6350 руб. |

|

3.2. Модернизация программной части сетевой инфраструктуры ООО «Авангард»

Обнаруженные уязвимости защиты локальной вычислительной сети связаны непосредственно и с программным обеспечением.

В первую очередь, необходимо заменить используемое антивирусное программное обеспечение, а именно, продукт Avast Free Antivirus, на антивирус отечественного разработчика - Kaspersky Total Security с академической лицензией, стоящей в несколько раз дешевле первичной, но позволяющей предприятию экономить средства.

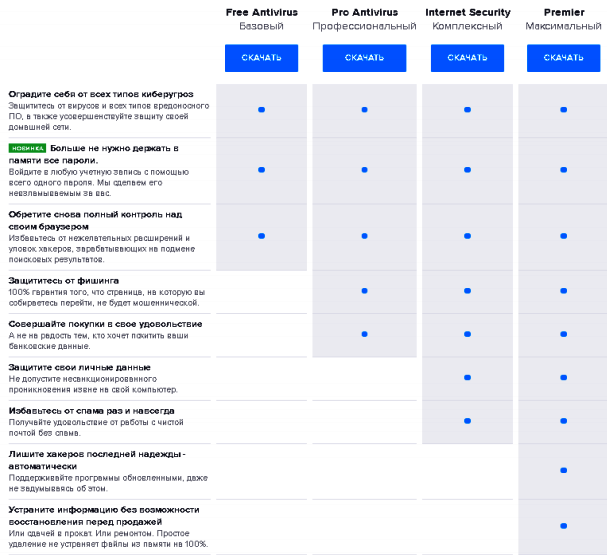

Недостатки антивирусного продукта Avast Free Antivirus представлены на рисунке 2.

Рис. 2. Недостатки продукта Avast Free Antivirus

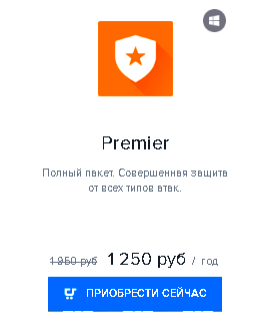

Платная версия продукта компании Avast значительно превышает стоимость продукта компании Лаборатория Касперского и информация представлена на рисунке 3.

Рис. 3. Стоимость антивирусного ПО Avast Premier

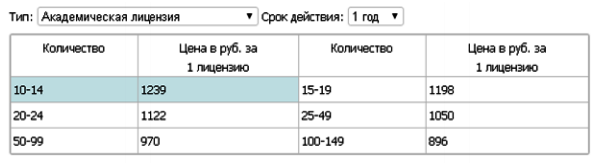

Разумным шагом будет приобретение продукта на 149 единиц - подобный тип покупки несет значительные скидки. Стоимость лицензии отображена на рисунке 4.

Рис. 4. Прайс-лист Kaspersky Total Security

Обоснование выбора платного антивируса выражено в форме выдержки с официального сайта Лаборатории Касперского. «Почему вы должны доверять незнакомым вам людям и почему они должны охранять вас бесплатно? Широко известно, что если вы не платите за продукт или услугу, то вы не клиент, а товар. Каждый «платник» должен платить за обслуживание минимум пятидесяти (!) «льготников». Все крупные игроки бесплатного антивирусного рынка состоят в одном или нескольких крупных партнерствах, цель которых состоит в том, чтобы активно рекламировать имеющимся пользователям другие продукты и услуги. Предпочтения и перемещения пользователя протоколируются, и при малейшей возможности ему показываются спонсируемые результаты поиска или контекстная реклама. Также, чтобы встречаться с пользователем почаще, может быть принудительно изменена домашняя страница браузера. Вне зависимости от нюансов технической реализации модель успешно работает на пользователях, и каждый из них рано или поздно тратит деньги, поддавшись на рекламу, потихоньку отрабатывая свой бесплатный антивирус».[19]

Наглядное выражение преимуществ выбранного антивирусного комплекса отображено на рисунке 5.

Рис. 5. Сравнения антивирусных решений

Решения «Лаборатории Касперского» имеют сертификаты соответствия ФСТЭК России и ФСБ, а также полностью соответствуют требованиям закона о защите персональных данных, предъявляемым к антивирусным продуктам.[20] Преимущества от эксплуатации именно этого программного продукта, обоснование выбора для защиты локальной вычислительной сети ООО «Авангард» представлено ниже:

- контроль запуска программ;

- белые списки;

- контроль активности программ;

- поиск уязвимостей;

- контроль устройств;

- защита сетей любого масштаба;

- централизованное управление системой защиты;

- высокий уровень масштабируемости;

- система отчетов.

Функции, выполняемые антивирусным комплексом Kaspersky Total Security, полностью удовлетворяют требованиям по модернизации защиты локальной вычислительной сети. Выполняется требование по оптимизации контроля системы защиты - создание отчетностей различного плана. Централизованное управление позволит с удобством и повышенной эффективностью осуществлять безопасное функционирование локальной вычислительной сети ООО «Авангард» и всей его информационной системы в целом. Учтено основное направление в будущем развитии защиты ЛВС - высокий уровень масштабируемости. Поддержка отечественного производителя отвечает политике импортозамещения и повышает уровень технической поддержки продукта производителем.

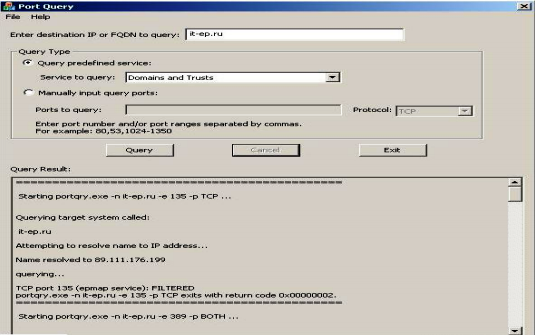

Вопрос несанкционированно открытых портов TCP/IP легко решается программными средствами. С помощью программы PortQueryUI, разработанной Microsoft и распространяемой на бесплатной основе можно без особых усилий проверить порты на наличие открытых и затем уже закрыть неиспользуемые порты во избежание угроз информационной безопасности. Средство PortQueryUI предоставляет функциональные возможности, облегчающие использование программы PortQry.[21]

Использование академического типа лицензии позволит предприятию сэкономить на программном обеспечении в два раза, по сравнению с обычным типом лицензии и обойдется в 133 504 рубля в год.

Рис. 6. Интерфейс программы-сканера PortQueryUI

Простой интерфейс программы является довольно дружелюбным решением, не раздражающий глаз сотрудника ИТ-отдела (рисунок 6. «Интерфейс программы-сканера PortQueryUI»).

Таблица 3

Программная часть модернизируемой защиты сети

|

Наименование продукта |

Назначение |

Цена |

|

Kaspersky Total Security |

Антивирусный комплекс |

896 рублей на 1 единицу в год |

|

PortQueryUI |

Сканер портов |

бесплатно |

В Таблице 3 «Программная часть модернизируемой защиты сети» представлено программное обеспечение, используемое в рамках апгрейда сети предприятия.

3.3. Структурная и функциональная схемы модернизированной сети

До модернизации защиты ЛВС предприятия существовало всего 3 VLAN, притом их организация имела свои недостатки. Ранее были рассмотрены логические локальные вычислительные сети: одна обслуживала финансово-экономический отдел, вторая - сотрудников, в третьей размещались сотрудники и клиенты, что само по себе недопустимо.

Недостатки были учтены и для осуществления модернизации защиты ООО «Авангард» спроектирована новая структурная схема защиты ЛВС предприятия.

Введены пять VLAN: управленческий отдел, сотрудники, пользователи, бухгалтерия, отдел кадров, кроме этого, внедрен межсетевой экран, промышленный маршрутизатор с технологией NAT, пять промышленных коммутаторов.

Таким образом, защита персональных данных при обработке информации отделом кадров возросла, и этот отдел выделен в отдельный VLAN.

Разделение сотрудников и клиентов, с последующим внесением сотрудников в отдельную логическую локальную вычислительную сеть.

Функциональная схема сети до модернизации была неоптимизированной, информационные потоки преодолевали лишние сегменты, затрудняя обмен информации в целом и нагружая сеть, что потенциально могло привести к возникновению ошибок и появлению новых уязвимостей.

Так, если управленческому отделу требуется передать распоряжение отделению международных программ, туризма и сервиса, необходимо было преодолеть отдел кадров. Более того, если требуется отделение финансов, экономики и права отчитаться перед управленческим отделом, то приходилось транслировать информацию через отделение заочного обучения, затем связываться с отделением международных программ, туризма и сервиса, и только потом, информация достигала своей цели.

С введением модернизированной защиты ЛВС информация стала циркулировать оптимальными путями. К примеру, распорядительная и отчетная деятельность управленческого отдела с отделениями осуществляется напрямую, так что уже нет необходимости затруднять работу сети.

Циркуляция оперативной информации осуществляется между отделениями, без связи с управленческим отделом - разгружается от ненужного информационного потока управленческий отдел, происходит упорядочивание трудового процесса. Впоследствии, если необходимо передать оперативную информацию на более высокие инстанции, то происходит ее конвертация в доклады, которые и направляются напрямую в соответствующий отдел.

Под непосредственную связь с секретарем директора выведен отдел кадров, минуя управленческий отдел.

3.4. Организация защиты модернизированной сети

На момент модернизации защиты ЛВС предприятия получены следующие результаты:

- переход на антивирусный программный комплекс Kaspersky Total Security с приобретением новых возможностей по обеспечению информационной безопасности;

- пересмотрена политика аутентификации и авторизации пользователей; пользователи имеют собственный уникальный логин-пароль, упразднены коллективные логин-пароли на целую группу;

- коммуникационные шкафы были удалены от люминесцентных светильников, во избежание электромагнитных помех, накладываемых на сетевое оборудование;

- запрещен доступ флеш-накопителей и оптических дисков: в первом случае реализовано средствами программного продукта Kaspersky Total Security, в втором случае - физическое отключение приводов оптических дисков;

- введены в эксплуатацию два серверных ИБП и пять промышленных ИБП - каждый на один из пяти коммутаторов, персональные компьютеры сотрудников финансово-экономического, управленческого, отдела кадров, директора.

- на данный момент, осуществить подключение дублирующего канала иного интернет-провайдера не представляется возможным в силу физической удаленности оптических магистралей, но проведены переговоры с данной организацией, итогами которой стала договоренность о проведении средствами провайдера коммуникаций к предприятию, в обмен на долгосрочное сотрудничество.

- проведена реорганизация логических локальных вычислительных сетей, опираясь на угрозы и недостатки предыдущего решения; наиболее важные отделы предприятия вынесены в отдельные VLAN, разделены сотрудники;

- средствами программного обеспечения PortQueryUI просканированы порты TCP/IP, при нахождении открытых несанкционированно портов происходило их закрытие, тем самым повысился уровень защиты ЛВС предприятия;

- обновлена последовательность символов на маршрутизаторе, именуемая паролем, в соответствии с требованиями, описанными в техническом задании;

- введен журнал фиксации работы персонала ИТ-отдела.

Заключение

Завершая исследование, отметим, что изучение современных средств и мер обеспечения состояния защищенности ЛВС позволило выделить следующие направления, которых следует придерживаться при проектировании модернизированной ЛВС предприятия:

- программное и аппаратное обеспечение должно состоять преимущественно из отечественных продуктов и решений;

- пересмотр политики аутентификации и авторизации пользователей;

- реорганизация локализации оборудования;

- блокирование свободного подключения внештатного оборудования к сети;

- повышение отказоустойчивости и энергонезависимости оборудования сети;

- заключение договора с еще одним Интернет-провайдером;

- реорганизация логических локальных компьютерных сетей (VLAN);

- проверка и закрытие неиспользуемых портов TCP/IP;

- введение специального журнала фиксации работы персонала ИТ-отдела в местах с ограниченным доступом.

В данной работе на тему «Защита сетевой инфраструктуры предприятия» были рассмотрены современные средства и меры по защите сети, проведен аудит информационной безопасности ООО «Авангард», представлены решения по устранению недостатков существующей сети предприятия. Также предложены аппаратные и программные средства, призванные стать частью модернизированной защиты и избавить локальную вычислительную сеть от угроз, подвергающих циркулирующую информацию предприятия опасности.

На основе этих данных были составлены рекомендации по модернизации ООО «Авангард», выработаны практические меры по размещению оборудования ЛВС, по подбору и сопровождению программной части ЛВС, по разграничению доступа разным категориям сотрудников и пользователям.

Денежные затраты на осуществление апгрейда защиты локальной вычислительной сети ООО «Авангард» составили сумму равную 1 547 158 рублей.

По завершению работ по проведению модернизации защиты ЛВС по установленным действиям, информационная безопасность объекта должна значительно повыситься.

Список использованных источников

Нормативные правовые акты

- Конституция Российской Федерации (принята всенародным голосованием 12.12.1993 г.) (с учетом поправок от 05.02.2014) // Собрание законодательства РФ. – 2014. - № 31. - Ст. 4398.

- Трудовой кодекс Российской Федерации от 30.12.2001 г. № 197-ФЗ (ред. от 03.07.2018) // Собрание законодательства РФ. – 2002. - № 1 (ч. 1). - Ст. 3.

- Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 03.08.2018) «О персональных данных» [Электронный ресурс] // СПС КонсультантПлюс. - Режим доступа: http://www.consultant.ru/cons/cgi/online.cgi?req=doc; base=LAW;n=200556#0 (дата обращения: 23.01.2019)

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» [Электронный ресурс] // Электронный фонд правовой и нормативно-технической документации. – URL: http://docs.cntd.ru/document/ 1200058320 (дата обращения: 23.01.2019)

Монографии и периодические издания

- Бузов Г.А. Защита от утечки информации по техническим каналам: учебное пособие. - Горячая Линия-Телеком, 2015. - 416 с.

- Валиев И.А., Шустов К.В., Мифтахова Л.Х. Комплексная система защиты информации в организации // Производственный менеджмент: теория, методология, практика. - 2016. - № 8. - С. 37-44.

- Скрипник Д.А. Основные понятия в области технической защиты информации // Общие вопросы технической защиты информации. - 2016. - № 1.- С. 42-50.

Интернет-ресурсы

- IBM IPS: превентивная защита от угроз безопасности [Электронный ресурс] // THG.ru ("Русский Tom's Hardware Guide"): Цифровое издание. - URL: http://www.thg.ru/technews/20100719_233000.html (дата обращения: 23.01.2019)

- Импортозамещение в России [Электронный ресурс] // NEWSRUSS.RU: Цифровой справочник. - URL: http://newsmss.ru/doc/ index.php/Импортозамещение_в_России (дата обращения: 23.01.2019)

- Как реагировать на компьютерную безграмотность? [Электронный ресурс] // Копилка эффективных советов: Блог. - URL: http://kopilkasovetov.com/internet-uroki-soveti/kak-reagirovat-na-kompyuternuyu- bezgramotnost (дата обращения: 23.01.2019)

- Как создать “белый” список сайтов в Google Chrome [Электронный ресурс] // SOFTREW.RU: все о Windows. - URL: http://www.softrew.ru/obzory/internet/838-kak-sozdat-belyy-spisok-saytov-v-google-chrome.html (дата обращения: 23.01.2019)

- Как создать и запомнить надежный пароль [Электронный ресурс] // Лайфхакер: Блог. - URL: http://lifehacker.ru/2014/06/07/nadyozhnyj-parol/ (дата обращения: 23.01.2019)

- Комплексная защита информации в локальной вычислительной сети пункта централизованной охраны [Электронный ресурс] // Мир и Безопасность: Специализированное издание. - URL: http://www.mirbez.ru/ index.php?option=com_content&view=article&id=1360&Ite mid=21 (дата обращения: 23.01.2019)

- Межсетевые экраны и VPN [Электронный ресурс] // Эшелон Комплексная безопасность: Научно-производственное объединение. - URL: https://npo-echelon.ru/production/66/ (дата обращения: 23.01.2019)

- Модернизация ЛВС: одежда «навырост» [Электронный ресурс] // Компания «Флайлинк»: Системный интегратор. - URL: http://www.flylink.ru/info/articles/503/818 (дата обращения: 23.01.2019)

- Настоящая цена «бесплатного» антивируса. [Электронный ресурс] // Kaspersky lab. - URL: https://blog.kaspersky.ru/av-free-roundup/3562/ (дата обращения: 23.01.2019)

- Описание запускаемого из командной строки средства Portqry.exe [Электронный ресурс] // Support Microsoft: Служба поддержки. - URL: https://support.microsoft.com/ru-ru/kb/310099 (дата обращения: 23.01.2019)

- Сертифицированные версии [Электронный ресурс] // Kaspersky lab. - URL: http://www.kaspersky.ru/enterprise-security (дата обращения: 23.01.2019)

- Система контроля и управления доступом [Электронный ресурс] // WIKIPEDIA.ORG: Свободная энциклопедия. - URL: http://ru.wikipedia.org/wiki/Система_контроля_и_управления_доступом (дата обращения: 23.01.2019)

- Средства защиты информации [Электронный ресурс] // CYCLOWIKI.ORG: компиляция сведений. - URL: http://cyclowiki.org/wiki/ Средства_защиты_информации (дата обращения 23.01.2019)

- Технология защиты информации [Электронный ресурс] // Technologies.su: Интернет-портал. - URL: http://technologies.su/ tehnologiya_zachity_informacii (дата обращения: 23.01.2019)

- Угрозы безопасности информации [Электронный ресурс] // Центр безопасности данных: системный интегратор. - URL: http://data-sec.ru/public/information-threats/ (дата обращения: 23.01.2019)

- Управление внешними запоминающими устройствами [Электронный ресурс] // TechNet.Microsoft.ru: Интернет-ресурс. - URL: https://technet.microsoft.com/ru-ru/library/ee922727.aspx (дата обращения: 23.01.2019)

-

Скрипник Д.А. Основные понятия в области технической защиты информации // Общие вопросы технической защиты информации. - 2016. - № 1.- С. 42. ↑

-

Конституция Российской Федерации (принята всенародным голосованием 12.12.1993 г.) (с учетом поправок от 05.02.2014) // Собрание законодательства РФ. – 2014. - № 31. - Ст. 4398. ↑

-

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 03.08.2018) «О персональных данных» [Электронный ресурс] // СПС КонсультантПлюс. - Режим доступа: http://www.consultant.ru/cons/cgi/online.cgi?req=doc; base=LAW;n=200556#0 (дата обращения: 23.01.2019) ↑

-

Трудовой кодекс Российской Федерации от 30.12.2001 г. № 197-ФЗ (ред. от 03.07.2018) // Собрание законодательства РФ. – 2002. - № 1 (ч. 1). - Ст. 3. ↑

-

Средства защиты информации [Электронный ресурс] // CYCLOWIKI.ORG: компиляция сведений. - URL: http://cyclowiki.org/wiki/Средства_защиты_информации (дата обращения 23.01.2019) ↑

-

Импортозамещение в России [Электронный ресурс] // NEWSRUSS.RU: Цифровой справочник. - URL: http://newsmss.ru/doc/index.php/Импортозамещение_в_России (дата обращения: 23.01.2019) ↑

-

IBM IPS: превентивная защита от угроз безопасности [Электронный ресурс] // THG.ru ("Русский Tom's Hardware Guide"): Цифровое издание. - URL: http://www.thg.ru/technews/20100719_233000.html (дата обращения: 23.01.2019) ↑

-

Как создать и запомнить надежный пароль [Электронный ресурс] // Лайфхакер: Блог. - URL: http://lifehacker.ru/2014/06/07/nadyozhnyj-parol/ (дата обращения: 23.01.2019) ↑

-

Как создать “белый” список сайтов в Google Chrome [Электронный ресурс] // SOFTREW.RU: все о Windows. - URL: http://www.softrew.ru/obzory/internet/838-kak-sozdat-belyy-spisok-saytov-v-google-chrome.html (дата обращения: 23.01.2019) ↑

-

Система контроля и управления доступом [Электронный ресурс] // WIKIPEDIA.ORG: Свободная энциклопедия. - URL: http://ru.wikipedia.org/wiki/Система_контроля_и_управления_доступом (дата обращения: 23.01.2019) ↑

-

Управление внешними запоминающими устройствами [Электронный ресурс] // TechNet.Microsoft.ru: Интернет-ресурс. - URL: https://technet.microsoft.com/ru-ru/library/ee922727.aspx (дата обращения: 23.01.2019) ↑

-

Межсетевые экраны и VPN [Электронный ресурс] // Эшелон Комплексная безопасность: Научно-производственное объединение. - URL: https://npo-echelon.ru/production/66/ (дата обращения: 23.01.2019) ↑

-

ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» [Электронный ресурс] // Электронный фонд правовой и нормативно-технической документации. – URL: http://docs.cntd.ru/document/ 1200058320 (дата обращения: 23.01.2019) ↑

-

Как реагировать на компьютерную безграмотность? [Электронный ресурс] // Копилка эффективных советов: Блог. - URL: http://kopilkasovetov.com/internet-uroki-soveti/kak-reagirovat-na-kompyuternuyu- bezgramotnost (дата обращения: 23.01.2019) ↑

-

Угрозы безопасности информации [Электронный ресурс] // Центр безопасности данных: системный интегратор. - URL: http://data-sec.ru/public/information-threats/ (дата обращения: 23.01.2019) ↑

-

Технология защиты информации [Электронный ресурс] // Technologies.su: Интернет-портал. - URL: http://technologies.su/tehnologiya_zachity_informacii (дата обращения: 23.01.2019) ↑

-

Модернизация ЛВС: одежда «навырост» [Электронный ресурс] // Компания «Флайлинк»: Системный интегратор. - URL: http://www.flylink.ru/info/articles/503/818 (дата обращения: 23.01.2019) ↑

-

Комплексная защита информации в локальной вычислительной сети пункта централизованной охраны [Электронный ресурс] // Мир и Безопасность: Специализированное издание. - URL: http://www.mirbez.ru/index.php?option=com_content&view=article&id=1360&Ite mid=21 (дата обращения: 23.01.2019) ↑

-

Настоящая цена «бесплатного» антивируса. [Электронный ресурс] // Kaspersky lab. - URL: https://blog.kaspersky.ru/av-free-roundup/3562/ (дата обращения: 23.01.2019) ↑

-

Сертифицированные версии [Электронный ресурс] // Kaspersky lab. - URL: http://www.kaspersky.ru/ enterprise-security (дата обращения: 23.01.2019) ↑

-

Описание запускаемого из командной строки средства Portqry.exe [Электронный ресурс] // Support Microsoft: Служба поддержки. - URL: https://support.microsoft.com/ru-ru/kb/310099 (дата обращения: 23.01.2019) ↑

- Жизнестойкость и особенности совладания с профессиональными трудностями.(Теоретические аспекты изучения проблемы жизнестойкости личности и особенностей совладания с профессиональными трудностями)

- Проектирование реализации операций бизнес-процесса ООО КОМФОРТ

- Роль семьи в формировании личности ребенка младшего школьного возраста

- Реформа электроэнергетики в России (определить направления развития этой отрасли экономики)

- Типографика эпохи конструктивизма

- Понятие и виды наследования (развернуто)

- Управления каналами сбыта в системе товародвижения реально существующей организации

- Юридическая ответственность (анализ)

- Особенности политики мотивации персонала организаций бюджетной сферы

- Сравнительный анализ операторов для различных языков программирования

- Влияние информационных сетей на становление современного общества (определить роль информационных сетей в развитии)

- Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами» ООО КОМФОРТ