Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «КАК ЕСТЬ»

Содержание:

ВВЕДЕНИЕ

В эпоху развития цифровой структуры во всех направлениях и отраслях, важное место занимает организационная структурная сеть. Как показывает практика, все сущности, что не имеют в себе дальнейшего развития становится старыми технологиями. Старая технология уступает в своей эффективности новым по ряду функций и несет за собой убыточный характер. Мало того, отсутствие развития технологий (не только сетей), ведет за собой деградацию не только предприятия, но и общества в целом. В связи с этим необходимо проводить регулярный аудит используемых технологий, следить за новостями в сфере IT и развивать информационную область каждого блока предприятия.

Выбранная мною тема актуальна с момента зарождения понятия сеть, так как прогресс в этом направлении не стоит на месте и необходимо регулярно обновлять ИС, для соответствия нынешним реалиями. Приблизительная длительность актуальности работы зависит от скорости развития сферы IT. Как гласит концепция технологической сингулярности, каждый последующий год скорость развития технологий увеличивается в геометрической прогрессии, поэтому уже в следующем году требуется актуализация внедренных технологий.

Ключевой задачей в рамках данной дипломной работы является анализ, проектирование, оптимизация и автоматизация работы мультисервисной корпоративной сети ООО «Ликвид». При углублении в тему следует изучить проходящие процессы компании, оценить текущую работу сети и выделить ключевые направления, в которых следует провести обновления ИС. По прошествии времени обучения в учебном заведении МФПУ «УНИВЕРСИТЕТ», мною были изучены новые стеки используемых технологий и выработаны навыки, которые требуются для выполнения данного дипломного проекта. Чтобы привести в порядок существующую сеть, необходимо внедрить следующие технологии:

- Централизованная глобальная защита информации

- Внедрение БД

- Внедрение внутренней системы документации

- Создание регламента по обработке входящих и внутренних потоков (узконаправленное внедрение)

- Обновление оборудования, внедрение бесперебойного питания

- Обновление маршрутизации сети средствами DCHP и DNS

- Работа над файловым сервером и создание групп с правами доступа в нее (файловый сервер)

Оценка целесообразности разрабатываемого решение тоже является немаловажным. Во времена дефицита бюджета в государственных учреждений, говорить о большом достатке частного малого бизнеса не приходится. Поэтому мой проект должен быть не только высокоэффективным, но и целесообразным по экономическим показателям. Если получится вывести многофункциональную проектируемую сеть на новый технологический уровень, обеспечить предприятия потоком прибыли, и при этом уложится в заданный бюджет, то мою работу можно считать успешной и объективно-необходимой. Для оценивания эффективности проекта будет использоваться формула расчета эффективности проекта и учитываться затраты на приобретение ПО и оплату работы труда.

Что же до объекта исследования, мне придется изучить его историю развития, его регламентирующие документы, присутствующие отделы.

Резюмируя данное введение, могу уверенно сказать, что какими бы не были результаты данной работы, она позволит целостно взглянуть на уровень полученных мною знаний и умений корректно отображать цели и результаты поставленных задач, а также на мои навыки работы с исходным материалом (в данном случае сети предприятия)

Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «КАК ЕСТЬ»

Объект исследования – ООО «Ликвид». ООО «Ликвид» - Международная ИТ-компания, поставщик ИТ-решений и сервисов, работающий на рынках России, восточной Европы, центральной Азии, Америки, Индии и Юго-Восточной Азии. Компания предлагает частные и публичные облачные решения, комплексные технологические решения, лицензирование программного обеспечения, поставку аппаратного обеспечения и сопутствующие услуги.

Компания является партнером более чем 3000 поставщиков программного и аппаратного обеспечения, имеет высочайшие партнерские статусы таких компаний, как Microsoft, Oracle, Adobe, Veeam, EMC, Cortado, Symantec, Dell, VMware, Citrix, Autodesk, Лаборатория Касперского, ITooLabs, Amby и других.

Компания основана в 1997 году в Москве как поставщик научного программного обеспечения.

Основной деятельностью компании являются продажи. Динамику и общие цифры можно посмотреть в таблице 1.

Динамика продаж ООО «Ликвид»

|

Наименование характеристики (показателя) |

2015 |

2016 |

2017 |

2018 |

2019 |

|

Объем продаж (ед.) |

12000 |

14000 |

13500 |

14700 |

??? |

|

Число постоянных клиентов (компаний) |

786 |

786 |

786 |

786 |

??? |

|

Прибыль (млн. руб.) |

2 |

3 |

2,65 |

4 |

??? |

Общество с ограниченной ответственностью "Ликвид"' создано в соответствии ФЗ РФ от 08.02.98г. № 14-ФЗ «Об обществах с ограниченной ответственностью» зарегистрировано 21 июля 2005 года по адресу: Москва, улица первомайская дом 10. строение 1.

Благодаря таблице 1 можно увидеть, что прирост прибыли компании, планомерно растет с каждым годом. Однако из-за отсутствия автоматизации и улучшения качества работы сети не позволяют выйти ООО «Ликвид» на новый рыночный уровень и расти с ускоренным темпом.

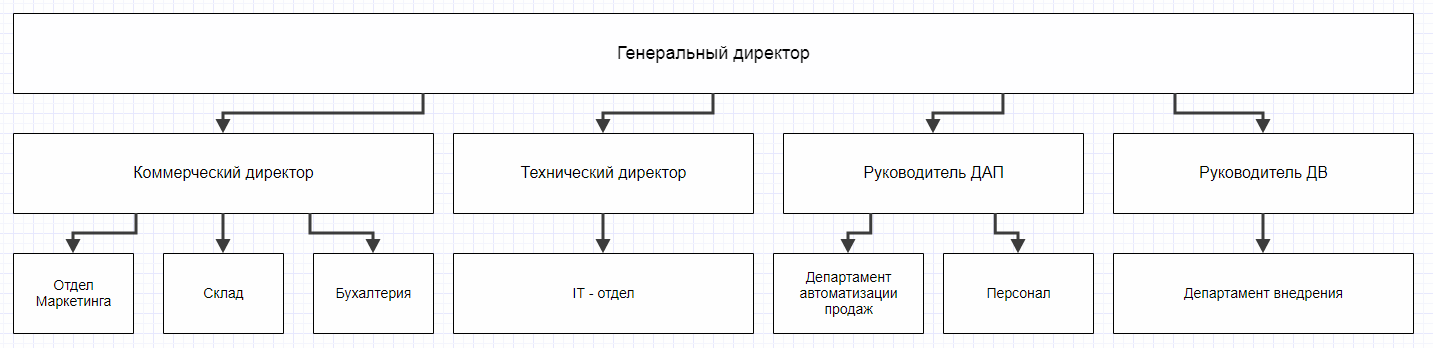

Структура предприятия. В компании ООО «Ликвид» все вопросы деятельности компании решаются генеральным директором и назначенным им заместителем.

Генеральный директор выбирает экономический и социальный путь развития компании, распределяет обязанности каждого отдела, отвечает за деятельность всей компании в целом, устанавливает направления внешнеэкономической деятельности; рассматривает и разрешает конфликтные ситуации, возникающие между администрацией и трудовым коллективом

Понятие организационной структуры - пространственно-временная структура производственных факторов и их взаимодействие с целью получения максимальных качественных и количественных результатов в самое короткое время и при минимальных затратах факторов производства. Под структурой управления понимается упорядоченная совокупность устойчиво взаимосвязанных элементов, обеспечивающих функционирование и развитие организации как единого целого. Организационная структура управления определяется также как форма разделения и кооперации управленческой деятельности, в рамках которой осуществляется процесс управления по соответствующим функциям, направленным на решение поставленных задач и достижение намеченных целей. С этих позиций структура управления представляется в виде системы оптимального распределения функциональных обязанностей, прав и ответственности, порядка и форм взаимодействия между входящими в ее состав органами управления и работающими в них людьми (рисунок 1).

Генеральный директор — это глава любой коммерческой организации, будь то акционерное общество или производственное предприятие. Функции генерального директора заключаются в общем руководстве производственно-хозяйственной деятельностью компании. Именно он несет полную ответственность за все принятые решения, за результаты деятельности предприятия и сохранность его имущества.

Коммерческий директор — по заместительству является заместителем директора.

Ключевой задачей является контроль бюджета компании, а также управление отделами:

- Отдел маркетинга

- Склад

- Бухгалтерия

Руководитель ДАП — управляет департаментом автоматизации продаж, который отвечает за планирование и контроль закупок товара; Взаимодействие с поставщиками; Мониторинг конкурентов; Обеспечение экономических показателей в соответствии с планами продаж; привлечение клиентов

Руководитель ДВ — управляет департаментом внедрения, который отвечает за внедрение и обучение работы с продаваемым товаром, предоставление технической поддержки клиентам, работа над проектами, реализация контента для продвижения товара.

Технический директор – отвечает за управление it отделом компании, который занимается настройкой, модерированием и оптимизацией существующей корпоративной сети. В перечень задач входит:

- Техническая поддержка сотрудников и клиентов

- Содержание тех. Структур в надлежащем виде

Обеспечение информационной защиты компании и предоставление современных способов взаимодействия как внутри, так и вне участников общения сотрудников и клиентов

Департамент продаж: Планирование и контроль закупок товара; Взаимодействие с поставщиками; Мониторинг конкурентов; Обеспечение экономических показателей в соответствии с планами продаж; привлечение клиентов (рисунок 2)

- Организационная структура Отдела Продаж

Склад: Управление инвентаризацией, работа с передачей продукции.

Отдел маркетинга: Составление плана/бюджета маркетинговых акций, направленных на стимулирование продаж (трейд маркетинг) и продвижение бренда (промо маркетинг); Выбор механики акции (купоны, скидки/распродажи, сэмплинг, конкурсы, подарки и т.п.); Подготовка промо-материалов (работа с внутренними дизайнерами, верстальщиками), сторонними подрядчиками, в т.ч. разработка POS-материалов, лендинговых интернет страниц; Оценка эффективности мероприятий, подготовка отчетов; Работа в тесной взаимосвязи с департаментом продаж, маркетинга, юридическим отделом

Персонал: консультирование клиентов по ассортименту и техническим характеристикам товаров. Соблюдение корпоративных стандартов обслуживания покупателей. Выкладка товаров. Оформление и контроль внешнего вида торговых площадей.

Бухгалтерия: Учет средств и хозяйственных операций с материальными и денежными ресурсами, устанавливает результаты финансово-хозяйственной деятельности.

В данной сфере работы компании Ликвид используется линейная организация структуры. В линейной структуре разделение системы управления на составляющие части осуществляется по производственному признаку с учетом степени концентрации производства, технологических особенностей, широты номенклатуры продукции и других признаков.

Линейная структура четко функционирует при решении задач с выполнением повторяющихся операций, но трудно приспосабливается к новым целям и задачам. Линейная структура управления широко используется мелкими и средними фирмами, осуществляющими несложное производство при отсутствии широких кооперационных связей между предприятиями.

Рабочие станции каждого из отделов собраны индивидуально в зависимости от выполняемых работ. Всего можно выделить 3 основных комплектации, Характеристики которых будут указаны в таблице 2 ниже:

Сборки компьютера

|

Сборка «бюджет №1» |

||

|

Процессор: |

Celeron J3160 |

Количество ядер процессора - 4 Частота процессора - 1600 мГц Автоматическое увеличение частоты - 2240 мГц Объем кэша L2 - 2 МБ |

|

Видеокарта: |

встроенная |

Производитель видеочипа - Intel Модель дискретной видеокарты - нет Модель интегрированной видеокарты - Intel HD Graphics 400 Тип видеопамяти - SMA Объем видеопамяти - выделяется из оперативной |

|

Оперативная память: |

DDR3 |

Размер оперативной памяти - 4 ГБ |

|

Жесткий диск: |

HDD |

Суммарный объем жестких дисков (HDD) - 1000 ГБ |

|

Сборка «сбалансированная №2» |

||

|

Процессор: |

Core i5 8500 |

Количество ядер процессора 6 Частота процессора 3000 мГц Объем кэша L3 9 МБ |

|

Видеокарта: |

встроенная |

Производитель видеочипа Intel Модель дискретной видеокарты нет Модель интегрированной видеокарты Intel UHD Graphics 630 Тип видеопамяти SMA Объем видеопамяти выделяется из оперативной |

|

Оперативная память: |

DDR4 |

Размер оперативной памяти 4 ГБ |

|

Жесткий диск: |

HDD / SSD |

1000 / 250 GB |

|

Сборка «Для объеморесурсных задач №3» |

||

|

Процессор: |

Core i7 7700 |

Количество ядер процессора 4 Частота процессора 3600 мГц Автоматическое увеличение частоты 4200 мГц Объем кэша L2 1 МБ Объем кэша L3 8 МБ |

Продолжение таблицы № 2.

|

Сборка «Для объеморесурсных задач №3» |

||

|

Видеокарта: |

встроенная |

Производитель видеочипа Intel Модель дискретной видеокарты нет Модель интегрированной видеокарты Intel HD Graphics 630 Тип видеопамяти SMA Объем видеопамяти выделяется из оперативной |

|

Оперативная память: |

DDR4 |

8 ГБ |

|

Жесткий диск: |

HDD / SSD |

2000 / 500 GB |

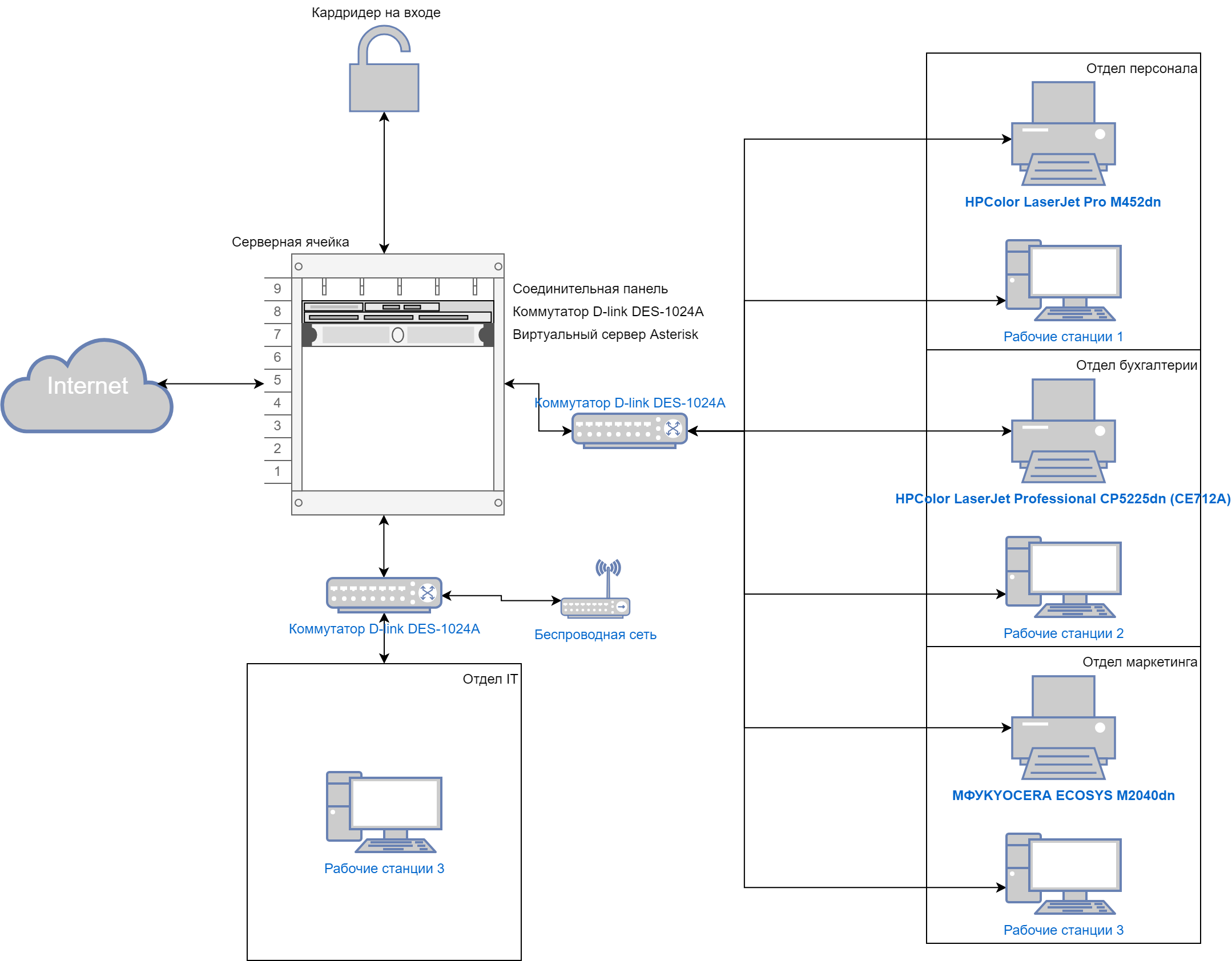

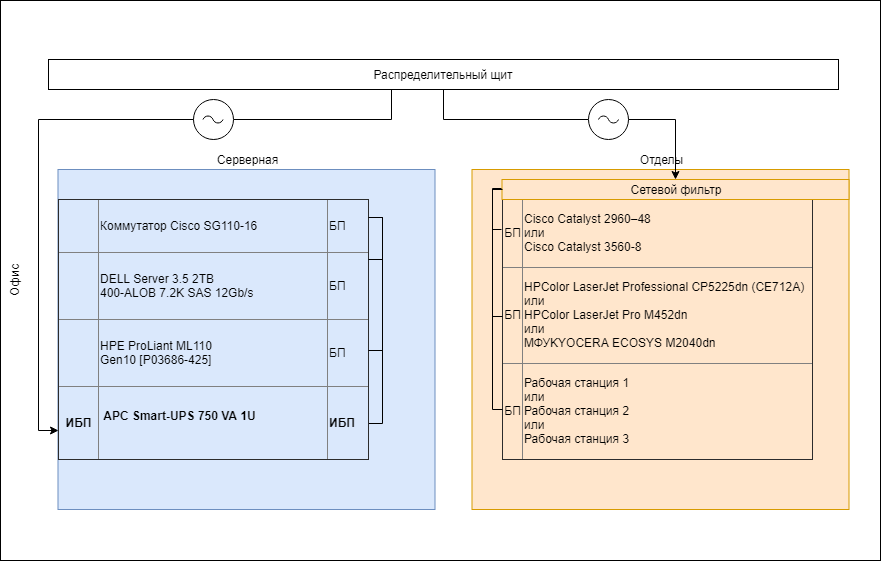

Схематическое представление технической архитектуры предприятия показано на рисунке 3:

- Техническая архитектура предприятия

В компании присутствует 4 МФУ общего назначения, которые в дальнейшем будут называться: принтер маркетинга; общий принтер; принтер бухгалтерии. Технические характеристики описаны в таблице 3:

МФУ

|

Название: |

Характеристики |

|

МФУ KYOCERA ECOSYS M2040dn |

Устройство - принтер/сканер/копир Тип печати - черно-белая Технология печати - лазерная Размещение - настольный Область применения - средний офис Количество страниц в месяц - 50000 Максимальный формат - A4 Максимальный размер отпечатка -216 × 356 мм Автоматическая двусторонняя печать - есть Максимальное разрешение для ч/б печати - 1200x1200 dpi Скорость печати - 40 стр/мин (ч/б А4) Время разогрева - 17 с Время выхода первого отпечатка - 6.40 c (ч/б) |

|

HP Color LaserJet Professional CP5225dn (CE712A) |

Устройство - принтер Тип печати - цветная Технология печати - лазерная Размещение - настольный Область применения - средний офис Количество страниц в месяц - 75000 Максимальный формат - A3 Автоматическая двусторонняя печать - есть Количество цветов - 4 Максимальное разрешение для ч/б печати - 600x600 dpi Максимальное разрешение для цветной печати - 600x600 dpi Скорость печати - 20 стр/мин (ч/б А4), 20 стр/мин (цветн. А4) Время выхода первого отпечатка - 17 c (цветн.) |

|

HP Color LaserJet Pro M452dn |

Устройство - принтер Тип печати - цветная Технология печати - лазерная Размещение - настольный Область применения - средний офис Количество страниц в месяц - 50000 Максимальный формат - A4 Максимальный размер отпечатка - 216 × 356 мм Автоматическая двусторонняя печать - есть Количество цветов - 4 Максимальное разрешение для ч/б печати - 600x600 dpi Максимальное разрешение для цветной печати - 600x600 dpi Скорость печати - 27 стр/мин (ч/б А4), 27 стр/мин (цветн. А4) Время выхода первого отпечатка - 8.90 c (ч/б), 9.50 c (цветн.) |

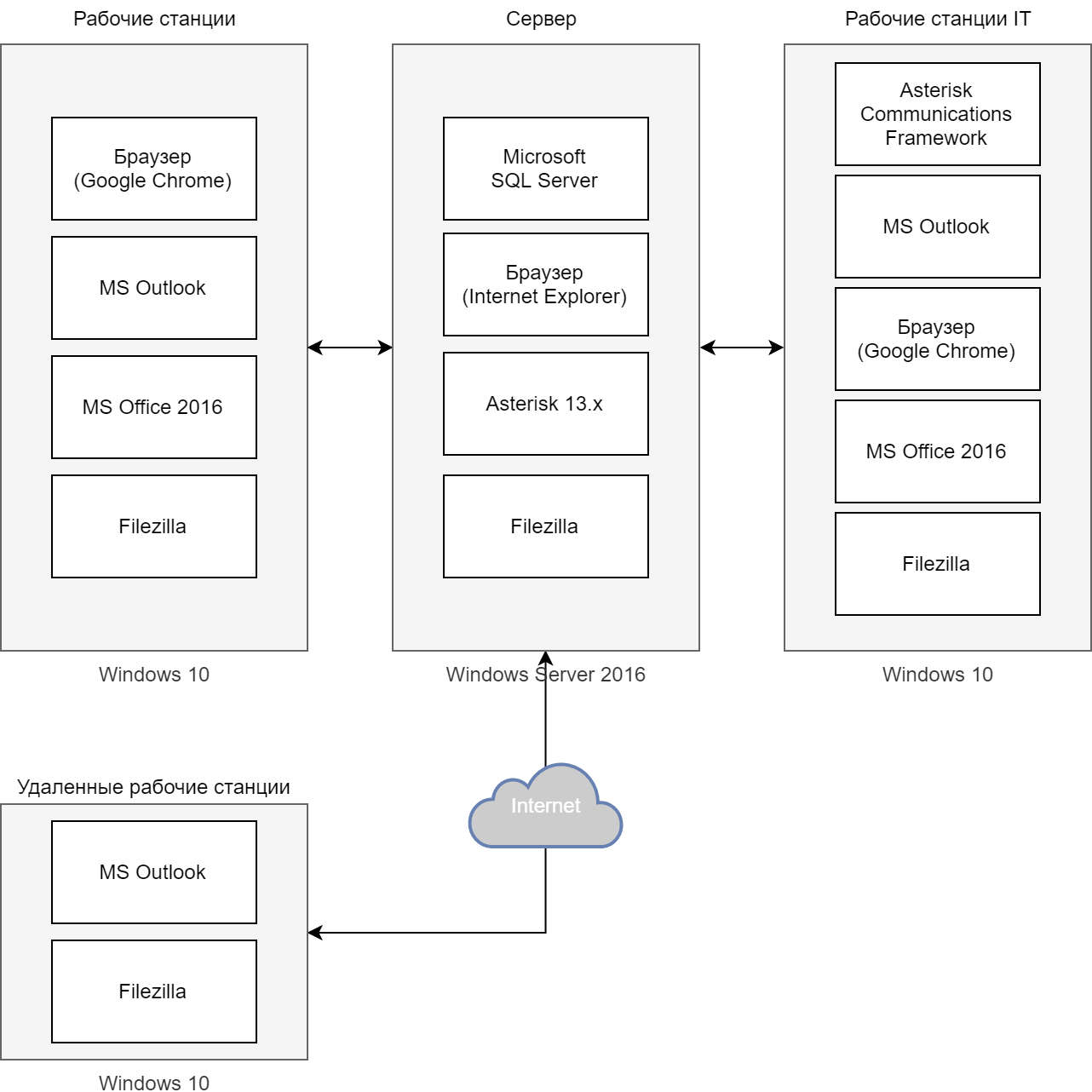

Ниже показана схема программной архитектуры предприятия (рисунок 4)

Вся текущая сеть располагается и управляется в серверной, доступ к которой есть только у it-отдела. Характеристики серверной расположены в таблице 4:

Характеристики серверной

|

HPE ProLiant ML110 Gen10 [P03686-425] |

|

|

Платформа: |

Форм-фактор сервера - 4.5U (tower) Процессорные сокеты - LGA3647 Максимальное количество устанавливаемых CPU - 1 Количество слотов для ОЗУ - 6 Максимально возможный суммарный объем ОЗУ - 192 Гб Форм-фактор отсеков накопителей - LFF (3.5") Количество отсеков для накопителей - 4 шт Интерфейс накопителей - SATA |

|

Центральный процессор: |

Количество установленных процессоров - 1 шт Производитель процессоров - Intel Модель процессоров - Xeon Silver 4108 Базовая частота - 1800 МГц Частота в режиме авторазгона - 3000 мГц Количество ядер одного процессора - 8 шт Кэш L2 - 8 МБ Кэш L3 - 11 МБ Архитектура процессора - Skylake |

|

Подсистема памяти (ОЗУ): |

Тип оперативной памяти - DDR4 RDIMM ECC Объем установленной оперативной памяти - 16 ГБ Частота оперативной памяти - 2666 мГц |

|

Хранилище данных: |

Количество установленных накопителей - нет Тип установленных накопителей - нет Наличие RAID контроллера - интегрированный Модель RAID контроллера - HPE Smart Array S100i SR Gen10 Уровни RAID - RAID 0, RAID 1, RAID 5, RAID 10 |

|

Система питания: |

Количество блоков питания - 1 шт Мощность системы питания - 550 Вт Возможность горячей замены БП - нет |

|

Подключение, интерфейсы: |

Сетевой адаптер - HPE 368i Скорость передачи данных Ethernet - 10/100/1000 Мбит/с Количество портов Ethernet - 2 шт Интерфейсы PCI-E - 3 слота x8, 2 слота x16 Форм-фактор плат расширения PCI-E - полноразмерный |

Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

Неотъемлемым элементом каждого предприятия, насколько мало оно бы не было, является внутреннее устройство сети. Правильно построенная корпоративная сеть позволит избежать утечек информации, задержек и простоев в связи с неисправностью сети или ее поломки. Приоритетной задачей, поставленной в моей работе, является создание мультисервисной корпоративной сети в ООО «Ликвид», которая будет включать в себя не только выход в интернет, а также стабильную работа сети, ее безопасность и внутреннюю структуру.

Автоматизация работы именно сети является для нас приоритетной задачей практически, как и в любом другом предприятии, так как данная структура присутствует везде. Систему автоматизации следует разрабатывать таким образом, чтобы отделы были взаимосвязаны.

Разрабатываемая система должна отвечать следующим принципам:

- Организационная масштабируемость. Ввод в действие системы на предприятии первоначально возможен на одном рабочем месте с дальнейшим, по мере необходимости, увеличением количества рабочих мест без потери, накопленной в базе данных информации.

- Корпоративность. Обеспечение доступа пользователя, при наличии у него соответствующих полномочий, к функциям системы.

- Управляемость. При возникновении необходимости в структурной реорганизации учреждения – гибкая переналадка системы не приводит к остановке в ее работе.

- Защищенность. Обеспечение разграничения доступа к базе данных системы по правам пользователей.

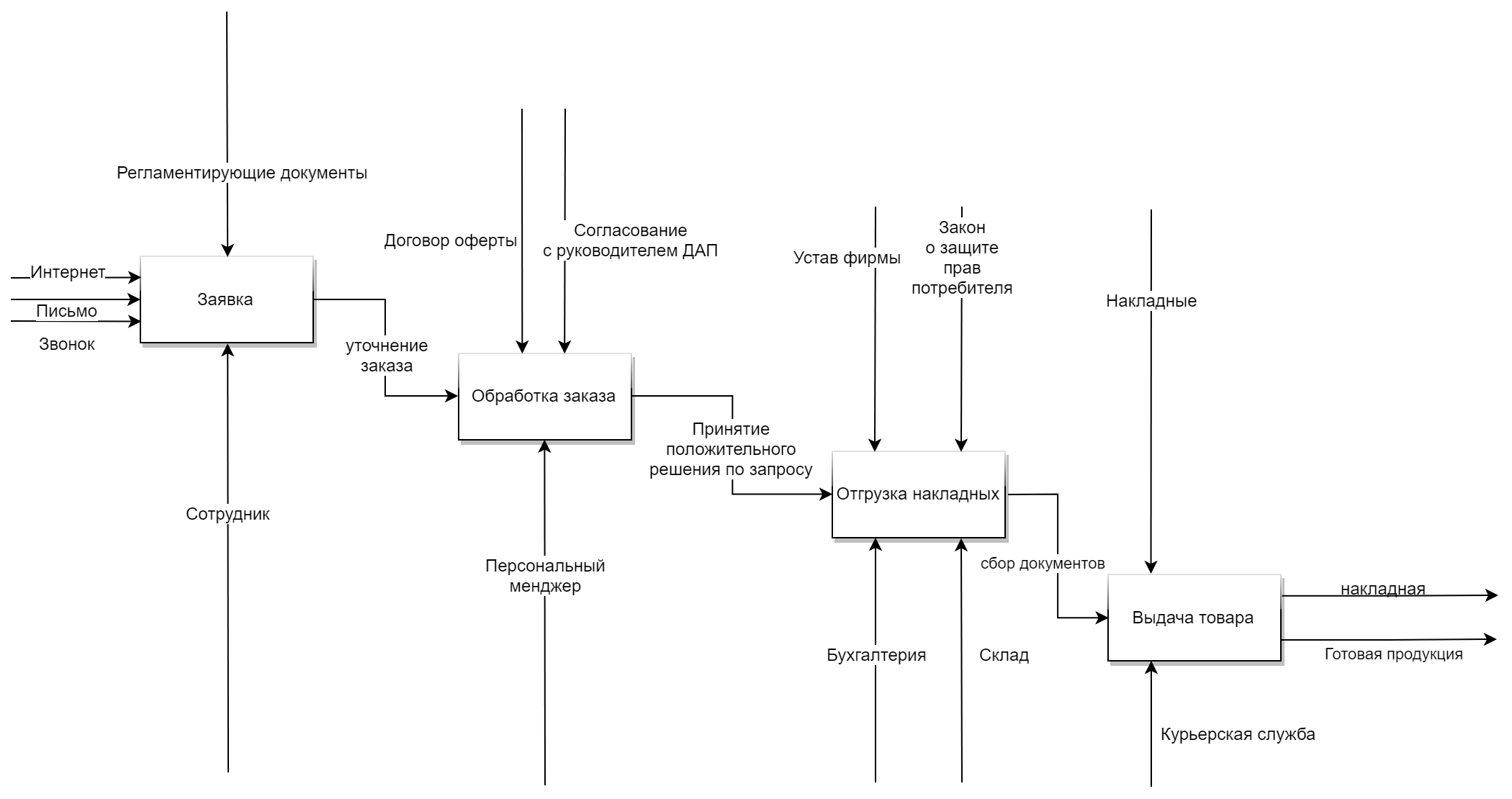

Рассмотрим бизнес-процесс по обработке входящей заявки на приобретение ПО в компании ООО «Ликвид», используя схематическое представление с помощью блока IDEF0 (рисунок 5). Эта методология позволяет предоставить в удобном виде функций системы и анализа требований к системам. При построении функциональных диаграмм по методологии IDEF0, каждый процесс отображается в виде отдельных процессорных блоков «контекстных диаграмм», процессорные блоки связываются в общую диаграмму со связями входов, выходов; а далее уже производится декомпозиция процессорных блоков в связанной общей диаграмме IDEF0. Степень уровней иерархии декомпозиции зависит от сложности основного процесса. Так как наше предприятие относится к сфере малого бизнеса и имеет за собой малое количество бизнес-процессов, то и блок схема имеет больших масштабов и проста в понимании.

- Модель IDEF0

Основные бизнес-процессы ведения деятельности структуры:

- Материально-техническое обеспечение деятельности (включает в себя закупку материалов, таких как бумага, краски, канцтовары, физические носители информации)

- Производственные процессы (преобразование входящих ресурсов в конечный продукт: сборка, сортировка, распределение, установка, запись на носители)

- Маркетинг и продажи (рекламные материалы: буклеты, листовки, баннеры, слайдеры, стенды. Реклама, продвижение товара на рынке, ценообразование)

- Обслуживание (оказание услуг, повышающих или поддерживающих ценность продукта: установка, обучение, поставка компонентов, наладка и пр.)

- Закупки (закупки у вендоров, производителей ПО, носителей дистрибутивов)

К вспомогательным бизнес-процессам относятся:

- Тех обеспечение (содержание офисов, зданий, производственных корпусов и т.п.)

- Поддержание инфраструктуры фирмы (общее управление, планирование, финансирование, бухгалтерский учет, юридическое обеспечение.)

- Информационное обеспечение

- Документооборот

- Экономическая безопасность

- Дополнительные услуги

- Управление персоналом

Исследование информационных потоков, несомненно, является важным аспектом для анализа в социотехнических системах (автоматизированные, организационные, человеко-машинные), что в последующем поможет в построении модели

Это поможет выявить систему работы объектов управления, взаимосвязь между элементами, динамику развития и структуру информационных потоков, а также наглядно отобразить объект управления. В рамках текущего проекта, все формы документов и сообщений, которые в данный момент не документируются можно разделить на группы документов. В них входят:

- Входящие данные вне системы

- Регламенты, инструкции, официальные положения и любые другие документы, отвечающие за сроки и процедуры обработки информации

- Документы, имеющие промежуточный характер, которые получаются в результате обработки данных и потоков

- Выходные документы

При анализе информационных потоков используются специальные, проверенные временем, разработанные методы: графический, графоаналитический метод и графический метод типа «дерево».

Каждый метод уникален по-своему и акцентирует внимание на определённых типах данных. Например, графический метод, чаще всего применяют для описания потоков информации, тогда как в сетевой модели фигурирует определенный документ. В графическом методе применяется макроуровень модели, и решаются задачи по общей схеме работы объектов управления. Идет соотношение всех элементов потока (документов), которые изображаются структурно-информационно-временной схемой. Также на ней отображаются краткие пояснения, которые включают в себя движение информации и материальных потоков

Сетевая модель работает по другому сценарию. Она рассматривает каждый документ более детально. Если он является конечным результатом выполнения работ, то он является конечным. Если данный документ используется в дальнейшем, то он называется начальным. Уточнение: работой является некоторая задача или функция, выполняемая элементом органа управления

Графоаналитический метод подразумевает в себе анализ матрицы смежности информационного графа. Исходя из этого, можно сказать, что в данном методе анализируются данные о парных отношениях комплекса информационных элементов, отображаемые в виде матрицы смежности

Чтобы нагляднее отобразить движение потоков информации в сети предприятия используется граф типа «дерево». Он отображает наиболее наглядно куда и как движется информация, путем построения взаимосвязи показателей и графы расчетов, которые описывают преобразование потоков данных в каждой отдельной итерации, формирующей показатель. В такой графе ребра ориентируют по иерархии информационных потоков от исходных к результирующим. Что позволяет масштабировать данный граф в сторону увеличения. В итоге мы получаем наглядную схему процессов движения и преобразования данных потоков и информации внутри проектируемой системы

Используемые протоколы. Обмен информацией в сети будет осуществляться по протоколу транспортного уровня TCP\IP.

TCP (IP идентификатор) — Особенностью данного механизма является то, что он умеет перезапрашивать данные в случае потери, устраняет дублирование, а также является надежным средством для передачи потока данных и дает уверенность в стабильности полученных данных. TCP успешно регулирует нагрузку в сети и уменьшает время ожидания данных, передавая их на большие дистанции (расстояния). С этой технологии передаваемые данные буду получены в той же последовательности, как и отсылались.

TCP/IP – стек технологий, известный также как стек DoD, один из самых известный, актуальный и перспективный стек технологий коммуникационных протоколов. В последнее время часто используется в сетевых решениях на основе серверов Windows, что является хорошим подспорьем для его установки в нашей проектируемой мультисервисной сети в предприятии ООО «Ликвид».

Защита информации в проектируемой сети является одним из самых важных факторов для рассмотрения и анализа. Как показывает практика, большая часть уязвимостей сети, ее взлом, уничтожение данных, а также потеря информации связанно с отсутствием их планирования на этапе анализа и разработки сети. Одним из самых ярких недавних примеров является взлом новосибирского филиала ПАО «Сбербанк» из-за простой безалаберности при проектировании внутренней локальной сети.

Все случаи несанкционированного доступа можно разделить на две категории, такие как случайные и непреднамеренные.

В первую очередь необходимо определить природу всех угроз, их форму и пути потенциального проявления в проектируемой мультисервисной автоматизированной сети.

Для решения поставленной задачи все многообразие угроз и путей их воздействия приводится к простейшим видам и формам, которые были бы адекватны их множеству в автоматизированной системе.

Исходя из опыта предшественников и анализа проектирования, эксплуатации сети, обработки и передачи данных все случаи воздействия на сеть и передаваемую информацию можно разделить на:

- отказы и сбои аппаратуры;

- помехи на линии связи от воздействий внешней среды;

- ошибки человека как звена системы;

- системные и системотехнические ошибки разработчиков;

- структурные, алгоритмические и программные ошибки;

- аварийные ситуации;

- другие воздействия.

Не стоит забывать и про воздействие человеческого фактора и его действий на работу и функционал системы. Это могут быть как чисто случайные попытки взлома, так и преднамеренные, имеющие за собой корыстную выгоду от взлома. Такие попытки могут происходить как извне, так и внутри предприятия. Для избежание таких попыток следует рассмотреть 5 основных средств защиты информации:

- аппаратные

- программные

- криптографические

- организационные

- законодательные

Операционная система Windows, используемая на персональных рабочих местах сотрудников, имеет встроенные средства обеспечения безопасности. Они включают в себя большой перечень инструментальных средств для отслеживания сетевой активности и использования сети в целом. Благодаря Windows Server мы имеем доступ к серверу, что дает возможность просматривать, какие ресурсы он использует; посмотреть ip адреса подключенных компьютеров к сети в данный момент, кто и с какими файлами взаимодействует в файловой системе сервера в данный момент; сбор системной информации и его проверка в записях журнала событий. Так же функционал текущей ОС умеет планировать потенциальные ошибки в настройках и выдавать эту информацию системному администратору для их избегания.

Важным моментом в шифровании данных является криптографический подход к шифрованию данных с открытым ключом, то есть ассиметричное шифрование. Суть данного подхода в том, что это интегрированный набор служб и инструментов администрирования, предназначенных для модерации приложениями, их создание и реализация в рамках использования алгоритма шифрования с открытым ключом.

Также Windows имеет внутри своего функционала шифрование EFS (Encrypting File System), что несомненно увеличивает безопасность мультисервисной сети в целом. Данный инструмент использует метод разграничения доступа к файлам и папками внутри файловой системы, то есть пользователь может работать с теми томами, к которым ему предоставлен доступ системным администратором. Каждая папка шифруется парой ключей, который предоставляется каждому к компьютеру в соответствии с настроенными правами доступа. Если такового у пользователя нет, то он или не увидит папку вовсе или при попытке зайти в нее ему будет отказано в доступе и высветиться соответствующая ошибка. В рамках дипломного проекта разграничение доступа к папкам будет происходит по отделам внутри предприятия/организации

Все это делает внутренние инженерные программные средства Windows являются для нас наиболее оптимальным решением для обеспечения необходимого уровня безопасности данных и сети с обеих сторон – экономической и технической.

Не стоит забывать про резервное копирование файлов. В рамках проекта выбор пал на оборудование DELL Server 3.5 2TB 400-ALOB 7.2K SAS 12Gb/s.

Они славятся хорошими рабочими характеристиками, отказоустойчивостью, относительной бездетностью, простотой настройки, а также своевременной технической поддержкой со стороны производителя и большим охватом использования во многих странах.

IOS Firewall Feature Set – аппаратный комплекс межсетевого экранирования для защиты от попыток проникновения извне. Данный комплекс мы реализуем на базе устройства Cisco 2621, который включает внутрь себя стандарт DES. Данный (ANSI называет его еще DEA - Data Encrypting Algorithm) стандарт показал себя как надежны и отказоустойчивый инструмент для защити от ряда атак, а также до сих пор считается криптостойким стандартом шифрования.

Защита от внутренних атак основывается на 3 ключевых составляющих:

- Аутентификация – проверка истинности (подлинности) подключаемого пользователя. Она определяет кто пытается подсоединиться и является ли он представленным пользователем.

- Авторизация – проверка уровня прав пользователя. Определяется текущий доступ и уровень прав подключаемого пользователя.

- Аудит – запись действий и хода пользователя в системе и запись их в журнал событий. В запись входит время и что конкретно в этот период было произведено с системой

Ключевые и самые уязвимые места в системе безопасности:

- Человеческий фактор.

- Ошибки в программах.

- Настройка программ по умолчанию на низкий уровень защиты.

В каждом месте, из указанных выше, системны администратор обязан проверить и устранить возможные дыры в системе безопасности.

В первую очередь, необходимо настроить экранные формы таким образом, чтобы вводимый пароль пользователям соответствовал критериям хорошего пароля:

- Использование цифр и букв

- Не менее 6 символов

- Использование верхнего и нижнего регистра

Также необходимо иметь пункт в политике безопасности, связанный со сменой пароля раз в месяц, для обеспечения еще большей безопасности мультисервисной сети. Как говорилось ранее, права доступа имеют ключевую роль в отказоустойчивости системы. Например, нельзя чтобы обычный сотрудник, занимающийся продвижением компании в интернете, имел доступ ко внутренним настройкам сервера и его составляющих. Данные разграничения необходимо настроить на основном контроллере домена. Также обязательно необходимо отключить гостевые профили на рабочих компьютерах во избежание утечки информации и записи в базу данных всех действий сотрудника. Для определения кто именно произвел действие нужно назначить каждому пользователю свое уникальное имя по определенным правилам, в частности, требуется создать свой профиль и личный каталог на файл-сервере для каждого участника сети. Групповые учетные записи не потребуются в рамках текущего дипломного проекта. Особенно важно уделить внимание созданию корректных групп с правами доступа, для избегания непреднамеренного взлома внутри компании. Не каждый человек имеет достаточные знания о работе те или иных файлов в системе, поэтому человеческий фактор не должен повлиять на работу всей сети в целом.

Во вторую очередь, важнейшим аспектом в корректном функционировании служб безопасности и сети требуется регулярно проверять выход обновлений и новых решений. Service Pack операционной системы закрывает новые дыры в системе безопасности. Появление таких уязвимостей связано, во-первых, с развитием информационной сферы в целом (появление новых программ, работа хакеров и взломщиков), а во-вторых, не все уязвимости системы могут быть замечены в одной версии программы или ОС и в последующих обновления они успешно закрываются, что несомненно дает преимущество над предыдущими версиями. Все это говорит о том, что своевременное обновление ПО является обязательным пунктом в обеспечении безопасности и модерирования сети в любой организации.

В третью очередь, требуется настроить ПО на максимально возможный уровень защиты, во избежание взлома и нарушения работы программы.

В четвертую очередь, отслеживание действий пользователей позволяет проанализировать их шаги и, возможно, улучшить систему в целом. Зачастую человек, создавший сложность в работе компании (например, удалил файл) будет максимально отстраняться от ситуации и не признавать своей вины.

Постоянный внутренний аудит в реальном времени с последующей записью всех шагов позволит определить источник проблемы и упростит шаги на ее устранение для системного администратора

Решение по бесперебойному питанию. Для обеспечения бесперебойного питания для сети будет использоваться оборудование фирмы APC семейства Smart-UPS RM. Их ключевой особенностью является гибкость в монтаже и высокая эффективность, доказанная временем и примерами других фирм. Бесперебойное питание позволит защитить сеть от прерываний в питании здания и в следствие чего – потеря, утрата данных и работы, которая выполняется в момент сбоев.

Самым известным и стабильным антивирусом, имеющим статус мировой, является антивирус Касперского. Он несет в себе ключевые качества своего продукта, такие как: малые требование к ресурсам компьютера, высокий уровень защиты системы и относительная дешевизна.

Средства повышения эффективности обработки и защиты информации. Информационная безопасность – это один из ключевых факторов, определяющих взаимодействие и функционирование любой экономической системы, начиная от небольших фирм и предприятий, заканчивая транснациональными корпорациями. Любое нарушение целостности и сохранности информации, а также ее кража или уничтожение может оказать негативное влияние на бизнес-процессы. Это в свою очередь приведет не только к моральному ущербу фирмы и всяким финансовым потерям, но и к потере доверия со стороны клиентов и партнеров, вовлеченных в бизнес.

По мере усложнения, развития и актуализации ИТ-инфраструктуры, проблема защиты информации становится все более и более актуальной. Это связано с непосредственным расширением областей взаимодействия предприятия. Бизнес становится все более мобильным, появляются новые технологии и устройства. Все это автоматически приводит к увеличению количества потенциальных угроз и рисков. Кроме того, угрозы становятся все более изощренными, поскольку хакеры, спамеры и другие злоумышленники также активно используют возможности, открывающиеся по мере развития информационных технологий, и готовят атаки с учетом присутствия потенциальных жертв антивирусных, антишпионских и других решений, которые необходимы в целях обеспечения безопасности.

Всего можно выделить 3 типа заражения по источнику:

- Через сеть Интернет

- Через зараженные файлы

- Через физические носители информации

По данным статистики, каждый день хакеры создают около 60 тысяч вредоносного ПО. Научно-исследовательские групы в Европе и США фиксируют постоянные хакерские взломы, новые вирусные ПО и полученный ущерб от их действий. Избежать таких взломов поможет антивирусная программа. Как показывает практика, встроенного антивируса и защитника в ОС Windows не всегда хватает для предотвращения взлома компьютера. Для защиты от вирусных атак были изобретены множественные антивирусные системы. Они позволяют определить вирус еще до того, как он внедряется в систему и нарушает работу компьютера. Антивирусы постоянно мониторят систему и определяют вирусы за счет своей базы ядер данных вирусов, что позволяет им быть эффективным средством против вирусных и вредоносных ПО

Не стоит забывать про многоуровневую антивирусную защиту. Следует обезопасить уровень серверов, рабочих станций и уровень шлюзов.

Политика безопасности – ряд комплексов и мер, описанных в виде документации, включающий в себя перечень необходимых требований для ИС, а также правила ее использования. В данной политике расписывается, как работать пользователям в рамках данной информационной системы. В комплекс мер по защите информации стоит отнести разграничение правд доступа пользователям, что существенно увеличить безопасность проектируемой сети.

Все выше изложенное эффективно работает только в комплексе, по отдельности каждый из способов защиты информации будет эффективен в рамках одного блока сети и будет закрывать только одиночные уязвимости.

Анализ существующих разработок и выбор стратегии автоматизации «КАК ДОЛЖНО БЫТЬ»

Мультисервисной сетью является сеть, которая включает в себя интеграцию передачи данных, речи и мультимедиа. Она отличается уровнем надежности и экономически эффективным объектом. Внутри такой сети все ИС и трафик передается по единой структуре, где каждый элемент связан друг с другом.

На текущий момент построение мультисервисной сети происходит по многочисленным видам технологий.

При выборе коммутаторов и маршрутизаторов учитывается масштабируемость проектируемой ЛВС, а также поддержка стеков технологий, используемых в задаче. На рынке существует несколько производителей данного оборудования: Huawei; Cisco; ZTE; D-link; Zyxel; Zelax; Nateks; QTech; РКСС; Mikrotik; Русьтелтех; Eltex.

Я выбираю работу с устройствами Cisco, так как они более понятны для меня и занимают высокую нишу в сфере такого оборудования.

Для обеспечения информационной безопасности необходимо внедрить в мультисервисную сеть (сервер, рабочие места) антивирусную систему. Она должна проводить экранирования проходящего трафика в сети в реальном времени. Из существующих разработок, самым известным и надежным антивирусом считается Антивирус Касперского. Оценка рынка антивирусных приложений показана в таблице 5:

Сравнение антивирусов

|

Характеристика |

Kaspersky |

ESET |

McAfee |

Symantec |

|

Поддержка сценария «запрет по умолчанию» с возможностью автоматического исключения из сценария необходимых для работы системы процессов и доверенных источников обновлений |

+ |

- |

+ |

- |

|

Выбор из реестра программ |

+ |

- |

- |

- |

|

Выбор из реестра исполняемых файлов |

+ |

- |

- |

- |

|

Ввод метаданных исполняемых файлов |

+ |

- |

+ |

- |

|

Ввод контрольных сумм исполняемых файлов (MD5, SHA1) |

+ |

- |

+ |

+ |

|

Ввод пути к исполняемым файлам (локального или UNC) |

+ |

- |

+ |

+ |

|

Выбор предустановленных категорий приложений |

+ |

- |

- |

- |

|

Разрешение/блокирование приложений для отдельных пользователей/групп пользователей Active Directory |

+ |

- |

+ |

- |

|

Мониторинг и ограничение активности программ |

+ |

- |

+ |

+ |

|

Мониторинг и приоритезация уязвимостей |

+ |

+ |

+ |

- |

|

Фильтрация ссылок |

+ |

+ |

+ |

+ |

|

Фильтрация содержимого по предустановленным категориям |

+ |

- |

+ |

- |

|

Фильтрация содержимого по типу данных |

+ |

- |

- |

- |

|

Интеграция с Active Directory |

+ |

- |

+ |

- |

Продолжение таблицы 5.

|

Характеристика |

Kaspersky |

ESET |

McAfee |

Symantec |

|

Разрешение/блокирование доступа к веб-ресурсам по расписанию |

+ |

- |

+ |

+ |

|

Формирование подробных отчетов об использовании ПК для доступа к веб-ресурсам |

+ |

- |

+ |

- |

|

По типу порта/шине |

+ |

+ |

+ |

+ |

|

По типу подключаемого устройства |

+ |

+ |

+ |

+ |

|

По группам пользователей в Active Directory |

+ |

- |

+ |

- |

|

Создание белых списков на основе серийных номеров устройств |

+ |

- |

+ |

- |

|

Гибкое управление правами доступа к устройствам на чтение/запись с возможностью настройки расписания |

+ |

- |

+ |

+ |

|

Управление временными разрешениями на доступ |

+ |

- |

+ |

- |

|

Управление временными разрешениями на доступ |

+ |

- |

+ |

- |

|

Сценарий «запрет по умолчанию», применяемый с учетом приоритетности |

+ |

+ |

+ |

- |

Еще одним плюсом будет то, что компания ООО «Ликвид» продает данный продукт, из-за чего его стоимость будет существенно ниже.

При выборе системы ERP ключевым параметром было документация на русском языке и ее оптимизация для задач предприятия. В таблице 6 были сравнены самые известные системы на рынке:

Сравнение ERP систем

|

Критерий |

HansaWorld Enterprise |

Microsoft Dynamics AX |

Microsoft Dynamics NAV |

SAP Business One |

iScala |

Галактика ERP |

1C 8.0 УПП |

|

Разработчик |

HansaWorld (Швеция) |

Microsoft (США) |

Microsoft (США) |

SAP AG (Германия) |

Epicor (США) |

Галактика (Россия) |

1С (Россия) |

|

Архитектура |

3-х звенная Сервер БД и сервер приложений на одном сервере |

2-х или 3-х звенная Возможность запуска нескольких серверов приложений |

3-х звенная |

2-х звенная |

- |

Возможность комбинирования 2-х и 3-х уровневой архитектуры в рамках одной инсталляции |

Клиент-сервер и файл-сервер |

|

Количество пользователей |

до 500 |

До 1000 |

До 250 |

- |

- |

До 330 |

До 140 |

|

Стоимость лицензий за рабочее место, Евро |

1000 - 2000 |

3500 |

1500-2650 |

- |

1200-2600 |

250-850 |

100-400 |

|

Стоимость внедрения (от стоимости лицензий) |

25-100% |

100-300% |

100-300% |

- |

100-150% |

50-100% |

100-150% |

|

Скорость внедрения (месяцев) |

1 - 3 |

6 - 15 |

3 - 6 |

1 - 2 |

3 - 18 |

4 - 18 |

3 - 9 |

|

Финансы |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

Основные средства |

+ |

+ |

+ |

+ |

+ |

||

|

Бюджетирование |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Подотчетные лица |

+ |

+ |

- |

+ |

+ |

||

|

Управление персоналом |

- |

+ |

+ |

- |

+ |

+ |

+ |

Продолжение таблицы 6.

|

Критерий |

HansaWorld Enterprise |

Microsoft Dynamics AX |

Microsoft Dynamics NAV |

SAP Business One |

iScala |

Галактика ERP |

1C 8.0 УПП |

|

Консолидация |

+ |

+ |

- (отдельный продукт) |

||||

|

Закупки |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

Продажи |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

Склад |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

Производство |

+ |

+ |

+ |

- / + (сборка) |

+ |

+ |

+ |

|

Управление проектами |

+ |

+ |

+ |

+ |

|||

|

CRM |

+ |

+ |

+ |

+ |

+ |

||

|

Точки продаж (POS) |

+ |

||||||

|

Послепродажная поддержка (Сервис) |

+ |

+ |

+ |

||||

|

Электронная почта (e-mail) |

+ |

+ (интеграция с Outlook) |

+ (интеграция с Outlook) |

||||

|

Электронная коммерция |

+ |

+ |

Отдельный продукт |

||||

|

Генератор отчетов |

+ |

+ |

+ |

+ |

+ |

||

|

Кол-во внедрений |

70 000 |

6 000 |

55 000 |

6 000 |

Выбор пал на систему автоматизации 1С: предприятие, которая славится своей структурой и многофункциональностью, также широко распространена на территории СНГ.

Чтобы правильно выбрать стратегию автоматизации задачи, необходимо в первую очередь определить функционал проектируемой ИС. Информационная система должна быть масштабируемой, обладать хорошей надежность и высоким уровнем хранения данных. Мультисервисная сеть должна быть удобной в использовании, понятной как it отделу, так и обычным сотрудникам. Важно не нагромоздить в нее лишнего функционала и ПО, чтобы в дальнейшем они не мешали корректному развитию и расширению данной сеть. Стоит отметить и функционал автоматизируемой системы: внутренний документооборот, защищенность от преднамеренных и непреднамеренных взломов, а также хорошую систему аналитики.

Для реализации проекта документооборота можно выделить следующие этапы:

- Сбор данных по текущим входящим и исходящим потокам. Количество каналов и общая сумма данных, входящих в БД.

- Выбор стратегии автоматизации. Обоснование и выбор из существующих типовых стратегий и решений с учетом специфики предприятия

- Определение текущего и внедряемого функционала. Требуется рассмотреть каждый разрабатываемые проект отдельно в рамках выбранного типа жизненного цикла проекта.

- Формирование ТЗ, планирование бюджета и выполняемых работ

Выбор стратегии автоматизации

Автоматизация делится на 4 вида:

- Кусочная

- По направлениям

- Комплексная

- Автоматизация по участкам

В кусочной автоматизации под автоматизацию приобретается отдельная ИС, по выполняемым ею функций, которая не имеет в своей основе никакой стратегии и реализации на данном проекте.

При автоматизации по направлениям происходит автоматизация конкретно взятого блока предприятия, в нашем случае документооборота. С помощью этого метода на выходе мы получаем полностью готовое автоматизированное решение одного из блока, который в последствии без особых сложностей внедряется в компанию. Это стоит учитывать при выборе жизненного цикла разработки проекта автоматизации.

При хаотичной автоматизации происходит автоматизация куска внутри блока, например, отдельно взятая таблица или СУБД.

Полная автоматизация автоматизирует все предприятие в целом, что очень сильно расширяет диапазон выполняемых работ, в том числе и увеличивает затраты на разработку данного решения автоматизации

Из чего можно сделать вывод, что лучшим решением для автоматизации выбранного предприятия и участка автоматизации будет автоматизация по направлениям, где мы берем узконаправленный участок для работы и приводим его проектируемому виду. Для решения данной задачи лучше всего подойдет коробочное решение 1С: Предприятие, которое нужно доработать под требования предприятия и моего дипломного проекта

При приобретении сетевого оборудование главными характеристиками является соответствие характеристик устройства с проектируемой мультисервисной сетью.

Например, необходимо учитывать количество доступных портов в коммутаторах, чтобы избежать отсутствия свободных мест для подключения. При приобретении дополнительных вычислительных мощностей нужно помнить, что они должны обрабатывать информацию с достаточной скоростью и без задержек. Не стоит забывать и про масштабируемость проектируемой сети, так как в будущем может потребоваться расширение персонала предприятия и наращивание структуры в целом.

При автоматизации процессов рассматривается 3 способа приобретения ПО:

- Покупка коробочного программного продукта

- Покупка коробочного программного продукта и его доработка

- Разработка ИС компанией, специализирующейся на данной теме

- Разработка ИС своими силами «с нуля»

В таблице 7 приведена стоимость и уровень соответствия поставленной задачи в рамках дипломного проекта, где: 0 – полное несоответствие, 3 – полностью совпадает с задачей.

Сравнение способов приобретения ИС

|

Способ приобретения \ критерии |

Покупка готовой специализированной ИС |

Разработка ИС своими силами |

Разработка ИС сторонней фирмой |

Покупка системы и её доработка |

|

Соответствие проекту |

0 |

2 |

1 |

3 |

|

Стоимость внедрения |

~200000 руб. |

~350000 руб. |

~375000 руб. |

~ 150000 руб. |

|

Адаптивность |

Невозможность изменения системы |

Полная свобода действий |

Частичная свобода действий, привязка к компании производителю |

Частичная свобода действий |

|

Надежность |

Хорошая надежность |

Малая надежность |

Зависит от фирмы-производителя |

Высокая надежность ИС |

Почему выбор падает на последний вариант? Если вернуться к выше описанному в пункте 1.3.1 становится очевидно, что текущая реализация документооборота (в том числе и падающих заявок) оставляет желать лучшего. Из-за плохой реализации данного процесса скорость обработки заявок существенно ниже, чем у конкурентов. Самый серьезный недочет: многие заявки теряют свою актуальность в связи долго рассмотрения входящих потоков

При выборе ИС учитывается заложенный бюджет. Также необходимо иметь возможность четко следовать ТЗ и в любой момент иметь возможность вернуться к начальным итерациям для внесения правок. Важным фактором в выборе ИС будет скорость настройки и работы в ней, которые никак не повлияют на деятельность компании в целом.

Стоит уточнить, что любая работа с компаниями разработчиками ИС несет за собой риски «паразитирования» на компании, из-за в обозримом будущем может появится экономическая дыра, связанная с постоянными денежными выплатами для поддержания функционирования системы в рамках предприятия, потому что нельзя оценить, какие обновления и требования могут появится в данной сети далее. Если же разрабатывать информационную систему своими силами мы придем к тому, что для создания функциональной ИС придется затратить большие денежные средства и взять в штат новых работников.

Обоснование проектных решений

Основой компонент вне машинного информационного обеспечения – это система документации, которая применяется в процессе управления экономическим объектом. Под документом понимается определенная совокупность сведений, используемая в процессе решения экономических задач. Обычно она расположена на материальном носителе соответствуя с установленной форме.

Работа с заявками по приобретению программного обеспечения и обучения должны проходить через ряд согласований и участия нескольких лиц. Чтобы каждая заявка была правильно оформлена и была зафиксирована необходимо внедрить в нашу мультисервисную сеть систему обработки заявок, которая будет соответствовать определённым критериям и являться некоторой базой данных заявок. Так же в ней должны быть описаны процессы обработки входящего потока. Выбор пал на 1С: Предприятие.

В ней есть уже готовые данные для работы с заявками.

Информационное обеспечение - это совокупность данных, которые представлены в определенной форме и предназначены преимущественно для компьютерной обработки. Методическое и организационное обеспечение - это совокупность мероприятий, которые направлены на функционирование компьютера и программного обеспечения для достижения положенного результата.

В состав информационного обеспечения включаются два комплекса. Компоненты, не входящие в машинное информационное обеспечение, а именно, классификаторы технико-экономической информации и документы, и компоненты, входящие в машинные информационные обеспечения.

По сфере действия выделяют всего несколько видов классификаторов: международные, общегосударственные (общесистемные), отраслевые и локальные классификаторы.

Информационным обеспечением по работе, настройке и создании сети будет «общие правила по работе и создании сети Cisco». Данный регламент считается международным и широко применяется во многих сферах и отраслях.

Выбирая как описывать принципы работы сетевых протоколов было найдено несколько вариантов:

- Модель OSI, она же Модель ВОС, Взаимосвязь открытых систем. Эталонная модель. — теоретическая модель, описанная в международных стандартах и ГОСТах.

- Модель TCP/IP — практически использующаяся модель, принятая для работы в Интернете.

- Модель SPX/IPX — модель стека SPX/IPX (семейство протоколов для ЛВС Novell NetWare).

- Модель AppleTalk — модель для сетей AppleTalk (протоколы для работы сетей с оборудованием Apple).

- Модель Fibre Channel — модель для высокоскоростных сетей Fibre Channel.

Модель OSI хороша как теоретическая модель, однако на практике ее уже давно не используют.

Модель AppleTalk применяется при работе с оборудованием apple, которого в рамках данной работы нет

Модель Fibre Channel является также неудобным для нас вариантом и основной отраслью ее применения является сеть для хранения данных.

Модель SPX/IPX используется совместно с сетевой ОС NetWare и тоже нам не подходит

Модель TCP/IP является практической и самой популярной моделью на сегодняшний день, в связи с чем он был выбран для текущей работы. Он включает в себя четыре уровня:

- Прикладной уровень (Application Layer),

- Транспортный уровень (Transport Layer),

- Межсетевой уровень (Сетевой уровень) (Internet Layer),

- Канальный уровень (Network Access Layer).

Эти протоколы реализуют полностью модель OSI

На стеке протоколов TCP/IP построено всё взаимодействие пользователей в IP-сетях. Стек является независимым от физической среды передачи данных, благодаря чему, в частности, обеспечивается полностью прозрачное взаимодействие между проводными и беспроводными сетями. В таблице 8 указаны распределения протоколов по уровням в модели TCP/IP:

Уровни стека протоколов TCP/IP

|

Уровень |

Протоколы |

|

Прикладной |

HTTP, RTSP, FTP, DNS |

|

Транспортный |

TCP, UDP, SCTP, DCCP |

|

Сетевой (Межсетевой) |

IP |

|

Уровень сетевого доступа |

Ethernet, IEEE 802.11 WLAN, SLIP, Token Ring, ATM и MPLS |

Операционная система, в дальнейшем сокращенно ОС –

комплекс управляющих и обрабатывающих программ, которые, во-первых, выступают как интерфейс между устройствами вычислительной системы и прикладными программами, а во-вторых – предназначены для управления устройствами, управления вычислительными процессами, эффективного распределения вычислительных ресурсов между вычислительными процессами и организации надёжных вычислений. Это определение применимо к большинству современных операционных систем общего назначения.

Windows 10 – одна из самых востребованная и удобная (со стороны обычного пользователя) операционная система, отлично подходящая для работы в офисе пользователю, имеющему небольшие и средние познания в компьютерной технике и управлении с программным обеспечением. Рассматриваемое в работе программной обеспечение отлично функционирует в данной операционной системе

Программное обеспечение (ПО) – это совокупность всех программ и подготовленных определенным образом данных, обеспечивающих использование компьютера в интересах его пользователя. Программное обеспечение работает в связке пользователь-аппаратура. По факту, оно предназначено для управления аппаратными средствами.

Клиент-серверный вариант работы предназначен для использования в рабочих группах или в масштабе предприятия. Он реализован на основе трехуровневой архитектуры «клиент-1с сервер». Клиент-серверная архитектура разделяет всю работающую систему на три различные части, определенным образом взаимодействующие между собой:

- клиентское приложение,

- кластер серверов 1С: Предприятия,

- сервер базы данных.

Программа, работающая у пользователя, (клиентское приложение) взаимодействует с кластером серверов 1С: Предприятия 8, а 1С сервер, при необходимости, обращается к серверу баз данных. Довольно хорошим фактором является то, что физически кластер серверов 1С: Предприятия 8 и сервер баз данных позволяет расположить сервер на одном или нескольких компьютерах. Что позволит администратору сервера контролировать нагрузку на сеть.

Microsoft Office – Офисный пакет приложений, созданных корпорацией Microsoft для операционных систем Microsoft Windows и Apple Mac OS X. Ключевой особенности этого пакета является использование этих программ в связке с другими приложениями, поддержкой макросов и скриптов, также он является самым известным пакетом программ для работы с: текстами, базами данных и электронными таблицами. Microsoft Office является сервером OLE объектов не имеющих серьезных конкурентов.

Для настройки коммутаторов используется ПО Standard Multilayer Software Image (SMI) и Enhanced Multilayer Software Image (EMI). Они включают в себя расширенную поддержку QoS, списки доступа, возможность статической маршрутизации и маршрутизации с помощью протокола RIP, расширенную функциональность корпоративного класса, включая аппаратную маршрутизацию одноадресного (unicast) и многоадресного (multicast) IP трафика, PBR, протокол WCCP.

Чтобы корректно спроектировать сеть на предприятии ООО «Ликвид» нам потребуется комплекс оборудования, такого как: маршрутизаторы, коммутаторы, витые пары, серверное оборудование, которые описаны в пункте 1.3.1.

Маршрутизатор – устройство для сетевого уровня модели OSI. Он нужен для определения и направления пути данных-трафика и дальнейшего распространения по сети. Он определяет оптимальный путь для передачи трафика, основываясь на информации сетевого уровня. В двух словах, он получает адрес пользователя и основываясь на загруженности сети определяет для передаваемого им трафика оптимальный путь по сети. Устанавливаются они в точках разветвления путей сети. В рамках дипломного проекта используются маршрутизаторы Cisco. Они обладают хорошей отказоустойчивостью и позволяют развертывать высокопроизводительные серии IP/MPLS и масштабируемые персонализированные услуги IP в граничном сегменте сети.

Коммутаторы предназначены, чтобы соединить несколько узлов компьютерной сети в пределах одного сегмента сети. По сравнению с маршрутизатором, он располагается уже на втором канальном уровне модели OSI. Еще их называют многопортовыми мостами и используют как таковые. В рамках проектируемой сети в предприятии мы будем использовать 48-портовые коммутаторы Cisco. Благодаря им можно настраивать VLAN сети, так как данные коммутаторы работают так же с 3 уровнем модели OSI. Это дает нам возможности соединять рабочие станции, находящиеся на одном маршрутизаторе в несколько виртуальных локальных сетей, что улучшает возможность масштабируемости сети и дает возможность разграничивать доступ рабочих компьютеров на сетевом уровне

Витая пара – вид кабеля связи, представляет собой одну или несколько пар изолированных проводников, скрученных между собой (с небольшим числом витков на единицу длины), покрытых пластиковой оболочкой. Свивание проводников производится с целью повышения степени связи между собой проводников одной пары и последующего уменьшения электромагнитных помех от внешних источников,

Будет использоваться витая пара CAT5 (полоса частот 100 МГц) – 4-парный кабель, использовался при построении локальных сетей 100BASE-TX и для прокладки телефонных линий, поддерживает скорость передачи данных до 100 Мбит/с при использовании 2 пар.

Современные сети разрабатываются на основе стандартов, что позволяет обеспечить, в первую очередь, их высокую эффективность и, во вторую, возможность их взаимодействия между собой.

В модель жизненного цикла системы входят все этапы жизненных циклов, начиная от создания системы и заканчивая её эксплуатацией.

Исходя из этого получается, что жизненный цикл информационной системы вбирает в себя все стадии и этапы ее создания, сопровождения и развития:

- предпроектный анализ (в это понятие также входит формирование функциональной и информационной моделей объекта, для которого назначена информационная система);

- проектирование системы (включая разработку технического задания, эскизного и технического проектов);

- разработку системы (в том числе программирование и тестирование прикладных программ на основании проектных спецификаций подсистем, выделенных на стадии проектирования);

- интеграцию и сборку системы, проведение ее испытаний;

- эксплуатацию системы и ее сопровождение;

- развитие системы.

За весь жизненный цикл ИС происходит улучшение и модернизация ее технической-программной. Однако, остальное прикладное ПО системы нужно сохранить и перенести в обновленные платформы аппаратно-программного уровня.

Из-за того, что в нашей разрабатываемой ИС используется самостоятельная разработка, ключевой основой выбора стандарта жизненного цикла будет простота, отсутствие жестких критериев по нормативам, а также он должен включать в себя современные требования к информационной системе.

Для постсоветского региона, в частности России, при создании и испытании автоматизированных сетей, были придуманы и регламентированы ГОСТ (например, 34). Однако данные версия норм была написана без учета текущих реалий развития рынка it и текущих способов реализации сетей. Для обеспечения полного и правильного контроля над проектируемой сетью и задача, которые мы автоматизируем, будет использоваться международный стандарт ISO/IEC 12207.

Этим стандартом пользуются большое количество предприятий в рамках автоматизации систем. Благодаря ему можно корректно определить структуру жизненного цикла, которая будет содержать в себе процессы, выполняемые во время создания программного обеспечения проектируемой мультисервисной проектируемой сети.

Стоит помнить, что данные стандарт не дает конкретного типа модели жизненного цикла и его методов разработки. Основная его задача – задать определенные рекомендации, которые являются общими к любой модели жизненного цикла, то есть задает направление на реализацию в рамках предприятия.

Можно выделить три основных группы в рамках данного стандарта, такие как:

- Организационные. Создание инфраструктуры проекта, определение жизненного цикла, его улучшение, а также управление проектами

- Основные. В эту группу входят действия приобретения, эксплуатации, разработки и сопровождения

- Вспомогательные. В рамках этой группы производятся документирование, обеспечения качества, верификация, аттестация, оценка, аудит, управление проектами и решение проблем

Если рассматривать другие существующие стандарты, то они заточены под более требовательные и узконаправленные разрабатываемые ИС.

Из существующих на данный момент моделей, можно выделить две, самых распространённых: каскадная и спиральная. Отличительной разницей в этих моделях является то, что в спиральной модели ИС считается многородной и каждое взятое ПО определяется отдельно. В нашем случае подходит каскадная модель, в которой все ПО обозначается как единое целое с ИС.

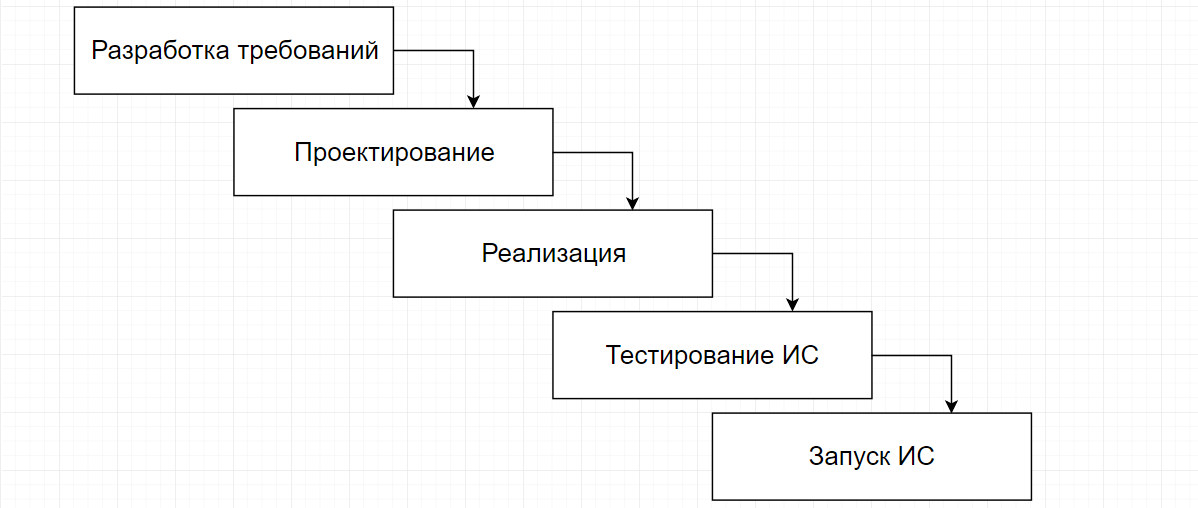

На представленном рисунке 6 каскадная модель разбивает разработку на этапы, где переход к следующему этапу начинается в момент окончательного завершения предыдущего этапа. Из этого получается, что в каждый этап на выходе мы получаем законченный набор проектной документации, которую можно передать другой команде для последующего процесса разработки. Также в такой модели, неоспоримым преимуществом будет возможность адекватного планирования сроков как начала, так и завершения работ, и затраты на выполнения.

- Каскадная модель жизненного цикла проекта

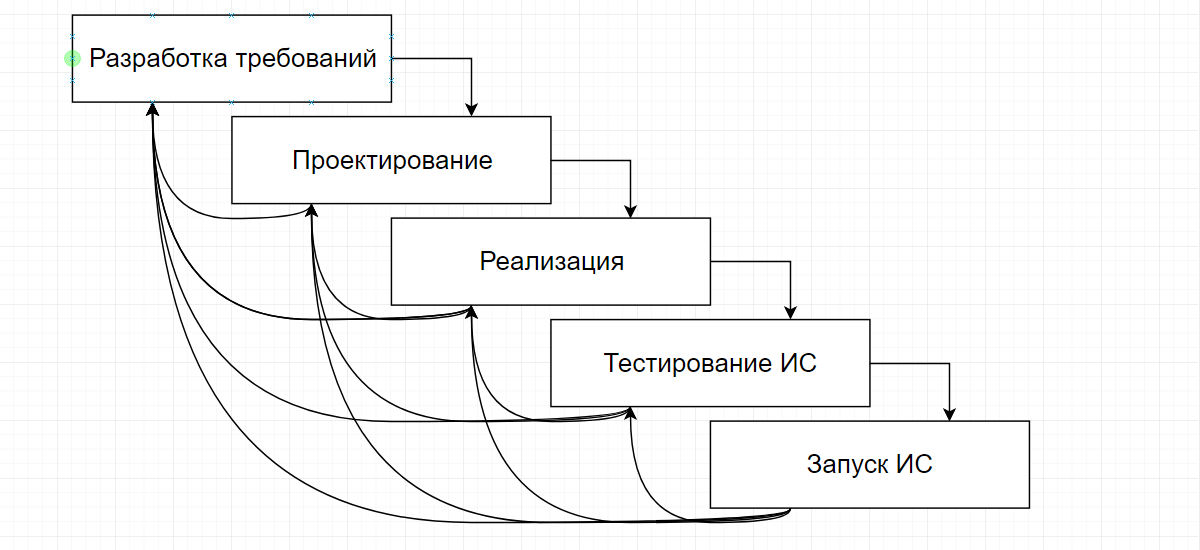

Из минусов, каскадная модель не позволяет объединить реальный процесс в ограниченную схему, из-за чего возникает потребность к возврату в предыдущие этапы, с целью пересмотра и уточнения решений. В результате таких конфликтов и появились модели с промежуточным контролем (рисунок 7). Благодаря им повышается надежность модели, но в тоже время, увеличивающий периоде ее разработки.

- Каскадная модель жизненного цикла проекта с промежуточным результатом

Несмотря на все вышеизложенное, эти модели все равно оставляет за собой один важный недостаток – задержка получения результатов. Это связано с тем, что согласовать результат можно только после завершения этапа разработки, при этом при проведении каждого этапа задается четкое тз (техническое задание), и поэтому, если разрабатываемый продукт занимает много времени может получиться так, что он окажется невостребованным. Добавление изменений в тз также влечет за собой сложности из-за чего процесс согласования задерживается.

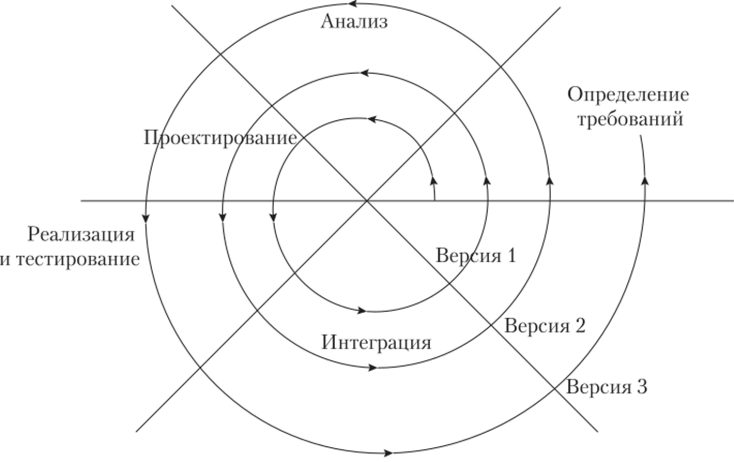

Говоря о спиральной модели (рисунок 8), каждая следующая итерация может начинать без завершения предыдущей. Ее ключевой задачей является наиболее раннее предоставление участником разработки проектного решения работоспособный продукт, с корректировкой требований к разрабатываемому ПО. Создание новой версии или фрагмента обозначается «витком» на модели. Классическое применение данной модели – обслуживание программных средств (например, обновления)

- Пример спиральной модели

Минус спирального цикла – поиск перехода на следующий этап разработки, и чтобы решить эту проблему, нужно в обязательно порядке ограничить по времени каждый этап жизненного цикла.

Если сравнить две вышеуказанные модели, можно сделать вывод, что каскадная модель является универсальной. Спиральная модель больше «заточена» на платформенные информационные системы, программные продукты. Из чего следует вывод, что под проектируемую мультисервисную сеть больше подходит каскадная модель, жизненного цикла ИС, потому что в проектируемой ИС уже можно определить основные этапы и задачи разработки:

- анализ;

- проектирование;

- реализация;

- внедрение;

- сопровождение;

Цель этапа «Анализ» - формирование технического задания. Этап разбивается на подэтапы, суть задач которая: выбор цели мультисервисной сети, определение функций ИС и стратегий ее автоматизации, обоснование проектных решений по техническому, информационному и программному обеспечению. Результативная информация называется любая документации по тех. заданию. Информация для анализа берется из интернета, тематических учебников, а также отдела планирования.

Цель этапа «Проектирование» - разработка проекта сети и разработка информационного обеспечения задачи. Она включает в себя оценку стоимости проекта, анализ рисков, разработку архитектуры проекта и плана-графика Разработка информационного обеспечения задачи включает в свою сущность разработку информационного модели, классификаторов.

Цель этапа «Реализация» - разработка проекта/ов ИС. Он включает в себя подготовку и разработку ПО. Результативной информацией считается документация по программному обеспечению.

Следующий этап - «Внедрение». Сущность этого этапа – установка в программное обеспечение информационной системы его элементов. Его тестирование, последующее устранение найденных ошибок, а также его техническое обеспечение в целом. Этап «Внедрение» делится на два подэтапа: генерация среды функционирования и тестирование информационной системы.

На этапе «Сопровождение» мы дорабатываем ПО информационной системы и мониторим его в процессе использования. В рамках данного этапа идет интенсивная работа с пользователями.

С помощью 1С: Предприятие мы сможем создать некую БД по заявкам. Жизненный цикл данной разработки описан в таблице 9:

Жизненный цикл разработки внедрения 1С: Предприятие

|

Этап |

Участники |

Количество дней (8ч.) |

Используемые техн. |

Действия |

|

Анализ |

Главный бухгалтер; Руководитель ДАП Кладовщик ген. директор; |

3 |

1С: Предприятие |

Сбор входящих потоков и текущих документов |

|

Проектирование |

Старший it- специалист; it-директор; |

10 |

1С: Предприятие |

Доработка существующего функционала под нужды компании |

|

Реализация |

Старший it- специалист; it-директор; |

15 |

Учетные записи пользователей |

Доработка существующего функционала под нужды компании |

|

Внедрение |

Старший it- специалист; |

30 |

Удаленное управление компьютером Windows, внедрение через обновления система рабочих станций |

Подключение компьютеров к централизованной системе; Подключение устройств (принтеров, плоттеров и т.д.); Создание номенклатуры |

|

Сопровождение |

Старший it- специалист; |

- |

Экранирование в реальном времени |

Создание новых процессов, добавление таблиц в БД, создание шаблонов для документов, тех поддержка, сотрудников, работающих в БД |

Жизненный цикл разработки информационной безопасности мультисервисной сети описан в таблице 10:

Защита информации в сети

|

Этап |

Участники |

Количество дней (8ч.) |

Используемые техн. |

Действия |

|

Анализ |

младший IT- специалист; it-директор; ген. директор; |

1 |

Политика безопасности; Общие требования к безопасности сети |

- |

|

Проектирование |

Старший it- специалист; it-директор; |

3.5 |

Регламентирующие документы |

Анализ существующих антивирусов; Анализ отделов; |

|

Реализация |

Старший it- специалист; |

14 |

DNS; DCHP; |

Настройка Антивируса Касперского; Назначение прав доступа (DCHP обновляется автоматически) |

|

Внедрение |

Старший it- специалист; |

6 |

- |

Подключение компьютеров к централизованной системе Антивируса; раздача прав |

|

Сопровождение |

младший IT- специалист; |

- |

Экранирование в реальном времени |

Отслеживания подозрительных активностей; |

Жизненный цикл обновления оборудования описан в таблице 11:

Жизненный цикл обновления оборудования

|

Этап |

Участники |

Количество дней (8ч.) |

Используемые техн. |

Действия |

|

Анализ |

Старший it- специалист; |

2 |

Анализ существующих решений |

Согласование бюджета, поиск оптимальных вариантов |

|

Проектирование |

Старший it- специалист; it-директор; |

2 |

Внутренняя архитектура сети |

Определение структуры сети и ее обоснование |

|

Реализация |

Старший it- специалист; |

1 |

Закупка |

Приобретение оборудования |

|

Внедрение |

Старший it- специалист; |

7 |

Подключение |

Настройка и подключение нового оборудования |

|

Сопровождение |

младший IT- специалист; |

- |

- |

Отслеживание работоспособности оборудования, замена деталей |

Жизненный цикл разработки файловой системы описан в таблице 12:

Жизненный цикл разработки файловой системы

|

Этап |

Участники |

Количество дней (8ч.) |

Используемые техн. |

Действия |

|

Анализ |

ген. директор; it-директор; |

2 |

Почта; Сайт; Звонки; |

Анализ входящего потока запросов |

|

Проектирование |

Старший it- специалист; it-директор; |

4 |

File Server Windows |

Разработка структуры |

|

Реализация |

Старший it- специалист; |

10 |

File Server Windows |

Создание, папок, настройка групп по правам доступа |

|

Внедрение |

Старший it- специалист; |

15 |

File Server Windows |

Обучение сотрудников работе с файловой системой, написание регламента |

|

Сопровождение |

младший IT- специалист; |

- |

File Server Windows |

Сопровождение сервера, добавление новых групп и папок |

ЗАКЛЮЧЕНИЕ

По окончанию моей дипломной работы можно сделать ряд выводов. Во-первых, текущая сеть обладает хорошей архитектурой, однако страдает на программном уровне и уровне регламентов ее использования. Были рассмотрены уязвимые места в сети, ее текущий функционал. Проходя все этапы создания мультисервисной сети были проанализирован встроенный функционал на данный момент, а также внутренняя архитектура предприятия. Были разобраны точки входа и выхода информации.

Бизнес-процессы оказались написаны только на «бумажке», никакой реализации в рамках существующей сети не было. Информационная безопасность была на условно-высоком уровне, однако и в этом требовалось вмешательство и доработка существующей защиты предприятия ООО «Ликвид».

Я сделал вывод о существующих областях работы и выделил ключевые направлениях, по которым придется работать. Благодаря данной работе мною были изучены существующие на данный момент разработки по автоматизации задач. Также мною была обоснована стратегия по автоматизации мультсервисной сети. Для того чтобы дипломный проект был реализован, я выбрал внедрение ERP 1С: предприятие.

В существующий сети отсутствовало бесперебойное питание, поэтому данный момент был описан в 1.4.3. пункте дипломной работы. Не был установлен антивирус, из-за чего был поставлен антивирус Касперского на всех рабочих станциях компании. Для отслеживания трафика, проходящего по сети и сбора аналитики данных о каждом участнике сети, были внедрены коммутаторы и маршрутизаторы Cisco. Внедрена технология VLAN и протокол TCP/IP.

Чтобы корректно внедрить все вышесказанное мне пришлось рассмотреть существующие жизненные циклы разработки (2.1.1.). Каскадный цикл оказался самым оптимальным вариантом под текущие задачи, но и он имел свои недостатки. Для избежание ошибок в разработке, мною были рассмотрены потенциальные риски на этапе производства сети и ее автоматизации. Благодаря этому, я смог скорректировать разработку и избежать форс-мажорных обстоятельств, а также оценить время на проект.

Еще существующая сеть была настроена с максимально возможными и непредусмотренными рисками. Поэтому пришлось обновить систему безопасности, расширить кабельную сеть и проложить маршруты от серверной, к рабочим станциям по общепринятым нормам.

Чтобы внутренние процессы были налажены и настроены был спроектирован сценарий диалога по обработке заказа, так как данный пункт в предприятии отсутствовал, из-за чего терялась часть сделок.

Любое прибыльное предприятие имеет в своей структуре информационную базу данных. В следствие чего, была спроектирована БД, которая функционирует на интегрированном ПО (2.3.2.)

Ключевым пунктом моей работы стали испытания разработанных мною решений. Для этого были выписаны все объекты и функции, которые необходимо испытать. Все они были успешно протестированы и могут быть взяты в эксплуатацию. Так, например, был найден недочет в системе сбора данных по контрагентам, где они не были привязаны ни к одной компании и составляли отдельную структуру БД, которая оказалась бесполезна. Ключевые блоки были протестированы.

Также мною было рассмотрено дерево пакетов функций внедренной технологии по обработке входящего потока.

Чтобы окончательно закрепить целесообразность моей работы, в главе 3 было обоснована экономическая эффективность проекта. За основу взяты затраты на обслуживание сети до и после, заработная плата сотрудникам, приобретенное ПО и технические средства, с учетом погодового сальдо и инфляции.

В заключение можно сделать вывод, что созданная и автоматизированная мультисервисная сеть в моей работе имеет целесообразность как со стороны экономического вложения, так и со стороны эксплуатации и безопасности. Текущее предприятие без внесения правок и обновления текущей сети будет неэффективным и начнет приносить убытки, потому что основная часть прибыли будет теряться, а оставшаяся часть будет уходить на поддержание работы ИС и исправление возникающих проблем.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- ГОСТ Р ИСО/МЭК 15288-2005 Системная инженерия. Процессы жизненного цикла систем, М.: Росстандарт, 2005.

- ГОСТ Р ИСО/МЭК 12207-99, Руководящий документ, Госстандарт России, Москва, 2004

- Камаев В.А. Технологии программирования. – М.: Высшая школа, 2015. – 360 с.

- Канцедал С.А. Алгоритмизация и программирование. – М.: Форум, Инфра-М, 2018. – 352 с.

- Таненбаум Э.С., ван Стеен М. Распределённые системы. Принципы и парадигмы. — Пер. с англ. — СПб.: Питер, 2003. — 877 с.

- Коробов П.Н. Математическое программирование и моделирование экономических процессов. – М.: ДНК, 2016. – 376 с.

- Кузык Б.Н. Прогнозирование, стратегическое планирование и национальное программирование. – М.: Экономика, 2016. – 606 с.

- Проектирование экономических информационных систем: Учебник/Смирнова Г.Н., Сорокин А.А., Тельнов Ю.Ф.; Под ред. Тельнова Ю.Ф. - М.:Финансы и статистика, 2003. - 512 с.

- Гагарина Л.Г., Киселев Д.В., Федотова Е.Л. Разработка и эксплуатация автоматизированных информационных систем / под ред.проф.Л.Г.Гагариной. - Москва: ИД «Форум»: Инфра-М, 2007 - 384 с.

- Информационная безопасность: учебник / под ред. В. П. Мельников. - М.: Академия, 2014. - 304 с.

- Методология функционального моделирования IDEF0, Руководящий документ, Госстандарт России

- Информационная безопасность. http://smartsourcing.ru/blogs/informatsionnaya_bezopasnost/1595 [дата обращения: 01.06.2019]

- Сравнение «1С: Предприятия» с аналогами. https://studwood.ru/1428559/buhgalterskiy_uchet_i_audit/sravnenie_predpriyatiya_analogami [дата обращения: 08.06.2019]

- Технологии Cisco. https://www.cisco.com/web/RU/downloads/Obzor_produktov_VIII.pdf [дата обращения: 08.06.2019]

Приложение 1. Схема электропитания

- Семейные правоотношения. Осуществление и защита семейных прав.

- Роль семьи в формировании личности.

- ФОТОГРАФИКА (Этапы развития фотографии и виды фотокамер)

- История графического дизайна и рекламы: Становление графического дизайна после первой мировой войны (Графика и живопись в СССР)

- Этапы становления корпоративного управления в России (Корпоративное управление)

- Бионика, Постмодернизм в искусстве

- Международные правовые акты, регулирующие отношения в сфере труда (Акты Организации Объединенных Наций.)

- Как настроиться на рабочий лад. Обзор эффективных техник самомотивации (5 способов остаться мотивированным и достигнуть поставленных целей.)

- Понятие и объем документооборота в организации.

- Ключевые факторы успеха (Ключевые факторы успеха деятельности предприятий)

- Управление коммуникациями в проекте

- Средства методологии RUP