Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей

Содержание:

ВВЕДЕНИЕ

Быстро развивающиеся компьютерные информационные технологии

вносят заметные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится.

По результатам одного исследования около 58% опрошенных пострадали

от компьютерных взломов за один год. Примерно 18% опрошенных из

этого числа заявляют, что потеряли более миллиона долларов в ходе нападений, более 66% потерпели убытки в размере 50 тыс. долларов. Свыше 22% атак были нацелены на промышленные секреты или документы, представляющие интерес прежде всего для конкурентов. Кроме несанкционированного доступа злоумышленников, технических разведок извечных конкурентов, злого умысла обиженных сотрудников, сюда присоединяются и вполне «обыденные» угрозы, связанные с разлитым на системный блок кофе, чисто человеческим любопытством, граничащим с некомпетентностью.

От степени безопасности информационных технологий в настоящее

время зависит благополучие, а порой и жизнь многих людей. Такова плата за

усложнение и повсеместное распространение автоматизированных систем

обработки информации. Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя. От большого пространства разнообразных опасностей можно уберечься только соответствующим множеством рубежей защиты разнообразных по физическому принципу действия, по объекту, субъекту, способу и степени противодействия угрозам. Большинство опытных пользователей ПЭВМ хорошо знакомы с мерами по защите информации. Отдельные мероприятия сами по себе могут быть очень хороши, но особенно они действенны при соблюдении основных принципов защиты информации, среди которых важнейшими являются системность, комплексность, непрерывность в пространстве и во времени. Системному администратору или администратору безопасности организовать одному надёжный заслон ущербу компьютерной информации не только очень сложно, – практически невозможно, хотя бы потому, что информационная безопасность подразумевает, в том числе и целый ряд административно-организационных, технических, кадровых мероприятий. Более того, обилие необходимых и возможных мер защиты компьютерной информации (КИ) затрудняет их комплексирование, планирование и контроль.

В таких случаях на помощь специалистам по защите автоматизированных информационных систем (АИС), для защиты данных, приходят специализированные средства защиты информации (СЗИ).

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1.1. Меры информационной безопасности

Информационная безопасность подчёркивает важность информации в современном обществе - понимание того, что информация - это ценный ресурс, нечто большее, чем отдельные элементы данных. Информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Она включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода. Целью информационной безопасности является обезопасить ценности системы, защитить и гарантировать точность и целостность информации, и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена. Информационная безопасность требует учёта всех событий, в ходе которых информация создаётся, модифицируется, к ней обеспечивается доступ или она распространяется.

Можно выделить следующие направления мер информационной безопасности:

- правовые

- организационные

- технические

К правовым мерам следует отнести разработку норм, устанавливающих ответственность за компьютерные преступления, защиту авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также судопроизводства. К правовым мерам относятся также вопросы общественного контроля за разработчиками компьютерных систем и принятие международных договоров об их ограничениях, если они влияют или могут повлиять на военные, экономические и социальные аспекты жизни стран, заключающих соглашение.

К организационным мерам относят охрану вычислительного центра, тщательный подбор персонала, исключение случаев ведения особо важных работ только одним человеком, наличие плана восстановления работоспособности центра, после выхода его из строя, организацию обслуживания вычислительного центра посторонней организацией или лицами, незаинтересованными в сокрытии фактов нарушения работы центра, универсальность средств защиты от всех пользователей (включая высшее руководство), возложение ответственности на лиц, которые должны обеспечить безопасность центра, выбор места расположения центра и т.п.

К техническим мерам можно отнести защиту от несанкционированного доступа к системе, резервирование особо важных компьютерных подсистем, организацию вычислительных сетей с возможностью перераспределения ресурсов в случае нарушения работоспособности отдельных звеньев, установку оборудования обнаружения и тушения пожара, оборудования обнаружения воды, принятие конструкционных мер защиты от хищений, саботажа, диверсий, взрывов, установку резервных систем электропитания, оснащение помещений замками, установку сигнализации и многое другое.

1.2. Методы обеспечения информационной безопасности

Методами обеспечения защиты информации являются:

Препятствие - метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.п.)

Управление доступом - метод защиты информации регулированием использования всех ресурсов автоматизированной информационной системы предприятия. Управление доступом включает следующие функции защиты:

Идентификация пользователей, персонала и ресурсов информационной системы (присвоение каждому объекту персонального идентификатора);

Аутентификация (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

Проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

Разрешение и создание условий работы в пределах установленного регламента;

Регистрация (протоколирование) обращений к защищаемым объектам и информации;

Реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированного действия.

Маскировка - метод защиты информации в автоматизированной информационной системе предприятия путем ее криптографического закрытия.

Регламентация - метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможность несанкционированного доступа к ней сводилась бы к минимуму.

Принуждение - такой метод защиты информации, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение - такой метод защиты информации, который побуждает пользователей и персонал не нарушать установленных правил за счет сложившихся моральных, этических норм.

1.3. Средства обеспечения защиты информации

Средства защиты информации — это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации. В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на несколько групп:

Организационные средства

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении. По степени распространения и доступности выделяются программные средства, другие средства применяются в тех случаях, когда требуется обеспечить дополнительный уровень защиты информации.

Аппаратные или технические средства

К аппаратным или техническим средствам защиты относятся различные электронные, электронно-механические, электронно-оптические устройства.

Это различные по типу устройства (механические, электромеханические, электронные и т.д.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью её маскировки.

К настоящему времени разработано значительное число аппаратных средств различного назначения, однако наибольшее распространение получают следующие:

- специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности;

- генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства;

- устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации;

- специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в запоминающем устройстве, которой принадлежат данные биты.

- схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных.

- особую и получающую наибольшее распространение группу аппаратных средств защиты составляют устройства для шифрования информации (криптографические устройства).

Для защиты периметра информационной системы создаются:

- системы охранной и пожарной сигнализации;

- системы цифрового видео наблюдения;

- системы контроля и управления доступом (СКУД).

Защита информации от её утечки техническими каналами связи обеспечивается следующими средствами и мероприятиями:

- использованием экранированного кабеля и прокладка проводов и кабелей в экранированных конструкциях;

- установкой на линиях связи высокочастотных фильтров;

- построение экранированных помещений («капсул»);

- использование экранированного оборудования;

- установка активных систем зашумления;

- создание контролируемых зон.

Преимущества аппаратных, технических средств связаны с их надёжностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объём и масса, высокая стоимость.

Программные средства

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др.

Программная защита информации — это система специальных программ, реализующих функции защиты информации.

Преимущества программных средств — универсальность, гибкость, надёжность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файлового сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Программные средства защиты информации бывают встроенные и специализированные, от несанкционированного доступа, они обладают в целом лучшими возможностями и характеристиками, чем встроенные средства.

Выделяют следующие направления использования программ для обеспечения безопасности конфиденциальной информации:

- защита информации от несанкционированного доступа;

- защита информации от копирования;

- защита информации от разрушения;

- защита информации от вирусов;

- программная защита каналов связи.

Защита информации от несанкционированного доступа.

Для защиты от чужого вторжения обязательно предусматриваются определённые меры безопасности.

Основные функции, которые должны осуществляться программными средствами, это:

- идентификация субъектов и объектов;

- разграничение доступа к вычислительным ресурсам и информации;

- контроль и регистрация действий с информацией и программами.

Процедура идентификации и подтверждения подлинности предполагает

проверку, является ли субъект, осуществляющий доступ, тем, за кого себя

выдаёт. Наиболее распространенным методом идентификации является парольная идентификация. Практика показала, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, пароль можно перехватить, а то и просто разгадать.

После выполнения процедур идентификации и установления подлинности

пользователь получает доступ к вычислительной системе, и защита информации осуществляется на трёх уровнях: аппаратуры, программного обеспечения и данных.

Защита от копирования.

Средства защиты от копирования предотвращают использование нелегальных копий программного обеспечения и являются в настоящее время единственно надёжным средством — защищающим авторское право разработчиков. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального не копируемого элемента. Таким элементом (называемым ключевым) может быть определённая часть компьютера или специальное устройство.

Защита информации от разрушения.

Одной из задач обеспечения безопасности для всех случаев пользования компьютером является защита информации от разрушения. Так как причины разрушения информации весьма разнообразны (несанкционированные действия, ошибки программ и оборудования, компьютерные вирусы), то проведение защитных мероприятий обязательно для всех, кто пользуется компьютером.

Защита информации от компьютерных вирусов.

Вирус компьютерный — небольшая, достаточно сложная и опасная программа, которая может самостоятельно размножаться, прикрепляться к чужим программам и передаваться по информационным сетям. Вирус обычно создаётся для нарушения работы компьютера различными способами — от «безобидной» выдачи какого-либо сообщения до стирания, разрушения файлов. Антивирус — это специализированная программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления заражённых (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Программная защита каналов связи.

Уровень сетевого программного обеспечения наиболее уязвим для атак. Это происходит потому, что канал связи, по которому передаются сообщения, чаще всего не защищён, и любой человек, имеющий физический доступ к этому каналу, может перехватывать передаваемые сообщения и отправлять свои собственные. Обычно на уровне сетевого программного обеспечения реализуются следующие типы атак:

1) прослушивание сегмента сети (в пределах одного сегмента сети любой подключенный к нему компьютер может принимать сообщения, адресованные другим компьютерам сегмента);

2) перехват сообщений на маршрутизаторе - если кто-то имеет привилегированный доступ к сетевому маршрутизатору, он получает возможность перехватывать все сообщения, проходящие через этот маршрутизатор; чаще всего злоумышленник ведет выборочный перехват сообщений, содержащих пароли пользователей и их электронную почту;

3) создание ложного маршрутизатора - путем отправки сообщений специального вида

злоумышленник добивается, чтобы его компьютер стал маршрутизатором сети, после чего получает доступ ко всем проходящим через него сообщениям;

4) навязывание сообщений,- отправляя сообщения с ложным обратным сетевым адресом, злоумышленник переключает на свой компьютер уже установленные сетевые соединения, и в результате получает права их пользователей;

5) отказ в обслуживании - злоумышленник отправляет сообщения специального вида, после чего одна или несколько компьютерных систем, подключённых к сети, полностью или частично выходят из строя.

Чтобы затруднить сетевой обмен для лиц, не являющихся легальными пользователями, необходимо добиться максимальной закрытости каналов связи.

Основные способы защиты каналов связи в компьютерной сети: установка межсетевых экранов и применение шифрования. Рекомендуется также использовать и некоторые вспомогательные средства анализа сетевых сервисов, информационных потоков и мониторинга сетевой безопасности.

Программно-аппаратные средства

Смешанные, аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства. Это сервисы безопасности, встроенные в сетевые операционные системы.

К сервисам безопасности относятся:

- идентификация и аутентификация;

- управление доступом;

- протоколирование и аудит;

- экранирование;

- криптография.

Идентификация предназначена для того, чтобы пользователь или вычислительный процесс, действующий по команде определённого пользователя, могли идентифицировать себя путём сообщения своего имени. С помощью аутентификации вторая сторона убеждается, что пользователь, пытающийся войти в операционную систему, действительно тот, за кого себя выдаёт.

Управление доступом позволяет специфицировать и контролировать действия, которые пользователи и вычислительные процессы

могут выполнять над информацией и другими компьютерными ресурсами, то есть речь идёт о логическом управлении доступом, который реализуется

программными средствами. Логическое управление доступом обеспечивает конфиденциальность и целостность объектов путём запрещения обслуживания не авторизированных пользователей. Контроль прав доступа осуществляется посредством различных компонент программной среды — ядром сетевой операционной системы, дополнительными средствами безопасности, системой управления базами данных, посредническим программным обеспечением.

Протоколирование - это процесс сбора и накопления информации

о событиях, происходящих в информационной системе предприятия. Возможные события принято делить на три группы:

- внешние события, вызванные действиями других сервисов;

- внутренние события, вызванные действиями самого сервиса;

- клиентские события, вызванные действиями пользователей и администраторов.

Аудитом - это процедура анализа накопленной в результате

протоколирования информации. Этот анализ может осуществляться оперативно в реальном времени или периодически.

Экран - это средство разграничения доступа клиентов из одного сетевого

множества к серверам, принадлежащим другому сетевому множеству. Функция экрана заключается в контроле всех информационных потоков между двумя множествами систем. Примерами экранов являются межсетевые экраны (брандмауары-firewalls), устанавливаемые для защиты локальной сети организации, имеющей выход в открытую среду.

Метод криптографии - это одно из наиболее мощных средств обеспечения

конфиденциальности и контроля целостности информации. Основной элемент криптографии - шифрование (или преобразование данных в нечитабельную форму ключей шифрования - расшифровки). В состав криптографической системы входят: один или нескольких алгоритмов шифрования, ключи, используемые этими алгоритмами шифрования, подсистемы управления ключами, незашифрованный и зашифрованный тексты. При использовании метода криптографии на первом этапе к тексту,

который необходимо шифровать, применяются алгоритм шифрования и ключ для получения из него зашифрованного текста. На втором этапе зашифрованный текст передаётся к месту назначения, где тот же самый алгоритм используется для его расшифровки.

В криптографии используется два метода шифрования:

- симметричное;

- асимметричное.

При симметричном шифровании для шифрования и для расшифровки

отправителем и получателем применяется один и тот же ключ, об использовании которого они договариваются заранее. Основной недостаток симметричного шифрования состоит в том, что ключ должен быть известен как отправителю, так и получателю, откуда возникает новая проблема безопасной рассылки ключей. Существует также вариант симметричного шифрования, основанный на использовании составных ключей, когда секретный ключ делится на две части, хранящиеся отдельно. Таким образом, каждая часть сама по себе не позволяет выполнить расшифровку.

Асимметричное шифрование характеризуется тем, что при шифровании

используются два ключа: первый ключ делается общедоступным (публичным) и используется для шифровки, а второй является закрытым (секретным) и

используется для расшифровки.

Дополнительным методом защиты шифруемых данных и проверки их

целостности является цифровая подпись.

Криптографические средства

Основой криптографической защиты является преобразование сообщения в форму, непонятную для посторонних. Научные дисциплины, изучающие способы обеспечения конфиденциальности сообщений при передаче их по незащищённым каналам связи и способы восстановления исходных сообщений из зашифрованных, называются соответственно криптографией и криптоанализом. Вместе они образуют криптологию.

Двумя основными методами криптографической защиты являются кодирование и шифрование. При кодировании для скрытой передачи сообщений используется система условных обозначений элементов информации (код). Элементы информации (слова, группы слов) и их условные обозначения представляются в виде кодовых таблиц, которые должны быть у всех участников информационного обмена. Кодирование информации используется главным образом в системах военной, разведывательной и дипломатической связи. Закодированные сообщения часто подвергаются ещё и дополнительному шифрованию.

Криптографическая защита информации направлена в первую очередь на преодоление угроз, связанных с хищением информации. Смысл криптозащиты в том, чтобы свести результативность хищения к минимуму по причине невозможности использования зашифрованной информации. При этом информация в исходной форме, называемая открытым текстом, заменяется информацией в непонятной форме, называемой криптограммой, которая хранится или передаётся по каналам связи. Процесс преобразования открытого текста в криптограмму называется шифрованием, обратный процесс – дешифрованием.

Традиционные требования к криптографическим средствам защиты можно сформулировать следующим образом:

- метод должен быть надёжен, то есть восстановление текста при владении только криптограммой, но без ключа должно быть практически невыполнимой задачей;

- из-за трудностей, связанных с запоминанием или пересылкой ключа, объем ключа не должен быть большим;

- из-за трудностей, связанных со сложными преобразованиями, процессы шифрования и дешифрования должны быть простыми;

- из-за возможности появления ошибок передачи дешифрование криптограммы, содержащей ошибки не должно приводить к размножению ошибок в полученном тексте;

- из-за трудностей передачи объем криптограммы не должен превышать объёма текста.

Криптозащита реализуется с учётом правила, называемого правилом Кирхгофа: «Противнику известно все, кроме ключа, используемого для шифрования открытого текста». Т.е. подразумевается, что методика и реализация системы шифрования и дешифрования известна злоумышленнику. Реализацией может быть программа, аппаратный модуль или аппаратно-программная система. Ключом в общем случае называют некоторый набор изменяемых параметров алгоритма шифрования, с использованием которого производится и шифрование, и дешифрование. Без знания ключа процедура дешифрования должна быть максимально затруднена (практически нецелесообразна с точки зрения временных затрат) даже при наличии у злоумышленника программного, аппаратного или аппаратно-программного модуля, идентичного тому, который имеется у адресата.

Сложность обеспечения безопасности с помощью криптографических средств защиты информации (КСЗИ) возрастает с увеличением сложности средств связи и информационных технологий. Основные трудности связаны со следующими факторами:

а) средство реализации криптографического алгоритма в компьютерной системе представляет собой равноправный с прочими ресурс, т.е., как правило, является программой и использует данные системы;

б) ключевая информация является данными компьютерной системы с возможностью доступа со стороны других программ и с прохождением при обработке через ряд внешних по отношению к системе криптографической защиты программных модулей;

в) функционирование системы криптографической защиты происходит не автономно, а выполняется под управлением операционной системы и различных программ – посредников, которые при желании могут произвольно искажать вводимую и выводимую из системы криптографической защиты информации информацию;

г) программная среда, в которой работает система криптографической защиты, устроена иерархично, т.е. для выполнения типовых функций все программы используют одни и те же фрагменты кода и данные;

д) работа системы криптографической защиты сопряжена с возможностью возникновения ошибочных ситуаций в аппаратной и программной среде компьютерной системы.

В связи с этим, для обеспечения безопасности информации в ИТКС (информационной телекоммуникационной системе) необходимо эффективно решать следующий круг научно-технических задач:

а) обеспечивать оптимальную, формально проверяемую реализацию криптографических алгоритмов в рамках эксплуатируемых ИТКС программных и аппаратных платформ;

б) обеспечивать при проектировании системы криптографической защиты меры обеспечения отказоустойчивости, защиты от сбоев и искажений аппаратных компонентов;

в) обеспечивать защищенность системы криптографической защиты и ее ресурсов (ключевой информации) от НСД со стороны других программ;

г) гарантировать качество управления системы криптографической защиты со стороны ОС и программ-посредников, в т.ч. и в условиях ошибочных и преднамеренных действий пользователя.

Таким образом, следует подчеркнуть, что систему криптографической защиты нельзя рассматривать изолированно от других методов обеспечения информации, т.е. подход к обеспечению безопасности информации в ИТКС должен быть системным и комплексным. Так, например, весьма уязвимым местом при применении криптографических методов является возможная утечка ключей шифрования, следовательно, криптографические методы должны сочетаться с организационными и административными мерами, препятствующими такой утечке. С другой стороны, криптографические методы помогают решать и ряд других задач, которые прямо не связаны с упомянутой выше угрозой. Так, например, они могут быть использованы в процедурах аутентификации пользователей.

1.4. Условия обеспечения информационной безопасности

Важнейшими условиями обеспечения безопасности являются законность, достаточность, соблюдение баланса интересов личности и организации, высокий профессионализм представителей службы информационной безопасности, подготовка пользователей и соблюдение ими всех установленных правил сохранения конфиденциальности, взаимная ответственность персонала и руководства, взаимодействие с государственными правоохранительными органами.

Без соблюдения этих условий никакая система информационной безопасности не может обеспечить требуемого уровня защиты. С позиций системного подхода для реализации приведённых принципов процесс и сама система защиты информации должны отвечать некоторой совокупности требований. Защита информации должна быть:

- централизованной: необходимо иметь в виду, что процесс управления всегда централизован, в то время как структура системы, реализующей этот процесс, должна соответствовать структуре защищаемого объекта;

- плановой: планирование осуществляется для создания взаимодействия всех подразделений организаций в интересах реализации принятой политики безопасности; каждая служба, отдел, направление разрабатывают детальные планы защиты информации в сфере своей компетенции с учётом общей цели организации;

- конкретной и целенаправленной: защите подлежат абсолютно конкретные информационные ресурсы, представляющие интерес для злоумышленников;

- активной: защищать информацию необходимо с достаточной степенью настойчивости и целеустремлённости. Это требование предполагает наличие в составе системы информационной безопасности средств прогнозирования, экспертных систем и других инструментов, позволяющих реализовать наряду с принципом «обнаружить и устранить» принцип «предвидеть и предотвратить»;

- надёжной и универсальной, охватывать весь технологический комплекс информационной деятельности объекта: методы и средства защиты должны надёжно перекрывать все возможные каналы утечки информации и противодействовать способам несанкционированного доступа независимо от формы представления информации, языка её выражения и вида носителя, на котором она закреплена;

- нестандартной (по сравнению с другими организациями), разнообразной по используемым средствам;

- открытой для изменения и дополнения мер обеспечения безопасности информации;

- экономически эффективной: затраты на систему защиты не должны превышать размеры возможного ущерба.

СРЕДСТВА ОГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИИ

2.1. Аппаратные средства ограничения доступа к ресурсам компьютера

Под аппаратным обеспечением средств защиты операционной системы

традиционно понимается совокупность средств и методов, используемых для

решения следующих задач:

- управление оперативной и виртуальной памятью компьютера;

- распределение процессорного времени между задачами в многозадачной операционной системе;

- синхронизация выполнения параллельных задач в многозадачной операционной системе;

- обеспечение совместного доступа задач к ресурсам операционной системы.

Перечисленные задачи в значительной степени решаются с помощью

аппаратно реализованных функций процессоров и других узлов компьютера.

Однако, как правило, для решения этих задач принимаются и программные

средства, и поэтому термины “аппаратное обеспечение защиты ” и “аппаратная защита” не вполне корректны. Тем не менее, поскольку эти термины фактически общеприняты, мы будем их использовать.

Аппаратные устройства криптографической защиты – это, по сути, та же

PGP, только реализованная на уровне «железа». Обычно такие устройства

представляют собой платы, модули и даже отдельные системы, выполняющие различные алгоритмы шифрования «на лету». Ключи в данном случае тоже «железные»: чаще всего это смарт-карты или идентификаторы TouchMemory (iButton). Ключи загружаются в устройства напрямую, минуя память и системную шину компьютера (ридер вмонтирован в само устройство), что исключает возможность их перехвата. Используются эти самодостаточные шифраторы как для кодирования данных внутри закрытых систем, так и для передачи информации по открытым каналам связи. По такому принципу работает, в частности, система защиты АПМДЗ КРИПТОН-ЗАМОК, выпускаемая фирмой АНКАД. Эта плата, устанавливаемая в слот PCI, позволяет на низком уровне распределять ресурсы компьютера в зависимости от значения ключа, вводимого ещё до загрузки BIOS материнской платой. Именно тем, какой ключ введён, определяется вся конфигурация системы – какие диски или разделы диска

будут доступны, какая загрузится ОС, какие в нашем распоряжении будут каналы связи и так далее.

Еще один пример криптографического «железа» — система ГРИМ-ДИСК, защищающая информацию, хранимую на жёстком диске с IDE-интерфейсом. Плата шифратора вместе с приводом помещена в съёмный контейнер (на отдельной плате, устанавливаемой в слот PCI, собраны лишь интерфейсные цепи). Это позволяет снизить вероятность перехвата информации через эфир или каким-либо иным образом. Кроме того, при необходимости защищённое устройство может легко выниматься из машины и убираться в сейф. Ридер ключей типа iButton вмонтирован в контейнер с устройством. После

включения компьютера доступ к диску или какому-либо разделу диска можно получить, лишь загрузив ключ в устройство шифрования.

Защита информации от утечки по каналам электромагнитных излучений.

Даже грамотная настройка и применение дополнительных программных и аппаратных средств, включая средства идентификации и упомянутые выше

системы шифрования, не способны полностью защитить нас от

несанкционированного распространения важной информации. Есть канал утечки данных, о котором многие даже не догадываются. Работа любых электронных устройств сопровождается электромагнитными излучениями. И средства вычислительной техники не являются исключением: даже на весьма

значительном удалении от электроники хорошо подготовленному специалисту с помощью современных технических средств не составит большого труда перехватить создаваемые вашей аппаратурой наводки и выделить из них полезный сигнал. Источником электромагнитных излучений (ЭМИ), как правило, являются сами компьютеры, активные элементы локальных сетей и кабели. Из этого следует, что грамотно выполненное заземление вполне можно считать разновидностью «железной» системы защиты информации.

Следующий шаг — экранирование помещений, установка активного сетевого оборудования в экранированные шкафы и использование специальных, полностью радиогерметизированных компьютеров (с корпусами из специальных материалов, поглощающих электромагнитные излучения, и дополнительными защитными экранами). Кроме того, в подобных комплексах обязательно применение сетевых фильтров и использование кабелей с двойным экранированием. Разумеется, о беспроводных радиокомплектах клавиатура, мышь, беспроводных сетевых адаптерах и прочих радиоинтерфейсах в данном случае придётся забыть. Если же обрабатываемые данные сверхсекретны, в дополнение к полной радиогерметизации применяют ещё и генераторы шума. Эти электронные устройства маскируют побочные излучения компьютеров и периферийного оборудования, создавая радиопомехи в широком диапазоне частот. Существуют генераторы, способные не только излучать такой шум в эфир, но и добавлять его в сеть электропитания, чтобы исключить утечку информации через обычные сетевые розетки, иногда используемые в качестве канала связи.

Выйдя в интернет и организовав доступ к своим серверам, учреждение

фактически открывает всему миру некоторые ресурсы своей собственной сети, тем самым делая её доступной для несанкционированного проникновения. Для защиты от этой угрозы между внутренней сетью организации и интернетом обычно устанавливают специальные комплексы — программно-аппаратные брандмауэры (межсетевые экраны). В простейшем случае брандмауэром может служить фильтрующий маршрутизатор. Однако для создания высоконадежных сетей этой меры бывает недостаточно, и тогда приходится использовать метод

физического разделения сетей на открытую (для доступа в интернет) и закрытую (корпоративную). У этого решения есть два серьёзных недостатка. Во-первых, сотрудникам, которым по долгу службы необходим доступ в обе сети, приходится ставить на рабочее место второй ПК. В результате рабочий стол превращается в пульт оператора центра управления полётом или авиадиспетчера. Во-вторых, и это главное, приходится строить две сети, а это немалые дополнительные финансовые затраты и сложности с обеспечением защиты от ЭМИ (ведь кабели обеих сетей приходится проводить по общим коммуникациям). Если со второй проблемой приходится мириться, то устранить первый недостаток довольно просто: поскольку человек не в состоянии работать за двумя отдельными компьютерами одновременно, необходимо организовать специальное автоматизированное рабочее место (АРМ), предполагающее сеансовый характер работы в обеих сетях. Такое рабочее место — обычный компьютер, снабжённый устройством управления доступом (УУД), в котором имеется переключатель сетей, выведенный на лицевую панель системного блока. Именно к устройству доступа и подключены жёсткие диски компьютера. Каждый сеанс работы осуществляется под управлением своей операционной системы, загружаемой с отдельного жёсткого диска. Доступ к накопителям, не участвующим в текущем сеансе работы, при переключении между сетями полностью блокируется.

Нет более надёжной защиты данных, чем их полное уничтожение. Но

уничтожить цифровую информацию не так-то просто. Кроме того, бывают

случаи, когда от неё нужно избавиться мгновенно. Первую проблему можно

решить, если основательно разрушить носитель. Именно для этого придуманы различные утилизаторы. Одни из них работают в точности как офисные шредеры (уничтожители бумаг), механически измельчая дискеты, магнитные и электронные карты, CD и DVD диски. Другие представляют собой специальные печи, в которых под воздействием высоких температур или ионизирующего излучения разрушаются любые носители, включая жёсткие диски. Так, электродуговые и электроиндукционные установки могут разогреть носитель до температуры 1000-1200 К (примерно 730-930°C), а в комбинации с химическим воздействием, например с использованием самостоятельно распространяющегося высокотемпературного синтеза (СВС), обеспечивается быстрый разогрев вплоть до 3000 К. После воздействия на носитель таких температур восстановить имевшуюся на нем информацию невозможно. Для автоматического уничтожения данных используются специальные модули, которые могут встраиваться в системный блок или исполняться как внешнее устройство с установленными в нем накопителями информации. Команда на полное уничтожение данных для

таких аппаратов подаётся обычно дистанционно со специального брелока или с любых датчиков, которые вполне могут отслеживать как вторжение в помещение, так и несанкционированный доступ к устройству, его перемещение или попытку отключения питания. Информация в таких случаях уничтожается одним из двух способов:

- физическое разрушение накопителя (обычно химическими средствами)

- стирание информации в служебных областях дисков.

Восстановить работоспособность накопителей после уничтожения

служебных областей можно с помощью специальной аппаратуры, но данные

будут потеряны безвозвратно. Подобные устройства исполняются в различных вариантах — для серверов, настольных систем и ноутбуков. Существуют также специальные модификации, разработанные для Министерства обороны: это полностью автономные комплексы с повышенной защитой и абсолютной гарантией срабатывания. Самый большой недостаток подобных систем – невозможность абсолютной страховки от случайного срабатывания. Можно себе представить, каким будет эффект, если, например, сотрудник, осуществляющий техническое обслуживание, вскроет системный блок или отключит кабель монитора, забыв при этом отключить устройство защиты. Аппаратные средства эффективны и надёжны. Именно поэтому они применяются тогда, когда

речь идёт о военных тайнах или о больших суммах денег.

2.2. Программные средства ограничения доступа к ресурсам компьютера

Данные меры защиты предусматривают защиту доступа к дисковым накопителям информации, к клавиатуре и дисплею компьютера.

Защита жёстких и гибких магнитных дисков предусматривает:

- защиту от любого несанкционированного доступа к диску;

- разграничение доступа пользователей к файлам дисков;

- контроль обращения к диску и проверка целостности защиты информации диска;

- периодические проверки наличия вирусов на диске;

- стирание в файлах остатков закрытой информации.

Защита дисков от несанкционированного доступа к ним осуществляется с помощью паролей. Пароль – это набор символов, который соответствует определенному объекту идентификации.

Пароли для защиты дисков делятся:

- по типу объектов идентификации: пароли пользователей, ресурсов и файлов;

- по типу символов: цифровые, буквенные, смешанные;

- по способу ввода в компьютер: с клавиатуры, с помощью мыши, со специальной ключевой дискеты;

- по срокам применения: с неограниченным сроком, периодически сменяемые, разовые;

- по длине: фиксированной и переменной длины.

Чем больше длина пароля и меньше срок его использования, тем выше уровень защиты соответствующего диска.

Парольная защита дисков осуществляется, специальными компьютерными программами, например Disk Password Protection.

Более детальная процедура доступа к файлам организуется на основе таблиц разграничения доступа пользователей к файлам по назначению файлов, а также по характеру работы пользователей (создание, чтение, редактирование, удаление файлов и другие). Разработаны специальные программы, предоставляющие пользователям только те файлы и те возможности работы с ними, которые указаны в таблице разграничения доступа. Разработан также ряд специальных программ, которые фиксируют даты и время обращения к диску, а также случаи «взлома» защиты диска, несанкционированной работы с ним. Необходимость стирания в файлах остатков закрытой информации вызвана тем, что, во-первых, при удалении файла командами MS DOS, Norton Commander или Windows стирается только имя файла, а не сама информация на диске; во-вторых объём данных любого файла обычно меньше отведенного для него пространство на диске, поэтому в конце (в «хвосте») нового файла могут сохраниться остатки закрытой информации от предыдущего файла. Операцию стирания «хвостов» файлов осуществляет, например, утилита Wipe Info из пакета Norton Utilities.

Программы для ограничения доступа к ресурсам ПК.

Ассортимент предлагаемых на рынке приложений для ограничения доступа достаточно широк и охватывает разноплановые программные продукты. Одни из них блокируют доступ к настройкам операционной системы, другие — позволяют контролировать доступ к разнообразным устройствам, третьи — полностью блокируют компьютер в отсутствии пользователя, четвертые — обеспечивают скрытие персональных данных. Нередко указанные возможности сочетаются в той или иной комбинации, что вполне понятно, ведь многим пользователям для решения стоящих перед ними задач требуется ограничить доступ сразу по нескольким направлениям.

Блокирование доступа к настройкам операционной системы.

Встроенные средства Windows позволяют вводить некоторые ограничения на доступ пользователей к настройкам операционной системы и системным данным путем управления локальной политикой безопасности (Панель управления=>Администрирование=>Локальная политика безопасности). В частности, можно запретить изменение пароля учетной записи и установку драйверов принтера, ограничить список допустимых для использования приложений и т.п., однако перечень ограничиваемых параметров невелик.

В то же время на практике для обеспечения стабильной работы системы довольно часто требуется больше ограничивать возможности пользователей, что можно сделать уже только с помощью узкоспециализированных утилит, предназначенных для управления доступом к компьютеру. В качестве примера мы рассмотрим программу Security Administrator. Эта утилита позволяет ограничивать доступ ко всем важным настройкам системы и ориентированная на системных администраторов.

Security Administrator 12.0

Разработчик: Getfreefile

Сайт программы: http://www.softheap.com/secagent.html

Размер дистрибутива: 1,85 Мбайт

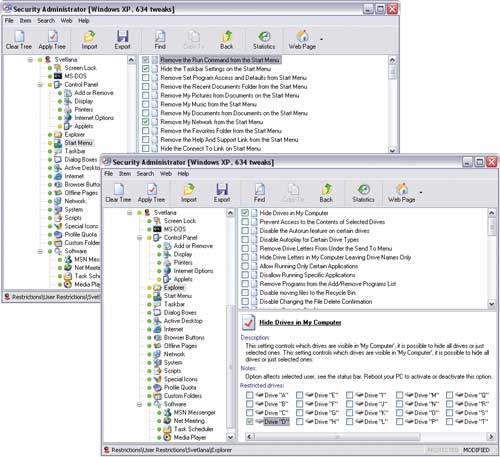

Security Administrator — профессиональное решение для управления доступом к компьютеру, позволяющее ограничить доступ к компьютеру и всем его важным настройкам (рис. 1) как в целом, так и для отдельных пользователей. Возможно также полное блокирование включенного ПК при отсутствии пользователя. Помимо установки ограничений утилита может применяться для контроля работы пользователей на компьютере, поскольку ведет статистику использования локальной сети и Интернета.

Рис. 1. Ограничение доступа к системным настройкам и скрытие дисков в Security Administrator.

Данное решение пригодится для установки широкого спектра ограничений доступа. С его помощью несложно ограничить доступ к настройкам рабочего стола (запретить изменение свойств дисплея, скрыть определенные иконки и др.) и отключить некоторые пункты меню «Пуск», скрыть панель задач (всю либо только отдельные элементы). А также запретить установку/удаление приложений и ограничить возможности пользователей при работе в Интернете: запретить изменение параметров Internet Explorer, скачивание файлов, доступ к Интернету из приложений и т.д. Предусмотрены и широкие возможности для защиты критических настроек системы от изменений — например можно запретить редактирование системного реестра, активирование режима DOS, инсталляцию новых драйверов, добавление/удаление принтеров, копирование/перемещение файлов в системных папках и удаление файлов и папок из папки «Мой компьютер». А также скрыть в меню «Пуск» панель управления, принтеры, сетевые подключения и команду «Выполнить». При необходимости панель управления можно скрывать не полностью, а частично, спрятав наиболее критичные с точки зрения несанкционированного изменения элементы, такие как «Система», «Свойства экрана», «Сеть», «Пароли» и «Принтеры». Столь же несложно скрыть локальные, сетевые и USB-диски, запретить прожиг и автопроигрывание компакт-дисков, блокировать использование горячих клавиш Windows и запуск конкретных приложений, а также скрыть указанные папки — данные папки станут невидимыми в папке «Мой компьютер», проводнике и диалоговых окнах Windows-приложений.

Ограничение доступа к устройствам ПК.

Встроенные механизмы распределения прав доступа и задания политик безопасности в операционных системах семейства Windows Vista и выше позволяют контролировать доступ других пользователей к потенциально опасным устройствам (USB-устройствам, CD/DVD-накопителям, FireWire и инфракрасным портам и др.). Конечно, можно отключить подобные устройства в BIOS, но это не выход, так как для работы с отключенным устройством (если это потребуется) придется каждый раз обращаться к BIOS и вновь его включать, что довольно долго и очень неудобно.

Гораздо разумнее осуществлять контроль доступа к устройствам с помощью дополнительных приложений, которые могут быть самыми разными. Нередко возможность скрытия или блокирования устройств предусмотрена в утилитах, предназначенных для управления доступом к настройкам операционной системы, включая рассмотренные нами. Правда, возможности ограничения доступа к устройствам в них невелики: контролировать доступ можно далеко не ко всем опасным устройствам, а уж о контроле носителей речь и не идет. Гораздо большей функциональностью в этом плане обладают утилиты — блокировщики доступа к устройствам и специализированные решения для защиты системы от утечек корпоративной информации. В качестве примера мы рассмотрим программы DeviceLock. С помощью DeviceLock можно контролировать (а не только блокировать) доступ отдельных пользователей и групп пользователей практически к любым потенциально опасным устройствам (и даже носителям), но она ориентирована преимущественно на системных администраторов. Возможности двух других утилит гораздо скромнее, но их вполне достаточно для большинства пользователей.

DeviceLock 6.3

Разработчик: ЗАО «Смарт Лайн Инк»

Сайт программы: http://www.devicelock.com/ru/dl/index.htm

Размер дистрибутива: 39,7 Мбайт

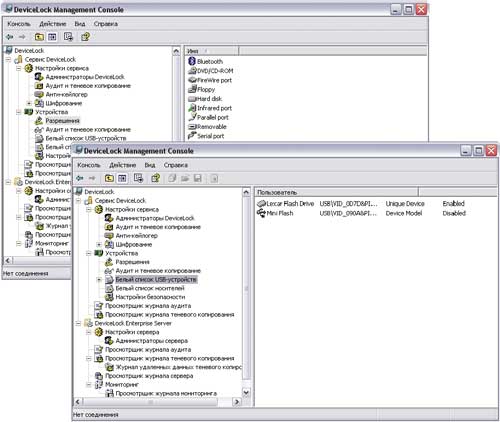

DeviceLock — специализированное решение для организации системы защиты от утечек корпоративной информации, позволяющее контролировать доступ ко всему спектру потенциально опасных устройств: USB-портам, дисководам, CD/DVD-приводам, а также FireWire, инфракрасным, параллельным и последовательным портам, Wi-Fi- и Bluetooth-адаптерам, ленточным накопителям, КПК и смартфонам, сетевым и локальным принтерам, внутренним и внешним сменным накопителям и жестким дискам. Программа имеет централизованную систему удаленного управления, обеспечивающую доступ ко всем функциям с рабочего места администратора системы. Реализуется подобное управление с помощью дополнительной консоли DeviceLock Enterprise Manager либо через групповые политики Actvie Directory, что позволяет автоматически устанавливать DeviceLock на новые компьютеры, подключаемые к корпоративной сети, и осуществлять настройку для новых компьютеров в автоматическом режиме.

Возможно либо полное блокирование определенного типа устройств, либо частичное, то есть в соответствии с белым списком носителей (рис. 2), при котором доступ к некоторым носителям будет разрешен несмотря на блокирование соответствующего типа устройства. Допускаются также задание режима «только чтение» и защита дисков от случайного или преднамеренного форматирования. Предусмотрено назначение различных прав доступа к устройствам и портам ввода-вывода для отдельных пользователей и групп пользователей с возможностью установки контроля в зависимости от времени и дня недели. При необходимости можно протоколировать все действия пользователей с устройствами и файлами (копирование, чтение, удаление и т.п.) путем выполнения теневого копирования.

Рис. 2. Настройка ограничений доступа к устройствам в соответствии с белым списком носителей в DeviceLock.

Защита персональной информации на ПК.

Существует несколько способов защиты персональных данных от несанкционированного доступа: можно сжать папки и файлы в архиве, защищенном паролем; скрыть их; поместить в секретную папку, доступ к которой для других пользователей будет закрыт паролем; зашифровать либо создать виртуальный зашифрованный диск, на который и записывать свои секретные материалы. Выбор наиболее предпочтительного способа зависит от ситуации, однако в большинстве случаев наилучшим является вариант сокрытия и шифрования папок и файлов, поэтому в данной статье мы только им и ограничимся.

Теоретически скрывать папки и файлы можно, используя встроенные возможности Windows — для этого достаточно в свойствах соответствующих объектов включить атрибут «Скрытый». Скрытые таким образом папки и файлы не будут видны в проводнике другим пользователям системы, но лишь при условии, что в свойствах содержащих их родительских папок включен флажок «Не показывать скрытые файлы и папки». В принципе, этого может оказаться достаточно для защиты данных от неподготовленных пользователей. Однако скрытые подобным образом объекты будут видны в приложениях, которые не используют стандартный диалог для отображения файлов и папок (FAR, Total Commander и т.п.), поэтому подобная защита не слишком хороша.

Более надежным вариантом защиты данных встроенными средствами Windows является использование шифрованной файловой системы EFS (Encrypting File System, EFS), позволяющей шифровать файлы путем включения для них в проводнике опции «Шифровать содержимое для защиты данных» (Свойства=>Общие=>Дополнительно). Прочитать зашифрованные таким способом файлы без знания пароля невозможно, однако система EFS позволяет защищать папки и файлы только в файловой системе NTFS.

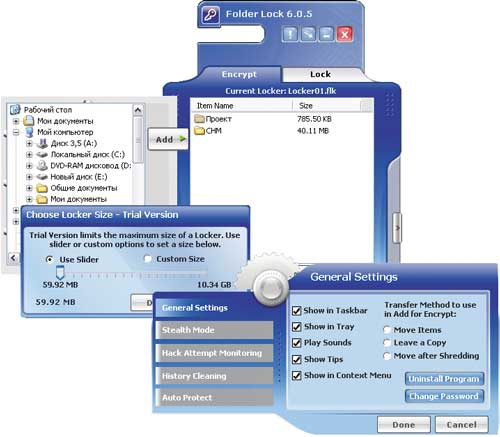

По этим причинам для защиты персональных папок и файлов лучше пользоваться специализированными утилитами. Данные решения позволят более надежно скрывать папки и файлы (они не будут видны при отключении флажка «Не показывать скрытые файлы и папки»), а также блокировать доступ к ним. Более того, некоторые из таких утилит также дают возможность шифровать данные, что обеспечит их защиту от других пользователей даже при загрузке Windows в безопасном режиме, загрузке в другой операционной системе либо на другом компьютере (если на него предварительно будет установлен жесткий диск с защищенной информацией). В качестве примеров мы рассмотрим программы Folder Lock. Эта программа обеспечивает самый высокий уровень защиты шифруемых данных.

Folder Lock 6.0.1

Разработчик: NewSoftware Professionals, Inc.

Сайт программы: http://www.newsoftwares.net/folderlock/

Размер дистрибутива: 2,78 Мбайт

Folder Lock — эффективное и надежное решение для зашиты персональных файлов, папок (рис. 3) и дисков путем установки на них пароля, сокрытия и шифрования (алгоритм AES с 256-битным ключом). Для большей безопасности в данном решении допускается применение блокирования и шифрования одновременно — защищенные таким способом файлы не отображаются в проводнике и в приложениях и полностью недоступны, так как получить доступ к ним без знания пароля нельзя даже в случае загрузки в DOS, в безопасном режиме Windows, с другой ОС или на другом компьютере. На случай, если пароль забыт, предусмотрена возможность получения доступа к данным по регистрационному ключу. Исходные данные, которые требуется защитить, могут находиться не только на жестком диске, но и на USB-носителях, картах памяти, дисках CD-RW, дискетах и ноутбуках.

Рис. 3. Работа с защищёнными папками в пакете Folder Lock.

2.3. Аппаратные средства ограничения доступа к сетевым ресурсам компьютерных систем.

К аппаратным или техническим направлениям защиты информации компьютерных систем (КС) от несанкционированного доступа (НСД) относятся:

- специализация устройств обработки информации;

- использование специализированных сетевых устройств;

- применение технических средств (ТС) разграничения доступа к компонентам КС;

- применение средств гарантированного удаления информации с физических носителей;

- применение средств защиты информации от утечки по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Специализация устройств обработки информации.

Данное направление заключается в выделении в рамках конкретной КС устройств (как правило, серверов) для выполнения ограниченного набора функций обработки и/или размещения определенных видов информационных ресурсов. Он позволяет:

- разделить саму информацию со средствами ее обработки;

- дополнительно разграничить использование различными группами пользователей подсистем КС с разной степенью важности и конфиденциальности;

- локализовать функцию вывода информации из КС;

- повысить общую надежность системы.

К специализированным ТС обработки информации относятся:

- серверы размещения информационных ресурсов (серверы баз данных, файл-серверы, web-серверы);

- серверы приложений (прокси-серверы, почтовые серверы, серверы защиты и т.д.);

- серверы резервирования данных (backup-серверы с набором устройств копирования данных);

- серверы печати (сетевой принтер, специализированный принт-сервер или выделенный ПК).

Использование специализированных сетевых устройств.

Данное направление заключается в создании защищенной технической инфраструктуры сети. Он позволяет на аппаратном уровне:

- сегментировать участки сети;

- управлять сетевым трафиком;

- регулировать процессы доступа в сеть;

- преобразовывать передаваемую информацию в защищенный вид.

К таким устройствам относятся управляемые коммутаторы, маршрутизаторы, серверы доступа, модемы, криптосистемы.

Коммутаторы (switch).

Используются на уровне локальных сетей (LAN). Основные защитные функции:

- возможность развертывания виртуальных локальных сетей (VLAN) на основе коммутации групп портов и перенаправления пакетов данных между компьютерами, входящими в состав VLAN;

- контроль доступа к портам, основанный на анализе MAC-адреса, защищающий коммутатор от доступа неавторизированных станций, с помощью которого можно задать ограничения на статические и динамические адреса, что обеспечит администраторам полный контроль над всем сетевым трафиком.

Маршрутизаторы (router) и серверы доступа .

Применяются для объединения локальных сетей в структурированную корпоративную сеть (WAN) и подключения локальных сетей к Интернет. В дополнение к классической IP-маршрутизации управляемые устройства данного класса могут иметь встроенные дополнительные защитные средства:

- брандмауэр (firewall) с фильтрацией трафика по IP-адресам, IP-сервисам и номерам физических портов;

- транслятор сетевых адресов (NAT);

- средства аутентификации и учета работы пользователей;

- средства туннелирования (VLAN) и шифрования пакетов.

Модемы с функцией фильтрации и обратного вызова.

Представляют собой средство создания безопасного соединения удаленного пользователя с узлом корпоративной сети по коммутируемой линии связи. Встроенный в модем АОН определяет телефонный номер инициатора соединения, сверяет его со списком номеров, записанных в ПЗУ модема, и при наличии совпадения устанавливает соединение. При наличии функции обратного вызова (call back) модем автоматически перезванивает на номер инициатора связи и устанавливает соединение после его ответа.

К средствам защиты информации при ее передаче относятся:

- аппаратно-программные криптосистемы;

- устройства формирования специальных сигналов и пакетов.

Применение технических средств разграничения доступа к компонентам КС.

Средства ограничения возможности вскрытия компонентов КС и линий связи:

- создание физически защищенных линий связи (с использованием методов и средств затруднения доступа и подключения к линии, волоконнооптических);

- различные замки на корпуса устройств;

- сигнализация на вскрытие устройств.

Технические средства контроля доступа к компонентам КС.

Считывающие устройства .

К ним относятся: смарт-карты; электронные идентификаторы и электронные ключи.

Смарт-карты – пластиковые карты со встроенным чипом (микросхемой). Смарт-карты обеспечивают защищенные запись и хранение личной информации, состояния электронного кошелька, финансовых транзакций, паролей доступа и данных для аутентификации.

Виды смарт-карт:

- карты с магнитной полосой (хранение малых объемов данных, низкая безопасность);

- карты памяти (хранение средних объемов данных, средняя безопасность, нет криптопроцессора);

- микропроцессорные карты и криптокарты.

Электронные идентификаторы iButton (старое название Touch Memory).

iButton представляют собой микросхему и миниатюрную литиевую батарейку, размещенную в корпусе. Для считывания данных из приборов iButton используется контактное устройство Touch Probe, которое представляет собой механический узел, форма которого сделана такой, чтобы он точно сопрягался с круглым корпусом прибора. Малые размеры Touch Probe позволяют встраивать его непосредственно в контроллер, прикреплять на любую поверхность или использовать в виде отдельного устройства. Взаимодействие с прибором обеспечивается моментальным касанием с корпусом iButton.

Электронные ключи.

Альтернативой смарт-картам являются USB-токены (ключи), которые, в большинстве своем, используют те же самые процессоры, изготовляются в соответствии со стандартом, который разрабатывался для смарт-карт и очень близки к ним функционально. Для использования смарт-карт необходимо специальное считывающее устройство, стоящее несколько десятков или даже сотен долларов, то есть обходится дороже USB-интерфейса, которым снабжаются сейчас все современные компьютеры. Сами же смарт-карты дешевле USB-ключа. Поэтому в том случае, когда одно считывающее устройство предназначено для нескольких пользователей, смарт-карты могут быть более выгодны.

Биометрические системы контроля доступа.

Процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.п.). В последнее время все большее распространение получает биометрическая идентификация и аутентификация, основанная на уникальности физиологических параметров и характеристик человека, особенностей его поведения. Основные достоинства биометрических методов идентификации и аутентификации:

- высокая степень достоверности идентификации по биометрических признакам из-за их уникальности;

- неотделимость биометрических признаков от дееспособной личности;

- трудность фальсификации биометрических признаков.

В качестве биометрических признаков, которые могут быть использованы для идентификации потенциального пользователя, используются:

- узор радужной оболочки и сетчатки глаз;

- отпечатки пальцев;

- геометрическая форма руки;

- форма и размеры лица;

- особенности голоса;

- биомеханические характеристики рукописной подписи;

- биомеханические характеристики "клавиатурного почерка".

Первоначально биометрические признаки пользователя регистрируются системой как его контрольный "образ". Этот образ хранится в электронной форме и используется для сравнения с предъявляемыми признаками каждого, кто выдает себя за пользователя.

Применение средств гарантированного удаления информации с физических носителей.

Метод основан на физических свойствах магнитных носителей информации и применяется в полном объеме для быстрого и эффективного удаления с них информации, не составляющей государственную тайну.

Применение средств защиты информации от утечки по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Метод заключается в локализации паразитных излучений и наводок от средств обработки информации или в создании помех, препятствующих перехвату паразитных информативных сигналов. На практике применяются пассивные и активные методы и средства ЗИ от ПЭМИН.

К пассивным относятся:

- инженерно-конструкторские методы;

- экранирование устройств и кабелей;

- установка фильтров на сигнальные и силовые цепи;

- заземление устройств.

К активным средствам относятся:

- средства обнаружения и измерения ПЭМИН;

- генераторы шума;

- устройства гальванической развязки цепей (медиа-конверторы), как правило, представляющие собой преобразователи “Ethernet-оптоволокно- Ethernet”.

2.4. Программные средства ограничения доступа к сетевым ресурсам компьютерных систем.

Имеются два пути защиты от несанкционированного доступа к компьютерным системам (КС):

- создание специализированных КС;

- оснащение универсальных КС дополнительными средствами защиты.

Система защиты программных средств от копирования и исследования включает:

- методы, затрудняющие считывание скопированной информации (основываются на придании особенностей процессу записи информации, которые не позволяют считывать полученную копию на других накопителях, не входящих в защищаемую КС т.е. создание совместимости накопителей только внутри объекта);

- методы, препятствующие использованию скопированной информации (имеет целью затруднить использование полученных копированием данных - данные и программы могут быть защищены, если они хранятся на ВЗУ в преобразованном криптографическими методами виде. Программы могут также защищаться от несанкционированного исполнения и тиражирования, а также от исследования).

Наиболее действенным (после криптографического преобразования) методом противодействия несанкционированному выполнению скопированных программ является использование блока контроля среды размещения программы.

Блок контроля среды размещения программ является дополнительной частью программ. Он создается при инсталляции (установке) программ. В него включаются характеристики среды, в которой размещается программа, а также средства получения и сравнения характеристик.

Для защиты программ от изучения необходимо иметь средства противодействия как дизассемблированию (т.е. получению из программы на машинном языке программы на языке Ассемблер), так и трассировке (выполнение программы на ЭВМ с использованием специальных средств, позволяющих выполнить программу в пошаговом режиме, получать доступ к регистрам, областям памяти, производить остановку программы по определенным адресам и т.п.).

Методы противодействия дизассемблированию:

- шифрование;

- архивация;

- использование самогенерирующих кодов;

- «обман» дизассемблера.

Для противодействия трассировке программы в ее состав вводятся механизмы:

- изменения среды функционирования (запрет или переопределение прерываний (если это возможно), изменение режимов работы, состояния управляющих регистров, триггеров и др.;

- модификации кодов программы (изменяющиеся коды программ, например, в процедурах, приводят к каждому выполнению процедуры по различным ветвям алгоритма);

- «случайные» переходы (выполняются за счет вычисления адресов переходов. Исходные данные для этого – характеристики среды функционирования, контрольные суммы процедур (модифицируемых) и т.п. Включение таких механизмов в текст программ значительно усложняет изучение алгоритмов программ путем их трассировки).

Отечественные разработчики предлагают программные системы защиты

ПЭВМ «Снег-1.0», «Кобра», «Страж-1.1», но они уже устарели, и мы их рассматривать не будем. Современные программы защиты информации от НСД такие как ПЗИ НСД ARMlock и Secret Net 7, которые мы рассмотрим.

ПЗИ НСД ARMlock

Программа защиты информации от несанкционированного доступа ARMlock

ПЗИ НСД ARMlock представляет собой программное средство защиты

информации в ОС семейства Windows.

Система защиты устанавливается на автоматизированные рабочие места (АРМ), как автономные, так и в составе локально-вычислительной сети для защиты локальных ресурсов этих АРМ.

ПЗИ НСД ARMlock предназначена для защиты персонального компьютера:

- от доступа к информации в нарушение установленных прав доступа

сотрудников;

- от несанкционированного доступа к конфиденциальной информации;

- от подключения незарегистрированных в системе защиты носителей

информации;

- от доступа к информации в объеме, превышающем необходимый для

выполнения служебных обязанностей.

Основные характеристики ПЗИ НСД ARMlock:

ПЗИ НСД ARMlock обеспечивает выполнение:

- дискреционного принципа контроля доступа в соответствие с требованиями руководящего документа «Средства вычислительной техники. Защита отнесанкционированного доступа к информации. Показатели защищенности отнесанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 5 классу защищенности;

- предотвращения доступа субъекту к остаточной информации в соответствие с требованиями руководящего документа «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 5 классу защищенности;

- идентификации и аутентификации в соответствие с требованиямируководящего документа «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 5 классу защищенности;

- регистрации событий безопасности в соответствие с требованиями руководящего документа «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 5 классу защищенности;

- требования «целостность» в соответствие с требованиями руководящегодокумента «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 5 классу защищенности.

Для размещения файлов ПЗИ НСД ARMlock требуется не менее 50 МБ

пространства на системном разделе жесткого диска.

Для использования аппаратных идентификаторов необходимо наличие в

аппаратной части АРМ USB-порта или COM-порта, а также соответствующего считывателя аппаратных идентификаторов.

Secret Net 7

Secret Net предназначен для защиты конфиденциальной информации, составляющей коммерческую, государственную тайну или относящейся к персональным данным. Обладает сертификатами ФСТЭК России и может

использоваться в автоматизированных системах до класса 1Б включительно и для защиты персональных данных в ИСПДн до класса К1 включительно.

Достоинства Secret Net 7

• Эффективная защита от НСД - контроль обращения с защищаемой

информацией, контроль использования отчуждаемых носителей на основе

политик безопасности в совокупности с возможностью детального разбора

инцидентов позволяют создать эффективную систему противодействия

внутренним нарушителям.

• Централизованное управление - наличие единого централизованного

управления и мониторинга безопасности для территориально-

распределённых сетей позволяет оперативно выявлять любые инциденты

безопасности.

• Защита терминальных сессий на основе “тонких клиентов”.

• Масштабируемая система – вне зависимости от сложности

корпоративной сети Secret Net обеспечивает защиту и управление как

отдельных АРМов, так и сети крупной организации, с развитой

филиальной инфраструктурой.

• Гибкая ценовая политика – цена и комплектность поставки зависит от

количества защищаемых рабочих станций и требований по безопасности.

Новые возможности в Secret Net 7

• В варианте с ЦУ реализована поддержка ADAM/LDS. При этом решается

проблема делегирования полномочий администраторам на установку и

эксплуатацию СЗИ в рамках организационного подразделения (филиала).

• Защита терминальных сессий при использовании “тонких клиентов”.

• Расширены возможности по контролю утечек конфиденциальной информации –теперь СЗИ обеспечивает возможность теневого копирования при отчуждении конфиденциальной информации.

• Универсальный контроль печати – вывод грифа конфиденциальности на

документы, распечатываемые из любого приложения.

• Разграничение доступа к принтерам - возможность печати конфиденциальных документов только на специально выделенных для этого принтерах.

• Автоматическая конфигурация системы полномочного доступа. Упрощает

использование СЗИ при добавлении новых приложений в АС.

• Удаленное управление локальными политиками безопасности и состоянием

защитных систем СЗИ с рабочего места администратора. Таким образом,

реализовано централизованное управление контролем устройств на уровне

компьютера.

Возможности СЗИ Secret Net 7

• Защита входа в систему;

• Контроль утечек информации, разграничение доступа;

• Доверенная информационная среда;

• Централизованное управление;

• Ведение журналов безопасности, аудит.

ЗАКЛЮЧЕНИЕ

Бурное развитие средств вычислительной техники, автоматизированных информационных систем, появление новых информационных технологий в нашей стране , да и во всем мире сопровождается, к сожалению, и появлением таких малоприятных явлений, как промышленный шпионаж, компьютерная преступность и, прежде всего, несанкционированный доступ (НСД) к конфиденциальной информации. Этим обуславливается актуальность и значимость проблемы защиты информации. Любое современное предприятие (учреждение, фирма и т.д.), независимо от вида деятельности и форм собственности, не может сегодня успешно развиваться и вести любую деятельность без создания надежной системы защиты своей информации, включающей не только организационно-нормативные меры, но и технические средства защиты информации при ее обработке, хранении и передаче в автоматизированных системах (АС), используя при этом программные, аппаратные средства, а так же программно-аппаратные средства защиты информации.

Не менее значим принцип комплексного использования всего арсенала имеющихся средств защиты во всех структурных элементах производства и на всех этапах технологического цикла обработки информации. Комплексный характер защиты информации обусловлен действиями злоумышленников. Здесь правомерно утверждение, что оружие защиты должно быть адекватно оружию нападения. Кроме того, наибольший эффект достигается в том случае, когда все используемые средства, методы и мероприятия объединяются в целостный механизм – систему информационной безопасности. Только в этом случае появляются системные свойства, не присущие ни одному из отдельных элементов системы защиты, а также возможность управлять системой, перераспределять ее ресурсы и применять современные методы повышения эффективности ее функционирования. Можно определить систему информационной безопасности как организованную совокупность органов, средств, методов и мероприятий, обеспечивающих защиту информации от разглашения, утечки и несанкционированного доступа.

Наиболее важным является принцип непрерывности совершенствования и развития системы информационной безопасности. Суть его заключается в постоянном контроле функционирования системы, в выявлении ее слабых мест, возможных каналов утечки информации и несанкционированного доступа, обновлении и дополнении механизмов защиты в зависимости от изменения характера внутренних и внешних угроз, обосновании и реализации на этой основе наиболее рациональных методов, способов и путей защиты информации. Таким образом, обеспечение информационной безопасности не может быть разовым мероприятием.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Информационное общество, 2007, выпуск 4, с. 4-9.

2. http://3ys.ru/programmno-tekhnicheskie-sredstva-obespecheniya-bezopasnosti-

kompyuternykh-setej/zashchita-kanalov-svyazi.html

3. https://studfiles.net/preview/5247352/page:31

4. Интеллектуальная собственность и защита информации, , 2002, № 1.

- «Теория и практика обеспечение информационной безопасности». Д.П. Зегжда, А.М. Ивашко.

- А. Н. Асаул Организация предпринимательской деятельности Учебник. СПб.: АНО ИПЭВ, 2009. 336с.

- Браун, С. Мозаика и Всемирная паутина для доступа к Internet / С.

Браун - М.: Мир: Малип: СК Пресс, 2011. – 234 с.

- Информатика. Базовый курс: учебник / под ред. С. В. Симоновича. -

СПб: «Питер», 2012.- 110 с.

- Левин, В.К. Защита информации в информационно-вычислительных

системах и сетях / Программирование. N3. 2012. – 90 с.

- Мельников В. П., Клейменов С. А., Петраков А. М. Информационная

безопасность и защита информации. М.: Академия. 2011. – 589 с.

- Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в

компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. – 2-е изд., - М.: Радио и связь, 2011.-376 с.

12. Хорев, П. Б. Методы и средства защиты информации в компьютерных

системах./ П.Б. Хорев. – М.: Академия, 2011. – 430 с.

13. Хорев П. Б. Программно-аппаратная защита информации: учебное

пособие./ П.Б. Хорев. – М.: ИД «Форум», 2011. - 352 с.

14. http://compress.ru/Article.aspx?id=19859#05

15. https://lektsii.org/8-76607.html

16. http://www.consbez.ru/content/pdf/2012-11-01-kb-secretnet-7.pdf

17. http://www.aup.ru/books/m6/8_4.htm

- Стратегия управления персоналом (Формирование кадровой политики в современной организации)

- Стратегии разработки новых товаров (Теоретические основы определения нового товара)

- Построение организационных структур

- Построение организационных структур

- «Корпоративная культура в организации»

- «Общие особенности кадровой стратегии малых предприятий»

- Формирование кадровой политики в современной организации

- Методы кодирования данных (Виды кодирование данных)

- Разработка регламента выполнения процесса «Складской учет

- «Защита внутренней сети и сотрудников компании от атак»

- Проектирование реализации операций бизнес-процесса «Контроль поставок товара

- Система защиты коммерческой тайны малого коммерческого предприятия