Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика

Содержание:

Введение

Компьютерные сети играют значительную роль в нашей жизни. Различные организации (частные или государственные), школы, учебные учреждения, университеты, обычные пользователи посредством сетей обмениваются информацией, обрабатывают различными способами, хранят её на множестве сетевых ресурсов.

Но в то же время, злоумышленники стараются разными способами исказить обрабатываемую в этих сетях информацию. Цели, преследуемые данными людьми, разнятся (от простого доказательства собственного превосходства до хищения информации с целью получения выгоды). Взломщики осуществляют свои планы с помощью различных вторжений в компьютерные сети. Поэтому понимание того, что есть вторжение в компьютерную сеть, что такое аномалии, вызываемые этими вторжениями, является на сегодняшний день актуальной задачей. Решение данной задачи позволяет нам не "разбирать" последствия вторжения, а использовать превентивные меры его ещё на подходах к системе, что существенно сокращает расход экономические, технологические и психологические затрат.

Целью данной курсовой работы является дать характеристику аномального состояния для автоматизированный системы и аномального сетевого трафика, привести классификацию аномалий. Провести обзор существующих методов регистрации сетевого трафика. Выполнить обзор средств анализа сетевого трафика. Научиться выполнять анализ трафика, с использованием инструментов анализа сетевого трафика.

Глава 1. Характеристика аномалий в автоматизированной системе и сетевом трафике

1.1 Сетевой мониторинг

Сетевой мониторинг (мониторинг сети) — это сложная задача, требующая больших затрат ресурсов, которая является жизненно важной частью работы сетевых администраторов. Администраторы постоянно стараются поддержать бесперебойную работу подчиненной сети. Если работа сети нарушится хотя бы на небольшой период времени, производительность в организации сократится и в случае организаций предоставляющих государственные услуги, сама возможность предоставления основных услуг будет поставлена под угрозу. В связи с этим администраторам необходимо следить за потоками сетевого трафика и производительностью на всей сети и проверять, анализируя ее на бреши в безопасности.

1.2 Понятие и виды аномалий.

Для того чтобы дать понятие аномального состояния, в начале необходимо дать определение состояния и нормального состояния. Под состоянием будем понимать набор параметров, которые характеризуют любую систему, к примеру, компьютерную. Под нормальным состоянием будем понимать такое состояние системы, при котором она корректно реализует все возложенные на неё функции.

Исходи из вышеизложенного, под аномальным состоянием будем понимать состояние, при котором поведение системы отличается от нормального.

Аномальное состояния для автоматизированной системы. Согласно ГОСТ, под автоматизированной системой понимается система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. Нас будут интересовать средства автоматизации деятельности, поскольку действия персонала в автоматизированной системе относятся к вопросам организационного обеспечения информационной безопасности и, в рамках данной работы, не будут рассматриваться.

К средствам автоматизации можно отнести всевозможные аппаратно-программные средства, осуществляющие автоматический сбор, хранение и обработку информации.

Таким образом аномальное состояние автоматизированной системы - это такое состояние автоматизированной системы, при котором она перестает обрабатывать информацию штатным образом. К примеру система перестает корректно осуществлять ввод/вывод информации, или в системе наблюдается резкое падение/повышение производительности.

Аномальное состояние в сетевом трафике. Под сетевым трафиком понимается поток информации, проходящей через канал связи или приходящий на сайт/сервер. Трафик измеряется в битах и зависит от времени.

Следовательно аномальное состояние в сетевом трафике – это состояние, при котором значение функции f(t) в любой момент времени t отличается от нормального, то есть выше или ниже нормального значения. К примеру, работая в сети, мы наблюдаем увеличение или уменьшение потока информации, никак не связанное с нашей работой в сети. Это может говорить о том, что осуществляется несанкционированная передача данных, то есть вторжение.

Известные сетевые аномалии настолько разнообразны, что единой ее классификации нет. Поэтому предлагается классификация сетевых аномалий с точки зрения объекта воздействия – информационной системы, включающей программно-аппаратный комплекс и сетевую инфраструктуру.[1],[10]

Классификация представлена на рисунке 1.

Рисунок 1. Классификация аномалий.

Программно-аппаратные аномалии. Ошибки программного обеспечения компонентов информационной системы могут повлечь за собой перевод в нештатный режим с последующим прекращением предоставления доступа к сервисам.

Ошибки конфигурирования переводят функциональные возможности компонентов информационной системы в несоответствие штатным проектным параметрам, что приводит к нарушению общую работоспособность.

Нарушения производительности влекут за собой выход параметров информационной системы за пределы расчетных значений, что приводит к нарушениям обеспечения предоставления сервисов.

Аппаратные неисправности могут повлечь за собой как полный выход из строя отдельных компонентов информационной системы, так и деградирующее влияние отдельной подсистемы на весь ее комплекс.

Сетевые аномалии. Данные аномалии зависят от конкретного типа вторжения в сеть, следовательно, они достаточно разнообразны и сложны в описании, к тому же они не имеют четко выраженного проявления, что еще больше затрудняет задачу их выявления[6].

Типы сетевых аномалий:

- DoS-, DDoS-атака – распределённая атака типа отказ в обслуживании на одну жертву Выброс в представлении трафика пакеты/с, потоки/с, от множества источников к одному адресу назначения.

- Перегрузка – необычно высокий спрос на один сетевой ресурс или сервис. Скачёк в трафике по потокам/с к одному доминирующему ИБ-адресу и доминирующему порту. Обычно кратковременная аномалия.

- Сканирование сети/портов – сканирование сети по определённым открытым портам или сканирование одного хоста по всем портам с целью поиска уязвимостей. Скачёк в трафике по потокам/с, с несколькими пакетами в потоках от одного доминирующего 1Р-адреса

- Деятельность червей – вредоносная программа, которая самостоятельно распространяется по сети и использует уязвимости ОС. Выброс в трафике без доминирующего адреса назначения, но всегда с одним или несколькими доминирующими портами назначения.

- Точка-мультиточка – распространение контента от одного сервера многим пользователям. Выброс в пакетах, байтах от доминирующего источника к нескольким назначениям, все к одному хорошо известному порту.

- Отключения – сетевые неполадки, которые вызывают падение в трафике между одной парой источник-назначение. Падение трафика по пакетам, потокам и байтам обычно до нуля. Может быть долговременным и включать все потоки источник-назначение от или к одному маршрутизатору.

- Переключения потока – необычное переключение потоков трафика с одного входящего маршрутизатора на другой. Падение в байтах или пакетах в одном потоке трафика и выброс в другом. Может затрагивать несколько потоков трафика.

В качестве примера можно привести сетевую вирусную активность, поскольку аномалии вызванные данным типом вторжения вторжениями относительно легко обнаруживают себя.

Вирусная сетевая активность является результатом попыток распространения компьютерных вирусов и червей, используя сетевые ресурсы и критические уязвимости в сетевых службах. Чаще всего компьютерный вирус эксплуатирует какую-нибудь единственную уязвимость в сетевой прикладной службе, поэтому вирусный трафик характеризуется наличием множества обращений с одного зараженного IP адреса ко многим IP адресам по определенному порту, соответствующему потенциально уязвимому сервису.

Из нашумевших атак последнего времени можно привести атаки сетевых вымогателей WannaCry[8] и Petya, эксплуатирующих уязвимость EternalBlue[7] в SMB операционных систем Microsoft Windows, хотя к уязвимости EternalBlue оказались подвержены и машины под управлением ОС Linux с запущенной службой Samba[3].

Датчики-сенсоры аномалий определяют необычное поведение, аномалии в функционировании отдельного объекта — трудности их применения на практике связаны с нестабильностью самих защищаемых объектов и взаимодействующих с ними внешних объектов. В качестве объекта наблюдения может выступать сеть в целом, определенный компьютер, сетевая служба (например, файловый сервер FTP или Web сервер), пользователь и т.д.

Датчики срабатывают при условии, что параметры нападения отличаются от параметров нормальной деятельности. Здесь появляется еще одно слабое место, присущее в большей степени для определенных реализаций, заключающееся в некорректности определения разброса отклонения наблюдаемого поведения от штатного, принятого в системе, и определении порога срабатывания сенсора наблюдения.[2]

Меры и методы, обычно используемые в обнаружении аномалии, включают в себя следующие:

- статистические меры: решение о наличии вторжения принимается по большому количеству собранных данных путем их статистической предобработки;

- пороговые значения: наблюдения за объектом выражаются в виде числовых интервалов. Выход за пределы этих интервалов принимается за аномальное поведение. В качестве наблюдаемых параметров могут быть, например, такие: количество обращений пользователя к файлам, в данный временной промежуток, количество неудачных попыток авторизации в системе, загрузка центрального процессора и т.п. Пороги могут быть как статическими, так и динамическими, то есть изменяться, подстраиваясь под конкретную систему;

- непараметрические: здесь уже профиль строится на основе наблюдения за объектом в период обучения системы;

- параметрические: для выявления вторжения строится специальный профиль нормальной системы на основе шаблонов, то есть некоторой политики, которой обычно должен придерживаться данный объект;

- меры на основе правил (сигнатур): они очень похожи на непараметрические статистические меры. В период обучения составляется представление о нормальном поведении объекта, записываемое в виде специальных правил. Получаются сигнатуры нормального поведения объекта;

- другие меры: генетические алгоритмы, нейронные сети, позволяющие классифицировать определенный набор видимых сенсору-датчику признаков.

- В современных системах обнаружения вторжений в основном используют первые два метода. Следует заметить, что существуют две крайности при использовании данной технологии:

- пропуск вторжения, которое не подпадает под определение аномального поведения. Данный вариант гораздо более опасен, чем ложноположительное причисление аномального поведения к классу вторжений.

- обнаружение аномального поведения, не являющегося вторжением, и отнесение его к классу атак;

Поэтому при инсталляции и эксплуатации систем такой категории обычные пользователи и специалисты сталкиваются с двумя довольно нетривиальными задачами:

- определение граничных значений характеристик поведения субъекта с целью снижения вероятности появления одного из двух вышеназванных крайностей.

- построение профиля объекта — это трудно формализуемая и затратная по времени задача, требующая от специалиста по безопасности большой предварительной работы, высокой квалификации, знаний и опыта;

Чаще всего системы обнаружения аномальной активности используют журналы регистрации и текущую деятельность пользователя в качестве источника данных для анализа[4]. Плюсы систем обнаружения атак на основе технологии выявления аномального поведения можно оценить следующими критериями:

- они не нуждаются в обновлении сигнатур и правил для обнаружения атак;

- обнаружения аномалий генерируют информацию, которая может быть использована в системах обнаружения злоумышленного поведения пользователей.

- системы обнаружения аномалий способны обнаруживать новые типы вторжений, сигнатуры для которых еще не разработаны;

Недостатками систем на основе технологии обнаружения аномального поведения являются следующие:

- для качественной работы системы требуется длительное обучение;

- системы генерируют много ошибок на поведение, не являющееся вторжением;

- системы обычно слишком медленны в работе и требуют больших вычислительных ресурсов.

Глава 2. Обзор методов регистрации сетевого трафика

2.1 Методы мониторинга основанные на маршрутизаторе

Методы мониторинга основанные на маршрутизаторе — жёстко заданы (прошиты) в маршрутизаторах и, следовательно, имеют низкую гибкость. Краткое описание наиболее часто используемых методов такого мониторинга приведены ниже. Каждый метод развивался много лет, прежде чем стать стандартизованным способом мониторинга.

2.1.1 Протокол простого сетевого мониторинга (SNMP)

SNMP. Данная аббревиатура расшифровывается как Simple Network Management Protocol, и означает «Простой протокол сетевого управления». Данный стандарт относится к числу самых распространенных, что задействуются в целях управления различными девайсами в IP-сетях, функционирующих на базе архитектуры TCP/IP. Например, роутерами, коммутаторами, рабочими станциями, сетевыми принтерами.

Рассматриваемый протокол чаще всего применяется в тех случаях, когда инфраструктура предполагает осуществление контроля девайсов, которые подключены к сети, на предмет выполнения условий, заданных администратором. Он позволяет сетевым администраторам руководить производительностью сети, находить и устранять сетевые проблемы, планировать рост сети. Он собирает статистику по трафику до конечного хоста через пассивные датчики, которые реализуются вместе с маршрутизатором. Существуют три версии (SNMPv1, SNMPv2 и SNMPv3).

SNMP, версия 1 (SNMPv1) — изначальная реализация протокола SNMP. SNMPv1 работает с такими протоколами, как UDP, IP, CLNS, DDP и IPX. SNMPv1 широко используется и де-факто является протоколом сетевого управления в Интернет-сообществе.

Версию 1 критиковали за низкую безопасность. Аутентификация клиентов производилась только с помощью т. н. «общей строки» (community string), по сути пароля, которая передавалась в открытом виде. Разработка SNMPv1 80-х годов проводилась группой сотрудников, которые рассматривали официально финансируемые работы HEMS/CMIS/CMIP организаций OSI/IETF/NSF как одновременно нереализуемые на вычислительных платформах того времени и потенциально неработоспособные. SNMP был одобрен из убеждения в том, что он является промежуточным протоколом, необходимым для принятия мер по широкомасштабному развертыванию сети Интернет и ее коммерциализации. В тот временной период стандарт аутентификации/безопасности был мечтой и ему препятствовали группы разработки протокола.

SNMPv2 (RFC 1441[1]-RFC 1452[2]) пересматривает Версию 1 и включает в себя улучшения в области производительности, безопасности, конфиденциальности и связях между менеджерами. Протокол ввел GetBulkRequest, альтернативу итерационному применению GetNextRequest для получения большого количества управляющих данных через один запрос. В то же время, новая система безопасности на основе сторон из SNMPv2 так и не получила широкое распространение, так как рассматривалась многими как слишком сложная.

Хотя SNMPv3 не приносит никаких изменений в протокол помимо добавления криптографической защиты, он кажется более отличным за счет новых текстовых соглашений, концепций и терминологии.

SNMPv3 в первую очередь добавляет в SNMP защиту и улучшения в удаленной настройке.

Безопасность была наибольшей слабостью SNMP с самого появления. Аутентификация в SNMP версий 1 и 2 сводилась не более чем к паролю (строке сообщества), который пересылался в открытом виде между менеджером и агентом. Каждое SNMPv3-сообщение содержит параметры безопасности, которые закодированы как строка октетов. Значение этих параметров зависит от используемой модели безопасности.

SNMPv3 предоставляет важные особенности безопасности:

- Конфиденциальность — шифрование пакетов для предотвращения перехвата несанкционированным источником.

- Целостность — целостность сообщений, для предотвращения изменения пакета в пути, включая дополнительный механизм защиты от повторной передачи перехваченного пакета.

- Аутентификация — чтобы убедиться, что сообщение пришло из правильного источника.

На практике реализации SNMP часто поддерживают несколько версий: обычно SNMPv1, SNMPv2c, и SNMPv3.

2.1.2 Удалённый мониторинг (RMON)

RMON (англ. Remote Network MONitoring — дистанционный мониторинг сети) — протокол мониторинга компьютерных сетей, расширение SNMP, разработанное IETF. В основе RMON, как и в основе SNMP, лежит сбор и анализ информации о характере данных, передаваемых по сети. Как и в SNMP, сбор информации осуществляется аппаратно-программными агентами, данные от которых поступают на компьютер, где установлено приложение управления сетью. Отличие RMON от своего предшественника состоит, в первую очередь, в характере собираемой информации: если в SNMP эта информация характеризует только события, происходящие на том устройстве, где установлен агент, то RMON требует, чтобы получаемые данные характеризовали трафик между сетевыми устройствами.

RMON предоставляет администраторам возможности управлять локальными сетями также хорошо, как и удалёнными из одной определённой локации/точки.

NetFlow — сетевой протокол, предназначенный для учёта сетевого трафика, разработанный компанией Cisco Systems. Является фактическим промышленным стандартом и поддерживается не только оборудованием Cisco, но и многими другими устройствами (в частности, Juniper, ZTE и Enterasys). Также существуют свободные реализации для UNIX-подобных систем.[9]

Существует несколько версий протокола, наиболее распространёнными из которых являются версии 5 и 9.

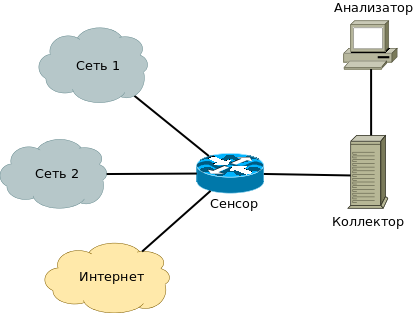

Для сбора информации о трафике по протоколу NetFlow требуются следующие компоненты:

- Сенсор. Собирает статистику по проходящему через него трафику. Обычно это L3-коммутатор или маршрутизатор, хотя можно использовать и отдельно стоящие сенсоры, получающие данные путём зеркалирования порта коммутатора.

- Коллектор. Собирает получаемые от сенсора данные и помещает их в хранилище.

- Анализатор. Анализирует собранные коллектором данные и формирует пригодные для чтения человеком отчёты (часто в виде графиков).

Рисунок 2. Архитектура NetFlow.

NetFlow использует UDP для передачи данных о трафике коллектору. Как правило, коллектор слушает порт 2055, 9555 или 9995.

Сенсор выделяет из проходящего трафика потоки, характеризуемые следующими параметрами:

- Адрес источника;

- Адрес назначения;

- Порт источника для UDP и TCP;

- Порт назначения для UDP и TCP;

- Тип и код сообщения для ICMP;

- Номер протокола IP;

- Сетевой интерфейс (параметр ifindex SNMP);

- IP Type of Service.

Потоком считается набор пакетов, проходящих в одном направлении. Когда сенсор определяет, что поток закончился (по изменению параметров пакетов, либо по сбросу TCP-сессии), он отправляет информацию в коллектор. В зависимости от настроек он также может периодически отправлять в коллектор информацию о все еще идущих потоках.

Если используется UDP, то потерянная из-за проблем сетью запись не будет получена коллектором. Коллектор может определить потери пакетов по значениям номера записи, которые по стандарту должны быть возрастающими.

Если сенсором выступает сетевое устройство (маршрутизатор или коммутатор), то для экономии ресурсов NetFlow включают только для тех интерфейсов, на которых хотят собирать статистику.

Для экономии ресурсов процессора также применяется «sampled NetFlow». В этом случае сенсор анализирует не все, а каждый n-ый пакет, где n может быть заданным административно или выбираемым случайным образом. При использовании sampled NetFlow получаемые значения являются не точными, а оценочными.

2.2 Технологии не основанные на маршрутизаторах.

Хотя технологии, не встроенные в маршрутизатор всё же ограничены в своих возможностях, они предлагают значительную гибкость, по сравнению технологиями встроенными в маршрутизаторы. Эти методы разделяются на активные и пассивные.

Активный мониторинг сообщает проблемы в сети, собирая измерения между двумя конечными точками. Система активного измерения имеет дело с такими метриками, как: полезность, маршрутизаторы/маршруты, задержка пакетов, повтор пакетов, потери пакетов, неустойчивая синхронизация между прибытием, измерение пропускной способности.

2.2.2 Пассивный мониторинг, MRTG, Zabbix

Пассивный мониторинг, в отличии от активного, не добавляет трафик в сеть и не производит изменение трафика, существующего в сети. Также, в отличии от активного мониторинга, пассивный собирает информацию только об одной точке в сети. Измерения при этом происходят гораздо лучше, чем между двумя точками, при активном мониторинге.

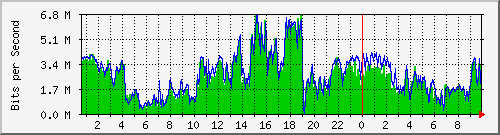

MRTG (англ. Multi Router Traffic Grapher) — инструмент для организации сервиса мониторинга и измерения данных с течением времени, является свободным программным обеспечением под лицензией GPL. При помощи MRTG собираются данные от различных источников и затем они отображаются в виде различных графиков, пример которого приведен на рисунке 3.

Рисунок 3. Анализ загрузка канала в MRTG.

Области применения:

- загруженность канала (входящий, исходящий, максимальный, средний трафик);

- использование процессора, оперативной памяти, жёсткого диска;

- наблюдение за температурными показателями аппаратных ресурсов;

Zabbix — свободная система мониторинга и отслеживания статусов разнообразных сервисов компьютерной сети, серверов и сетевого оборудования, написанная Алексеем Владышевым.

Zabbix-сервер — ядро системы, которое может удалённо проверять сетевые сервисы; является хранилищем, в котором хранятся все конфигурационные, статистические и оперативные данные, и он является тем субъектом в программном обеспечении Zabbix, который оповестит администраторов в случае возникновения проблем с любым контролируемым оборудованием.

Веб-интерфейс — часть Zabbix-сервера, и, как правило (но не обязательно), запускается на том же физическом узле, что и Zabbix-сервер. Работает на PHP, требует веб-сервер (например, Apache httpd) (Рисунок 4).

Рисунок 4. Веб-интерфейс Zabbix.

Основные возможности:

- Распределённый мониторинг вплоть до тысяч узлов, конфигурация младших узлов полностью контролируется старшими узлами, находящимися на более высоком уровне иерархии.

- Сценарии на основе мониторинга

- Автоматическое обнаружение

- Централизованный мониторинг журналов

- Веб-интерфейс для администрирования и настройки

- Отчётность и тенденции

- SLA-мониторинг

- Поддержка высокопроизводительных агентов (zabbix-agent) практически для всех платформ

- Комплексная реакция на события

- Поддержка SNMP v1, 2, 3

- Поддержка SNMP-ловушек

- Поддержка IPMI

- Поддержка мониторинга JMX-приложений

- Поддержка выполнения запросов в различные базы данных без необходимости использования сценарной обвязки

- Расширение за счёт выполнения внешних скриптов

- Гибкая система шаблонов и групп

- Возможность создавать карты сетей

Глава 3. Обзор инструментов анализа сетевого трафика

3.1 Анализаторы трафика.

Анализаторы трафика, или снифферы, изначально были разработаны для решения сетевых проблем. C помощью их можно перехватывать, анализировать и сохранять для последующего изучения пакеты, передаваемые по сети. Всё это, это позволяет системным администраторам наблюдать за передачей данных по сети, диагностировать и устранять появляющиеся проблемы. В этом качестве снифферы представляют собой мощный инструмент диагностики сетевых проблем. С другой стороны, подобно многим мощным инструментам, изначально предназначавшимся для администрирования, с течением времени снифферы стали использоваться совершенно для других целей. Поскольку, сниффер в руках злоумышленника представляет достаточно опасное средство, могущее использоваться для перехвата паролей и другой конфиденциальной информацией.

В начале 90-х годов широко использовался взломщиками, с целью захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передавались в незашифрованном или с использованием не криптостойких алгоритмов. Широкое использование хабов позволяло перехватывать трафик без больших затрат в больших сегментах сети и практически без риска быть обнаруженным.

Сниффер может анализировать только ту информацию, что проходит через прослушиваемую им сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются для всех машин, это дает возможность перехватывать чужую информацию. Использование коммутаторов и их правильная конфигурация уже может являться одним из этапов защиты от прослушивания.[5]

Между сегментами информация передаётся через коммутаторы. Коммутация пакетов - форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Поэтому если сеть построена на основе коммутатора, то сниффер, установленный на одном из компьютеров сети, может перехватывать только те пакеты, которыми обменивается его компьютер с другими узлами сети.

Перехват трафика можно осуществлять:

- «прослушиванием» сетевого интерфейса, данный метод будет эффективен при использовании в сегменте концентраторов вместо коммутаторов, иначе метод малоэффективен, поскольку на сниффер попадают лишь широковещательные фреймы;

- подключением сниффера в разрыв канала;

- ответвлением трафика с помощью программных или аппаратных средств и направлением его копии на сниффер (Network tap);

- посредством атаки на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента Ethernet на сниффер с последующим возвращением трафика в надлежащий адрес.

Другая причина, по которой снифферы перестали быть настолько опасными, как раньше, заключается в том, что в сейчас наиболее важные данные передаются в зашифрованном виде. Открытые, незашифрованные службы быстро исчезают из сети. Например, при посещении web-сайтов все чаще используется протокол SSL (Secure Sockets Layer); вместо открытого FTP используется SFTP (Secure FTP), а для других служб, которые не применяют шифрование по умолчанию, все чаще применяются виртуальные частные сети (VPN).

Анализ захваченного сниффером трафика позволяет:

- Определить вирусный, паразитный и закольцованный трафик, присутствие которого приводит в увеличению загрузку сетевого оборудования и каналов связи (снифферы в данных условичх малоэффективны; чаще всего, с этой целью применяют сбор различной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Находить в сети вредоносное и несанкционированное программное обеспечение, к примеру, использование сетевых сканеров, флудеры, троянских программ, клиентов P2P сетей, чаще всего делают при помощи специализированных снифферов - мониторов сетевой активности.

- Перехватить любой незашифрованный, а в иных случаях и зашифрованный, трафик пользователя с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурирования сетевых служб.

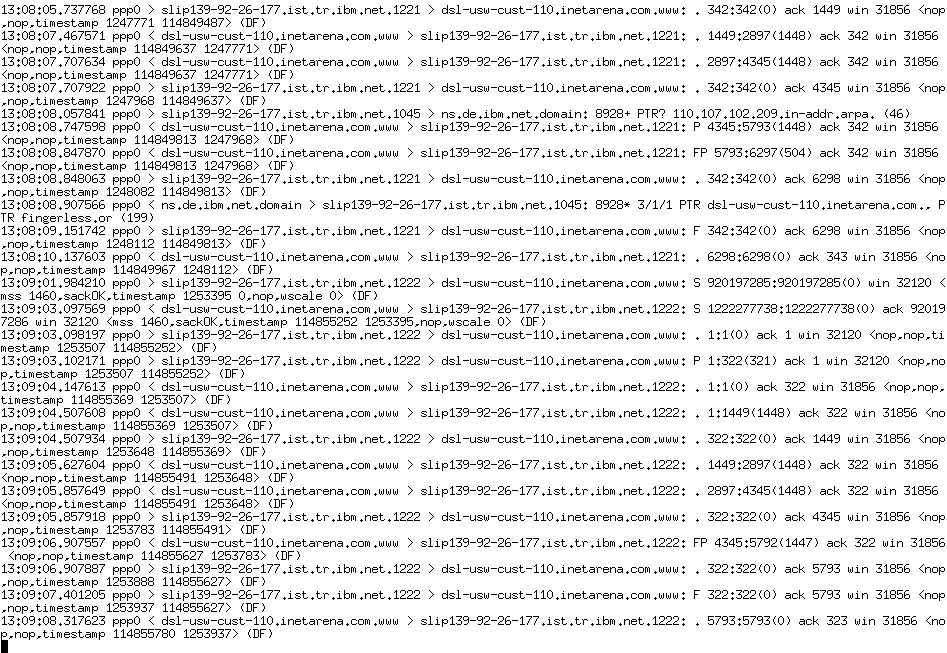

3.2 tcpdump.

tcpdump (от TCP и англ. dump — свалка, сбрасывать) — утилита UNIX, позволяющая перехватывать и анализировать сетевой трафик, проходящий через компьютер, на котором запущена данная программа.

Для выполнения программы требуется наличие прав суперпользователя и прямой доступ к устройству (так, например, запуск из Jail во FreeBSD невозможен).

К недостатка можно отнести отсутствие графического пользовательского интерфейса - Рисунок 5.

Рисунок 5. Вывод tcpdump на консоль.

Программа состоит из двух основных частей: части захвата пакетов (обращение к библиотеке, libpcap (Unix)) и части отображения захваченных пакетов (которая на уровне исходного кода является модульной и для поддержки нового протокола достаточно добавить новый модуль).

Часть захвата пакетов (при запуске) передаёт «выражение выбора пакетов» (идущее после всех параметров командной строки) напрямую библиотеке захвата пакетов, которая проверяет выражение на синтаксис, компилирует его (во внутренний формат данных), а затем копирует во внутренний буфер программы сетевые пакеты, проходящие через выбранный интерфейс и удовлетворяющие условиям в выражении.

Часть отображения пакетов выбирает захваченные пакеты по одному из буфера, заполняемого библиотекой, и выводит их (в воспринимаемом человеком виде) на стандартный вывод построчно, в соответствии с заданным (в командной строке) уровнем детальности.

Если задан подробный вывод пакетов, программа проверяет для каждого сетевого пакета, имеется ли у неё модуль расшифровки данных, и, в случае наличия, соответствующей подпрограммой извлекает (и отображает) тип пакета в протоколе или передаваемые в пакете параметры.

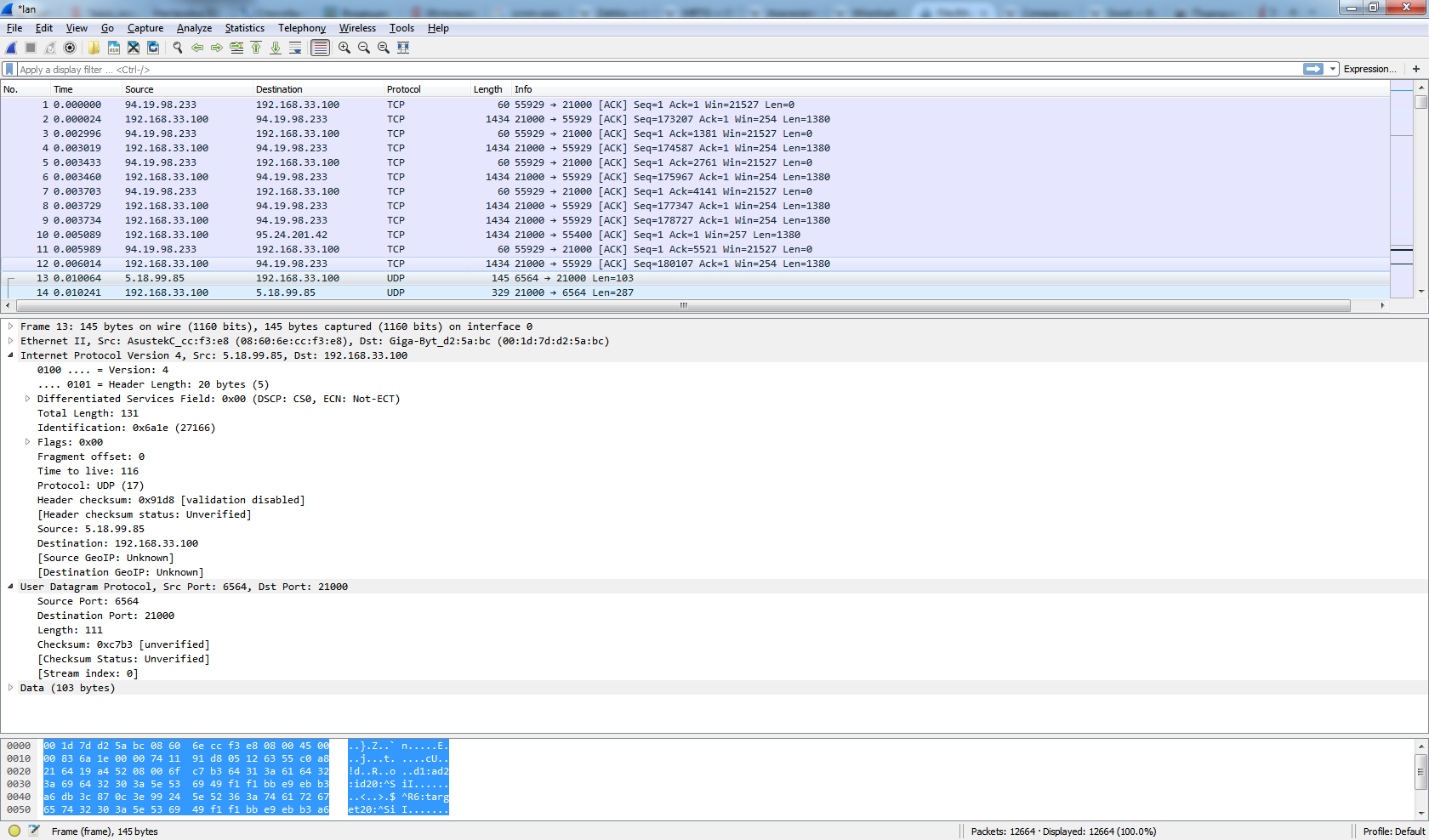

3.3 Wireshark.

Wireshark (ранее — Ethereal) — программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других.

Функциональность, которую предоставляет Wireshark, очень схожа с возможностями программы tcpdump, однако Wireshark имеет графический пользовательский интерфейс и гораздо больше возможностей по сортировке и фильтрации информации – Рисунок 6. Программа позволяет пользователю просматривать весь проходящий по сети трафик в режиме реального времени, переводя сетевую карту в неразборчивый режим (promiscuous mode).

Рисунок 6. Основное окно Wireshark.

Анализатор сетевого трафика можно сравнить с измерительным устройством, которое используется для просмотра того, что происходит внутри сетевого кабеля, как например вольтметр используется электриками для того чтобы узнать что происходит внутри электропроводки (но, конечно, на более высоком уровне). В прошлом такие инструменты были очень дорогостоящими и проприетарными. Однако, с момента появления такого инструмента как Wireshark ситуация изменилась. Wireshark – это один из лучших анализаторов сетевого трафика, доступных на сегодняшний момент.

Программа распространяется под свободной лицензией GNU GPL и использует для формирования графического интерфейса кроссплатформенную библиотеку GTK+.

Wireshark — это приложение, которое «знает» структуру самых различных сетевых протоколов, и поэтому позволяет разобрать сетевой пакет, отображая значение каждого поля протокола любого уровня.[11]

Wireshark работает на основе библиотеки pcap. Библиотека Pcap (Packet Capture) позволяет создавать программы анализа сетевых данных, поступающих на сетевую карту компьютера. Разнообразные программы мониторинга и тестирования сети, сниферы используют эту библиотеку. Она написана для использования языка С/С++ так что другие языки, такие как Java, .NET и скриптовые языки использовать не рационально. Для Unix-подобных систем используют libpcap библиотеку, а для Microsoft Windows NT используют WinPcap библиотеку. Программное обеспечение сетевого мониторинга может использовать libpcap или WinPcap, чтобы захватить пакеты, путешествующие по сети и в более новых версиях для передачи пакетов в сети.

Libpcap и WinPcap также поддерживают сохранение захваченных пакетов в файл и чтение файлов содержащих сохранённые пакеты. Программы написанные на основе libpcap или WinPcap могут захватить сетевой трафик, анализировать его. Файл захваченного траффика сохраняется в формате, понятном для приложений, использующих Pcap.

3.4 Snort.

Snort — свободная сетевая система предотвращения вторжений (IPS) и обнаружения вторжений (IDS) с открытым исходным кодом, способная выполнять регистрацию пакетов и в реальном времени осуществлять анализ трафика в IP-сетях.

Выполняет протоколирование, анализ, поиск по содержимому, а также широко используется для активного блокирования или пассивного обнаружения целого ряда нападений и зондирований, таких как попытки атак на переполнение буфера, скрытое сканирование портов, атаки на веб-приложения, SMB-зондирование и попытки определения операционной системы. Программное обеспечение в основном используется для предотвращения проникновения, блокирования атак, если они имеют место.

Может работать совместно с другим программным обеспечением, например, SnortSnarf, sguil, OSSIM и BASE (обеспечивающим визуальное представление данных вторжения). С дополнениями от Bleeding Edge Threats поддерживает антивирусное сканирование потоков пакетов ClamAV и анализ сетевых аномалий SPADE на сетевом и транспортном уровнях сети, возможно, с учётом истории изменений.

Глава 4. Сбор информации о сетевом трафике и его анализ

4.1 Использование программы Wireshark для анализа трафика

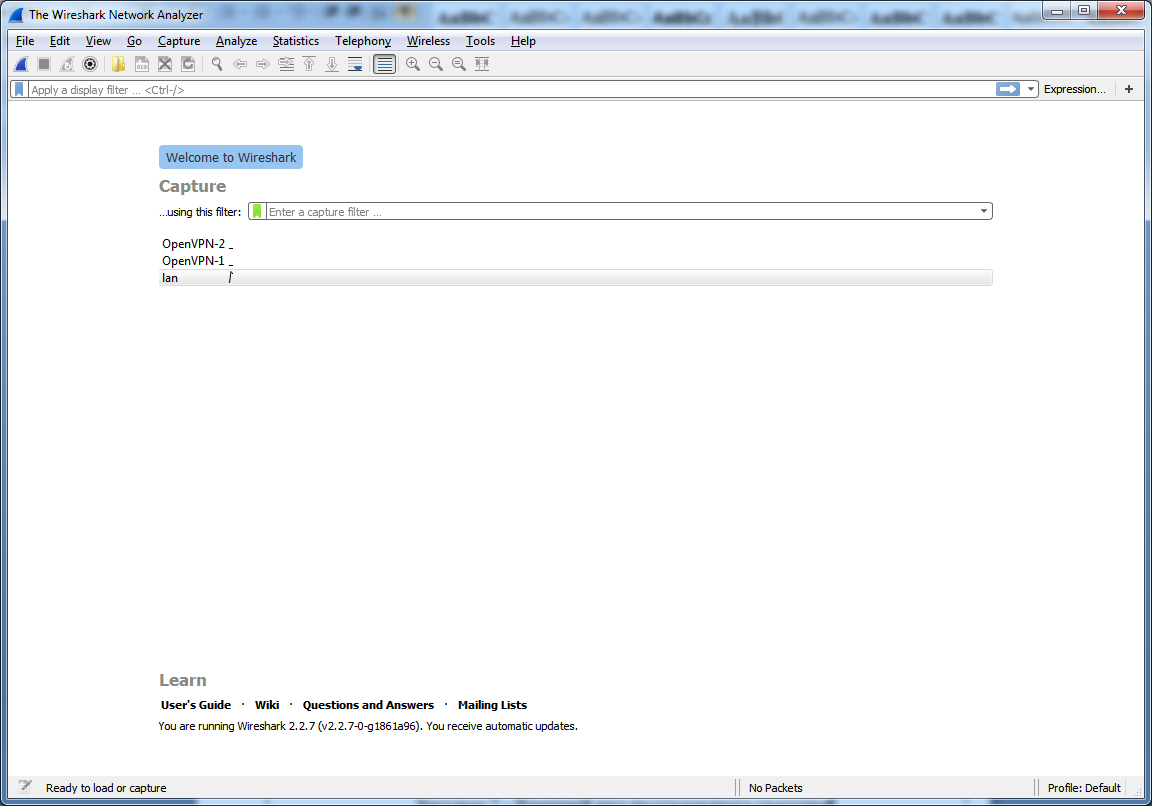

Для того чтобы осуществить сбор данных о сетевом трафике воспользуемся программным средством Wireshark. Данный продукт представляет собой сетевой сканер (сниффер пакетов). Позволяет перехватывать сетевые пакеты и предоставляет о них полную информацию. Внешний вид программного продукта представлен на рисунке 7.

Рисунок 7. Главное окно программы Wireshark.

Для сканирования выбираем тип сетевого подключения в разделе Capture и затем нажимаем кнопку Start. Если у пользователя возникли какие либо вопросы по использованию программы, то он может найти всю информацию в разделе Capture Help. Пункт меню Files позволит открыть уже сформированные программой лог файлы, содержащие сохраненные результаты предыдущих сканирований. Раздел Online предоставляет информацию о программе в сети Интернет.

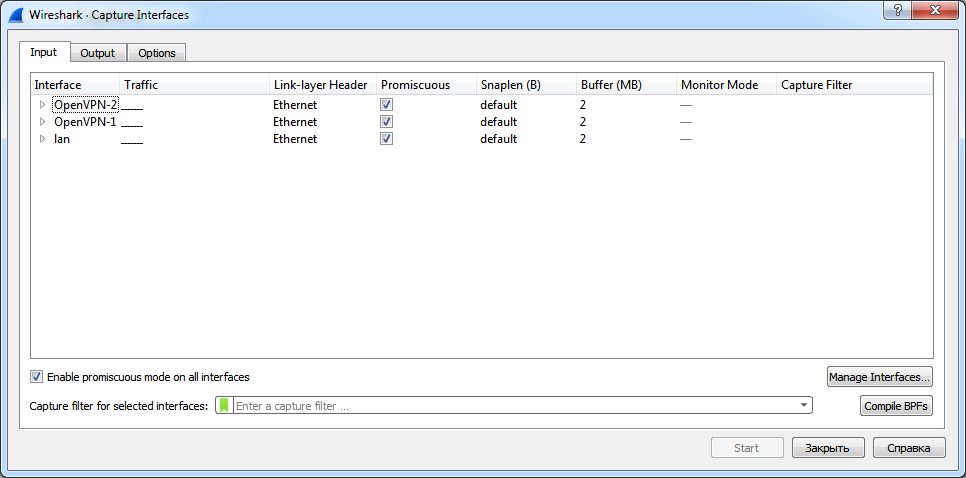

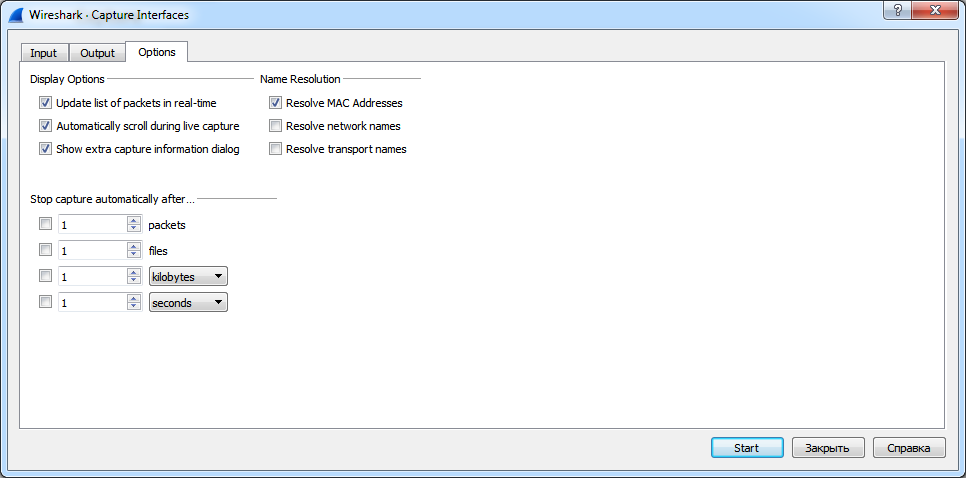

Если пользователь хочет настроить параметры сканирования ему необходимо в меню выбрать пункт Capture > Options, где он может выполнить все необходимые настройки, и затем ему останется только нажать кнопку Start. Окно данного меню представлено на рисунках 8 и 9.

Рисунок 8. Выбор сетевого интерфейса.

Рисунок 9. Настройки параметров сканирования.

Рассказывать обо всех пунктах выше представленного меню не стоит, поскольку все галочки и кнопки подписаны и назначение их интуитивно понятно.

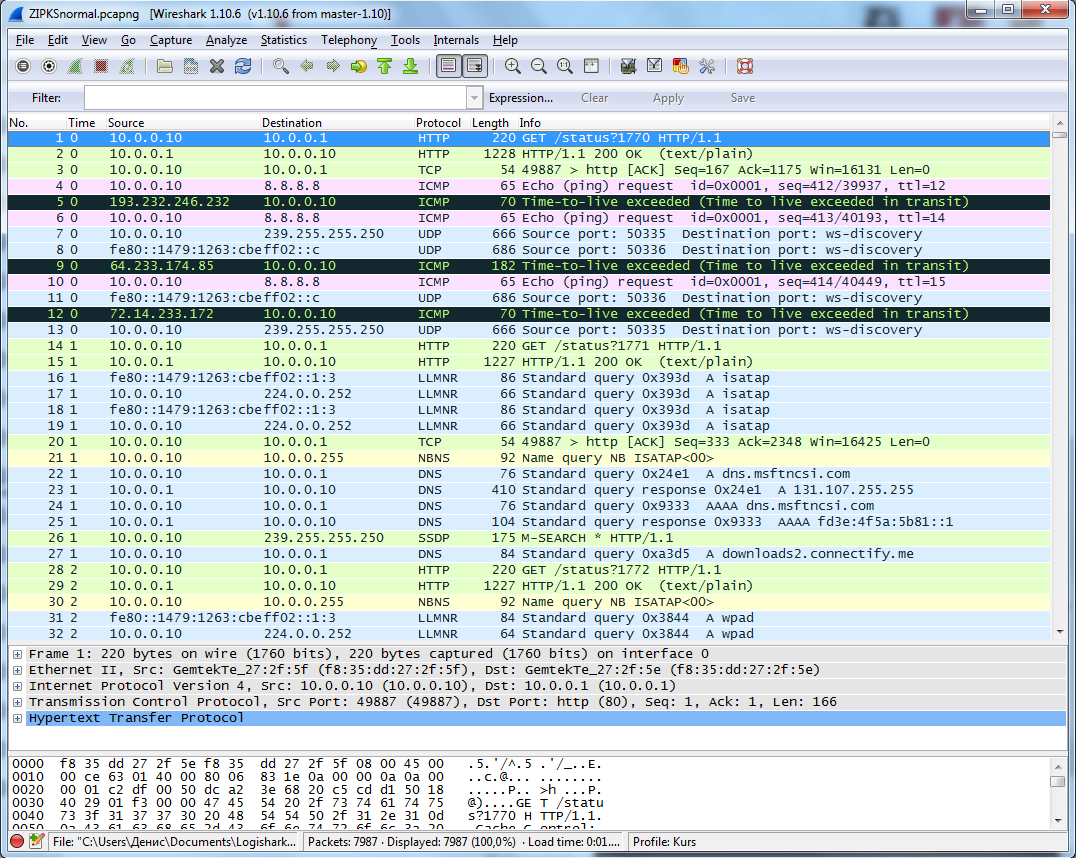

После того как произведены все необходимые настройки можно приступать к процессу сканирования. Остановить сканирование можно в любой момент остановить, нажав на кнопке Stop вверху экрана программы. Пример сканирования сети представлен на рисунке 10.

Рисунок 10. Пример сканирования сетевого трафика.

Из рисунка видно что программа показывает очередность захвата пакетов, его время, IP-адреса источника и приемника пакетов, тип протокола, длину пакета и сопроводительную информацию. Так же в окне ниже расположена более подробная информация о каждом пакете. И в самом нижнем окне показано содержимое каждого пакета. Хочется отметить, что при желании пользователь может настраивать расположение и саму видимость этих окон, а также менять отображение содержимого в этих окнах по своему желанию.

Для данной работы было выполнено два сканирования. Вначале сканировалась нормальная деятельность пользователя в сети. Полученные данные по сетевому трафику стали интерпретироваться, как нормальная деятельность пользователя в сети.

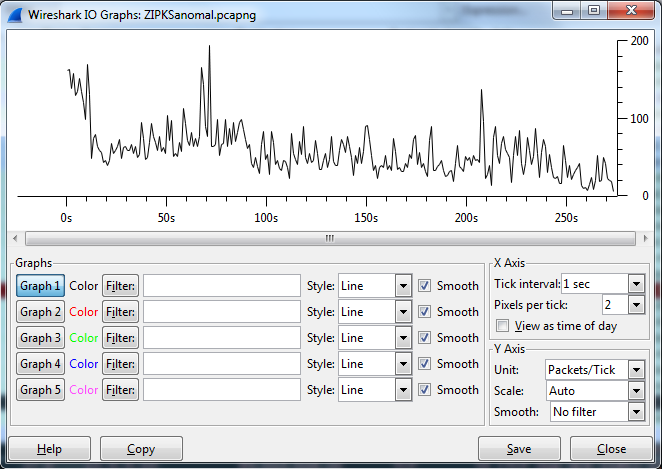

Для получения аномального сетевого трафика была выполнена загрузка файл большого объема, что позволило сымитировать подобие DOS атаки, приводящего к перегрузке сети. Для сканирования был выбран интервал времени в 260 секунд, в принципе он может быть любым.

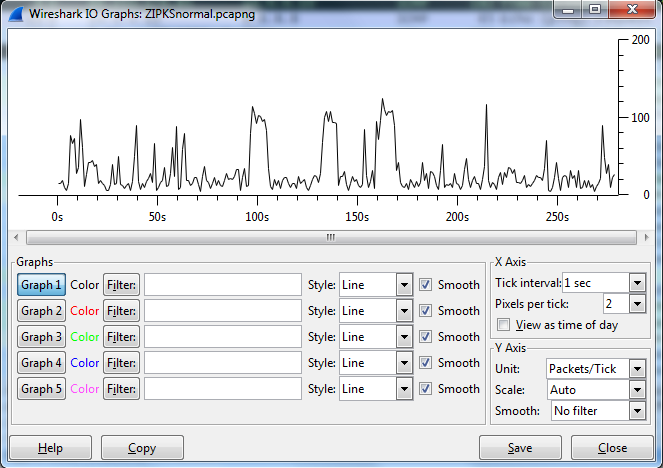

Для визуализации были построены графики нормального и аномального сетевого трафика. Для этого был использован стандартный инструмент Wireshark - IO Graphs.

Графики нормального и аномального сетевого трафика представлены на рисунках 11 и 12 соответственно.

Рисунок 11. График нормального сетевого трафика

Рисунок 12. График аномального сетевого трафика

4.2 Фильтры Wireshark

Перебирать пакеты вручную чтобы найти нужные очень неудобно, особенно при активном потоке. Поэтому для такой задачи лучше использовать фильтры. Для ввода фильтров под меню есть специальная строка. Можно нажать Expression, чтобы открыть конструктор фильтров, но там их очень много поэтому рассмотрим самые основные:

- ip.dst - целевой ip адрес;

- ip.src - ip адрес отправителя;

- ip.addr - ip отправителя или получателя;

- ip.proto - протокол;

- tcp.dstport - порт назначения;

- tcp.srcport - порт отправителя;

- ip.ttl - фильтр по ttl, определяет сетевое расстояние;

- http.request_uri - запрашиваемый адрес сайта.

Для указания отношения между полем и значением в фильтре можно использовать такие операторы:

- == - равно;

- != - не равно;

- < - меньше;

- > - больше;

- <= - меньше или равно;

- >= - больше или равно;

- matches - регулярное выражение;

- contains - содержит.

Для объединения нескольких выражений можно применять:

- && - оба выражения должны быть верными для пакета;

- || - может быть верным одно из выражений.

Теперь рассмотрим подробнее на примерах несколько фильтров и попытаемся рассмотреть все знаки отношений.

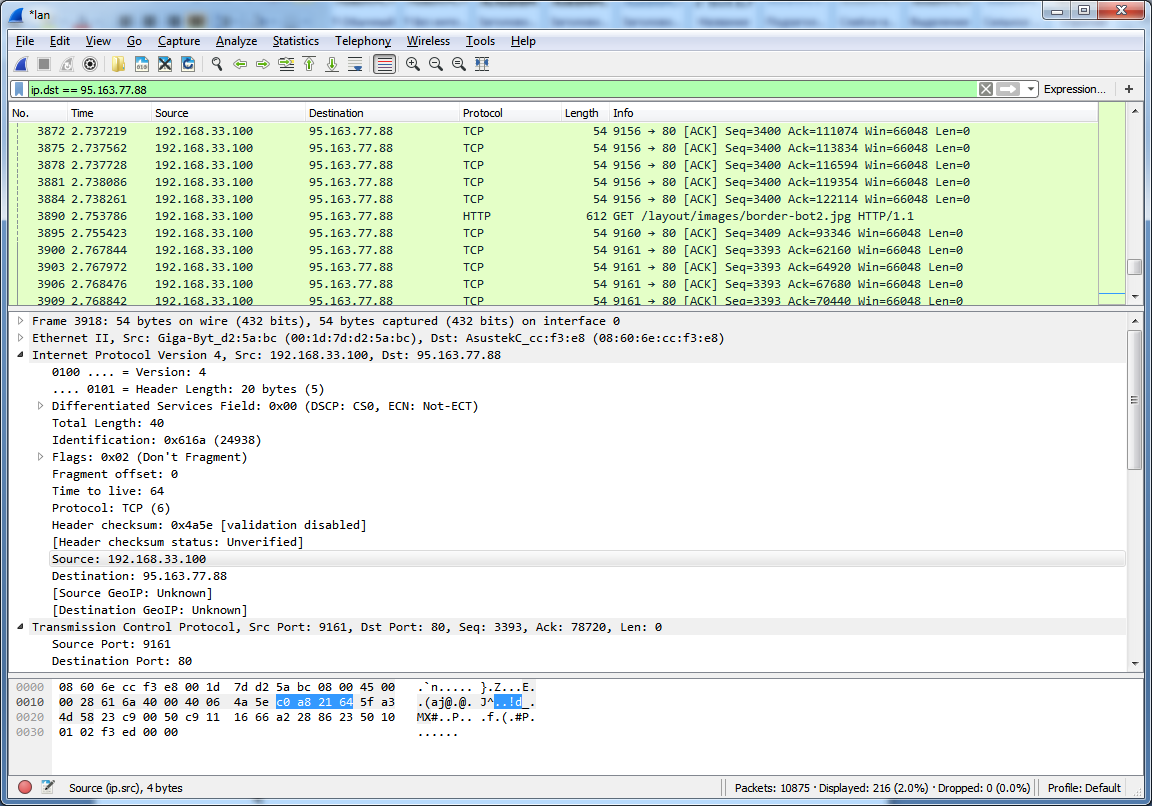

Сначала отфильтруем все пакеты, отправленные на 95.163.77.88 (www.roskazna.ru). Для этого набираем строку ip.dst == 95.163.77.88 в поле фильтра и нажимаем Apply. Для удобства фильтры wireshark можно сохранять, с помощью кнопки Save:

Рисунок 13. Пакеты отправленные на ip 95.163.77.88

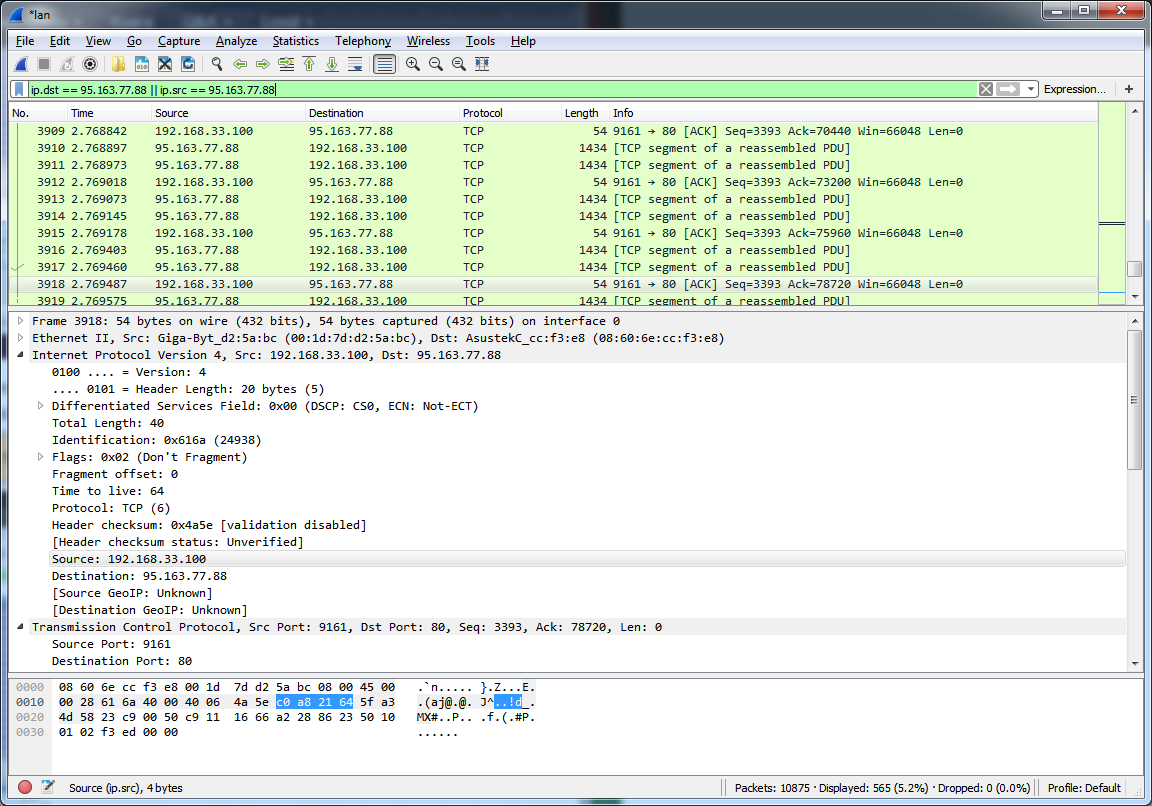

Чтобы получить не только отправленные пакеты, но и полученные в ответ от этого узла можно объединить два условия:

ip.dst == 95.163.77.88 || ip.src == 95.163.77.88

Рисунок 14. Обмен пакетами с ip 95.163.77.88

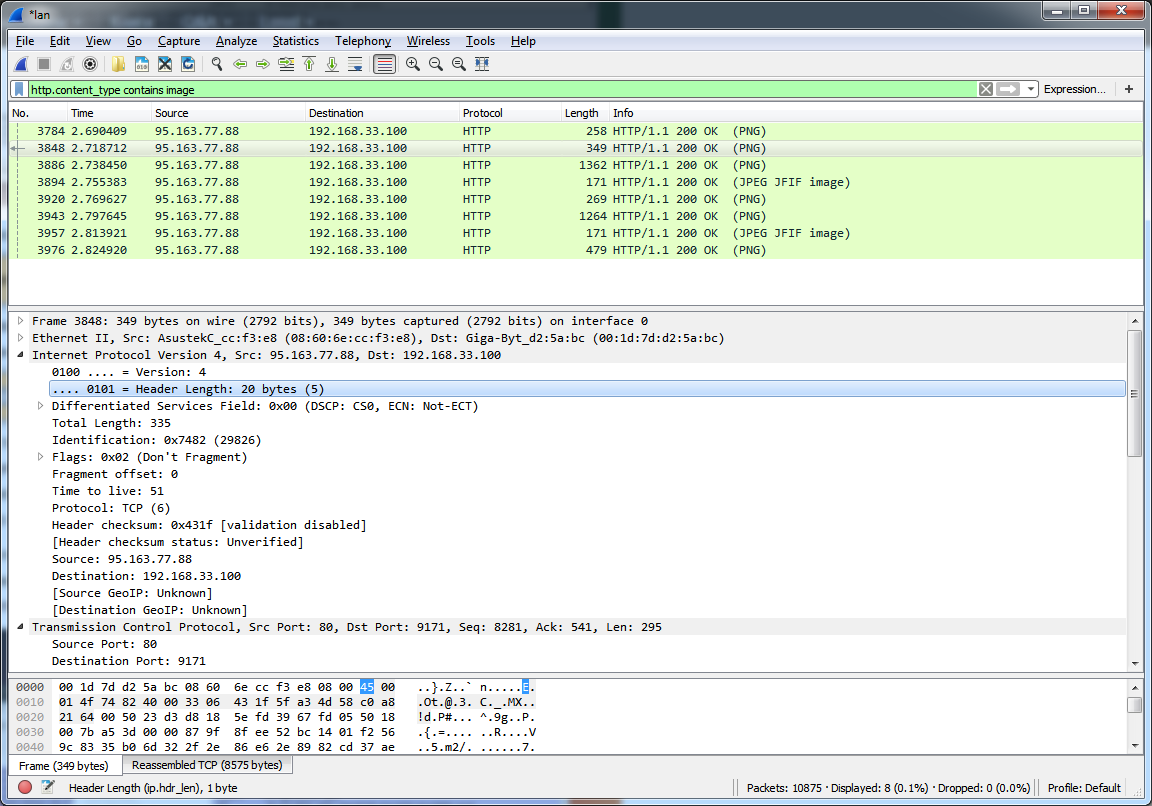

Отфильтровав Content-Type, можно выбрать все картинки, которые были загружены, для этого необходимо выполнить анализ трафика wireshark, пакеты, которого содержат слово image:

http.content_type contains image

Рисунок 15. Вывод пакетов, содержащих изображения

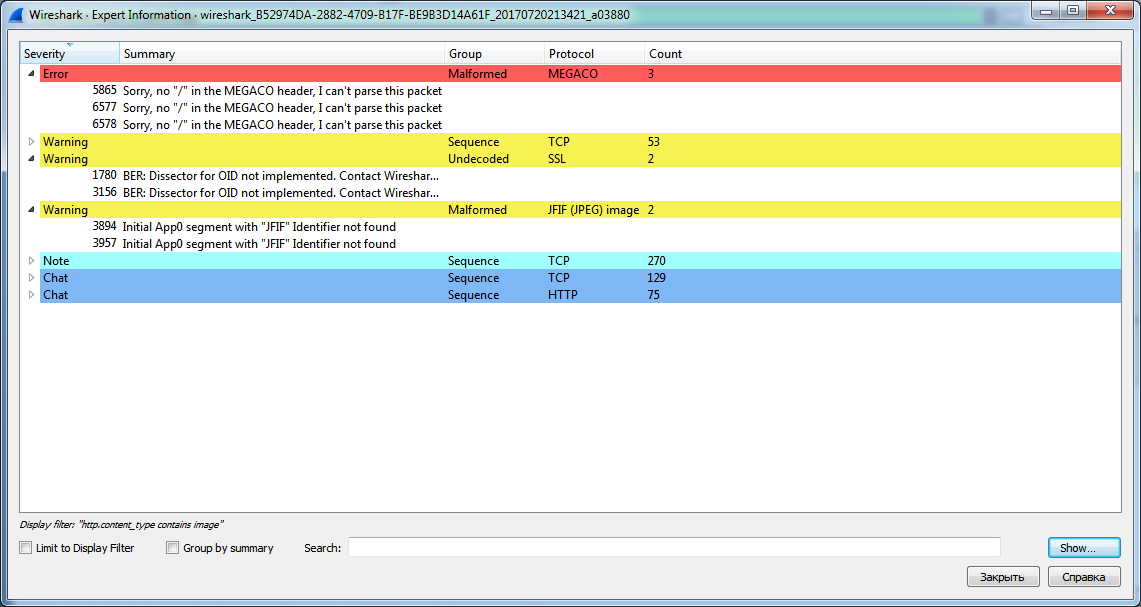

Так же Wireshark может использоваться для обнаружения проблем в сети. Для этого в левом нижнем углу окна есть круглая кнопка, при нажатии на нее открывается окно Expet Tools. В нем Wireshark собирает все сообщения об ошибках и неполадках в сети, Того же результата можно добиться, пройдя в меню Analyze – Expert Info.:

Рисунок 16. Анализ ошибок сети, выполненный Wireshark

Заключение

В ходе данной курсовой работы курсовой работы были выполнены поставленные задачи. Такие как определена характеристика аномального состояния для автоматизированный системы и аномального сетевого трафика, приведена классификация аномалий с делением на программно-аппаратные и сетевые;

Проведен обзор существующих методов регистрации сетевого трафика таких как SNMP, RMON, Netflow, MRTG, Zabbix;

Выполнен обзор средств анализа сетевого трафика, на примере таких программ как tcpdump, Wireshark, Snort, приведенных их основные возможности;

Были рассмотрены примеры работы с захватом трафика в Wireshark, выполнен анализ сетевого трафика, а также решения способы решения проблем и аномалий в сети. Всю функциональность Wireshark невозможно рассмотреть в данной работе, но приведенной здесь базовой информации будет достаточно, чтобы более эффективно использовать полученные знания в своей профессиональной деятельности.

Список использованной литературы

- #283 Сетевые аномалии // [Электронный ресурс]. URL: http://nag.ru/go/text/15588/ (дата обращения 12.07.2017).

- Безопасность глобальных сетевых технологий // В.М.Зима, А.А.Молдовян, Н.А. Молдовян; // [Электронный ресурс]. URL: http://lib.znate.ru/docs/index-263879.html (дата обращения 01.07.2017).

- Внимание! Linux-версия эксплойта EternalBlue // Блог компании Cloud4Y / [Электронный ресурс]. URL: https://habrahabr.ru/company/ cloud4y/blog/329464/

- Классификация вторжений в ВС [Электронный ресурс]. URL: http://termash.ru/zashita_seti/infor_zashit8.htm (дата обращения 03.07.2017).

- Микова С.Ю., Оладько В.С. Обзор алгоритмов выявления сетевых атак// Актуальные проблемы гуманитарных и естественных наук. 2015. № 9-1. С. 59-62.

- Модель сетевой безопасности. Классификация сетевых атак // [Электронный ресурс]. URL: http://userdocs.ru/informatika/30440/index.html (дата обращения 10.07.2017).

- Не только WannaCry: эксплойт EternalBlue порождает новые атаки // Антивирусная защита, Блог компании Panda Security в России/ [Электронный ресурс]. URL: https://habrahabr.ru/company/panda/ blog/329044/ (дата обращения 24.06.2017)

- Познакомимся с WannaCry поближе // Информационная безопасность // [Электронный ресурс]. URL: https://habrahabr.ru/post/328548/ (дата обращения 24.06.2017)

- Сетевая телеметрия Cisco против киберугроз // Блог компании Cisco, Информационная безопасность/ [Электронный ресурс]. URL: https://habrahabr.ru/company/cisco/blog/229073/ (дата обращения 01.07.2017).

- Сетевые аномалии // Э. Афонцев // [Электронный ресурс]. URL: http://www.vanderboot.ru/ether/anomal.php (дата обращения 22.06.2017).

- Шелухин О. И., Сакалема Д.Ж., Филинова А.С.. Обнаружение вторжений и компьютерные сети., / О.И. Шелухин — М.: Горячая линия-Телеком, 2013. — 220 с.

- Особенности управления инновационными проектами в некоммерческих организациях (Проект в социальной сфере и социальный проект)

- Понятие и виды ценных бумаг

- Понятие и виды наследования (ЮРИДИЧЕСКАЯ ПРИРОДА НАСЛЕДСТВЕННЫХ ПРАВООТНОШЕНИЙ)

- Государственное регулирование предпринимательской деятельности (Саморегулирование предпринимательской деятельности)

- Понятие и виды сделок (Односторонние, двусторонние и многосторонние сделки. Формы сделок)

- Нотариальные действия

- Основные функции в системе менеджмента ( Функции менеджмента)

- Логистический подход к управлению запасами (Сущность логистического подхода на примере сельскохозяйственного предприятия ООО «Агросмак»)

- Индивидуальное предпринимательство (Понятие и общие признаки индивидуального предпринимательства).

- Процедура банкротства (Общая характеристика банкротства. Процедуры банкротства)

- Индивидуальное предпринимательство (Государственная поддержка индивидуальных предпринимателей)

- Понятие и виды наследования (Основания возникновения наследственных правоотношений)