Система защиты информации в системах страхования (Сущность систем защиты информации)

Содержание:

ВВЕДЕНИЕ

Применение различных информационных ресурсов и новейших технологий является необходимостью в современном мире, в частности, в сфере предоставления услуг и обслуживания населения. Работая с весомыми массивами данных, сотрудники многих организаций значительно повышают оперативность собственного труда и, следовательно, делают работу всей компании продуктивнее, если пользуются системами управления информацией. Тем не менее, развитие современных средств работы с информацией приводит к повышению рисков ее несанкционированного использования, в следствие чего развивается необходимость модификации и совершенствования средств и систем защиты информации.

Сегодня всем известно, что подключение практически любой коммерческой организации к сети Интернет предоставляет этой организации целый перечень выгод и преимуществ. В то же время, есть и недостатки – при использовании глобальной сети вероятность атаки на информационную безопасность, которая и без того велика, только растет. Проблемы, касающиеся информационной безопасности на сегодняшний день являются одними из основных в различных государственных структурах развитых стран, в образовательных организациях, научных заведениях, и, конечно, в коммерческих организациях и предприятиях.

Страховые компании являются поставщиками услуг населению в сфере защиты имущественных интересов. Осуществляя свою деятельность, любая система страхования становится держателем внушительного объема данных, часть из которых относится к конфиденциальным (или даже к коммерческой тайне) и не должна подлежать разглашению.

Персональные данные, как и коммерческая тайна, защищены законодательно – их несанкционированное распространение может нанести ущерб личности и/или организации. Тем не менее, с развитием информационных технологий развиваются и средства нарушения информационной безопасности таких данных. В связи с этим при работе с системами страхования должна быть учреждена специализированная система безопасности, которая будет прилагать максимальные усилия в области защиты этой информации. Адекватный и эффективный уровень информационной безопасности может быть обеспечен только посредством комплексного подхода, который предполагает направленное применение традиционных организационных и программно–технических правил обеспечения безопасности на единой концептуальной основе с одновременным поиском и глубоким изучением новых приемов и средств защиты.

Цель работы – изучение системы защиты информации в системах страхования.

Для достижения поставленной цели необходимо выполнить следующие задачи:

- Рассмотреть сущность систем защиты информации.

- Охарактеризовать историю развития средств и методов защиты информации.

- Проанализировать систему правового регулирования в сфере защиты информации в системах страхования.

- Привести основные характеристики систем защиты информации в системах страхования.

Объектом исследования выступают системы страхования, а предметом – система защиты информации в системах страхования.

Структура работы имеет следующий вид: 2 главы, 4 параграфа, введение, заключение, список использованной литературы.

Методологической и теоретической базой исследования выступают научные труды известных современных авторов, глубоко и всесторонне изучающих вопросы информационной безопасности, систем обеспечения информационной безопасности, угрозы информационной безопасности и т.п. В частности, это такие авторы как Галицкий А. В., Партыка Т. Л. и др.

Защита информации. Понятие, история

1.1 Сущность систем защиты информации

В настоящее время большинство авторов в определение комплексной системы защиты информации включают три основных компонента: объект, угроза, защита [6]. Объектом защиты в данном случае являются информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации [2]. В связи с возможностью перехода информации из одной формы в другую, а также с многообразием видов носителей информации определить полный перечень объектов защиты практически невозможно. Обычно объекты защиты определяют по основному признаку – содержат ли они или циркулирует ли в них информация ограниченного доступа. В соответствии с Национальным стандартом РФ «Защита информации. Основные термины и определения» (ГОСТ Р 50922–2006) к объектам защиты информации могут быть отнесены: охраняемая территория, здание (сооружение), выделенное помещение, информация и (или) информационные ресурсы объекта информатизации.

Носитель информации – это материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин [3].

Различают следующие виды носителей информации:

- люди (обслуживающий персонал, пользователи информации и информационных ресурсов и др.; способность мозга человека познавать внешний мир, накапливать в памяти информацию, а также анализировать и перерабатывать ее с целью создания новой информации ставит человека на первое место как носителя конфиденциальной информации);

- документ (согласно ст.2 Федеральный закон от 27 июля 2006 г. № 149–ФЗ «Об информации, информационных технологиях и о защите информации» документированная информация – зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель[15]; данный термин указывает на три основных признака документа: наличие материального носителя информации; идентифицируемость зафиксированных на носителе сведений; возможность изменения форм ее закрепления, т.е. возможность копирования информации; могут быть классифицированы по ряду признаков: по видам деятельности, по происхождению, по месту возникновения, по содержанию, по гласности, по форме, по срокам хранения, в зависимости от способа воспроизведения, по стадиям создания и др.; являются наиболее информативными носителями, так как они содержат, как правило, достоверную информацию в отработанном и сжатом виде; особую ценность имеют подписанные и утвержденные документы);

- публикации (информационные носители в виде разнообразных изданий: книги, статьи, обзоры, сообщения, доклады, рекламные проспекты и т.д.; отграничивают содержание различных конференций, симпозиумов, научных семинаров и других подобных публичных форумов, где опытные специалисты собирают новую и самую ценную информацию);

- технические носители (носители любой формы, кино–, фотоматериалы, магнитные носители, видеодиски, распечатки данных и программ на принтерах и др.) [16];

- технические средства обеспечения производственной и трудовой деятельности (телефоны, телевизоры, радиоприемники, системы громкоговорящей связи, усилительные системы, охранные и пожарные системы, автоматизированные системы обработки данных и др.);

- промышленные и производственные отходы (несут сведения об используемых материалах, их составе, особенностях производства, технологии) [6].

Угроза – одно из ключевых понятий в сфере обеспечения информационной безопасности. В соответствии с Национальным стандартом РФ «Защита информации. Основные термины и определения» (ГОСТ Р 50922–2006) под угрозой (безопасности информации) понимается совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Фактором, воздействующий на защищаемую информацию, считается явление, действие или процесс, результатом которого могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней. Источником угрозы безопасности информации является субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации [9].

К наиболее важным свойствам угрозы относятся избирательность, предсказуемость и вредоносность. Избирательность характеризует нацеленность угрозы на нанесение вреда тем или иным конкретным свойствам объекта безопасности. Предсказуемость характеризует наличие признаков возникновения угрозы, позволяющих заранее прогнозировать возможность появления угрозы и определять конкретные объекты безопасности, на которые она будет направлена. Вредоносность характеризует возможность нанесения вреда различной тяжести объекту безопасности. Вред, как правило, может быть оценен стоимостью затрат на ликвидацию последствий проявления угрозы либо на предотвращение ее появления.

Необходимо выделить два наиболее важных типа угроз:

- намерение нанести вред, которое появляется в виде объявленного мотива деятельности субъекта;

- возможность нанесения вреда – существование достаточных для этого условий и факторов.

Особенность первого типа угроз заключается в неопределенности возможных последствий, неясности вопроса о наличии у угрожающего субъекта сил и средств, достаточных для осуществления намерения.

Возможность нанесения вреда заключается в существовании достаточных для этого условий и факторов. Особенность угроз данного типа состоит в том, что оценка потенциала совокупности факторов, которые могут послужить превращению этих возможностей и условий во вред, может быть осуществлена только собственно субъектами угроз [7].

Между угрозой и опасностью нанесения вреда всегда существует устойчивая причинно–следственная связь.

Угроза всегда порождает опасность. Опасность также можно представить как состояние, в котором находится объект безопасности вследствие возникновения угрозы этому объекту. Главное отличие между ними заключается в том, что опасность является свойством объекта информационной безопасности и характеризует его способность противостоять проявлению угроз, а угроза – свойством объекта взаимодействия или находящихся во взаимодействии элементов объекта безопасности, выступающих в качестве источника угроз. Понятие угрозы имеет причинно–следственную связь не только с понятием опасности, но и с возможным вредом как последствием негативного изменения условий существования объекта. Возможный вред определяет величину опасности.

Под защитой информации понимается деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [5].

Более широким понятием защиты информации является комплекс организационных, правовых и технических мер по предотвращению угроз информационной безопасности и устранению их последствий.

Выделяют следующие виды защиты информации:

- правовая защита информации – защита информации правовыми методами, включающая в себя разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации, применение этих документов (актов), а также надзор и контроль за их исполнением;

- техническая защита информации – защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно–технических средств;

- криптографическая защита информации – защита информации с помощью ее криптографического преобразования;

- физическая защита информации – защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты [2].

Организационные мероприятия по обеспечению физической защиты информации предусматривают установление режимных, временных, территориальных, пространственных ограничений на условия использования и распорядок работы объекта защиты.

Понятие «защита информации» тесно связано с понятием «информационная безопасность». Сущность защиты информации заключается в предупреждении, выявлении, обнаружении угроз, ликвидации их последствий, т.е. в обеспечении безопасности информации. Под безопасностью информации [6] принято считать состояние защищенности информации, при котором обеспечены ее конфиденциальность, доступность, целостность. Информационная безопасность – это состояние защищенности информационной среды, информационная безопасность государства – состояние защищенности его национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. Таким образом, система защиты информации – это комплекс организационных и технических мер, направленных на обеспечение информационной безопасности предприятия.

1.2 Развитие средств и методов защиты информации

Известно, что вопросы обеспечения защиты и сохранности информации интересуют людей с давних времен. Параллельно с процессом эволюции человеческой цивилизации развивались и виды информации, равно как и способы ее защиты.

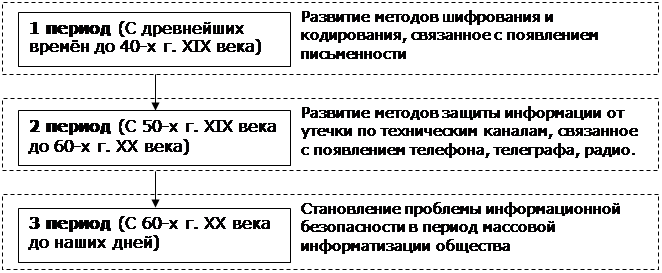

Формально процесс развития средств защиты информации возможно подразделить на три в некотором смысле самостоятельных периода (Рисунок 1) [15]. Основой данной классификации является развитие видов носителей информации.

Рисунок 1. Процесс развития методов и средств защиты информации

Начало первого периода можно отделить началом создания осмысленных и самостоятельных способов защиты информации. Данный период также можно связать с появлением возможности фиксирования сообщений, несущих информацию, на твердых носителях, иначе говоря – с изобретением письменности. Достоинства изобретения новых средств сохранения и передачи неоспоримы, но вместе с ними появились и проблемы, касающиеся сокрытия и защиты некоторой конфиденциальной информацией. Таким образом, почти в одно время с изобретением письменности, были изобретены и такие методы защиты информации, как шифрование и скрытие [15].

Следующим появившимся методом защиты информации можно назвать криптографию. Криптография представляет собой науку о математических методах обеспечения конфиденциальности и аутентичности данных. Криптография также является одной из старейших известных наук, ее история насчитывает несколько тысяч лет. Сведения о криптографии, пусть и под другими названиями, появлялись в древних документах таких цивилизаций, как Индия, Египет, Месопотамия. Так, одним из самых старинных шифрованных текстов является шифрованное послание из Месопотамии, существовавшей 2000 лет до нашей эры. Это послание являлось в виде глиняной таблички, которая содержит рецепт производства глазури в гончарном производстве, в котором были проигнорированы некоторые гласные и согласные и были употреблены числа вместо имен [4].

Следующий значительный этап в развитии криптографии произошел в начале XIX века, когда она обогатилась довольно значительным улучшением. Томас Джефферсон, служащий тогда в должности президента США, изобрел новый метод шифрования, который назвал «дисковым шаром». Суть данного шифра состояла в том, что применялось специальное устройство, которое позже было названо шифратором Джефферсона (Рисунок 2). Данный шифратор строился следующим образом: деревянный цилиндр необходимо было разрезать на определенное количество дисков (в то время – 36 штук). Готовые диски необходимо было насадить на одну общую ось таким образом, чтобы каждый из дисков мог независимо вращаться на данной оси. На каждом диске, на боковой поверхности следовало выписать две буквы английского алфавита в случайном порядке. Но необходимо было учитывать, чтобы порядок следования букв на каждом диске отличался от всех остальных. На поверхности цилиндра необходимо было выделить линию, параллельную его оси. При осуществлении шифрования открытый текст разбивался на группы по 36 знаков, после чего первая буква группы подлежала фиксации посредством положения первого диска по выделенной линии, вторая же буква фиксировалась положением второго диска и так далее. Таким образом, составлялся шифрованный текст, образующийся посредством фиксации последовательности букв с любой линии, которая была бы параллельна выделенной. Процесс расшифровки следовало производить на аналогичном шифраторе с обратным эффектом [2].

Рисунок 2. Шифратор Джефферсона

Начало XIX века

Начало второго периода в развитии средств шифрования и защиты информации можно охарактеризовать появлением технических и аппаратных средств обработки информации и передачи сообщений при помощи использования электрических сигналов и электромагнитных полей. Естественно, что с появлением подобных технологий начали также появляться и проблемы защиты передаваемой информации. Это было связано с наличием каналов утечки, в качестве которых можно назвать побочные излучения или наводки. Для того, чтобы обеспечить защиту и сохранность информации, передаваемой по телефонным и телеграммным каналам связи, появлялись все новые методы и средства шифрования информации в реальном времени.

Кроме того, в данный период развития средств защиты информации происходит активное развитие технических и аппаратных средств разведки, которые многократно увеличивают шанс осуществить продуктивный промышленный или государственный шпионаж. Данные явления приводили к глобальным потерям различных организаций, чем, в свою очередь, спровоцировали очередную волну научно–технического прогресса [8].

Несмотря на это, все6–таки наиболее продуктивный и заметный период в развитии средств защиты информации – третий. Его начало ознаменовано внедрение автоматизированных информационных систем обработки информации. В 60–х гг. прошлого века в западных государствах произошло начало появления большого количества открытых публикаций по различным вопросам защиты данных. Объяснить такое внимание к данной проблеме можно непрерывно возрастающими убытками различных организаций и государственных структур, понесенных вследствие преступлений в информационной и компьютерной сфера [6].

По сей день, несмотря на колоссальный прогресс в разработке средств защиты информации, материальные убытки организаций и государственных органов имеют место быть. Например, запущенный в глобальную сеть Интернет в мае 2000 г. вирус «I love you» вывел из строя более 5 миллионов компьютеров и нанес ущерб свыше 10 миллиардов долларов.

Особенности систем защиты информации в системах страхования

2.1 Правовое регулирование в сфере защиты информации в системах страхования

Принятый Федеральный закон от 27.07.2006 г. № 152 «О персональных данных» в явном виде установил требования по обеспечению безопасности в информационных системах, обрабатывающих персональные данные (ИСПДн), а также срок, до которого существующие ИСПДн должны быть приведены в соответствие с указанными требованиями. Под действие указанного закона попала деятельность различных предприятий и организаций в самых разнообразных областях экономики [1].

Страховые компании, чьи услуги в большой степени являются персонализированными и оказываются индивидуально гражданам – физическим лицам, одними из первых должны обеспечивать безопасность обрабатываемых персональных данных (ПДн) своих клиентов. Тем более что существует реальный риск нанесения ущерба операционной деятельности компании вследствие санкций регулятора, применяемых за неисполнение законодательства по защите персональных данных. Причем риск этот проявляется как в случае возникновения инцидентов с нарушением безопасности ПДн, так и в случае проведения проверки государственным регулятором выполнения требований Федерального закона № 152–ФЗ и выявления нарушений законодательства в данной сфере [1].

Организация защиты персональных данных в страховых системах имеет ряд особенностей, учет которых обеспечит не только выполнение требований указанного Федерального закона, но и поможет наиболее рационально использовать имеющиеся у компании ресурсы для создания системы защиты персональных данных. В информационных системах страховых компаний обрабатываются как персональные данные клиентов (страхователей, застрахованных лиц и выгодоприобретателей), так и персональные данные собственных сотрудников, акционеров, учредителей.

Правовым обоснованием обработки ПДн клиентов страховых компаний являются:

- Гражданский кодекс РФ, в том числе раздел III («Общая часть обязательственного права»), раздел IV («Отдельные виды обязательств»), глава 48 («Страхование»);

- Федеральный закон от 27.11.1992 г. № 4015–1 «Об организации страхового дела в РФ»;

- Федеральный закон от 28.07.1991 г. № 1499–1 «О медицинском страховании граждан в Российской Федерации»;

- Федеральный закон от 25.04.2002 г. № 40 ФЗ «Об обязательном страховании гражданской ответственности владельцев транспортных средств» [14].

Характерные особенности:

В соответствии с Федеральным законом № 152, хранение ПДн должно осуществляться не дольше, чем этого требуют цели их обработки, и ПДн подлежат уничтожению по достижении целей обработки или в случае утраты необходимости в их достижении. Если речь идет о клиентах страховой компании, то их ПДн должны храниться не дольше, чем длятся взаимоотношения, связанные с их страхованием. Таким образом, необходимо учитывать, что ПДн должны храниться не только в течение действия договора, но и в течение срока исковой давности на случай предъявления претензий по договору [1].

Вопрос об условиях прекращения обработки персональных данных сотрудников страховой компании решается в соответствии с Перечнем типовых управленческих документов, образующихся в деятельности организаций, с указанием сроков хранения (утв. Федеральной архивной службой РФ 6.10.2000 г.). Так, статья 339 указанного перечня устанавливает срок хранения личных карточек работников в течение 75 лет [13].

Важной особенностью обработки персональных данных в отрасли страхования жизни и здоровья граждан является тот факт, что в этом случае в информационной системе страховой компании может обрабатываться информация, попадающая в специальную категорию ПДн. Данное обстоятельство в значительной мере влияет на процедуру классификации такой ИСПДн и организацию ее системы защиты.

Статус информации как объекта правовой защиты регулируется несколькими федеральными законами. Среди них закон «Об информации, информационных технологиях и защите информации», Гражданский кодекс, закон «О защите персональных данных» и другие.

В деятельности страховой компании образуются следующие объекты информации:

- коммерческая тайна самой страховой компании, данные о ее договорах, финансовых взаимоотношениях, бухгалтерская информация;

- коммерческая тайна клиентов и партнеров организации, данные об их активах, имуществе, платежах, произошедших страховых событиях;

- персональные данные сотрудников компании и сотрудников клиентов, эта информация иногда включает номера автомобилей, водительских удостоверений, кредитных карт;

- медицинская тайна клиентов компании, пользующихся услугами добровольного медицинского страхования [7].

Все массивы информации содержатся как на бумажных, так и на электронных носителях. Эти данные могут стать объектом противоправного покушения, их сохранность требует принятия серьезных мер безопасности. Несанкционированный доступ к охраняемым законом сведениям является уголовным преступлением, предусмотренным статьей 272 Уголовного кодекса.

2.2 Основные характеристики систем защиты информации в системах страхования

Перечень угроз безопасности включает атаки как внешнего, так и внутреннего происхождения. Информационные базы данных, принадлежащие страховым компаниям, часто становятся объектами покушений хакеров. Частыми целями преступных посягательств являются клиентские базы данных, содержащие информацию о номерах телефонов, номерах автомобилей, медицинских историях. В ряде случаев злоумышленники, используя данные, похищенные у страховщиков, создавали сайты–клоны, применяемые для продажи недействительных полисов ОСАГО. В США в прошлом году преступниками была взломана система защиты одной из крупнейших страховых компаний, данные сотен тысяч клиентов оказались в открытом доступе [5].

Кроме того, не исключен риск заражения компьютерных систем компании различными вирусами, которые могут причинить существенный ущерб в виде:

- блокировки доступа к важным файлам;

- уничтожения файлов;

- передачи информации третьим лицам [3].

Не всегда установленный антивирус будет надежной защитой от спланированной атаки. Кроме внешней угрозы проникновения в компьютерные сети страховой компании существуют и внутренние. Отдельные сотрудники могут намеренно похищать коммерческую информацию с целью ее распространения или передачи конкурентам.

Меры и средства защиты информации

Стандарты защиты информации в России предусмотрены ГОСТами. Кроме того, информационная безопасность страховой компании должна обеспечиваться целым комплексом мер, среди которых:

- административные;

- организационные;

- технические.

Все они должны применяться совместно. Опираться система защиты должна на управление персоналом компании и контроль над ним. Меры технического характера не менее важны, но не могут существовать в отрыве от организационных мер.

Административные меры безопасности

Эти способы защиты включают в себя разработку внутренних нормативных документов, обеспечивающих информирование сотрудников о системе действий, необходимых для обеспечения информационной безопасности. Такие документы хранятся в открытом доступе, в страховой компании должно быть организовано ознакомление с ними персонала.

Служба безопасности страховой компании разрабатывает и предлагает на утверждение руководства политику защиты конфиденциальной информации. Этот локальный нормативный акт должен содержать:

- основные принципы защиты конфиденциальной информации в компании;

- обязанности каждого сотрудника в части защиты доверенных ему сведений;

- задачи руководства по обеспечению охраны информации;

- регламенты обращения с компьютерной техникой и средствами коммуникации;

- меры ответственности за нарушение положений документа.

Кроме того, приложением ко всем трудовым договорам должен стать перечень информации, носящей характер коммерческой, а в самих договорах должны быть предусмотрены меры ответственности за ее разглашение [14].

Организационные меры безопасности

В большей степени они направлены на устранение внутренней угрозы утечки информации и мотивацию сотрудников на соблюдение утвержденных регламентов. Эти меры предпринимаются службой безопасности во взаимодействии с сотрудниками служб управления персоналом.

В числе организационных мер обеспечения информационной безопасности можно назвать следующие:

- установление различных степеней допуска сотрудников к сведениям, содержащим коммерческую тайну;

- ограничение круга лиц, имеющих допуск к конфиденциальной информации страховой компании;

- организация порядка использования материальных носителей, установление контроля над копированием и сканированием документов, ограничение доступа сотрудников к внешней электронной почте;

- проведение периодических проверок соблюдения регламентов;

- привлечение специалистов для проведения тренингов по защите информации;

- проведение мероприятий по созданию режима коммерческой тайны;

- внесение в договоры компании с клиентами норм, касающихся обязательств соблюдения последними режима коммерческой тайны в отношении переданной им информации;

- привлечение к ответственности лиц, виновных в разглашении информации.

Иногда система работы с безопасностью информации требует создания в компании специального подразделения, в чьи функции будет входить только эта деятельность [11].

Также следует учитывать, что при проектировании большинства информационных систем уровень защиты от внешнего проникновения был значительно ниже, чем необходим в настоящее время. Среди организационных мер может быть и их аудит, который установит соответствие современным стандартам.

Существуют дополнительные меры организационного характера, позволяющие снизить потери от утечек информации. Уже несколько лет сами страховщики реализуют такой продукт, как страхование от угроз информационной безопасности. Он достаточно популярен. Применение этого способа защиты поможет минимизировать ущерб в случае расспрос транения коммерческой тайны.

Технические меры

Эта группа мер рассчитана на использование действенных технических средств защиты. Для ее реализации используются аппаратные, программные и криптографические средства.

Первые предполагают установку систем резервного копирования и защиту от несанкционированного проникновения, вторые отвечают за работу антивирусов и иных защитных программ, третьи обеспечивают шифрование всей хранимой и передаваемой по каналам связи информации. Наиболее часто для защиты информации применяются межсетевые экраны и системы обнаружения вторжений. Технические средства требуют постоянного обновления и модернизации, так как скорость устаревания программных продуктов очень высока.

Сегодня предлагаются программы, которые обеспечивают комплексные меры по защите информации, это DLP–системы и SIEM–системы. Первые предотвращают утечку данных при их передаче по каналам электронной почты, с использованием мессенжеров или при передаче на принтер. Если программа зафиксирует преобразование информации в момент ее передачи, что может означать ее перехват, она прекращает ее направление на внешние каналы. SIEM–системы представляют из себя комплексные средства управления безопасности, они определяют все уязвимые места системы и предоставляют информацию обо всех возможных угрозах, выявляя паттерны, отличные от стандартного поведения самой системы и ее пользователей [8].

С каждым днем злоумышленники разрабатывают новые средства преодоления защитных барьеров, и степень опасности утраты ценных сведений растет, а вместе с ней и риск возможных финансовых потерь. Минимизировать риски можно, например, пройдя своевременный аудит систем защиты и получив рекомендации по их модернизации. Комплексное применение современных технических средств в работе службы безопасности страховой компании может обеспечить высокий уровень защиты информации от утечек и несанкционированного доступа. Следует учитывать, что все предпринимаемые действия должны в полной мере соответствовать требованиям российского законодательства.

ЗАКЛЮЧЕНИЕ

В ходе выполнения работы была достигнута цель исследования: изучена система защиты информации в системах страхования.

Для достижения данной цели были выполнены следующие задачи:

- Рассмотрена сущность систем защиты информации.

- Охарактеризована история развития средств и методов защиты информации.

- Проанализирована система правового регулирования в сфере защиты информации в системах страхования.

- Приведены основные характеристики систем защиты информации в системах страхования.

При проведении исследования определено, что история систем защиты информации имеет многовековые корни, уходящие в глубокое прошлое, но также мы можем видеть и необходимость постоянного развития, что пророчит системам информационной безопасности и долгое будущее. В страховых системах обеспечение защиты информации является важным вопросом, требующим комплексного и многоаспектного рассмотрения – от качества обеспечения информационной безопасности зависит безопасность как каждого отдельного клиента, так и всей организации.

Помимо вышесказанного, при работе над исследованием были получены новые и актуализированы старые теоретические знания, которые способствуют лучшему усвоению настоящей дисциплины и смежных с ней. В настоящий момент тТекст работы может быть применен как теоретическое пособие на предметах и дисциплинах, дающих сведения об информации и об информационной безопасности в системах страхования. Кроме того, работа может быть дополнена и изменена соответственно требованиям времени с развитием новых угроз и новых особенностей системы защиты информации в системах страхования.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Федеральный закон «О персональных данных» от 27.07.2006 N 152-ФЗ [Электронный ресурс]. Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_61801/

- Бабаш, А. В. Информационная безопасность (+ CD–ROM) / А. В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2017. – 136 c.

- Балабанов, И. Т. Страхование. Организация. Структура. Практика / И. Т. Балабанов, А. И. Балабанов. – М.: Питер, 2016. – 256 c

- Галицкий, А. В. Защита информации в сети – анализ технологий и синтез решений / А. В. Галицкий, С. Д. Рябко, В. Ф. Шаньгин. – М.: ДМК Пресс, 2016. – 615 c.

- Емельянова, Н. З. Защита информации в персональном компьютере / Н. З. Емельянова, Т. Л. Партыка, И. И. Попов. – М.: Форум, 2015. – 368 c.

- Коробов, Н. А. Информационные технологии в торговле / Н.А. Коробов, А.Ю. Комлев. – М.: Академия, 2016. – 176 c.

- Малюк, А. А. Введение в защиту информации в автоматизированных системах / А. А. Малюк, С. В. Пазизин, Н. С. Погожин. – М.: Горячая линия – Телеком, 2018. – 147 c.

- Мельников, В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика; Электроинформ, 2016. – 368 c.

- Мельников, В. В. Информационная безопасность и защита информации: моногр. / В. В. Мельников, С.А. Клейменов, А.М. Петраков. – М.: Academia, 2016. – 336 c.

- Партыка, Т. Л. Информационная безопасность / Т. Л. Партыка, И. И. Попов. – М.: ИНФРА–М, 2015. – 368 c.

- Сергеева, Ю. С. Защита информации. Конспект лекций / Ю. С. Сергеева. – М.: А–Приор, 2015. – 128 c.

- Соколов, А. В. Защита информации в распределенных корпоративных сетях и системах / А. В. Соколов, В. Ф. Шаньгин. – М.: ДМК Пресс, 2016. – 656 c.

- Спесивцев, А. В. Защита информации в персональных ЭВМ / А. В. Спесивцев, В. А. Вегнер, А. Ю. Крутяков. – М.: Радио и связь, 2016. – 192 c.

- Степанов, Е. А. Информационная безопасность и защита информации. Учебное пособие / Е. А. Степанов, И. К. Корнеев. – М.: ИНФРА–М, 2014. – 304 c.

- Федоров, А. В. Информационная безопасность в мировом политическом процессе / А. В. Федоров. – М.: МГИМО–Университет, 2017. – 220 c

- Шаньгин, В. Ф. Защита информации в компьютерных системах и сетях / В. Ф. Шаньгин. – М.: «ДМК пресс. Электронные книги», 2014. – 592 c.

- Облачные сервисы (Анатомия облачной инфраструктуры хранения данных. Облачное хранилище данных)

- Проектирование реализации операций бизнес–процесса «Планирование закупок и размещение заказов поставщикам»

- Функции менеджмента (Процесс и функции менеджмента)

- Возникновение права (ХАРАКТЕРИСТИКА РАЗЛИЧНЫХ ТЕОРИЙ ПРОИСХОЖДЕНИЯ ПРАВА)

- Разработка конфигурации «Ежедневный складской учет» в среде 1С:Предприятие 8.3 (Выбор комплекса задач автоматизации)

- Разработка конфигурации «Ежедневный складской учет» в среде 1С:Предприятие 8.3

- Отличие бухгалтерского учета от налогового учета (Особенности бухгалтерского учета)

- Основания для проведения оперативно-розыскных мероприятий (Теоретические основы изучения оперативно-розыскных мероприятий)

- Теория происхождения государства»

- Понятие и классификация функций государства как части политической системе

- Финансы в макроэкономической системе (Теоретические основы исследования финансов)

- Мотивация и ее теории (Теоретические основы использования технологии мотивации в управлении персоналом организации )