Защита сетевой инфраструктуры предприятия (Технологии сетевой безопасности и методы их управления)

Содержание:

Введение

Практически все предприятия работающие в различных отраслях используют компьютеры и различные устройства хранения информации. Важной особенностью современного бизнеса является организация коммуникаций с клиентами и партнерами с применением сети Интернет, а так же сетевые устройства и сетевую инфраструктуру предприятия для организации локальных вычислительных сетей. Во всех организациях, как частных, так и государственных используют локальные вычислительные сети (ЛВС) для внутренней оперативной связи между персональными компьютерами сотрудников, использования общих вычислительных ресурсов серверного оборудования, вычислительных и информационных ресурсов.

Сетевая инфраструктура организации может быть подвержена различного рода угрозам информационной безопасности. Сетевая инфраструктура включает в себя как коммуникационные устройства, маршрутизаторы, коммутаторы, серверное вычислительное оборудование, каналы связи, которые должны быть защищены от всех видов возникающих угроз [2, 8].

Возникающие угрозы для сетевой инфраструктуры могут вывести из строя сетевое и серверное оборудование, препятствовать к доступу к веб-сайту организации, привести к утечке или краже данных, составляющих коммерческую тайну. Для решения данной задачи организации разрабатывают модель угроз, политику информационной безопасности, методики защиты.

Актуальность данной темы заключается в том, что организации для обеспечения информационной безопасности для сетевой инфраструктуры необходимо использовать различные способы защиты и обеспечения информационной безопасности, а так же предотвращать угрозы, которые могут возникать при использовании доступа к сети интернет через локальную вычислительную сеть организации.

Объектом исследования данной работы является – сетевая инфраструктура предприятия.

Предметом исследования являются средства защиты и обеспечения информационной безопасности для сетевой инфраструктуры.

Цель работы заключается в организации защиты сетевой инфраструткры предприятия.

Для достижения цели необходимо решить ряд задач:

- рассмотреть способы и системы защиты информации;

- рассмотреть стандарты организации сетевой защиты и правовые аспекты организации информационной безопасности;

- провести анализ уязвимостей и угроз сетевой инфраструктуре предприятия;

- провести описание технологии защиты сетевой инфраструктуры.

Теоретической и методологической основой проведенного исследования послужили труды отечественных и зарубежных ученых в области защиты информации. В работе использованы законодательные акты и нормативные документы Российской Федерации.

Практическая значимость работы заключается в возможности последующего внедрения разработанных рекомендаций по защите сетевой инфраструктуры в организациях.

Структура работы включает в себя введение, две главы, заключение, список литературы.

В первой главе рассмотрены теоретические вопросы сущности и проблем защиты информации в сети, использование стандартов организации безопасности, правовые нормативные акты и документы.

Во второй главе произведено описание мер по организации защиты сетевой инфраструктуры организации, рассмотрена реализация применения программно-технических мер защиты.

В заключении подведены итоги работы. Библиографический список содержит список используемой литературы.

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

В процессе информатизации современного бизнеса возникла потребность в использовании большого количества информационных ресурсов и применения современных вычислительных средств. Роль вычислительной техники и коммуникационных устройств в деятельности организаций возросло и является неотъемлемой частью структуры организации. Сетевая инфраструктура предприятия включает в себя не только устройства связи, но и коммуникационные устройства, сервера, используемое современное сетевое программное обеспечение. Увеличилось количество собственников информационных ресурсов, и для них безопасность этих ресурсов жизненно необходима [7].

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п.

Под угрозой (в общем смысле) обычно понимают потенциально возможное событие (воздействие, процесс или явление), которое может привести к нанесению ущерба чьим-либо интересам, в частности под угрозой безопасности программного обеспечения обработки информации понимается возможность воздействия на ПО, которое прямо или косвенно может нанести ущерб ее безопасности.

Защита информации в сети, подразумевает обеспечение защиты информации при передачи данных по каналам связи, а так же при работе с данными в удаленных терминалах и программном обеспечении, работающем по технологии клиент-сервер.

Поскольку сеть это не только каналы связи и оборудование, которое обеспечивает работоспособность каналов и линий связи на различных уровнях. Промежуточные звенья передают не только цифровой или аналоговый сигнал, но производят расшифровку передаваемых пакетов данных на различных уровнях модели OSI [1].

В сети интернет, поскольку она является общедоступной, имеются различные виды нарушителей и угроз данным. Для защиты данных необходимо защищать данные непосредственно при передаче по каналам связи, при хранении, при предоставлении доступа к системам и пр. Потенциал нарушителей и их возможности приведены в таблице 1.1.

Таблица 1.1. Потенциал и возможности нарушителей

|

Потенциал нарушителей |

Виды нарушителей |

Возможности по реализации УБИ |

|---|---|---|

|

Нарушители с базовым (низким) потенциалом |

Внешние субъекты (физические лица); лица, обеспечивающие функционирование ИС или обслуживающих инфраструктуру |

Имеют возможность получить информацию об уязвимостях отдельных компонент ИС |

|

Нарушители с базовым повышенным (средним) потенциалом |

Террористические, экстремистские группировки; конкурирующие организации; разработчики, производители, поставщики программных, технических и программно-технических средств; администраторы информационной системы и администраторы безопасности |

Обладают всеми возможностями нарушителей с базовым потенциалом. Имеют осведомленность о мерах защиты информации, применяемых в ИС данного типа. Имеют возможность получить информацию об уязвимостях отдельных компонент ИС |

В связи с этим каждое промежуточное звено имеет угрозы несанкционированного доступа или потери данных. В связи с этим необходимо рассмотреть угрозы для каналов связи в сети.

Перехват информационных сигналов по электрическим каналам утечки возможен путем непосредственного подключения к коммуникационным линиям, а также к обеспечивающим системам электропитания и заземления.

Угроза информационной безопасности данных заключается в потенциально возможном действии, которое посредством воздействия на компоненты информационной системы может привести к нанесению ущерба владельцам информационных ресурсов или пользователям системы [2, 5].

Общепринятая классификация вариантов угроз:

- ошибки и упущения персонала;

- мошеннические действия и кража (собственности, интеллектуальной собственности);

- причинение вреда со стороны сотрудников (намеренные, не намеренные);

- износ и выход из строя материальной части информационной инфраструктуры;

- программное обеспечение, используемое злоумышленниками с целью получения доступа к информационным ресурсам организации;

- программное обеспечение, выводящее з строя или нормального функционирования программное обеспечение или аппаратную часть информационной системы;

- использование промышленного шпионажа с целью завладения информационными ресурсами.

Для исключения возможных угроз информационной безопасности необходимо внедрение системы защиты информации, которая связана как контролем доступа, так и с организацией системы фильтрации информации из внешних источников, а так же инженерно-техническая защита физических активов организации [6].

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

Комплекс мероприятий по защите информации при использовании сетевой инфраструктуры для организации не сильно отличается от общепринятого подхода по защите информации, ограниченного доступа. Комплексный подход к защите информации в сети Интернет состоит из следующих этапов:

- разработка актуальной модели угроз для информационных активов;

- оценка существующих рисков активам;

- установка и запуск в эксплуатацию средств защиты информации в соответствии с моделью угроз;

- разработка документации с описанием системы защиты информации и составление карты используемых для информационных активов средств защиты;

- контроль использования средств защиты с проверкой актуальности применяемых средств.

Обычно при разработке системы защиты информации применяются две взаимосвязанных составляющих комплекса мер по защите информации: организационные меры защиты информации (нормативные акты и инструкции) и инженерно-технические средства защиты (аппаратно-программный и технический комплекс мер).

К организационным относят любые правовые и законодательные акты масштабов организации или страны, а так же стандарты и правила работы с защищаемой информацией или объектом [3, 9].

К инженерно-техническим относят все возможные реализации защиты информации связанные с программной или аппаратной защитой, инженерно-техническими сооружениями.

Схематично возможные методы защиты информации представлены на рисунке 1.1.

Рисунок 1.1. Методы защиты информации

Следует отметить, что система защиты информации работает только в том случае, если работают и организационные и инженерные средства защиты. В случае не исполнения организационных мер эффективность применения инженерных средств резко сокращается.

Так же в случае выхода из строя или некачественной работы инженерных средств защиты эффективность организационных мер стремится к нулю[1].

Для выбора средств защиты информации передаваемой через сеть Интернет необходимо определить текущий уровень защиты, а так же определить возможности несанкционированного доступа к информационным активам, использующим сетевую инфраструктуру для доступа к глобальным и локальным информационным ресурсам и разработать поведение модели нарушителя.

Защита от угроз, не являющихся атаками, в основном регламентируется инструкциями, разработанными и утвержденными операторами с учетом особенностей эксплуатации информационных систем и действующей нормативной базы.

Множество информационных ресурсов современных организаций являются распределенными. Поэтому необходимо обеспечить не только защиту от несанкционированного доступа, но и межсетевое экранирование, и шифрование сообщений, передаваемых по сетям связи [5, 10].

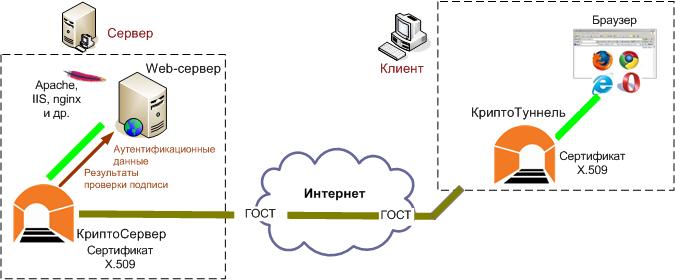

Управляющие организации имеют доступ к данным, для обеспечения полной безопасности просмотра и передачи данных выполняется шифрование и защита соединений, рисунке. 1.2.

Рисунок 1.2. Схема взаимодействия с удаленными пользователями

Существуют специализированные программные средства, которым помогают предотвратить проникновения, утечки, изменения и взлом.

К программным средствам защиты можно отнести:

- межсетевой экран (фильтр);

- Proxy-servers (proxy - доверенность, доверенное лицо);

- антивирусное ПО;

- программы шифрования.

Механизмами шифрования данных для обеспечения информационной безопасности общества является криптографическая защита информации посредством криптографического шифрования. Криптографические методы защиты информации применяются для обработки, хранения и передачи информации на носителях и по сетям связи [11, 17].

Архитектура программного комплекса отражена на рисунке 1.3.

Рисунок 1.3. Использование криптографических методов шифрования для защиты передачи данных

Использование криптосредств для шифрования канала передачи данных с открытым и закрытым ключом позволяют с большой уверенностью передавать информацию от клиента до сервера с высокой надежностью обеспечения безопасности даже в случае перехвата или потери данных[2].

В Интернете популярны протоколы безопасной передачи данных, а именно SSL, SET, IPSec. Перечисленные протоколы появились в Интернете сравнительно недавно как необходимость защиты ценной информации и сразу стали стандартами де-факто.

1.3 Правовые аспекты защиты информации

Разработка модели защиты информации в организации выполняется в соответствии с требованиями следующих нормативно-правовых и методических документов:

- Международный стандарт по обеспечению информационной безопасности ISO 17799 («Нормы и правила при обеспечении безопасности информации»).

- Международный стандарт ISO/IEC 17799:2005 — «Информационные технологии — Технологии безопасности — Практические правила менеджмента информационной безопасности». Международный стандарт, базирующийся на BS 7799-1:2005;

- Международный стандарт ISO/IEC 27001:2005 — «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования». Международный стандарт, базирующийся на BS 7799-2:2005;

- Международный стандарт ISO 09126:1991. ИТ. Оценка программного продукта. Характеристики качества и руководство по их применению.

- Международный стандарт ISO 09000-3:1991. Общее руководство качеством и стандарты по обеспечению качества. Ч. 3: Руководящие указания по применению ISO 09001 при разработке, поставке и обслуживании программного обеспечения.

- Извещение № 1-2008 о корректировке Специальных требований и рекомендаций по технической защите конфиденциальной информации.

- Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и защите информации».

- Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных»$

- ГОСТ 34.201-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем»;

- ГОСТ 34.003-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения»;

- ГОСТ Р 53109-2008 Система обеспечения информационной безопасности сети связи общего пользования.

ИТ инфраструктура организации разнообразна и включает в себя как программное обеспечение, так и устройства[3].

ИТ инфраструктура обычного офиса объединяет несколько звеньев:

- Серверы:

- серверы общего назначения;

- серверы БД.

- Рабочие станции.

- Сетевые шлюзы:

- Управление сетью и управляющие серверы:

- серверы аутентификации;

- сетевой центр управления.

- Сетевые интерфейсы:

- Сетевые сервисы:

- объединение локальных сетей;

- канал с невысокой пропускной способностью;

- маршрутизация сообщений;

- сетевое хранилище.

- Сервисы общего назначения:

- Internet;

- Телефония.

- Коммуникационные протоколы:

- IP;

- протоколы спутникового обмена информацией.

- Ethernet;

- прочие протоколы.

- Прикладные и общесистемные программные средства.

- Программно-технические компоненты ИС.

- Помещения, здания, сооружения ИТ.

Рассмотренные активы могут иметься на предприятии и для них потребуются адекватные средства защиты от возникающих информационных угроз [17].

1.4 Виды мер обеспечения информационной безопасности

Обязательными элементами, присутствующими в структуре информационной безопасности соответствующие основным направлениям защиты, должны быть следующие:

- Правовая защита - юридическая служба, взаимодействующая с различными подразделениями, в которых производится защита и хранение персональных данных, коммерческой тайны, экономических показателей и показателей учета и вырабатывающая правовые локальные акты по защите интересов организации в области информационной безопасности;

- Организационная защита - службы охраны (комендант, контролеры, пожарные и т.п.) и режима (государственной, служебной тайны, конфиденциальной информации и т.п.), взаимодействующие с отделом кадров, а так же службой безопасности или охраной по пресечению и предотвращению различных угроз информационной безопасности на уровне контроля персонала, прописного режима, порядком работы с документами и их хранением [5, 21].

Инженерно-техническая защита - инженерно-техническая служба (операторы ЭВМ, связисты, криптографы, техники и т.п.), взаимодействующие с функциональными подразделениями фирмы.

Относительно способа реализации методики защиты информации, ее носителей и систем ее обработки классифицируются на:

- правовые;

- морально-этические;

- технологические;

- организационные;

- физические;

- технические [9, 20].

Организационные (административные) меры защиты - это меры, регламентирующие процессы функционирования АСОЭИ, использование ее ресурсов, деятельности персонала, а также порядок взаимодействия пользователей системой таким образом, чтобы максимально затруднить или исключить возможность реализации угроз безопасности информации [3, 11, 12].

- К организационно-административным мероприятиям защиты информации относятся:

- выделение специальных защищенных помещений для размещения ЭВМ и средств связи и хранения носителей информации;

- выделение специальных ЭВМ для обработки конфиденциальной информации;

- организация специального делопроизводства для конфиденциальной информации, устанавливающего порядок подготовки, использования, хранения, уничтожения и учета документированной информации;

- организация регламентированного доступа пользователей к работе на ЭВМ, средствам связи и к хранилищам носителей конфиденциальной информации;

- разработка и внедрение специальных нормативно-правовых и распорядительных документов по организации защиты конфиденциальной информации, которые регламентируют деятельность всех звеньев объекта защиты в процессе обработки, хранения, передачи и использования информации;

- постоянный контроль за соблюдением установленных требований по защите информации [20, 22].

Организационные меры защиты могут, в том числе описывать правила поведения или регламент работы программных средств защиты. Поскольку программная защита это инструмент, организационные меры описывают, каким образом данным инструментом нужно пользоваться в тех или иных случаях. С помощью организационных мер описываются правила работы с программами. Программа, имеет определенный алгоритм работы, но сам алгоритм должен быть описан и утвержден.

Вывод

Произведено рассмотрения понятия защита информации и организация информационной безопасности предприятия, а именно выделения возможных угроз информационным активам, а так же выделение непосредственно информационных активов относящихся к сетевой инфраструктуре и обеспечение защиты их. Рассмотрены стандарты обеспечения сетевой защиты и нормативные акты по обеспечению информационной безопасности на предприятии.

Для организации защиты сетевой инфраструктуры предприятия наиболее подходят программные и технические меры защиты, поскольку сетевая инфраструктура в большей степени относится к настройке и поддержки работы программного и технического обеспечения.

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

Представленная инфраструктура информационных активов организации не заканчивается данным перечнем программного обеспечения и устройств, и может быть намного шире, в зависимости от сферы деятельности организации, ее структуры, направленности деятельности, а так же уровне ее автоматизации.

Необходимо определить, какие угрозы и уязвимости наиболее актуальны, а какие менее значимы, или, другими словами, определить вероятность реализации угрозы через уязвимость [7].

Оценка проводится для активов:

- Серверное оборудование.

- Аппаратные средства (компьютеры, принтеры).

- Документы о деятельности организации, включая научные разработки, относящиеся к категории коммерческая тайна и секреты производства (ноу-хау).

- Документ в электронном виде.

Определены следующие уязвимости для выбранных информационных активов:

- Бесконтрольный доступ к оборудованию.

- Кража и преднамеренная порча оборудования.

- Отсутствие контроля за эффективным изменением конфигурации.

- Бесконтрольный доступ к ОС сервера.

Производится рассмотрение природы уязвимости, ее влияние на другие уязвимости которые могут возникнуть в организации, их взаимосвязь и способность к нанесению ущерба [6].

Каждая уязвимость оценивается, с точки зрения возможного ущерба и дается определенная оценка на текущий момент времени, т.е. исходя их текущих средств защиты каков будет ущерб. Для рассмотрения уязвимостей для активов данные представлены в таблице 2.1.

Таблица 2.1. Результаты оценки уязвимости активов

|

Группа уязвимостей Содержание уязвимости |

Аппаратные средства |

База данных |

Документы о деятельности организации |

Серверное оборудование |

|

Бесконтрольный доступ к оборудованию |

Высокая |

Низкая |

Низкая |

Высокая |

|

Кража и преднамеренная порча оборудования |

Высокая |

Высокая |

Высокая |

Высокая |

|

Отсутствие контроля за эффективным изменением конфигурации (возможна, например, угроза ошибки операторов). |

Средняя |

Низкая |

Низкая |

Высокая |

|

Плохое управление паролями (легко определяемые пароли, хранение в незашифрованном виде, недостаточно частая замена паролей). |

Высокая |

Высокая |

Низкая |

Средняя |

|

Бесконтрольный доступ к ОС сервера |

Низкая |

Низкая |

Высокая |

Высокая |

На основании рассмотрения уязвимостей производится оценка угроз.

Уязвимости активам характеризуют потенциальные возможности нарушителя для получения доступа или возможности применения неправомерных действий, с целью получения данных о деятельности организации и получения в свое распоряжения конфиденциальной информации.

Все множество потенциальных угроз в учете по природе их возникновения можно разделить на два класса: естественные (объективные) и искусственные.

В соответствии со стандартом ГОСТ Р ИСО/МЭК ТО 13335-3-2007 угрозы, обусловленные преднамеренными действиями, обозначены в перечне буквой D, угрозы, обусловленные случайными действиями, - А и угрозы, обусловленные естественными причинами, - Е [1, 7, 12].

Для указанных уязвимостей могут возникать следующие угрозы, таблица 2.2.

Таблица 2.2. Перечень угроз по причинам возникновения

|

Угроза |

Природа возникновения угроз |

|

Кража |

D |

|

Ухудшение состояния носителей данных |

E |

|

Использование ПО несанкционированными пользователями |

D, A |

|

Пожар |

A |

|

Доступ несанкционированных пользователей |

D |

|

НСД к ИС организации |

D |

Все возможные угрозы рассматриваются в контексте имеющихся информационных активов, а так же их ценности. Результат оценки угроз активам должен наглядно представлять откуда могут возникать угрозы информационной безопасности.

Для рассмотрения результата оценки угроз активам производится оценка уровня защиты, для активов данные представлены в таблице 2.3.

Таблица 2.3. Результаты оценки угроз активам

|

Группа угроз Содержание угрозы |

Аппаратные средства |

База данных |

Документы о деятельности организации |

Серверное оборудование |

|

Кража |

Высокая |

Средняя |

Высокая |

Высокая |

|

Ухудшение состояния носителей данных |

Высокая |

Высокая |

Низкая |

Высокая |

|

Использование ПО несанкционированными пользователями |

Низкая |

Высокая |

Низкая |

Средняя |

|

Пожар |

Высокая |

Низкая |

Высокая |

Высокая |

|

Доступ несанкционированных пользователей |

Высокая |

Высокая |

Высокая |

Высокая |

|

НСД к ИС организации |

Высокя |

Высокая |

Низкая |

Высокая |

Ценность используемых активов организации должна определяться на основе оценивания их собственниками и расчета их стоимости. Данные мероприятия могут проводиться специалистами по информационным технологиям и защите информации.

Вычислительная инфраструктура включает:

- автоматизированное рабочее место работника;

- помещения;

- каналы передачи данных.

В качестве защищаемой информации рассматривается:

- служебная информация;

- сведения, вносимые пользователями в базу данных информационной системы, и извлекаемые из нее [14, 18].

Выбор актуальных угроз осуществлялся в соответствии с «Методикой определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденной заместителем директора Федеральной службы по техническому и экспортному контролю 14.02.2008.

Средствами инженерно-технической защиты выступают:

- охранная сигнализация и видеонаблюдение;

- система датчиков к охранной и противопожарной системе;

- инженерные средства препятствия проникновения;

- системы контроля и управления доступом;

Для защиты компьютеров от высокочастотных импульсных помех служат сетевые фильтры оберегающие технику от большинства помех и перепадов напряжения. Кроме того, компьютеры с важной информацией следует обязательно оснащать источником бесперебойного питания (UPS).

К основным аппаратным средствам защиты информации относятся:

- системны контроля доступа (магнитные карты)

- устройства для шифрования информации;

- устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы) [2, 18].

Таким образом, технические методы обеспечения информационной безопасности включают в себя организацию программно-технической защиты сегментов локальной вычислительной сети, обеспечение разграничения доступа из сегментов ЛВС, реализацию установки различных программных средств, обеспечивающих работоспособность пользовательских рабочих мест в случае возникновения угроз и имеющих возможность обеспечить защиту данных, или же предотвратить возможность возникновения угрозы.

Основной защиты сетевой инфраструктуры служит специальное программное обеспечение и сетевые протоколы.

2.2 Технологии межсетевого экранирования

Для исключения возможных угроз информационной безопасности необходимо внедрение системы защиты информации, которая связана как контролем доступа, так и с организацией системы фильтрации информации из внешних источников, а так же инженерно-техническая защита физических активов организации.

С точки зрения обеспечения безопасности сетевой инфраструктуры для работы в глобальной информационной сети является внедрение комплекса технических и программных средств блокирующих несанкционированный доступ в ЛВС.

Межсетевой экран (фильтр) - программное и аппаратное обеспечение, а иногда аппаратно-программный комплекс расположенный между локальной и глобальной сетями в организации предназначенный для фильтрации сетевого трафика сетевого или транспортного уровней. Задачей межсетевого экрана является предотвращение проникновения сетевых пакетов и настройки подключений несанкционированных пользователей и программ. Использование межсетевого экрана позволяет значительно снизить угрозу несанкционированного доступа в локальную сеть извне, но не позволяет в полной мере устранить данную опасность совсем [22].

В целях безопасности полезно контролировать все сетевые устройства (например, брандмауэры, шлюзы, VPN-устройства, беспроводные узлы доступа — AP) на границе сети — периметре безопасности, а также любые серверы, на которых размещаются информация и процессы, требующие конфиденциальности или целостности.

Используемая модель должна учитывать показатели деятельности по следующим направлениям:

- контроль и мониторинг сервисов организации на предмет бесперебойной работы и инцидентов;

- регистрировать факты нарушения работы оборудования и ПО.

- ввод справочной информации о пользователях, компьютерах сети, устройствах, имеющегося ПО;

- ведение статистики по событиям и инцидентам в структуре ЛВС;

- оценка производительности ЛВС и ее сегментов;

- использование сценариев и вариантов реагирования на события.

Для сервера определено взаимодействие и адресация пакетов между сетевыми адаптерами по умолчанию. В случае необходимости для некоторых приложений могут быть разработаны специальные маршруты, по которым будет производиться адресация на прямую, без использования брандмауэра. Так же в таблицах маршрутизации могут быть прописаны доверительные адреса компьютеров, которые могут выполнять подключения к указанным ресурсам. Для этого маршрутизатор получает адреса работающих с ним компьютеров по IP адресам, для фильтрации пакетов информации могут использоваться так же MAC адреса, что позволит исключить проникновения злоумышленников из внешней сети и подключения к сети других устройств. Для внешней сети маршрутизатор получает IP адрес полученный от провайдера[4].

Работа межсетевого экрана или штатного брандмауэра позволяет организовать защиту передаваемых пользовательских данных, а так же регламентировать работу сетевых протоколов для передачи информации.

Для пользователей внутренней сети указывается адрес шлюза, который имеет маршрутизатор во внутренней сети, или же производятся настройки получения IP адреса автоматически при подключении. После установки операционной системы Windows Server 2016, она готова к работе, но прежде чем производить настройку ролей сервера необходимо настроить подключение по локальной вычислительной сети. Для адаптера вводятся значения IP адреса подсети используемой для работы в ЛВС 10.16.1.135, маска подсети 255.255.255.0, рисунок 2.1.

Рисунок. 2.1. Настройка сетевого подключения

Производится настройка таблиц маршрутизации. Таблицы маршрутизации генерируются автоматически, но могут быть изменены в случае необходимости. Для проверки производится чтение таблицы маршрутизации на сервере, где будет указано перенаправление и адресация в сетевых подключениях, рисунок 2.2.

Рисунок 2.2. Таблица маршрутизации сервера при стандартном подключении

Для работы сервера в сети интернет и использование его как прокси-сервера производится установка соответствующих ролей Windows Server 2016 и настройку соответствующих компонентов.

Для работы операционной системы Windows Server производится настройка соответствующей оснастки и роли, для этого для сервера настраивается соответствующая компонента «маршрутизация и удаленный доступ». После запуска службы «Маршрутизация и удаленный доступ» необходимо создать таблицы маршрутизации и указать хост, на который будет производиться перенаправление запросов в сеть интернет. Служба представлена на рисунке 2.3.

Рисунок 2.3. Служба администрирования «Маршрутизация и удаленный доступ»

После запуска команды «Настроить и включить маршрутизацию и удаленный доступ» запускается мастер настройки. В данном мастере необходимо пошагово выполнить настройку маршрутизации. Для обеспечения переадресации выбирается конфигурация «Преобразование сетевых адресов (NAT)» [15].

Компонент NAT обеспечивает совместное использование подключения к Интернету посредством одного интерфейса с одним общим IP-адресом. Компьютеры в частной сети используют частные не маршрутизируемые адреса. Данная маршрутизация оформляется в виде таблиц маршрутизации и работает на сервере, который выполняет роль маршрутизатора[5].

Наряду с антивирусными программами и правилами и политиками безопасности брандмауэр позволяет защитить компьютер от нежелательных программ, соединений и потенциальных угроз как со стороны интернет соединений, так и во внутренней сети, рисунок 2.4.

Рисунок 2.4. Брандмауэр Windows Server 2016

После того как правила созданы, они применятся для групп пользователей, отдельных пользователей или всех пользователей, в зависимости от применяемой политики безопасности. Использование штатного брандмауэра Windows Server 2016 позволяет создать надежную защиту от внешних угроз, угроз проникновения и получения из внешней среды неблагоприятной информации и вредоносных программ и кода.

В ходе эксплуатации локальной вычислительной сети возникает необходимость в сборе статистических данных о состоянии сети и пропускной способности некоторых ее сегментов. Данный вид мониторинга и анализ логов устройств и оборудования может быть рассмотрен в специальной программе – «Системный монитор»[6].

При мониторинге локальной вычислительной сети необходимо знать пропускную способность каналов связи в различные периоды времени (в зависимости от расписания работы некоторых служб), задержки, возникающие при обработке различных запросов, частота возникновения событий и других характеристик [16].

Использование штатных оснасток и ролей Windows Server 2016 позволяет обеспечить защиту передаваемых данных как внутри ЛВС, так и обеспечивать защиту трафика. Для более полноценной защиты передаваемых данных могут использоваться протоколы безопасности на канальном и сеансовом уровне, которые позволяют осуществлять шифрование передаваемого трафика как внутри ЛВС, так и в сети интернет, где защита данных передаваемых по общественным сетям не гарантирована.

2.3 Протоколы защиты на канальном и сеансовом уровнях

Для организации защиты информации передаваемой через локальную вычислительную сеть, а так же сегменты глобальной сети интернет могут использоваться протоколы защиты на канальном и сеансовом уровне сетевой модели OSI.

В настоящее время существует несколько протоколов, которые обеспечивают защиту данных при передачи, производят шифрование информации. Протоколы формирования защищенных каналов на канальном уровне представлены следующим набором протоколов, распространённых в современных операционных системах, а именно протоколы РРТР, L2F и L2TP.

Протоколы РРТР (Point-to-Point Tunneling Protocol), L2F (Layer-2 Forwarding) и L2TP (Layer-2 Tunneling Protocol) — это протоколы туннелирования канального уровня модели OSI. Общим свойством этих протоколов является то, что они используются для организации защищенного многопротокольного удаленного доступа к ресурсам корпоративной сети через открытую сеть, например через Интернет.

Все три протокола — РРТР, L2F и L2TP — обычно относят к протоколам формирования защищенного канала, однако этому определению точно соответствует только протокол РРТР, который обеспечивает туннелирование и шифрование передаваемых данных [12, 13].

Протоколы L2F и L2TP поддерживают только функции туннелирования. Для защиты туннелируемых данных в этих протоколах необходимо использовать некоторый дополнительный протокол, в частности IPSec. Используемое клиентское программное обеспечение обычно использует для удаленного доступа стандартный протокол канального уровня PPP (Point-to-Point Protocol). Протоколы РРТР, L2F и L2TP основываются на протоколе РРР и являются его расширениями.

Другим типом протоколов обеспечивающего защиту данных при передачи является протокол IPsec.[7]

IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP. Позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. В основном, применяется для организации VPN-соединений.

Данный протокол предназначен для создания гарантированного соединения, с возможностью авторизации и аутентификации, на основании используемых ключей и методов шифрования. Кроме этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES, рисунок 2.5.

Рисунок. 2.5. – Архитектура IPSec

Гарантии целостности и защищенности передаваемых данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно.

Использование алгоритмов шифрования в свою очередь, основано на предварительном согласовании сторонами информационного обмена т.н. «контекста безопасности» – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров. Т.е. для использования протокола с возможность шифрования, стороны производят согласование и обмен информацией, необходимо для шифрования и дешифрования полученной информации, т.е. обмен ключами[8].

Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей, рисунок 2.6.

Рисунок 2.6. Использование IPSec для передачи информации

Протокол IPSec, практически стал составной частью IPv6, работает на третьем уровне, т. е. на сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом [14, 18].

IPSec за счет работы на более низком уровне модели OSI призван обеспечить низкоуровневую защиту, т.е. не ориентированную на клиентские приложения или используемые программные продукты для обеспечения защиты данных. Поскольку защита будет реализована на уровне использования протоколов, данная деятельность может быть четко формализована и регламентирована в части информационной безопасности.

IPSec поддерживает несколько типов шифрования, в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5).

Защита сетевой инфраструктуры на уровне протоколов позволяет организовать различные уровни защиты информации при передаче по каналам связи.

2.4 Технологии виртуальных защищенных сетей VPN

Существующая сетевая инфраструктура предприятия может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения.

Организацию виртуальной частной сети можно сравнить с «прокладкой кабеля через глобальную сеть». Как правило, непосредственное соединение между удаленным пользователем и оконечным устройством туннеля устанавливается по протоколу PPP.

Наиболее распространенным методом создания туннелей VPN является инкапсуляция сетевых протоколов (IP, IPX, AppleTalk и т.д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования. Данный подход называется туннелированием второго уровня, поскольку «пассажиром» здесь является протокол второго уровня[9].

Доверительные VPN сети используются в случаях, когда передающую среду можно считать надежной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. В этом случае вопросы обеспечения безопасности не столь актуальны.

Организация виртуальных сетей и туннелей позволяет создавать защищенные виртуальные каналы передачи информации, а так же обеспечивать защиту данных при передачи по общедоступным каналам интернет.

Для арендованных каналов связи или каналов интернет данный подход не является применимым, поскольку неизвестно кто может получать доступ к каналу и как его использует. Отсутствие шифрования позволит получить полный доступ к передаваемой информации без ведома пользователя, что для коммерческой организации невозможно [13, 17].

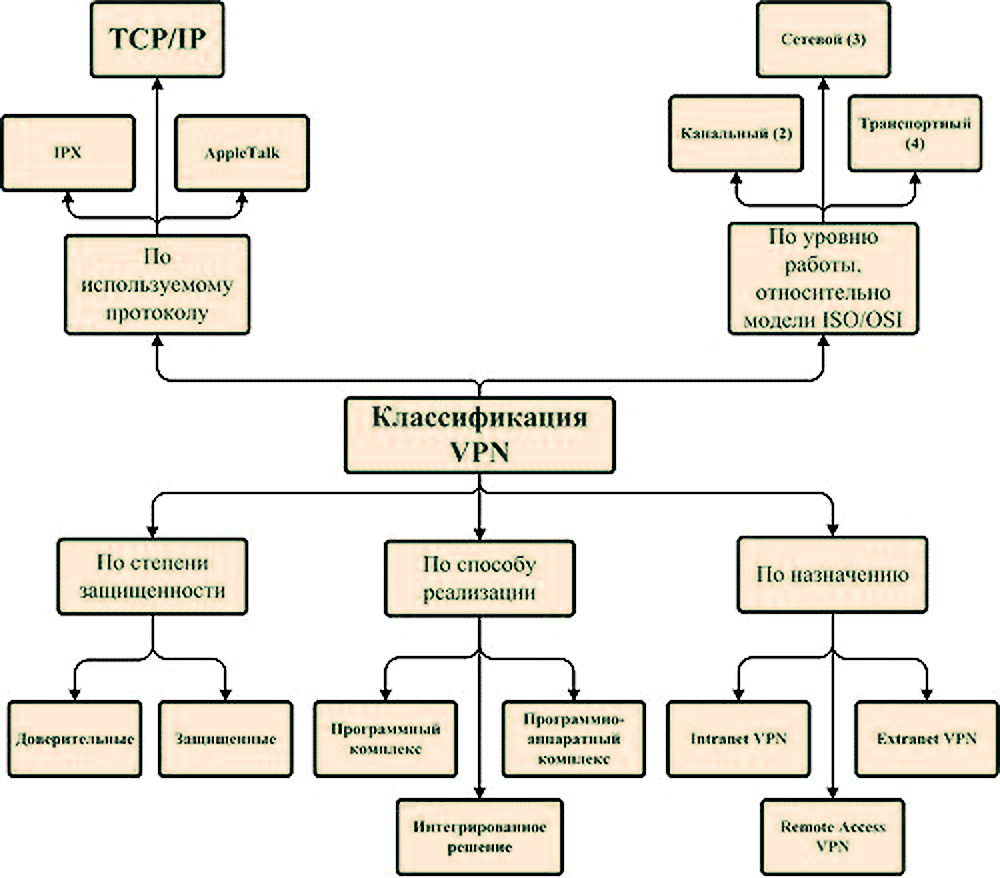

Классификация VPN сетей представлена на рисунке 2.7.

Рисунок 2.7. Классификация VPN решений

В первом случае реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Это позволяет обеспечить высокую производительность и достаточную степень защищенности данных в сети.

Таким образом, определение вида VPN решения может осуществляться на основании разных факторов, обусловленных решением конкретной IT-задачи.

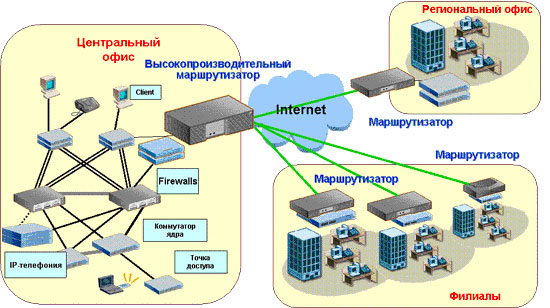

В настоящее время компании могут позволить себе при наличии технической возможности подключать удаленные подразделения по различным каналам связи, начиная от радиосвязи и беспроводной технологии Wi-Fi, до использования кабельных систем, т.к. кабельные системы в настоящее время стали достаточно доступными как для монтажа, так и для использования.

Так же компании могут производить аренду канала связи, т.е. использовать чужие линии передачи. Но необходимым условием является наличие таких каналов связи на территории[10].

И последний вариант использование сети интернет, как среды передачи данных для своей корпоративной сети. Т.е. сеть интернет, используя специальное программное и техническое обеспечение позволит создавать виртуальную подсеть, которая будет являться структурным элементом ЛВС организации, рисунок 2.8.

Рисунок 2.8. Территориально распределённая сеть на основе различных технологий

Главное отличие территориально распределенных сетей состоит в том, что при их построении используются арендованные линии связи, арендная плата за использование которых составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных.

Виртуальные частные сети позволяют объединить географически распределенные офисы организации в единую сеть и таким образом обеспечить единое адресное пространство ЛВС, единую нумерацию корпоративной телефонной связи, общую базу данных и т.д [11].

Конфиденциальность данных в такой сети обеспечивается за счет использования эффекта туннелирования и иных процедур защиты.

Поэтому более полно VPN определяется как среда для организации процесса шифрования или инкапсулирования информации, безопасным образом передаваемой из одной точки в другую. При этом безопасность передачи через открытую, незащищенную, маршрутизируемую сеть связи может обеспечиваться устойчивой технологией шифрования [11].

Цель VPN-технологий состоит в максимальной степени обособления потоков данных одной компании (предприятия, организации, учреждения, фирмы) от потоков данных всех других пользователей публичной (общедоступной) сети. Уточним, что обособленность должна быть обеспечена как в отношении параметров пропускной способности потоков, так и в отношении конфиденциальности передаваемых данных.

Комплекс разработанных мер по защите сетевой инфраструктуры предприятия на основе организационных средств защиты и использования программно-аппаратного комплекса позволяет свести к минимуму возникновения угроз информации при работе в сети Интернет за счет предотвращения некоторых типов угроз, а так же возможности предупреждения возникающих угроз в сети Интернет и реагирование на них.

2.5 Защита на сетевом уровне - протокол IPSec

Защита с помощью протокола IPSec в операционной системе Windows Server 2016 и Windows 10 производится при настройке соединений. В настоящее время протокол IPSec так же добавлен в стандартный стек протоколов TCP/IP, IPv6 что позволяет настраивать защищённые соединения для обеспечения безопасности передачи данных[12].

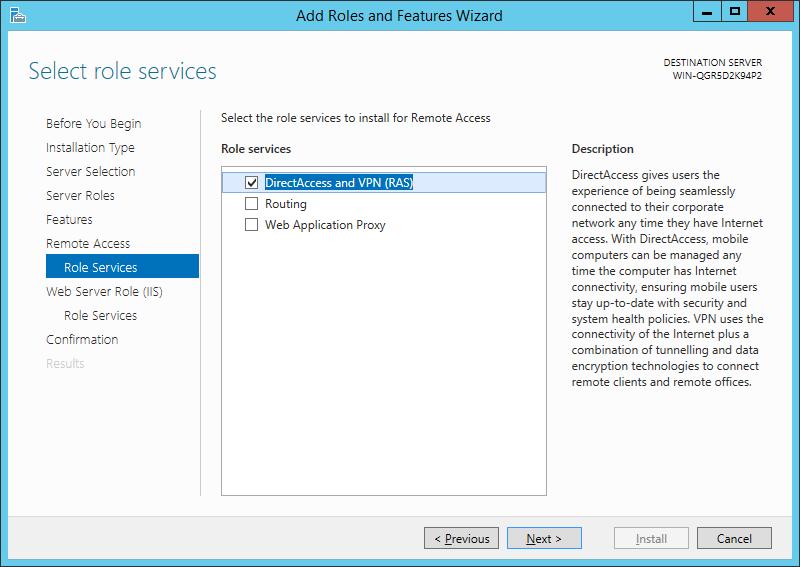

Настройка производится изначально на сервере, для чего так же устанавливаются соответствующие роли и оснастки сервера Windows Server 2016. Для настройки необходимо установить роль «Remote Access» «Удаленной управление». Для роли Remote Access устанавливается служба «DirectAccess and VPN (RAS)» , рисунок 2.9.

Рисунок. 2.9 Установка роли сервера «Удаленное управление»

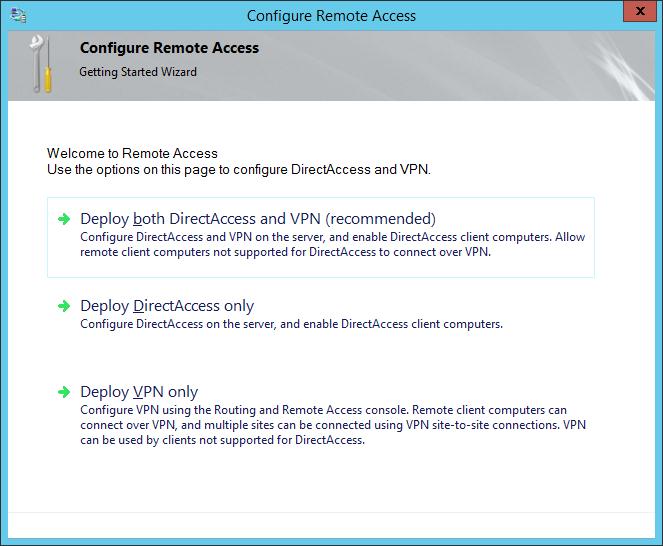

Для создания защищенного канала требуется разворачивать службу Direct Access, нужно установить только сервер VPN (пункт «Deploy VPN only»), рисунок 2.10.

.

Рисунок 2.10 Выбор установки службы

После установки запустится мастер настройки RAS-сервера. В окне мастера производится выбор пункта «Custom configuration», а затем отмечается опция «VPN Access».

После окончания работы мастера система предложит запустить службу Routing and Remote Access [4, 19].

В случае, если между VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к VPN серверу на базе Windows Server 2016 R2:

Для PPTP: TCP — 1723 и Protocol 47 GRE

Для SSTP: TCP 443

Для L2TP over IPSEC: TCP 1701 и UDP 500

Использование службы VPN протоколов обеспечения защиты L2TP с IPsec позволяет создать защищенный контур сетевой безопасности на предприятии для обмена информации, доступа к приложениям и бизнес-функциям Ит-структуры которые подпадают под обеспечение защиты и информационной безопасности[13].

Вывод

В ходе выполнения работы рассмотрены основные виду уязвимостей и угроз на предприятии для сетевой инфраструктуры при работе в составе ЛВС и с доступом к глобальной вычислительной сети.

Производится рассмотрение программно-аппаратных средств защиты сетевой инфраструктуры предприятия основанной на использовании серверной операционной системы Windows Server 2016.

Данный комплекс мер по обеспечению безопасности данных в Windows Server 2016 входит в комплекс программных средств обеспечения информационной безопасности и позволяет обеспечить безопасность данных при реализации политики информационной безопасности организации, не привлекая дополнительные программные средства.

При этом следует отметить, что работа по поддержки системы защиты информации и информационной безопасности должна производиться постоянно, поскольку с каждым днем появляются все новые возможности преодоления имеющихся средств защиты. Для этого должен выполняться аудит информационных активов организации, средств защиты, оценка угроз и уязвимостей в системе защиты.

Заключение

Достигнута цель работы - произведена организация защиты сетевой инфраструткры предприятия.

Выполнен комплекс мероприятий по рассмотрению методов управления средствами сетевой безопасностью, проведен анализ программных средств защиты сетевой инфраструктуры предприятия, а именно серверных операционных систем, сетевых подключений, сетевых протоколов и каналов связи. Обоснована целесообразность их использования в рамках обеспечения информационной безопасности.

Проведено рассмотрение и практическое применение средств обеспечения сетевой безопасности на основе использования межсетевого экрана и штатного брандмауэра MS Windows Server 2016, применение защищенных протоколов передачи данных на канальном и сеансовом уровне, рассмотрено применение VPN для организации защищённых соединений и использование IPSec для шифрования и обеспечения защиты виртуальных соединений.

Разработаны организационные и программно-технические меры по обеспечению защиты структуры ЛВС организации. Существующая информационная структура организации была дополнена дополнительными программными средствами и выполнена настройка серверной операционной системы для обеспечения защиты от возможных угроз сетевой инфраструктуре.

Для достижения цели были решены задачи:

- рассмотрены способы и системы защиты информации;

- рассмотрены стандарты организации сетевой защиты и правовые аспекты организации информационной безопасности;

- произведен анализ уязвимостей и угроз сетевой инфраструктуре предприятия;

- проведено описание технологии защиты сетевой инфраструктуры.

Используя полученные рекомендации, администратор ЛВС может обеспечить доступ к сети интернет с помощью средств маршрутизации и удаленного доступа, а так же регулировать правила работы при сетевом взаимодействии с применением штатного брандмауэра на сервере, тем самым обеспечивая безопасность подключений сетевого взаимодействия.

Применение защищенных протоколов передачи данных позволит обеспечить надежность и сохранность данных при использовании для передачи общедоступные сети и арендованные каналы передачи данных.

Данные рекомендации по организации программных защитных мер в операционной системе Windows Server 2016 могут быть применены в комплексе политики информационной безопасности предприятия, для подготовки регламента по обеспечению работоспособности и безопасности серверной операционной системы предприятия, должностных инструкциях сотрудников, отвечающих за функционирование серверного оборудования.

Список использованных источников

- Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2019. - 432 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 400 c.. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c.

- Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, 2018. - 384 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 64 c.

- ГОСТ Р 53109-2008 Система обеспечения информационной безопасности сети связи общего пользования. Паспорт организации связи по информационной безопасности // Информационно-справочная система ТЕХНОРМА [Электронный ресурс] URL: http://tehnorma.ru/gosttext/gost/ gost_4502.htm (дата обращения 14.10.2019)

- ГОСТ Р 53111-2008 Устойчивость функционирования сети связи общего пользования. Требования и методы проверки // Информационно-справочная система ТЕХНОРМА [Электронный ресурс] URL: http://www. tehnorma.ru/normativbase/56/56924/index.htm (дата обращения 04.10.2019)

- Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2017. - 159 c.

- Джон Мак-Кейб Введение в Windows Server 2016/ Джон Мак-Кейб. - Microsoft Press, 2016. – 179 с.

- Дибров М.В. Компьютерные сети и телекоммуникации. Маршрутизация в IP-сетях в 2 ч. Часть 2. [Электронный ресурс]: Учебник и практикум для СПО / Дибров М.В. – М.: Издательство Юрайт, 2017 – 351 с. - https://biblio-online.ru/ (дата обращения 24.05.2019)

- Документация Windows Server 2016 [Электронный ресурс] / - Режим доступа: https://docs.microsoft.com/ru-ru/windows-server/windows-server-2016 (дата обращения 22.10.2019)

- Ерохин, В.В. Безопасность информационных систем: учеб пособие / В.В. Ерохин, Д.А. Погонышева, И.Г. Степченко. - М.: Флинта, 2016. - 184 c.

- Журнал сетевых решений/LAN [Электронный ресурс]: [web-сайт]: Журнал о компьютерных сетях и средствах связи, системах передачи данных, управления сетями и проектами, систем безопасности разного уровня, http://www.osp.ru/lan/ (дата обращения 15.10.2019)

- Медведев, В.А. Безопасность логистических информационных систем / В.А. Медведев. - М.: Русайнс, 2018. - 448 c.

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных от 14.02.2008.

- Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации, утвержденные Приказом руководства 8 Центра ФСБ России от 21.02.2008 № 149/54-144.

- Олифер, В.Г., Олифер, Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. Стандарт третьего поколения.-Спб.: Питер, 2012.-944с.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 88 c.

- Положение по аттестации объектов информатизации по требованиям безопасности информации, утверждено Председателем Гостехкомиссии России 25.11.1994.

- Проектирование локальной компьютерной сети предприятия [Электронный ресурс] / - Режим доступа: http://createlan.net/ (дата обращения 20.10.2019)

- Служба поддержки Microsoft «Установка и удаление ролей, служб ролей и компонентов» [Электронный ресурс] / - Режим доступа: https://technet.microsoft.com/ru-ru/library/ (дата обращения 19.10.2019)

- Ткаченко В. Сети VPN и технологии MPLS // Дистанционное обучение информатике, телекоммуникациям, основам электронного бизнеса [Электронный ресурс] URL: http://www.lessons-tva.info/archive/nov030.html (дата обращения 25.10.2019)

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c.

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c. ↑

-

Ткаченко В. Сети VPN и технологии MPLS // Дистанционное обучение информатике, телекоммуникациям, основам электронного бизнеса [Электронный ресурс] URL: http://www.lessons-tva.info/archive/nov030.html (дата обращения 24.10.2019) ↑

-

Национальный стандарт РФ «Методы и средства обеспечения безопасности. Часть Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий» (ГОСТ Р ИСО/МЭК 13335-1 — 2006). ↑

-

Мельников, Д.А. Информационные процессы в компьютерных сетях : Протоколы, стандарты, интерфейсы, модели / Д.А. Мельников. - М.: Кудиц-Образ, 2011 - 256c. ↑

-

Проектирование локальной компьютерной сети предприятия [Электронный ресурс] / - Режим доступа: http://createlan.net/ (дата обращения 20.10.2019) ↑

-

Служба поддержки Microsoft «Установка и удаление ролей, служб ролей и компонентов» [Электронный ресурс] / - Режим доступа: https://technet.microsoft.com/ru-ru/library/ (дата обращения 19.10.2019) ↑

-

Современные операционные системы: учебное пособие / С.В. Назаров, А.И. Широков. — М.: Национальный Открытый Университет «ИНТУИТ», 2012. — 367 с.: ил., табл. — (Основы информационных ↑

-

Бройдо,В.Л., Ильина,О.П. Вычислительные системы, сети и телекоммуникации: учебник для вузов.4-е изд.-СПб.:Питер,2011.-560с. ↑

-

Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации, утвержденные Приказом руководства 8 Центра ФСБ России от 21.02.2008 № 149/54-144. ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, 2018. - 384 c. ↑

-

Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, 2018. - 384 c. ↑

-

Джон Мак-Кейб Введение в Windows Server 2016/ Джон Мак-Кейб. - Microsoft Press, 2016. – 179 с. ↑

-

Документация Windows Server 2016 [Электронный ресурс] / - Режим доступа: https://docs.microsoft.com/ru-ru/windows-server/windows-server-2016 (дата обращения 25.10.2018) ↑

- «Современные языки программирования»(Введение в языки программирования )

- Защита права собственности (Понятие права собственности в гражданском праве).

- Понятие и значение приватизации (Необходимость приватизации собственности в России)

- История возникновения и развития языка программирования Си (С++) и Java (Создание языка С++ и история языка Java)

- Разработка регламента выполнения процесса «Управление документооборотом» (Выбор средства для моделирования бизнес-процессов)

- Брандмауэр. Назначение, специфика настройки, принцип использования (Реализация и ограничения брандмауэра)

- Процессы принятия решений в организации (АО «Сапран Групп»)

- Понятие и признаки государства (Государственная власть как форма выражения публичной власти)

- Задачи оперативно – розыскной деятельности (Теоретические аспекты сущности оперативно-розыскной деятельности и ее значении в борьбе с преступностью)

- Понятие и виды ценных бумаг (Эмиссия и недействительность ценных бумаг)

- Общее понятие о гражданском праве (Понятие юридической ответственности)

- Проектирование реализации операций бизнес-процесса (Аналитический раздел)