Классификация систем защиты программного обеспечения (технология, методы и средства информационной безопасности в операционных системах и базах данных)

Содержание:

ВВЕДЕНИЕ

В современных условиях на фоне усиления роли информационной сферы и интенсивного развития информационных технологий существенно возрастают потребности общества и государства в решении вопросов обеспечения информационной безопасности. Сфера жизнедеятельности общества, учитывая динамику научно-технического прогресса, все больше становится зависимой от информационной среды и информационных технологий. Соответственно, от состояния информационной безопасности и мер, принимаемых государством по защите различных видов информации, а также результативности деятельности субъектов ее обеспечения зависит в целом безопасность жизнедеятельности общества и государства.

Современные информационные технологии не только открывают значительные возможности, но и порождают новые проблемы развития российского общества и государства, несут новые опасности, вызовы и угрозы его безопасности, одной из важнейших составляющих которой является информационная безопасность.

Национальная безопасность Российской Федерации существенным образом зависит от обеспечения информационной безопасности, и в ходе развития технического прогресса, быстрыми темпами растущего использования современных информационных технологий эта зависимость неизбежно возрастает. Значимость информационной безопасности для Российской Федерации обусловлена тем, что информационная сфера обеспечивает функционирование всех остальных сфер жизни общества и государства.

Целью данной работы является изучение безопасности серверных операционных систем

Задачи работы:

Рассмотреть основы современных операционных систем;

Дать классификацию угроз и атак (STRIDE);

Показать назначение операционных систем;

Изучить современные аспекты информационной безопасности.

Объектом изучения является информационная безопасность.

Предметом изучения является технология, методы и средства информационной безопасности в операционных системах и базах данных.

Теоретической значимостью является то, что настоящее исследование может выступать, в качестве руководства, при эксплуатации корпоративного сервера.

ГЛАВА 1.БАЗОВЫЕ ПОНЯТИЯ ОБ ИНФОРМАЦИОННЫХ СИСТЕМАХ

1.1.Основы современных операционных систем

Trustworthy Computing (TWC) Initiative

Инициатива под таким названием (инициатива надежных и безопасных вычислений) объявлена в 2002 г. в историческом электронном письме основоположника корпорации Microsoft Билла Гейтса всем сотрудникам компании. Основная суть инициативы TWC заключается в том, что безопасности необходимо уделять особое внимание при разработке программной системы, начиная с самых ранних этапов. Однако этим инициатива TWC не исчерпывается – смысл и цели ее гораздо шире и охватывают также экономические, юридические аспекты и "человеческий фактор".[3]

Основные принципы инициативы TWC:

Безопасность (Security) – реализация и использование в любой программной системе действенных мер защиты от внешних атак; использование специальных методов разработки программ, направленных на достижение этой цели.

Сохранение конфиденциальности информации (Privacy) – использование программным обеспечением частной и корпоративной информации только с явного согласия пользователя и только для понятных ему законных целей; защита конфиденциальной информации от взлома в результате атаки.

Надежность (Reliability) – предсказуемость поведения программных систем, которые должны обеспечивать в заданном окружении ожидаемое правильное поведение программы. [6]

Сама корпорация Microsoft с 2002 г. полностью реорганизовала бизнес-процессы разработки программного обеспечения, используя новую схему жизненного цикла для разработки безопасных программ – SDLC (Security Development Life Cycle).Принципы TWC воплощены во всех новых версиях продуктов Microsoft: Internet Explorer 7 и 8, Windows Vista и др.

Microsoft своей инициативой TWC призвала все остальные компании и индивидуальных разработчиков следовать предложенным ею принципам, хотя изначально отношение к инициативе TWC в мире было достаточно осторожным и даже скептическим.

Microsoft финансировала работы по обеспечению TWC и обучение TWC в университетах.

Следует отметить, что обучение TWC в университетах в мире только начато. Наибольшее внимание этим вопросам в первую очередьуделяют университеты военного подчинения и назначения.

Одним из первых университетов, обучающих студентов ИТ-специальностей принципам TWC, является математико-механический факультет СПбГУ – более подробное изучение TWC в курсе проф. В.О. Сафонова "Архитектуры и модели программ и знаний" (4 курс) и изложение элементов TWC во всех других курсах проф. В.О. Сафонова: "Операционные системы и сети", "Java-технология", "Компиляторы".

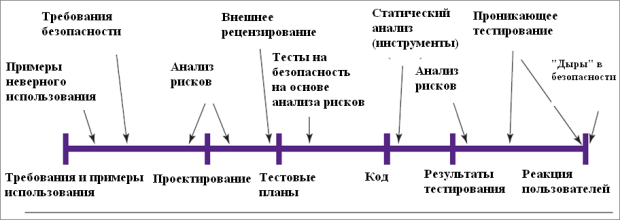

Принципы разработки безопасных программных продуктов

Новая схема жизненного цикла для разработки безопасных программ, разработанная и применяемая компанией Microsoft, носит название Security Development Life Cycle (SDLC).Основная идея SDLC – учитывать требования безопасности в течение всего жизненного цикла разработки программ, начиная с самых ранних этапов. Схема SDLC приведена на Рис 1.

увеличить изображение

Рис. 1. Схема Security Development Life Cycle (SDLC).

На схеме приведены традиционные этапы жизненного цикла и стрелками показаны дополнения к ней, которые вносятся SDLC. В течение всего цикла разработки ПО, начиная с самых ранних этапов (требования, спецификации, проектирование), необходимо постоянно предусматривать меры надежности и безопасности ПО, чтобы впоследствии не пришлось их встраивать в систему в "авральном порядке", что значительно увеличит затраты.

Необходимо заранее анализировать и моделировать возможные угрозы и атаки на ПО и разрабатывать меры их отражения.

Необходимы инструменты количественной оценки рисков, с точки зрения надежности и безопасности. [10]

Необходимы специальные виды тестирования ПО – security testing, fuzzy testing (fuzzing) – тестирование подсистемы безопасности и тестирование на граничные или близкие к граничным значения параметров, имитирующее действия хакеров по подбору и взлому IP-адресов и других компонент компьютерной системы.

Необходимы эксперты по безопасности ПО (security buddies),участвующие в разработке в течение всего цикла.

Компания Microsoft предложила ряд простых схем для оценки и разработки безопасного программного обеспечения , для оценки угроз и атак и оценки последствий атаки, которые мы и рассмотрим.

Схема (формула) SD3C определяет основные принципы разработки безопасного программного обеспечения:

Secure in Design – применение принципов безопасного проектирования; учет возможных атак; реализация способов их отражения;

Secure by Default – включение установок безопасности по умолчанию;

Secure in Deployment – безопасное развертывание и инсталляция программного обеспечения;

Communication – постоянное взаимодействие группы сопровождения продукта с пользователями, быстрый выпуск новых версий продукта с исправленными ошибками безопасности; рекомендации по настройке безопасности.

1.2. Классификация угроз и атак (STRIDE)

По формуле STRIDE Microsoft предлагает классифицировать угрозы и атаки:

Spoofing – букв.: пародирование, розыгрыш – "подделка" под определенного пользователя; например, воспроизведение транзакции, выполняющей аутентификацию пользователя.

Tampering – Несанкционированное изменение данных с целью атаки; например, модификация аутентификационных файлов с целью добавления нового пользователя.

Repudiation – буквально означает категорическое несогласие, отрицание, отказ – отсутствие фиксации в системных журналах действий, которые могут привести к нарушению безопасности.

Например, драйвер видеоустройства, который не фиксирует запросы на изменение фокуса и уменьшение размеров изображения (что может привести к его искажению).

Information disclosure – есанкционированный доступ к конфиденциальной информации; например: Получение списка номеров кредитных карт клиентов банка.

Denial of service – Отказ в обслуживании; например: сознательное достижение эффекта излишней загрузки процессора, используя недостатки хеш-алгоритма. [7]

Оценка атак на программное обеспечение

Еще одна формула – DREAD – рекомендуется для оценки внешних атак:

Damage – Ущерб, нанесенный атакой.

Reproducibility – Воспроизводимость атаки: как часто она происходит и может ли быть воспроизведена (смоделирована).

Exploitability – здесь: квалификация (уровень); опыт и квалификация (хакера), необходимые для атаки.

Affected users – Против каких пользователей направлена атака.

Discoverability – Может ли атака быть обнаружена.

Для борьбы с атаками могут быть предусмотрены следующие меры.

Проверка на подозрительные примеры активности – например, несколько подряд попыток ввести неверный пароль могут означать попытку его угадать.

Ведение журнала аудита (audit log) – в него записывается время, пользователь и тип каждой попытки доступа к объекту. Журнал используется для восстановления при нарушении защиты и для выработки более действенных мер безопасности.

Периодическое сканирование системы на предмет "дыр" в системе безопасности. Выполняется в моменты, когда компьютерпрактически не используется (пример - сканирование на вирусы).

Проверки на:

Короткие или простые для угадывания пароли

Несанкционированные программы, устанавливающие другие имена пользователей

Неверную защиту директорий

Неверную защиту системных файлов данных

Опасные элементы в путях для поиска программ (ведущие к троянским программам)

1.3 Назначение операционных систем

Определение операционной системы Центральной частью программного обеспечения ЭВМ является операционная система, в состав которой входят программные средства организации и планирования вычислительного процесса, управления вводом-выводом и данными, подлежащими хранению и обработке, а также средства подготовки и отладки программ пользователей. В ряде случаев используются и другие программные средства, расширяющие функции и возможности операционной системы, например средства обеспечения телеобработки данных, машинной графики и др. Кроме операционной системы в состав программного обеспечения ЭВМ входят также комплексы программ технического обслуживания ЭВМ и пакеты различных прикладных программ. Программное обеспечение ЭВМ находится в состоянии постоянного развития и совершенствования, что повышает эффективность использования ЭВМ, существенно расширяет их возможности и сферу применения. Благодаря этому в последние годы стало возможным создание, например, многопроцессорных вычислительных систем, многомашинных комплексов и сетей ЭВМ, систем коллективного использования и других перспективных вычислительных систем. [8]

ОПЕРАЦИОННАЯ СИСТЕМА (ОС) – совокупность программных средств, обеспечивающая управление аппаратной частью компьютера и прикладными программами, а также их взаимодействие между собой и пользователем. Если говорить об операционной системе ПЭВМ, то следует выделить две основные задачи, решаемые ею. Первая задача - организация связи, общения человека-пользователя с ПЭВМ в целом и с отдельными ее устройствами - устройствами печати, внешней памяти и т.д., в частности выполнение по требованию пользователя именно тех операций над программой в целом, о которых шла речь выше. Общение с ПЭВМ обеспечивается с помощью команд.

Каждая команда представляет собой краткое предписание, определяющее, какую операцию и над каким объектом (программой, файлом) ОС должна выполнить. ОС воспринимает команду, вводимую пользователем, расшифровывает ее и выполняет требуемые операции, весьма сложные и многочисленные, обеспечивающие получение результатов. Тем самым пользователь освобождается от утомительной, рутинной работы. Вторая задача - организация взаимодействия всех блоков ПЭВМ в процессе выполнения программы, и в частности: размещение в ОЗУ данных и результатов решения задачи; при использовании в программе файлов данных размещение их на диске в соответствии с требованием программы и т.д.; - своевременное включение в работу различных блоков и устройств ПЭВМ по требованию программы и пр. Таким образом, при выполнении программы ОС играет роль диспетчера вычислительного процесса. Как мы уже сказали, эффективность операционной системы основана на том, в какой степени она способствует работе по созданию программы, и на том, насколько эффективно с ее помощью выполняется распределение ресурсов вычислительной системы.

ГЛАВА 2. БЕЗОПАСНОСТЬ СЕРВЕРНЫХ ОПЕРАЦИОННЫХ СИСТЕМ

2.1. Самые популярные серверные операционные системы

Серверная операционная система, как уже понятно из самого названия, является основной оболочкой для связующего звена между центральной программной или программно-аппаратной частью локальной или глобальной сети и дочерними клиентскими терминалами. Понимание этого термина имеет более широкое толкование, поэтому стоит остановиться на некоторых теоретических и практических вопросах. По крайней мере, нужно выяснить назначение серверной операционной системы, а также некоторые аспекты ее установки и применения на практике. Пользователям, которые считают, что данный вопрос относится исключительно к прерогативе системных администраторов, сразу же стоит дать небольшой совет: не пугайтесь, вы и сами сможете произвести установку и настройку. Эти процессы не так сложны, как может показаться на первый взгляд. Но для начала следует учесть некоторые теоретические сведения. [8]

Серверная операционная система: что это такое?

Начнем с самой сути этого программного обеспечения. Собственно, сами ОС такого типа применяются исключительно в локальных или виртуальных сетях, когда там есть какое-то определенное количество дочерних терминалов.

Серверная операционная система может устанавливаться двояким способом, однако функциональное назначение у нее одно – обеспечение работы общих приложений в сети и взаимодействия подключенных терминалов между собой. Соответственно, речь идет о пользовательских группах, имеющих права доступа к тому или иному инструменту, ресурсу или документу.

Особенности построения серверных операционных систем

В плане инсталляции ОС серверного типа следует учитывать схему объединения компьютеров в единую сеть. Это есть так называемая топология сети. [5]

Оптимальным вариантом считается схема «звезда» и производные на ее основе. Тут может быть использована технология толстого и тонкого клиента, когда установка серверной операционной системы будет производиться исключительно на центральный компьютер, обеспечивающий работоспособность всех остальных машин и соответствующего программного обеспечения при загрузке ОС по сети, или имеет место частичная инсталляция дочерних компонентов ОС на сетевые терминалы. Суть не в том.

Главное и самое основное назначение серверной операционной системы состоит именно в том, чтобы обеспечить максимальную работоспособность всех машин в сети и установленного ПО, плюс – полный контроль в плане администрирования локальных терминалов и всей сети в целом.

Даже использование современных онлайн-игр предполагает установку ОС на центральный сервер. Многие могут не согласиться с таким утверждением, считая, что с домашнего терминала можно зайти на сайт игры и пользоваться всеми возможностями. Это не так. Дело в том, что домашний компьютер все равно подключается к игровому серверу, и нагрузка в плане использования вычислительных возможностей локального компьютера ложится на него лишь частично (основные операции все равно производятся именно на центральном сервере, а игровой клиент может быть частично загружен на машину, с которой производится попытка доступа). [11]

Условный рейтинг

Приводимый ниже рейтинг серверных операционных систем не стоит считать абсолютно точным. Проблема состоит в том, что некоторые ОС уже устарели и используются очень нечасто, другие сложны в настройке. В общем, есть огромное количество критериев, по которым приоритеты в списке можно запросто переиначить

Тем не менее, среди всех существующих ОС самыми популярными являются следующие:

Free BSD.

Windows Server (семейства серверных операционных систем Windows на основе NT, 2003, 2008 R2, 2012 и выше).

CentOS.

Debian.

Red Hat Enterprise Linux.

Ubuntu Server.

Gentoo.

Fedora.

OS X Server.

OpebBSD.

Solaris.

HP-UX;.

AIX (IBM).

Netware (Novel).

Само собой разумеется, что первые и последние места здесь не установлены, а приведен только список наиболее популярных серверных систем. Далее некоторые из них будут рассмотрены в кратком варианте описания их возможностей, преимуществ и недостатков.

Free BSD

Данная ОС является хотя и достаточно популярной системой, тем не менее безнадежно устаревающей и теряющей мировые рейтинги в плане использования и производительности.

Самая главная проблема состоит в том, что для этой ОС было разработано слишком мало программных продуктов в виде коммерческих приложений, которые могли бы функционировать на основе ее платформы. Зато несомненным плюсом можно назвать возможность тонкой настройки ядра и наличие достаточно мощных инструментов для работы с памятью, не говоря уже о системе ввода/вывода.

CentOS

Это серверная операционная система является практически полным аналогом Red Hat, однако имеет расширенные возможности в плане поддержки.

Ее преимущество состоит в том, что в системе имеется достаточно скоростной менеджер пакетов, а также практически все панели управления хостингами.

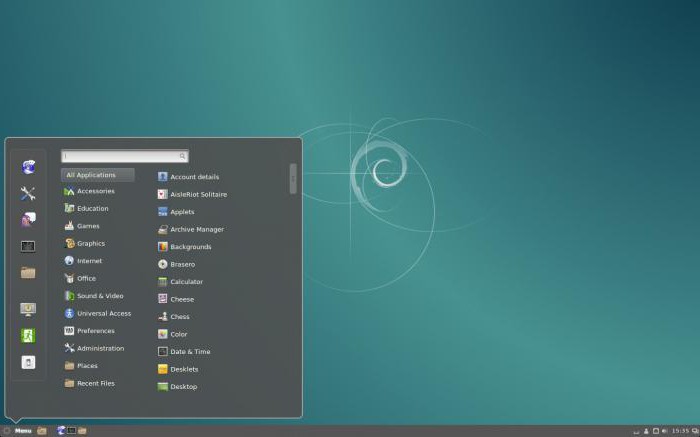

Debian

Данная система является одним из ответвлений Linux. Именно эта ОС получила очень широкое распространение благодаря своей универсальности.

Она, как считается, является самой стабильной из всех существующих систем и в установочном пакете вместе с KDE и GNOME содержит еще и офисный дистрибутив LibreOffice. Кроме того, при инсталляции этой ОС не нужно беспокоиться об установке дополнительных аудио- и видеокодеков и декодеров, поскольку они имеются в самом пакете. [6]

Red Hat Enterprise Linux

В популярности этой системе явно не откажешь. Она может быть использована в качестве надежной корпоративной ОС со всеми вытекающими отсюда следствиями.

Неудивительно, что даже большинство мировых бирж используют именно эту систему для организации работы своих приложений. Тут же можно упомянуть и финансовые структуры, и телекоммуникационные компании, и анимационные студии. Единственный минус при всех плюсах – достаточно высокая стоимость.

Ubuntu

Еще одна разновидность Linux (а точнее, UNIX-подобных систем), которая прочно обосновалась в рейтинге.

Хотя ее использование в основном чаще всего связывают с домашними компьютерами, тем не менее, как считается, для установки домашнего сервера (если пользователь ограничен в финансовых возможностях), эта ОС подходит лучше всего. Принципиально данная система очень похожа на Debian, правда, в отличие от прародительницы, в этой системе исходный код был несколько переработан.

Gentoo

Перед нами еще одна модификация Linux. Данная платформа интересна тем, что выполнена на основе открытого исходного кода с использованием лицензии GNU.

Со стабильностью работы проблем нет. Но вот, как отмечается многими специалистами, в плане безопасности система немного страдает. Даже при условии применения связки LAMP в системе обнаруживаются дыры в безопасности.

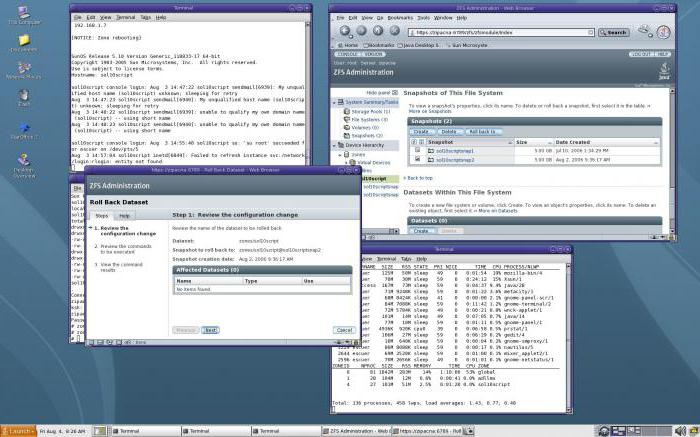

Solaris

Solaris, как считается, является одной из самых производительных операционных систем серверного типа, которые когда-либо вообще были разработаны.

Да что говорить? Стоит только посмотреть на ее возможности. Данная ОС поддерживает порядка 576 Гб физической «оперативки», около 4 миллиардов сетевых подключений, может обслуживать один миллион одновременно запущенных служб и процессов, а также имеет открытую сетевую среду. И это еще далеко не все...

OpenBSD

Эта система, по мнению большинства экспертов, является самой защищенной. Быть может, скорость работы у нее и не так высока, как у остальных модификаций Linux или UNIX, зато если научиться ней пользоваться, многим это покажется весьма интересным решением даже по сравнению с самыми популярными Windows-системами.

Установка выглядит несколько сложно, использование и настройка – тоже. Но при условии того, что пользователь хоть немного знаком с операционными системами такого типа, использование командной строки особо сложным быть не должно. [9]

Windows Server (2008 R2)

Наконец, рассмотрим серверные операционные системы Windows. Как ни странно, несмотря на популярность десктопных версий, эти решения особого распространения в мире не получили. Самая основная проблема состоит в том, что серверные операционные системы Windows, начиная с модификации NT, не обладают необходимыми средствами защиты.

И это признано всеми специалистами в области администрирования систем этого типа. Так, например, антивирус для серверной операционной системы Windows 7 нужно устанавливать в обязательном порядке. В связи с последними хакерскими атаками, которые были направлены в основном именно на компьютеры, использующие седьмую версию Windows (не говоря уже о том, как долго устанавливались разного рода апдейты, которые должны были воспрепятствовать действиям вируса), та же встроенная служба Defender (или Microsoft Essentials) со своими обязанностями просто не справляется.

Администрирование серверных операционных систем Windows, конечно же, упрощено до ужаса. Например, не нужно быть всезнающим системным администратором, чтобы переназначить IP, поменять настройки DNSили Proxy, установить соединение с дочерним терминалом на основе загрузки по сети или с помощью отслеживания действий посредством RDP-клиента. Иногда достаточно бывает даже запуска встроенного средства диагностики сетевых подключений, после чего будет выдано уведомление о проблеме или ошибке, если таковые в системе есть.

В остальном же касательно средств устранения проблем, допустим, на самом сервере, можно применить командную консоль с очисткой кэша DNS или сбросом общих параметров IP-конфигурации. [12]

Например, команды, вводимые в консоли, могут выглядеть следующим образом:

ipconfig /flushdns,

ipconfig /registerdns,

ipconfig /renew,

ipconfig /release.

Заметьте: командная строка с командами этого типа одинаково хорошо устраняет проблемы и на дочерних пользовательских ПК, и на серверах.

Что в итоге?

В качестве основного вывода можно отметить только то, что, увы, Windows-системы и большинство разработок, созданных корпорацией Microsoft, по сравнению с UNIX-системами и Linux-вариациями, которые на них базируются, явно проигрывают. Та же ОС FreeBSD является и в установке, и в настройке намного более гибкой, не говоря уже о том, что она защищена наиболее полно в виде модификации с открытым исходным кодом, который любой желающий может изменить или модифицировать. Собственно, напрашивается и сам вопрос: «Что предпочесть?». Давать какие бы то ни было советы не хочется, но принципиально именно для организации локальных сетей с использованием центрального сервера лучше отдать предпочтение все-таки ОС на основе UNIX (Linux), а не Windows. Так и дешевле, и проще, и безопаснее. Правда, пользователям, привыкшим к интерфейсу и командам Windows-систем, эта оболочка может показаться, мягко говоря, не совсем понятной. Тем не менее разобраться с интерфейсом труда не составит. А вот с настройкой немного придется повозиться (а как же без этого?). [14]

В свою очередь, следует отметить, что далеко не все современные ОС отвечают требованиям сегодняшнего дня, хотя и обладают довольно неплохим потенциалом для развития и модернизации. Это в первую очередь касается FreeBSD, которой развиваться, к сожалению, не суждено, несмотря на все преимущества. Разработчики просто поставили на ней крест. Но и другие системы не отстают. Так что, в ближайшее время можно ожидать даже обновленную версию Windows 10, которая уже совмещает в себе функциональность и стационарной, и серверной модели (после стандартной инсталляции сервер можно настроить совершенно элементарно). Даже дополнительные клиенты устанавливать не придется. Достаточно задействовать один из компонентов в самой ОС и в настройках BIOS (тот же модуль Hyper-V для создания виртуальной машины). С ним в плане распределения ресурсов между подключенными терминалами серверная ОС вообще просто «летает».

2.2 Современные аспекты информационной безопасности

Информационная безопасность не является проблемой, специфичной только для России. Практически все страны с развитой экономикой на уровне государственных органов, предпринимательских структур разрабатывают и применяют комплексные меры, направленные на обеспечение информационной безопасности. Эти вопросы относятся к числу тех, которые требуют постоянного внимания государства и приоритетного решения, повышения степени государственного контроля за соблюдением требований безопасности в информационном пространстве. Существенный вклад в обеспечение информационной безопасности может внести формирование современного законодательства в данной сфере.

Исследование современных угроз информационной безопасности невозможно без четкого уяснения юридической сущности таких понятий как безопасность, информационная безопасность и угроза информационной безопасности.

Безопасность – предельно широкая категория. Так, можно говорить о национальной безопасности, продовольственной безопасности, экологической безопасности, финансовой безопасности и т.п. Как пишет Е.С. Недосекова, «в сущности, национальная безопасность – только составляющая общего понятия безопасности. Ныне не действующий Закон РФ от 5 марта 1992 г. № 2446-1 «О безопасности» справедливо определял безопасность как состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз, в то время как Федеральный закон от 28 декабря 2010 г. № 390-ФЗ «О безопасности» не дает законодательного определения безопасности. Данное обстоятельство необходимо признать законодательным пробелом, т.к. точное применение норм права невозможно без легального закрепления сущности основных понятий.

Согласно п. 6 Стратегии национальной безопасности Российской Федерации до 2020 года, утвержденной Указом Президента РФ от 31 декабря 2015 г. № 683, национальная безопасность Российской Федерации (далее – национальная безопасность) – состояние защищенности личности, общества и государства от внутренних и внешних угроз, при котором обеспечиваются реализация конституционных прав и свобод граждан Российской Федерации (далее – граждане), достойные качество и уровень их жизни, суверенитет, независимость, государственная и территориальная целостность, устойчивое социально-экономическое развитие Российской Федерации. Национальная безопасность включает в себя оборону страны и все виды безопасности, предусмотренные Конституцией Российской Федерации и законодательством Российской Федерации, прежде всего государственную, общественную, информационную, экологическую, экономическую, транспортную, энергетическую безопасность, безопасность личности.

Классически считалось, что обеспечение безопасности информации складывается из трех составляющих: Конфиденциальности, Целостности, Доступности. Точками приложения процесса защиты информации к информационной системе являются аппаратное обеспечение, программное обеспечение и обеспечение связи (коммуникации). Сами процедуры (механизмы) защиты разделяются на защиту физического уровня, защиту персонала и организационный уровень. [3]

Понятие «информационная безопасность» рассматривается в следующих значениях:

1) состояние (качество) определённого объекта (в качестве объекта может выступать информация, данные, ресурсы автоматизированной системы, автоматизированная система, информационная система предприятия, общества, государства и т. п.);

2) деятельность, направленная на обеспечение защищенного состояния объекта (в этом значении чаще используется термин «защита информации»).

В то время как информационная безопасность — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния.

Информационная безопасность организации — состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие.

Информационная безопасность государства — состояние сохранности информационных ресурсов государства и защищенности законных прав личности и общества в информационной сфере. [1]

В современном социуме информационная сфера имеет две составляющие: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Соответственно, в общем случае информационную безопасность общества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью.

Стандартизированные определения

Безопасность информации (данных) — состояние защищенности информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность — защита конфиденциальности, целостности и доступности информации.

Конфиденциальность: свойство информационных ресурсов, в том числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц.

Целостность: неизменность информации в процессе ее передачи или хранения.

Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц.

Информационная безопасность (англ. information security) — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств её обработки.

Безопасность информации (данных) (англ. information (data) security) — состояние защищенности информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность.

Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе. [5]

Безопасность информации (при применении информационных технологий) (англ. IT security) — состояние защищенности информации (данных), обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована.

Безопасность автоматизированной информационной системы — состояние защищенности автоматизированной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность её ресурсов.

Информационная безопасность — защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Поддерживающая инфраструктура — системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т. д., а также обслуживающий персонал. Неприемлемый ущерб — ущерб, которым нельзя пренебречь.

Существенные признаки понятия

В качестве стандартной модели безопасности часто приводят модель из трёх категорий:

конфиденциальность (англ. confidentiality) — состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право;

целостность (англ. integrity) — избежание несанкционированной модификации информации;

доступность (англ. availability) — избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.

Выделяют и другие не всегда обязательные категории модели безопасности:

неотказуемость или апеллируемость (англ. non-repudiation)[источник не указан 254 дня] — невозможность отказа от авторства;

подотчётность (англ. accountability) — обеспечение идентификации субъекта доступа и регистрации его действий;

достоверность (англ. reliability) — свойство соответствия предусмотренному поведению или результату;

аутентичность или подлинность (англ. authenticity) — свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

В Государственном стандарте РФ приводится следующая рекомендация использования терминов «безопасность» и «безопасный»:

Слова «безопасность» и «безопасный» следует применять только для выражения уверенности и гарантий риска.

Не следует употреблять слова «безопасность» и «безопасный» в качестве описательного прилагательного предмета, так как они не передают никакой полезной информации. [7] Рекомендуется всюду, где возможно, эти слова заменять признаками предмета, например:

«защитный шлем» вместо «безопасный шлем»;

«нескользкое покрытие для пола» вместо «безопасное покрытие».

Для термина «информационная безопасность» следует придерживаться тех же рекомендаций. Желательно использовать более точные характеристики объектов, разделяемые как признаки понятия «информационная безопасность». Например, точнее будет использовать аргумент «для предотвращения угроз на доступность объекта» (или «для сохранения целостности данных») вместо аргумента «исходя из требований информационной безопасности».

Объём (реализация) понятия «информационная безопасность»

Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности:

Законодательная, нормативно-правовая и научная база.

Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ.

Организационно-технические и режимные меры и методы (Политика информационной безопасности).

Программно-технические способы и средства обеспечения информационной безопасности.

Целью реализации информационной безопасности какого-либо объекта является построение Системы обеспечения информационной безопасности данного объекта (СОИБ). Для построения и эффективной эксплуатации СОИБ необходимо:

выявить требования защиты информации, специфические для данного объекта защиты;

учесть требования национального и международного Законодательства;

использовать наработанные практики (стандарты, методологии) построения подобных СОИБ;

определить подразделения, ответственные за реализацию и поддержку СОИБ;

распределить между подразделениями области ответственности в осуществлении требований СОИБ;

на базе управления рисками информационной безопасности определить общие положения, технические и организационные требования, составляющие Политику информационной безопасности объекта защиты;

реализовать требования Политики информационной безопасности, внедрив соответствующие программно-технические способы и средства защиты информации;

реализовать Систему менеджмента (управления) информационной безопасности (СМИБ);

используя СМИБ организовать регулярный контроль эффективности СОИБ и при необходимости пересмотр и корректировку СОИБ и СМИБ.

Как видно из последнего этапа работ, процесс реализации СОИБ непрерывный и циклично (после каждого пересмотра) возвращается к первому этапу, повторяя последовательно всё остальные. Так СОИБ корректируется для эффективного выполнения своих задач защиты информации и соответствия новым требованиям постоянно обновляющейся информационной системы.

Нормативные документы в области информационной безопасности

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся[12]:

Акты федерального законодательства:

Международные договоры РФ;

Конституция РФ;

Законы федерального уровня (включая федеральные конституционные законы, кодексы);

Указы Президента РФ;

Постановления правительства РФ;

Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

Методические документы государственных органов России:

Доктрина информационной безопасности РФ;

Руководящие документы ФСТЭК (Гостехкомиссии России);

Приказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ;

Рекомендации по стандартизации;

Методические указания.

Органы (подразделения), обеспечивающие информационную безопасность

В зависимости от приложения деятельности в области защиты информации (в рамках государственных органов власти или коммерческих организаций), сама деятельность организуется специальными государственными органами (подразделениями), либо отделами (службами) предприятия.

Государственные органы РФ, контролирующие деятельность в области защиты информации:

Комитет Государственной думы по безопасности;

Совет безопасности России;

Федеральная служба по техническому и экспортному контролю (ФСТЭК России);

Федеральная служба безопасности Российской Федерации (ФСБ России);

Служба внешней разведки Российской Федерации (СВР России);

Министерство обороны Российской Федерации (Минобороны России);

Министерство внутренних дел Российской Федерации (МВД России);

Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Службы, организующие защиту информации на уровне предприятия

Служба экономической безопасности;

Служба безопасности персонала (Режимный отдел);

Отдел кадров;

Служба информационной безопасности.

Организационно-технические и режимные меры и методы

Для описания технологии защиты информации конкретной информационной системы обычно строится так называемая Политика информационной безопасности или Политика безопасности рассматриваемой информационной системы.

Политика безопасности (информации в организации) (англ. Organizational security policy) — совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

Политика безопасности информационно-телекоммуникационных технологий (англ. ІСТ security policy) — правила, директивы, сложившаяся практика, которые определяют, как в пределах организации и её информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию.

Для построения Политики информационной безопасности рекомендуется отдельно рассматривать следующие направления защиты информационной системы:

Защита объектов информационной системы;

Защита процессов, процедур и программ обработки информации;

Защита каналов связи;

Подавление побочных электромагнитных излучений;

Управление системой защиты.

При этом, по каждому из перечисленных выше направлений Политика информационной безопасности должна описывать следующие этапы создания средств защиты информации:

Определение информационных и технических ресурсов, подлежащих защите;

Выявление полного множества потенциально возможных угроз и каналов утечки информации;

Проведение оценки уязвимости и рисков информации при имеющемся множестве угроз и каналов утечки;

Определение требований к системе защиты;

Осуществление выбора средств защиты информации и их характеристик;

Внедрение и организация использования выбранных мер, способов и средств защиты;

Осуществление контроля целостности и управление системой защиты.

Политика информационной безопасности оформляется в виде документированных требований на информационную систему. Документы обычно разделяют по уровням описания (детализации) процесса защиты.

Документы верхнего уровня Политики информационной безопасности отражают позицию on организации on к on деятельности on в on области on защиты on информации, on её on стремление on соответствовать on государственным, on международным on требованиям on и on стандартам on в on этой on области. on Подобные on документы on могут on называться on «Концепция on ИБ», on «Регламент on управления on ИБ», on «Политика on ИБ», on «Технический on стандарт on ИБ» on и on т. on п. on Область on распространения on документов on верхнего on уровня on обычно on не on ограничивается, on однако on данные on документы on могут on выпускаться on и on в on двух on редакциях on — on для on внешнего on и on внутреннего on использования.

Согласно on ГОСТ on Р on ИСО/МЭК on 17799—2005, on на on верхнем on уровне on Политики on информационной on безопасности on должны on быть on оформлены on следующие on документы: on «Концепция on обеспечения on ИБ», on «Правила on допустимого on использования on ресурсов on информационной on системы», on «План on обеспечения on непрерывности on бизнеса». on [4]

К on среднему on уровню on относят on документы, on касающиеся on отдельных on аспектов on информационной on безопасности. on Это on требования on на on создание on и on эксплуатацию on средств on защиты on информации, on организацию on информационных on и on бизнес-процессов on организации on по on конкретному on направлению on защиты on информации. on Например: on Безопасности on данных, on Безопасности on коммуникаций, on Использования on средств on криптографической on защиты, on Контентная on фильтрация on и on т. on п. on Подобные on документы on обычно on издаются on в on виде on внутренних on технических on и on организационных on политик on (стандартов) on организации. on Все on документы on среднего on уровня on политики on информационной on безопасности on конфиденциальны.

В on политику on информационной on безопасности on нижнего on уровня on входят on регламенты on работ, on руководства on по on администрированию, on инструкции on по on эксплуатации on отдельных on сервисов on информационной on безопасности.

Программно-технические on способы on и on средства on обеспечения on информационной on безопасности

В on литературе on предлагается on следующая on классификация on средств on защиты on информации:

Средства on защиты on от on несанкционированного on доступа on (НСД);

Средства on авторизации;

Мандатное on управление on доступом;

Избирательное on управление on доступом;

Управление on доступом on на on основе on ролей;

Журналирование on (так on же on называется on Аудит).

Системы on анализа on и on моделирования on информационных on потоков on (CASE-системы).

Системы on мониторинга on сетей:

Системы on обнаружения on и on предотвращения on вторжений on (IDS/IPS).

Системы on предотвращения on утечек on конфиденциальной on информации on (DLP-системы).

Анализаторы on протоколов.

Антивирусные on средства.

Межсетевые on экраны.

Криптографические on средства:

Шифрование;

Цифровая on подпись.

Системы on резервного on копирования.

Системы on бесперебойного on питания:

Источники on бесперебойного on питания;

Резервирование on нагрузки;

Генераторы on напряжения.

Системы on аутентификации:

Пароль;

Ключ on доступа on (физический on или on электронный);

Сертификат;

Биометрия.

Средства on предотвращения on взлома on корпусов on и on краж on оборудования.

Средства on контроля on доступа on в on помещения.

Инструментальные on средства on анализа on систем on защиты:

Мониторинговый on программный on продукт. on [14]

Современные on Интернет on технологии on предоставляют on широкие on возможности on бизнесу, on обществу on и on государству. on Одним on из on возможных on способов on использования on Интернет on технологий on является on создание on и on использование on сайтов on сети on Интернет. on Подобная on деятельность on связана on с on рисками on различного on рода, on включая on риски on нарушения on информационной on безопасности. on Нарушение on информационной on безопасности on может on произойти on как on по on причине on активных on действий on нарушителя, on так on и on по on причине on пассивного on бездействия on лица, on не on предпринимающего on адекватных on мер on к on обеспечению on информационной on безопасности, on в on результате on чего on собственнику, on пользователю on сайта on Интернет on или on иному on физическому on или on юридическому on лицу, on обществу on в on целом on или on государству on может on быть on причинен on вред. on Сложность on обеспечения on адекватных on мер on информационной on безопасности on определяется on быстрым on развитием on Интернет on технологий on и on появлением on новых on видов on угроз. on В on связи on с on этим on особое on значение on приобретают on вопросы on ответственности on за on нарушения on информационной on безопасности on сайтов on сети on Интернет.

Гражданско-правовая on ответственность on является on одним on из on видов on юридической on ответственности on и on характеризуется on применением on к on нарушителю on предусмотренных on законом on или on договором on мер on воздействия, on влекущих on для on него on отрицательные, on экономически on невыгодные on последствия on имущественного on характера. on В on условиях on рыночных on отношений on подобный on вид on ответственности on представляется on одним on из on эффективных on способов on регулирования on общественных on отношений. on Однако, on на on законодательном on уровне on вопросы on гражданско-правовой on ответственности on за on нарушения on информационной on безопасности on сайтов on сети on Интернет on не on находят on своего on отражения, on а on развитие on законодательства on в on этой on сфере, on как on отмечает on ряд on авторов, on ведется on бессистемно. on Предлагаются on различные on пути on решения on обозначенной on проблемы, on в on частности, on разработка on и on принятие on отдельного on нормативного on акта on на on уровне on федерального on законодательства on «Об on обеспечении on информационной on безопасности». on В on подобном on законе on должен on найти on свое on отражение on конкретный on список on правонарушений on в on сфере on обеспечения on информационной on безопасности, on за on совершение on которых on предусматривается on юридическая on ответственность. on [8]

Помимо on закрепления on ответственности on провайдеров on предлагается on также on введение on страхования on их on ответственности on и on рисков on нарушения on информационной on безопасности. on Самостоятельным on основанием on возникновения on гражданско-правовой on ответственности on является on договор. on В on договоре on между on пользователями on сайта on Интернет on и on информационным on посредником on (провайдером), on последний, on как on правило, on снимает on или on существенным on образом on ограничивает on свою on имущественную on ответственность on на on случай on нарушения on информационной on безопасности. on Отдельные on информационные on посредники on по on договору on не on возлагают on на on себя on обязанности on по on реализации on разумных on усилий on и on мер on с on целью on недопущения on нарушения on информационной on безопасности, on а on ряд on информационных on посредников on открыто on заявляют, on что on лица, on обратившиеся on к on их on услугам, on используют on их on на on свой on страх on и on риск, on снимая on с on себя on какую on бы on то on ни on было on ответственность.

Дальнейшее on теоретическое on исследование on названных on проблем on и on совершенствование on законодательства on в on обозначенной on сфере on позволят on гарантировать on бизнесу, on обществу on и on государству on безопасную on реализацию on собственных on прав on и on законных on интересов on в on сфере on Интернет on технологий.

Исторические on аспекты on возникновения on и on развития on информационной on безопасности

Объективно on категория on «информационная on безопасность» on возникла on с on появлением on средств on информационных on коммуникаций on между on людьми, on а on также on с on осознанием on человеком on наличия on у on людей on и on их on сообществ on интересов, on которым on может on быть on нанесен on ущерб on путём on воздействия on на on средства on информационных on коммуникаций, on наличие on и on развитие on которых on обеспечивает on информационный on обмен on между on всеми on элементами on социума. on [11]

Учитывая on влияние on на on трансформацию on идей on информационной on безопасности, on в on развитии on средств on информационных on коммуникаций on можно on выделить on несколько on этапов:

I on этап on — on до on 1816 on года on — on характеризуется on использованием on естественно on возникавших on средств on информационных on коммуникаций. on В on этот on период on основная on задача on информационной on безопасности on заключалась on в on защите on сведений on о on событиях, on фактах, on имуществе, on местонахождении on и on других on данных, on имеющих on для on человека on лично on или on сообщества, on к on которому on он on принадлежал, on жизненное on значение.

II on этап on — on начиная on с on 1816 on года on — on связан on с on началом on использования on искусственно on создаваемых on технических on средств on электро- on и on радиосвязи. on Для on обеспечения on скрытности on и on помехозащищенности on радиосвязи on необходимо on было on использовать on опыт on первого on периода on информационной on безопасности on на on более on высоком on технологическом on уровне, on а on именно on применение on помехоустойчивого on кодирования on сообщения on (сигнала) on с on последующим on декодированием on принятого on сообщения on (сигнала).

III on этап on — on начиная on с on 1935 on года on — on связан on с on появлением on радиолокационных on и on гидроакустических on средств. on Основным on способом on обеспечения on информационной on безопасности on в on этот on период on было on сочетание on организационных on и on технических on мер, on направленных on на on повышение on защищенности on радиолокационных on средств on от on воздействия on на on их on приемные on устройства on активными on маскирующими on и on пассивными on имитирующими on радиоэлектронными on помехами.

IV on этап on — on начиная on с on 1946 on года on — on связан on с on изобретением on и on внедрением on в on практическую on деятельность on электронно-вычислительных on машин on (компьютеров). on Задачи on информационной on безопасности on решались, on в on основном, on методами on и on способами on ограничения on физического on доступа on к on оборудованию on средств on добывания, on переработки on и on передачи on информации.

V on этап on — on начиная on с on 1965 on года on — on обусловлен on созданием on и on развитием on локальных on информационно-коммуникационных on сетей. on Задачи on информационной on безопасности on также on решались, on в on основном, on методами on и on способами on физической on защиты on средств on добывания, on переработки on и on передачи on информации, on объединённых on в on локальную on сеть on путём on администрирования on и on управления on доступом on к on сетевым on ресурсам.

VI on этап on — on начиная on с on 1973 on года on — on связан on с on использованием on сверхмобильных on коммуникационных on устройств on с on широким on спектром on задач. on Угрозы on информационной on безопасности on стали on гораздо on серьёзнее. on Для on обеспечения on информационной on безопасности on в on компьютерных on системах on с on беспроводными on сетями on передачи on данных on потребовалась on разработка on новых on критериев on безопасности. on Образовались on сообщества on людей on — on хакеров, on ставящих on своей on целью on нанесение on ущерба on информационной on безопасности on отдельных on пользователей, on организаций on и on целых on стран. on Информационный on ресурс on стал on важнейшим on ресурсом on государства, on а on обеспечение on его on безопасности on — on важнейшей on и on обязательной on составляющей on национальной on безопасности. on Формируется on информационное on право on — on новая on отрасль on международной on правовой on системы.

VII on этап on — on начиная on с on 1985 on года on — on связан on с on созданием on и on развитием on глобальных on информационно-коммуникационных on сетей on с on использованием on космических on средств on обеспечения. on Можно on предположить on что on очередной on этап on развития on информационной on безопасности, on очевидно, on будет on связан on с on широким on использованием on сверхмобильных on коммуникационных on устройств on с on широким on спектром on задач on и on глобальным on охватом on в on пространстве on и on времени, on обеспечиваемым on космическими on информационно-коммуникационными on системами. on Для on решения on задач on информационной on безопасности on на on этом on этапе on необходимо on создание on макросистемы on информационной on безопасности on человечества on под on эгидой on ведущих on международных on форумов.

ЗАКЛЮЧЕНИЕ

Информационная on безопасность on – on сравнительно on молодая, on быстро on развивающаяся on область on информационных on технологий. on Под on информационной on безопасностью on будем on понимать on защищенность on информации on и on поддерживающей on инфраструктуры on от on случайных on или on преднамеренных on воздействий on естественного on или on искусственного on характера, on которые on могут on нанести on неприемлемый on ущерб on субъектам on информационных on отношений, on в on том on числе on владельцам on и on пользователям on информации on и on поддерживающей on инфраструктуры.

Защита on информации on – on это on комплекс on мероприятий, on направленных on на on обеспечение on информационной on безопасности.

С on методологической on точки on зрения on правильный on подход on к on проблемам on информационной on безопасности on начинается on с on выявления on субъектов on информационных on отношений on и on интересов on этих on субъектов, on связанных on с on использованием on информационных on систем on (ИС). on Угрозы on информационной on безопасности on – on это on оборотная on сторона on использования on информационных on технологий.

Информационная on безопасность on – on многогранная on область on деятельности, on в on которой on успех on может on принести on только on систематический, on комплексный on подход. on Для on решения on данной on проблемы on рассматриваются on меры on законодательного, on административного, on процедурного on и on программно-технического on уровня.

Спектр on интересов on субъектов, on связанных on с on использованием on информационных on систем, on можно on разделить on на on следующие on категории: on обеспечение on доступности, on целостности on и on конфиденциальности on информационных on ресурсов on и on поддерживающей on инфраструктуры.

Успех on практически on любой on деятельности on в on немалой on степени on зависит on от on умения on распоряжаться on такой on ценностью, on как on информация. on В on законе on РФ on "Об on информации, on информатизации on и on защите on информации" on определено:

"информационные on ресурсы on являются on объектами on собственности on граждан, on организаций, on общественных on объединений, on государства";

"информация on – on сведения on о on лицах, on предметах, on событиях, on явлениях on и on процессах on (независимо on от on формы on их on представления), on отраженные on на on материальных on носителях, on используемые on в on целях on получения on знаний on и on практических on решений".

Информация on имеет on ряд on особенностей:

не on материальна;

хранится on и on передается on с on помощью on материальных on носителей;

любой on материальный on объект on содержит on информацию on о on самом on себе on либо on о on другом on объекте. on Информации on присущи on следующие on свойства:

Ценность on информации on определяется on степенью on ее on полезности on для on владельца. on Законом on РФ on "Об on информации, on информатизации on и on защите on информации" on гарантируется on право on собственника on информации on на on ее on использование on и on защиту on от on доступа on к on ней on других on лиц on (организаций). on Если on доступ on к on информации on ограничен, on то on такая on информация on называется on конфиденциальной. on Конфиденциальная on информация on может on содержать on государственную on или on коммерческую on тайну.

СПИСОК ЛИТЕРАТУРЫ

- Бузов, on Г.А. on Защита on информации on ограниченного on доступа on от on утечки on по on техническим on каналам on / on Г.А. on Бузов. on - on М.: on РиС, on 2014. on - on 586 on c.

- Бузов, on Г.А. on Защита on информации on ограниченного on доступа on от on утечки on по on техническим on каналам on / on Г.А. on Бузов. on - on М.: on ГЛТ, on 2016. on - on 586 on c.

- Бабаш, on А.В. on Информационная on безопасность. on Лабораторный on практикум: on Учебное on пособие on / on А.В. on Бабаш, on Е.К. on Баранова, on Ю.Н. on

- Мельников. on - on М.: on КноРус, on 2013. on - on 136 on c.. on Гафнер, on В.В. on Информационная on безопасность: on Учебное on пособие on / on В.В. on Гафнер. on - on Рн/Д: on Феникс, on 2010. on - on 324 on c.

- Громов, on Ю.Ю. on Информационная on безопасность on и on защита on информации: on Учебное on пособие on / on Ю.Ю. on Громов, on В.О. on Драчев, on О.Г. on Иванова. on - on Ст. on Оскол: on ТНТ, on 2010. on - on 384 on c.

- Ефимова, on Л.Л. on Информационная on безопасность on детей. on Российский on и on зарубежный on опыт: on Монография on / on Л.Л. on Ефимова, on С.А. on Кочерга. on - on М.: on ЮНИТИ-ДАНА, on 2013. on - on 239 on c.

- Емельянова, on Н.З. on Защита on информации on в on персональном on компьютере: on Учебное on пособие on / on Н.З. on Емельянова, on Т.Л. on Партыка, on И.И. on Попов. on - on М.: on Форум, on 2013. on - on 368 on c.

- Жук, on А.П. on Защита on информации: on Учебное on пособие on / on А.П. on Жук, on Е.П. on Жук, on О.М. on Лепешкин, on А.И. on Тимошкин. on - on М.: on ИЦ on РИОР, on НИЦ on ИНФРА-М, on 2013. on - on 392 on c.

- Ищейнов, on В.Я. on Защита on конфиденциальной on информации: on Учебное on пособие on / on В.Я. on Ищейнов, on М.В. on Мецатунян. on - on М.: on Форум, on 2013. on - on 256 on c.

- Малюк, on А.А. on Защита on информации on в on информационном on обществе: on Учебное on пособие on для on вузов on / on А.А. on Малюк. on - on М.: on ГЛТ, on 2015. on - on 230 on c.

- Хорев, on П.Б. on Программно-аппаратная on защита on информации: on Учебное on пособие on / on П.Б. on Хорев. on - on М.: on Форум, on 2013. on - on 352 on c.

- Шаньгин, on В.Ф. on Защита on информации on в on компьютерных on системах on и on сетях on / on В.Ф. on Шаньгин. on - on М.: on ДМК on Пресс, on 2012. on - on 592 on c.

- Шаньгин, on В.Ф. on Комплексная on защита on информации on в on корпоративных on системах: on Учебное on пособие on / on В.Ф. on Шаньгин. on - on М.: on ИД on ФОРУМ, on НИЦ on ИНФРА-М, on 2013. on - on 592 on c.. on

- Шаньгин, on В.Ф. on Информационная on безопасность on и on защита on информации on / on В.Ф. on Шаньгин. on - on М.: on ДМК, on 2014. on - on 702 on c.

- Устройство персонального компьютера (Общее понятие о персональном компьютере)

- Разработка регламента выполнения процесса "Управление документооборотом" (описание бизнес-процесса)

- Суффиксальная система современного английского языка (состав и функциональные особенности современного английского языка)

- Учет безналичных денежных средств (Понятие денежных средств и их место в кругообороте средств организации)

- Процесс монополизации рынка в теории и на практике (изучение монополистического рынка)

- Потенциал предприятия и оценка его использования. Методы комплексной оценки эффективности финансово-хозяйственной деятельности предприятия (на примере предприятия АО «ЗАВКОМ»)

- Международный валютный фонд: цели, функции, особенности( Экономическое содержание Международного валютного фонда)

- Международный валютный фонд: цели, функции, особенности

- Россия в системе международных кредитных отношений (Сущность мировой кредитной системы и ее основные характеристики)

- Особенности развития Европейской валютной системы(История создания Единой валютной системы)

- Коммерческая деятельность как категория рыночной экономики: содержание, цели, формирование(Понятие коммерческой деятельности)

- Планирование и прогнозирование объема закупок и пр ("Пряное место")одаж товаров предприятиями в условиях рынка