Механизмы защиты ОС (Информационная защита систем на основе сервис-ориентированной архитектуры)

Содержание:

ВВЕДЕНИЕ

Информационная безопасность – сравнительно молодая, быстро развивающаяся область информационных технологий. Под информационной безопасностью будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

С методологической точки зрения правильный подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем (ИС). Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

Информационная безопасность – многогранная область деятельности, в которой успех может принести только систематический, комплексный подход. Для решения данной проблемы рассматриваются меры законодательного, административного, процедурного и программно-технического уровня.

Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Успех практически любой деятельности в немалой степени зависит от умения распоряжаться такой ценностью, как информация. В законе РФ «Об информации, информатизации и защите информации» определено:

- информационные ресурсы являются объектами собственности граждан, организаций, общественных объединений, государства;

- информация – сведения о лицах, предметах, событиях, явлениях и процессах (независимо от формы их представления), отраженные на материальных носителях, используемые в целях получения знаний и практических решений.

Информация имеет ряд особенностей:

- не материальна;

- хранится и передается с помощью материальных носителей;

- любой материальный объект содержит информацию о самом себе либо о другом объекте. Информации присущи следующие свойства:

Ценность информации определяется степенью ее полезности для владельца. Законом РФ «Об информации, информатизации и защите информации» гарантируется право собственника информации на ее использование и защиту от доступа к ней других лиц (организаций). Если доступ к информации ограничен, то такая информация называется конфиденциальной. Конфиденциальная информация может содержать государственную или коммерческую тайну.

Достоверность информации определяется достаточной для владельца точностью отражать объекты и процессы окружающего мира в определенных временных и пространственных рамках. Информация, искаженно представляющая действительность, может нанести владельцу значительный материальный и моральный ущерб. Если информация искажена умышленно, то ее называют дезинформацией.

Предметом защиты является информация, хранящаяся, обрабатываемая и передаваемая в компьютерных (информационных) системах. Особенностями данного вида информации являются:

- двоичное представление информации внутри системы, независимо от физической сущности носителей исходной информации;

- высокая степень автоматизации обработки и передачи информации;

- концентрация большого количества информации в КС.

ГЛАВА 1. ОБЪЕКТ ЗАЩИТЫ ИНФОРМАЦИИ

1.1 Сущность информационной безопасности и ее значение

Объектом защиты информации является компьютерная (информационная) система или автоматизированная система обработки информации (АСОИ).

Информационная система – это организационно-упорядоченная совокупность информационных ресурсов, технических средств, технологий и персонала, реализующих информационные процессы в традиционном или автоматизированном режиме для удовлетворения информационных потребностей пользователей.

Информационная безопасность АСОИ – состояние рассматриваемой автоматизированной системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой - ее наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды [1, c. 43].

Информационная безопасность достигается проведением соответствующего уровня политики информационной безопасности.

Под политикой информационной безопасности понимают совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты АСОИ от заданного множества угроз безопасности.

Система защиты информации – совокупность правовых норм, организационных мер и мероприятий, технических, программных и криптографических средств и методов, обеспечивающих защищенность информации в системе в соответствии с принятой политикой безопасности.

Что касается подходов к реализации защитных мероприятий по обеспечению безопасности информационных систем, то сложилась трехэтапная (трехстадийная) разработка таких мер. Первая стадия – выработка требований – включает:

- определение состава средств информационной системы;

- анализ уязвимых элементов ИС;

- оценка угроз (выявление проблем, возникающих при наличия уязвимых мест);

- анализ риска (прогноз возможных последствий, вызывающих эти проблемы) [3, c. 92].

Вторая стадия – определение способов защиты – включает ответы на следующие вопросы: Какие угрозы должны быть устранены и в какой мере? Какие ресурсы системы должны быть защищаемы и в какой степени? С помощью каких средств должна быть реализована защита?

Какова должна быть полная стоимость реализации защиты и затраты на эксплуатацию с учетом потенциальных угроз? Третья стадия – определение функций, процедур и средств безопасности, реализуемых в виде некоторых механизмов защиты [2, c. 62].

1.2 Основные требования к формированию системы информационной безопасности

Для защиты АС на основании руководящих документов Гостехкомиссии могут быть сформулированы следующие положения.

- Информационная безопасность АС основывается на положениях требованиях существующих законов, стандартов и нормативно-методических документов.

- Информационная безопасность АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

- Информационная безопасность АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

- Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

- Неотъемлемой частью работ по ИБ является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

- Защита АС должна предусматривать контроль эффективности средств защиты. Этот контроль может быть периодическим либо инициироваться по мере необходимости пользователем АС или контролирующим органом [7, c. 113].

Рассмотренные подходы могут быть реализованы при обеспечении следующих основных принципов: Принцип системности. Системный подход к защите информационных систем предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов:

- при всех видах информационного проявления и деятельности;

- во всех структурных элементах;

- при всех режимах функционирования;

- на всех этапах жизненного цикла;

- с учетом взаимодействия объекта защиты с внешней средой.

Система защиты должна строиться не только с учетом всех известных каналов проникновения, но и с учетом возможности появления принципиально новых путей реализации угроз безопасности.

Принцип комплексности. В распоряжении специалистов по компьютерной безопасности имеется широкий спектр мер, методов и средств защиты компьютерных систем (современные СВТ, ОС, инструментальные и прикладные программные средства, обладающие теми или иными встроенными элементами защиты). Комплексное их использование предполагает согласование разнородных средств при построении целостной системы защиты, перекрывающей все существенные каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее компонентов.

Принцип непрерывности защиты. Защита информации – это не разовое мероприятие и даже не конкретная совокупность уже проведенных мероприятий и установленных средств защиты, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АС. Разработка системы защиты должна вестись параллельно с разработкой самой защищаемой системы. Это позволит учесть требования безопасности при проектировании архитектуры и, в конечном счете, позволит создать более эффективные (как по затратам ресурсов, так и по стойкости) защищенные системы. Большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная организационная поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий и т.п.). Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа применяемых методов и средств защиты, внедрения специальных программных и аппаратных закладок и других средств преодоления системы защиты после восстановления ее функционирования [4, c. 95].

Разумная достаточность. Создать абсолютно непреодолимую систему защиты принципиально невозможно, при достаточных времени и средствах можно преодолеть любую защиту. Поэтому имеет смысл вести речь только о некотором приемлемом уровне безопасности. Высокоэффективная система защиты стоит дорого, использует при работе существенную часть мощности и ресурсов ИС и может создавать ощутимые дополнительные неудобства пользователям. Важно правильно выбрать тот достаточный уровень зашиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми.

Гибкость системы защиты. Часто приходится создавать систему защиты в условиях большой неопределенности. Поэтому принятые меры и установленные средства защиты, особенно в начальный период их эксплуатации, могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Для обеспечения возможности варьирования уровнем защищенности средства защиты должны обладать определенной гибкостью. Особенно важно это свойство в тех случаях, когда средства защиты необходимо устанавливать на работающую систему, нарушая процесс ее нормального функционирования.

Открытость алгоритмов и механизмов защиты. Суть принципа открытости алгоритмов и механизмов защиты состоит в том, что защита не должна обеспечиваться только за счет секретности структурной организации и алгоритмов функционирования ее подсистем. Знание алгоритмов работы системы защиты не должно давать возможности ее преодоления. Но это вовсе не означает, что информация конкретной системы защиты должна быть общедоступна – необходимо обеспечивать защиту от угрозы раскрытия параметров системы.

Принцип простоты применения средств защиты. Механизмы защиты должны быть интуитивно понятны и просты в использовании, применение средств защиты не должно быть связано со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудозатрат при обычной работе законных пользователей, а также не должно требовать от пользователя выполнения рутинных непонятных ему операций (ввод нескольких паролей и имен и т.д.) [3, c. 93].

В настоящее время выделяют 4 этапа развития концепций обеспечения безопасности данных.

1 этап 1960 – 1970 гг.

Попытки обеспечить безопасность данных чисто формальными механизмами, содержащими, главным образом, технические и программные средства. Сосредоточение программных средств в рамках операционных систем и систем управления базами данных.

2 этап 1970 – 1976 гг. Развитие формальных механизмов защиты данных. Выделение управляющего компонента защиты данных – ядра безопасности. Развитие неформальных средств защиты. Формирование основ системного подхода к обеспечению безопасности данных.

3 этап 1976 – 1990 гг.

Дальнейшее развитие механизмов второго этапа. Формирование взгляда на обеспечение безопасности данных как на непрерывный процесс. Развитие стандартов на средства защиты данных. Усиление тенденции аппаратной реализации средств защиты данных. Формирование вывода о взаимосвязи обеспечения безопасности данных, архитектуры ИВС и технологии ее функционирования. Формирование системного подхода к проблеме обеспечения безопасности данных.

4 этап 1990 г. – по настоящее вpемя наблюдается дальнейшее развитие механизмов третьего этапа. Формирование основ теории обеспечения безопасности данных в ИВС. Разработка моделей, методов и алгоритмов управления защитой данных в ИВС [1, c. 179].

ГЛАВА 2. МЕХАНИЗМЫ ЗАЩИТЫ ОПЕРАЦИОННЫХ СИСТЕМ

2.1 Защита информации в медицинских информационных системах

Применение современных информационных технологий в медицине призвано сократить время проведения обследований, улучшить качество диагностики, систематизировать сведения о пациенте, а также получить к ним доступ из любого медицинского учреждения в цифровой форме.

Ключевые направления развития системы электронного здравоохранения непосредственно связаны с совершенствованием консультативных сетей, предназначенных для взаимодействия врачей и пациентов, внедрением электронных медицинских карт и историй болезни, а также использованием новых подходов в сфере медицинского страхования или предоставления аптечной информации. Активное развитие информационных технологий послужило причиной создания нового направления в современном здравоохранении – телемедицины.

Характер деятельности медицинского персонала непосредственно связан с процедурой обмена информации, выраженной в: изображениях, выписках, юридических и финансовых документах, необходимых для оказания качественных услуг пациенту. Такой подход реализуется за счет внедрения медицинских информационных систем (МИС). Они представляют собой комплексные базы данных, способные аккумулировать и распространять между участниками всю необходимую информацию относительно пациента [2].

Ряд вопросов возникает при проведении комплексной компьютеризации медицинских учреждений, а также внедрении специализированного программного обеспечения.

Основные проблемы связаны с:

- организацией комплексного документооборота, который в данной отрасли будет иметь специфический характер;

- необходимостью создания стандартизированного подхода в решении задачи предоставления информации;

- обязанностью разработчиков МИС выбрать наиболее практичную архитектуру ПО и СУБД;

- решением вопросов интеллектуализации баз данных, а также создания системы «оперативной» и «аналитической» формы предоставления информации;

- необходимостью соблюдения интересов пациентов в части конфиденциальности полученных сведений;

- указанием источника происхождения сведений, представленных в МИС.

Не последнюю роль в процессе развития информатизации медицинской деятельности играет наличие широкополосных и скоростных каналов связи, способных использовать методы распределения и обработки поступающих сведений ODP (OpenDistributedProcessing).

В ряде регионов страны существуют проблемы, связанные не только с понятием «последней мили», но и возможностью подключения пользователей к информационным системам [9].

На данный момент наблюдается активная интеграция информационных технологий в деятельность медицинских учреждений. Однако их внедрение носит фрагментарный и отрывочный характер, который не позволяет объединить их в полноценную модель взаимодействия в рамках нескольких учреждений.

Существует тенденция использования систем, призванных автоматизировать и упростить совершение отчетных или фискальных операций. В то же время остается проблема неоднозначности сведений, представляемых различными медицинскими специалистами в отношении одного и того же пациента, что порождает неэффективность врачебных решений. Такой подход не соответствует реализации процедур в соответствии со стандартами лечения и эффективным применением имеющихся ресурсов ЛПУ [1].

Ставка на автоматизацию ряда функциональных процессов в работе ЛПУ стала причиной «перенасыщения» учреждений здравоохранения информационными потоками. Это стало причиной невозможности их интеграции и использования сведений, полученных в рамках работы одной распределенной информационной системы, с целью создания общей базы данных. Такая ситуация во многом обусловлена фрагментарным подходом к выбору субъектов обработки данных. В некоторых ЛПУ данные обязанности возлагаются на регистраторов, врачей, а в других – на медсестер, статистиков и лаборантов.

Отдельные категории информации могут обрабатываться различными людьми, что не позволяет ассоциировать сведения, содержащиеся в распределенной информационной системе с конкретным человеком. Примером может служить ситуация, когда результаты обработки данных отождествляются лаборантом с номером медицинской карты, её штрих-кодом или уникальным ключом без возможности получения сведений о пациенте, которому карта принадлежит [3].

Важным фактором является децентрализованный характер построения информационных систем в структуре деятельности медицинских учреждений. Это позволяет сделать вывод о том, что меры защиты информации, включая соблюдение политики конфиденциальности, также имеют децентрализованный характер, не позволяющий рассматривать и анализировать деятельность всей системы здравоохранения в регионе.

Таким образом, актуальной является проблема перехода от фрагментарных информационных систем к их комплексным аналогам, позволяющим эффективно взаимодействовать отдельно взятому медицинскому учреждению с территориальным органом ОМС, а также страховыми компаниями. С этой целью необходимо создание и утверждение единых стандартов взаимодействия МИС с внешними организациями. Ключевая проблема создания и разработки МИС состоит в организации единого подхода к обеспечению информационной безопасности (ИБ).

Важно также отметить, что процесс разработки МИС должен учитывать не только основные сведения, касающиеся состояния здоровья пациента, этапов прохождения им лечебно-диагностического процесса, но и данных, составляющих сущность информационной системы. Это касается кодов модулей, деятельности по организации хранения данных, а также принятие мер по систематическому обновлению справочников, имеющих общесистемный характер [6].

Ключевая характеристика медицинской информации состоит в необходимости обеспечения её конфиденциальности. Персональные данные пациента, которые вводятся и обрабатываются системой, составляют основу врачебной тайны. Не последнюю роль играет тот факт, что в информационных системах, зачастую, хранятся сведения, от целостности и объективности представления которых зависит не только здоровье, но и жизнь человека. При разработке архитектуры МИС существует объективная необходимость внедрения механизма защиты персональных данных в совокупности с организацией безопасного функционирования системы.

Однако следует отметить тот факт, что повышение уровня безопасности МИС может стать причиной ухудшения скорости работы и надежности программного оборудования. Исходя из этого, разработка архитектуры МИС должна осуществляется с прицелом на специфику работы ЛПУ, рассматривая его как учреждение массового обслуживания групп людей. Разработка структуры МИС должна осуществляться последовательно и учитывать все нюансы: начиная с ввода данных, их обработкой, хранением, заканчивая их утилизацией в связи с истечением срока давности размещения.

При обращении человека за услугами ЛПУ информация о нем собирается и обрабатывается в отдельных секторах программного обеспечения. На данном этапе происходит ввод данных о результатах первичной диагностики. Следующий шаг – перевод данных в электронную форму путем создания базы данных. При этом сведения в МИС должны иметь обновляемый характер. Например, если человек вновь обратился в медицинское учреждение, то информация о состоянии его здоровья дополняется, что отражается в системе.

На следующем этапе происходит систематизация полученных сведений, а также удаление данных, срок хранения которых истек. Также возможна ситуация, когда информация о пациенте заносится в дальние архивы, а затем консолидируется [1].

Рассматривая конфиденциальность данных в МИС в сравнении с жизненным циклом информации, условно выделяются следующие процессы, протекающие в медицинских информационных системах и подверженные наибольшему риску утечки:

- процедура хранения информации;

- обработка данных в системе, которая включает в себя деятельность по их вводу, а также последующее обновление;

- канальный обмен сведениями в рамках нескольких ЛПУ;

- применение внешних носителей данных, включая съемные жесткие диски и USB-флэш карты.

С целью повышения устойчивости системы к воздействию извне необходимо ввести дополнительный уровень защиты для серверов, коммутаторов, рабочих станций. Это может проявляться в установлении прямого контроля над ними, внедрением многоступенчатой защиты в лице антивирусов и программного обеспечения [6].

Процедура разработки архитектуры МИС должна включат в себя деятельность по внедрению процедуры классификации данных на «важные», «конфиденциальные». Кроме того, повышение уровня безопасности можно достичь, внедряя многоуровневую аутентификацию пользователей с применением смарт-карт, USB-ключей, межсетевых экранов, если речь идет о возможности установления удаленного доступа.

Роль дополнительных средств обеспечения безопасности может играть специализированное оборудование (сканеры защищенности), призванное обеспечить контроль трафика. Такой подход позволит сократить количество атак DoS.

Проработка структуры SAN (StorageAreaNetwork - сеть хранения данных) должна осуществляться с учетом возможности разнесения устройств относительно изолированных участков с применением средств аппаратного (HardZoning), а также программного (SoftZoning) зонирования. Не лишним будет использование маскировки LUN, которая должна рассматриваться исключительно как дополнительная защита системы с целью сохранения целостности сведений.

При создании МИС необходимо позаботиться об организации выделенного сетевого сегмента управления устройства SAN. Важно иметь в виду, что управление доступом – одна из наиболее уязвимых зон информационной системы. Сценарии внешних атак будут сводиться к получению административного доступа к устройствам, под управлением NAS. Избежать несанкционированного доступа можно, внедрив защищенные протоколы SSH или HTTPS. Деятельность по организации комплексной защиты APM включает в себя необходимость обеспечения безопасности временных файлов. Это актуально, когда речь идет о проведении удаленных телеконсультаций или рассылке информации по электронной почте. Кроме того, защита МИС может также включать в себя: процедуру блокирования каталогов TEMP, управление файлами подкачки, используемых программными приложениями, автоматическое удаление временных файлов сети Интернет [3].

Комплексный подход в организации безопасности медицинских информационных систем позволяет обеспечить конфиденциальность сведений о пациентах, а также регламентировать деятельность всех пользователей МИС, взаимодействующих с системой.

2.2 Информационная защита систем на основе сервис-ориентированной архитектуры

На сегодняшний день задача интеграции приложений и сервисов в различных корпорациях является одной из самых главных и сложных проблем в мире информационных технологий. Поиском решения этой проблемы послужило использование концепции сервис-ориентированной архитектуры (SOA) с использованием технологий веб-сервисов, взаимодействующих по протоколам SOAP, REST, CORBA и т.д. Сервисы представляют собой основные компоненты SOA, и в процессе работы они могут вызываться как внутренними, так и внешними приложениями-потребителями.

В настоящее время ключевым элементом в структуре SOA является сервисная шина данных (Enterprise Service Bus, ESB). ESB является связующим программным обеспечением, которое обеспечивает централизованный и событийно-ориентированный обмен сообщениями между различными сервисами с поддержкой преобразования данных и интеллектуальной маршрутизацией. Таким образом, шина представляет собой функциональную основу сервис-ориентированной архитектуры.

В результате этого, использование сервисной шины данных позволяет выполнять различного рода задачи интеграции систем в рамках корпорации. Все эти процессы создают приоритетные вопросы в области безопасности, которые составляют триаду: аутентификация, целостность и конфиденциальность передаваемых данных.

Одним из основных стандартов на котором базируется взаимодействие сервисов в ESB является протокол обмена сообщениями SOAP. В качестве технологии обеспечения безопасности в протоколе SOAP используется стандарт WS-Security [3]. Этот стандарт предоставляет комплексную безопасность систем на основе SOA за счет используемых стандартов и спецификаций, что освобождает от процесса нахождения полного решения безопасности при применении WS-Security.

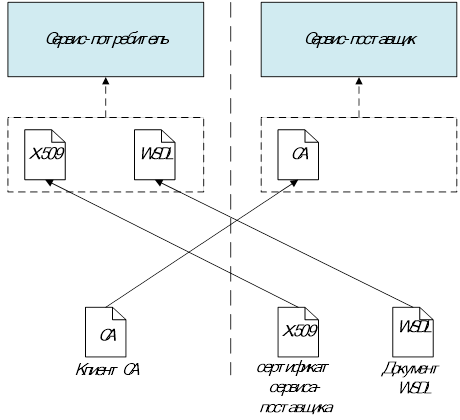

Контроль доступа на стороне сервиса поставщика предусматривает процесс аутентификации клиента [4]. Этот процесс необходим для доказательства подлинности сторон. Идентификация сервиса-потребителя обычно осуществляется с помощью сертификатов безопасности. В таком случае отсутствует востребованность в управлении паролями на стороне клиента. Общепринятой практикой является использование сертификата X.509, выданного доверенным центром сертификации. Такой сертификат содержит в себе ассоциированную с собой пару закрытого и открытого ключей и данные, идентифицирующие пользователя. Такой процесс аутентификации представлен на рисунке 1.

Рисунок 1. Двусторонний процесс аутентификации

Серверная сторона, получив подписанную информацию, с помощью открытого ключа может проверить подлинность клиента. В сервисах, подключенных к ESB, выполняется процесс взаимной (двусторонней) аутентификации, где сервис-поставщик должен предоставить свой собственный сертификат X.509, что позволяет клиенту проверить его подлинность и подтверждение подписей, сделанных этим сервисом, после чего, он должен предоставить копию своего договора WSDL (Web Services Description Language), который является стандартным требованием для обращения к веб-службе [2]. Предполагая, что клиент идентифицирует себя с помощью сертификата, клиенту также необходимо предоставить его копию доверенного в службу маркеров безопасности.

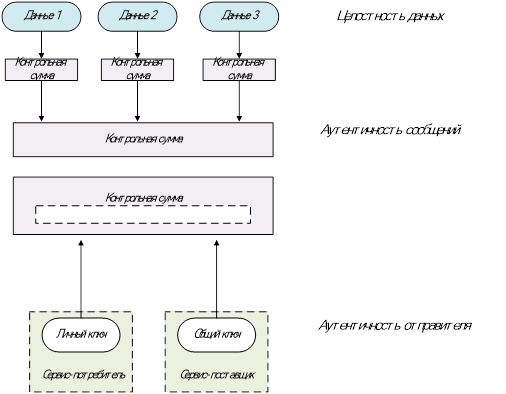

Для обеспечения целостности передаваемой информации в процессе транзакций, такой как защита от изменения и повреждения SOAP сообщения, необходимо использовать подписи. Встроенные процедуры подписей позволяют исключить подмену данных из заголовка и тела сообщения, пресекает возможность внедрить поддельный запрос от сервиса для получения данных. Они так же производят процедуру скрепления пространственно разделенных блоков данных одного SOAP-сообщения, что позволяет партнеру проверить на целостность как все сообщение, так и его отдельные блоки. Более того, для повышения безопасности целостности сервис-ориентированных системах так же необходимо подписывать ответы от серверной стороны. Для получения подписи используется криптографический алгоритм хеширования, при помощи которого рассчитываются контрольные суммы блоков данных передаваемых сообщений. Хеш-функция стойка к поиску прообраза, что не позволяет по известному значению хеша восстановить исходные данные. Кроме того, к хеш-функции применимо требования отсутствия коллизий. Для проверки на целостность данных, принимающая сторона еще раз выполняет расчет контрольной суммы, после чего производит сверку с полученным значением. В том случае, если значения совпали, то целостность блоков данных соблюдена, в противном случае данные были изменены. Такой подход предоставляет возможность проверить данные на целостность или несанкционированное изменение, но не позволяет определить то, как они были изменены. Процесс подписей базируется на взаимном формировании контрольных сумм как сервис-потребителем, так и сервис-поставщиком. Процесс подписи ограничивает передачу данных одинаковой формой представления, что влечет за собой такие процессы как нормализация XML-сообщений. Для подтверждения подлинности всего сообщения выполняется процесс хеширования значений хеш-функции блоков данных сообщения. Полученная контрольная сумма, представляющая собой криптографическую связь между блоками, позволяет проверить на целостность сообщение в не зависимости от расположения самих блоков внутри него. Такая сумма позволяет обнаружить манипуляции с блоками. В процессе передачи данных контрольная сумма дополнительно защищается механизмом криптографического шифрования [1]. Кроме функции контроля целостности и уникальности, подпись предоставляет возможность идентификации отправителя сообщения, который представлен на рисунке 2.

Рисунок 2. Процесс предоставления данных отправителя сообщения

В рассмотренном примере используется ассиметричный алгоритм с применением открытых ключей, где сервис-потребитель применяет собственный ключ для шифрования значения хеш-функции, а прочитать его можно лишь с помощью открытого ключа, сертификат которого предоставляет информацию об обладателе личного ключа. В том случае, если сертификат и открытый ключ вызывает доверие у получателя, с его помощью можно определить отправителя сообщения.

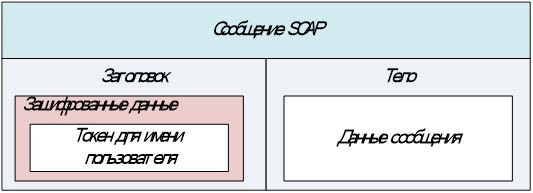

Последним требованием триады безопасности является конфиденциальность. Устранить хищение пароля во время передачи сообщения призвано шифрование токена с именем пользователя, которое представлено на рисунке 3.

Рисунок 3. Шифрование токена для имени пользователя в заголовке сообщения

В некоторых случаях достаточно применения криптографического протокола SSL, но необходимо учитывать, что возможность использования промежуточных точек невозможно, в таком случае, если установить связь между двумя конечными точками (сервисами), то использование ESB невозможно.

Стандарт WS-Security обеспечивает методом шифрования на основе сообщений: исходные xml-данные шифруются криптографическим алгоритмом и дополнительно в сообщение помещается метаинформация о использованных ключах или алгоритмах. В результате такое сообщение может передаваться по незащищенным каналам сети. В частности, при передаче сообщений по протоколу HTTP, конфиденциальность данных угрозе не подвергается.

Спецификация WS-Security достаточна велика и очень сложна, что позволяет применять ее при абсолютно разных сценариях. Реализация проекта позволит провести анализ полученной работы и выявить очередь проблем, с которыми можно столкнуть при интеграции распределенный систем корпораций.

ЗАКЛЮЧЕНИЕ

Стремительное развитие информационных технологий привело к формированию информационной среды, оказывающей влияние на все сферы человеческой деятельности. Однако с развитием информационных технологий возникают и стремительно растут риски, связанные с их использованием, появляются совершенно новые угрозы, с последствиями, от реализации которых человечество раньше не сталкивалось.

Одним из главных инструментов для реализации конкретных информационных технологий являются информационные системы, задача обеспечения безопасности которых является приоритетной, так как от сохранения конфиденциальности, целостности и доступности информационных ресурсов зависит результат деятельности информационных систем.

Операционная система является важнейшим программным компонентом любой вычислительной машины, поэтому от уровня реализации политики безопасности в каждой конкретной операционной системе во многом зависит и общая безопасность информационной системы.

В связи с этим знания в области современных методов и средств обеспечения безопасности операционных систем являются необходимым условием для формирования специалиста по информационной безопасности.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Дейтел, Х. М. Операционные системы. Ч. 2: Распределенные системы, сети, безопасность / Х.М. Дейтел, П.Дж. Дей-тел, Д.Р. Чофнес. – М.: Бином, 2016

- Дейтел, Х. М. Операционные системы. Ч. 1: Основы и принципы / Х.М. Дейтел, П.Дж. Дейтел, Д.Р. Чофнес. – М.: Бином, 2015

3. Гордеев, А. В. Операционные системы : учебник для вузов / А.В. Гордеев. – СПб.: Питер, 2014. – 416 с.

- Олифер, В. Г. Сетевые операционные системы / В.Г. Олифер, Н.А. Олифер. – СПб.: Питер, 2015. – 544 с.

- Танненбаум, Э. Современные операционные системы. 2-е изд. / Э. Танненбаум. – СПб.: Питер, 2014. – 1040 с.

- Кастер, Х. Основы Windows NT и NTFS. Русская редакция / Х. Кастер. – М., 2014.

- Проскурин, В. Г. Защита в операционных системах / В.Г. Проскурин, С.В. Крутов, И. В. Мацкевич. – М.: Радио и связь, 2015.

- Применение процессного подхода для оптимизации бизнес-процессов (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ОРГАНИЗАЦИИ МОДЕЛИРОВАНИЯ ПРОЦЕССОВ НА ПРЕДПРИЯТИИ В УСЛОВИЯХ РЫНОЧНОЙ ЭКОНОМИКИ)

- Понятие и виды ценных бумаг (Понятие ценной бумаги как объекта правоотношений)

- Нотариат в РФ

- "Социально-психологический климат компании"

- Общая характеристика оперативно-розыскных мероприятий (Понятия и основания оперативно-розыскной деятельности)

- Защита права собственности..

- Социальное страхование и его функции (Сущность и роль социального страхования. Фонд социального страхования)

- Задачи нотариата (Понятие нотариата и его основные характеристика)

- Управление процессом реализации изменений и нововведений (Причины и необходимость управления изменениями)

- Индивидуальное предпринимательство

- Понятие и виды наследования (Понятие наследования и наследства, основания и объекты наследования, общая характеристика наследственных правоотношений)

- Понятия и виды наследования (Наследование по закону)