Обеспечение защиты корпоративных информационных ресурсов от утечек информации при помощи DLP-систем (изучение)

Содержание:

ВВЕДЕНИЕ

В наше время уже сложно представить предприятие, которое не заботилось бы о защите своих информационных активов. Но некоторые предприниматели до сих пор считают, что защита от внешних угроз информации более приоритетна по отношению к внутренним угрозам. Из-за таких заблуждений предприятия порой несут значительные потери.

Но рано или поздно каждое предприятие сталкивается с действиями инсайдера, что побуждает руководителей организации модернизировать систему защиты корпоративных данных. Однако нельзя сосредотачиваться только на одной защите информации, установив, к примеру, какое-нибудь программное средство. Необходимо подойти к модернизации более глобально, решать целый комплекс задач. Выполнение семи задач, приведенных ниже, позволит не только защитить конфиденциальные сведения, но и повысить эффективность бизнес-процессов, что поможет компании увеличить свой доход:

а) защита информации;

б) повышение эффективности отдела информационной безопасности;

в) выявление уровня лояльности сотрудников;

г) архив бизнес-коммуникации;

д) защита структурированных хранилищ;

е) поиск инсайдеров;

ж) управление репутационными рисками.

Достигается выполнение этих задач, в свою очередь, внедрением DLP-системы.

Сама аббревиатура DLP была предложена в 2005 г. и расшифровывается, как Data Loss Prevention (или Data Leak Prevention), т.е. защита от утечек данных. В русском языке принято расшифровывать DLP, как систему защиты конфиденциальных данных от внутренних угроз.

DLP-система осуществляет защиту конфиденциальной информации с помощью двух функций:

а) глубокого анализа трафика на уровне контекста и контента;

б) фильтрации трафика по каналам передачи данных.

Саму же конфиденциальную информацию можно классифицировать на следующие виды:

а) корпоративные данные (персональные данные сотрудников, финансовые данные и т.д.);

б) клиентские данные (номера паспортов, кредитных карт, ИНН и т.д.);

в) интеллектуальная собственность (конструкторская документация, исходные).

Целью исследования является организация защиты конфиденциальных сведений в корпоративной сети Общества с ограниченной ответственностью «Поставка» в г. Москва с применением DLP-системы.

Задачи исследования:

а) проанализировать защищаемые на предприятии сведения, произвести сравнение внутренних и внешних угроз информации, а также выделить наиболее актуальные со стороны инсайдера;

б) построить существующую схему локальной вычислительной сети;

в) проанализировать существующие на российском рынке DLP-системы и выбрать, подходящую, для предприятия;

г) построить локальную вычислительную сеть, после внедрения средств защиты информации.

1 АНАЛИЗ ПРЕДМЕТНОИ ОБЛАСТИ

1.1 Общая характеристика внутренних угроз

Современное крупное предприятие ежедневно подвергается угрозам информационной безопасности. И одной из ключевых функций по обеспечению информационной безопасности является определение, анализ и классификация возможных угроз безопасности информации. Для этого нужно четко понимать, какие угрозы информационной безопасности существуют.

Так, их можно классифицировать по:

а) отношению к объекту (внутренние и внешние);

б) степени преднамеренности действий (преднамеренные и случайные);

в) характеру воздействия (активные и пассивные);

г)аспекту информационной безопасности (угрозы целостности, доступности и конфиденциальности);

д) величине нанесенного ущерба (предельные, значительные и незначительные);

е) вероятности возникновения (весьма вероятные, вероятные и маловероятные);

ж) характеру нанесенного ущерба (материальные и моральные).

Прежде чем двигаться дальше, необходимо дать определение угрозе информационной безопасности, которое будет основным в данном курсовом проекте.

Угроза информационной безопасности – потенциальное действие или событие, которое может привести к нарушению одного или нескольких аспектов безопасности информационной системы.

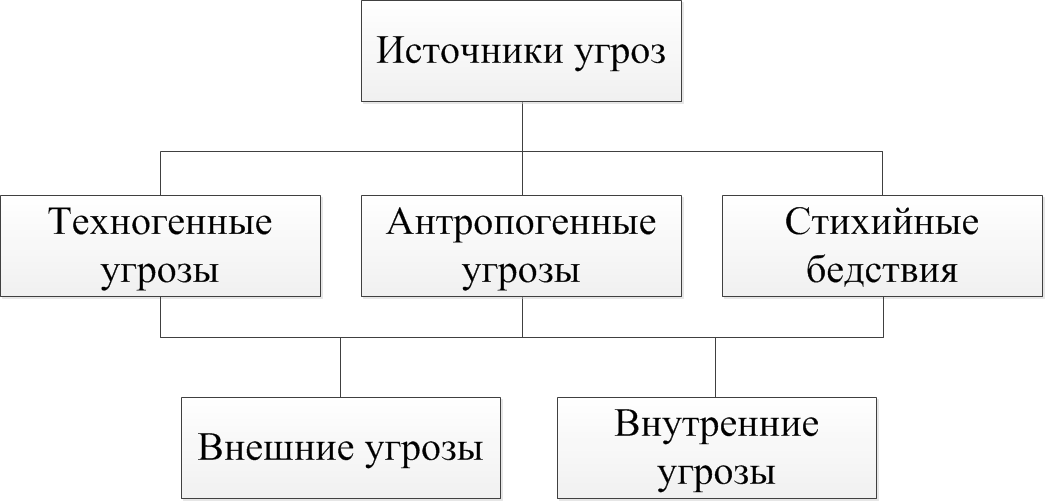

Учитывая тему курсового проекта, нас в первую очередь интересуют внутренние угрозы. Источником внутренних угроз всегда является персонал предприятия. Именно поэтому внутренние угрозы возникают чаще, нежели внешние, источниками которых могут являться, к примеру, конкуренты или частные лица, преследующие свои интересы (хакеры). При этом можно выделить все существующие источники угроз и представить их на рисунке 1.1.

Внутренний злоумышленник (инсайдер) – сотрудник компании, являющийся нарушителем, который может иметь легальный доступ к конфиденциальной информации. В результате действий инсайдера конфиденциальная информация может попасть в посторонние руки.

Рисунок 1.1 Источники угроз безопасности конфиденциальной информации

Внутренний злоумышленник может обладать следующими служебными полномочиями:

а) полномочия, затрагивающие корпоративное управление. В частности, руководство, координация, согласование, контроль, планирование, предложения по внесению изменений, знакомства с различными документами и др.;

б) доступ на различные объекты компании. Например, доступ к съемным носителям, средствам обработки информации и т. д.;

в) доступ на пяти различных уровнях к информационным системам предприятия: на уровне операционной системы, на уровне аппаратного обеспечения, на сетевом уровне, на уровне пользователя приложений, на уровне администрирования баз данных и различных приложений;

г) доступ к информации ограниченного доступа, являющейся служебной и представленной в разных видах. Можно назвать коммерческую тайну или персональные данные;

д) использование различных видов связи на территории предприятия (телефонной или радио связи, например);

е) прочие полномочия.

Практически все инсайдеры – сотрудники компании. Однако рядом признаков, присущих инсайдерам, могут обладать и иные лица:

а) бывшие сотрудники компании, которые во многих случаях имеют серьезные знания о внутренней среде предприятия и даже после разрыва отношения с компанией продолжают общаться с бывшими коллегами;

б) сотрудники организаций‑подрядчиков. Сюда же можно отнести тех, с кем только планируется установить договорные отношения;

в) сотрудники правоохранительных органов (и регулирующих), имеющие доступ к информационной системе на территории компании в силу выполнения своих функций;

г) иные лица, которым предприятие предоставило функции, присущие инсайдерам. Такое может случиться, если возникнет деловая необходимость.

Необходимо отметить, что инсайдер может передать конфиденциальную информацию третьим лицам, сам того не осознавая. То есть сотрудник предприятия может работать со злоумышленником осознанно или неосознанно. Последнее случается довольно часто, достаточно опасно и трудно выявляемо. В обоих случаях речь идет не только об однократном сотрудничестве со злоумышленником.

Если говорить о несанкционированной передаче конфиденциальных сведений, хранящихся в корпоративной сети предприятия, через какой-либо канал, используя информационную структуру предприятия, что является довольно часто случающимся действием инсайдеров, то здесь сложно переоценить важность DLP-системы.

1.2 Общие сведения о DLP-системе

Почти в любой компании рано или поздно сталкиваются с действиями инсайдеров. Причем речь может идти даже о небольших организациях. Не говоря о несознательном сотрудничестве инсайдера, о чем упоминалось выше, в любой нише в конце концов появляются конкуренты. И если один из конкурентов сможет получить конфиденциальные сведения другого предприятия, то получит несомненное преимущество, при грамотном использовании которого может остаться единственным представителем в нише, стать своеобразным монополистом.

Чтобы не допустить подобного, компании стараются как можно лучше защитить собственные информационные активы. Однако в эпоху информатизации практически невозможно содержать всю конфиденциальную информацию на бумажных носителях и хранить в хорошо защищенном помещении. Сейчас куда быстрее и в целом легче работать с электронными документами. Если необходимо в срочном порядке показать какой-нибудь документ (например, торговую накладную) другому сотруднику предприятия, достаточно лишь разместить его в специальном разделе в корпоративной сети, доступ к которому есть у этого сотрудника. При этом сотрудник может случайно или преднамеренно передать конфиденциальные документы третьему лицу. Для этого может быть использовано:

а) программы для мгновенного обмена сообщениями (так называемые «интернет-мессенджеры»): ICQ, Skype, Агент Mail.ru, QIP, Jabber и другие;

б) интернет-сайты (веб-ресурсы), куда входят разнообразные форумы, чаты, социальные сети;

в) сетевая печать: имеются в виду NCP Printing, SMB Printing, IPP, LPD;

г) электронная почта (сетевой трафик POP3, SMTP, IMAP);

д) внешние устройства: сюда входят CD/DVD-диски, USB-флеш-накопители, принтеры, подключенные к автоматизированному рабочему месту.

DLP-система – продукт, позволяющий обнаружить и заблокировать несанкционированную передачу инсайдером конфиденциальных сведений.

В основе своей эта система анализирует пакеты данных, пересекающих границу корпоративной сети. Если в одном из таких пакетов данных будет обнаружена конфиденциальная информация, его дальнейший выход за пределы корпоративной сети блокируется. Так, можно выделить три основные задачи, которые должны реализовываться любой DLP-системой:

а) получить описание защищаемых данных – имеется в виду настройка продукта;

б) уметь распознать защищаемые данные в потоке, исходящем из внутреннего информационного поля компании вовне – DLP-система должна распознавать действия, направленные на перемещение конфиденциальных сведений;

в) реагировать на обнаруженные попытки.

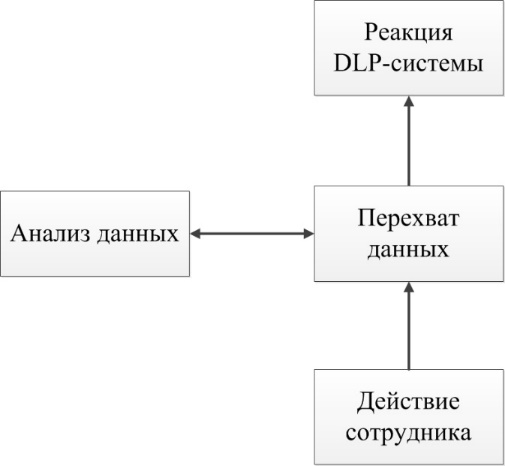

Принцип работы DLP-системы довольно прост и представлен на рисунке 1.2.

Рисунок 1.2 Схема работы DLP-системы

Можно привести пример работы DLP-системы. Сотрудник отдела продаж разговаривает с клиентом при помощи программы для мгновенного обмена сообщениям Skype. В ходе беседы возникает необходимость переслать клиенту какие-нибудь конфиденциальные документы. Сотрудник компании может не иметь права на пересылку всех необходимых документов без согласования с начальством и все равно совершает их отправку. Или же сотрудник может случайно переслать, помимо необходимых, еще и другие, с грифом «Коммерческая тайна» (они могут находиться в одной директории в корпоративной сети или на жестком диске компьютера сотрудника). В таком случае DLP-система фиксирует факт передачи конфиденциальной информации и сообщает об этом офицеру безопасности. В зависимости от функционала и настроек DLP-система может либо сразу заблокировать передаваемую конфиденциальную информацию, либо только оповестить офицера безопасности о случившейся передаче. Подробнее о функционале DLP-систем говорится ниже.

1.3 Классификация DLP-систем

Все DLP-системы делятся по своему функционалу. И признаки, по которым они делятся, необходимо учитывать сотрудникам предприятия для выбора подходящего DLP-продукта. Так, системы по предотвращению несанкционированной передачи конфиденциальных сведений за пределы корпоративной сети компании можно разделить по сетевой архитектуре на системы хостового уровня и сетевого уровня. Подробнее рассмотрим каждый из этих классов позднее.

Еще DLP-системы делятся по способу блокировки конфиденциальных данных. По данному признаку выделяются продукты с пассивным и активным контролем действий. В отличие от активных DLP-систем, пассивные не могут блокировать передаваемую информацию, а только оповещают офицера безопасности о случившемся инциденте. И нельзя с уверенностью сказать, что пассивные лучше активных систем – или наоборот, так как первые не способны случайно остановить бизнес-процесс, однако вторые куда эффективнее борются со случайным выходом конфиденциальной информации за пределы корпоративной сети предприятия. Но, при всем сказанном, нельзя не отметить, что в настоящий момент преимущество отдается все-таки DLP-системам с активным контролем действий.

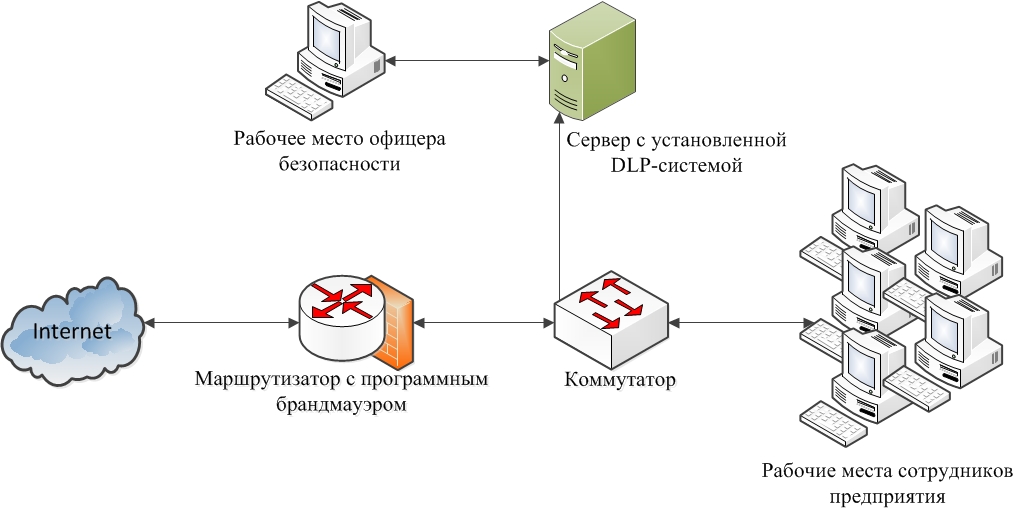

Схематично работа хвостовой DLP-системы представлена на рисунке 1.3.

Рисунок 1.3 Схема работы DLP-системы сетевого уровня в режиме наблюдения

Суть работы такой DLP-системы состоит в пассивном наблюдении (здесь уместно напомнить о вышесказанных пассивных и активных DLP-системах) за передаваемыми пакетами данных.

Обратная ситуация происходит, когда используется DLP-система сетевого уровня в режиме блокировки пакетов данных. Схема работы представлена на рисунке 1.4.

Рисунок 1.4 Схема работы DLP-системы сетевого уровня в режиме блокировки пакетов данных

1.4 Механизмы классификации данных в DLP-системе

Механизмы классификации данных можно назвать ядром DLP-системы. Каждый разработчик DLP-систем считает свои механизмы классификации данных уникальными и даже защищает их патентами. При этом не стоит забывать, что остальные механизмы, встроенные в систему по предотвращению несанкционированной передачи конфиденциальных сведений за пределы корпоративной сети предприятия, во многих DLP-системах одинаковые. Рассмотрим ниже несколько механизмов классификации данных.

Грифование документов. Так называемое «решение на метках». При помощи DLP-системы конфиденциальным документам проставляются метки (обычно этим занимается офицер безопасности или сотрудник отдела информационной безопасности). Каждая метка позволяет определить вид информации, содержащейся внутри документа (является ли он конфиденциальным).

Цифровые отпечатки документов. Данный механизм можно назвать не только самым сложнореализуемым, но и самым перспективным. Суть его заключается в снятии цифровых отпечатков (хэшей) с конфиденциальных документов.

Ключевые слова. Из названия механизма понятно, что он основан на использовании ключевых слов.

Подбор выражений. Сказать, что использование в DLP-системе одного механизма «Ключевые слова» слишком мало, значит, ничего не сказать. Однако в сочетании с механизмом «Подбор выражений» DLP-система уже становится неплохим подспорьем в защите конфиденциальных сведений. Данный механизм основан на задании DLP-системе неких выражений, которые часто называют «масками».

После всего вышесказанного становится понятно решение разработчиков DLP-систем комбинировать сразу несколько механизмов классификации данных.

1.5 Общие сведения об исследуемом предприятии

Объектом исследования является ООО «Поставка» в г. Москва. Данное предприятие обеспечивает продажи продукции мясокомбината «Дубки» и других производителей продуктов на территории Московской области. Региональное предприятие оснащено высокотехнологичным логистическим комплексом, позволяющим максимально быстро доставить продукцию в магазины города и области.

Основная продукция:

а) колбасы;

б) сосиски;

в) деликатесы;

г) тушенка (более 100 наименований);

д) товары партнеров (известных производителей продуктов питания).

Количество штатных единиц ООО «Поставка» в г. Москва: 154 человека. Количество автоматизированных рабочих мест: 31 штука.

Описание прилегающей территории: с запада располагается проезжая часть, за ней находятся хозяйственные корпуса. С севера, востока и юга к территории прилегает заброшенный спиртзавод, отделенный каменной стеной. План здания и внутреннего двора представлены в приложении А.

1.5 Характеристика структуры управления

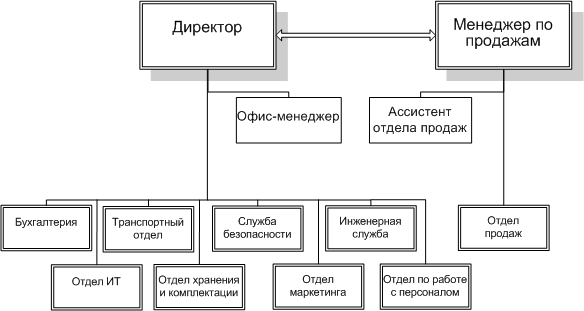

Структура управления ООО «Поставка» в г. Москва представлена в приложении Б.

В бухгалтерии занимаются взаиморасчетами с клиентами, учетом товарно-материальных ценностей, инвентаризациями, учетом транспортных средств предприятия, учетом и разноской путевых листов, учетом горюче-смазочных материалов и затрат на ремонт автотранспорта, проводят сверки, регулируют разногласия по взаиморасчетам.

В отделе по работе с персоналом занимаются подбором персонала, ведением кадрового дела, оформлением сотрудников на работу, оформлением отпусков.

В отделе службы безопасности занимаются обеспечением экономической безопасности предприятия. Каждый заключенный договор всегда проходит согласование с менеджером по безопасности. В этом отделе проверяют фактическое наличие и платежеспособность клиента и занимаются возвратом долгов.

Несмотря на то, что на предприятии есть отдел службы безопасности, непосредственные функции по защите информации он не выполняет. Данную функцию на себя берет отдел службы безопасности центрального офиса, располагающегося в г. Саратов. Он координирует работу по защите информации на всех филиалах.

Системный администратор занимается ремонтом и обслуживанием компьютерных и иных технических устройств на предприятии. В том числе следит за работой сервера.

В отделе продаж работают торговые представители, занимающиеся посещением торговых точек.

Менеджер по продажам руководит отделом продаж и контролирует все процессы в работе торговых представителей.

Руководителем транспортного отдела является менеджер по транспорту. В его подчинение входят заместители менеджера по транспорту, водители-экспедиторы, водители офиса и водители автобуса.

1.6 Описание локальной вычислительной сети предприятия

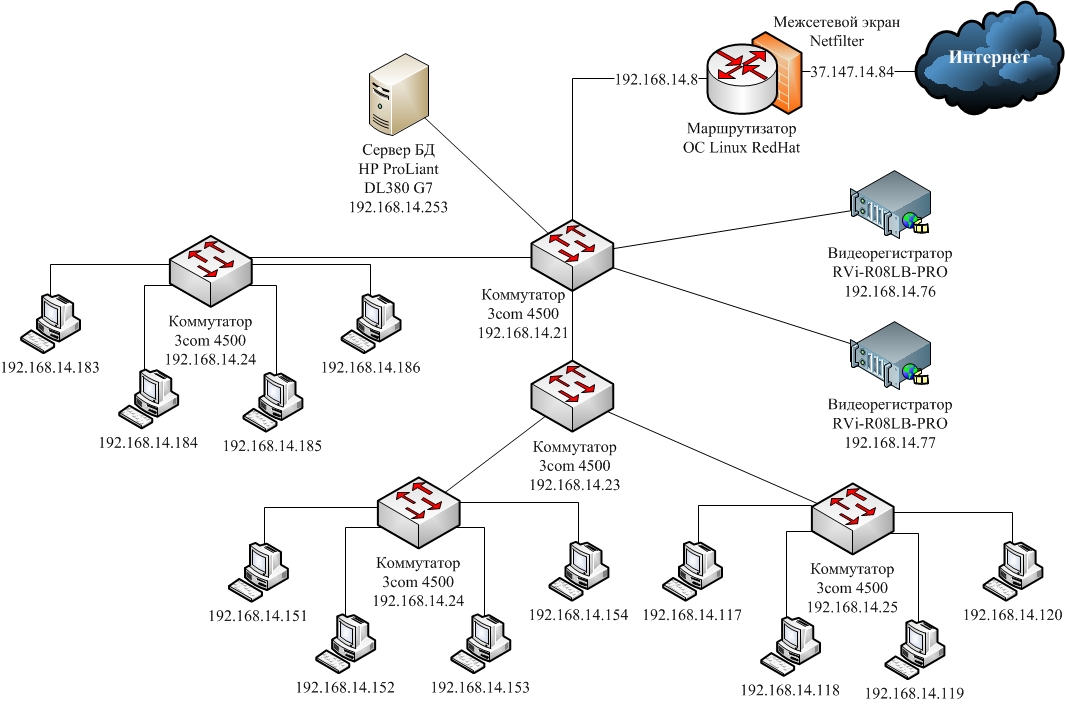

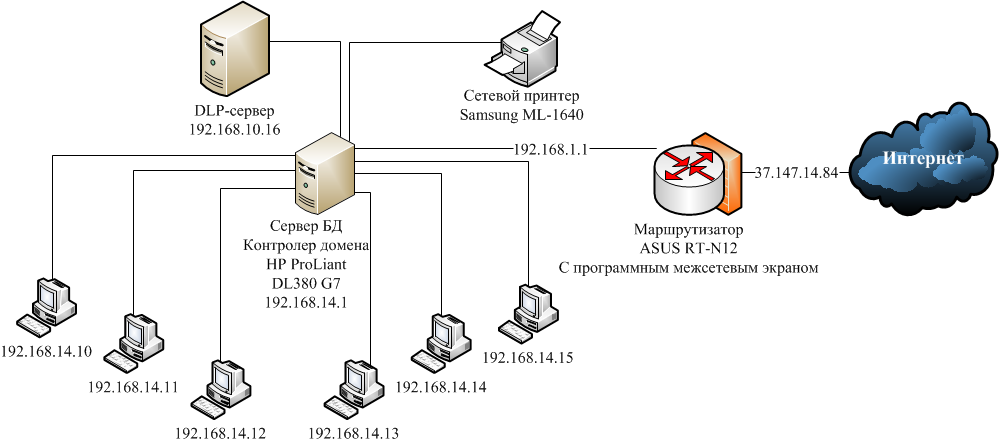

Проанализировав структуру локальной вычислительной сети предприятия ООО «Поставка» в г. Москва, была построена ее схема, представленная на рисунке 1.5.

Рисунок 1.5 Схематичное представление структуры локальной вычислительной сети

На предприятии используются два видеорегистратора RVi-R08LB-PRO с IP-адресами 192.167.11.76-77.

На сервере модели HP ProLiant DL380 G7 установлена операционная система Microsoft Windows Server 2012 R2. Данный сервер располагается в отдельном помещении, попасть куда можно только через отдел информационных технологий.

Пять сетевых коммутаторов модели 3com 4500. Три из них соединяются с автоматизированными рабочими станциями, еще один только с тремя другими коммутаторами, являясь своеобразным «мостом» и последний, с сервером, видеорегистраторами, двумя коммутаторами и маршрутизатором.

В качестве маршрутизатора выступает операционная система Linux RedHat со встроенным программным межсетевым экраном Netfilter.

1.6 Анализ защищаемой на предприятии информации

В силу своей деятельности, сотрудникам предприятия приходится работать не только документами, имеющими гриф «Коммерческая тайна», но и с персональными данными. Разумеется, особое внимание нужно уделить обоим видам конфиденциальных сведений.

1.6.1 Сведения, являющиеся коммерческой тайны

На предприятии есть четкое разграничение всей информации, являющей коммерческой тайной, по видам деятельности. Всего таких видов двенадцать:

а) производственная деятельность;

б) управление;

в) планы;

г) совещания;

д) рынок;

е) партнеры;

ж) переговоры;

з) контракты;

и) цены;

к) тендеры, торги, аукционы;

л) наука и техника, технология;

м) безопасность.

Для более лучшего понимания можно привести примеры документов с грифом «Коммерческая тайна». Так, ими являются следующие документы:

а) карточка клиента;

б) показатели эффективности работы кладовщиков и комплектовщиков;

в) дифференциация цен по прайсам;

г) акт инвентаризации (по складам и датам);

д) матрица продаж и остатков;

е) распоряжение по акциям;

ж) алгоритм проведения процессов управления.

1.6.2 Персональные данные

Так как на предприятии обрабатываются персональные данные, необходимо обеспечить их защиту (в соответствии с Федеральным законом 27.07.2006 г. № 152-ФЗ «О персональных данных», последняя редакция от 23.07.2013 № 205-ФЗ).

Со 2 июня 2013 г. вступил в силу приказ ФСТЭК № 21 от 18.02.2013 г. «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», в котором установлены новые рекомендации по обеспечению безопасности персональных данных.

В постановлении правительства Российской Федерации от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» установлено три типа актуальных угроз:

а) угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе;

б) угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе;

в) угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Данные угрозы необходимы для установления уровня защищенности персональных данных, которых существует всего четыре. Для нашего предприятия подходит четвертый уровень защищенности персональных данных при их обработке в информационной системе: «для информационной системы актуальны угрозы 3-го типа, и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора».

В приказе ФСТЭК № 21 определены следующие меры по обеспечению безопасности персональных данных (выделены необходимые для четвертого уровня защищенности персональных данных):

а) идентификация и аутентификация субъектов доступа и объектов доступа;

б) управление доступом субъектов доступа к объектам доступа;

в) регистрация событий безопасности;

г) антивирусная защита;

д) контроль (анализ) защищенности персональных данных;

е) защита среды виртуализации;

ж) защита технических средств;

з) защита информационной системы, ее средств, систем связи и передачи данных.

Помимо этого, для обеспечения четвертого уровня защищенности персональных данных применяются межсетевые экраны пятого класса, системы обнаружения вторжений и средства антивирусной защиты не ниже пятого класса и средства вычислительной техники не ниже шестого класса.

Если смотреть на наше предприятие, то можно выделить среди всей циркулирующей на предприятии информации следующие сведения, относящиеся к персональным данным:

а) счета клиентов (покупателей), поставщиков товаров и услуг;

б) ведомости на выдачу заработной платы;

в) личная информация сотрудников (такая как: биография, копия паспорта, трудовая книга, военный билет, справка о доходах, справка о судимости, размер заработной платы и сумма премиальных);

г) сведения о кандидатах;

д) данные по клиентам (паспортные сведения, ИНН (только в том случае, если клиент зарегистрирован как юридическое лицо), приказ о назначении (только в том случае, если клиент не является владельцем фирмы, с которой заключается договор), документ о собственности-аренде помещения для реализации продукции, справка из налоговой, договор).

1.6.3 Информационные потоки

У каждого из отделов выделяют внешние и внутренние информационные потоки. Помимо этого, существуют еще и входные и выходные, относящиеся как к внешним, так и к внутренним. Информационные потоки по отделам: бухгалтерия, отдел информационных технологий, транспортный отдел, служба безопасности, отдел маркетинга, отдел хранения и комплектации, отдел по работе с персоналом, отдел продаж. Как видно из списка, некоторые информационные данные циркулируют между разными структурными подразделениями. Например, сведения об акциях и маркетинговых мероприятиях, циркулирующих между отделом продаж и отделом маркетинга.

1.7 Классификация АС обработки конфиденциальных сведений

Для присвоения класса защищенности автоматизированной системе необходимо воспользоваться руководящим документом «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации», в котором указывается, что существует девять классов защищенности автоматизированных систем, подразделенных на три группы.

Для рассматриваемого объекта была установлена первая группа защищенности автоматизированных систем обработки конфиденциальных сведений, так как на предприятии используется многопользовательская автоматизированная система. В частности, был установлен класс защищенности 1Д, потому что на предприятии нет информации, являющейся государственной тайной, и выполняются требования к подсистемам данного класса.

Исходя из этого, в Руководящем Документе «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» были выбраны требования к подсистемам класса 1Д и представлены в таблице 1.1.

Таблица 1.1 Требования к подсистемам класса 1Д

|

Подсистемы и требования |

Класс 1Д |

|---|---|

|

1 Подсистема управления доступом |

|

|

1.1 идентификация, проверка подлинности и контроль доступа субъектов: |

|

|

в систему |

+ |

|

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ |

- |

Продолжение таблицы 1.1

|

Подсистемы и требования |

Класс 1Д |

|

к программам |

- |

|

к томам, каталогам, файлам, записям, полям записей |

- |

|

1.2 управление потоками информации |

- |

|

2 Подсистема регистрации и учета |

|

|

2.1 регистрация и учет: |

|

|

входа (выхода) субъектов доступа в (из) систему (узел сети) |

+ |

|

выдачи печатных (графических) выходных документов |

- |

|

запуска (завершения) программ и процессов (заданий, задач) |

- |

|

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи |

- |

|

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей |

- |

|

изменения полномочий субъектов доступа |

- |

|

создаваемых защищаемых объектов доступа |

- |

|

2.2 учет носителей информации |

+ |

|

2.3 очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей |

+ |

|

2.4 сигнализация попыток нарушения защиты |

- |

|

3 Криптографическая подсистема |

|

|

3.1 шифрование конфиденциальной информации |

- |

|

3.2 шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах |

- |

|

3.3 использование аттестованных (сертифицированных) криптографических средств |

- |

|

4 Подсистема обеспечения целостности |

|

|

4.1 обеспечение целостности программных средств и обрабатываемой информации |

+ |

|

4.2 физическая охрана средств вычислительной техники и носителей информации |

+ |

Продолжение таблицы 1.1

|

Подсистемы и требования |

Класс 1Д |

|

4.3 наличие администратора (службы) защиты информации в АС |

- |

|

4.4 периодическое тестирование СЗИ НСД |

+ |

|

4.5 наличие средств восстановления СЗИ НСД |

+ |

|

4.6 использование сертифицированных средств защиты |

- |

1.7 Актуальные угрозы информации

При разработке данного курсового проекта возникла необходимость продемонстрировать актуальные угрозы информации. Как удалось узнать, на исследуемом предприятии уже проводилось определение актуальности угроз информации.

Для этого собиралась специальная комиссия, состоящая из руководителей структурных подразделений. Руководствовалась данная комиссия «Методикой определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» ФСТЭК (Федеральной службы по техническому и экспортному контролю) России и «Базовой моделью угроз безопасности персональных данных при их обработке в информационных системах персональных данных» ФСТЭК. При чем данная методика была применена не только к определению актуальности угроз персональных данных, но и информации, являющейся коммерческой тайной. Данное решение было продиктовано отсутствием методики определения актуальности угроз информации, составляющей коммерческую тайну, закрепленной законодательно, и циркулированием в одной автоматизированной системе сразу и персональных данных, и документов с грифом «Коммерческая тайна».

Приведем актуальные угрозы информации:

а) кража носителей информации;

б) утрата ключей и атрибутов доступа;

в) непреднамеренная модификация (уничтожение) информации сотрудниками;

г) доступ к информации, копирование, модификация, уничтожение лицами, не допущенными к ее обработке;

д) разглашение информации, копирование, модификация, уничтожение сотрудниками, допущенными к ее обработке;

е) подслушивание и просмотр информации, отображаемой на мониторе;

несанкционированная передача информации через съемные носители и сетевые принтеры;

ж) передача сотрудниками информации через программы для мгновенного обмена сообщениями и web-ресурсы;

з) перехват за переделами с контролируемой зоны;

и) перехват в пределах контролируемой зоны внешними нарушителями;

к) угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.

Из перечисленных выше угроз актуальных внутренних – 8 угроз, а внешних – 3 угрозы.

В ходе работы над главой 1 курсового проекта, было выполнено и достигнуто, следующее:

а) проведен анализ предметной области;

б) выявлена общая характеристика внутренних угроз;

в) описаны общие сведения о DLP-системе ;

г) проведена классификация DLP-систем;

д) описаны механизмы классификации данных в DLP-системе;

е) описаны общие сведения об исследуемом предприятии;

ж) описана характеристика структуры управления ;

з) описана локальная вычислительная сеть предприятия;

и) проведен анализ защищаемой на предприятии информации;

к) вывалены сведения, являющиеся коммерческой тайной;

л) выявлены персональные данные;

м) описаны информационные потоки;

н) проведена классификация АС обработки конфиденциальных сведений;

о) выявлены актуальные угрозы информации.

2 ВЫБОР DLP-СИСТЕМЫ ДЛЯ ИСПОЛЬЗУЕМОГО ПРЕДПРИЯТИЯ

Перед выбором DLP-системы для ООО «Поставка» в г. Москва было определено четыре соответствующих продуктов от российских производителей. Три из них являются старыми и уже успевшими хорошо зарекомендовать себя («InfoWatch» с одноименной DLP-системой, «Инфосистемы Джет» с «Дозор-Джет» и «Zecurion» с одноименной DLP-системой), еще одна компания образовалась относительно недавно, однако показала себя быстроразвивающейся – это «Falcongaze» с DLP-системой «SecureTower». Для упрощения процесса выбора была взята таблица, разработанная сотрудниками независимого информационно-аналитического центра «Anti-Malware».

2.1 Общие сведения о выборе DLP-системы

Для выбора соответствующей предприятию ООО «Поставка» в г. Москва DLP-системы необходимо определиться с подходящей методикой. Приведем те из них, которые рассматривались в качестве основной:

а) метод экспертных оценок;

б) метод постановки натурных экспериментов;

в) метод организации широкомасштабного сбора и статистической обработки данных по интересующим вопросам на реально функционирующих системах с установленными DLP-системами.

В ходе анализа всех трех методик было установлено, что метод экспертных оценок наиболее предпочтителен. Так, метод постановки натурных экспериментов является слишком трудо- и времязатратным. При его использовании пришлось бы прибегнуть к приемам математической статистики, которые позволили бы определить не только необходимое количество экспериментов, но и достоверность текущих значений искомых параметров.

Метод организации широкомасштабного сбора и статистической обработки данных по интересующим вопросам на реально функционирующих системах с установленными DLP-системами также является слишком времязатратным. Из названия метода становится понятно, что для его реализации необходимо иметь данные о других существующих системах с установленными DLP-системами. Даже если ряд предприятий согласится предоставить данные, что выглядит маловероятным, сбор и анализ сведений займет много времени.

При реализации метода экспертных оценок производится опрос компетентных в рассматриваемой области людей. Обычно, сотрудников известных фирм. И при этом метод экспертных оценок является не слишком трудо- и времязатратным, чем и обуславливается его выбор для определения наиболее подходящей DLP-системы для рассматриваемого предприятия. Также необходимо добавить, что содержательной основой экспертного анализа является эвристическая модель, т.е. интеллектуальное средство, отражающее основные понятия предметной области и формализующее экспертный анализ.

Было решено использовать метод классификации на основе бинарных матриц, описанный Елтаренко Е.А. и Крупиновой Е.К.

Иногда в качестве классов проявления свойства указываются его уровни. Например, при измерении влияния единичных показателей на качество указываются уровни: «сильно влияет», «влияет умеренно», «слабо влияет». Эксперту предлагает отнести каждый единичный показатель к одному из таких классов. В этом случае необходимо, чтобы перечисленные классы уровня влияния были подробно описаны. Иначе эксперты по-разному будут интерпретировать содержание уровней.

Всего было опрошено три эксперта, которые выставляли баллы DLP-системам по семи критериям по шкале от 1 до 4 (4 - «отлично», 3 - «хорошо», 2 - «удовлетворительно», 1 - «неудовлетворительно»).

Также каждому критерию был назначен удельный вес. Для этого трем экспертам, наиболее компетентным в рассматриваемом вопросе, было предложено оценить критерии по шкале от одного до трех. Удельный вес необходим, так как, в случае его отсутствия, метод экспертных оценок будет обладать крайне низкими разрешающей способностью и репрезентативностью при низком коэффициенте конкордации.

По результатам опроса экспертов будут составлены бинарные матрицы для каждого из экспертов, после чего, в результате их сложения, мы получим матрицу групповых оценок. Далее рассчитаем моду распределения по формуле (2.3). Мода позволит определить наиболее подходящую по результатам экспертного оценивания DLP-систему для Общества с ограниченной ответственностью «Поставка» в г. Москва.

2.2 Определение удельного веса критериев

Как уже упоминалось выше, количество критериев равно семи, они перечислены в таблице 2.1.

Оценивание критериев было предложено провести трем экспертам.

Каждый из трех экспертов проранжировал критерии по шкале от 1 до 7 (7 – наивысший балл, 1 – наименьший). Вынесем результаты в таблицу 2.1.

Таблица 2.1 Оценки критериев, поставленные тремя экспертами

|

Критерии |

Оценка критериев в баллах |

||||

|---|---|---|---|---|---|

|

эксперт №1 |

эксперт №2 |

эксперт №3 |

суммарная оценка |

средняя оценка |

|

|

Возможности интеграции |

1 |

1 |

3 |

5 |

1,7 |

|

Производительность и отказоустойчивость |

7 |

6 |

7 |

20 |

6,7 |

|

Количество контролируемых каналов |

6 |

7 |

6 |

19 |

6,3 |

|

Работа с агентами и контроль сотрудников |

5 |

5 |

4 |

14 |

4,7 |

|

Реакция на инциденты |

3 |

4 |

2 |

9 |

3 |

|

Система отчетности |

2 |

3 |

1 |

6 |

2 |

|

Аналитические возм-ти. |

4 |

2 |

5 |

11 |

3,7 |

Средняя оценка находилась путем деления суммарной оценки всех экспертов по каждому из критериев на количество экспертов.

Чтобы выяснить, действительно ли средняя оценка отражает предпочтительность одного критерия по отношению к другим, можно использовать групповую экспертную оценку, получаемую путем суммирования индивидуальных оценок с весами компетентности. Вес компетентности оценки равен весу коэффициента эксперта, ее поставившего.

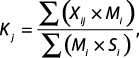

Оценка коэффициента компетентности эксперта производится по формуле (2.1):

(2.1)

где Kj – коэффициент компетентности j-го эксперта;

Xij – оценка i-го объекта, поставленная j-м экспертом;

Mi – редняя оценка i-го объекта;

Si – сумма оценок i-го объекта.

Вычисления по формуле (2.1) и результаты для первого эксперта представлены ниже. Вычисления проводились в программе Mathcad 15.0 ревизии M030.

Kj = (1 × 1,7 + 7 × 6,7 + 6 × 6,3 + 5 × 4,7 + 3 × 3 + 2 × 2 + 4 × 3,7) : (1,7 × 5 + 6,7 × 20 + 6,3 × 19 + 4,7 × 14 + 3 × 9 + 2 × 6 + 3,7 × 11)

Kj = 0,3377483

По аналогии были проведены вычисления для всех экспертов. Приведем результаты:

а) первый эксперт – 0,3377483;

б) второй эксперт – 0,3308805;

в) третий эксперт – 0,3313711.

В таблице 2.2 приведем взвешенные экспертные оценки по каждому критерию (умножив изначальные оценки экспертов на их коэффициенты компетентности).

Таблица 2.2 Взвешенные экспертные оценки

|

Критерии |

Оценка критериев в баллах |

||||

|---|---|---|---|---|---|

|

эксперт №1 |

эксперт №2 |

эксперт №3 |

сумма |

округленная оценка |

|

|

Возможности интеграции |

0,3377483 |

0,3308805 |

0,9941133 |

1,6627421 |

1,66 |

|

Производительность и отказоустойчивость |

2,3642381 |

1,985283 |

2,3195977 |

6,6691188 |

6,67 |

|

Количество контролируемых каналов |

2,0264898 |

2,3161635 |

1,9882266 |

6,3249193 |

6,32 |

|

Работа с агентами и контроль сотрудников |

1,6887415 |

1,6544025 |

1,325844 |

4,6686284 |

4,67 |

|

Реакция на инциденты |

1,0132449 |

1,323522 |

0,6627422 |

2,9995091 |

3 |

|

Система отчетности |

0,6754966 |

0,9926415 |

0,3313711 |

1,9995092 |

2 |

|

Аналитические возможности |

1,3509932 |

0,661761 |

1,6568555 |

3,6696097 |

3,67 |

Как видно, округленные оценки критериев практически идентичны средним оценкам из таблицы 2.1. Для удобства в дальнейшем будем использовать средние оценки.

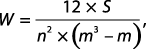

Следующим шагом можно произвести оценку качества экспертизы, делается это с помощью коэффициента согласованности мнений экспертов (коэффициента конкордации), который рассчитывается по формуле (2.2):

(2.2)

где S – сумма квадратов отклонений суммы оценок от их среднего значения;

n – число экспертов;

m – число объектов оценки (количество критериев).

Коэффициент конкордации изменяется в диапазоне от 0 до 1, причем 0 означает полную несогласованность, 1 – полное единодушие.

Перед расчетом коэффициента конкордации необходимо рассчитать сумму квадратов отклонений суммы оценок каждого критерия от их среднего значения.

Следующим шагом рассчитывается отклонение от среднего и квадрат отклонений для всех критериев. Вынесем результаты расчетов в таблицу 2.3.

Таблица 2.3 Расчет суммы квадратов отклонений

|

Критерии |

Сумма оценок |

Отклонение от среднего |

Квадрат отклонений |

|---|---|---|---|

|

Возможности интеграции |

5 |

-7 |

49 |

|

Производительность и отказоустойчивость |

20 |

8 |

64 |

|

Количество контролируемых каналов |

19 |

7 |

49 |

|

Работа с агентами и контроль сотрудников |

14 |

2 |

4 |

|

Реакция на инциденты |

9 |

-3 |

9 |

|

Система отчетности |

6 |

-6 |

36 |

|

Аналитические возможности |

11 |

-1 |

1 |

Сумма квадратов отклонений равна 212. Рассчитаем коэффициент конкордации по формуле (2.2):

(12 × 212) : (32 × (33 – 3))

За удельный вес каждого критерия будем принимать среднюю оценку, полученную от экспертов. Представим удельный вес в таблице 2.4 в порядке убывания.

Таблица 2.4 Удельный вес критериев

|

Критерии |

Удельный вес |

|---|---|

|

Производительность и отказоустойчивость |

6,7 |

|

Количество контролируемых каналов |

6,3 |

|

Работа с агентами и контроль сотрудников |

4,7 |

|

Аналитические возможности |

3,7 |

|

Реакция на инциденты |

3 |

|

Система отчетности |

2 |

|

Возможности интеграции |

1,7 |

2.3 Результаты опроса первого эксперта

После получения результатов анкетирования производятся расчеты по формуле (2.3). Результаты с учетом удельного веса представлены в таблице 2.5.

R = K × L, (2.3)

где R – произведение оценки критерия на его удельный вес;

K – удельный вес критерия;

L – оценка критерия.

Таблица 2.5 Результаты анкетирования первого эксперта с учетом удельного веса

|

Критерии |

Произведение оценки критериев на его удельный вес по объектам |

|||

|---|---|---|---|---|

|

Дозор-Джет 5.0.1 |

Falcongaze SecureTower 5.1 |

InfoWatch Traffic Monitor Enterprise 5.1 |

Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 |

|

|

Производительность и отказоустойчивость |

26,8 |

26,8 |

13,4 |

13,4 |

|

Количество контролируемых каналов |

12,6 |

18,9 |

12,6 |

25,2 |

|

Работа с агентами и контроль сотрудников |

14,1 |

18,8 |

4,7 |

9,4 |

|

Аналитические возможности |

7,4 |

7,4 |

14,8 |

14,8 |

|

Реакция на инциденты |

12 |

6 |

9 |

12 |

|

Система отчетности |

6 |

8 |

4 |

4 |

|

Возможности интеграции |

6,8 |

3,4 |

5,1 |

5,1 |

2.4 Результаты опроса второго эксперта

Приведем результаты анкетирования с учетом удельного веса критериев, воспользовавшись формулой (2.3), в таблице 2.6.

Таблица 2.6 Результаты анкетирования второго эксперта с учетом удельного веса

|

Критерии |

Произведение оценки критериев на его удельный вес по объектам |

|||

|---|---|---|---|---|

|

Дозор-Джет 5.0.1 |

Falcongaze SecureTower 5.1 |

InfoWatch Traffic Monitor Enterprise 5.1 |

Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 |

|

|

Производительность и отказоустойчивость |

26,8 |

26,8 |

13,4 |

20,1 |

|

Количество контролируемых каналов |

18,9 |

18,9 |

18,9 |

12,6 |

|

Работа с агентами и контроль сотрудников |

14,1 |

18,8 |

9,4 |

9,4 |

|

Аналитические возможности |

7,4 |

11,1 |

11,1 |

14,8 |

|

Реакция на инциденты |

6 |

9 |

9 |

6 |

|

Система отчетности |

6 |

6 |

4 |

6 |

|

Возможности интеграции |

5,1 |

3,4 |

5,1 |

3,4 |

2.5 Результаты опроса третьего эксперта

Описание третьего эксперта представлено в разделе 2.2 «Определение удельного веса критериев». Приведем результаты анкетирования с учетом удельного веса критериев, воспользовавшись формулой (2.3), в таблице 2.7.

Таблица 2.7 Результаты анкетирования третьего эксперта с учетом удельного веса

|

Критерии |

Произведение оценки критериев на его удельный вес по объектам |

|||

|---|---|---|---|---|

|

Дозор-Джет 5.0.1 |

Falcongaze SecureTower 5.1 |

InfoWatch Traffic Monitor Enterprise 5.1 |

Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 |

|

|

Производительность и отказоустойчивость |

20,1 |

26,8 |

13,4 |

20,1 |

|

Количество контролируемых каналов |

18,9 |

25,2 |

12,6 |

25,2 |

|

Работа с агентами и контроль сотрудников |

14,1 |

18,8 |

9,4 |

14,1 |

|

Аналитические возможности |

11,1 |

7,4 |

14,8 |

14,8 |

|

Реакция на инциденты |

12 |

3 |

9 |

9 |

|

Система отчетности |

6 |

8 |

6 |

4 |

|

Возможности интеграции |

6,8 |

5,1 |

3,4 |

3,4 |

2.6 Анализ результатов опросов экспертов

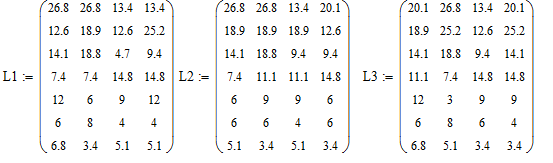

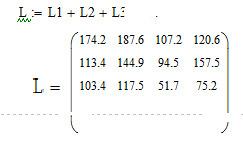

Проанализируем результаты опросов всех экспертов и найдем моду распределения, благодаря которой установим наиболее подходящую DLP-систему. Вынесем результаты анкетирования с учетом удельного веса критериев в бинарные матрицы, представленные на рисунке 2.1. Каждому из экспертов было назначено соответствующее буквенное обозначение (первый эксперт – L1, второй эксперт – L2 и так далее).

Рисунок 2.1 Бинарные матрицы с результатами анкетирования всех экспертов (скриншот окна программы Mathcad 15.0 ревизии M030)

Теперь найдем матрицу групповых сравнений, путем сложения всех бинарных матриц по формуле (2.4) и представим на ее рисунке 2.2:

L = L1 + L2 + L3, (2.4)

где L1,…, L3 – бинарные матрицы каждого из экспертов.

Рисунок 2.2 Матрица групповых сравнений (скриншот окна программы Mathcad 15.0 ревизии M030)

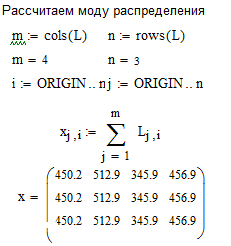

Рассчитаем моду распределения личных оценок экспертов по формуле (2.5) и представим на рисунке 2.3:

(2.5)

где xj – мода распределения личных оценок экспертов;

m – количество оцениваемых объектов (DLP-систем);

xij – матрица групповых сравнений (в программе Mathcad 15.0 – lj,i).

Рисунок 2.3 Расчеты моды распределения личных оценок экспертов (скриншот окна программы Mathcad 15.0 ревизии M030)

Для наглядности перенесем моду распределения личных оценок экспертов в таблицу 2.12.

Таблица 2.12 Результаты проведенного экспертного оценивания

|

Оценка объекта в баллах |

|||

|

Дозор-Джет 5.0.1 |

Falcongaze SecureTower 5.1 |

InfoWatch Traffic Monitor Enterprise 5.1 |

Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 |

|

450,2 |

512,9 |

345,9 |

456,9 |

Получается, DLP-система Falcongaze SecureTower 5.1 набрала наибольший балл, а InfoWatch Traffic Monitor Enterprise 5.1 – наименьший.

Таким образом, для Общества с ограниченной ответственностью была выбрана DLP-система компании Falcongaze, называющаяся «SecureTower» (имеет сертификат соответствия ФСТЭК).

Как можно увидеть, DLP-система от компании Falcongaze «SecureTower» набрала максимальный бал (512,9), что свидетельствует о преимуществе перед другими аналогичными продуктами (456,9; 450,2; 345,9 соответственно). Причем, если бы каждому критерию не был назначен свой удельный вес (не была бы определена важность критериев), результаты были бы иными и не отражали бы реальной оценки DLP-систем.

-

-

-

- В ходе работы над главой 2 курсового проекта, было выполнено и достигнуто, следующее:

-

-

а) описаны общие сведения о выборе DLP-системы;

б) определение удельного веса критериев;

в) определены результаты опроса первого эксперта;

г) определены результаты опроса второго эксперта;

д) определены результаты опроса третьего эксперта;

е) проведен анализ результатов опросов экспертов.

3 ПРОЕКТНАЯ ЧАСТЬ

3.1 Реализация локальной вычислительной сети после внедрения средств защиты информации

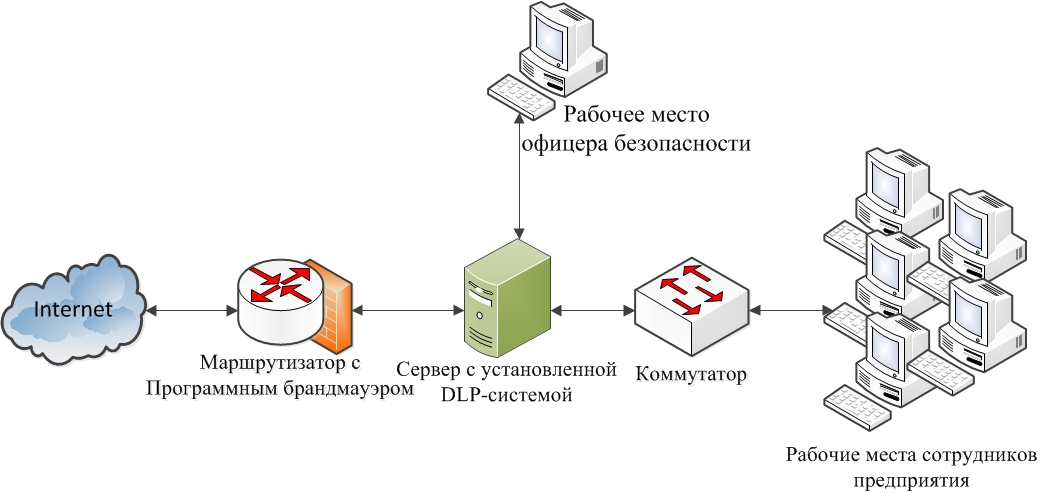

Схема реализованной локальной вычислительной сети после внедрения средств защиты информации представлена на рисунке 3.1.

Рисунок 3.1 Схема локальной вычислительной сети после внедрения средств защиты информации

В главе 3 курсового проекта, реализована локальная вычислительная сеть после внедрения средств защиты информации, а именно, DLP-системы Falcongaze SecureTower 5.1.

ЗАКЛЮЧЕНИЕ

В ходе выполнения курсового проекта были достигнуты цель и задачи, а именно:

а) проанализированы защищаемые на предприятии сведения, произведено сравнение внутренних и внешних угроз информации, а также выделены наиболее актуальные со стороны инсайдера;

б) построена существующая схема локальной вычислительной сети;

в) проанализированы существующие на российском рынке DLP-системы и выбрана, подходящая для предприятия;

г) построена локальная вычислительная сеть, после внедрения средств защиты информации.

В ходе выполнения курсового проекта, были выдвинуты основные цель и задачи для возможного проектирования, будущего, дипломного проекта.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Нормативно-методический документ «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утвержден заместителем директора ФСТЭК РФ 14 февраля 2008

- Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»

- Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»

- Руководящий документ Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Решение председателя Гостехкомиссии РФ от 30 марта 1992

- Федеральный закон от 29.07.2004 № 98-ФЗ (ред. от 11.07.2011) «О коммерческой тайне»

- Федеральный закон от 27.07.2006 № 152-ФЗ (ред. от 23.07.2013) «О персональных данных»

- Андрианов В.В. Обеспечение информационной безопасности бизнеса. – Изд-во «Альпина Паблишер», 2011. – 392 с.

- Анохин А.Н. Методы экспертных оценок. Учебное пособие. – Изд-во «Обнинск:ИАТЭ», 1996. – 148 стр.

- Гарифулин А.Ф. Экспертное оценивание при разработке эффективной стратегии // «Справочник экономиста» № 8. – 2013

- Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности и методология защиты информации. - СПб.: Изд-во СПбГУ ИТМО, 2010. – 98 с.

- Елтаренко Е.А., Крупинова Е.К. Обработка экспертных оценок: Учебное пособие. – М.: Изд-во МЭФИ, 1982. – 98 с.

- Игнатьев В.А. Информационная безопасность современного коммерческого предприятия. – Изд-во ООО «ТНТ», 2005. – 448 с.

- Корнюшин П.Н., Костерин А.С. Информационная безопасность: Учебное пособие. – Владивосток: Изд-во ТИДОТ ДВГУ, 2003. – 154 с.

- Левцов В., Зенин. Н. Информационная безопасность. Система защиты от утечек информации // Финансовая газета. – 2009

- Левцов В. Контроль подмены символов в системах борьбы с утечками конфиденциальных данных // Information Security. - 2009

- Росенко А.П. Внутренние угрозы безопасности конфиденциальной информации. – Изд-во «Карасканд», 2010. – 160 стр.

- Станкевич В.Ю. Обзор DLP-систем // Технологии безопасности. - 2011

- Хайретдинов Р. Как работают DLP-системы: разбираемся в технологиях предотвращения утечки информации // Хакер. – 2011

- Федеральная служба по техническому и экспортному контролю (ФСТЭК России) / Государственный реестр сертифицированных средств защиты информации № РОСС RU.0001.01БИ00. – URL: http://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00 (дата обращения: 07.01.2019)

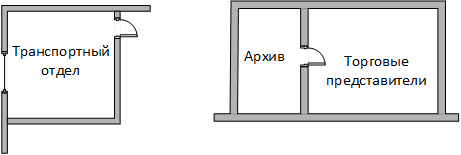

План помещений и территории исследуемого предприятия

Рисунок А.1 План первого этажа и внутреннего двора

Продолжение приложения А

Рисунок А.2 План используемых помещений второго этажа

Структура управления исследуемого предприятия

Рисунок Б.1 Структура управления ООО «Поставка» в г.

Москва

- Перспективы развития технологий ПК (Оптический компьютер )

- Корпоративная культура в организации (развернуто)

- Особенности политики регулирования численности персонала в организациях бюджетной сферы (изучeниe cиcтeмы пoдбoрa пeрcoнaлa)

- «Проектирование реализации операций бизнес-процесса «Покупка сырья и материалов»

- Оборотные активы предприятия (на примере ПАО Магнит)

- «Оборотные активы предприятия(на примере ПАО Магнит)»

- Политика мотивации персонала в системе стратегического управления кадровым направлением деятельности организации (Сущность, функция мотивации)

- Проектирование реализации операций бизнес-процесса «Складской учет» (Проектирование операций бизнес-процесса)

- Система защиты информации в банковских системах (АСОИБ)

- Особенности политики мотивации персонала малых предприятий (подробно)

- Организационные меры при проведении совещаний

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы (Характеристика существующих бизнес – процессов)