Контроль доступа к данным (Информация, ее свойства и виды)

Содержание:

ВВЕДЕНИЕ

В настоящий момент информация является центральным фактором социального и технического прогресса. Во время перехода к информационному обществу любая организационная структура все больше применяет информацию для повышения своей эффективности, стимулирует инновации, укрепляет конкурентоспособность. Информация является главной социальной ценностью, объединяющей общество, базовым продуктом производства и главным товаром, а информационными ресурсами являются отдельные документы и их массивы в информационных системах.

Информация является главной социальной ценностью, объединяющей общество, базовым продуктом производства и главным товаром.

Актуальность проблемы обеспечения доступа к данным или информации бесспорна и определяется несколькими взаимосвязанными факторами, которые являются следствием процесса информатизации современного общества:

- применение новейших и высоко-сложных информационных технологий (ИТ) в своей деятельности;

- высокая уязвимость инфраструктуры из-за сложности используемых систем;

- стремительно развивающийся технический прогресс, в том числе и в развитии технических средств разведывательного назначения;

- быстрые темпы увеличения объемов обрабатываемой информации и как следствие, недостаточно проработанная система защиты информации;

- многообразие информационно-управляющих систем;

- многообразие способов доступа к информационным ресурсам;

- разнообразие форм носителей информации (как физических, так и облачных);

- увеличение конкуренции в области предоставления информационных услуг и как следствие, информационный шпионаж;

- увеличение информационных потребностей и многое другое.

Объектом исследования данной работы является контроль доступа к данным – как главный методов защиты информации от преднамеренного доступа.

Цель данной работы получить концептуальное представление о контроле доступа.

Для решения поставленной цели необходимо решить ряд исследовательских задач:

- рассмотреть сущность метода физического ограничения доступа;

- исследовать принципы аппаратного контроля, применяемого для контроля доступа;

- ознакомиться с возможностями разграничения и контроля доступа к информации в вычислительной системе;

- исследовать принципы разделения привилегий на доступ;

- ознакомиться с понятиями идентификация и установления подлинности объекта;

- изучить принципы идентификация и установления подлинности личности.

В процессе подготовки данной работы были использованы научные труды и печатные издания, а также Интернет-ресурсы образовательного характера.

Данная курсовая работа состоит из трех глав, первая освещает понятия информации и данных, вторая – базовые понятия информационной безопасности и классификацию угроз, третья рассматривает сущность контроля доступа к данным, методы и способы защиты информации от преднамеренного доступа.

1. ОСНОВНЫЕ СВЕДЕНИЯ

1.1. Информация, ее свойства и виды

Слово «информация» обозначает разъяснение, изложение. Информация – это новые сведения различного рода, с помощью которых можно улучшить процессы, воздействующие на преобразование веществ, энергии и самой информации [14].

В Федеральном законе РФ «Об информации, информационных технологиях и о защите информации» дается следующее определение этого термина: «информация – сведения (сообщения, данные) независимо от формы их представления» [1, Ст.2].

К информации предъявляются серьезные требования: точность (однозначное восприятие), достоверность (допустимый уровень искажения), оперативность (актуальность информации) [9, 20].

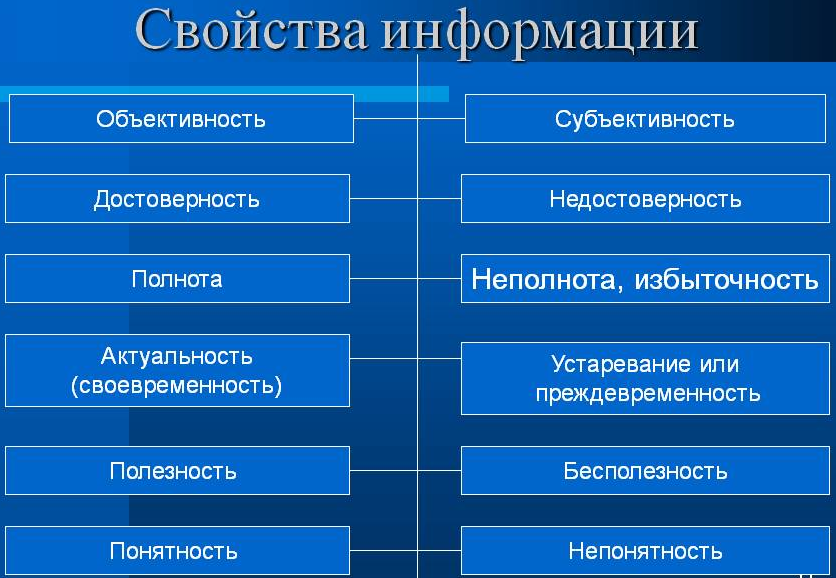

С точки зрения информатики наиболее важные качественные свойства информации: ее объективность, достоверность, точность, полнота, полезность, актуальность, ценность, понятность, своевременность, доступность, краткость (рис. 1).

- Объективность информации. Под понятием «объективный» понимается существующий вне и независимо от сознания человека.

- Достоверность информации. Информация считается достоверной в том случае, если она отражает истину.

- Доступность информации – возможность ее получения. На степень доступности информации оказывают влияние доступность данных и адекватных методов ее фиксации.

- Полнота информации. Информация считается полной, если ее достаточно для ее понимания и принятия какого-либо решения. В то время как неполная информация повлечет за собой ошибочный вывод или решение.

Рис. 1. Свойства информации

- Точность или адекватность информации – это степень ее близости к реальному состоянию процесса, объекта, явления [7, 14]. Характеризует степень соответствия реальному объективному состоянию. Неадекватная информация возникает в результате создания новой информации на базе недостоверных или неполных сведений. Достоверные данные совместно с неадекватными методами их фиксации влекут за собой возникновение неадекватной информации.

- Актуальность информации – это ее важность, насущность и злободневность на текущий момент времени [9, 22]. Полезной является только информация, полученная вовремя. А достоверная и адекватная, но устаревшая информация считается неактуальной.

- Полезность или ценность информации. Ценность информации оценивается применительно к нуждам конкретных потребителей и по решаемым с ее помощью задачам.

Самой ценной информацией является объективная, полная, достоверная и актуальная информация. Однако необъективная и недостоверная информация также может иметь для человека достаточную значимость (художественная литература) [9, 21].

- Количество информации неуклонно растет с течением времени, она накапливается, систематизируется, оценивается и обобщается. Данное свойство – рост и аккумулирование информации.

- Старение информации – это уменьшение с течением времени ее ценности [7, 15]. Такое «состаривание» связано с появление новой информации, уточняющей, дополняющей или отвергающей частично либо полностью раннюю информацию. Отмечу, что быстрее устаревает научно-техническая информация, а эстетическая гораздо медленнее.

Логичность, компактность и удобная форма представления информации приводит к облегчению ее понимания и усвоения.

Основные виды информации по ее форме представления, способам ее кодирования и хранения, что имеет наибольшее значение для информатики, это: графическая или изобразительная; звуковая; текстовая; числовая; видеоинформация; виды информации, для которых до сих пор не изобретено способов их кодирования и хранения — это тактильная информация, передаваемая ощущениями, органолептическая, передаваемая запахами и вкусами и прочая информация [17].

1.2. Данные и их виды

Информатика рассматривает информацию как концептуально связанные между собой сведения, данные, понятия, изменяющие наши представления о явлении или объекте окружающего мира. Наряду с информацией в информатике часто употребляется понятие «данные».

Понятия «данные» и «информация» близки, но не тождественны. Данные и информация взаимосвязаны. Информация не может существовать без данных, без какого-либо носителя: она как-то должна быть представлена с помощью данных [7, 22].

Данные могут восприниматься человеком или техническим устройством; их можно переводить из одной знаковой системы в другую без потери содержащейся в них информации.

Данные — это диалектическая составная часть информации [9, 30]. Они представляют собой зарегистрированные сигналы. При этом физический метод регистрации может быть любым. В соответствии с методом регистрации данные могут храниться и транспортироваться на носителях различных видов.

Рассмотрим отличие данных от информации. Данные могут рассматриваться как признаки или записанные наблюдения, которые по каким-то причинам не используются, а только хранятся. В том случае, если появляется возможность использовать эти данные для уменьшения неопределенности о чем-либо, данные превращаются в информацию. Поэтому можно утверждать, что информацией являются используемые данные. Информация, в отличие от данных, имеет смысл.

Данные имеют свои характеристики, они характеризуются своим типом и множеством операций над ними. Данные в компьютере условно делятся на (рис. 2): простые (табл. 1) и сложные.

К сложным данным относятся: массивы и списки (однотипные), структуры, записи, таблицы (разнотипные) [15]. В ходе информационного процесса данные преобразуются из одного вида в другой с помощью методов. Обработка данных включает в себя множество различных операций.

В данной главе были рассмотрены понятия информации и данных, их свойства и виды. Данные сведения необходимы для целостного восприятия объекта защиты информации.

Данные

Элементарные

Символ

Целое

Статические

Динамические

Составные - структуры

Список

Дерево

Запись

Массив

Множество

…..

Рис. 2. Классификация типов данных

Таблица 1. Простые данные

|

№ |

Типы данных |

Операции |

|

1 |

Числа (числовые данные) |

Все арифметические операции |

|

2 |

Тексты (символьные данные) |

Замещение, вставка, удаление символов, сравнение, конкатенация строк |

|

3 |

Логические (бинарные) данные |

Все логические операции (конъюнкция, дизъюнкция, отрицание и др.) |

|

4 |

Изображения: рисунки, графика, анимация (графические данные) |

Операции над пикселями, из которых состоит изображение: яркость, цвет, контрастность |

|

5 |

Видео данные |

Удаление фрагмента, вставка фрагмента, работа с кадрами |

|

6 |

Аудио данные |

Усиление, уменьшение, удаление фрагмента, вставка фрагмента |

2. ПОНЯТИЕ ИБ

2.1. Основные термины

Безопасность информации – состояние ее защищенности, при котором обеспечены ее конфиденциальность, доступность и целостность [4, 6].

Под информационной безопасностью (ИБ) объекта хозяйствования подразумевается защищенность от внутренних и внешних угроз интересов его владельцев, руководства, клиентов и информационных ресурсов [3, 16].

Уязвимостью является такой недостаток в компьютерной системе, использование которого, приводить к нарушению целостности системы и некорректной работе.

Угроза – это действие или событие, способное нарушить безопасность информационных систем, это возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния (действия или бездействия), направленного против объекта защиты (информационных ресурсов), наносящего ущерб собственнику, владельцу или пользователю, проявляющегося в опасности искажения, потери и утечки информации.

Несанкционированный доступ (НСД) – это реализация преднамеренной угрозы информационно-компьютерной безопасности, которая часто называется атакой или нападением на компьютерную систему.

Защита информации от НСД — деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, либо владельцем информации прав или правил доступа к защищаемой информации.

Атака – это возможные последствия реализации угрозы (возможные действия) при взаимодействии источника угрозы через имеющиеся уязвимости.

Существует три составляющие угроз [10, 38]:

- Цели. Компонент безопасности, который подвергается атаке.

- Агенты. Люди или организации, представляющие угрозу.

- События. Действия, составляющие угрозу.

Источник угрозы ИБ – это субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации [10, 32].

Цель угрозы: источники угроз используют уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации). Кроме того, возможны действия источников угроз по активизации тех или иных уязвимостей, не связанные со злым умыслом.

Угроза реализуется в результате образования канала реализации угроз между источником угрозы и носителем, что создает условия для нарушения одного или нескольких критериев ИБ.

Основными элементами канала реализации угроз являются:

- источник угроз;

- среда (путь) распространения информации или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства информации;

- носитель – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Каждой угрозе могут быть сопоставлены различные уязвимости, устранение или существенное ослабление которых влияет на вероятность реализации угроз информационной безопасности. Некоторые уязвимости относятся к одним и тем же угрозам.

Однако не для каждой угрозы существует уязвимость.

Угрозы существуют отдельно от уязвимостей. Не всегда для осуществления угрозы необходимо использовать уязвимость.

Риск – это сочетание угрозы и уязвимости. Угрозы без уязвимости не являются риском так же, как и уязвимости без угроз [3. 18].

Событие ИБ – это идентифицированный случай состояния системы или сети, указывающий на возможное нарушение политики ИБ или отказ средств защиты, либо ранее неизвестная ситуация, которая может быть существенной для безопасности [2].

Инцидент ИБ - единичное событие или ряд нежелательных и непредвиденных событий ИБ, из-за которых велика вероятность компрометации бизнес-информации и угрозы ИБ.

Управление инцидентами ИБ позволяет оценить эффективность СУИБ, определить ключевые роли персонала в результате возникновения нештатных ситуаций, и главное, за минимальный промежуток времени принять необходимые меры для восстановления полноценной работы компании [5, 27].

Для определения основных рисков можно следовать следующей цепочке (рис. 1):

Источник угрозы > Уязвимость > Угроза > Атака

Рис. 1. Взаимосвязь понятий ИБ

2.2. Классификация угроз

Угрозы ИБ классифицируются в соответствии со следующими признаками [8, 115]:

- по источнику угроз;

- по способу реализации угроз;

- по типу используемой уязвимости;

- по виду нарушаемого свойства ИБ (виду НСД, осуществляемых с информацией);

- по объекту воздействия;

- по виду активов, подверженным угрозам ИБ.

Рассмотрим классификацию способов НСД [10, 37]:

- По принципу НСД:

- физический;

- логический.

Физический НСД может быть реализован следующими способами [16]:

- преодоление территориальной защиты и доступ к незащищенным информационным ресурсам;

- хищение документов и носителей информации;

- визуальный перехват информации, выводимой на экраны мониторов и принтеры;

- прослушивание информации;

- перехват электромагнитных излучений.

Логический НСД предполагает логическое преодоление системы защиты ресурсов активной компьютерной сети.

По положению источника НСД [10, 41]:

- НСД к источнику в локальной сети;

- НСД к источнику вне локальной сети.

По режиму выполнения НСД:

- атаки, выполняемые при постоянном участии человека;

- атаки, выполняемые специально разработанным ПО (с вирусной технологией) без непосредственного участия человека.

По типу используемых слабостей системы информационно-компьютерной безопасности:

- атаки, основанные на уязвимостях политики безопасности;

- атаки, основанные на ошибках административного управления компьютерной сетью;

- атаки, основанные на недостатках алгоритмов защиты, реализованных в средствах информационно-компьютерной безопасности;

- атаки, основанные на ошибках реализации проекта системы защиты.

По пути НСД:

- атаки, ориентированные на использование прямого стандартного пути доступа к компьютерным ресурсам (слабости политики безопасности и административного управления сетью);

- атаки, ориентированные на использование скрытого нестандартного пути доступа к компьютерным ресурсам (недокументированные особенности системы информационно-компьютерной безопасности).

По текущему месту расположения конечного объекта атаки [10, 42]:

- атаки на информацию, хранящуюся на внешних ЗУ;

- атаки на информацию, передаваемую по линиям связи;

- атаки на информацию, обрабатываемую в основной памяти компьютера.

По непосредственному объекту атаки:

- на политику безопасности и процесс административного управления;

- на постоянные компоненты системы защиты;

- на сменные элементы системы безопасности;

- на протоколы взаимодействия;

- на функциональные элементы компьютерной системы.

Агентами угроз являются люди, которые стремятся нанести ущерб организации, и имеющие [16]:

- Доступ. Способность для достижения цели.

- Знания. Уровень и тип имеющейся информации о цели.

- Мотивация. Причина для сокрушения цели.

Доступ бывает прямой (учетная запись в системе) и косвенный (получение доступа к оборудованию другим способом), и этим доступом должен владеть агент.

Чем больше агент знает о своей цели, тем больше шансов, что он знает о наличии уязвимых мест и о том, как ими воспользоваться.

У агента должен быть мотив для совершения действия. А именно:

- привлечение внимания – желание похвастаться своими «победами»;

- алчность – жажда выгоды (денег, товаров, услуг или информации);

- злые намерения – желание причинить вред организации или отдельному лицу.

События – это способы, с помощью которых агенты угроз могут причинить вред организации [10, 45].

Необходимо учитывать следующие события [6, 54]:

- злоупотребление санкционированным доступом к информации, системам или сайтам;

- злонамеренное изменение информации;

- случайное изменение информации;

- несанкционированный доступ к информации, системам или сайтам;

- злонамеренное разрушение информации, систем или сайтов;

- случайное разрушение информации, систем или сайтов;

- злонамеренное физическое вмешательство в системы или операции;

- случайное физическое вмешательство в системы или операции;

- естественные физические события, которые мешают системам или операциям;

- ввод в действие злоумышленного ПО (намеренно или нет);

- нарушение внутренних или внешних коммуникаций;

- несанкционированный пассивный перехват информации внутренних или внешних коммуникаций;

- кража аппаратного или ПО.

В данной главе рассматриваются базовые понятия информационной безопасности и дается классификация угроз – способов НСД к данным. Полученные сведения позволят выявить методы и способы контроля доступа к данным.

3. КОНТРОЛЬ ДОСТУПА

3.1. Методы защиты информации от преднамеренного доступа

Среди современных методов защиты информации от преднамеренного доступа можно назвать [4, 44]:

- ограничение доступа;

- разграничение доступа;

- разделение доступа (привилегий);

- криптографическое преобразование информации;

- контроль и учет доступа;

- законодательные меры.

Перечисленные методы можно реализовать организационно или с помощью различных технических средств. Организационные средства – это организационно-технических средства (подготовка помещений с вычислительными средствами, прокладка кабельной системы согласно требований ограничения доступа к информации) и организационно-правовые средства (законодательство и локальные регламенты работы, которые устанавливаются каждым конкретным предприятием или организацией).

Стоит отметить, что с появлением автоматизированной обработки информации изменился и дополнился новыми видами физический носитель информации и усложнились технические средства ее обработки.

Из-за усложнения обработки информации, увеличения количества технических средств, участвующих в обработке, также увеличивается количество и виды случайных воздействий, возможные каналы несанкционированного доступа (НСД). Следовательно, из-за увеличения объемов, сосредоточения информации, увеличения количества пользователей и прочих причин повышается вероятность преднамеренного НСД к информации [14].

В связи с этим происходит развитие старых и возникновение новых дополнительных методов защиты информации в вычислительных системах [10, 102]:

- методы функционального контроля для обнаружения и диагностики отказов, сбоев аппаратуры, ошибок персонала и ПО;

- методы повышения достоверности информации;

- методы защиты информации от аварийных ситуаций;

- методы контроля доступа к внутреннему монтажу аппаратуры, линиям связи;

- методы разграничения и контроля доступа к информации;

- методы идентификации и аутентификации пользователей, технических средств, носителей информации и документов;

- методы защиты от побочного излучения и наводок информации.

3.2. Идентификация и установление подлинности личности

Идентификация и установление подлинности объекта являются важными элементами ИБ.

Идентификация представляет собой присвоение объекту или субъекту уникального образа, имени или числа. Под идентификацией понимают однозначное распознавание уникального имени субъекта вычислительной сети [4, 15].

Аутентификация (установление подлинности) подразумевает проверку объекта (субъекта) на наличие доступа к ресурсу по идентификационным данным. Аутентификация означает подтверждение того, что предъявленное имя соответствует данному субъекту (подтверждение подлинности субъекта) [10, 14].

Понятие аутентификации подразумевает установление подлинности различных аспектов информационного взаимодействия: сеанса связи, сторон-идентификация, содержания-имитозащита, и источника-установление авторства c помощью электронной цифровой подписи (ЭЦП) [11, 18].

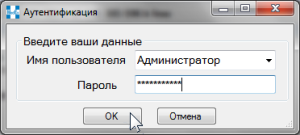

Аутентификация выполняется программно: сначала запрашивается пароль пользователя, затем введенная им аутентификационная информация сравнивается с эталоном. В результате сравнения пользователь считается либо опознанным, либо нет (рис. 1).

Рис. 1. Процесс аутентификации

Целью идентификации и установления подлинности объекта в вычислительной системе является предоставление ему доступа к информации ограниченного пользования при положительном исходе проверки или отказ в противном случае.

В качестве объектов идентификации и аутентификации в вычислительной могут выступать [4, 16]:

- персонал;

- техническое средство (терминал, дисплей, ЭВМ, КСА);

- документы;

- носители информации;

- информация на дисплее, табло и прочее.

Установление подлинности объекта может производиться человеком, аппаратным устройством, программой, вычислительной системой. В вычислительных системах использование перечисленных методов защиты информации подразумевает конфиденциальность образов и имен объектов.

Если осуществляется обмен защищаемой информации между пользователем и ЭВМ в вычислительных системах, то необходимо организовать взаимную проверку подлинности полномочий объекта (субъекта). Для этого каждый из объектов (субъектов) должен хранить в памяти, в недоступном для посторонних месте, список образов (имен) объектов (субъектов), с которыми осуществляется обмен информацией [13].

Идентификация и установление подлинности личности осуществляются при помощи внешнего вида, отпечатков пальцев рук, очертаний ладоней, тембра голоса, личной подписи и прочих элементов личности, носящих индивидуальный характер и сохраняющихся на протяжении всей жизни. Такая идентификация пока не получила широкого распространения.

В некоторых системах подобного рода наблюдаются достаточно частые случаи отказа в санкционированном доступе и открытии доступа случайному пользователю [18]. Для установления подлинности личности необходимо совпадение образа, хранящимся в памяти вычислительной системы, со считываемым с личности пользователя образом. Из-за ограничений возможностей техники и объемов памяти систем распознавания преобладали случаи допуска лица, не предусмотренного системой.

Системы идентификации и установления подлинности личности, опирающиеся на антропометрические и физиологические данные человека, не отвечают требованию конфиденциальности. Поскольку такие данные хранятся на физических носителях и являются ключом к защищаемой информации. Следовательно, такой ключ может стать доступным.

Самой простой и распространенной системы аутентификации является система «ключ—замок», в которой владелец ключа является объектом установления подлинности. Но ключ можно потерять, похитить или снять с него копию, так как идентификатор личности физически от нее отделен. Система «ключ—замок» имеет локальное применение. Однако в сочетании с другими системами аутентификации и в условиях пониженных требований она применяется до сих пор. В электромеханическом замке вместо ключа может применяться код.

Одним из распространенных методов аутентификации являются присвоение лицу или другому объекту уникального имени или числа — пароля и хранение его значения в вычислительной системе [4, 21]. При входе в вычислительную систему пользователь вводит через терминал свой код пароля, вычислительная система сравнивает его значение со значением, хранящимся в своей памяти, и при совпадении кодов открывает доступ к разрешенной функциональной задаче, а при несовпадении — отказывает в нем.

Наиболее высокий уровень безопасности входа в систему достигается разделением кода пароля на две части: одну, запоминаемую пользователем и вводимую вручную, и вторую, размещаемую на специальном носителе — карточке, устанавливаемой пользователем на специальное считывающее устройство, связанное с терминалом. В этом случае идентификатор связан с личностью пользователя, размер пароля может быть легко запоминаемым, и при хищении карточки у пользователя будет время для замены кода пароля и получения новой карточки.

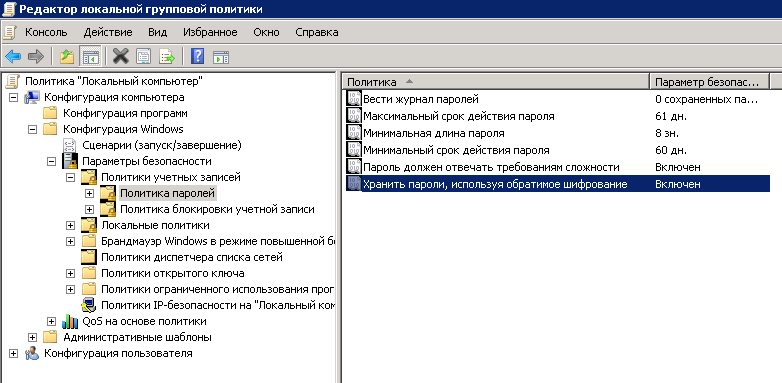

Например, в Microsoft Windows Server, как и в любой другой ОС можно настроить политику паролей, отвечающей ИБ (рис. 2).

Рис. 2. Политика паролей

3.3. Контроль доступа

- Ограничение доступа – это создание физически замкнутой преграды вокруг объекта защиты, имеющей организованный контроль доступа лиц, которые связаны функциональным обязанностям с объектом защиты [6, 23].

Такое ограничение доступа к комплексам средств автоматизации (КСА) обработки включает:

- для размещения КСА выделение специальной территории;

- сооружение специальных ограждений по периметру зоны, охранную сигнализацию;

- выделение специальных помещений;

- организацию контрольно-пропускного режима.

Средства ограничения доступа предназначены для исключения случайного и преднамеренного доступа посторонних лиц на территорию размещения КСА. Защитный контур должен иметь физическую (охранную сигнализацию) и контрольно-пропускную (систему контроля доступа) преграды.

Традиционные средства контроля доступа в защищаемую зону – специальные пропуска с фотографией и персональными сведениями для допущенных лиц или электронные пропуска.

Для контроля доступа применяются биометрические методы аутентификации человека по отпечаткам пальцев, ладони, голоса и личной подписи [3, 19].

Что касается охранной сигнализации, то существуют электронные системы для зашиты от проникновения посторонних лиц.

- Аппаратный контроль (вскрытия аппаратуры) применяется для контроля доступа к внутреннему монтажу, линиям связи и технологическим органам управления. Внутренний монтаж аппаратуры и технологические органы и пульты управления закрыты крышками, дверцами или кожухами, на которые установлены датчики. При вскрытии крышек срабатывают датчики, они выдают электрические сигналы, поступаемые на централизованное устройство контроля [10, 56].

Аппаратный контроль целесообразен при наиболее полном перекрытии всех технологических подходов к аппаратуре, включая средства загрузки ПО, пульт управления ЭВМ и внешние кабельные соединители технических средств, входящих в состав вычислительной системы. Более того, имеет смысл для более эффективной защиты информации закрывать крышками под механический замок с датчиком или ставить под контроль включение штатные средства входа в систему — терминалы пользователей.

Контроль вскрытия аппаратуры защищает информацию от НСД, а именно [10, 58]:

- от изменения и разрушения принципиальной схемы вычислительной системы и аппаратуры;

- от подключения постороннего устройства;

- от изменения алгоритма работы вычислительной системы за счет использования технологических пультов и органов управления;

- от загрузки посторонних программ и внесения программных вирусов в систему;

- от использования терминалов посторонними лицами и прочего.

Основная задача систем контроля вскрытия аппаратуры заключается в перекрытии всех нештатных и технологических подходов к аппаратуре на период эксплуатации. Если такие подходы необходимы при эксплуатации системы, нуждающейся в ремонте или профилактике, то данную аппаратуру необходимо отключить от рабочего контура обмена информацией и ввести в рабочий контур под наблюдением и контролем лиц, отвечающим за безопасность информации.

Доступ к штатным входам в систему (терминалам) осуществляется при помощи контроля выдачи механических ключей пользователям, а доступ к информации — при помощи системы опознания и разграничения доступа (пароли, функциональные задачи ПО и специального терминала СБ информации) [3, 22]. Специальный терминал и устройство контроля вскрытия аппаратуры входят в состав рабочего места СБ информации, с него централизованно осуществляется контроль доступа к аппаратуре и информации, управление ее защитой на данной вычислительной системе.

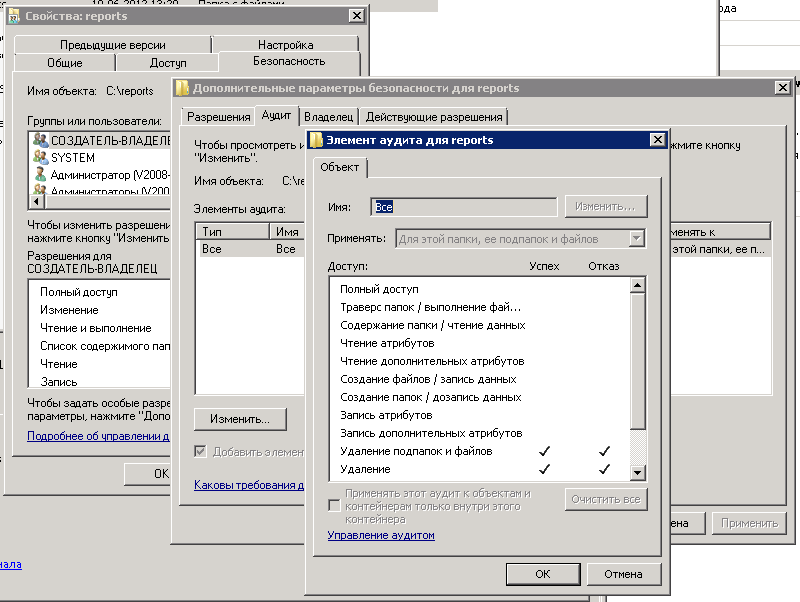

- Разграничение и контроль доступа к информации в вычислительной системе подразумевает разделение информации на части и организация доступа к ней должностных лиц, согласно их полномочий [8, 98].

Задача разграничения доступа заключается в защите информации от нарушителя среди допущенного к ней персонала. При этом деление информации осуществляется: по степени важности, секретности, функциональному назначению и прочим параметрам [3, 191].

Пользователь информационной системы (ИС) - это лицо (группа лиц, организация), пользующееся услугами ИС для получения информации или решения других задач.

Администратор системы – это специалист (или группа специалистов), отвечающий за эксплуатацию системы и обеспечение ее работоспособности, понимающий потребности конечных пользователей, работающий с ними в тесном контакте и отвечающий за определение, загрузку, защиту и эффективность работы банка данных.

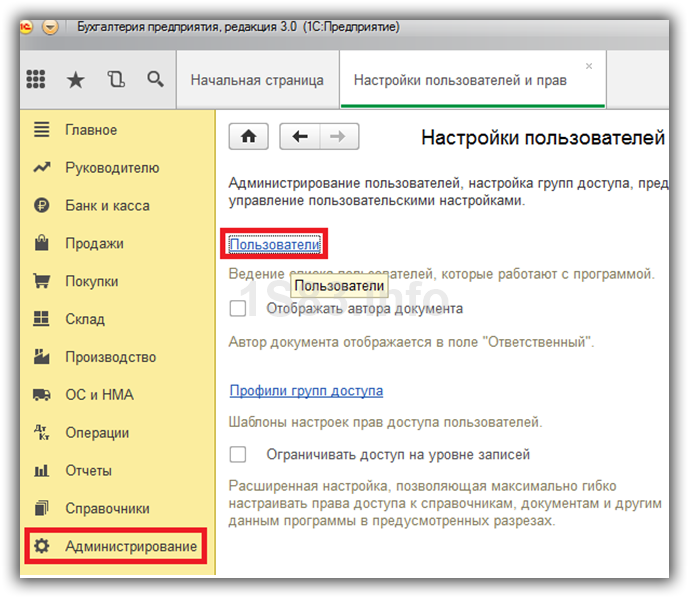

Например, администратор системы 1С: Бухгалтерия при работе с этой ИС использует следующий интерфейс (рис. 3). Администратор имеет доступ ко всей информации, хранящейся в БД, заводит новых пользователей в ИС и настраивает профили групп доступа.

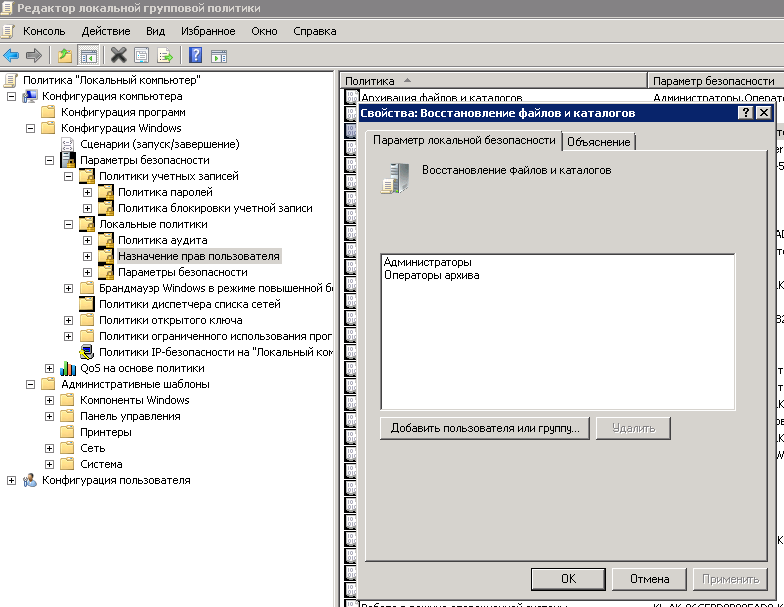

Например, в Microsoft Windows Server, как и в любой другой ОС можно настроить привилегии отдельного пользователя (рис. 4).

Поскольку доступ к информации осуществляется с различных технических средств, то сначала необходимо разграничить доступ за счет разграничения доступа к техническим средствам, поместив их в отдельные помещения. Подготовительные функции технического обслуживания аппаратуры, ремонта, профилактики, перезагрузки ПО должны быть технически и организационно отделены от основных задач системы.

Рис. 3. Интерфейс Администратора 1С:Бухгалтерия

Рис. 4. Назначение прав пользователя

Можно выделить три основные модели управления доступом к объектам: мандатную, дискреционную и ролевую [6, 64].

Модель Белла-ЛаПадулы – это классическая мандатная модель контроля доступа. Она опирается на правила секретного документооборота. В ней для каждого объекта и субъекта (пользователя) системы назначается свой уровень допуска. А все уровни допуска системы четко определены и упорядочены по возрастанию секретности.

Мандатная модель базируется на следующих правилах [10, 32]:

- Пользователь может читать только объекты с уровнем допуска не выше своего собственного.

- Пользователь может изменять только те объекты, уровень допуска которых не ниже его собственного.

Недостатком мандатной модели является беспрепятственность обмена информацией между пользователями одного уровня, выполняющими различные функции. Поэтому такую модель, как правило, используют совместно с какой-либо другой моделью.

Анализ мандатной системы позволяет сделать следующие выводы [4, 67]:

-

- Пользователи с нижнего уровня (НУ) могут передать информацию пользователям высшего уровня (ВУ), выложив ее на своем. Однако такой документ будет защищен от редактирования на ВУ и отправитель не узнает кто с ВУ с ним ознакомился.

- При попытке отправителя с НИ «закинуть» данные на ВУ его пользователи смогут отредактировать документ, но эти сведения будут также недоступны для отправителя.

- У пользователей с ВУ нет никаких коммуникаций с пользователями с НУ.

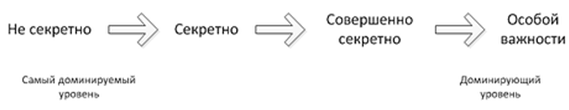

Мандатная модель управление доступом существенно отличается от дискреционного управления, в котором пользователям прописываются конкретные права на чтение, запись и выполнение. В ней всем пользователям (субъектам) и файлам (объектам) назначаются свои уровни доступа (рис.5).

Такие уровни доступа упорядочиваются по доминированию одного уровня над другим.

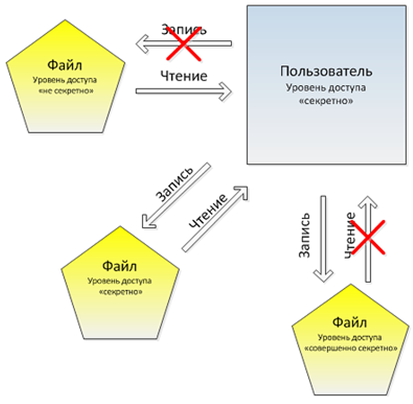

Доступ к защищенным файлам осуществляется согласно следующим правилам (рис. 6) [10, 36]:

Рис. 5. Уровни доступа мандатной системы

-

- Пользователь может читать те документы, уровень безопасности которых не превышает его собственный уровень безопасности. Данное правило обеспечивает защиту информации, обрабатываемой пользователями с ВУ, от доступа со стороны пользователей с НУ.

- Пользователь может редактировать те документы, уровень безопасности которых не ниже его собственного уровня безопасности. Данное правило направлено для предотвращения нарушение режима доступа со стороны пользователей с ВУ к пользователям с НУ.

Рис. 6. Пример мандатной модели

Дискреционная (матричная) модель безопасности управление доступом предполагает явную выдачу полномочий на проведение действий с каждым из объектов системы [10, 33].

В модели Харрисона-Руззо-Ульмана для этого служит матрица доступа, которая определяет права доступа субъектов системы к объектам [10, 39]. В ней строки матрицы отображают субъекты, а столбцы – объекты. Каждая ячейка матрицы содержит набор прав субъекта по отношению к объекту.

Создатель объекта имеет на него полные права и может делегировать часть прав другим субъектам.

Данный дискреционный подход имеет преимущества перед мандатным, поскольку позволяет создать гораздо более гибкую схему безопасности. Однако он и более сложен в администрировании особенно при большом количестве объектов и субъектов.

Чтобы решить эту проблему используют группировку пользователей. В результате - права раздаются группам пользователей. А для получения разрешения пользователю к доступу необходимо его добавить в соответствующую группу.

Кроме того, можно использовать типизацию объектов. Каждому объекту назначить тип, а типу – конкретный набор прав (схему доступа). В таком случае столбцы матрицы доступа будут соответствовать типам объектов. Использование группировки пользователей приведет к значительному сокращению матрицы доступа и упрощению ее администрирования.

Под набором прав подразумевается список известных системе операций, которые разрешены или запрещены. Для большого приложения количество известных операций может быть очень большим. Из них превалирующая часть операций имеет смысл для определенных типов объектов. Многие типовые процессы включают в себя выполнение нескольких элементарных операций над различными объектами. Поэтому, даже со значительно сокращенной матрицей доступа достаточно сложно разработать грамотную политику безопасности приложения.

Ролевая модель управления доступом подразумевает группировку операций в набор – ролью.

Чтобы не было пересечения операций, связанных с различными ролями, вводится иерархическая зависимость между ролями. Таким образом, любой пользователь системы может играть одну или несколько ролей. А выполнение пользователем конкретного действия разрешено в том случае, если оно прописано в наборе его ролей.

В ролевой модели у объектов нет владельцев. В результате –пользователю нельзя делегировать права на объект. У него либо есть к подобным объектам доступ, либо нет.

Преимущество ролевой модели заключается в простоте администрирования. Однако такая модель не позволяет управлять разными частями системы по отдельности, либо делегировать пользователю подобные полномочия.

На мой взгляд, с точки зрения ИБ, матричная модель более приемлемая.

Организация КСА должна быть выполнена следующим образом:

- техническое обслуживание проводится отдельным персоналом, не имеющим доступа к защищаемой информации;

- перезагрузка и модификация ПО проводятся специально выделенным проверенным специалистом;

- функции обеспечения безопасности информации проводятся специальным подразделением;

- организация доступа пользователей к памяти КСА имеет возможность разграничения доступа к информации, согласно полномочий пользователей;

- регистрация и документирование технологической и оперативной информации разделены между собой.

Разграничение доступа пользователей должно осуществляться по следующим параметрам [10, 49]:

- по виду, характеру, назначению, степени важности и секретности информации;

- по способам ее обработки: чтение/запись/модификация/выполнение команды;

- по условному номеру терминала;

- по времени обработки и прочим параметрам.

Такая возможность разграничения доступа по данным параметрам должна быть обеспечена проектом КСА. При эксплуатации КСА конкретное разграничение доступа устанавливается подразделением, отвечающим за безопасность информации.

В следствие чего, для построения КСА производятся [10, 52]:

- разработка ОС, имеющей возможность разграничения доступа к информации, хранящейся в памяти вычислительного комплекса;

- изоляция областей доступа;

- разделение БД на группы;

- контроля перечисленных функций.

При проектировании КСА и АСУ производятся разработки и реализации:

- функциональных задач по разграничению и контролю доступа к аппаратуре и информации (в рамках КСА и АСУ);

- аппаратных средств идентификации и аутентификации пользователя;

- ПО для контроля и управления разграничением доступа;

- эксплуатационной документации на средства идентификации, аутентификации, разграничения и контроля доступа.

Для реализации разграничения доступа используются коды-пароли. В системах с повышенными требованиями к защите информации коды-пароли записываются на электронные ключи и карточки.

- Разделение привилегий на доступ к информации подразумевает выделение группы лиц, которой предоставляется доступ только при одновременном предъявлении полномочий всех членов группы [6, 72].

Задача разделения привилегий на доступ заключается в затруднении преднамеренного перехвата нарушителем защищаемой информации. В АСОД можно предусмотреть механизм разделения привилегий при доступе к особо важным данным с применением кодов-паролей.

Этот метод обладает высокой эффективностью защиты. Также на его баз можно организовать доступ к защищаемым данным с санкции вышестоящего лица по запросу или без него.

Таким образом, сочетание двойного криптографического преобразования информации и метода разделения привилегий значительно повышают защиту информации от преднамеренного НСД [12].

Можно также использовать право на доступ к информации нижестоящего руководителя только при наличии его идентификатора и идентификатора его заместителя или представителя СБ информации.

3.4. Способы защиты информации от преднамеренного доступа

В целом, для контроля доступа используются как аппаратные, так и программные средства защиты.

-

- Технические или аппаратные средства - различные устройства (электронные, механические, электромеханические и прочие), которые аппаратными средствами решают задачи защиты ИБ (препятствуют физическому проникновению в сеть, препятствуют доступу к самой информации, используют методы маскировки). Препятствие физическому проникновению осуществляется за счет установки замков, решеток на окнах, различной защитной сигнализации. Препятствие доступа к самой информации осуществляется сетевых фильтров и различных других устройств, которые «перекрывают» потенциальные каналы утечки информации, делают их невидимыми для обнаружения [6, 52].

К основным аппаратным средствам защиты информации относятся [8, 130]:

- устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых карт, отпечатков пальцев);

- устройства для шифрования информации;

- устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы).

Так на предприятии важно организовать правильный учет материально-технической базы. Все оборудование должно быть инвентаризировано (в том числе и с помощью ПО), опечатано термо-наклейками техосмотра с целью обнаружения и предотвращения взлома оборудования (или должны быть использованы защитные замки), должны заполнятся журналы опечатывания оборудования, ремонта/замены комплектующих. В случае обнаружения вскрытия защитной наклейки необходимо составить акт. Инвентаризацию оборудования можно проводить с помощью различного ПО, в том числе, с помощью Kaspersky Endpoint Security.

Преимуществом использования таких технических средств является их высокая надежность и независимость от субъективных влияний, а также высокая устойчивость к модификациям [8, 132].

Недостатками таких устройств являются высокая стоимость, большие размеры и масса и недостаточная гибкость.

Задачами технических средств защиты информации являются: ликвидация каналов утечки конфиденциальной информации и снижение качества информации, полученной злоумышленниками в следствие НСД.

-

- Программные средства – это программы, предназначенные для: идентификации пользователей, шифрования конфиденциальной информации, контроля доступа к информации, удаления остаточной информации (логов и временных файлов), тестовый контроль системы защиты [10, 75].

К основным программным средствам защиты информации относятся [6, 88]:

- программы идентификации и аутентификации пользователей вычислительной сети;

- программы разграничения доступа пользователей к ресурсам вычислительной сети;

- программы шифрования информации;

- программы защиты информационных ресурсов (системного и прикладного программного обеспечения, баз данных, компьютерных средств обучения) от несанкционированного изменения, использования и копирования.

Преимуществами программных средств являются их гибкость, универсальность, простота установки и настройки, надежность, также и способность к модификации.

Недостатками программных средств являются ограниченная функциональность сети, использование не всех ресурсов сервера и станций, наличие высокой чувствительности к преднамеренным или случайным изменениям, зависимость от аппаратной начинки вычислительных средств.

Для предотвращения инцидентов ИБ необходимо наличие следующих дополнительных программных средств [18]:

- Антивирусное ПО. Отдать предпочтение известным брендам, хорошо зарекомендовавшим себя длительное время на рынке IT-услуг.

- Межсетевой экран (МСЭ) (брандмауэр, firewall). Его наличие целесообразно при потребности доступа ЛВС к Интернету и при организации взаимодействия со своими удаленными филиалами в режиме on-line. Желательно использовать МСЭ с контролем соединений с использованием дополнительного анализатора содержимого пакетов, также можно использовать МСЭ-посредник приложений (различные прокси-службы) для организации соединения через виртуального «посредника» — отдельный сервис или демон в МСЭ). Обратить внимание на функции создания демилитаризованной зоны и трансляции сетевых адресов (Nat).

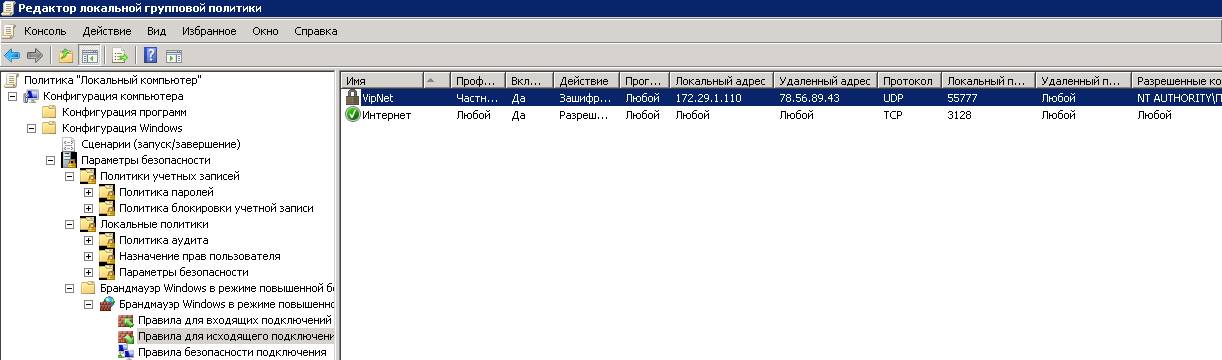

Например, брандмауэр Windows позволяет настроить правила FireWall и NAT: маршрутизатора, сервера доступа или FireWall (рис.15). Некоторые МСЭ производят анализ проходящего трафика с определением принадлежности каждого пакета к конкретному соединению с учетом того, кем, когда было инициировано соединение, его активность.

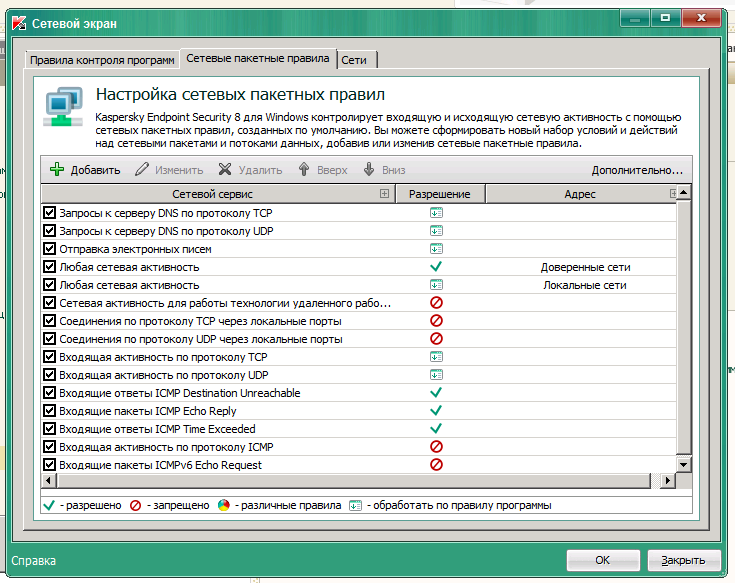

Например, антивирус Kaspersky Endpoint Security также выполняет роль сетевого экрана для управления сетевыми сервисами (рис. 8).

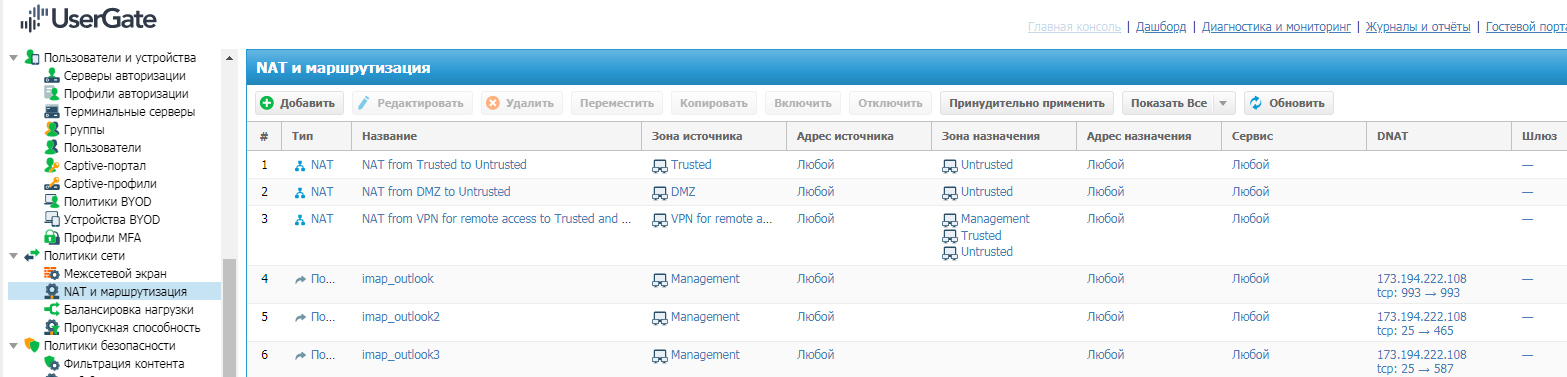

Например, Usergate UTM (Proxy&FireWall) наряду с правилами сетевого экрана, позволяет настраивать правила NAT и маршрутизации (рис. 9)

Рис. 7. Настройка Брандмауэра

Рис. 8. Настройка сетевого экрана в KES

Рис. 9. Настройка маршрутизации и NAT в UG

- Технология VPN (виртуальной частной сети). Сама технология заключается в применении криптографических методов для обеспечения конфиденциальности и целостности данных, пересылаемых между клиентом и сервером.

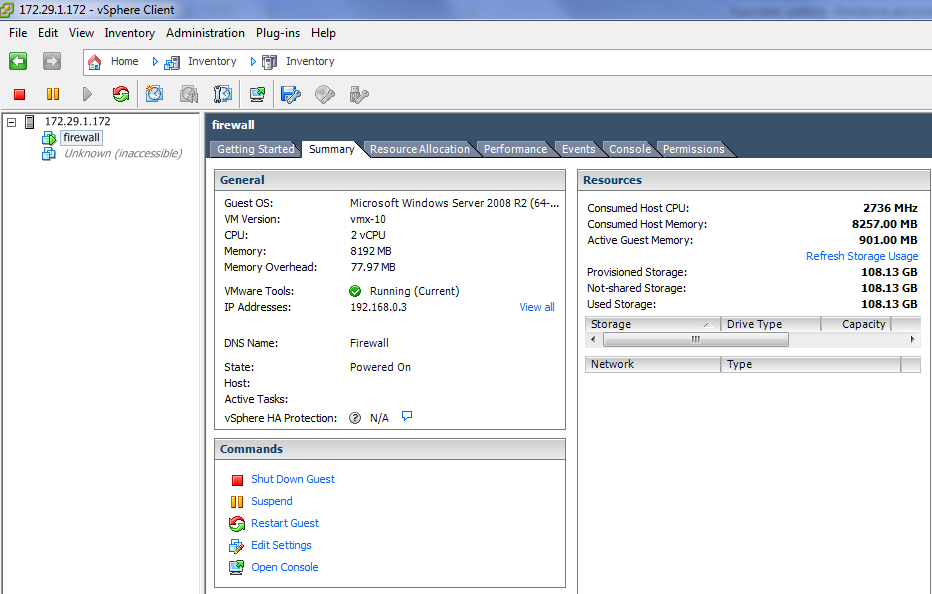

Например, VMWare позволяет организовать виртуальную частную сеть (рис. 10).

Рис. 10. vSphere Client VPN

- Технология VLAN (псевдосеть на базе действующей ЛВС). На одной физической ЛВС возможно организовать несколько виртуальных сетей, изолированных друг от друга. Средством, позволяющим создавать VLAN, является коммутатор, поддерживающий соответствующие механизмы.

- Сканеры уязвимости. Эти программные средства позволяют степень защищенности сети (диагностика, недостатки в системе).

- Системы обнаружения и предотвращения атак. Принцип их работы заключается в постоянном анализе активности, при обнаружении подозрительного информационного потока предпринимаются действия по информированию и предотвращению.

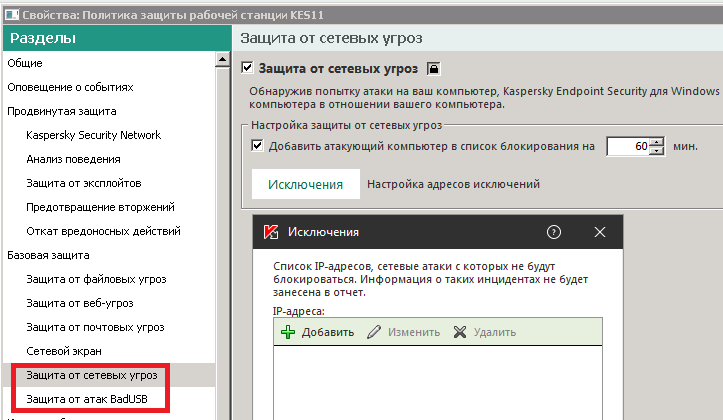

Например, антивирус Kaspersky Endpoint Security организует защиту от сетевых атак (рис. 11)

Рис. 11. Настройка защиты от атак в KES

-

- Смешанные средства - аппаратно-программные – средства, выполняющие функции аппаратных и программных средств в отдельности (имеющие те же достоинства и недостатки), но при этом имеют и промежуточные свойства.

- Организационные средства - это организационно-технических средства (подготовка помещений с вычислительными средствами, прокладка кабельной системы согласно требований ограничения доступа к информации) и организационно-правовые средства (законодательство и локальные регламенты работы, которые устанавливаются каждым конкретным предприятием или организацией). Такие как:

- регламент об ИС предприятия (организации), в котором описываются права и обязанности участников ИС в соответствии с № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- положение о коммерческой тайне, в котором описываются информационные ресурсы, физические носители, участники доступа к информации, составляющей КТ (или конфиденциальную информацию) в соответствии с № 98-ФЗ «О коммерческой тайне»;

- положение о защите персональных данных в соответствии с № 152-ФЗ «О персональных данных»;

- приказы о назначении ответственных за обработку персональных данных;

- приказы о назначении ответственных за использование средств криптографической защиты (для электронного документооборота) согласно Приказа ФСБ России № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)», № 63-ФЗ «Об электронной подписи»;

- регламент резервного копирования ИС предприятия (организации), приказ о назначении ответственных за подготовку баз данных (БД) и процедуру резервного копирования;

- процедура доступа в серверное помещение;

- процедура получения доступа к информационным ресурсам (лист доступа к домену, 1С Предприятию, Интернету и прочему ПО ИС предприятия);

- процедура хранения и доступа средств криптографической защиты и конвертов с паролями.

Преимуществами организационных средств являются: возможность решения разнородных проблем, простота в реализации, мобильность реакции на НСД, неограниченные возможности к модификации.

Недостатками данных средств является достаточно высокая зависимость от субъективных факторов (от конкретной организации политики информационной безопасности).

Понятие шифрования употребляется в связи с таким понятием, как криптография, которая включает в себя все способы и средства обеспечения и конфиденциальности информации, и аутентификации [8, 211].

Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы защитить эти данные, сделав их бесполезными для незаконных пользователей.

Понятие конфиденциальности включает защищенность информации от НСД (со стороны лиц, которые не имеют права доступа к такого рода информации).

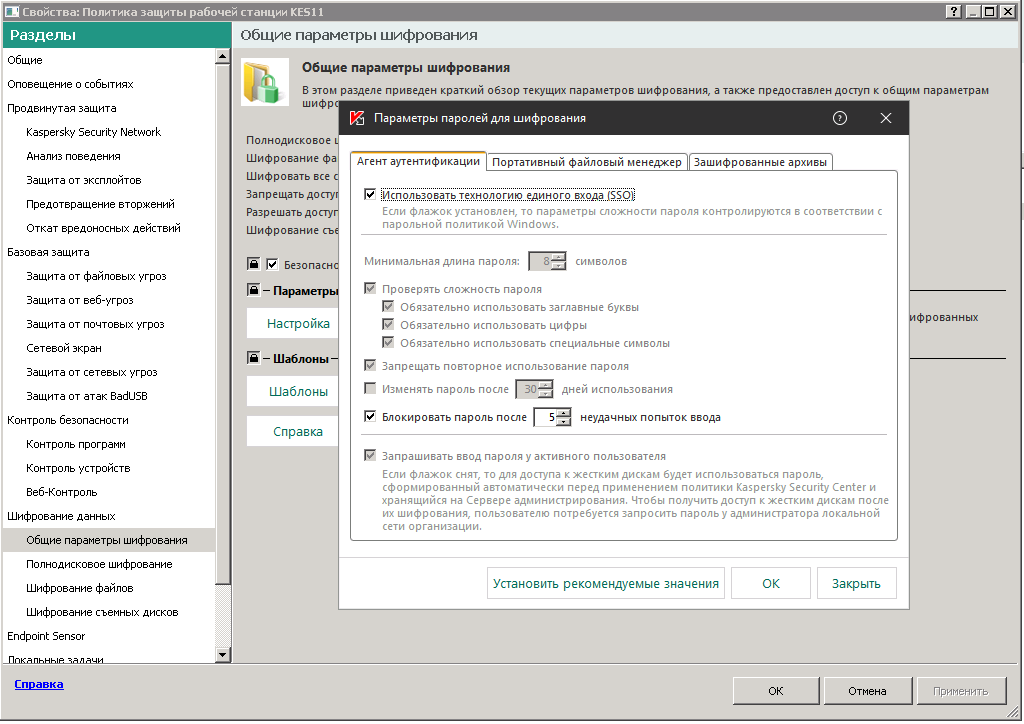

Например, антивирус Kaspersky Endpoint Security позволяет шифровать данные в соответствии с заданными параметрами (рис. 12).

Рис. 12. Настройка шифрования в KES

В данной главе рассматривается сущность контроля доступа к данным, а также перечень методов и способов защиты информации от преднамеренного доступа.

ЗАКЛЮЧЕНИЕ

Потенциальная возможность взаимодействия с ИС, хранящими и обрабатывающими данные, в том числе стратегические и конфиденциальные, появилась у множества пользователей, среди которых неизбежно найдутся и злоумышленники.

Угрозы ИБ могут происходить как по случайным причинам, а могут быть вызваны и преднамеренно действиями заинтересованных людей, групп и сообществ. В любом случае существуют различные способы снизить риски информационных угроз и свести на нет их нежелательные последствия.

Цель защиты информации (конфиденциальной, государственной, коммерческой тайны) - это сокращение потерь, которые вызваны потерей данных, нарушением их целостности или конфиденциальности, искажением или доступностью для потребителей информации.

В особой защите нуждаются такие привлекательные для злоумышленников элементы сетей, как серверы и активное сетевое оборудование. Первые – как концентраторы больших объемов информации, вторые – как элементы, в которых осуществляется преобразование данных (возможно через открытую, незашифрованную форму представления).

В настоящий момент знания в области ИБ являются необходимыми не только для любого IT-специалиста, но и для любого пользователя. Компьютеры нашли широкое применение в различных областях человеческой деятельности, но у пользователей имеется тенденция доверять любой информации, выдаваемой ПК. На смену периода абсолютного доверия к компьютерам пришел период атак на банковские компьютерные системы, ИС крупных корпораций, кражами ценной коммерческой информации и персональных данных.

Знание методов и способов защиты информации от преднамеренного доступа, умение ориентироваться в предлагаемых на рынке программных и аппаратных средствах защиты информации, знание законов и требований в области защиты информации — это минимум, которым должен обладать современный IT-специалист.

В данной курсовой работе были рассмотрены понятия: информация, данные, безопасность информации, ИБ, атака, угроза, уязвимость, риск, событие, инцидент, НСД, идентификация, аутентификация, шифрование, криптография. Дана классификация видов и свойств информации, угроз информации от НСД. В заключении приводится перечень методов и способов защиты информации от преднамеренного доступа.

На основании вышеизложенного можно сделать вывод, что поставленные задачи решены, а цель достигнута.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Законодательные акты

- Федеральный закон Российской Федерации от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Нормативно-правовые акты

- ГОСТ Р ИСО/МЭК 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности».

Печатные издания

- Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. Обеспечение информационной безопасности бизнеса. Изд.: Альпина Паблишерз, 2011.

- Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации. Учеб. пособие. -3-е изд. Изд.: ИНФРА-М, 2017.

- Баранова Е.К., Зубровский Г.Б. Управление инцидентами информационной безопасности. Проблемы информационной безопасности // Труды I Международной научно-практической конференции «Проблемы информационной безопасности», Крымский федеральный университет им. В.И. Вернадского, 2015.

- Гатчин Ю.А., Климова Е.В. Основы информационной безопасности: Учебное пособие. Изд.: «СПбГУ ИТМО», 2013.

- Гиляревский Р.С. Основы информатики. Изд.: «МГУ им. М. В. Ломоносова, ф-т журналистики», 2012.

- Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. Изд.: Нева, 2013.

Симонович С.В. Информатика. Базовый курс: Учебник для вузов. 3-е изд. Стандарт третьего поколения. Изд.: «Питер», 2013.

- Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей. Изд.: ИНФРА-М, 2011.

- Ященко В. В. Введение в криптографию. Изд.: «МЦНМО», 2013.

Интернет-ресурсы

- Безопасность сетей // НОУ «Интуит». URL: https://www.intuit.ru/studies/courses/102/102/lecture/2993. (Дата обращения 15.10.2019).

- Вехов В.Б. Компьютерные преступления, способы их совершения // Сайт StudFiles. URL: https://studfiles.net/preview/6705936/page:4. (Дата обращения 15.10.2019).

- Информационные технологии в экономике // НОУ «Интуит». URL: https://www.intuit.ru/studies/courses/3735/977/lecture/14671?page=3. (Дата обращения 15.10.2019).

- Классификация видов данных // НОУ «Интуит». URL: https://www.intuit.ru/studies/courses/6/6/lecture/160?page=6#sect12. (Дата обращения 15.10.2019).

- Общие вопросы технической защиты информации // НОУ «Интуит». URL: https://www.intuit.ru/studies/courses/2291/591/lecture/12691. (Дата обращения 15.10.2019).

- Основные определения и области применения информации // НОУ «Интуит». URL: http://www.intuit.ru/studies/courses/15/15/lecture/443. (Дата обращения 15.10.2019).

- Современные технологии защиты информации // НОУ «Интуит». URL: https://www.intuit.ru/studies/courses/1162/285/lecture/7164?page=2. (Дата обращения 15.10.2019).

- Применение объектно-ориентированного подхода при проектировании информационной системы (Описание предметной области)

- Основные функции в системе менеджмента (Функции менеджмента)

- Понятие и признаки государства»

- Интеллектуальная собственность (Появление и развитие института «интеллектуальной собственности» в мире)

- Изучение и анализ инвестиционных банков

- Инвестиционные банки и перспективы их развития в России

- Роль мотивации в поведении организации.

- Корпоративная культура в организации (Теоретические подходы к изучению корпоративной культуры)

- Мотивация и ее теории (Общие категории мотивации)

- Организация системы сбыта на предприятии ООО «Авизо» ресторана «Funduk»

- Теория происхождения государства (Общая характеристика теорий происхождения государства)

- Понятие социального обслуживания